El 5 de septiembre de 2025 marca la aparición de Yurei, un nuevo grupo de ransomware cuyo nombre evoca a los espíritus del folclore japonés. Esta aparición ilustra una preocupante realidad del panorama actual de la ciberdelincuencia: la facilidad con la que actores inexpertos pueden desplegar ahora sofisticadas campañas basadas en malware de código abierto. Según Check Point Research:«Esto pone de relieve cómo el malware de código abierto reduce significativamente las barreras de entrada para los ciberdelincuentes, permitiendo incluso a los actores menos cualificados lanzar operaciones de ransomware.«

Los análisis de los investigadores revelan una realidad preocupante: Yurei no es más que una versión ligeramente modificada del ransomware Prince-Ransomware, disponible libremente en GitHub. Este descubrimiento pone de manifiesto una preocupante tendencia en la que los ciberdelincuentes están explotando el malware de código abierto para reducir considerablemente las barreras técnicas de entrada en la economía criminal.

Table des matières

TogglePrince-Ransomware: el arsenal de código abierto detrás del ransomware Yurei

Para comprender plenamente la amenaza que supone Yurei, debemos presentar Prince-Ransomware, el proyecto de código abierto que le sirve de base técnica. Prince-Ransomware, desarrollado por el investigador SecDbg y publicado en GitHub, es un ransomware escrito íntegramente en Go que utiliza una mezcla de cifrado ChaCha20 y ECIES para garantizar un cifrado de archivos robusto. Aunque oficialmente se presenta como una herramienta educativa, este proyecto ilustra a la perfección la democratización de las capacidades ofensivas a través del código abierto.

El creador automatizado de Prince-Ransomware permite a los ciberdelincuentes con conocimientos limitados crear y desplegar ransomware utilizando métodos de cifrado avanzados. Como analizan los expertos de Halcyon: «Las barreras de entrada para convertirse en un operador eficaz de ransomware prácticamente han desaparecido y, con ello, es probable que aumente el volumen de ataques». Esta facilidad de personalización ha generado diversas variantes, como Black (Prince), Wenda y UwU, que sólo se diferencian en las extensiones y las notas de rescate. Esta proliferación recuerda la evolución de otros grandes ransomwares como LockBit 5.0, que también han democratizado sus herramientas.

El impacto real de Prince-Ransomware va más allá de lo teórico. A mediados de septiembre de 2024, Proofpoint había identificado una campaña en la que actores se hacían pasar por Royal Mail para distribuir Prince-Ransomware en Reino Unido y Estados Unidos. Más tarde, en febrero de 2025, el Hospital Mackay Memorial de Taipei fue blanco de un ataque con CrazyHunter, un derivado de Prince-Ransomware que cifró más de 600 dispositivos en dos centros. Estos incidentes demuestran la creciente adopción de esta herramienta por parte de diversos grupos delictivos.

El ransomware Yurei: aparición y doble estrategia de extorsión

Primeras operaciones y víctimas documentadas

Yurei comenzó sus operaciones apuntando a una empresa de fabricación de alimentos en Sri Lanka como la primera víctima listada en su blog de la darknet el 5 de septiembre de 2025. En los primeros días de operaciones, el grupo había listado tres víctimas confirmadas repartidas entre Sri Lanka, India y Nigeria, lo que demuestra una presencia operativa en varios continentes.

Este enfoque refleja la eficacia del modelo de doble extorsión utilizado por el grupo, similar a las estrategias empleadas por DragonForce y otros grupos modernos. Además de limitarse a cifrar sistemas, Yurei exfiltra simultáneamente datos sensibles para ejercer una doble presión: pagar un rescate por el descifrado y evitar la divulgación pública de la información robada. Este método transforma radicalmente la naturaleza de la amenaza, haciendo insuficientes las estrategias defensivas tradicionales basadas únicamente en copias de seguridad y restauración.

Mecanismos de presión psicológica

El grupo explota el miedo a la filtración de datos y sus repercusiones como principal medio de coacción sobre las víctimas. Esta estrategia psicológica se dirige especialmente a las empresas cuyas actividades podrían tener repercusiones en la seguridad alimentaria y las cadenas de suministro nacionales, como su primera víctima de Sri Lanka.

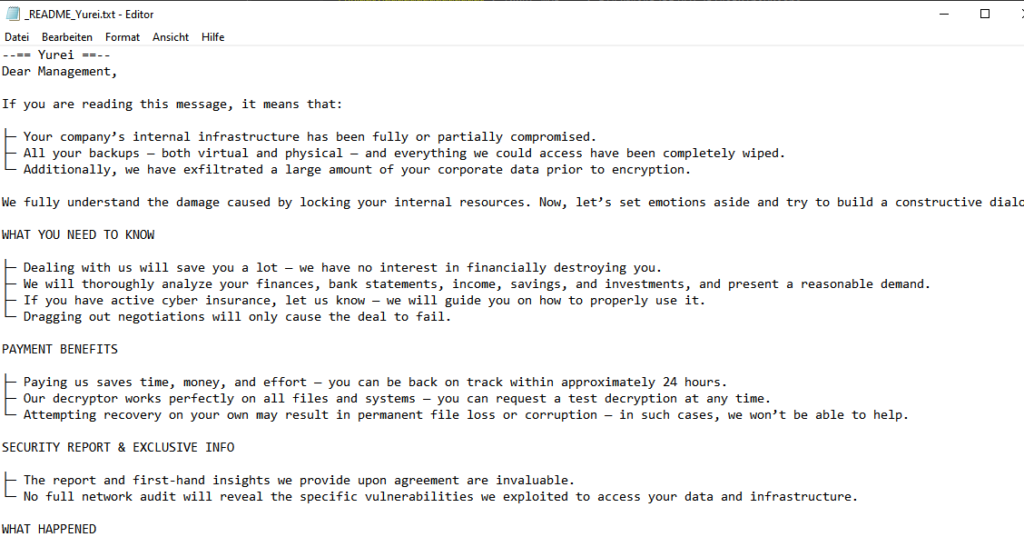

El archivo del ransomware, desplegado bajo el nombre _README_Yurei.txt, adopta un tono a la vez profesional y amenazador, dirigido directamente a los directivos de las organizaciones objetivo. Incluso ofrece una «auditoría de seguridad» en la que se detallan las vulnerabilidades explotadas, similar a una prueba de penetración.

Arquitectura técnica de Yurei: un derivado de Prince-Ransomware

Código fuente heredado y modificaciones menores

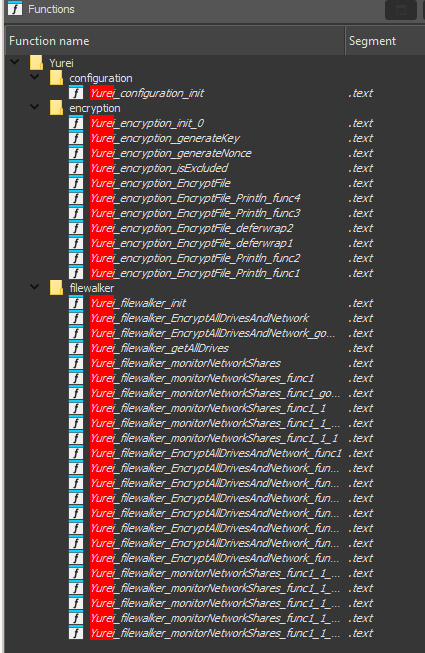

El análisis forense de Yurei revela una reutilización masiva de código de Prince-Ransomware, un proyecto de código abierto desarrollado en lenguaje Go. Los desarrolladores de Yurei cometieron el grave error de no limpiar los símbolos del binario, lo que permitió a los investigadores identificar claramente los nombres de funciones y módulos idénticos entre los dos proyectos. Este enfoque forense, similar al utilizado para analizar HybridPetya y sus técnicas UEFI avanzadas, permite identificar patrones de desarrollo y vulnerabilidades heredadas.

CYFIRMA añade:«El análisis del ransomware Yurei revela un grado significativo de posible reutilización del código fuente del proyecto de código abierto Prince-Ransomware. El vínculo se establece por la retención de símbolos, esquemas criptográficos correspondientes, similitudes estructurales en la gestión de archivos y peculiaridades de comportamiento heredadas«. Los módulos de filewalker, cifrado y configuración presentes en Yurei se corresponden exactamente con los archivos fuente de Prince-Ransomware disponibles en GitHub. Esta coincidencia perfecta confirma que los actores maliciosos se han limitado a descargar, modificar ligeramente y volver a desplegar el código existente sin ningún desarrollo sustancial.

Mejoras técnicas específicas

A pesar de la base común, Yurei presenta una serie de cambios notables en comparación con Prince-Ransomware que mejoran su eficacia operativa:

- Cifrado en paralelo: a diferencia del enfoque de tarea única del código original, Yurei utiliza goroutines Go para cifrar varias unidades simultáneamente, lo que acelera considerablemente el proceso de cifrado.

- Monitorización continua de las unidades de red: el malware activa una rutina de monitorización continua que detecta automáticamente las unidades de red recién conectadas y las añade a la cola de cifrado.

- Capacidades de propagación ampliadas: Yurei implementa mecanismos de movimiento lateral a través de recursos compartidos SMB (recursos compartidos de archivos de red), medios extraíbles y ejecución remota basada en ID (estilo PsExec).

Mecanismo de cifrado ChaCha20 + ECIES

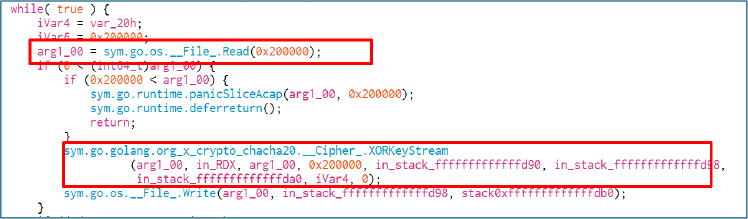

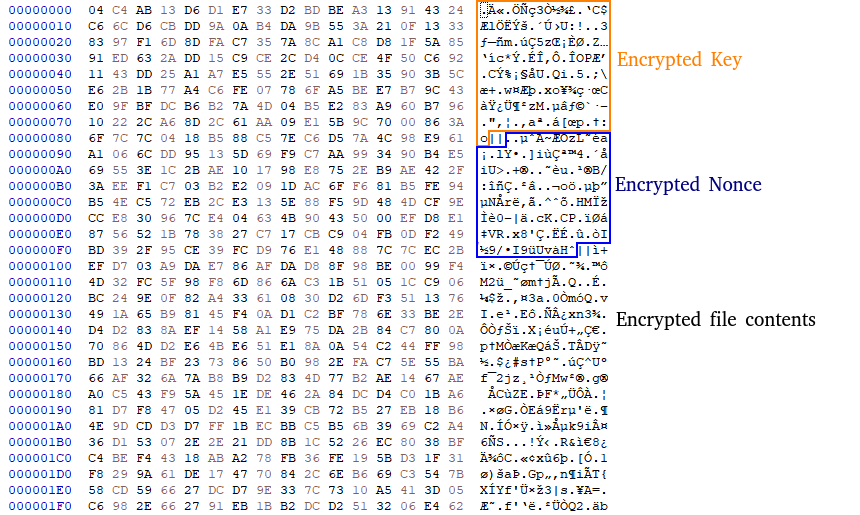

Yurei utiliza el algoritmo ChaCha20 para cifrar archivos, generando una clave y un nonce únicos para cada archivo. A continuación, estos elementos se cifran con ECIES (Elliptic Curve Integrated Encryption Scheme) utilizando la clave pública del atacante.

La estructura de los ficheros cifrados sigue un formato normalizado: (ENCRYPTED_KEY + NONCE) || CIPHERTEXT, con los elementos separados por los caracteres || (0x7c7c). Esta arquitectura garantiza un descifrado óptimo al tiempo que hace técnicamente imposible su recuperación sin la colaboración de los operadores.

Vulnerabilidades críticas heredadas y oportunidades defensivas

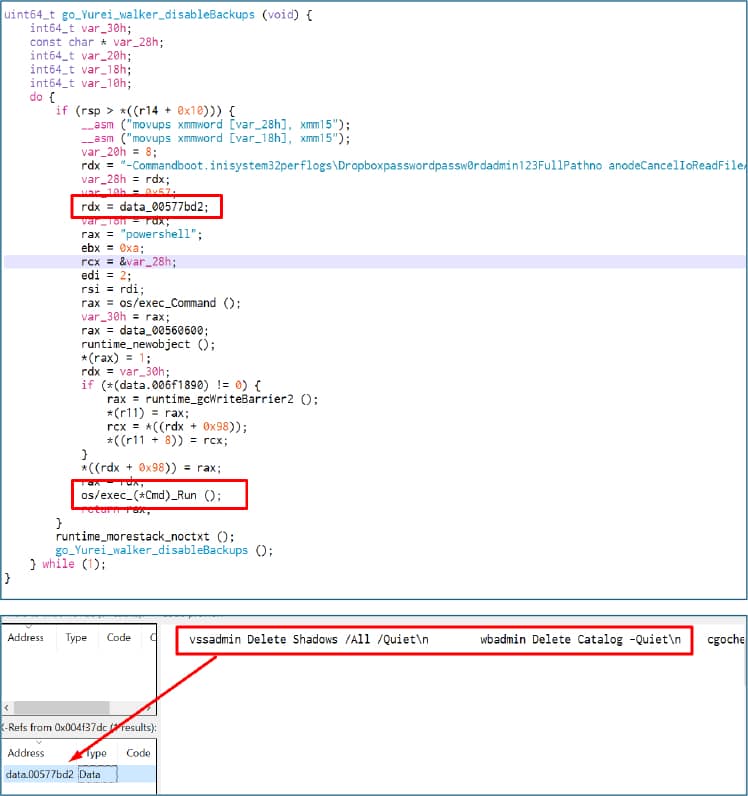

Fallo de eliminación de Volume Shadow Copies

Una de las vulnerabilidades más significativas de Yurei es su incapacidad para eliminar Volume Shadow Copies (VSS) de Windows. Esta funcionalidad, habitualmente atacada y destruida por el ransomware avanzado, permite restaurar archivos a instantáneas anteriores sin necesidad de negociar con los atacantes.

Este importante fallo técnico, heredado directamente de Prince-Ransomware, revela el nivel de habilidad relativamente limitado de los operadores de Yurei. Los investigadores de Check Point Research declararon: «Al reutilizar la base de código de Prince-Ransomware, el grupo fue capaz de lanzar sus operaciones rápidamente, pero también heredó sus defectos, en particular el fallo en la eliminación de Volume Shadow Copies. Las organizaciones que han habilitado el servicio VSS pueden potencialmente recuperar sus archivos cifrados restaurando instantáneas anteriores del sistema.

Sin embargo, esta capacidad de recuperación sólo protege contra el aspecto de cifrado del ataque y de ninguna manera evita la extorsión asociada con la exfiltración de datos. Activar el VSS es una medida de protección muy recomendable contra amenazas como Yurei, pero no obvia la necesidad de una estrategia integral que incluya la gestión proactiva de las vulnerabilidades CVE y la protección contra la exfiltración.

Revelación de errores de configuración

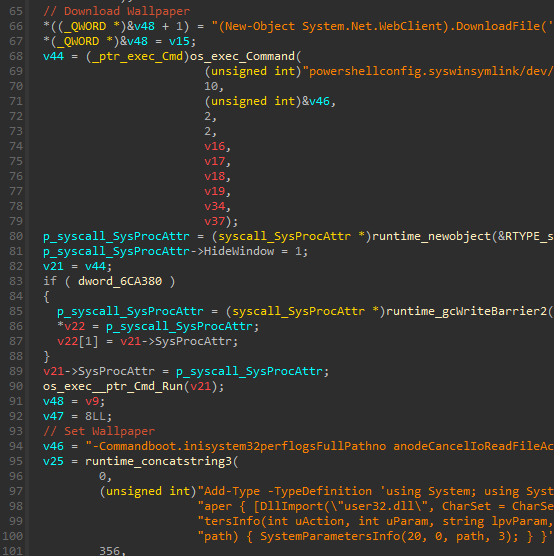

El análisis del código revela otros fallos técnicos importantes. Se supone que los comandos PowerShell heredados de Prince-Ransomware descargan y configuran un fondo de pantalla personalizado, pero los desarrolladores de Yurei no han proporcionado ninguna URL funcional para la descarga.

Esta omisión hace que el comando PowerShell falle, generando un fondo de pantalla negro uniforme en lugar de un mensaje de rescate visual. Este error, combinado con la retención de símbolos de depuración en el binario, confirma que los actores probablemente utilizaron el generador de Prince-Ransomware sin comprender o modificar su funcionalidad principal.

Técnicas de propagación y persistencia del ransomware Yurei

Despliegue de la carga útil y movimiento lateral

Yurei utiliza sofisticados métodos de propagación que superan las capacidades del código original de Prince-Ransomware. El malware deposita ejecutables en directorios temporales y utiliza scripts de PowerShell para facilitar la propagación por la red.

Los mecanismos de movimiento lateral incluyen el uso de PSCredential, sesiones CIM y ejecución remota tipo PsExec para propagar la infección por las redes corporativas. El malware copia sus cargas útiles en recursos compartidos SMB accesibles mediante escritura con nombres engañosos como System32_Backup.exe.

Encuanto a los medios extraíbles, Yurei se replica automáticamente en unidades USB con el nombre WindowsUpdate.exe, aprovechando la familiaridad de los usuarios con los procesos legítimos del sistema.

Técnicas antiforenses avanzadas

A pesar de sus orígenes de código abierto, Yurei implementa elaboradas rutinas antiforenses a través de su función selfDestruct, que llama secuencialmente a secureDelete, cleanTraces y wipeMemory para borrar sus rastros tras la ejecución.

El proceso secureDelete realiza tres pasadas de sobrescritura con datos aleatorios, renombra el ejecutable dos veces con nombres generados aleatoriamente y, a continuación, elimina permanentemente el archivo y limpia los metadatos del sistema.

Las rutinas de limpieza de memoria incluyen borrar el historial de la consola, forzar el disparo del recolector de basura Go y sobrescribir 1 MB de datos de memoria aleatoria para evitar que las herramientas forenses puedan recuperar artefactos.

Atribución geográfica y pistas sobre el origen del ransomware Yurei

Elementos de atribución técnica

El análisis de las muestras enviadas a VirusTotal revela indicios geográficos que convergen hacia un origen marroquí. Todas las muestras de Yurei se enviaron inicialmente desde direcciones IP marroquíes, y una de ellas carecía de ticket ID, lo que sugiere que se trataba de una versión de prueba descargada por los propios desarrolladores.

El examen del código HTML de la página de negociación .onion revela comentarios en árabe, lo que refuerza la hipótesis de un origen geográfico en el norte de África u Oriente Medio. Estos elementos lingüísticos son marcadores significativos de atribución técnica.

Los artefactos de la ruta recuperados muestran referencias a D:\\\\\\\\satanlockv2\\\\\\\\*, lo que sugiere posibles vínculos con el ransomware SatanLockV2. Este último, también basado en Prince-Ransomware, se envió inicialmente desde Marruecos, lo que refuerza la hipótesis geográfica. Esta atribución, estimada con un nivel de confianza bajo, se basa principalmente en la convergencia de varios indicios técnicos más que en pruebas definitivas.

Sofisticación operativa limitada

El posible uso de VirusTotal para comprobar la tasa de detección de ransomware sugiere que los operadores carecen de experiencia en operaciones de seguridad operativa (OPSEC). Esta práctica, indicativa de actores de nivel básico, contrasta con los grupos de ransomware establecidos que cuentan con infraestructuras de pruebas privadas.

Consecuencias de Yurei para el ecosistema de amenazas de la ciberdelincuencia

Democratización de la ciberdelincuencia a través del código abierto

La aparición de Yurei ilustra una evolución preocupante del ecosistema de la ciberdelincuencia: el malware de código abierto reduce considerablemente las barreras de entrada. Esta democratización está permitiendo a los actores menos cualificados acceder a capacidades ofensivas avanzadas sin una inversión sustancial en desarrollo.

Esta tendencia está acelerando la proliferación de variantes de ransomware, al tiempo que complica la atribución a los equipos de seguridad. Otros grupos emergentes como INC Ransom y Lynx ransomware también ilustran esta rápida evolución del ecosistema. Los grupos pueden ahora lanzar operaciones rápidamente heredando las capacidades técnicas de otros desarrolladores, así como sus vulnerabilidades y fallos.

La reutilización de código malicioso genera paradójicamente oportunidades para los analistas de ciberseguridad, que pueden desarrollar firmas de detección que cubran varias familias derivadas del mismo código fuente. No obstante, como demuestra el éxito inicial de Yurei, incluso las operaciones poco sofisticadas pueden lograr resultados significativos.

Impacto en las estrategias defensivas

La evolución hacia modelos de extorsión basados en el robo de datos está transformando fundamentalmente los requisitos defensivos. Las estrategias tradicionales de copia de seguridad y recuperación, aunque esenciales contra el cifrado, se están volviendo insuficientes ante la amenaza de la publicación de datos.

Las organizaciones deben ahora integrar la protección contra la exfiltración en sus arquitecturas de seguridad, incluyendo la supervisión del tráfico saliente, la clasificación de los datos sensibles y la preparación para escenarios de publicación de datos.

La rápida propagación de Yurei (tres víctimas en pocos días) subraya la importancia de una detección temprana y una respuesta rápida. Los equipos de seguridad deben vigilar los indicadores de compromiso asociados a esta amenaza emergente y preparar procedimientos de respuesta específicamente adaptados a escenarios de doble extorsión.

Recomendaciones defensivas contra el ransomware Yurei

Medidas técnicas de protección

Habilitar el servicio Volume Shadow Copy Service (VSS) es una medida de protección crítica contra Yurei y otros ransomware similares con esta vulnerabilidad. Las organizaciones deben establecer instantáneas regulares y probar periódicamente los procedimientos de restauración.

La detección del comportamiento se está volviendo crucial para identificar la actividad de Yurei, incluidos los comandos PowerShell sospechosos, los intentos de propagación SMB y los patrones de cifrado paralelos. Los equipos SOC deben vigilar la creación de archivos con la extensión .Yurei y de nuevos archivos con los nombres WindowsUpdate.exe o System32_Backup.exe.

La segmentación de la red limita el impacto de la propagación lateral de Yurei. Las organizaciones deben restringir el acceso SMB a subredes conocidas, deshabilitar el acceso anónimo a recursos compartidos y vigilar la actividad de escritura SMB inusual. En caso de que se produzca un ataque a pesar de estas medidas preventivas, es crucial contar con un plan eficaz de recuperación de datos y procedimientos probados de respuesta a incidentes.

Estrategias organizativas

Para una defensa sólida, las organizaciones deben adoptar estrategias organizativas complementarias:

- Adoptar una arquitectura de seguridad conectada que integre la protección de endpoints, redes e identidades se está convirtiendo en algo esencial, especialmente en entornos híbridos y multicloud.

- Las organizaciones necesitan desplegar medidas antiphishing a gran escala, incluyendo programas de concienciación de usuarios, análisis de correo electrónico y análisis de comportamiento capaces de detectar señuelos generados por IA.

- Mediante el despliegue de honeypots y la caza de amenazas, la actividad de los afiliados y los movimientos laterales en la cadena de ataque pueden descubrirse en una fase temprana. Las copias de seguridad deben segmentarse y los procesos de recuperación probarse periódicamente.

Indicadores de compromiso (IoC)

Para facilitar la vigilancia operativa, he aquí los principales IoC que CYFIRMA recomienda integrar en los sistemas de detección:

- Negociación dominio .onion:

fewcriet5rhoy66k6c4cyvb2pqrblxtx4mekj3s5l4jjt4t4kn4vheyd[.]onion - Hash de archivos conocidos:

- YureiRansomware.exe (SHA256: 4f88d3977a24fb160fc3ba69821287a197ae9b04493d705dc2fe939442ba6461)

- Script PowerShell asociado (SHA256: 1263280c916464c2aa755a81b0f947e769c8a735a74a172157257fca340e1cf4)

- Artefactos de comportamiento: archivos con extensión

.Yurei, copias denominadasWindowsUpdate.exe(USB) ySystem32_Backup.exe(SMB) - Reglas YARA: integrar firmas que cubran Yurei e indicadores heredados de Prince-Ransomware para ampliar la cobertura

Evolución prevista y seguimiento continuo

Trayectoria de desarrollo

Aunque Yurei presenta actualmente importantes defectos técnicos, su adopción del modelo de doble extorsión y los primeros éxitos operativos sugieren un potencial de evolución. Los operadores podrían parchear vulnerabilidades heredadas de Prince-Ransomware en futuras versiones.

Lamejora de las técnicas antiforenses y la corrección del error de borrado Volume Shadow Copies transformarían significativamente la peligrosidad de esta amenaza. La futura integración de tecnologías emergentes, como laIA vista en HexStrike o las capacidades automatizadas de Promptlock, podrían transformar significativamente las capacidades de Yurei. Los equipos de seguridad deben vigilar la evolución de esta familia para detectar cualquier mejora de este tipo.

Indicadores de vigilancia

Las organizaciones deben vigilar los dominios .onion asociados a Yurei y detectar comunicaciones al dominio de negociación identificado. La monitorización de hashes de archivos conocidos y patrones de comportamiento específicos permite una detección temprana.

La integración de las reglas YARA que cubren las firmas de Yurei y los indicadores heredados de Prince-Ransomware proporciona una amplia cobertura contra esta familia y sus futuras variantes.

Conclusión

Yurei encarna a la perfección los retos que plantea la creciente accesibilidad de las herramientas de los ciberdelincuentes a través del malware de código abierto. A pesar de sus evidentes limitaciones técnicas, este grupo demuestra que incluso las operaciones poco sofisticadas pueden lograr un éxito significativo en el ecosistema actual.

La explotación de Prince-Ransomware por parte de Yurei ilustra cómo el código fuente disponible públicamente puede acelerar la proliferación de amenazas al tiempo que reduce el umbral de entrada para los ciberdelincuentes novatos. Este hecho está transformando radicalmente la naturaleza de la atribución y la defensa en ciberseguridad.

Para los equipos de ciberseguridad, Yurei ofrece paradójicamente oportunidades gracias a sus vulnerabilidades técnicas, en particular la incapacidad de eliminar Volume Shadow Copies. Sin embargo, el modelo de doble extorsión adoptado por el grupo es un recordatorio de que las estrategias de recuperación tradicionales ya no son suficientes frente a las amenazas modernas.

La aparición y el rápido crecimiento de Yurei es una llamada de atención para la comunidad de seguridad: la vigilancia continua, la adaptación de las estrategias defensivas y la preparación para escenarios de doble extorsión se están convirtiendo en imperativos absolutos frente a esta nueva generación de amenazas accesibles y replicables.

Fuentes principales del artículo :

- Check Point Research: Yurei y el fantasma del ransomware de código abierto

- CYFIRMA: El ransomware Yurei: el fantasma digital

- Industrial Cyber: El ransomware Yurei explota herramientas de código abierto, aumentando el riesgo de doble extorsión

- GBHackers : El ransomware Yurei utiliza PowerShell para desplegar el cifrado de archivos ChaCha20

- Halcyon AI : Descubierto en GitHub un constructor de código abierto para el ransomware Prince

- Foresiet: Entendiendo el ransomware Prince: una visión completa

- Proofpoint: Royal Mail distribuye el ransomware de código abierto Prince

- WithSecure Labs : CrazyHunter: La creciente amenaza del ransomware de código abierto