Table des matières

ToggleUna gran alerta internacional

El 13 de noviembre de 2025, una coalición sin precedentes de organismos internacionales de ciberseguridad publicó una actualización conjunta de alerta sobre el ransomware Akira.

Esta actualización de información y consejos para los gestores de redes informáticas, emitida por el FBI, el CISA (Cybersecurity and Infrastructure Security Agency), el DC3 (Department of Defense Cyber Crime Center), el HHS (Department of Health and Human Services), así como Europol, la Oficina Francesa de Lucha contra la Ciberdelincuencia (OFAC), las autoridades alemanas y el NCSC holandés, pone de manifiesto el alarmante nivel de riesgo evaluado por estas agencias.

El anuncio se produce mientras el grupo Akira sigue intensificando sus operaciones a escala mundial. Sus técnicas de ataque son cada vez más sofisticadas, y la rapidez con la que se llevan a cabo es motivo de gran preocupación para los expertos.

Según las últimas estimaciones del FBI de finales de septiembre de 2025, el grupo Akira ha extorsionado alrededor de 244,17 millones de dólares en ransomware desde que apareció por primera vez en marzo de 2023, lo que convierte a Akira en uno de los cinco grupos de ransomware más activos entre las 130 variantes identificadas dirigidas a Estados Unidos(Cybersecuritydive).

Para matizar este panorama, los datos de Coretelligent revelan, no obstante, un cambio notable en el panorama del ransomware: ahora solo el 25% de las víctimas acceden a pagar, la tasa más baja observada desde hace tres años. Para contrarrestar esta creciente resistencia, los actores maliciosos recurren cada vez más al robo de datos sensibles como palanca de extorsión, amenazando con publicar la información en su sitio de filtraciones alojado en la red Tor.

42 días de intrusión silenciosa: anatomía de un ataque devastador

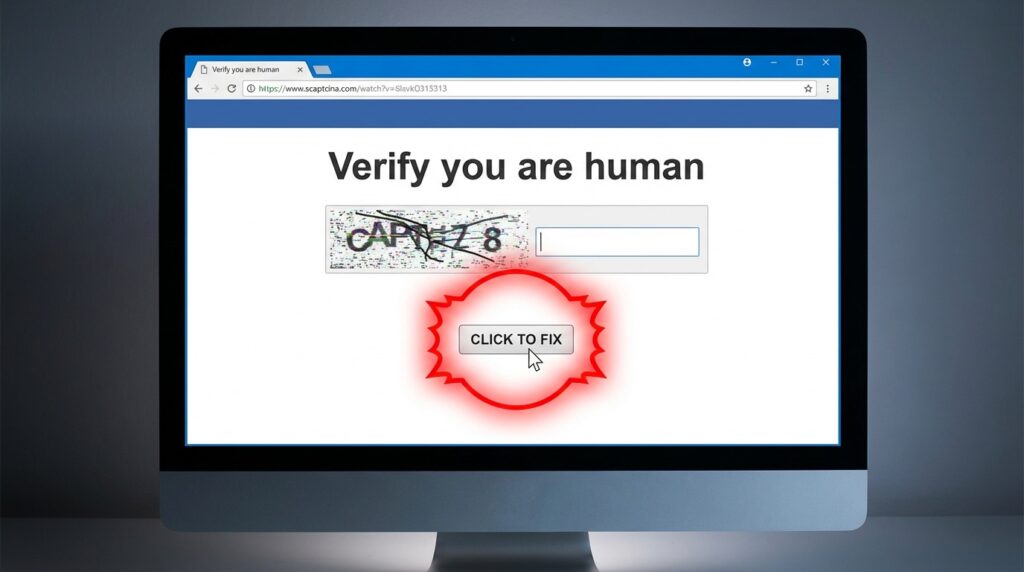

Un análisis detallado publicado por la Unidad 42 de Palo Alto Networks el 18 de noviembre de 2025 ofrece una visión sorprendente de la evolución de los métodos de Akira. El incidente afectó a una empresa global de almacenamiento de datos e infraestructuras que fue víctima de un ataque orquestado por Howling Scorpius, el grupo que distribuye el ransomware Akira. Lo que comenzó con un simple clic en lo que parecía ser una comprobación CAPTCHA rutinaria se convirtió en 42 días de compromiso que expusieron fallos críticos en la postura de seguridad de la organización.

El ataque comenzó cuando un empleado visitó el sitio web de un concesionario de automóviles infectado. Lo que parecía una comprobación anti-bot estándar, el conocido «haga clic para demostrar que es humano», era en realidad una táctica de ingeniería social llamada ClickFix. Esta técnica disfraza la entrega de malware como una comprobación de seguridad legítima, engañando a los usuarios haciéndoles creer que simplemente están verificando su identidad cuando en realidad están descargando una carga maliciosa.

Cuando el empleado interactuó con el CAPTCHA falso, descargó sin darse cuenta el malware SectopRAT, un troyano de acceso remoto basado en .NET que permite a los atacantes ocultar su código. Este malware da a los ciberdelincuentes la capacidad de controlar remotamente un sistema infectado, supervisar la actividad, robar datos y ejecutar comandos en modo oculto. Desde esta cabeza de playa inicial, el grupo estableció una puerta trasera en un servidor de mando y control antes de llevar a cabo un reconocimiento para mapear la infraestructura virtual.

Los atacantes comprometieron varias cuentas privilegiadas, incluidos administradores de dominio, y se desplazaron lateralmente utilizando los protocolos Remote Desktop Protocol (RDP), Secure Shell (SSH) y Server Message Block (SMB). Durante 42 días, los malintencionados accedieron a los controladores de dominio y prepararon archivos de datos masivos utilizando WinRAR en varios archivos compartidos. Pasaron del dominio de una unidad de negocio al entorno empresarial y, por último, a los recursos en la nube, traspasando fronteras que deberían haberlos contenido.

Antes de desplegar el ransomware, eliminaron los contenedores de almacenamiento del proveedor de la nube que contenían copias de seguridad y recursos informáticos, y a continuación filtraron casi 1 TB de datos utilizando FileZillaPortable. A continuación, desplegaron el ransomware Akira en servidores de tres redes distintas. Las máquinas virtuales se apagaron, las operaciones se detuvieron y llegó la petición de rescate…

La paradoja de la seguridad: herramientas que registran sin alertar

El incidente analizado por Unit 42 plantea una cuestión central sobre la eficacia de las soluciones de seguridad. La empresa víctima había desplegado en su entorno dos soluciones EDR (Endpoint Detection and Response) empresariales diferentes. Estas herramientas registraban la actividad maliciosa en sus registros de datos: cada conexión sospechosa, cada movimiento lateral, cada archivo preparado para la exfiltración. Sin embargo, generaban muy pocas alertas.

El equipo de seguridad tenía visibilidad en teoría, pero no en la práctica. Aunque los registros contenían un registro completo del ataque, la falta de alertas significaba que estos datos permanecían ocultos a plena vista hasta que era demasiado tarde. Esto refleja una tendencia más amplia revelada en el informe Global Incident Response 2025 de Palo Alto Networks: en el 75% de los incidentes analizados, existían pruebas claras de actividad maliciosa en los registros, pero no se detectaron.

Este hallazgo subraya la importancia no sólo de desplegar herramientas de seguridad, sino también de configurarlas correctamente y garantizar una visibilidad procesable del entorno. No basta con invertir en ciberseguridad: las organizaciones deben asegurarse de que sus soluciones están bien configuradas, se supervisan activamente y generan alertas procesables.

Una nueva amenaza estratégica: la explotación de fusiones y adquisiciones (M&A)

Una de las revelaciones más preocupantes de noviembre de 2025 se refiere a una nueva estrategia atacada por Akira: la explotación de vulnerabilidades durante fusiones y adquisiciones (M&A). Una investigación en profundidad llevada a cabo por ReliaQuest, en la que se analizaron ataques entre junio y octubre de 2025, descubrió que Akira está atacando sistemáticamente dispositivos SonicWall SSL VPN heredados durante adquisiciones de pequeñas y medianas empresas.

En todos los incidentes analizados, los operadores de Akira se introdujeron en grandes empresas comprometiendo dispositivos SonicWall heredados de pequeñas empresas adquiridas en operaciones de fusión y adquisición. Estas empresas adquirentes desconocían la existencia de estos dispositivos en sus nuevos entornos, dejando expuestas vulnerabilidades críticas. No se trata de la típica historia de tecnologías ocultas que se pierden en las fusiones y adquisiciones. Estos ataques formaban parte de una campaña deliberada y selectiva contra dispositivos SonicWall, poco comunes en las grandes organizaciones, pero habituales en las más pequeñas.

El grupo Akira, también conocido como Gold Sahara, Howling Scorpius, Punk Spider y Storm-1567, podría tener vínculos con el desaparecido grupo Conti. Este posible parentesco explicaría en parte la sofisticación de sus métodos y su capacidad para identificar y explotar rápidamente los fallos de organización.

Tres factores clave en la explotación posterior a la adquisición

El análisis de ReliaQuest identificó tres factores relacionados con las fusiones y adquisiciones que permitieron el progreso de los ataques: credenciales privilegiadas obsoletas, nombres de host predecibles y protección inconsistente de los endpoints. Estos factores crearon una conjunción perfecta para el éxito de Akira, convirtiendo los entornos heredados en riesgos para sus nuevos propietarios.

En cada incidente analizado entre junio y octubre de 2025, el compromiso inicial de Akira se rastreó hasta un dispositivo SonicWall SSL VPN heredado de la adquisición de una pequeña o mediana empresa. Una vez dentro, los atacantes buscaron inmediatamente cuentas privilegiadas, como las de antiguos MSP (proveedores de servicios gestionados) o inicios de sesión de administrador, que se habían transferido durante el proceso de fusión y adquisición. Estos inicios de sesión eran a menudo desconocidos para la empresa adquirente y permanecían sin supervisar y sin renovar después de la adquisición.

Aprovechando un ID de administrador heredado, los operadores de Akira obtenían acceso a sistemas sensibles y navegaban hasta un controlador de dominio en una media de sólo 9 horas. En algunos incidentes, este tiempo fue incluso más rápido, con avances en menos de cinco horas. Esta rápida escalada fue posible porque las cuentas heredadas permanecían sin verificar, dando a los atacantes la persistencia que necesitaban para penetrar más profundamente en la red antes de que los defensores pudieran reaccionar.

Los operadores de Akira no tuvieron que esforzarse mucho para identificar objetivos de alto valor en las redes heredadas. En varias investigaciones, escanearon redes en busca de hosts con nombres predeterminados o predecibles. Estas convenciones de nomenclatura, heredadas de la empresa adquirida, no se habían estandarizado en el momento de la integración de la fusión y adquisición, lo que facilitó la rápida identificación de objetivos de alta prioridad, como controladores de dominio y servidores de aplicaciones. En un caso documentado, Akira identificó un servidor de archivos con un nombre de estilo predeterminado y, a los pocos minutos de obtener el acceso inicial, comenzó los intentos de inicio de sesión FTP y las enumeraciones de cuentas, seguidos poco después por la exitosa exfiltración de datos.

| Métricas | Tiempo |

|---|---|

| Tiempo mínimo documentado entre el acceso inicial y la llegada al controlador de dominio | 5 horas |

| Tiempo medio para llegar al controlador de dominio | 9,3 horas |

| Tiempo medio entre el movimiento lateral y el despliegue del ransomware | 1 hora |

| Tiempo mínimo entre el acceso inicial y la exfiltración | 2 horas |

| Duración máxima de la operación sin detección | 42 días |

Por qué SonicWall es un objetivo prioritario

Aunque es imposible conocer las motivaciones exactas de Akira, la investigación de ReliaQuest apunta a varias razones por las que los dispositivos SonicWall SSL VPN se han convertido en objetivos principales. Estos dispositivos están muy extendidos entre las pequeñas y medianas empresas debido a su asequibilidad y facilidad de uso, lo que los convierte en una presencia común en muchos entornos y en un punto de entrada fiable para los atacantes.

La accesibilidad y facilidad de despliegue de SonicWall a menudo conducen a prácticas de seguridad apresuradas o incoherentes, especialmente en relación con la gestión de credenciales y la aplicación de parches. Además, las funciones de acceso remoto de SonicWall, como SSL VPN, suelen estar expuestas en Internet y pueden dejarse mal configuradas o sin supervisión, lo que crea oportunidades para que los atacantes exploten vulnerabilidades conocidas o configuraciones predeterminadas.

Estas debilidades son aprovechadas por los atacantes como plataforma de lanzamiento para el ransomware. Con frecuencia, los dispositivos SonicWall se implementan con contraseñas predeterminadas, cuentas privilegiadas heredadas o configuraciones obsoletas. Si se pasan por alto durante la integración, se convierten en una vía fácil para los atacantes. Muchas organizaciones añaden dispositivos SonicWall a su red sin aplicar parches ni realizar revisiones de seguridad periódicas, lo que deja vulnerabilidades conocidas abiertas a la explotación. En el ajetreo de la actividad de fusiones y adquisiciones, los dispositivos a veces pueden quedar fuera de los inventarios o los procesos de supervisión, lo que permite a los atacantes utilizar estos dispositivos como puntos de entrada ocultos para pasar de las empresas adquiridas a organizaciones más grandes sin ser detectados.

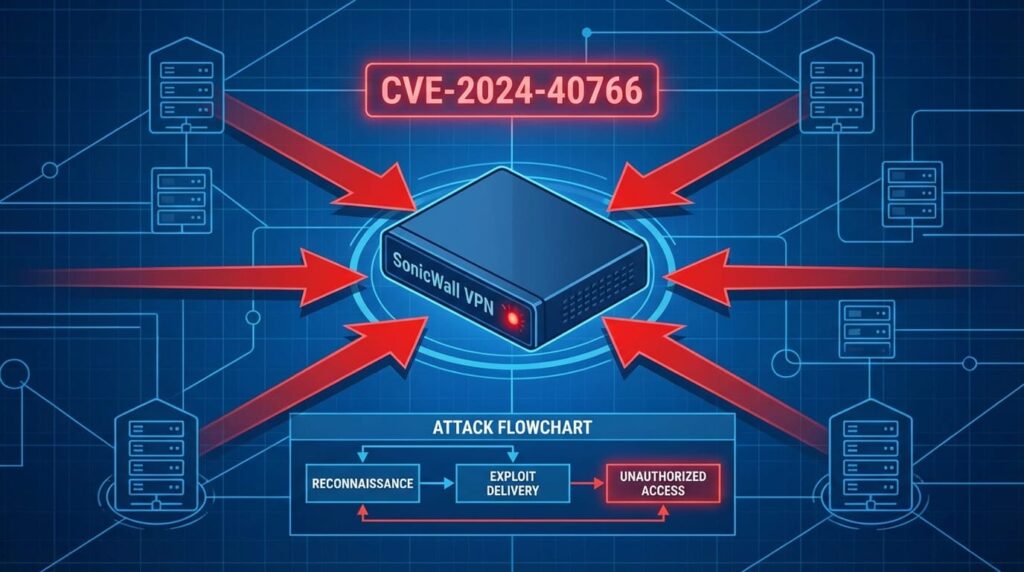

Explotación masiva de CVE-2024-40766

En términos más generales, a partir de julio de 2025, los investigadores de ciberseguridad observaron un aumento significativo de los ataques Akira que explotaban la vulnerabilidad CVE-2024-40766 que afecta a los cortafuegos SonicWall SSL VPN. Este fallo de control de acceso inadecuado permite a los atacantes robar credenciales de inicio de sesión de VPN, eludir la autenticación multifactor (MFA) cuando no está configurada correctamente y obtener acceso inicial a las redes corporativas.

En concreto,Arctic Wolf ha informado de un notable aumento de la actividad de Akira dirigida a cuentas SonicWall SSL VPN desde finales de julio de 2025, una campaña que sigue activa a día de hoy. El análisis de Sophos indica que 149 víctimas han sido vinculadas a ataques Akira en los últimos 90 días, con predominio en los sectores de fabricación, servicios legales y profesionales, y construcción e ingeniería.

Sólo en octubre de 2025, el grupo comprometió a más de 70 víctimas explotando dispositivos de acceso público como las VPN SSL de SonicWall.

Ampliación de las capacidades técnicas: las máquinas virtuales de Nutanix, ahora en el punto de mira

Una de las revelaciones técnicas más significativas de noviembre de 2025 se refiere a la expansión de las capacidades de Akira más allá de VMware ESXi e Hyper-V. El boletín de CISA sobre este ransomware acaba de actualizarse para incluir un dato clave: en junio de 2025, los actores del grupo consiguieron cifrar por primera vez archivos de disco virtual AHV de Nutanix. Esta evolución demuestra la capacidad del grupo para adaptarse rápidamente y su deseo de atacar una gama cada vez más amplia de sistemas de virtualización.

El inicio de la cadena de ataque de este incidente parece haber sido la explotación del fallo CVE-2024-40766, una vulnerabilidad de control de acceso fallida en los cortafuegos SonicWall. Esta expansión hacia Nutanix es especialmente preocupante dadas las recientes predicciones de Gartner de que para 2028 el 35% de las cargas de trabajo de VMware habrán migrado a otra plataforma, sugiriéndose Nutanix como alternativa de primera elección no tanto por precio como por capacidades funcionales.

El boletín actualizado también revela una sofisticada técnica para eludir la protección del disco virtual. En un incidente documentado, la protección VMDK se eludió apagando temporalmente la máquina virtual del controlador de dominio. A continuación, se copiaron los archivos VMDK y se adjuntaron a una nueva máquina virtual, extrayendo el archivo NTDS.dit y la colmena SYSTEM y, en última instancia, comprometiendo una cuenta de administrador de dominio. Este método ilustra el creciente ingenio de los afiliados a Akira en su capacidad para eludir los mecanismos de protección.

Vectores de acceso inicial diversificados

La actualización de noviembre de 2025 revela que el grupo Akira explota ahora una amplia gama de vulnerabilidades para obtener acceso a las redes. La versión inicial del boletín de abril de 2024 se refería principalmente al acceso inicial a través de VPN sin MFA, principalmente de Cisco. Según la nueva versión del boletín, a la que ha contribuido la OFAC, el arsenal de acceso inicial se ha diversificado considerablemente.

| CVE | Producto afectado | Descripción |

|---|---|---|

| CVE-2020-3259 | Cisco ASA/FTD | Exposición de información sensible – permite recuperar contenido en memoria sin autenticación |

| CVE-2023-20269 | Cisco ASA/FTD | Evasión de autenticación – allana el camino para ataques de fuerza bruta o el establecimiento de sesiones VPN SSL no autorizadas |

| CVE-2020-3580 | Cisco ASA/FTD | Cross-Site Scripting (XSS) sin autenticación en la interfaz web |

| CVE-2023-28252 | Windows CLFS | Fallo en el servicio de registro de Windows utilizado para elevar privilegios |

| CVE-2024-37085 | VMware ESXi | Anulación de autenticación de Active Directory |

| CVE-2023-27532 | Veeam Backup | Falta de autenticación para función crítica – permite que la autenticación encriptada sea exfiltrada de la base de datos de configuración |

| CVE-2024-40711 | Veeam Backup | Deserialización de datos no fiable que permite RCE |

| CVE-2024-40766 | SonicWall | Control de acceso inadecuado en cortafuegos VPN SSL |

Arsenal de herramientas y técnicas de ataque

La actualización de noviembre de 2025 documenta el uso por parte de Akira de una amplia gama de herramientas que cubren todo el ciclo de ataque. Para el acceso remoto y la persistencia, los afiliados utilizan AnyDesk, LogMeIn, RustDesk y MobaXterm, lo que les permite establecer la persistencia y mezclarse con la actividad legítima de administración. La versión inicial del boletín ya informaba del uso de una herramienta legítima, Zemana AntiMalware, para detener procesos relacionados con el antivirus.

Para el reconocimiento, los afiliados a Akira recurren a AdFind, Advanced IP Scanner, SoftPerfect NetScan y BloodHound con Invoke-BloodHound. La actualización también añade el uso de nltest /dclist: y nltest /DOMAIN_TRUSTS para mapear el entorno de Active Directory. El robo de identidad se basa en herramientas clásicas como Mimikatz y LaZagne, así como en el volcado de LSASS a través de comsvcs.dll en PowerShell y SharpDomainSpray para la pulverización de contraseñas.

La exfiltración de datos se realiza mediante FileZilla, WinSCP, RClone y el almacenamiento en la nube Mega, mientras que los datos se comprimen mediante 7-zip o WinRAR antes de su transferencia. Para el tunneling y el comando y control, los atacantes utilizan Ngrok, Cloudflare Tunnel, SystemBC, Cobalt Strike e Impacket. En algunos casos, transcurrieron tan sólo 2 horas entre el acceso inicial y la exfiltración, dejando poco tiempo a los equipos de seguridad para reaccionar.

Esquema de doble extorsión y cifrado

Akira utiliza sistemáticamente una estrategia de doble extorsión que combina la exfiltración masiva de datos -hasta 1 TB en casos documentados- con el cifrado del sistema. Los datos se comprimen con WinRAR o 7-zip antes de la exfiltración y, a continuación, los atacantes amenazan con publicar los datos robados en su sitio de fugas Tor. Se ejerce presión adicional mediante llamadas telefónicas directas a las víctimas.

El esquema de cifrado utilizado por Akira es un híbrido, que combina un cifrado ChaCha20 y un sistema de clave pública RSA. La combinación permite un cifrado total o parcial, personalizado según el tipo y el tamaño de los archivos. Para complicar la recuperación y el análisis forense, se utilizan comandos PowerShell para eliminar las copias VSS (Volume Shadow Copy). Los archivos cifrados reciben la extensión .akira, .powerranges, .akiranew o .aki en función de la variante utilizada, y las notas de rescate denominadas akira_readme.txt o fn.txt aparecen en los directorios raíz y de usuario.

Evolución de las variantes

Akira ha demostrado una capacidad de evolución constante desde que apareció por primera vez. La primera versión del ransomware estaba escrita en C++ y utilizaba la extensión .akira. Su segunda encarnación, detectada en el verano de 2023 bajo el nombre de Megazord, estaba escrita en Rust y utilizaba la extensión .powerranges, pero parece haber sido abandonada desde 2024.

La variante actual, Akira_v2, es una versión mejorada en Rust que ofrece características avanzadas. Tiene control granular sobre el uso del núcleo de la CPU y protección mediante Build ID para evitar análisis dinámicos. También ofrece opciones de despliegue dirigidas únicamente a máquinas virtuales mediante el parámetro –vmonly, así como la capacidad de detener máquinas virtuales en ejecución con el parámetro –stopvm. Esta capacidad de dirigirse específicamente a entornos virtualizados explica en parte la eficacia del grupo contra las infraestructuras empresariales modernas.

Ataques reales en noviembre de 2025

Los datos de seguimiento de víctimas revelan una actividad especialmente intensa del grupo Akira durante el mes de noviembre de 2025, con decenas de víctimas reclamadas en diversos sectores.

El 11 de noviembre de 2025, el grupo reivindicó la autoría de un ataque contra Rhodes Young Black & Duncan, una empresa de contabilidad de Duluth, Minnesota. Los atacantes amenazaron con publicar documentos de la empresa, incluidos los documentos personales de los clientes, como pasaportes escaneados, permisos de conducir y números de la seguridad social, así como información médica sensible, historiales completos de recursos humanos, documentos financieros y contratos, y algunos archivos relativos a proyectos militares. Este ataque ilustra la diversidad de los datos filtrados y el importante riesgo para la reputación de las consultoras que manejan información sensible de sus clientes.

El 28 de noviembre de 2025, American Public Television, la histórica distribuidora de programas de televisión pública que dio a conocer a figuras emblemáticas como Julia Child y Fred Rogers, fue blanco de Akira. El grupo afirmó haber exfiltrado 22 GB de datos, incluida información personal de empleados y clientes, numerosos proyectos y acuerdos, y expedientes jurídicos confidenciales. El ataque también afectó simultáneamente a otras organizaciones: Morton LTC Home (soluciones farmacéuticas), Reed Pope (bufete de abogados), Benchmark Connector Corporation (conectores aeroespaciales y militares) y Radtke Contractors (empresa de construcción).

El mismo día, Panini Kabob Grill, una cadena de restaurantes mediterráneos, vio comprometidos 60 GB de documentos corporativos confidenciales, incluida información personal de los empleados, documentos financieros y datos operativos. Design Team Sign Company, fabricante de señalización gráfica personalizada, sufrió la exfiltración de 108 GB de documentos corporativos.

| Víctima | Sector | Datos filtrados |

|---|---|---|

| Rhodes Young Black & Duncan | Expertos contables | Documentos personales de clientes, información médica, archivos de recursos humanos |

| Televisión pública estadounidense | Medios de comunicación | 22 GB – datos de empleados, proyectos, archivos jurídicos |

| Panini Kabob Grill | Catering | 60 GB – documentos financieros y operativos |

| Design Team Sign Company | Fabricación | 108 GB – documentos corporativos |

| Lone Rock Timber | Silvicultura | 25 GB |

| Parrish Tire | Distribución | No especificado |

| Zoetis | Productos farmacéuticos veterinarios | No especificado |

| Industrias Crucible | Metalurgia | No especificado |

| Hitech | Automovilismo | No especificado |

Sectores más afectados

Las autoridades han identificado el sector manufacturero como el más atacado por el grupo Akira. Las instituciones educativas y el sector de la sanidad y la salud pública, incluidos hospitales y organizaciones asistenciales, también figuran entre los objetivos prioritarios. La tecnología de la información, los servicios financieros, la alimentación y la agricultura, así como la construcción y la ingeniería, han experimentado un fuerte crecimiento recientemente. Los servicios jurídicos y profesionales completan la lista de sectores de riesgo. Aunque Akira se dirige principalmente a las pequeñas y medianas empresas, el grupo también ha comprometido a organizaciones más grandes de estos diferentes sectores.

Recomendaciones de mitigación

Ante esta creciente amenaza, las autoridades recomiendan una serie de acciones prioritarias que las organizaciones deben poner en marcha de inmediato.

Medidas inmediatas

Solucionar las vulnerabilidades explotadas conocidas es la máxima prioridad, en particular CVE-2024-40766 para SonicWall, CVE-2024-40711 y CVE-2023-27532 para Veeam, así como todos los CVE de Cisco enumerados anteriormente. La autenticación multifactor resistente al phishing debe activarse y aplicarse en todos los servicios VPN, cuentas de administración y servicios de acceso remoto como RDP y SSH. Las organizaciones deben mantener copias de seguridad periódicas guardando copias fuera de línea, probando regularmente los procesos de recuperación y protegiendo los servidores de copia de seguridad de accesos no autorizados.

Medidas específicas para fusiones y adquisiciones

Las organizaciones involucradas en transacciones de fusiones y adquisiciones deben realizar un inventario inmediato de los activos heredados mediante la implementación de herramientas de descubrimiento automatizadas, la identificación de todos los dispositivos de acceso remoto, como VPN y RDP, y la asignación de dispositivos SonicWall heredados. Es esencial una higiene estricta de las credenciales tras la adquisición, con rotación obligatoria de todas las contraseñas, auditoría de las cuentas privilegiadas heredadas, revocación de las cuentas MSP y de administrador obsoletas y renovación de la cuenta KRBTGT para Kerberos.

La estandarización de los controles de seguridad es esencial, con el despliegue unificado de EDR en todos los sistemas heredados, la estandarización de las convenciones de nomenclatura para evitar nombres de host predecibles y la activación de la protección antifalsificación en todos los puntos finales. ReliaQuest también recomienda el uso de herramientas de detección automatizada para inventariar todos los dispositivos del entorno fusionado, lo que ayuda a identificar rápidamente los puntos ciegos y los sistemas mal configurados tras una adquisición.

Medidas de refuerzo

La segmentación de la red debe aislar la infraestructura crítica, restringir el acceso administrativo a VLAN de gestión dedicadas y limitar el movimiento lateral. El endurecimiento de los puntos finales implica eliminar los sistemas que han llegado al final de su vida útil, mantener actualizados los niveles de parches y desactivar los servicios innecesarios.

En términos de supervisión y detección, las organizaciones deben desplegar una sólida supervisión de la nube, controlar las conexiones VPN inusuales, supervisar la actividad de las cuentas privilegiadas y aplicar reglas de alerta eficaces. Es crucial no solo recopilar registros, sino asegurarse de que generan alertas procesables, como demostró dolorosamente el incidente de los 42 días.

Sensibilizar a los usuarios sobre técnicas de ingeniería social como ClickFix y los falsos CAPTCHA, sobre los riesgos del phishing y establecer procedimientos para informar de actividades sospechosas completan estas recomendaciones. El incidente del CAPTCHA falso en el sitio web del concesionario de coches es un ejemplo perfecto de cómo una acción aparentemente inocua puede ser el punto de entrada a un compromiso importante.

Perspectivas y conclusión

Las revelaciones de noviembre de 2025 sobre el grupo Akira confirman que esta amenaza sigue evolucionando e intensificándose. Con 244 millones de dólares extorsionados, tiempos de exfiltración de menos de 2 horas, explotación sistemática de fusiones y adquisiciones, y expansión a nuevas plataformas como Nutanix AHV, Akira representa una gran amenaza para organizaciones de todos los tamaños.

ReliaQuest predice que es probable que el riesgo de ransomware para las organizaciones que participan en fusiones y adquisiciones aumente a medida que los actores maliciosos perfeccionen lo que funciona. El resultado serán ataques más grandes y rápidos, con más grupos que probablemente copiarán el libro de jugadas de Akira para automatizar la explotación de tecnologías olvidadas y de bajo coste. Es probable que este nivel de eficacia y recompensa inspire a otros grupos de ransomware a adoptar estrategias similares, intensificando la competencia y aumentando el impacto global de estas campañas.

La paradoja revelada por el incidente de la Unidad 42 -herramientas de seguridad que registran pero no alertan- subraya que no basta con invertir en ciberseguridad. Las organizaciones deben asegurarse de que sus soluciones están correctamente configuradas, se supervisan activamente y generan alertas procesables. Cuarenta y dos días es mucho tiempo. Cuando los atacantes disponen de tanto tiempo para operar sin ser detectados, encontrarán sus activos más valiosos, comprometerán cuentas privilegiadas y se posicionarán para obtener el máximo impacto.

Ante un adversario capaz de operar durante 42 días sin ser detectado, robar 1 TB de datos antes de cifrarlos y comprometer sistemas heredados en cuestión de horas, la prevención, la detección rápida y la preparación ante incidentes se convierten en imperativos absolutos. Las recomendaciones de las autoridades deben aplicarse de inmediato, en particular el parcheado de vulnerabilidades conocidas, el despliegue de autenticación multifactor resistente al phishing y la auditoría rigurosa de los entornos heredados durante las adquisiciones.

Referencias y fuentes

CISA Advisory AA24-109A – Actualizado el 13 de noviembre de 2025

Unidad 42 Palo Alto Networks – Anatomía de un ataque de ransomware Akira: Cuando un CAPTCHA falso condujo a 42 días de compromiso

ReliaQuest – Amenaza en el punto de mira: La campaña de SonicWall contra el ransomware Akira crea un riesgo de fusiones y adquisiciones en las empresas

Silicon.fr – Akira: la evolución del ransomware que cifra incluso las máquinas virtuales de Nutanix

HIPAA Journal – Alerta sobre Akira en noviembre de 2025

Cybersecurity Dive – Ataques al sector crítico

Coretelligent – Informe de noviembre de 2025

DExpose.io – Seguimiento de víctimas en tiempo real

Ransomware.live – Base de datos de víctimas de Akira

Los indicadores de compromiso (IoC) y las firmas de detección están disponibles en el aviso completo de CISA y en los informes de los distintos proveedores de soluciones de seguridad.