Plus de 40 000 nouvelles vulnérabilités informatiques ont été découvertes en 2024, soit une augmentation spectaculaire de + 38% par rapport à l’année précédente.

Derrière chaque CVE se cache une porte d’entrée potentielle pour les cybercriminels, et notamment les groupes de ransomwares qui exploitent méthodiquement ces failles pour paralyser des entreprises entières.

Mais qu’est-ce qu’une CVE exactement, et pourquoi ce système de référencement est-il devenu l’épine dorsale de la cybersécurité mondiale ?

CVE, est l’acronyme de Common Vulnerabilities and Exposures, qui désigne une liste publique des failles de sécurité informatique découvertes. Lorsque quelqu’un mentionne une CVE, il fait référence à une vulnérabilité spécifique qui s’est vue attribuer un identifiant (ID) CVE unique.

Ce système permet aux équipes informatiques de coordonner leurs efforts pour hiérarchiser et traiter les vulnérabilités, dans l’objectif de sécuriser au maximum les systèmes informatiques.

L’impact concret de ce système de référencement s’est particulièrement manifesté en décembre 2021 avec la publication de la CVE-2021-44228. Cette vulnérabilité, connue en réalité depuis 2013, sous nom de «Log4Shell», affecte une bibliothèque Java Apache Log4j.

Sa mise en lumière de la faille avait fait grand bruit à l’époque, nécessitant une réponse rapide de la part des éditeurs de logiciels du monde entier. Le Washington Post avait même parlé de vulnérabilité la plus sérieuse jamais rencontrée…

Table des matières

ToggleLe système CVE, un standard indispensable pour la communication

Le système CVE a vu le jour en 1999, créé par la corporation MITRE pour répondre à un problème croissant : l’absence de nomenclature commune pour identifier les failles de sécurité.

Avant cette standardisation, chaque éditeur, chercheur ou organisation utilisait ses propres références, rendant difficile le suivi et la communication autour des vulnérabilités.

Aujourd’hui, chaque CVE suit un format précis : CVE-YYYY-NNNNN, où l’année correspond généralement à celle d’attribution de l’identifiant, pas nécessairement à la découverte de la faille.

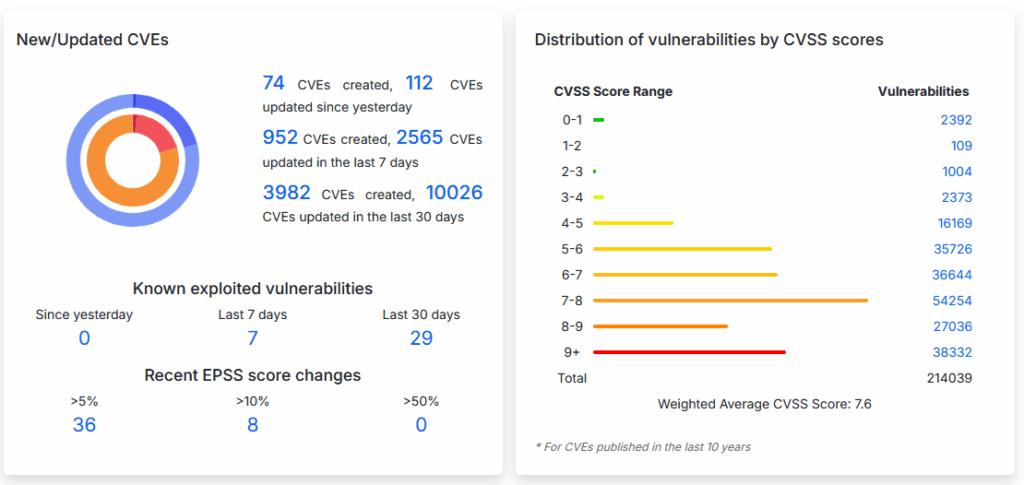

Cette numérotation séquentielle permet également d’estimer le volume annuel de vulnérabilités répertoriées, qui dépasse régulièrement les 20 000 nouvelles entrées par an. L’année 2024 affichait un pic avec 40 000 nouveaux enregistrements.

Le processus d’attribution des identifiants CVE

L’attribution d’un identifiant CVE ne se fait pas au hasard. Des organismes spécialisés, appelés CVE Numbering Authorities (CNA), sont habilités à examiner et valider les vulnérabilités signalées.

Ces CNA incluent des éditeurs de logiciels majeurs comme Microsoft ou Adobe, des instituts de recherche, des organisations de sécurité.

Lorsqu’une vulnérabilité est découverte, elle peut rester confidentielle le temps que l’éditeur concerné développe et diffuse un correctif. C’est le principe de la « divulgation coordonnée », qui vise à éviter l’exploitation malveillante de failles non corrigées. L’identifiant CVE n’est généralement rendu public qu’une fois cette étape franchie.

L’évaluation des vulnérabilités

Obtenir un identifiant CVE ne constitue que la première étape. La vulnérabilité doit ensuite être évaluée pour déterminer sa criticité. C’est le rôle du National Institute of Standards and Technology (NIST) américain, qui maintient la National Vulnerability Database (NVD), la base de données des vulnérabilités CVE qui sert de cadre de référence à l’échelle mondiale.

Le NIST attribue à chaque CVE un score CVSS (Common Vulnerability Scoring System), compris entre 0 et 10. Ce score prend en compte plusieurs facteurs : la facilité d’exploitation, l’impact sur la confidentialité, l’intégrité et la disponibilité des données, ainsi que la complexité d’une éventuelle attaque.

Les vulnérabilités notées entre 9 et 10 sont considérées comme critiques.

Les limites du système

Malgré son utilité reconnue, le système CVE présente certaines limitations :

Le délai entre la découverte d’une vulnérabilité et l’attribution de son identifiant peut parfois s’étendre sur plusieurs mois, créant des zones d’ombre dans la communication sécuritaire.

Par ailleurs, toutes les failles découvertes ne reçoivent pas automatiquement un identifiant CVE. Certaines vulnérabilités, jugées mineures ou trop spécifiques, peuvent être exclues du référentiel.

Cette sélection, bien que nécessaire pour maintenir la pertinence de la base de données, peut parfois laisser de côté des failles exploitables dans certains contextes particuliers.

Un outil indispensable pour la sécurité moderne

Malgré ses imperfections, le système CVE reste l’épine dorsale de la communication en cybersécurité. Il permet aux professionnels du monde entier de partager un langage commun et aux outils de sécurité automatisés de corréler les informations provenant de sources diverses.

Pour les organisations, maîtriser ce référentiel est très important dans un contexte où les cyberattaques se multiplient et se sophistiquent. La capacité à identifier rapidement les vulnérabilités affectant son infrastructure et à prioriser les correctifs constitue désormais un avantage concurrentiel autant qu’une nécessité opérationnelle.

CVE et ransomwares : quand la vulnérabilité devient arme

L’année 2025 illustre parfaitement comment les groupes de ransomwares exploitent méthodiquement les CVE pour mener leurs attaques.

Un cas récent met en lumière cette réalité : la CVE-2025-29824, une vulnérabilité zero-day dans le système commun de fichiers journaux (CLFS) de Windows avec un score CVSS de 7,8, a été exploitée activement par un groupe lié à Play avant même qu’elle ne soit publiquement révélée.

Une exploitation sophistiquée en temps réel

Cette faille, découverte par Microsoft et corrigée le 8 avril 2025, représente un exemple parfait de la course contre la montre entre découverte et exploitation. Le ransomware Play, exploité par le groupe Balloonfly actif depuis juin 2022 (également connu sous le nom de PlayCrypt), a utilisé cette vulnérabilité d’élévation de privilèges comme zero-day – c’est-à-dire avant qu’un correctif ne soit disponible – pour infiltrer des organisations aux États-Unis, au Venezuela, en Espagne et en Arabie Saoudite.

Le modus operandi était particulièrement élaboré :

- Accès initial via un pare-feu Cisco ASA exposé publiquement

- Déploiement de l’infostealer Grixba, un outil spécifique au groupe Play

- Exploitation de la CVE-2025-29824 pour escalader les privilèges

- Préparation de l’environnement pour le déploiement du ransomware

Une chaîne d’attaque révélatrice

L’analyse technique révèle que les attaquants ont créé des fichiers dans C:\ProgramData\SkyPDF, incluant un fichier PDUDrv.blf – artefact de l’exploitation – et une DLL clssrv.inf injectée dans le processus winlogon.exe. Cette DLL déployait ensuite deux fichiers batch :

servtask.bat: pour l’élévation de privilèges et la création d’un utilisateur administrateur cachécmdpostfix.bat: pour effacer les traces de l’exploitation

Cette méthodologie démontre la sophistication croissante des groupes de ransomwares, qui développent ou acquièrent des exploits zero-day pour contourner les défenses traditionnelles.

Un phénomène en expansion

La CVE-2025-29824 n’est pas un cas isolé. En 2024, l’analyse des incidents montre que les groupes de ransomwares exploitent de plus en plus fréquemment des vulnérabilités fraîchement découvertes :

- Black Basta avait également exploité une vulnérabilité Windows (CVE-2024-26169) comme zero-day en 2024

- 78% des cyberattaques ciblent désormais les contrôleurs de domaine selon Microsoft et 35% des attaques ransomware utilisent le contrôleur de domaine comme point de propagation principal (voir à ce sujet le dernier billet d’Alon Rosental).

L’impact concret pour les organisations

Cette évolution transforme fondamentalement la gestion des risques cyber. Quand un groupe comme Play exploite une CVE avant sa publication, cela signifie que :

- Aucune signature antivirus ne peut détecter l’attaque

- Les systèmes de détection traditionnels sont aveugles

- La fenêtre de vulnérabilité peut durer des mois avant la découverte

Pour les entreprises, cette réalité impose une approche en profondeur de la sécurité, où la surveillance comportementale et la détection d’anomalies deviennent aussi critiques que l’application des correctifs.

La CVE-2025-29824 rappelle ainsi qu’à l’ère des ransomwares modernes, chaque nouvelle vulnérabilité peut rapidement devenir un vecteur d’attaque. Cette dynamique renforce l’importance cruciale du système CVE, non seulement pour cataloguer les failles, mais aussi pour permettre une réponse coordonnée face à des menaces qui évoluent plus vite que jamais.

Comment suivre les CVE dans son organisation ?

La surveillance des vulnérabilités CVE au sein d’une organisation constitue un défi complexe qui nécessite une approche structurée et adaptée aux ressources disponibles. Si les méthodes varient considérablement selon la taille et les moyens de chaque structure, certains principes fondamentaux se dégagent.

Connaître son environnement avant tout

La première étape consiste invariablement à établir un inventaire exhaustif de son parc informatique. Sans cette cartographie préalable, impossible de déterminer quelles CVE sont réellement pertinentes pour l’organisation. Cette démarche implique de recenser non seulement les systèmes d’exploitation et applications, mais aussi d’identifier les éléments critiques dont la compromission aurait un impact majeur sur l’activité.

Des stratégies adaptées à l’échelle

Les approches diffèrent naturellement selon les ressources disponibles. Les grandes organisations tendent vers l’automatisation complète : scanners déployés massivement, intégration avec des systèmes de gestion de tickets, et processus automatisés de notification aux équipes concernées.

Cette industrialisation permet de gérer des parcs de dizaines de milliers d’équipements avec des équipes proportionnellement réduites.

À l’inverse, les structures plus modestes privilégient souvent une approche pragmatique centrée sur l’application systématique des correctifs disponibles, ne s’attardant que sur les vulnérabilités les plus critiques sans patch immédiat. Cette méthode, moins sophistiquée en apparence, peut s’avérer plus efficace que des processus de surveillance complexes difficiles à maintenir avec des effectifs réduits.

L’écosystème technologique de la surveillance

Le marché propose aujourd’hui une large gamme d’outils, des scanners de vulnérabilités aux plateformes de gestion unifiée, en passant par les solutions de détection et réponse ou les services de renseignement sur les menaces. Le choix dépend largement du budget, de l’expertise interne et de la complexité de l’infrastructure à protéger.

Au-delà du score CVSS

Les organisations matures ne se contentent plus du simple score de criticité CVSS pour prioriser leurs actions. Elles intègrent des éléments de contexte : exposition réelle des systèmes concernés, criticité métier, existence d’exploits actifs, ou encore ciblage par des groupes de menaces spécifiques. Cette contextualisation permet de distinguer les alertes nécessitant une réaction immédiate du volume quotidien de notifications moins urgentes.

Une démarche intégrée

Le suivi des CVE ne peut être envisagé isolément. Il s’inscrit dans une stratégie de sécurité plus globale incluant la surveillance comportementale, la segmentation réseau, la formation des utilisateurs et les plans de continuité d’activité. Cette approche défensive multicouche reconnaît qu’une vulnérabilité seule conduit rarement à une compromission majeure.

Processus et gouvernance

Au-delà des aspects techniques, la réussite d’un programme de suivi des CVE repose sur des processus clairs : définition des rôles et responsabilités, établissement de délais de remédiation selon la criticité, procédures d’escalade, et gestion des exceptions lorsque certains correctifs ne peuvent être appliqués immédiatement.

L’objectif ultime reste de transformer le flux continu de nouvelles vulnérabilités en actions concrètes et proportionnées, sans paralyser les équipes techniques ni compromettre la sécurité globale du système d’information. Un équilibre délicat qui nécessite une adaptation permanente aux évolutions technologiques et aux nouvelles menaces.

Quand la prévention ne suffit plus

La gestion proactive des CVE constitue un rempart essentiel contre les cyberattaques, mais même les organisations les mieux préparées peuvent être victimes d’une attaque. Nous avons vu qu’entre la publication d’une CVE et le déploiement effectif des correctifs, une fenêtre temporelle critique s’ouvre – que les cybercriminels exploitent avec une redoutable efficacité.

Malgré des programmes de gestion des vulnérabilités de plus en plus sophistiqués, les incidents se multiplient. Les attaques zero-day, qui exploitent des failles avant leur référencement CVE, rappellent qu’aucune sécurité n’est absolue, d’autant que la pérennité du système lui-même a récemment été mis en cause…

Cette réalité impose une approche équilibrée : si la surveillance des CVE reste indispensable pour réduire la surface d’attaque, les organisations doivent également se préparer au scénario d’une attaque réussie.

Lorsque malgré toutes les précautions, une attaque aboutit, la capacité à restaurer rapidement les systèmes et les données fait souvent la différence entre un incident maîtrisé et une catastrophe d’entreprise. Dans ce contexte, disposer d’un partenaire expert en récupération post-attaque ne relève plus de l’option, mais de la nécessité stratégique.

En cas d’incident, contactez nos équipes d’urgence 24h/24 et 7j/7 pour une récupération rapide de vos données et systèmes après une attaque ransomware.