Une vulnérabilité critique permet à tout utilisateur de domaine d’exécuter du code à distance sur les serveurs Veeam Backup & Replication joints au domaine – un cauchemar pour la sécurité des infrastructures de sauvegarde.

Table des matières

ToggleUne vulnérabilité inquiétante qui facilite les attaques

Veeam vient de publier une mise à jour de sécurité critique pour corriger plusieurs failles dans Veeam Backup & Replication (VBR), dont une vulnérabilité d’exécution de code à distance (RCE) particulièrement préoccupante. Identifiée sous le numéro CVE-2025-23121, cette faille obtient le score CVSS maximal de 9.9/10, soulignant sa criticité extrême.

Cette vulnérabilité a été découverte et rapportée par les chercheurs en sécurité de watchTowr et CodeWhite, deux équipes reconnues pour leurs recherches sur les vulnérabilités de désérialisation.

Le problème : une porte d’entrée trop large

La particularité troublante de CVE-2025-23121 réside dans sa facilité d’exploitation. Tout utilisateur authentifié du domaine peut exploiter cette vulnérabilité pour obtenir l’exécution de code à distance sur le serveur de sauvegarde. Contrairement à de nombreuses vulnérabilités qui nécessitent des privilèges élevés, celle-ci ne demande qu’un accès de base au domaine Active Directory (source:BleepingComputer).

Cette faille n’affecte que les installations VBR jointes à un domaine, mais dans de nombreuses organisations, cette configuration est malheureusement courante malgré les recommandations de sécurité de Veeam.

Versions affectées et correctif

La vulnérabilité touche Veeam Backup & Replication 12.3.1.1139 et toutes les versions antérieures de la branche 12. Le correctif a été intégré dans la version 12.3.2.3617, publiée le 17 juin 2025 Veeam KB4743.

Deux autres vulnérabilités ont également été corrigées dans cette mise à jour :

- CVE-2025-24286 (Score CVSS : 7.2) – Permettant à un utilisateur avec le rôle « Backup Operator » de modifier les tâches de sauvegarde pour exécuter du code arbitraire

- CVE-2025-24287 (Score CVSS : 6.1) – Vulnérabilité d’escalade de privilèges locale dans Veeam Agent pour Windows

L’expertise technique derrière la découverte

Les chercheurs de watchTowr ont publié une analyse technique détaillée révélant que cette vulnérabilité exploite les faiblesses des mécanismes de sécurité basés sur des listes noires. Le problème réside dans la désérialisation non contrôlée de données via le canal .NET Remoting de Veeam.

Comme l’expliquent les chercheurs : « Les listes noires sont basées sur une idée très optimiste (et manifestement défaillante) selon laquelle nous pouvons simplement faire une liste de toutes les classes malveillantes ». Cette approche s’est révélée insuffisante face à la créativité des chercheurs qui ont identifié de nouvelles classes exploitables dans le code de Veeam lui-même.

Un écosystème particulièrement vulnérable

L’impact potentiel de cette vulnérabilité est considérable compte tenu de la popularité de Veeam. Selon les données officielles, les produits Veeam sont utilisés par plus de 550 000 clients dans le monde, incluant 82% des entreprises du Fortune 500 et 74% des entreprises du Global 2000.

Cette large adoption fait des serveurs Veeam des cibles particulièrement attractives pour les cybercriminels, notamment les groupes de ransomware qui savent que compromettre l’infrastructure de sauvegarde paralyse la capacité de récupération des victimes.

Les bonnes pratiques de sécurité ignorées

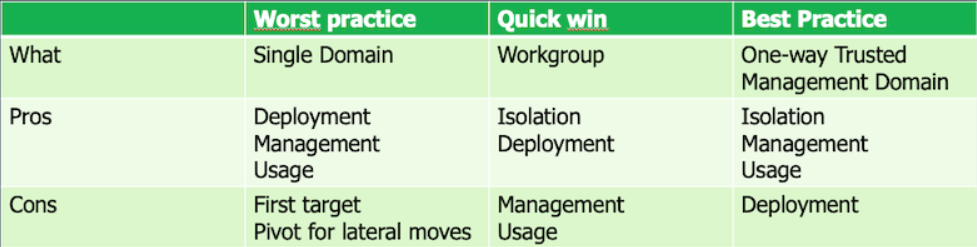

Ironiquement, Veeam recommande depuis longtemps dans ses guides de bonnes pratiques de ne pas joindre les serveurs de sauvegarde au domaine principal. La recommandation officielle est d’utiliser une forêt Active Directory séparée ou un groupe de travail dédié pour l’infrastructure de sauvegarde.

Malheureusement, de nombreuses organisations ignorent ces recommandations par commodité, créant exactement les conditions d’exploitation de CVE-2025-23121.

Historique préoccupant d’exploitation par les ransomware

Cette nouvelle vulnérabilité s’inscrit dans un contexte troublant d’exploitation répétée des failles Veeam par les groupes de ransomware :

Attaques récentes documentées :

- CVE-2024-40711 : Exploitée par le ransomware Frag depuis novembre 2024 (voir l’article correspondant)

- Akira et Fog : Ces groupes ont utilisé la même vulnérabilité dès octobre 2024 (voir l’article correspondant)

- Cuba ransomware : A historiquement ciblé les serveurs Veeam pour voler des identifiants

- FIN7 : Ce groupe APT a été observé exploitant les vulnérabilités VBR contre des infrastructures critiques

Comme l’ont confié des opérateurs de ransomware à BleepingComputer, ils ciblent toujours les serveurs VBR car cela simplifie le vol de données et bloque les efforts de restauration en supprimant les sauvegardes avant de déployer leurs charges utiles.

Recommandations immédiates

Actions prioritaires :

- Mettre à jour immédiatement vers Veeam Backup & Replication 12.3.2.3617

- Auditer la configuration : Vérifier si vos serveurs Veeam sont joints au domaine

- Implémenter la segmentation : Isoler l’infrastructure de sauvegarde dans une forêt AD séparée

- Surveiller les accès : Mettre en place une surveillance renforcée des connexions aux serveurs Veeam

- Authentification multi-facteurs : Activer la 2FA pour tous les comptes administratifs Veeam

Architecture sécurisée recommandée :

- Utiliser une forêt Active Directory dédiée pour Veeam

- Limiter l’accès réseau aux serveurs de sauvegarde

- Implémenter une surveillance continue des activités suspectes

- Maintenir des sauvegardes hors ligne et air-gapped

Une leçon sur les limites des listes noires

Cette vulnérabilité illustre parfaitement pourquoi les mécanismes de sécurité basés sur des listes noires sont fondamentalement défaillants. Comme le soulignent les chercheurs de watchTowr : « Peu importe à quel point votre liste est parfaite, quelqu’un finira par trouver un moyen de l’exploiter ».

Cette approche réactive – ajouter des entrées à une liste noire après chaque découverte – s’avère insuffisante face à la créativité des chercheurs et des attaquants qui peuvent identifier de nouveaux vecteurs d’exploitation dans le code existant.

Conclusion : Une mise à jour critique à ne pas reporter

CVE-2025-23121 représente un risque majeur pour toute organisation utilisant Veeam Backup & Replication dans une configuration jointe au domaine. La combinaison d’un score CVSS de 9.9, d’une facilité d’exploitation par tout utilisateur de domaine, et de l’historique d’exploitation des vulnérabilités Veeam par les ransomware en fait une priorité absolue.

La mise à jour vers la version 12.3.2.3617 doit être considérée comme une urgence de sécurité. Parallèlement, il est temps de revoir l’architecture de votre infrastructure de sauvegarde pour la conformer aux bonnes pratiques de sécurité recommandées par Veeam.

L’expérience montre que les vulnérabilités Veeam font rapidement l’objet d’exploitation en masse. Ne laissez pas vos serveurs de sauvegarde devenir le maillon faible de votre chaîne de sécurité.

Sources :