Une campagne massive de vol d’identités frappe actuellement plus de 100 entreprises de premier plan à travers le monde. Derrière cette offensive, l’alliance cybercriminelle Scattered LAPSUS$ Hunters (SLSH), qui regroupe notamment ShinyHunters, l’un des groupes les plus prolifiques de la cybercriminalité anglophone. Contrairement aux attaques automatisées classiques, ces intrusions reposent sur des techniques d’ingénierie sociale avancées, combinant appels téléphoniques frauduleux et kits de phishing sophistiqués capables de contourner même les systèmes d’authentification multifacteur les plus robustes.

Table des matières

ToggleUne menace en temps réel contre les plateformes SSO

La société de renseignement sur les menaces Silent Push a identifié dès le 26 janvier 2026 une infrastructure massive déployée pour cibler les comptes Okta Single Sign-On (SSO) et d’autres plateformes d’authentification unique utilisées par des centaines d’entreprises mondiales. Cette campagne ne s’appuie pas sur des outils d’attaque automatisés classiques : elle met en œuvre une approche humaine et interactive baptisée vishing (voice phishing, ou hameçonnage vocal).

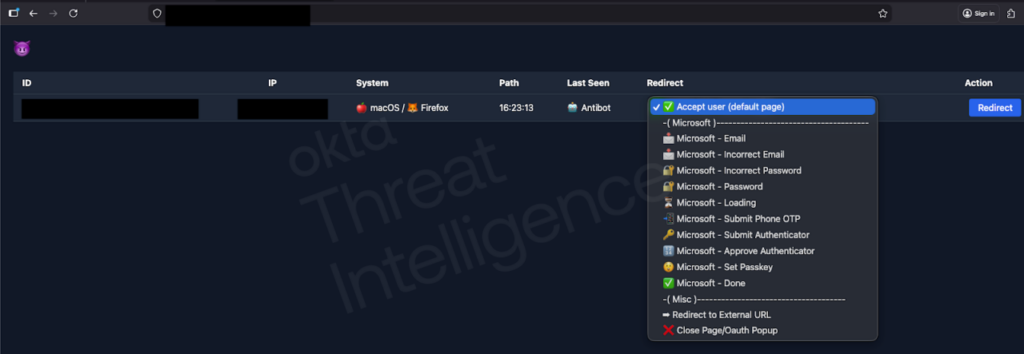

Les attaquants utilisent un panel de phishing en direct (live phishing panel) qui leur permet de s’interposer en temps réel lors d’une session d’authentification, se faisant passer pour le support informatique tout en manipulant simultanément les pages web affichées dans le navigateur de la victime.

Mandiant, la division de renseignement sur les menaces de Google, a confirmé dans une déclaration le 28 janvier 2026 qu’il s’agit d’une campagne active et en cours. Charles Carmakal, Chief Technology Officer chez Mandiant Consulting, précise : “Mandiant suit une nouvelle campagne en cours menée sous la marque ShinyHunters, utilisant des techniques évoluées de phishing vocal pour compromettre avec succès les identifiants SSO d’organisations victimes et inscrire des appareils contrôlés par les attaquants dans les solutions d’authentification multifacteur des victimes.”

Un contournement du MFA par manipulation sociale

L’efficacité redoutable de ces attaques réside dans leur capacité à neutraliser l’authentification multifacteur (MFA), pourtant considérée comme une mesure de sécurité fondamentale. Les kits de phishing utilisés par les attaquants présentent plusieurs caractéristiques techniques qui les rendent particulièrement dangereux.

Okta Threat Intelligence a publié le 22 janvier 2026 une analyse détaillée de ces nouveaux kits de phishing conçus spécifiquement pour les opérations de vishing. Brett Winterford, Vice President chez Okta Threat Intelligence, explique : “Ces kits peuvent être adaptés à la volée par les appelants pour contrôler les pages présentées dans le navigateur de l’utilisateur, afin de se synchroniser avec le script de l’appelant et les véritables défis MFA auxquels l’appelant est confronté lorsqu’il tente de se connecter.”

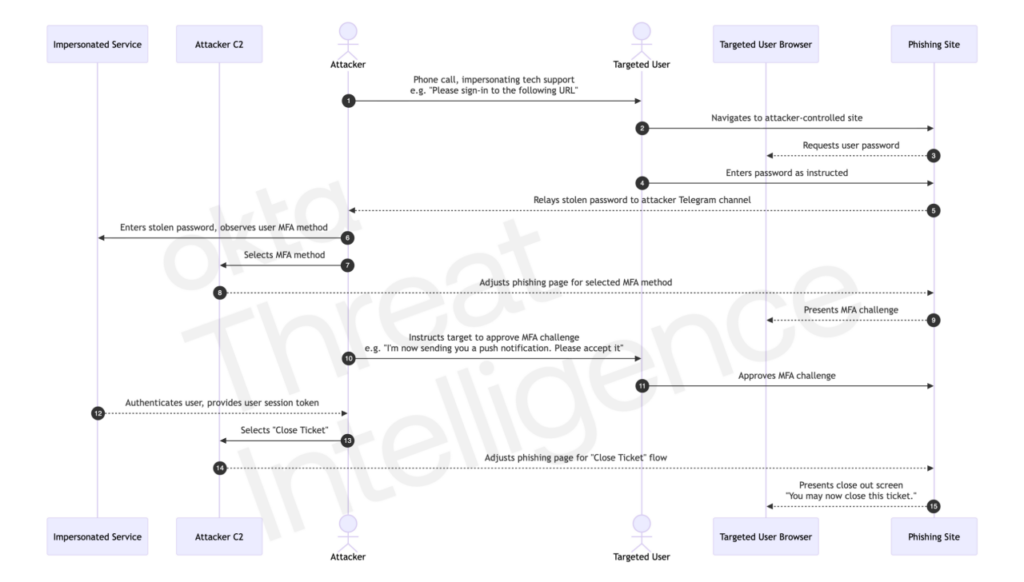

Le processus d’attaque se déroule généralement selon ce scénario :

- l’attaquant contacte sa cible en se faisant passer pour le helpdesk informatique, invoquant un problème technique urgent nécessitant une vérification d’identité ;

- la victime est dirigée vers un site de phishing qui reproduit parfaitement l’interface de connexion légitime (Okta, Microsoft Entra, Google Workspace) ;

- lorsque la victime saisit ses identifiants, ceux-ci sont immédiatement transmis aux attaquants qui tentent une connexion réelle sur le service légitime ;

- le système déclenche une requête MFA (code SMS, notification push, ou code temporaire) ;

- les attaquants synchronisent alors le faux site pour afficher exactement le même type de challenge, donnant l’impression d’une procédure normale ;

- la victime approuve le challenge ou saisit le code, pensant agir sur une plateforme légitime, alors qu’elle autorise en réalité l’accès des cybercriminels.

Moussa Diallo, chercheur en menaces chez Okta, précise : “En utilisant ces kits, un attaquant au téléphone avec un utilisateur ciblé peut contrôler le flux d’authentification pendant que cet utilisateur interagit avec les pages de phishing d’identifiants. Ils peuvent contrôler les pages que la cible voit dans son navigateur en parfaite synchronisation avec les instructions qu’ils fournissent lors de l’appel. L’acteur de la menace peut utiliser cette synchronisation pour vaincre toute forme de MFA qui n’est pas résistante au phishing.”

Plus de 100 entreprises mondiales dans la ligne de mire

Silent Push a publié le 26 janvier 2026 une liste des organisations spécifiquement ciblées par cette campagne au cours des 30 derniers jours. Cette liste, qui comprend plus de 100 entreprises, couvre pratiquement tous les secteurs économiques : technologie, finance, santé, énergie, immobilier, télécommunications, et même services juridiques.

Parmi les cibles identifiées figurent des noms majeurs : Atlassian, Canva, Epic Games, HubSpot, RingCentral, ZoomInfo dans le secteur technologique ; Moderna, Biogen, Gilead Sciences, Amgen dans la biotechnologie et la pharmacie ; Apollo Global Management, Blackstone, State Street, RBC dans les services financiers ; Halliburton, Sempra Energy, American Water dans l’énergie et les infrastructures critiques ; ainsi que Telstra dans les télécommunications.

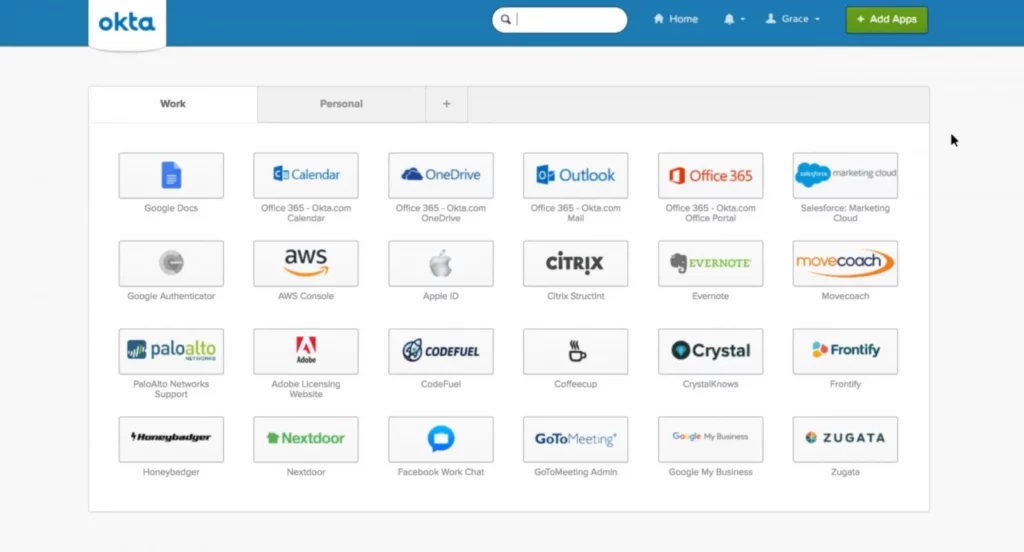

Cette diversification sectorielle démontre que les attaquants ne ciblent pas une industrie spécifique, mais plutôt les organisations utilisant des plateformes SSO comme Okta. Une fois compromis, un compte SSO devient un véritable passe-partout numérique donnant accès à l’ensemble de l’écosystème applicatif de l’entreprise : messagerie, stockage cloud, outils de collaboration, bases de données clients, systèmes de gestion et bien plus encore.

Les premières victimes confirmées et les données exposées

Plusieurs organisations ont déjà confirmé publiquement avoir été victimes de cette campagne. Le chercheur en sécurité Alon Gal, de Hudson Rock, a révélé le 23 janvier 2026 avoir été contacté directement par ShinyHunters, qui a revendiqué la responsabilité de ces attaques et confirmé l’utilisation de services de kits de vishing pour compromettre de nombreuses organisations utilisant Okta.

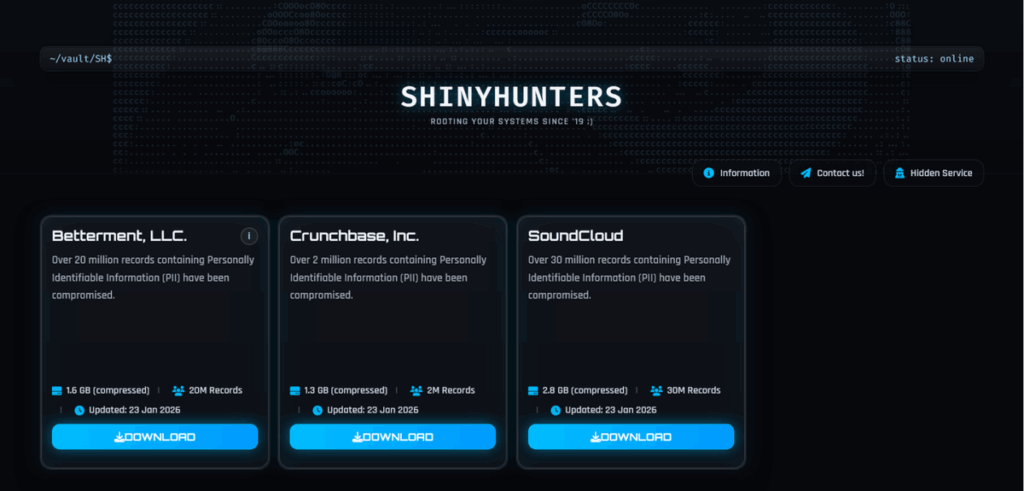

Suite à l’échec de leurs tentatives d’extorsion, le groupe a publié sur son site de fuite de données (Data Leak Site) les informations volées chez trois organisations :

- Betterment : plus de 20 millions d’enregistrements concernant cette plateforme de services financiers et d’investissement automatisé. L’entreprise a confirmé le 9 janvier 2026 qu’un attaquant avait obtenu l’accès à certains de ses systèmes via une attaque de social engineering et que des données clients avaient été dérobées, bien qu’aucun compte n’ait été directement compromis ;

- Crunchbase : plus de 2 millions d’enregistrements incluant des informations personnellement identifiables ainsi que diverses données corporatives, notamment des contrats signés ;

- SoundCloud : plus de 30 millions d’enregistrements affectant environ 20% de la base d’utilisateurs de la plateforme de streaming audio, soit environ 36 millions de personnes. L’entreprise a découvert l’intrusion à la mi-décembre 2025 et a confirmé que des données personnellement identifiables avaient été compromises.

Interrogé par Cybersecurity Dive, Rafe Pilling, directeur du renseignement sur les menaces chez Sophos Counter Threat Unit, a indiqué que son équipe suivait environ 150 domaines malveillants créés en décembre 2025 et utilisés dans des campagnes de vishing ayant conduit à des vols de données et des demandes d’extorsion. “Nous ne pouvons pas confirmer qu’ils ont tous été utilisés, mais les acteurs de la menace créent des domaines spécifiques à chaque cible, conçus pour imiter les services d’authentification unique et se faire passer pour des fournisseurs comme Okta”, a-t-il précisé.

Scattered LAPSUS$ Hunters : une alliance criminelle redoutable

Cette campagne s’inscrit dans la continuité des opérations menées par Scattered LAPSUS$ Hunters, une alliance cybercriminelle qui fédère trois des groupes les plus notoires de l’écosystème anglophone : Scattered Spider, LAPSUS$ et ShinyHunters. Cette coalition, apparue publiquement en août 2025, combine l’expertise en manipulation sociale de Scattered Spider, les capacités d’extorsion de LAPSUS$, et la spécialisation de ShinyHunters dans l’exfiltration massive de données.

Le FBI et Google Threat Intelligence Group suivent cette menace sous les identifiants UNC6040 et UNC6395. Dans un avis publié en septembre 2025, le FBI alertait déjà sur l’utilisation intensive de techniques de vishing et de manipulation pour compromettre des plateformes cloud et SaaS.

Cette structure décentralisée permet au groupe de mener simultanément plusieurs campagnes d’envergure. En 2025, Scattered LAPSUS$ Hunters a notamment orchestré une campagne massive contre l’écosystème Salesforce, compromettant plus de 760 entreprises et affirmant avoir volé plus de 1,5 milliard d’enregistrements auprès de géants comme Toyota, FedEx, Disney, Cisco, Marriott et McDonald’s. Cette offensive reposait sur la compromission d’applications tierces connectées à Salesforce, notamment Salesloft Drift, dont les jetons OAuth volés ont permis d’accéder à des centaines d’instances client.

Une stratégie d’attaque qui s’intensifie

Les experts en cybermenaces constatent une professionnalisation croissante de ces techniques. Cynthia Kaiser, Senior Vice President du centre de recherche sur les ransomwares chez Halcyon, souligne : “Bien que ces campagnes se produisent fréquemment, la différence ici réside dans le taux de succès légèrement plus élevé de la campagne récente. C’est probablement dû au contenu crédible et à l’utilisation du vishing plutôt que du simple phishing. Lorsque vous recevez un appel, qu’il est personnalisé et qu’il change en temps réel, cela semble crédible, c’est un élément différent pour lequel les gens n’ont pas nécessairement leur garde levée.”

Cette évolution des tactiques d’attaque illustre les tendances identifiées dans notre article sur les prédictions des experts en cybersécurité pour 2026. L’ingénierie sociale franchit un nouveau palier grâce à l’intégration de l’intelligence artificielle, qui permet de générer des communications parfaitement rédigées et contextuellement appropriées, rendant la distinction entre message légitime et tentative d’escroquerie de plus en plus difficile.

La combinaison d’attaques vocales hautement personnalisées avec des outils techniques sophistiqués crée un vecteur d’attaque particulièrement difficile à contrer pour les organisations, même celles disposant de défenses périmètriques robustes.

Les conséquences pour les victimes : bien au-delà du vol de données

Une fois l’accès initial obtenu via la compromission de comptes SSO, les attaquants déploient une stratégie méthodique visant à maximiser leurs gains. Ils procèdent immédiatement à l’exfiltration systématique des données sensibles : informations clients, données personnelles des employés, secrets industriels, communications internes et documents contractuels. Parallèlement, ils inscrivent leurs propres appareils dans les systèmes MFA des victimes, s’assurant un accès persistant même après la découverte de l’intrusion. Cette collecte massive s’accompagne d’une progression méthodique dans l’environnement cloud de la victime, où les cybercriminels accèdent aux applications de collaboration comme Slack ou Microsoft Teams pour manipuler d’autres employés et obtenir des privilèges encore plus élevés.

La phase finale suit le modèle de double extorsion désormais standard : le groupe menace de publier les données volées si les victimes refusent de payer. Dans certains cas, comme l’a confirmé Mandiant, les attaquants procèdent également au chiffrement des données après l’exfiltration. Silent Push résume la gravité de la menace : « Une fois qu’une session Okta ou d’un autre fournisseur SSO est piratée, l’attaquant dispose d’un passe-partout vers chaque application de votre environnement.«

Les recommandations de protection face à cette menace

Face à l’intensité et à la sophistication de cette campagne, les experts en sécurité recommandent une approche défensive multidimensionnelle combinant mesures techniques et organisationnelles.

Authentification résistante au phishing

Okta insiste particulièrement sur un point critique : toutes les formes de MFA ne se valent pas. Les méthodes basées sur des codes SMS, des notifications push classiques ou des codes temporaires (TOTP) restent vulnérables aux attaques en temps réel comme celles déployées par ShinyHunters.

Les organisations doivent migrer vers des méthodes d’authentification résistantes au phishing :

- clés de sécurité FIDO2 (comme les YubiKey) qui utilisent la cryptographie à clé publique et lient l’authentification au domaine légitime ;

- passkeys cryptographiques qui ne transmettent aucun secret sur le réseau ;

- solutions propriétaires comme Okta FastPass qui implémentent des mécanismes de liaison cryptographique similaires.

Ces technologies rendent les attaques de type Adversary-in-the-Middle techniquement impossibles, car aucun identifiant ou token n’est transmis sur le réseau et l’authentification est cryptographiquement liée au domaine légitime.

Contrôles d’accès renforcés

Les organisations doivent également implémenter des contrôles contextuels stricts qui analysent chaque tentative d’accès selon de multiples critères. La surveillance active des événements d’inscription de nouveaux dispositifs, particulièrement lorsqu’ils sont immédiatement suivis de connexions depuis des adresses IP inhabituelles, permet de détecter rapidement les compromissions. L’analyse comportementale continue identifie les écarts par rapport aux patterns d’utilisation normaux : horaires de connexion atypiques, géolocalisation incohérente, ou types d’accès inhabituels pour un utilisateur donné. Ces mécanismes de détection doivent s’accompagner de restrictions géographiques et réseau appropriées au contexte de chaque organisation, limitant l’exposition aux vecteurs d’attaque couramment utilisés par les cybercriminels.

Sensibilisation et formation du personnel

La dimension humaine reste l’élément le plus critique. Les organisations doivent mettre en œuvre des programmes de sensibilisation spécifiques au vishing qui vont bien au-delà des formations classiques anti-phishing. Lorsqu’une organisation est identifiée comme cible d’une campagne active, l’information doit être communiquée immédiatement à tous les employés avec des exemples concrets des techniques utilisées. Il est essentiel d’établir des protocoles obligeant à vérifier l’identité de tout appelant prétendant représenter le support informatique, via un canal de communication indépendant comme le rappel sur un numéro officiel connu et validé.

Les employés doivent se sentir encouragés et légitimes à signaler immédiatement tout appel suspect au service de sécurité, sans crainte de paraître paranoïaques. Des canaux de signalement dédiés, simples et rapides d’accès, facilitent cette remontée d’information critique. Enfin, l’organisation régulière d’exercices de simulation de vishing permet de tester la résilience réelle du personnel face à ces attaques, d’identifier les vulnérabilités comportementales spécifiques à chaque équipe, et d’ajuster les formations en fonction des résultats observés.

Silent Push recommande également l’utilisation de systèmes d’intelligence prédictive capables de détecter les infrastructures d’attaque au niveau DNS avant même que les campagnes de vishing ne débutent. Leur technologie Indicators of Future Attack™ (IOFA™) permet de bloquer les domaines malveillants imitant les plateformes d’authentification avant qu’ils ne deviennent opérationnels.

Une menace persistante qui évolue constamment

L’attribution formelle de cette campagne reste complexe. Si le groupe utilise publiquement la marque ShinyHunters, Ian Gray, Vice President of Intelligence chez Flashpoint, rappelle que “un cybercriminel ou un groupe peut utiliser n’importe quel nom d’utilisateur de son choix et l’appliquer à un site de fuite de données, mais cela ne prouve pas un lien direct.”

Néanmoins, les tactiques, techniques et procédures (TTPs) observées correspondent précisément aux méthodes documentées de Scattered LAPSUS$ Hunters. Ce qui inquiète particulièrement les experts, c’est la scalabilité de ces attaques. Contrairement aux intrusions nécessitant l’exploitation de vulnérabilités techniques complexes, le vishing assisté par des kits sophistiqués peut être déployé massivement avec des ressources humaines relativement limitées. La professionnalisation des outils rend ces capacités accessibles même à des affiliés peu qualifiés techniquement, démocratisant ainsi l’accès à des techniques d’attaque redoutablement efficaces.

L’identité numérique : le nouveau périmètre de sécurité à défendre

La campagne de vishing orchestrée par ShinyHunters et l’alliance Scattered LAPSUS$ Hunters illustre un basculement fondamental dans le paysage des cybermenaces. Les attaquants ciblent désormais directement la couche d’identité plutôt que les infrastructures réseau ou les terminaux, rendant largement obsolètes les défenses périmètriques traditionnelles.

Cette évolution impose aux organisations de repenser radicalement leur posture de sécurité. L’authentification multifacteur classique, longtemps considérée comme un rempart suffisant, ne suffit plus face à des adversaires capables de manipuler simultanément les dimensions technique et humaine d’une attaque.

La réponse efficace nécessite une approche holistique combinant technologies résistantes au phishing, contrôles d’accès contextuels rigoureux, surveillance comportementale avancée, et surtout une culture organisationnelle de vigilance où chaque employé comprend son rôle dans la défense collective.

Alors que les cybercriminels continuent d’affiner leurs techniques et que l’intelligence artificielle amplifie leurs capacités, la course entre attaquants et défenseurs s’intensifie. Les organisations qui survivront seront celles qui auront anticipé cette nouvelle réalité et construit leur résilience sur des fondations solides, techniques et humaines.

Sources :

Silent Push : Special Alert: SLSH Malicious “Supergroup” Targeting 100+ Organizations via Live Phishing Panels

Okta Blog : Phishing kits adapt to the script of callers

BleepingComputer : Okta SSO accounts targeted in vishing-based data theft attacks

Hackread : Scattered Lapsu$ Hunters Target 100+ Global Organisations in New Identity Theft Campaign

SOCRadar : Okta Vishing Campaign Allegedly Linked to ShinyHunters

CyberScoop : Real-Time phishing kits target Okta, Microsoft, Google

Cybersecurity Dive : Cybercrime group claims credit for voice phishing attacks

BleepingComputer : ShinyHunters launches Salesforce data leak site to extort 39 victims