Una simple línea de comandos puede infectar tu PC. El ataque ClickFix, que explota la confianza de los usuarios de Internet en interfaces familiares, ha experimentado un crecimiento explosivo desde 2024. Esta técnica de ingeniería social es ahora el segundo método de intrusión más utilizado, justo después del phishing, y convierte a los usuarios en actores involuntarios de su propio compromiso.

El año 2025 marca un punto de inflexión en la evolución de los ciberataques, con el meteórico ascenso de ClickFix, que ha puesto patas arriba las estrategias de defensa tradicionales. A diferencia de los ataques tradicionales que explotan las vulnerabilidades del software, ClickFix utiliza la confianza y la psicología humanas para eludir todas las protecciones técnicas. El principio es aterradoramente eficaz: animar a la víctima a copiar y ejecutar ella misma un comando malicioso, haciéndole creer que resuelve un problema legítimo.

Table des matières

ToggleUn salto espectacular que refleja la eficacia de la técnica

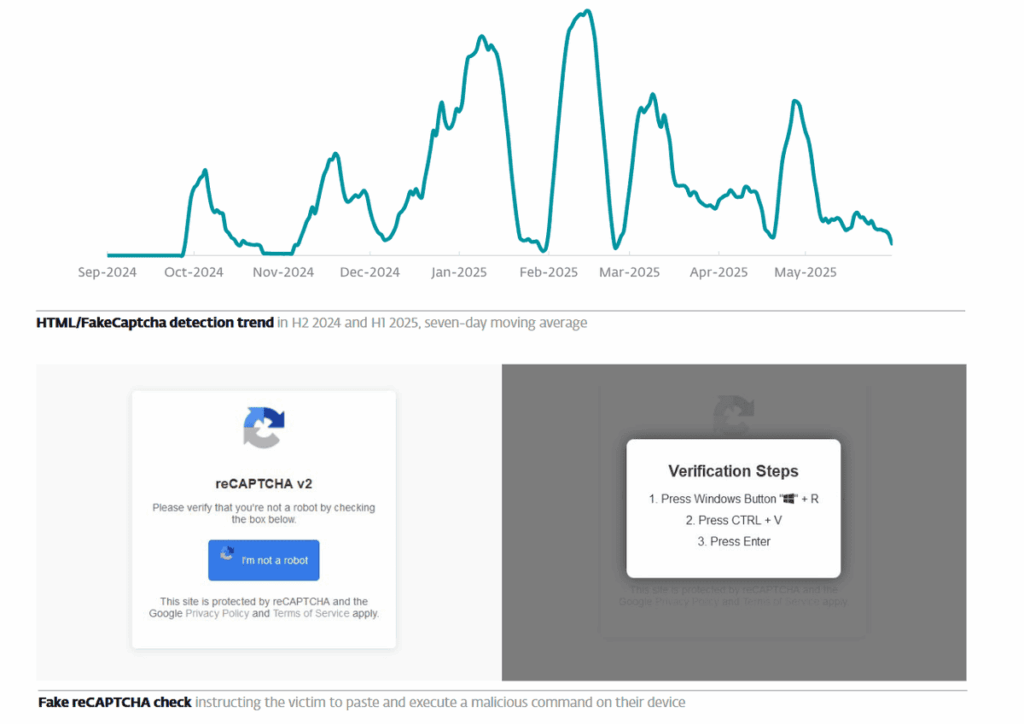

Las cifras hablan por sí solas: las detecciones de ClickFix aumentaron un 517% entre el segundo semestre de 2024 y el primero de 2025, lo que convierte a esta técnica en el segundo vector de ataque más común, solo por detrás del phishing tradicional. Este meteórico ascenso, documentado por ESET en su informe semestral de amenazas, ilustra la adopción masiva de este método por parte del ecosistema cibercriminal.

En este informe, Dušan Lacika, ingeniero senior de detección de ESET, explica este éxito: «Esta nueva técnica de ingeniería social es eficaz porque es lo suficientemente sencilla como para que la víctima siga las instrucciones, lo suficientemente creíble como para dar la impresión de que podría resolver un problema inventado, y juega con el hecho de que las víctimas no prestan mucha atención a los comandos exactos que se les ha pedido que peguen y ejecuten en su dispositivo. También es un buen ejemplo de lo rápido que los actores de amenazas adoptan nuevas técnicas una vez que han demostrado su valía.»

Microsoft Threat Intelligence ve miles de dispositivos atacados en todo el mundo cada día, afectando a organizaciones de todos los sectores. La empresa ha tenido que intervenir con múltiples clientes de diversos sectores para contrarrestar campañas de ClickFix que intentaban desplegar cargas útiles como el prolífico malware Lumma Stealer.

Anatomía de un ataque que se aprovecha de la confianza

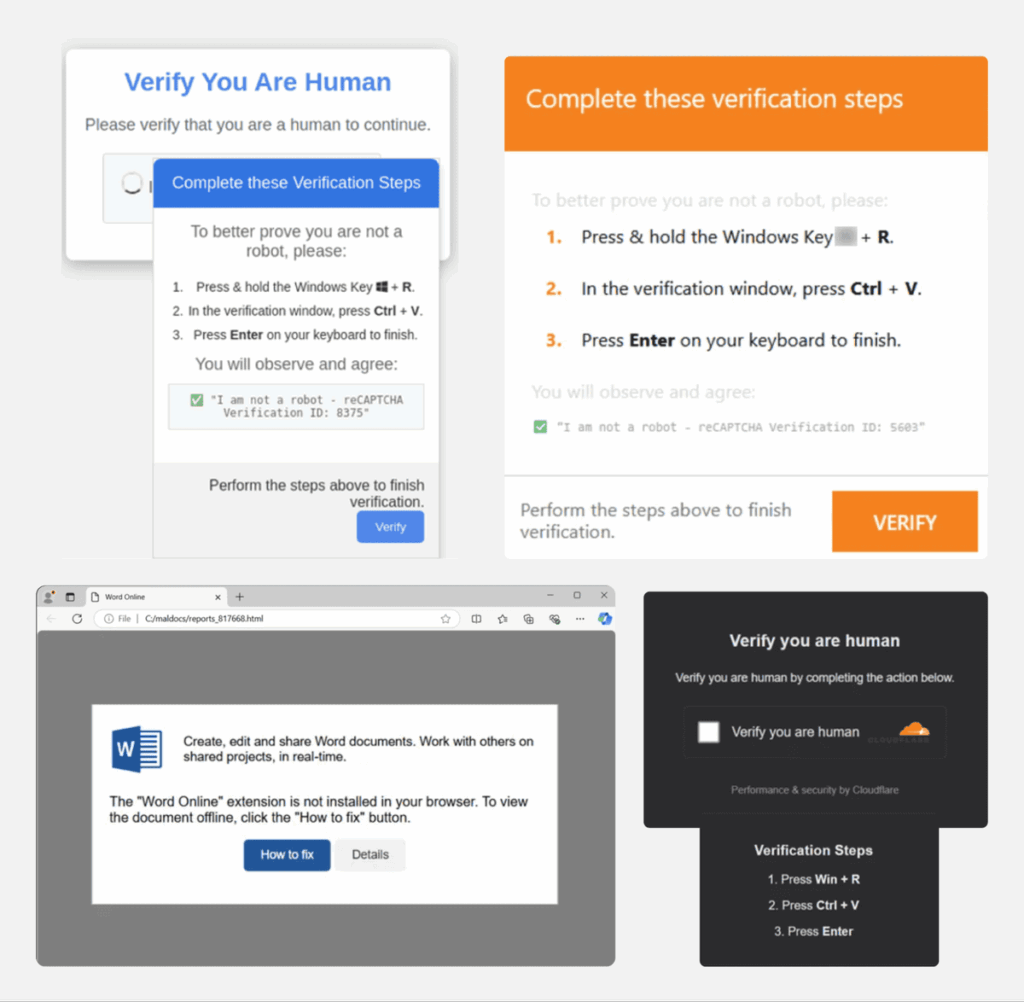

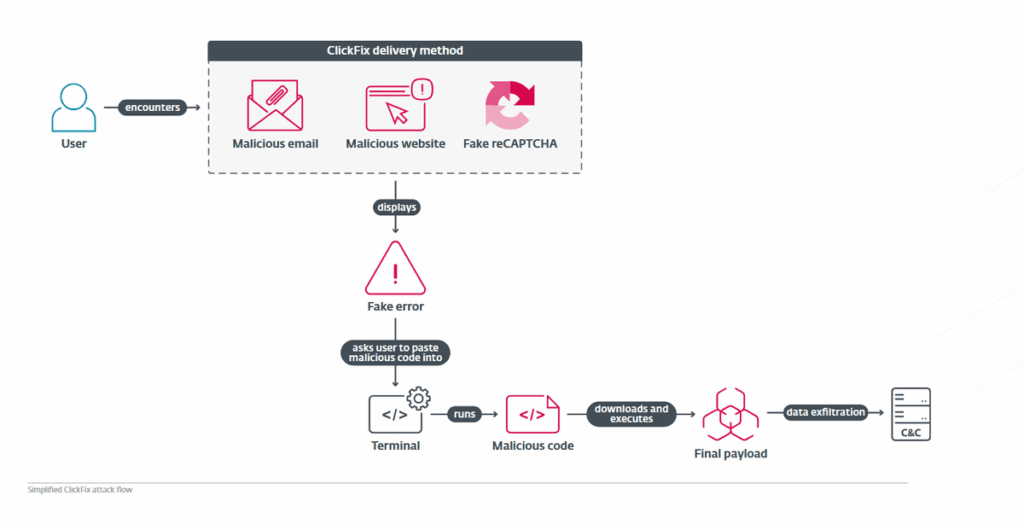

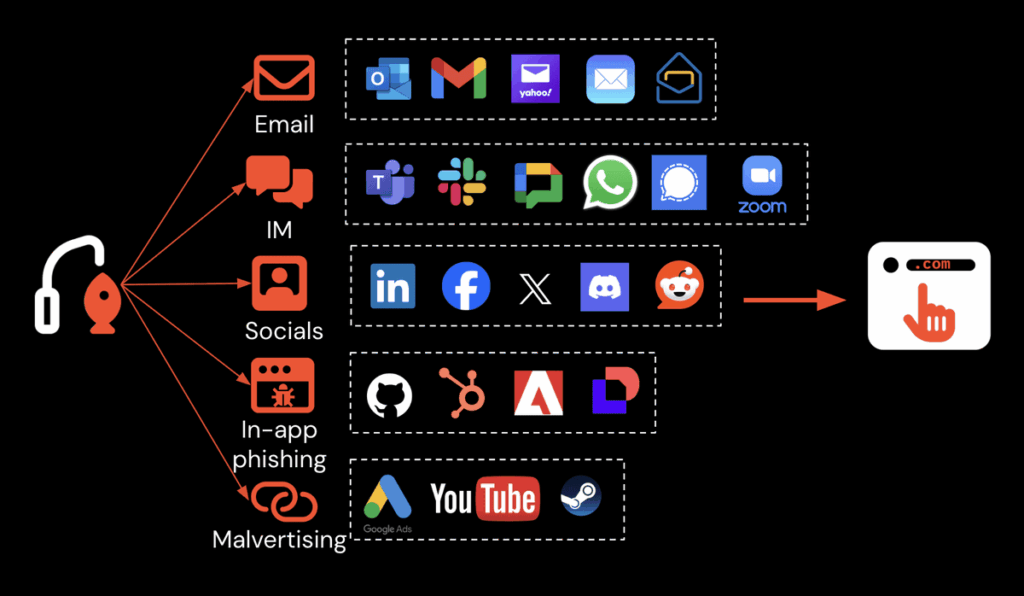

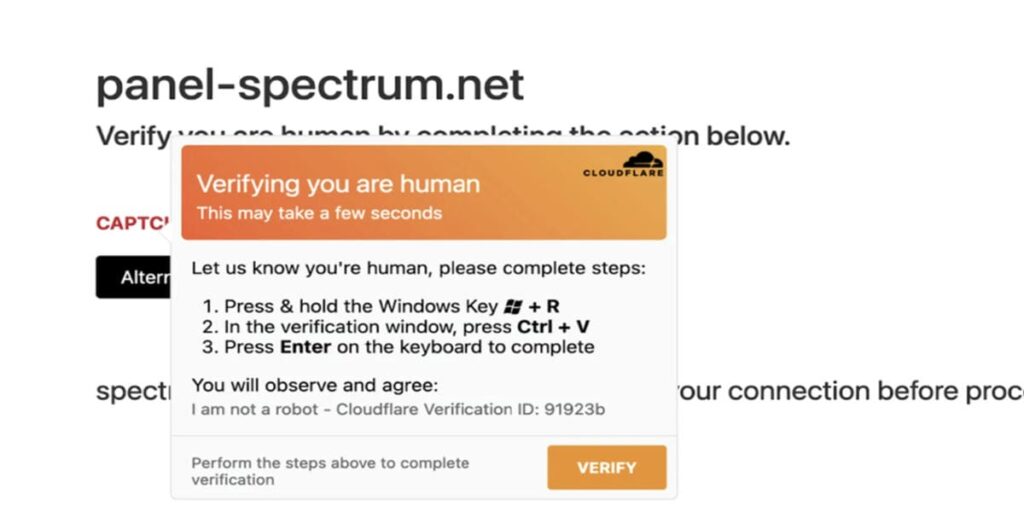

El mecanismo ClickFix se basa en una cadena de ataque cuidadosamente orquestada que transforma los reflejos legítimos en vectores de infección. Todo comienza con un señuelo visual: un falso mensaje de error del sistema, una comprobación CAPTCHA falsificada o una notificación de seguridad que imita servicios de confianza como Cloudflare Turnstile o Google reCAPTCHA. Estas interfaces engañosas se presentan a los usuarios a través de correos electrónicos de phishing, sitios web comprometidos o publicidad maliciosa.

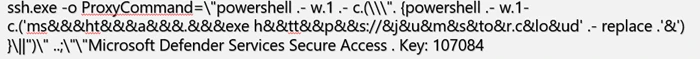

Cuando el usuario hace clic en el botón «Check» o «Fix», un script JavaScript copia automáticamente un comando malicioso en el portapapeles, sin que la víctima se dé cuenta. A continuación, aparecen instrucciones detalladas que guían al usuario para que abra el cuadro de diálogo «Ejecutar» de Windows (Win+R), Windows Terminal o PowerShell, y pegue el contenido del portapapeles. Una vez ejecutado el comando, el malware se descarga e instala en la máquina.

Lo que hace que ClickFix sea tan pernicioso es que es el usuario quien ejecuta el código malicioso, eludiendo muchas protecciones automatizadas.

Hay tres razones por las que ClickFix es tan eficaz

Los usuarios no están preparados para este tipo de ataque

Durante más de una década, la concienciación en ciberseguridad se ha centrado en enseñar comportamientos defensivos sencillos: no hacer clic en enlaces sospechosos, evitar la descarga de archivos dudosos, no introducir los datos de acceso en sitios desconocidos. Pero nadie ha enseñado a los usuarios a desconfiar de abrir un terminal para ejecutar un comando, sobre todo cuando esta acción se presenta como la solución a un problema técnico.

La sospecha se reduce aún más por el hecho de que la acción maliciosa de copiar en el portapapeles se lleva a cabo en segundo plano a través de JavaScript en el 99% de los casos. El usuario no es consciente de que acaba de ocurrir nada anormal. Es más, los sitios modernos de ClickFix son cada vez más sofisticados y legítimos en apariencia, a veces incluso incorporan vídeos instructivos que muestran al usuario exactamente cómo proceder.

ClickFix no se detecta durante la fase de entrega

Las páginas que utilizan ClickFix, al igual que los sitios modernos de phishing, utilizan un arsenal de técnicas de evasión que las hacen invisibles a las herramientas de seguridad: camuflaje y rotación de dominios para evitar las listas negras, protección contra robots para impedir el análisis automatizado, ofuscación masiva de contenidos para frustrar las firmas de detección.

Mediante el uso de vectores de entrega distintos del correo electrónico -en particular el envenenamiento SEO (colocación de sitios web fraudulentos en los primeros resultados de los motores de búsqueda) y la publicidad maliciosa a través de Google Search- los atacantes eluden toda una capa de detección. Creando nuevos dominios o comprometiendo sitios legítimos, crean escenarios «watering hole» (trampa para un sitio web legítimo) para interceptar a los usuarios que navegan por Internet.

El «malvertising«, contracción de «malicious» (malicioso) y «advertising» (publicidad) para designar un anuncio falso utilizado como puerta de entrada a la infección, añade una capa más de selección de objetivos. Los anuncios de Google pueden config urarse para orientar las búsquedas desde zonas geográficas específicas, adaptarse a dominios de correo electrónico concretos o a tipos de dispositivos específicos. Si conoce la ubicación de su objetivo, puede configurar la campaña publicitaria en consecuencia.

Por último, como el código se copia dentro del sandbox del navegador (un entorno aislado diseñado para proteger el sistema de contenidos web potencialmente peligrosos), las herramientas de seguridad convencionales no pueden observar ni señalar esta acción como potencialmente peligrosa. La última -y única- oportunidad que tienen las organizaciones para detener ClickFix es, por tanto, en el endpoint (el ordenador o dispositivo del usuario final), después de que el usuario haya intentado ejecutar el código malicioso.

El EDR es la última línea de defensa, y no es infalible

Hay varias etapas del ataque que pueden y deben ser interceptadas por las soluciones EDR (Endpoint Detection and Response), pero el nivel de detección y bloqueo en tiempo real depende del contexto. Como no hay descarga de archivos de la web y el acto de ejecutar código en la máquina lo inicia el usuario, no hay contexto que vincule la acción a otra aplicación para hacerla sospechosa.

Los propios comandos maliciosos pueden ofuscarse o dividirse en varios pasos para evitar ser detectados por las reglas heurísticas. La telemetría EDR puede registrar la ejecución de un proceso PowerShell, pero sin una firma maliciosa conocida o una violación clara de la política, puede que no lo notifique inmediatamente. La fase final en la que el ataque debería ser interceptado por cualquier EDR respetable es cuando se ejecuta el malware. Pero evadir la detección es un juego del gato y el ratón, y los atacantes buscan constantemente formas de modificar su malware para evadir o desactivar las herramientas de detección.

Grupos de ciberdelincuentes y cargas útiles distribuidas

ClickFix es utilizado regularmente por el grupo de ransomware Interlock y otros prolíficos actores de amenazas, incluidas las APT patrocinadas por el Estado. Varias filtraciones públicas de datos se han vinculado a TTP del estilo de ClickFix, como las de Kettering Health, DaVita, la ciudad de St. Paul en Minnesota y los Centros de Ciencias de la Salud de la Universidad Tecnológica de Texas.

La adopción por Interlock de la técnica FileFix, una evolución de ClickFix que utiliza el Explorador de archivos de Windows en lugar del cuadro de diálogo Ejecutar, ilustra la constante capacidad de adaptación de los ciberdelincuentes. Esta variante traslada el ataque a un entorno aún más familiar y tranquilizador para los usuarios.

Microsoft señala que las campañas ClickFix ofrecen una impresionante variedad de malware:

- infostealers como Lumma Stealer, que parece ser la carga útil de ClickFix más prolífica según las observaciones e investigaciones de Microsoft;

- herramientas de acceso remoto (RAT ) como Xworm, AsyncRAT, NetSupport y SectopRAT, que permiten a los atacantes llevar a cabo actividades manuales como reconocimiento, movimiento lateral y persistencia;

- Cargadores, como Latrodectus y MintsLoader, capaces de entregar malware y cargas útiles adicionales;

- rootkits, como una versión modificada del código abierto r77, que permite a los atacantes emplear una serie de sofisticadas tácticas de persistencia y evasión.

Proofpoint ha observado campañas de ClickFix que conducen a malware como AsyncRAT, Danabot, DarkGate, Lumma Stealer, NetSupport y muchos otros.

Más allá de Windows: ClickFix ahora apunta a macOS

En junio de 2025, se informó de una campaña de ClickFix dirigida a usuarios de macOS para distribuir Atomic macOS Stealer (AMOS). Esta nueva campaña marca una evolución en el panorama de las amenazas, ya que anteriormente ClickFix se veía principalmente en ataques a Windows.

La campaña, que se remonta a finales de mayo de 2025 según el análisis de Microsoft, redirige a los usuarios objetivo a sitios fraudulentos generados por ClickFix haciéndose pasar por Spectrum, una empresa estadounidense que proporciona servicios de televisión por cable, acceso a Internet y comunicaciones unificadas. Curiosamente, la página muestra instrucciones para dispositivos Windows incluso a usuarios de macOS, pero copia un comando diferente en segundo plano adaptado al sistema operativo detectado.

La industrialización de ClickFix: kits y servicios a la venta

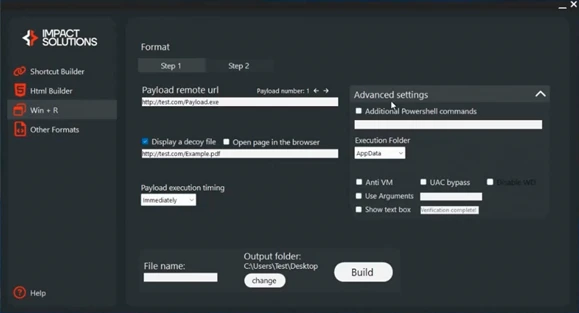

El ecosistema delictivo se organizó rápidamente en torno a ClickFix. Microsoft Threat Intelligence ha observado a varios actores vendiendo constructores de ClickFix (también conocidos como «Win + R») en populares foros de hackers desde finales de 2024. Algunos jugadores incluyen constructores ClickFix en sus kits existentes que ya generan varios archivos como LNK, JavaScript y SVG.

Estos kits ofrecen la creación de páginas de destino con una variedad de señuelos disponibles, incluido Cloudflare, así como la construcción de comandos maliciosos que los usuarios pegarán en el cuadro de diálogo Ejecutar de Windows. Estos kits afirman garantizar la anulación del antivirus y de la protección web (algunos incluso prometen eludir Microsoft Defender SmartScreen), así como la persistencia de la carga útil. El coste de suscripción a un servicio de este tipo puede variar entre 200 y 1.500 dólares al mes. Los proveedores también ofrecen soluciones puntuales (por ejemplo, sólo el código fuente, la página de destino o la línea de comandos) que cuestan entre 200 y 500 dólares.

Estrategias de defensa contra ClickFix

Ante esta amenaza creciente, las organizaciones deben adoptar un enfoque de defensa en profundidad que combine medidas técnicas y concienciación humana.

Medidas técnicas prioritarias

Microsoft recomienda varias configuraciones esenciales:

- Activar la protección de red y web en Microsoft Defender for Endpoint para protegerse contra sitios maliciosos y amenazas de Internet;

- utilizar el registro de bloqueos de secuencias de comandosPowerShell para detectar y analizar comandos ofuscados o codificados, lo que proporciona visibilidad sobre la ejecución de secuencias de comandos maliciosas que, de otro modo, podrían escapar al registro tradicional;

- configurar políticas de ejecución de PowerShell como AllSigned o RemoteSigned para reducir el riesgo de ejecución maliciosa garantizando que sólo se ejecuten scripts firmados y de confianza;

- Desactive el cuadro de diálogo Ejecutar (Win + R) y elimine la opción Ejecutar del menú Inicio a través de la directiva de grupo si estas funciones no son necesarias;

- Crear una política de Control de Aplicaciones para evitar que los binarios nativos de Windows se ejecuten desde Ejecutar.

La concienciación como baluarte esencial

Las organizaciones pueden reducir el impacto de esta técnica formando a usuarios y empleados para que reconozcan los ataques de ingeniería social y asegurándose de que son conscientes de lo que copian y pegan.

Con motivo del Mes de la Ciberseguridad (octubre de 2025), Cisco Talos ha publicado una guía práctica para el público en general, en la que se establecen los pasos a seguir en cuatro escenarios diferentes: hacer clic en un enlace sospechoso, introducir credenciales, transmitir datos bancarios o descargar un archivo malicioso.

Las recomendaciones generales para prevenir estas situaciones son

- compruebe siempre los enlaces antes de hacer clic: pase el ratón por encima del enlace para asegurarse de que conduce a un sitio oficial; en caso de duda, escriba la URL manualmente;

- activar la autenticación multifactor para todas las cuentas cuando esté disponible;

- mantenga actual izadoslos programas informáticos y antivirus;

- informar de todos los intentos de phishing al proveedor de correo electrónico y al equipo de TI/seguridad.

Soluciones de detección innovadoras

Ante la rápida evolución de ClickFix, algunos proveedores de seguridad están explorando nuevos enfoques de detección basados en navegadores para interceptar estos ataques antes de que lleguen al endpoint. Estas soluciones pretenden detectar las manipulaciones malintencionadas del portapapeles directamente en el entorno del navegador, independientemente del canal de entrega o de la estructura de la página atacante.

Este enfoque de defensa en profundidad crea una capa adicional de protección antes de las soluciones EDR tradicionales, que siguen siendo la última línea de defensa una vez que el usuario ha intentado ejecutar el código malicioso. Sin embargo, la eficacia real de estos nuevos mecanismos de detección en diversos entornos de producción está aún por evaluar a largo plazo.

Las organizaciones deben tener en cuenta que la defensa contra ClickFix requiere una estrategia multicapa que combine la protección técnica (EDR, filtrado web, detección de comportamientos) y la concienciación de los usuarios, en lugar de confiar en una única solución.

Un cambio de paradigma en la ciberseguridad

La aparición de ClickFix marca un momento crucial en la historia de la ciberseguridad, al revelar los límites estructurales de las arquitecturas de defensa tradicionales frente a los ataques avanzados de ingeniería social. Esta técnica demuestra que una cadena de ataque perfectamente legal desde el punto de vista de los sistemas puede, sin embargo, comprometer completamente una organización, simplemente explotando la confianza y los reflejos condicionados de los usuarios.

ClicFix ilustra una realidad ineludible: las soluciones técnicas por sí solas ya no bastan. La detección basada en firmas falla ante ataques que no implican la descarga de archivos maliciosos antes de su ejecución. Los filtros de correo electrónico son eludidos por vectores de entrega alternativos. Los EDR intervienen demasiado tarde, cuando el usuario ya ha iniciado la ejecución.

Ante esta amenaza, el CERN ha lanzado una recomendación simple pero esencial: «Detente, piensa, no hagas clic». Un consejo que resume la importancia crítica de la vigilancia humana como primera línea de defensa contra los modernos ataques de ingeniería social.

Fuente:

- Blog de seguridad de Microsoft: Piensa antes de hacer clic(Fix): Análisis de la técnica de ingeniería social ClickFix

- ESET: Informe de ESET sobre amenazas H1 2025

- The Hacker News : Análisis de ClickFix: 3 razones por las que los controles de seguridad no consiguen detenerlo

- Ars Technica : ClickFix puede ser la mayor amenaza de seguridad de la que su familia nunca ha oído hablar

- Cisco Talos : Qué hacer cuando se hace clic en un enlace sospechoso

- Proofpoint : Informe de seguridad: La técnica de ingeniería social ClickFix inunda el panorama de amenazas

- Push Security: ¿El ClickFix más avanzado hasta la fecha?

- CERN: Seguridad informática: «ClickFix», un desagradable copiar y pegar