En enero de 2025 se produjo un cambio dinámico en la actividad del ransomware, caracterizado por el resurgimiento de grupos de ransomware establecidos, la aparición de nuevos actores y métodos de ataque cada vez más sofisticados.

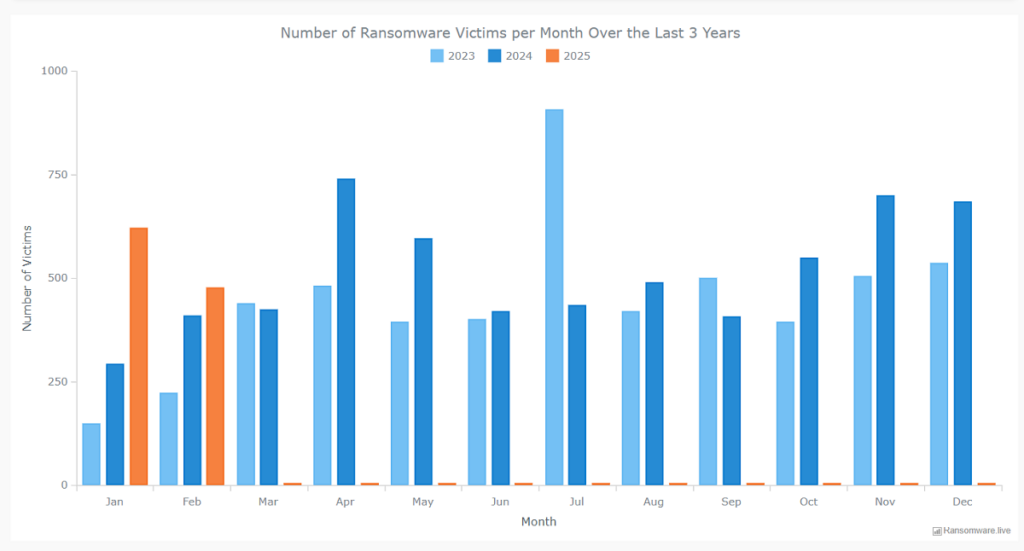

En enero, se registraron unas 500 víctimas en todo el mundo, lo que supone un asombroso aumento interanual en comparación con enero de 2024.

Estamos proporcionando un valor aproximado, ya que las cifras varían de una fuente a otra, una nueva estrategia adoptada por los grupos de hackers es a veces informar de ataques que no han tenido lugar, y la cronología exacta es a menudo difícil de aplicar, de un mes a otro…

El ransomware sigue explotando vulnerabilidades en todos los sectores empresariales y zonas geográficas.

MagIT tituló su informe de principios de año con una frase evocadora:«Ransomware: un comienzo de año inusualmente violento«.

El sector industrial sigue siendo un objetivo prioritario por el alto valor de sus datos y su criticidad operativa, mientras que los sectores informático y sanitario han registrado picos alarmantes de ataques.

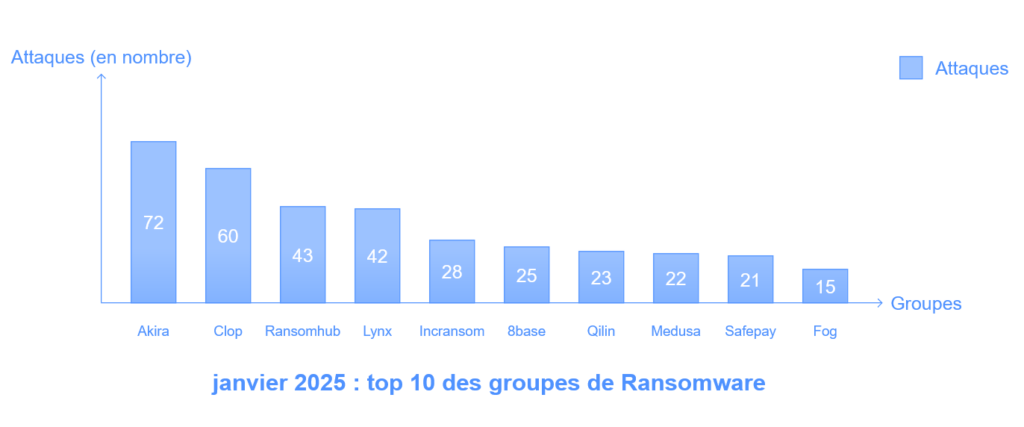

Este ranking analiza los diez grupos de ransomware más activos del mes, la evolución de sus tácticas y la necesidad de que las empresas adopten estrategias de defensa proactivas.

Table des matières

ToggleClasificación de los grupos por número de ataques de ransomware

Akira: 72 ataques

El ransomware Akira comenzó a operar en marzo de 2023. El operador destacó gracias a una estética retro utilizada en su sitio de fuga de datos y en sus mensajes.

El grupo utiliza varios métodos de extorsión y gestiona un sitio web .onion, donde muestra a las víctimas y todos los datos robados cuando no acceden a sus peticiones de rescate. A continuación, las víctimas deben ponerse en contacto con el atacante a través de este portal TOR introduciendo un identificador único indicado en la nota de rescate para iniciar las negociaciones.

Este grupo tiene fama de exigir sumas de rescate desorbitadas, de hasta varios cientos de millones de dólares.

Akira, al igual que Fog, explota activamente la vulnerabilidad CVE-2024-40711, que pone en peligro los servidores Veeam Backup & Replication (VBR).

Cl0p: 60 ataques

El ransomware CL0P apareció a principios de 2019 y está vinculado al grupo de amenazas TA505.

Activo hasta al menos enero de 2022, se ha hecho un nombre con ataques de alto perfil dirigidos a grandes empresas.

Sus cargas útiles maliciosas, a menudo firmadas digitalmente, incorporan varios mecanismos para evadir el análisis. Algunas versiones de CL0P están diseñadas para no ejecutarse en sistemas en ruso.

Al igual que Maze y NetWalker, los autores de CL0P llevan publicando los datos robados a sus víctimas en un sitio de fuga de datos desde principios de 2020.

En 2024, CL0P explotó masivamente vulnerabilidades en la gama de productos de Cleo (LexiCom, VLTrader, Cleo Harmony), afectando a una decena de víctimas en un ataque de tipo cadena de suministro, lo que dio lugar a importantes filtraciones de datos en su sitio dedicado.

Ransomhub: 43 ataques

Las actividades de RansomHub se observaron por primera vez en febrero de 2024.

Desde entonces, el grupo ha recurrido en gran medida a su capacidad para atraer a operadores de otras operaciones de extorsión con problemas, como durante el colapso de ALPHV, que vio cómo varios afiliados se unían a RansomHub para monetizar sus datos robados.

Se ha relacionado a RansomHub con la reextorsión de víctimas de ransomware, incluidas grandes organizaciones, sobre todo del sector sanitario. Los principales responsables de RansomHub reclutan abiertamente afiliados de otros grupos a través de diversos canales de comunicación, como sitios DLS, foros y Telegram.

Lynx: 42 ataques

El ransomware Lynx representa una ciberamenaza nueva y muy sofisticada. Lleva activo desde mediados de 2024.

Resultado de una recalificación y mejora del anterior ransomware INC, Lynx está construido sobre el código fuente de INC, estableciendo así un vínculo directo entre ambos.

Operando en modo Ransomware-as-a-Service (RaaS), combina una doble estrategia de extorsión con un cifrado avanzado, privando a las víctimas no sólo del acceso a sus sistemas, sino también exponiéndolas a la divulgación de sus datos robados si no se paga el rescate. El grupo se dirige principalmente a entornos Windows, añadiendo la extensión .lynx a los archivos cifrados y borrando sistemáticamente las copias clonadas para impedir su recuperación.

El peligro reside en su capacidad de personalización, que permite a los afiliados parametrizar con precisión los archivos y directorios que deben cifrarse mediante argumentos de línea de comandos.

Inc. ransom: 28 ataques

El ransomware Inc. apareció en julio de 2023 en forma de operación de extorsión. Sus operadores se posicionan como un auténtico servicio a sus víctimas, que pueden pagar el rescate para «preservar su reputación».

De hecho, los atacantes amenazan con revelar sus métodos, que según ellos harían «más seguro» el entorno de la víctima. Inc. es una operación de extorsión múltiple caracterizada por el robo de datos confidenciales y la amenaza de distribuirlos en Internet si no se satisfacen las demandas.

Los operadores atacan indiscriminadamente a un amplio abanico de sectores, como la sanidad, la educación y las entidades gubernamentales.

8base: 25 ataques

El sitio insignia de la operación 8base ha sido confiscado en el marco de una investigación internacional en la que participa, entre otros, la brigada de ciberdelincuencia de la Prefectura de París.

Reconocida desde la primavera de 2022, 8base se ha cobrado más de 450 víctimas -entre ellas la ciudad belga de Héron, atacada a finales de enero-, así como una treintena en Francia.

La compañía causó revuelo el pasado otoño cuando reivindicó un ataque a Volkswagen, que confirmó que había sido informada de un incidente que no había comprometido su infraestructura informática.

Agenda (Quilin): 23 ataques

Descubierta en julio de 2022, Agenda -también conocida como Qilin- está escrita en Golang y ofrece varios modos de cifrado totalmente configurables por el operador. Sus autores se dedican a la doble extorsión, exigiendo el pago tanto por el descifrador como para evitar la divulgación de los datos robados. Este ransomware ataca principalmente a grandes empresas y objetivos de alto valor, con especial atención a los sectores de la sanidad y la educación en África y Asia.

Agenda infecta a sus víctimas a través de campañas de phishing y spear phishing, y explota aplicaciones e interfaces expuestas, como Citrix o el protocolo de escritorio remoto. El ransomware ofrece opciones avanzadas de personalización, como la modificación de las extensiones de los archivos cifrados o la selección de los procesos y servicios que deben interrumpirse. Admite varios modos de cifrado – «paso a paso», «por ciento» y «rápido»- que el operador puede elegir a través de la pantalla de ayuda integrada.

Medusa: 22 ataques

Medusa es una plataforma de ransomware como servicio (RaaS) que surgió en junio de 2021 y rápidamente se hizo popular entre los ciberdelincuentes. A diferencia de muchos grupos de ransomware que operan únicamente en la web oscura, Medusa ha optado por un enfoque de doble plataforma al mantener una presencia activa en la web de superficie, lo que le permite llegar a un público más amplio y atraer a más afiliados.

Desde 2023, Medusa ha aumentado constantemente el número de sus víctimas. Es importante señalar que Medusa es distinto de MedusaLocker, otra variante de RaaS activa desde 2019.

Las operaciones de Medusa son de alcance global, dirigidas a una amplia gama de industrias, incluidas la salud, la educación, la fabricación y el comercio minorista, con un enfoque particular en organizaciones de Estados Unidos, Europa y África.

Safepay: 21 ataques

El grupo de ransomware SafePay es una entidad cibercriminal emergente que llamó la atención en 2024 por sus sofisticados y rápidos ataques. Identificado por primera vez por los analistas en octubre de 2024, SafePay destaca por su capacidad para desplegar ransomware en menos de 24 horas tras el acceso inicial, muy por debajo de la media del sector de varios días.

El grupo utiliza técnicas avanzadas, incluidas modificaciones en los registros de los controladores de dominio para cifrar los sistemas, y se basa en un código derivado del ransomware LockBit (filtrado en 2022), lo que sugiere una posible conexión con operadores experimentados.

SafePay también practica la doble extorsión, robando datos antes de cifrarlos y amenazando con publicarlos si no se paga el rescate, una táctica habitual entre los grupos modernos.

SafePay, que probablemente opera desde Europa del Este, como sugiere un «kill switch» que interrumpe los ataques a sistemas que utilizan caracteres cirílicos, ya se ha cobrado numerosas víctimas en todo el mundo, incluidos Australia, Reino Unido y Estados Unidos.

Entre los objetivos más destacados figuran Snow Brand en Australia, Microlise en el Reino Unido y el distrito escolar de Starkville en Estados Unidos, con robos de datos de hasta 1,2 terabytes en algunos casos.

A pesar de su novedad, el grupo muestra una organización metódica, utilizando credenciales válidas para acceder a redes a través de VPN y desactivando defensas como Windows Defender antes de atacar. Su rápido auge y agresividad subrayan la creciente amenaza del ransomware en el panorama actual de la ciberseguridad.

Fog: 15 ataques

El ransomware Fog es una amenaza cibercriminal que surgió en mayo de 2024, dirigida inicialmente a los sectores de la educación y el entretenimiento en Estados Unidos, antes de extenderse a industrias como las finanzas. Aprovecha credenciales VPN comprometidas, a menudo a través de vulnerabilidades como CVE-2024-40766 en dispositivos SonicWall, para penetrar en las redes.

Una vez dentro, Fog despliega su ransomware rápidamente -a veces en menos de dos horas- utilizando técnicas como pass-the-hash para escalar sus privilegios, mientras roba datos para la doble extorsión.

Basado probablemente en Europa del Este, Fog desactiva defensas como Windows Defender antes de cifrar los archivos, añadiendo las extensiones .FOG o .FLOCKED. Sus ataques, que incluyen el uso de herramientas legítimas como AnyDesk, se han dirigido a diversas organizaciones, con rescates en Bitcoin que oscilan entre miles y millones de dólares. Una vez más, el grupo publica los datos robados en su sitio de la darknet si las víctimas se niegan a pagar.

FunkSec, el ransomware que hace un uso masivo de la IA

Un nuevo tipo de amenaza a principios de año es el ransomware FunkSec, que apareció a finales de 2024.

Se trata de una amenaza sin precedentes que está sacudiendo el mundo de la ciberseguridad por el uso intensivo que hace de la inteligencia artificial para diseñar sus herramientas maliciosas.

Según los expertos de Check Point Research, este grupo ya se había cobrado 85 víctimas en diciembre de 2024, principalmente en Estados Unidos, India y Brasil, explotando un modelo de ransomware como servicio (RaaS).

Lo que lo diferencia es su capacidad para generar rápidamente malware utilizando IA, en particular a través de la plataforma Miniapps para crear chatbots maliciosos, lo que lo hace accesible y aterradoramente eficaz.

FunkSec también destaca por su estrategia de doble extorsión de bajo coste, con rescates a veces limitados a 10.000 dólares, unida a la reventa de los datos robados a bajo precio en la dark web.

Aunque su código sigue siendo técnicamente básico, los comentarios en perfecto inglés delatan una IA asistencial, preocupando a los expertos por su potencial de evolución. Oscilando entre el hacktivismo y la ciberdelincuencia, FunkSec ilustra una nueva era de amenazas donde la IA democratiza y acelera los ataques, haciendo temblar a los especialistas ante este meteórico aumento de poder.

Otros hechos destacados de la ciberdelincuencia en enero de 2025

En Francia y Suiza, numerosas instituciones fueron blanco de ataques DDoS masivos del grupo prorruso NoName057(16), contrario al apoyo a Ucrania y al Foro Económico Mundial (FEM). En Francia, las autoridades locales vieron paralizados sus sitios web a finales de 2024 y principios de 2025, mientras que en Suiza, las autoridades locales y los bancos se vieron afectados en enero de 2025, durante el FEM (Foro Económico Mundial).

Estos ataques, reivindicados en Telegram, pretenden perturbar las infraestructuras digitales en respuesta a las posiciones prooccidentales de ambos países. Aunque no roban ningún dato, ponen de manifiesto la creciente amenaza que representa este grupo hacktivista, activo desde 2022 y que utiliza herramientas como DDosia para movilizar a sus partidarios.

Fuentes estadísticas del artículo:

Ransomfeed.it