Los observadores del sector coinciden en una cosa: el año 2026 marca un cambio radical en la naturaleza misma de los ciberataques. La inteligencia artificial ya no se limita a ayudar a los atacantes, sino que ahora automatiza todo el ciclo de intrusión. Al mismo tiempo, el ransomware sigue evolucionando hacia modelos de extorsión cada vez más sofisticados, mientras que las infraestructuras críticas se convierten en objetivos prioritarios. Un análisis cruzado de las predicciones de los principales actores de la ciberseguridad revela las tendencias que marcarán los próximos doce meses.

Table des matières

ToggleCómo la IA está transformando los métodos de los ciberdelincuentes

Malware que aprende y se adapta en tiempo real

Las nuevas generaciones de ransomware incorporan capacidades de aprendizaje que les permiten analizar los entornos en los que se infiltran y ajustar su comportamiento en consecuencia. Dmitry Volkov, CEO de Group-IB, anticipa la aparición de una nueva generación de malware capaz de propagarse de forma autónoma, similar a gusanos históricos como WannaCry o NotPetya, pero con una sofisticación sin precedentes. Estas nuevas variantes sondean sus objetivos, seleccionan los sistemas a comprometer y ajustan sus técnicas de evasión en función de las defensas encontradas para eludir la detección tradicional.

La integración de una IA cada vez más potente permitirá a estas variantes de malware automatizar toda la cadena de ataque: descubrimiento de fallos de seguridad, explotación, movimiento lateral y coordinación de operaciones a gran escala. Esta automatización reduce drásticamente el tiempo disponible para los equipos de defensa, que ahora deben reaccionar a la velocidad de los algoritmos en lugar de la de los operadores humanos.

Ataques masivos de phishing

La industrialización de los ataques de phishing ha alcanzado un nuevo nivel. Ya no son necesarias las operaciones manuales: los sistemas de inteligencia artificial generan campañas de phishing ultrapersonalizadas explotando los perfiles públicos, el historial de intercambios y la red profesional de sus objetivos. Esta personalización masiva, unida a la producción de miles de variantes en cuestión de segundos, hace que la detección por parte del filtrado tradicional sea cada vez más incierta.

Sin embargo, según Bitdefender, el peligro no reside únicamente en el uso ofensivo de la IA. Laadopción desordenada de herramientas de inteligencia artificial por parte de los empleados está creando una considerable superficie de ataque que las organizaciones luchan por controlar. En ocasiones, los empleados utilizan servicios de IA no autorizados, comparten datos confidenciales con plataformas de terceros y eluden las políticas de seguridad establecidas, a menudo sin medir las consecuencias. Esta mala gobernanza de la IA interna representa una vulnerabilidad importante, ya que expone a la empresa a fugas de datos y violaciones de la confidencialidad sin que se produzca ninguna intrusión externa.

Estos sistemas de IA empresarial también presentan vulnerabilidades intrínsecas. Los ataques de inyección de instrucciones permiten manipular el comportamiento de los asistentes de IA inyectando instrucciones maliciosas en los documentos o datos que procesan, convirtiendo herramientas legítimas en vectores de ataque sin que el usuario se dé cuenta.

La ingeniería social alcanza un nuevo nivel

La IA hace invisibles las señales de alarma habituales

Uno de los avances más preocupantes es el perfeccionamiento de la ingeniería social asistida por IA. Los errores gramaticales, la redacción torpe y los fallos de traducción que solían delatar los intentos de phishing son ahora cosa del pasado. Los modelos lingüísticos (LLM) generan comunicaciones perfectamente redactadas, contextualmente apropiadas y psicológicamente manipuladoras, lo que hace cada vez más difícil distinguir entre mensajes legítimos e intentos de estafa.

Clonación de voz y deepfakes, armas formidables

La clonación de voz representa actualmente una de las amenazas más rentables para los atacantes. Con sólo unos segundos de grabación de audio, fácilmente accesibles a través de redes sociales o sitios institucionales, los ciberdelincuentes pueden reproducir la voz de un ejecutivo con una fidelidad inquietante. Esta técnica está resultando especialmente eficaz para las estafas de vishing (phishing de voz), dirigidas en particular a los procesos de validación de transferencias bancarias y autorizaciones de transacciones sensibles.

Los deepfakes de vídeo también están mejorando su calidad, aunque siguen siendo más caros de producir. Sin embargo, según Bitdefender, estas técnicas se reservan para ataques dirigidos a objetivos con alto potencial de beneficio.

Las técnicas que abusan de la confianza de los usuarios ganan terreno

Junto a estas innovaciones tecnológicas, técnicas sencillas pero eficaces como ClickFix siguen burlando las defensas técnicas abusando de la confianza de los usuarios en interfaces familiares. Estos ataques se basan en escenarios creíbles que animan a las víctimas a ejecutar voluntariamente código malicioso, pensando que están resolviendo un problema técnico legítimo. Presentando falsos mensajes de error del sistema o falsas notificaciones de actualizaciones, los atacantes explotan los reflejos de los internautas, convirtiéndolos en cómplices involuntarios de sus propias infecciones.

El ransomware automatiza sus operaciones

Un ecosistema delictivo estructurado como una empresa

El ransomware como servicio (RaaS) funciona como un verdadero modelo de negocio organizado, que reúne a desarrolladores, afiliados y proveedores de herramientas en un ecosistema nebuloso pero estructurado. Todos estos actores trabajan según una lógica de eficacia:«maximizar el impacto y minimizar el tiempo y el esfuerzo necesarios para perturbar«, como escribe Dmitry Volkov. Grupos como DragonForce ya encarnan esta industrialización con su modelo de marca blanca, que democratiza el acceso a ataques sofisticados.

La IA reduce la barrera de entrada para los afiliados

Los agentes de IA se están integrando gradualmente en las ofertas de RaaS, haciendo que las capacidades automatizadas avanzadas sean accesibles incluso para los afiliados poco cualificados. Una vez establecida una intrusión en la red de su presa, estos agentes se encargan del reconocimiento interno, la elevación de privilegios y la preparación del cifrado sin necesidad de conocimientos técnicos profundos.

La automatización actual ya abarca el cifrado rápido de infraestructuras virtualizadas, la destrucción automática de copias de seguridad y la desactivación de soluciones de defensa. La integración de la IA amplifica esta dinámica al permitir a los grupos delictivos llevar a cabo varias operaciones simultáneas con un mínimo de recursos humanos, ampliando así el conjunto de actores capaces de realizar campañas a gran escala.

La extorsión se diversifica y sofistica

Del simple cifrado a las estrategias polifacéticas

El modelo de extorsión basado únicamente en el cifrado retrocede ante los enfoques que combinan el robo de datos, la amenaza de publicación, el cifrado selectivo y, en ocasiones, los ataques de denegación de servicio (DDoS ). Este enfoque híbrido multiplica la presión ejercida sobre las víctimas al explotar simultáneamente varias vulnerabilidades.

El modelo de extorsión basado únicamente en el cifrado está en declive. La doble extorsión, que combina el cifrado y el robo de datos con amenazas de publicación, ha abierto el camino a estrategias aún más sofisticadas: cifrado selectivo, exfiltración masiva y, en ocasiones, ataques de denegación de servicio(DDoS ). Este enfoque híbrido multiplica la presión ejercida sobre las víctimas al explotar simultáneamente varias vulnerabilidades.

Los ciberdelincuentes están llevando esta lógica aún más lejos. En Resilience, Tom Egglestone observa que los grupos ya no tienen como objetivo una sola organización, sino que comprometen simultáneamente a la empresa, sus filiales, sus proveedores y, a veces, sus clientes. Este entramado de presiones cruzadas acelera los daños a la reputación y a las operaciones, haciendo insostenible la posición de la víctima al tiempo que aumenta significativamente la probabilidad de pago.

La extorsión sin cifrado gana terreno

La Dra. Ann Irvine, Jefa de Datos y Análisis de Resilience, observa una tendencia emergente por la que los actores maliciosos renuncian cada vez más al cifrado en favor de exigir dinero directamente a cambio de no revelar los datos robados. Esto está cambiando la naturaleza de la amenaza. Las estrategias tradicionales de recuperación, en particular las copias de seguridad, se están volviendo ineficaces ante el riesgo de exposición pública de información sensible como datos de clientes, secretos industriales o comunicaciones confidenciales.

La cadena de suministro, talón de Aquiles de las organizaciones

La cadena de suministro se está convirtiendo en un importante vector de ataque. Los atacantes se han dado cuenta de ello: comprometer a un proveedor de servicios con acceso privilegiado a múltiples clientes es una inversión mucho más rentable que atacar a cada organización por separado. Una sola intrusión en un proveedor puede propagarse a docenas de empresas clientes. Las infraestructuras compartidas (nube, SaaS, servicios gestionados) atraen cada vez más la atención de los atacantes.

Sobornar a un empleado para burlar las defensas

Recorded Future informa de un aumento de los intentos de los grupos de ransomware de reclutar empleados. Estos grupos ofrecen dinero a los empleados a cambio de identificadores o información sensible. Los ciberdelincuentes se dirigieron directamente a un periodista de la BBC. Este enfoque elude completamente las defensas técnicas explotando las vulnerabilidades humanas.

Ataques AiTM automatizados por IA

Cuando la autenticación multifactor ya no es suficiente

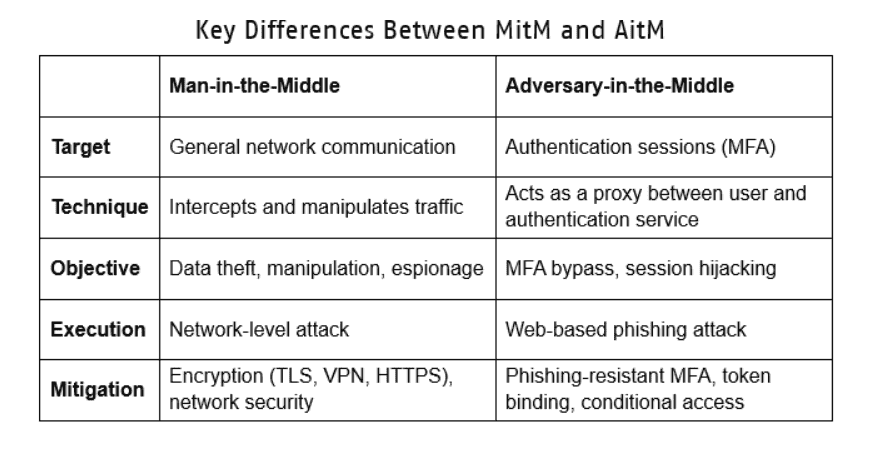

Los ataques Adversary-in-the-Middle (AiTM ) son cada vez más populares entre los ciberdelincuentes. Estos ataques no sólo roban credenciales, sino que también interceptan y explotan sesiones que ya han sido autenticadas. Cuando un usuario inicia sesión legítimamente en un servicio protegido por autenticación multifactor, el atacante captura el testigo de sesión válido y lo utiliza para acceder a los sistemas sin necesitar nunca la contraseña o el segundo factor. En enero de 2026, Microsoft documentó una campaña AiTM de varios pasos dirigida al sector energético, en la que se utilizó una única cuenta comprometida para enviar más de 600 correos electrónicos de phishing a través de SharePoint.

Actualmente, estas operaciones de AiTM requieren una importante gestión manual para mantener la persistencia de las sesiones comprometidas y eludir los mecanismos de autenticación. Pero la integración de la IA en estos marcos está cambiando las reglas del juego. En 2026, según Group-IB, los atacantes utilizarán la IA para automatizar el secuestro de sesiones y la recopilación de credenciales a gran escala. Los sistemas de verificación que utilizamos hoy en día -autenticación de dos factores, biometría, sistemas sin contraseña- se volverán ineficaces frente a las operaciones AiTM impulsadas por la IA, que son más adaptables que las defensas actuales. Sólo los métodos de autenticación resistentes al phishing, como FIDO2/WebAuthn, que vinculan la autenticación al dispositivo mediante criptografía de clave pública, pueden resistir los ataques AiTM, ya que no se transmiten identificadores ni tokens a través de la red.

Las API de la nube, una nueva y enorme superficie de ataque

Cuando la automatización de la nube se convierte en una vulnerabilidad

Las empresas modernas dependen en gran medida de los ecosistemas en la nube y las API para desbloquear el crecimiento y la eficiencia. Las API, diseñadas para la automatización, permiten orquestar operaciones a una escala sin precedentes a través de sus interfaces controladas por máquinas. Pero esta eficiencia tiene una desventaja: las amenazas impulsadas por IA también pueden explotar estas mismas interfaces. Para 2025, Palo Alto Networks ha observado un aumento del 41% en los ataques dirigidos a las API, una tendencia directamente relacionada con la explosión de la IA agéntica que depende en gran medida de estas interfaces.

Los entornos en la nube están controlados por código. Los permisos, el almacenamiento, los parámetros de red y las políticas de seguridad se definen a través de API, lo que hace que estas configuraciones sean legibles por máquinas. Por tanto, la inteligencia artificial puede entender e incluso modificar las configuraciones de la nube explotando estas API. Los atacantes se centrarán en esta capa automatizada para causar interrupciones masivas, exponer superficies de control o alterar configuraciones críticas. Gartner, la empresa líder mundial en investigación sobre tecnología y ciberseguridad, predice incluso que para 2026 el 80% de las violaciones de datos estarán relacionadas con API inseguras, lo que convierte a esta capa de automatización en el eslabón débil más crítico de las infraestructuras en la nube.

Esta dinámica crea un nuevo campo de batalla en el que las API ofrecen a ambos bandos, atacantes y defensores, la posibilidad de multiplicar sus operaciones en la nube de forma ilimitada. La ventaja será para quien tenga la potencia y los recursos informáticos para explotar esta escalabilidad.

Ataques OAuth: el efecto dominó entre aplicaciones en la nube

Los entornos SaaS interconectados crean una red de confianza entre aplicaciones: Microsoft 365, Google Workspace, Slack y Salesforce intercambian autorizaciones a través de OAuth. Los compromisos de OAuth explotan precisamente esta red de confianza. Un atacante que engaña a un usuario para que conceda permisos a una aplicación maliciosa obtiene un punto de anclaje legítimo. Esta aplicación comprometida puede entonces propagarse lateralmente entre servicios explotando las relaciones de confianza existentes, sin requerir contraseñas ni autenticación multifactor.

Esta amenaza adquirió una dimensión concreta en agosto de 2025 con el compromiso de la aplicación Salesloft Drift. Los atacantes explotaron tokens OAuth robados para obtener acceso a cientos de instancias de Salesforce y cuentas de Google Workspace, demostrando cómo una sola aplicación comprometida puede contaminar todo un ecosistema SaaS empresarial en cuestión de horas.

Puertas traseras invisibles en el código asistido por IA

La inteligencia artificial está transformando las prácticas de desarrollo de software. Los asistentes de codificación están acelerando drásticamente la producción, pero la creciente dependencia del código generado por IA está reduciendo el rigor de las revisiones. Muchos equipos permiten ahora que el código llegue más rápidamente a los entornos de producción, descuidando las comprobaciones en profundidad que habrían detectado anomalías.

Esta evolución aumenta el riesgo de ataques a la cadena de producción. Los adversarios insertan puertas traseras difíciles de detectar en software legítimo y bibliotecas populares utilizadas por miles de desarrolladores. Con el auge de las herramientas de codificación asistidas por IA, los agentes estatales podrían intentar influir o manipular estos sistemas para incrustar puertas traseras y vulnerabilidades a gran escala.

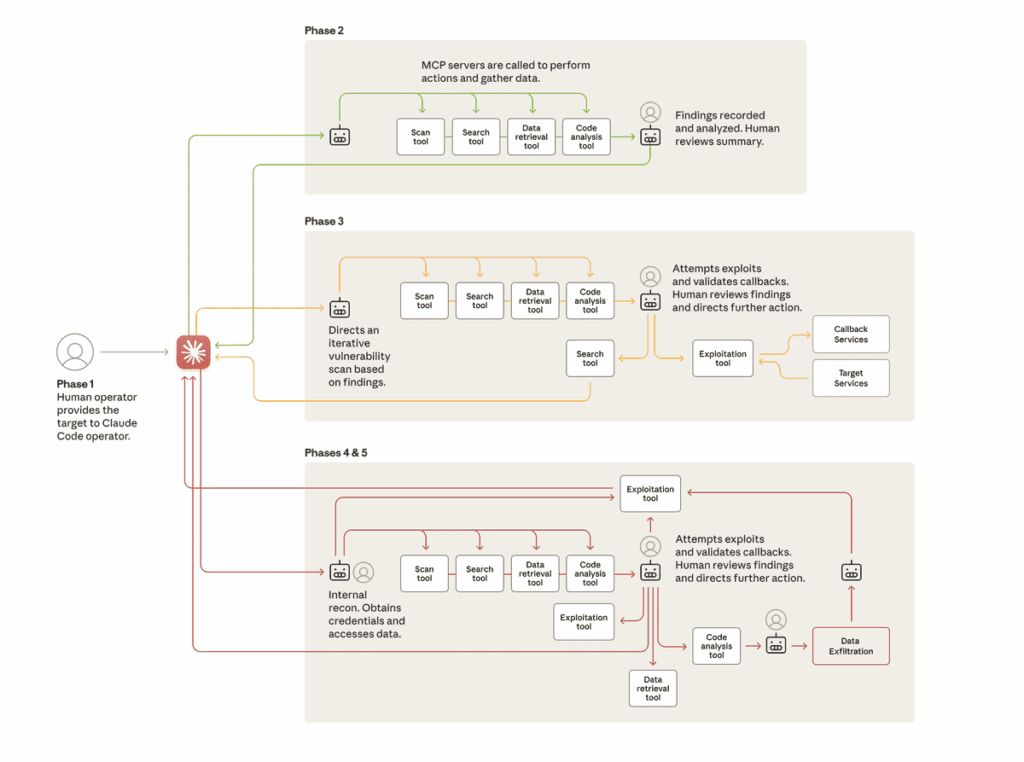

Group-IB señala que esta combinación de adopción generalizada y escrutinio reducido representa una oportunidad en evolución para que los adversarios comprometan los sistemas y los conductos de desarrollo, una oportunidad que es poco probable que ignoren. Esta predicción se materializó de forma espectacular en septiembre de 2025, cuando Anthropic detectó y neutralizó el primer ciberataque a gran escala orquestado por IA. Un actor malicioso había manipulado Claude Code para infiltrarse en una treintena de organizaciones mundiales de forma casi autónoma, demostrando que la amenaza de las puertas traseras asistidas por IA no es sólo teórica.

La respuesta defensiva se organiza

SOC unificados y centros de fusión del ciberfraude

Ante la aceleración de los ataques impulsados por la IA, los Centros de Operaciones de Seguridad están invirtiendo masivamente en automatización inteligente para detectar y responder a las amenazas a una velocidad competitiva. Esta evolución requiere una colaboración interna casi en tiempo real para cerrar las brechas de seguridad.

Los SOC tradicionales, organizados en torno a herramientas dispares que generan enormes volúmenes de alertas, crean silos de respuesta. Este modelo está dando paso gradualmente a los Centros de Fusión contra el Fraude Cibernético. Estos equipos híbridos e interfuncionales mejoran considerablemente la gestión del riesgo gracias a los datos compartidos, los cuadros de mando que ofrecen una visibilidad conectada, los modelos automatizados centralizados para estandarizar y correlacionar la información, y los bucles de retroalimentación en tiempo real que permiten una acción instantánea a la primera señal de una amenaza.

La inteligencia artificial desempeña un papel central en la automatización del triaje y el enriquecimiento de las alertas, permitiendo a los analistas concentrarse en investigaciones complejas que requieren juicio y creatividad. Las palabras clave de esta transformación: continua, en tiempo real, colaborativa.

Transparencia de la IA, un imperativo de confianza

Los sistemas de IA tomarán cada vez más decisiones autónomas en materia de seguridad. Pero la falta de supervisión puede resultar perjudicial, dando lugar a sesgos, clasificaciones erróneas y lagunas éticas. La transparencia y auditabilidad de la IA, lo que en el mundo anglosajón se denomina «Explainable AI» (XAI), pasará del estatus de opción al de imperativo no negociable para las organizaciones que desplieguen seriamente capacidades de IA en seguridad.

Esta transparencia debe aplicarse a los datos de entrenamiento para evitar el envenenamiento, a la lógica de decisión para evitar sesgos explotables y al proceso de validación de resultados para que los analistas entiendan por qué el modelo actuó de una determinada manera. A pesar del afán de las empresas por integrar la IA, la mayoría no está preparada para confiar plenamente en ella. El problema de la caja negra, las vulnerabilidades adicionales y los riesgos de cumplimiento han convertido la rápida adopción de la IA en un riesgo importante.

Dmitry Volkov señala que: «Esto desplaza la cuestión central de la seguridad de ‘Dónde utilizas la IA’ a ‘Qué dejas que decida la IA y puedes explicarlo'».

Los retos del mañana

El año 2026 no marcará una ruptura brusca, sino la aceleración de tendencias que ya están en marcha. La inteligencia artificial está amplificando las capacidades de atacantes y defensores por igual, creando una carrera en la que la automatización se está volviendo indispensable. El ransomware sigue profesionalizándose, explotando metódicamente los puntos débiles para maximizar la rentabilidad. Las infraestructuras digitales están sometidas a una presión cada vez mayor, lo que refleja su importancia estratégica.

Las organizaciones que triunfen serán las que abandonen el paradigma de la prevención absoluta y adopten una postura de resiliencia. En lugar de tratar de evitar todas las intrusiones, se preparan para verse comprometidas y desarrollan su capacidad para detectarlas rápidamente, contenerlas con eficacia y restablecer sus operaciones por completo. Este enfoque implica copias de seguridad verdaderamente aisladas, planes de continuidad probados periódicamente y una clara comprensión de las dependencias críticas.

Controlar el riesgo de terceros exige un cambio radical: supervisión continua de la postura de seguridad de los proveedores, cartografía precisa de las posibles repercusiones y planes de contingencia para mantener las operaciones incluso en caso de incidente grave en un proveedor. La cuantificación precisa de la exposición va más allá de las evaluaciones superficiales de cumplimiento para incluir las pérdidas operativas reales, la erosión de la confianza de los clientes y las consecuencias normativas.

Por último, los fundamentos siguen siendo tan pertinentes como siempre: autenticación rigurosa de múltiples factores, segmentación de la red, aplicación sistemática de parches y formación continua. Las tecnologías avanzadas no pueden compensar unos cimientos débiles. Sólo las organizaciones que hayan establecido una sólida higiene de seguridad podrán aprovechar plenamente las capacidades defensivas que ofrece la IA. Los riesgos no son escenarios hipotéticos. Están golpeando ahora a organizaciones que no estaban preparadas para esta nueva normalidad de la ciberamenaza.

Fuentes

Group-IB: Stranger Threats Are Coming: Predicciones cibernéticas de Group-IB para 2026 y más allá

Lumu: Predicciones de ciberseguridad para 2026: La era post-malware e IA

Bitdefender: Predicciones de ciberseguridad para 2026: bombo publicitario frente a realidad

Ciberresiliencia: Predicciones sobre ciberseguridad y seguros para 2026

Recorded Future: Tácticas del ransomware en 2026

BBC News: Una banda de ransomware intenta contratar a un periodista como infiltrado

SecurityWeek: Cyber Insights 2026: Seguridad de las API: más difícil de proteger, imposible de ignorar

Blog de seguridad de Microsoft: Campaña de phishing y BEC AiTM multietapa que abusa de SharePoint

MITRE ATT&CK®: Adversario en el medio (Adversary-in-the-Middle)

Palo Alto Networks: Un informe de Palo Alto Networks revela que la IA está impulsando una expansión masiva de la superficie de ataque en la nube

Google Cloud Blog: El robo generalizado de datos tiene como objetivo las instancias de Salesforce a través de Salesloft Drift

Anthropic: Desbaratando la primera campaña de ciberespionaje orquestada por IA de la que se tiene noticia

Google Cloud: informe Cybersecurity Forecast 2026( en inglés)