Una vulnerabilidad crítica permite a cualquier usuario del dominio ejecutar código de forma remota en los servidores de Veeam Backup & Replication conectados al dominio: una pesadilla para la seguridad de las infraestructuras de backup.

Table des matières

ToggleUna vulnerabilidad preocupante que facilita los ataques

Veeam ha lanzado una actualización de seguridad crítica para corregir varias vulnerabilidades en Veeam Backup & Replication (VBR), incluyendo una especialmente preocupante de ejecución remota de código (RCE). Identificada como CVE-2025-23121, esta vulnerabilidad tiene una puntuación CVSS máxima de 9,9/10, lo que subraya su extrema criticidad.

La vulnerabilidad fue descubierta y notificada por investigadores de seguridad de watchTowr y CodeWhite, dos equipos conocidos por sus investigaciones sobre vulnerabilidades de deserialización.

El problema: un punto de entrada demasiado amplio

La característica inquietante de CVE-2025-23121 es que es fácil de explotar: cualquier usuario de dominio autenticado puede aprovechar esta vulnerabilidad para ejecutar código de forma remota en el servidor de copia de seguridad. A diferencia de muchas vulnerabilidades que requieren privilegios elevados, ésta sólo requiere acceso básico al dominio Active Directory (fuente:BleepingComputer).

Esta vulnerabilidad sólo afecta a las instalaciones de VBR conectadas a un dominio, pero en muchas organizaciones esta configuración es desgraciadamente habitual a pesar de las recomendaciones de seguridad de Veeam.

Versiones afectadas y parche

La vulnerabilidad afecta a Veeam Backup & Replication 12.3.1.1139 y a todas las versiones anteriores de la rama 12. El parche se ha integrado en la versión 12.3.2.3617, publicada el 17 de junio de 2025 Veeam KB4743.

En esta actualización también se han corregido otras dos vulnerabilidades:

- CVE-2025-24286 (Puntuación CVSS: 7,2) – Permite a un usuario con el rol «Backup Operator» modificar los trabajos de copia de seguridad para ejecutar código arbitrario.

- CVE-2025-24287 (Puntuación CVSS: 6,1): vulnerabilidad de escalada de privilegios local en Veeam Agent para Windows.

La experiencia técnica detrás del descubrimiento

Los investigadores de watchTowr han publicado un análisis técnico detallado que revela que esta vulnerabilidad explota las debilidades de los mecanismos de seguridad basados en listas negras. El problema radica en la deserialización incontrolada de datos a través del canal .NET Remoting de Veeam.

Como explican los investigadores: «Las listas negras se basan en una idea muy optimista (y obviamente errónea) de que simplemente podemos hacer una lista de todas las clases maliciosas». Este enfoque resultó insuficiente ante la creatividad de los investigadores, que identificaron nuevas clases explotables en el propio código de Veeam.

Un ecosistema especialmente vulnerable

El impacto potencial de esta vulnerabilidad es considerable, dada la popularidad de Veeam. Según datos oficiales, los productos de Veeam son utilizados por más de 550.000 clientes en todo el mundo, incluyendo el 82% de las empresas Fortune 500 y el 74% de las empresas Global 2000.

Esta adopción generalizada convierte a los servidores Veeam en objetivos especialmente atractivos para los ciberdelincuentes, sobre todo para los grupos de ransomware que saben que comprometer la infraestructura de backup paraliza la capacidad de recuperación de las víctimas.

Buenas prácticas de seguridad ignoradas

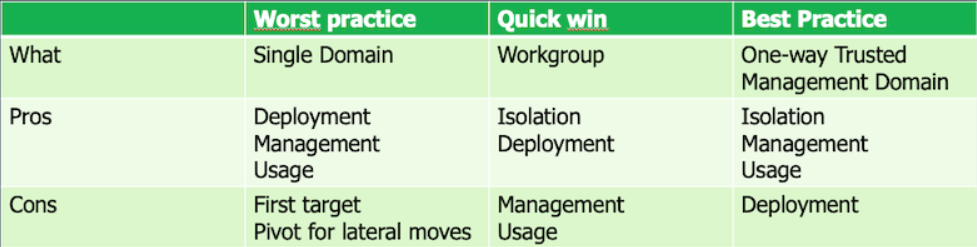

Irónicamente, Veeam lleva mucho tiempo recomendando en sus guías de buenas prácticas que los servidores de backup no se conecten al dominio principal. La recomendación oficial es utilizar un bosque de Active Directory separado o un grupo de trabajo dedicado para la infraestructura de backup.

Por desgracia, muchas organizaciones ignoran estas recomendaciones por comodidad, creando exactamente las condiciones para que se explote CVE-2025-23121.

Preocupante historial de explotación por ransomware

Esta nueva vulnerabilidad forma parte de un preocupante historial de explotación repetida de vulnerabilidades de Veeam por parte de grupos de ransomware:

Ataques recientes documentados:

- CVE-2024-40711: Explotada por el ransomware Frag desde noviembre de 2024(ver artículo relacionado).

- Akira y Fog: estos grupos ya utilizaron la misma vulnerabilidad en octubre de 2024(consulte elartículo relacionado).

- Cuba ransomware: históricamente se ha dirigido a servidores de Veeam para robar credenciales.

- FIN7: Se ha observado a este grupo APT explotando vulnerabilidades VBR contra infraestructuras críticas.

Como los operadores de ransomware han dicho a BleepingComputer, siempre apuntan a servidores VBR porque simplifica el robo de datos y bloquea los esfuerzos de recuperación mediante la eliminación de copias de seguridad antes de desplegar sus cargas útiles.

Recomendaciones inmediatas

Acciones prioritarias:

- Actualice inmediatamente a Veeam Backup & Replication 12.3.2.3617.

- Audite la configuración: compruebe que los servidores Veeam están conectados al dominio.

- Implemente la segmentación: aísle la infraestructura de copia de seguridad en un bosque de AD independiente.

- Supervise el acceso: implemente una supervisión mejorada de las conexiones a los servidores Veeam.

- Autenticación multifactor: habilite 2FA para todas las cuentas administrativas de Veeam

Arquitectura segura recomendada:

- Utilice un bosque de Active Directory dedicado para Veeam

- Limite el acceso de red a los servidores de backup

- Monitorización continua de actividades sospechosas

- Mantenga copias de seguridad offline y air-gapped

Una lección sobre las limitaciones de las listas negras

Esta vulnerabilidad ilustra perfectamente por qué los mecanismos de seguridad basados en listas negras son fundamentalmente defectuosos. Como señalan los investigadores de watchTowr: «No importa lo perfecta que sea tu lista, al final alguien encontrará la forma de explotarla».

Este enfoque reactivo -añadir entradas a una lista negra después de cada descubrimiento- está resultando insuficiente frente a la creatividad de investigadores y atacantes que pueden identificar nuevos vectores de explotación en el código existente.

Conclusión: una actualización crítica inaplazable

CVE-2025-23121 representa un riesgo importante para cualquier organización que utilice Veeam Backup & Replication en una configuración conectada a un dominio. La combinación de una puntuación CVSS de 9,9, la facilidad de explotación por parte de cualquier usuario de dominio y el historial de explotación de ransomware de las vulnerabilidades de Veeam hacen que esta actualización sea de máxima prioridad.

La actualización a la versión 12.3.2.3617 debe considerarse una emergencia de seguridad. Al mismo tiempo, es hora de rediseñar su infraestructura de copia de seguridad para ajustarse a las mejores prácticas de seguridad recomendadas por Veeam.

La experiencia demuestra que las vulnerabilidades de Veeam son rápidamente explotadas en masa. No deje que sus servidores de backup se conviertan en el eslabón débil de su cadena de seguridad.

Fuente: