Una campaña masiva de suplantación de identidad está golpeando actualmente a más de 100 empresas líderes en todo el mundo. Detrás de esta ofensiva se encuentra la alianza de ciberdelincuentes Scattered LAPSUS$ Hunters (SLSH), que incluye a ShinyHunters, uno de los grupos más prolíficos de la ciberdelincuencia anglosajona. A diferencia de los ataques automatizados tradicionales, estas intrusiones se basan en técnicas avanzadas deingeniería social, combinando llamadas telefónicas fraudulentas y sofisticados kits de phishing capaces de burlar incluso los sistemas de autenticación multifactor más robustos.

Table des matières

ToggleUna amenaza en tiempo real para las plataformas SSO

La empresa de inteligencia de amenazas Silent Push identificó ya el 26 de enero de 2026 una infraestructura masiva desplegada para atacar las cuentas de inicio de sesión único (SSO) de Okta y otras plataformas de inicio de sesión único utilizadas por cientos de empresas de todo el mundo. Esta campaña no se basa en herramientas de ataque automatizadas tradicionales: utiliza un enfoque humano e interactivo conocido como vishing (phishing de voz).

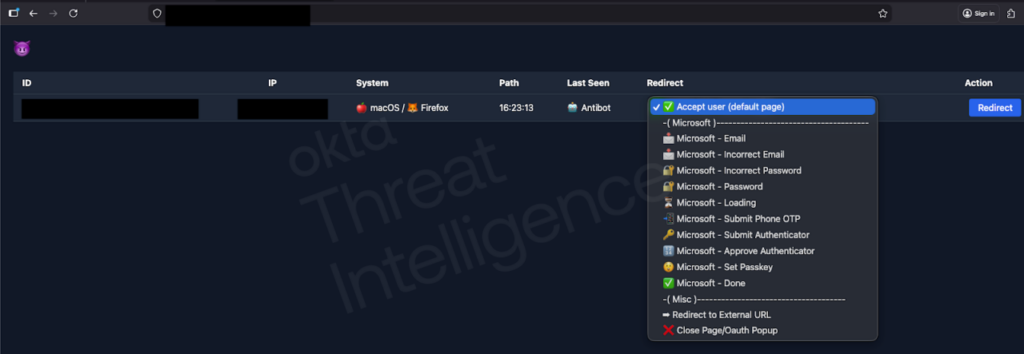

Los atacantes utilizan un panel de phishing en vivo que les permite intervenir en tiempo real durante una sesión de autenticación, haciéndose pasar por soporte informático mientras manipulan simultáneamente las páginas web que se muestran en el navegador de la víctima.

Mandiant, la división de inteligencia de amenazas de Google, confirmó en un comunicado el 28 de enero de 2026 que se trata de una campaña activa y en curso. Charles Carmakal, Director de Tecnología de Mandiant Consulting, afirma: «Mandiant está rastreando una nueva campaña en curso denominada ShinyHunters, que utiliza técnicas avanzadas de phishing de voz para comprometer con éxito las credenciales SSO de las organizaciones víctimas e inscribir dispositivos controlados por los atacantes en las soluciones de autenticación multifactor de las víctimas.»

Eludir la AMF mediante la manipulación social

La formidable eficacia de estos ataques reside en su capacidad para neutralizar la autenticación multifactor (MFA), a pesar de que se considera una medida de seguridad fundamental. Los kits de phishing utilizados por los atacantes presentan una serie de características técnicas que los hacen especialmente peligrosos.

El 22 de enero de 2026,Okta Threat Intelligence publicó un análisis detallado de estos nuevos kits de phishing diseñados específicamente para operaciones de vishing. Brett Winterford, Vicepresidente de Okta Threat Intelligence, explica: «Estos kits pueden ser adaptados sobre la marcha por los atacantes para controlar las páginas que se presentan en el navegador del usuario, con el fin de sincronizarse con el script del atacante y los desafíos reales de MFA a los que se enfrenta el atacante cuando intenta iniciar sesión.»

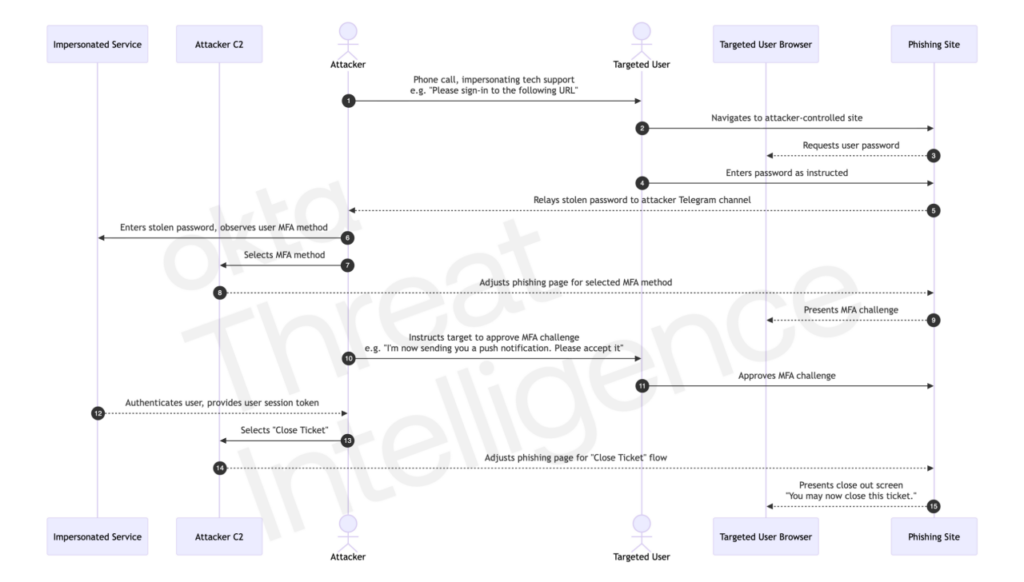

El proceso de ataque suele seguir este escenario

- el atacante se pone en contacto con su objetivo haciéndose pasar por el servicio de asistencia informática, alegando un problema técnico urgente que requiere la verificación de la identidad;

- la víctima es dirigida a un sitio de phishing que reproduce perfectamente la interfaz de conexión legítima (Okta, Microsoft Entra, Google Workspace);

- Cuando la víctima introduce sus credenciales, éstas se transmiten inmediatamente a los atacantes, que intentan conectarse al servicio legítimo de verdad;

- el sistema activa una solicitud de MFA (código SMS, notificación push o código temporal);

- acontinuación, los atacantes sincronizan el sitio falso para que muestre exactamente el mismo tipo de desafío, dando la impresión de un procedimiento normal;

- la víctima aprueba el desafío o introduce el código, pensando que está actuando en una plataforma legítima, cuando en realidad está permitiendo el acceso a los ciberdelincuentes.

Moussa Diallo, investigador de amenazas en Okta, explica: «Usando estos kits, un atacante al teléfono con un usuario objetivo puede controlar el flujo de autenticación mientras ese usuario está interactuando con las páginas de ID phishing. Puede controlar las páginas que el objetivo ve en su navegador en perfecta sincronía con las instrucciones que proporciona durante la llamada. El actor de la amenaza puede utilizar esta sincronización para derrotar cualquier forma de MFA que no sea resistente al phishing».

Más de 100 empresas mundiales en la línea de fuego

Silent Push publicó el 26 de enero de 2026 una lista de organizaciones que han sido objetivo específico de la campaña en los últimos 30 días. La lista, que incluye más de 100 empresas, abarca prácticamente todos los sectores económicos: tecnología, finanzas, sanidad, energía, inmobiliario, telecomunicaciones e incluso servicios jurídicos.

Entre los objetivos identificados figuran algunos nombres importantes: Atlassian, Canva, Epic Games, HubSpot, RingCentral, ZoomInfo en el sector tecnológico; Moderna, Biogen, Gilead Sciences, Amgen en biotecnología y farmacia; Apollo Global Management, Blackstone, State Street, RBC en servicios financieros; Halliburton, Sempra Energy, American Water en energía e infraestructuras críticas; y Telstra en telecomunicaciones.

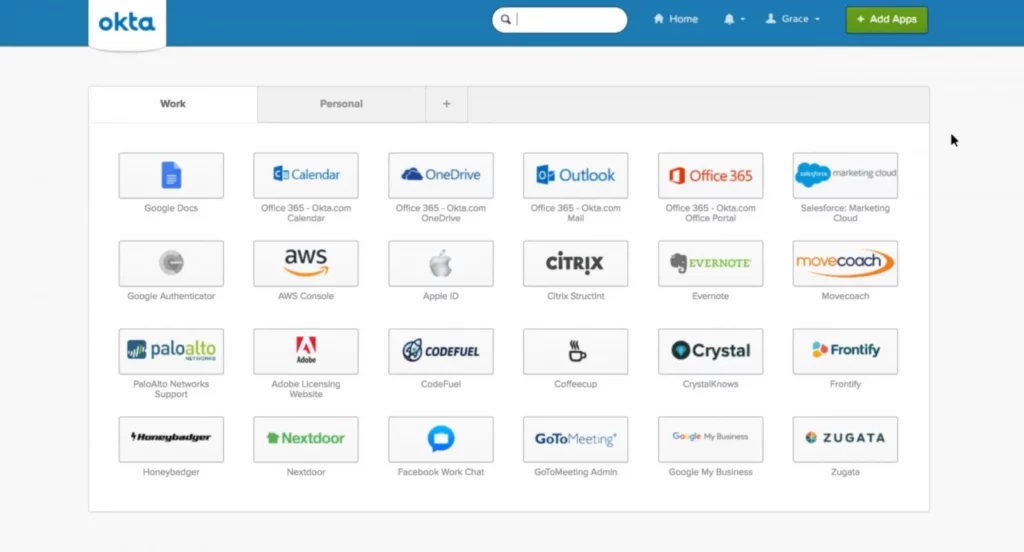

Esta diversificación sectorial demuestra que los atacantes no se dirigen a una industria específica, sino a organizaciones que utilizan plataformas SSO como Okta. Una vez comprometida, una cuenta SSO se convierte en una llave maestra digital que da acceso a todo el ecosistema de aplicaciones de la empresa: correo electrónico, almacenamiento en la nube, herramientas de colaboración, bases de datos de clientes, sistemas de gestión y mucho más.

Primeras víctimas confirmadas y datos expuestos

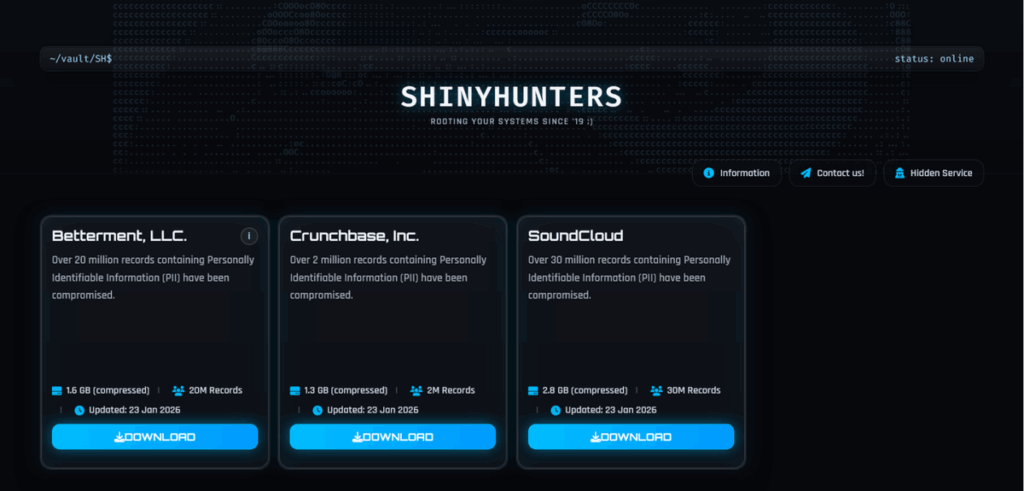

Varias organizaciones ya han confirmado públicamente que han sido víctimas de esta campaña. El investigador de seguridad de Hudson Rock, Alon Gal, reveló el 23 de enero de 2026 que ShinyHunters se había puesto directamente en contacto con él, reivindicando la autoría de los ataques y confirmando el uso de servicios de kit de vishing para comprometer a numerosas organizaciones que utilizan Okta.

Tras el fracaso de sus intentos de extorsión, el grupo publicó la información robada a tres organizaciones en su Data Leak Site:

- Betterment: más de 20 millones de registros relativos a esta plataforma automatizada de servicios financieros y de inversión. La empresa confirmó el 9 de enero de 2026 que un atacante había accedido a algunos de sus sistemas mediante un ataque de ingeniería social y que se habían robado datos de clientes, aunque ninguna cuenta se había visto directamente comprometida;

- Crunchbase: más de 2 millones de registros que incluían información de identificación personal, así como diversos datos corporativos, incluidos contratos firmados;

- SoundCloud: más de 30 millones de registros que afectan a alrededor del 20% de la base de usuarios de la plataforma de streaming de audio, es decir, unos 36 millones de personas. La empresa descubrió la intrusión a mediados de diciembre de 2025 y confirmó que se habían visto comprometidos datos de identificación personal.

En declaraciones a Cybersecurity Dive, Rafe Pilling, director de inteligencia de amenazas de la Unidad de Contraamenazas de Sophos, dijo que su equipo estaba rastreando alrededor de 150 dominios maliciosos creados en diciembre de 2025 y utilizados en campañas de vishing que condujeron al robo de datos y solicitudes de extorsión. «No podemos confirmar que se hayan utilizado todos, pero los actores de amenazas están creando dominios específicos para cada objetivo diseñados para imitar servicios de inicio de sesión único y hacerse pasar por proveedores como Okta», dijo.

Cazadores dispersos de LAPSUS$: una formidable alianza criminal

Esta campaña es una continuación de las operaciones llevadas a cabo por Scattered LAPSUS$ Hunters, una alianza cibercriminal que reúne a tres de los grupos más notorios del ecosistema anglosajón: Scattered Spider, LAPSUS$ y ShinyHunters. Esta coalición, que apareció públicamente en agosto de 2025, combina la experiencia en manipulación social de Scattered Spider, la capacidad de extorsión de LAPSUS$ y la especialización en exfiltración masiva de datos de ShinyHunters.

El FBI y el Grupo de Inteligencia de Amenazas de Google están rastreando esta amenaza como UNC6040 y UNC6395. En un aviso publicado en septiembre de 2025, el FBI advertía del uso intensivo de técnicas de vishing y manipulación para comprometer plataformas en la nube y SaaS.

Esta estructura descentralizada permite al grupo ejecutar simultáneamente varias campañas a gran escala. En 2025, Scattered LAPSUS$ Hunters orquestó una campaña masiva contra el ecosistema Salesforce, comprometiendo a más de 760 empresas y afirmando haber robado más de 1.500 millones de registros de gigantes como Toyota, FedEx, Disney, Cisco, Marriott y McDonald’s. Esta ofensiva se basó en el compromiso de aplicaciones de terceros conectadas a Salesforce, en particular Salesloft Drift, cuyos tokens OAuth robados permitieron el acceso a cientos de instancias de clientes.

Una estrategia de ataque que se intensifica

Los expertos en ciberamenazas observan una creciente profesionalización de estas técnicas. Cynthia Kaiser, Vicepresidenta Senior del centro de investigación de ransomware de Halcyon, señala: «Aunque estas campañas se producen con frecuencia, la diferencia en este caso radica en la tasa de éxito ligeramente superior de la campaña reciente. Esto se debe probablemente al contenido creíble y al uso del vishing en lugar del simple phishing. Cuando recibes una llamada, es personalizada y cambia en tiempo real, parece creíble, es un elemento diferente ante el que la gente no necesariamente tiene la guardia alta».

Esta evolución en las tácticas de ataque ilustra las tendencias identificadas en nuestro artículo sobre las predicciones de los expertos en ciberseguridad para 2026. La ingeniería social está adquiriendo un nuevo nivel gracias a la integración de la inteligencia artificial, que puede generar comunicaciones perfectamente redactadas y contextualmente apropiadas, lo que hace cada vez más difícil distinguir entre un mensaje legítimo y un intento de estafa.

La combinación de ataques de voz altamente personalizados con sofisticadas herramientas técnicas crea un vector de ataque especialmente difícil de contrarrestar para las organizaciones, incluso para aquellas que cuentan con sólidas defensas perimetrales.

Las consecuencias para las víctimas: mucho más allá del robo de datos

Una vez obtenido el acceso inicial mediante la vulneración de las cuentas SSO, los atacantes despliegan una estrategia metódica diseñada para maximizar sus ganancias. Inmediatamente proceden a la filtración sistemática de datos sensibles: información de clientes, datos personales de empleados, secretos industriales, comunicaciones internas y documentos contractuales. Al mismo tiempo, registran sus propios dispositivos en los sistemas MFA de las víctimas, garantizando un acceso persistente incluso después de que se haya descubierto la intrusión. Esta recopilación masiva va acompañada de un metódico avance hacia el entorno en la nube de la víctima, donde los ciberdelincuentes acceden a aplicaciones de colaboración como Slack o Microsoft Teams para manipular a otros empleados y obtener privilegios aún mayores.

La fase final sigue el ya habitual modelo de doble extorsión: el grupo amenaza con publicar los datos robados si las víctimas se niegan a pagar. En algunos casos, como confirma Mandiant, los atacantes también cifran los datos tras la exfiltración. Silent Push resume la gravedad de la amenaza:«Una vez que una sesión de Okta u otro proveedor de SSO es hackeada, el atacante tiene una llave maestra para cada aplicación en su entorno.«

Recomendaciones para protegerse de esta amenaza

Dada la intensidad y sofisticación de esta campaña, los expertos en seguridad recomiendan un enfoque defensivo multidimensional que combine medidas técnicas y organizativas.

Autenticación resistente al phishing

Okta hace especial hincapié en un punto crítico: no todas las formas de MFA son iguales. Los métodos basados en códigos SMS, notificaciones push tradicionales o códigos temporales (TOTP) siguen siendo vulnerables a ataques en tiempo real como los desplegados por ShinyHunters.

Las organizaciones deben migrar a métodos de autenticación resistentes al phishing:

- claves de seguridad FIDO2 (como YubiKey) que utilizan criptografía de clave pública y vinculan la autenticación al dominio legítimo;

- claves de paso criptográficas que no transmiten ningún secreto a través de la red;

- soluciones propietarias como Okta FastPass, que implementan mecanismos de enlace criptográfico similares.

Estas tecnologías hacen que los ataques de intermediarios sean técnicamente imposibles, ya que no se transmiten identificadores ni tokens por la red y la autenticación está vinculada criptográficamente al dominio legítimo.

Controles de acceso reforzados

Las organizaciones también deben implantar estrictos controles contextuales que analicen cada intento de acceso según múltiples criterios. La supervisión activa de los eventos de registro de nuevos dispositivos, especialmente cuando van seguidos inmediatamente de conexiones desde direcciones IP inusuales, permite la detección precoz del compromiso. El análisis continuo del comportamiento identifica las desviaciones de los patrones normales de uso: tiempos de conexión atípicos, geolocalización incoherente o tipos de acceso inusuales para un usuario determinado. Estos mecanismos de detección deben ir acompañados de restricciones geográficas y de red adecuadas al contexto de cada organización, limitando la exposición a los vectores de ataque utilizados habitualmente por los ciberdelincuentes.

Sensibilización y formación del personal

La dimensión humana sigue siendo el elemento más crítico. Las organizaciones deben implantar programas específicos de concienciación sobre el vishing que vayan mucho más allá de la formación antiphishing estándar. Cuando una organización es identificada como objetivo de una campaña activa, la información debe comunicarse inmediatamente a todos los empleados, con ejemplos concretos de las técnicas utilizadas. Es esencial establecer protocolos que exijan que se verifique la identidad de cualquier persona que llame diciendo representar al servicio de asistencia informática, a través de un canal de comunicación independiente, como la devolución de llamada a un número oficial conocido y validado.

Los empleados deben sentirse animados y legitimados para informar inmediatamente al departamento de seguridad de cualquier llamada sospechosa, sin miedo a parecer paranoicos. Los canales de información específicos, de acceso sencillo y rápido, facilitan esta información crítica. Por último, la organización regular de ejercicios de simulación de vishing permite poner a prueba la resistencia real del personal ante estos ataques, identificar las vulnerabilidades de comportamiento específicas de cada equipo y ajustar los cursos de formación en función de los resultados observados.

Silent Push también recomienda el uso de sistemas de inteligencia predictiva capaces de detectar infraestructuras de ataque a nivel de DNS incluso antes de que comiencen las campañas de vishing. Su tecnología Indicators of Future Attack™ (IOFA™ ) puede bloquear dominios maliciosos que imitan plataformas de autenticación antes de que sean operativos.

Una amenaza persistente en constante evolución

La atribución formal de esta campaña sigue siendo compleja. Aunque el grupo utiliza públicamente la marca ShinyHunters, Ian Gray, Vicepresidente de Inteligencia de Flashpoint, señala que «un ciberdelincuente o un grupo puede utilizar cualquier nombre de usuario que elija y aplicarlo a un sitio de filtración de datos, pero eso no prueba que exista un vínculo directo.»

No obstante, las tácticas, técnicas y procedimientos (TTP) observados se corresponden exactamente con los métodos documentados de los Scattered LAPSUS$ Hunters. Lo que preocupa especialmente a los expertos es la escalabilidad de estos ataques. A diferencia de las intrusiones que requieren la explotación de vulnerabilidades técnicas complejas, el vishing asistido por kits sofisticados puede desplegarse a escala masiva con recursos humanos relativamente limitados. La profesionalización de las herramientas hace que estas capacidades sean accesibles incluso a afiliados con pocos conocimientos técnicos, democratizando el acceso a técnicas de ataque muy eficaces.

Identidad digital: el nuevo perímetro de seguridad a defender

La campaña de vishing orquestada por ShinyHunters y la alianza Scattered LAPSUS$ Hunters ilustra un cambio fundamental en el panorama de las ciberamenazas. Los atacantes se dirigen ahora directamente a la capa de identidad en lugar de a la infraestructura de red o a los puntos finales, lo que hace que las defensas perimetrales tradicionales queden en gran medida obsoletas.

Esta evolución está obligando a las organizaciones a replantearse radicalmente su postura de seguridad. La autenticación multifactor tradicional, considerada durante mucho tiempo un baluarte suficiente, ya no basta frente a adversarios capaces de manipular simultáneamente las dimensiones técnicas y humanas de un ataque.

Una respuesta eficaz requiere un enfoque holístico que combine tecnologías resistentes al phishing, rigurosos controles de acceso contextuales, vigilancia avanzada del comportamiento y, sobre todo, una cultura organizativa de vigilancia en la que cada empleado comprenda su papel en la defensa colectiva.

A medida que los ciberdelincuentes siguen perfeccionando sus técnicas y la inteligencia artificial amplifica sus capacidades, la carrera entre atacantes y defensores se intensifica. Las organizaciones que sobrevivan serán las que se hayan anticipado a esta nueva realidad y hayan construido su resistencia sobre bases sólidas, tanto técnicas como humanas.

Fuentes :

Blog de Okta: Los kits de phishing se adaptan al guión de quienes llaman

BleepingComputer: Las cuentas SSO de Okta, objetivo de ataques de robo de datos basados en vishing

SOCRadar: Campaña de vishing de Okta supuestamente vinculada a ShinyHunters

CyberScoop: Kits de phishing en tiempo real contra Okta, Microsoft y Google

Cybersecurity Dive : Un grupo de ciberdelincuentes se atribuye los ataques de phishing por voz

BleepingComputer: ShinyHunters lanza un sitio de filtración de datos de Salesforce para extorsionar a 39 víctimas