Desde agosto de 2023, INC Ransom se ha consolidado como uno de los principales actores de la ciberdelincuencia en el ámbito internacional de la seguridad informática. Especializado en la doble extorsión, este grupo ha desarrollado un modus operandi particularmente formidable, combinando el robo de datos sensibles y el cifrado de sistemas para maximizar la presión ejercida sobre sus víctimas.

Table des matières

ToggleUn actor importante con muchas caras

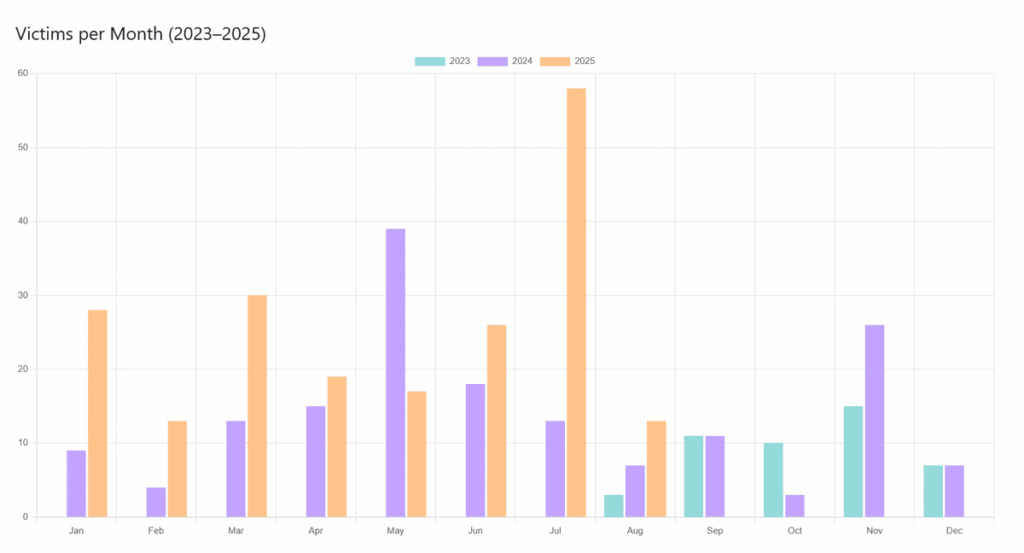

La reputación de INC Ransom en el mundo de la ciberdelincuencia no es casual. Su meteórico ascenso se basa en una notable capacidad de adaptación y en ataques selectivos de precisión quirúrgica. Las cifras hablan por sí solas: según datos de Trend Micro, el grupo orquestó al menos 325 intentos de ataque entre octubre de 2023 y agosto de 2024.

Este frenesí de actividad revela una notable consistencia operativa, con el grupo manteniendo un ritmo de ataques sostenido desde su aparición. En 2025 se produjo un aumento espectacular, con un pico de actividad en julio, cuando se registraron casi 60 víctimas en un solo mes. Esta regularidad en la producción de ataques da fe de una infraestructura robusta y de una organización criminal perfectamente perfeccionada, capaz de adaptarse a los ciclos de vulnerabilidad y a los periodos de menor vigilancia por parte de las organizaciones objetivo.

El reconocimiento de INC Ransom como amenaza emergente por parte de Secureworks en agosto de 2023 confirma la relevancia de esta nueva fuerza cibercriminal. Esta temprana identificación por parte de los especialistas en seguridad informática ilustra la importancia estratégica que este grupo representa actualmente en el análisis de los ciberriesgos contemporáneos, marcando su entrada definitiva en el círculo cerrado de las principales amenazas.

Estrategia de ataque: precisión y rentabilidad

A diferencia de los operadores de ransomware oportunistas que despliegan campañas de ataques masivos indiscriminados, INC Ransom favorece un enfoque metódico y selectivo. El grupo se dirige deliberadamente a entidades con importantes recursos financieros y que gestionan volúmenes significativos de datos sensibles.

Esta estrategia selectiva les permite maximizar sus beneficios al tiempo que optimizan sus esfuerzos, un enfoque que da fe de su creciente profesionalidad en el panorama de la ciberdelincuencia moderna. En lugar de repartir sus esfuerzos entre múltiples objetivos de escaso valor, concentran sus recursos en víctimas seleccionadas según criterios económicos y estratégicos precisos.

Arsenal de intrusión: diversidad y sofisticación

Vectores de acceso múltiples y adaptables

La sofisticación de INC Ransom es evidente desde las fases iniciales de sus operaciones, en las que el grupo demuestra el dominio de múltiples vectores de intrusión. Explotar vulnerabilidades es su método preferido, con especial atención al fallo CVE-2023-3519 que afecta a Citrix NetScaler.

Esta vulnerabilidad crítica, documentada por Trend Micro, fue explotada a gran escala por el grupo, lo que ilustra su capacidad para identificar y explotar rápidamente los fallos de seguridad emergentes en las infraestructuras corporativas. Esta capacidad de reacción frente a las vulnerabilidades de día cero da fe de una vigilancia tecnológica activa y de unos conocimientos técnicos considerables.

Junto a este enfoque técnico, INC Ransom no duda en utilizar técnicas de ingeniería social. Sus campañas de spear-phishing, especialmente sofisticadas, pretenden comprometer las credenciales de los usuarios explotando las vulnerabilidades humanas más que las técnicas. Estos ataques personalizados revelan una profunda fase de reconocimiento de las organizaciones objetivo, lo que permite al grupo crear señuelos de notable credibilidad.

El grupo revela también su dimensión económica al recurrir a la compra de identificadores válidos a los llamados «corredores de acceso inicial», eslabón esencial de la economía sumergida de la ciberdelincuencia. Este enfoque pragmático ilustra la profesionalización del sector, en el que el acceso inicial a una infraestructura puede comprarse en lugar de desarrollarse, lo que permite a los grupos especializados concentrarse en sus competencias básicas de cifrado y extorsión.

Metodología de ataque: una cadena de infección de eficacia probada

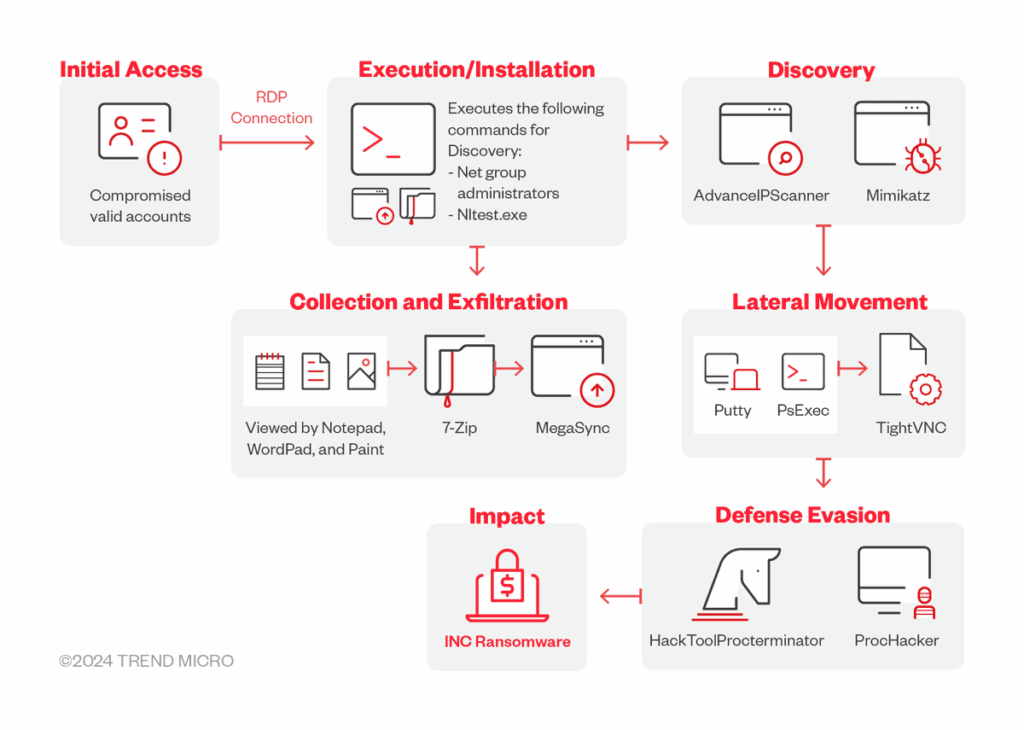

Una vez obtenido el acceso inicial, INC Ransom despliega una metodología de ataque bien perfeccionada y en varias fases, demostrando una considerable experiencia técnica y un profundo conocimiento de los entornos empresariales modernos.

La fase de reconocimiento es el primer paso crucial en la cadena de infección. El grupo utiliza herramientas especializadas como NetScan y Advanced IP Scanner para cartografiar meticulosamente la arquitectura de red de sus víctimas, identificando los sistemas críticos, los puntos vulnerables y las posibles vías de propagación.

El movimiento lateral es el siguiente paso en esta metódica progresión. INC Ransom despliega una panoplia de herramientas para propagarse dentro de la infraestructura comprometida: PSExec para la ejecución remota de comandos, AnyDesk para el acceso remoto y TightVNC para el control del sistema. Esta diversidad de herramientas revela una sofisticada estrategia de redundancia, en la que se implementan simultáneamente varios mecanismos de persistencia y propagación.

La escalada de privilegios demuestra unos conocimientos técnicos especialmente avanzados. El grupo utiliza herramientas especializadas como lsassy.py, una sofisticada herramienta de Python para extraer identificadores de la memoria de los sistemas Windows. Y lo que es aún más sorprendente, Trend Micro ha documentado el uso por parte de INC Ransom de nuevas herramientas desarrolladas específicamente para extraer credenciales de los gestores de copia de seguridad y replicación de Veeam, lo que revela una adaptación constante a las modernas tecnologías de copia de seguridad.

Técnicas de evasión: el arte de la invisibilidad

La sofisticación de INC Ransom también queda patente en su dominio de las técnicas de evasión, esenciales para mantener su presencia en los sistemas comprometidos y, al mismo tiempo, evitar ser detectados por las soluciones de seguridad modernas.

El grupo destaca en el uso deherramientas legítimas des viadas de su función original, un enfoque conocido como «Vivir de la tierra». Esta estrategia consiste en explotar herramientas nativas del sistema, como PowerShell, WMIC y cmd.exe, que están presentes de forma natural en entornos Windows y cuyo uso no despierta inmediatamente las sospechas de los sistemas de vigilancia.

Disfrazar las herramientas maliciosas es otra faceta de su pericia para la evasión. Por ejemplo, el grupo cambia sistemáticamente el nombre de PSExec, una herramienta legítima de Microsoft, por el de «winupd» para imitar una actualización genuina de Windows. Esta atención al detalle en la ocultación revela un profundo conocimiento de los procesos normales del sistema.

La eliminación de pruebas es un aspecto crucial de su metodología posterior a la intrusión. INC Ransom utiliza sistemáticamente wevtutil, una utilidad legítima de Windows, para borrar los registros de seguridad y eliminar así los rastros de su actividad. Este metódico enfoque de limpieza complica considerablemente la labor de investigación de los equipos de respuesta a incidentes.

Particularmente revelador de su adaptación a amenazas específicas, el grupo despliega herramientas como HackTool.ProcTerminator diseñadas específicamente para terminar procesos vinculados a soluciones de seguridad, incluidas las de TrendMicro. Este enfoque selectivo demuestra un seguimiento activo de las soluciones de protección del mercado.

Geografía de las amenazas: objetivos estratégicos

Concentración geográfica e implicaciones estratégicas

El análisis de la distribución geográfica de las víctimas de INC Ransom revela patrones estratégicos significativos que arrojan luz sobre las motivaciones del grupo. Estados Unidos domina las estadísticas, representando el 57,9% de las víctimas según SOC Radar, una proporción que refleja el especial atractivo de este mercado para los ciberdelincuentes.

Esta concentración geográfica se explica por varios factores convergentes: la riqueza relativa de las empresas estadounidenses, su dependencia crítica de las tecnologías digitales y, paradójicamente, su presunta capacidad financiera para pagar rescates considerables.

Europa es el segundo teatro de operaciones preferido del Grupo, con una presencia significativa en el Reino Unido, Francia, Alemania y los Países Bajos. Esta selección revela una comprensión estratégica de los mercados económicos desarrollados, donde las empresas gestionan grandes volúmenes de datos sensibles y, por lo general, disponen de recursos financieros para responder a las demandas de ransomware.

Sectores económicos: vulnerabilidades específicas

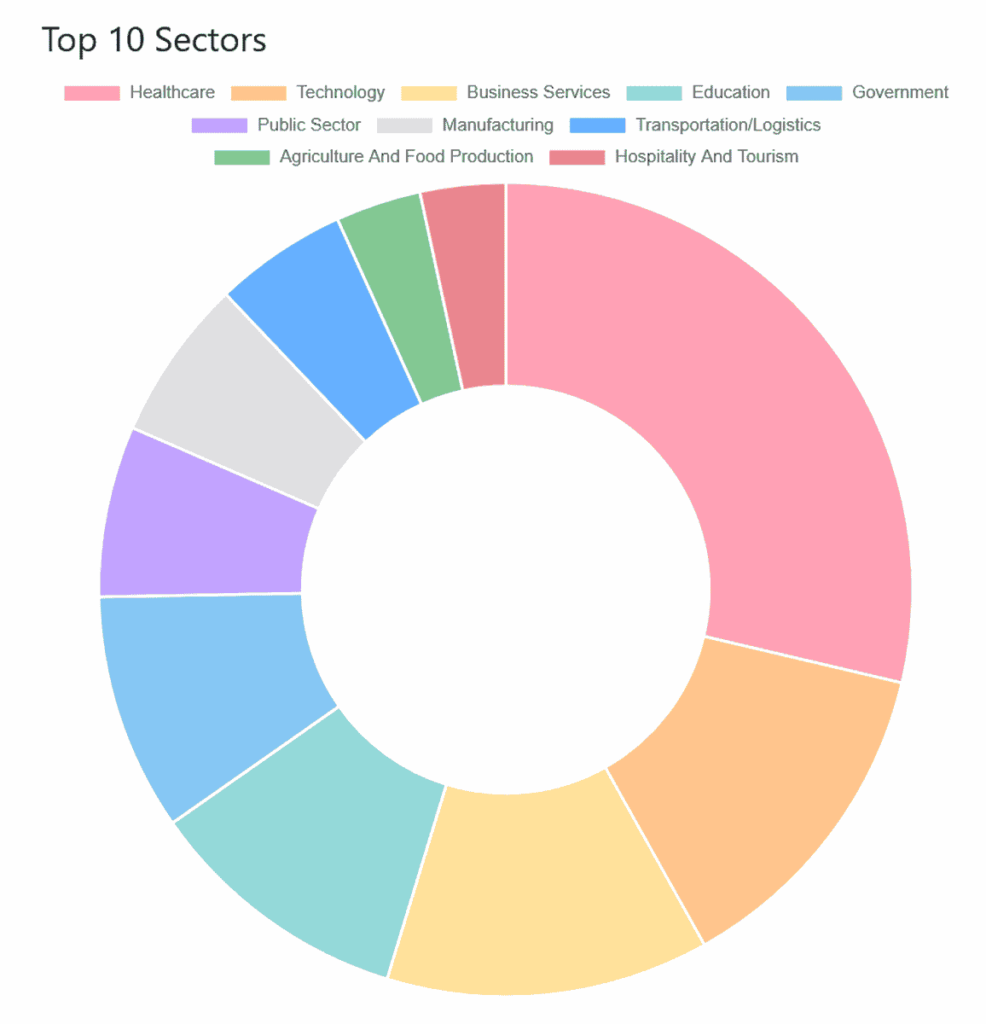

El análisis sectorial de las víctimas revela una estrategia de ataque especialmente bien pensada que explota las vulnerabilidades específicas de determinados sectores empresariales. Según SOC Radar, los servicios profesionales, la industria manufacturera y la construcción son los sectores más atacados.

Los servicios profesionales resultan especialmente atractivos por su dependencia crítica de los datos de los clientes y su obligación de confidencialidad. Los bufetes de abogados, las consultoras y las empresas de servicios financieros gestionan grandes cantidades de información sensible, cuya divulgación pública podría tener consecuencias catastróficas.

El sector manufacturero atrae la atención por razones diferentes pero complementarias. Estas empresas dependen a menudo de infraestructuras industriales críticas, cuya interrupción puede acarrear considerables pérdidas económicas y retrasos inaceptables en la producción.

Trend Micro también identifica la sanidad y la educación entre los sectores de interés, ya que ambos presentan vulnerabilidades específicas que pueden ser especialmente explotadas. El sector sanitario combina la gestión de datos personales extremadamente sensibles con imperativos operativos críticos.

Víctimas emblemáticas: estudios de casos reveladores

El examen de las víctimas concretas de INC Ransom permite conocer mejor sus métodos operativos y el impacto real de sus actividades.

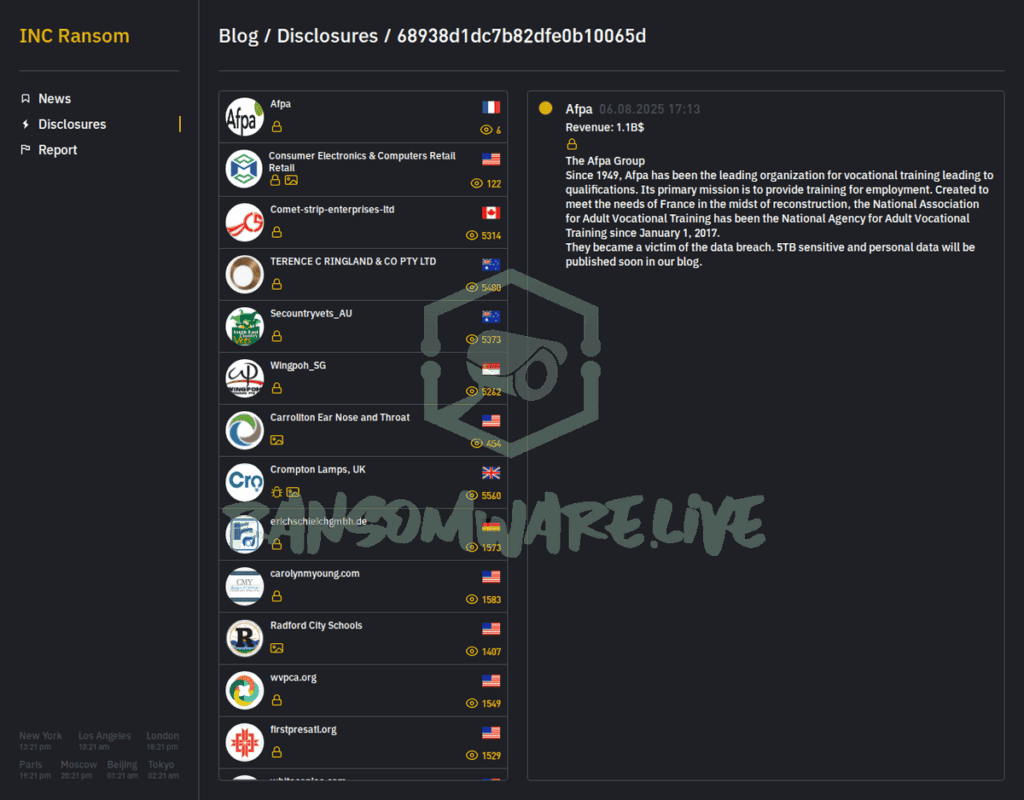

El caso deAFPA, la organización francesa de formación profesional, ilustra perfectamente la capacidad del grupo para atacar instituciones públicas o parapúblicas. INC Ransom afirma haber robado 5 terabytes de datos sensibles de esta organización, una cantidad considerable que atestigua la duración y la escala de su presencia en sistemas comprometidos.

El ataque al NHS Dumfries & Galloway en Escocia es un caso particularmente preocupante que ilustra el impacto potencial en los servicios públicos esenciales. Confirmado en marzo de 2024, este ataque puso en peligro los datos de los pacientes y amenazó con liberar 3 terabytes de información médica sensible.

El caso de Yamaha Motor Philippines ofrece una perspectiva diferente, demostrando su capacidad para atacar filiales de empresas multinacionales. El ataque confirmado el 25 de octubre se centró en un servidor específico que gestionaba datos de empleados, revelando un enfoque quirúrgico capaz de atacar componentes específicos de la infraestructura.

Ataques más recientes contra las escuelas públicas de Radford (Virginia) y la Bienal de Venecia demuestran la continuidad operativa del grupo en 2025, afectando tanto a la enseñanza pública como a prestigiosas instituciones culturales.

Infraestructura de la extorsión: sofisticación delictiva

Arquitectura técnica de la doble extorsión

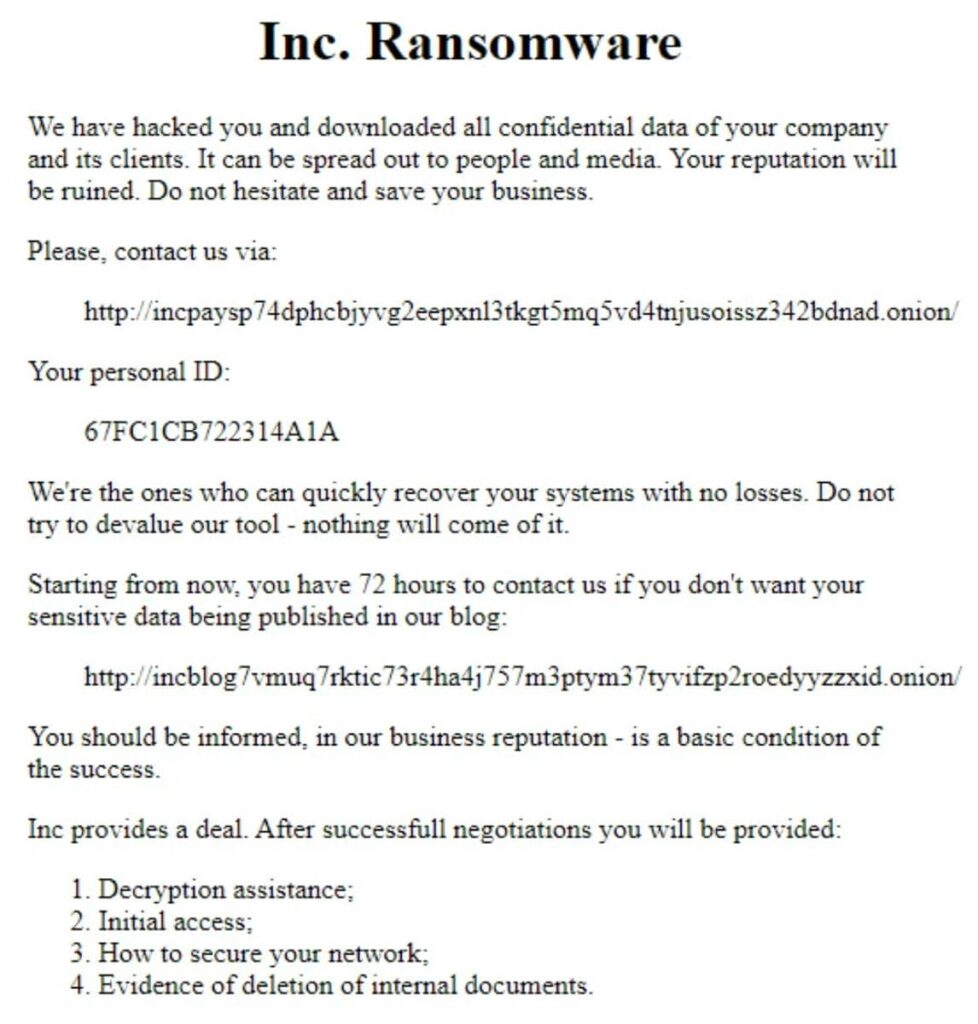

La sofisticación de INC Ransom se extiende a laelaborada infraestructura que han desarrollado para maximizar la eficacia de sus estrategias de extorsión. Esta infraestructura digital es mucho más que un sitio web: representa el núcleo estratégico de sus operaciones de extorsión. El grupo mantiene una presencia activa en la dark web a través de una plataforma TOR en la que publica periódicamente información sobre sus ciberataques exitosos, convirtiendo cada compromiso en una herramienta de presión adicional.

La arquitectura de esta plataforma revela un profundo conocimiento de la psicología de la extorsión. Al hacer pública la información sobre sus víctimas y las pruebas del compromiso, INC Ransom crea una presión social y de reputación que complementa eficazmente la presión técnica ejercida por el cifrado de los sistemas, aumentando así sus posibilidades de obtener el pago de los rescates exigidos.

Mecanismos de presión psicológica

Más allá de la infraestructura digital, INC Ransom despliega mecanismos de presión psic ológica especialmente sofisticados. La impresión automática de notas de rescate en todas las impresoras de la red comprometida es una táctica eficaz que convierte cada dispositivo de impresión en un vector de comunicación de la amenaza.

Cambiar sistemáticamente el fondo de pantalla de todas las estaciones de trabajo comprometidas con un mensaje de compromiso es otra faceta de esta estrategia de saturación de las comunicaciones. Al hacer visible el compromiso en todas las pantallas de la organización, INC Ransom se asegura de que el impacto de su ataque no pueda minimizarse ni ocultarse.

La amenaza de publicación de datos confidenciales representa la palanca más sofisticada del arsenal del grupo. INC Ransom apunta específicamente a los tipos de información cuya divulgación pública tendría el impacto más devastador: pasaportes y documentos de identidad, acuerdos de confidencialidad que revelan información estratégica sensible y documentos financieros internos.

Desarrollos técnicos: adaptación constante

Desarrollo multiplataforma

La evolución técnica de INC Ransom demuestra su creciente sofisticación y su notable adaptabilidad. El análisis detallado realizado por Trend Micro revela de nuevo un desarrollo gradual, que ilustra la rápida maduración del grupo.

La primera versión para Windows, lanzada en julio de 2023, ya sentó las bases técnicas de su enfoque. La introducción de una versión de Linux en diciembre de 2023 marca un hito significativo, revelando su comprensión de la importancia de los entornos Unix en las infraestructuras empresariales modernas.

La versión más reciente de Windows, detectada en marzo de 2024, incorpora una funcionalidad significativamente mejorada que refleja el aprendizaje continuo del grupo. Esta rápida evolución, con actualizaciones importantes cada cuatro o seis meses, es prueba de un proceso de desarrollo organizado.

Granularidad operativa avanzada

La sofisticación técnica es particularmente evidente en la granularidad de las opciones de configuración desarrolladas para su ransomware. El análisis de los argumentos de línea de comandos utilizados revela un notable nivel de sofisticación operativa.

La funcionalidad de cifrado selectivo, accesible a través del argumento «–file», permite al grupo atacar específicamente archivos críticos en lugar de cifrar a ciegas todo el sistema. Este enfoque quirúrgico puede ser especialmente eficaz en contextos específicos.

La opción «–mode» introducida en las últimas versiones ilustra esta búsqueda de optimización operativa. Los tres modos disponibles -rápido, medio y lento- permiten al grupo adaptar su enfoque en función de las limitaciones de tiempo y de objetivos tácticos específicos.

| Argumento | Función |

|---|---|

| –depuración | Muestra los registros de depuración en el terminal. |

| –file | Cifra un archivo específico |

| –dir | Cifra un directorio |

| –sup | Detiene el uso de procesos |

| –ens | Cifra los recursos compartidos de red |

| –lhd | Cifra los volúmenes ocultos y de recuperación |

| –modo | Elección del modo de cifrado (rápido/medio/lento) |

| –ocultar | Oculta la ventana de la consola |

| –safe-mode | Termina los procesos/servicios por máscara |

| –help | Muestra los argumentos disponibles |

| –kill | Inicia la máquina víctima en modo seguro |

| –daemon | Transforma la muestra en un proceso demonio (Linux) |

| –motd | Cambia el mensaje del día (Linux) |

| –skip | Evita la terminación de las máquinas virtuales (Linux) |

Estrategias defensivas: hacia una resiliencia adaptativa

Arquitectura de seguridad holística

Combatir a adversarios sofisticados como INC Ransom requiere un enfoque de seguridad que trascienda las medidas técnicas tradicionales para adoptar una visión holística de la resiliencia organizativa.

La gestión rigurosa de las cuentas privilegiadas es la base de este enfoque defensivo, ya que estas cuentas representan los objetivos prioritarios de los grupos avanzados de ransomware. Limitar estrictamente los permisos de las cuentas de servicio requiere un análisis granular de las necesidades empresariales reales.

La autenticación multifactor, que ahora es obligatoria para todas las cuentas de administrador, es sólo un elemento de una estrategia de autenticación más amplia. Este enfoque debe incorporar mecanismos de autenticación adaptables que tengan en cuenta el contexto, la geolocalización y los patrones de comportamiento.

La seguridad de la red requiere un enfoque de segmentación que vaya mucho más allá del simple aislamiento técnico. Una segmentación eficaz de la red debe reflejar los flujos de datos reales de la organización, creando zonas de confianza graduadas que limiten de forma natural la propagación lateral.

Estrategias de copia de seguridad y continuidad

El diseño de estrategias de copia de seguridad resistentes a los ataques requiere un enfoque que reconozca la naturaleza evolutiva de las amenazas actuales. Las copias de seguridad offline periódicas desconectadas de la red son sólo el mínimo indispensable.

La comprobación periódica de los procedimientos de recuperación es un aspecto crítico que a menudo se pasa por alto. Estas pruebas no deben limitarse a la verificación técnica de la recuperación de datos, sino que deben simular escenarios de ataque realistas, incluido el compromiso parcial de los sistemas de copia de seguridad.

La continuidad operativa frente a un ataque también requiere el desarrollo de procedimientos operativos degradados que permitan a la organización mantener sus funciones críticas incluso en caso de compromiso generalizado de su infraestructura digital.

Detección avanzada y respuesta adaptativa

La detección eficaz de las actividades de INC Ransom requiere un conocimiento profundo de sus técnicas específicas. Trend Micro recomienda que la supervisión se centre en el uso anómalo de herramientas legítimas como PowerShell y WMIC.

La detección de conexiones RDP sospechosas y movimientos laterales requiere capacidades de análisis de tráfico en tiempo real que puedan correlacionar eventos aparentemente independientes para identificar patrones de ataque sofisticados.

Identificarel archivo inusual de grandes cantidades de datos es un reto particular en entornos donde el manejo de grandes volúmenes de información es una actividad normal. Los sistemas de detección deben incorporar una comprensión contextual de los flujos de datos organizativos.

Implicaciones geopolíticas y perspectivas de futuro

Contexto geopolítico

La actividad de INC Ransom se desarrolla en un contexto geopolítico complejo en el que los ciberataques trascienden las fronteras nacionales y desafían los conceptos tradicionales de soberanía y jurisdicción. La concentración geográfica de sus ataques en las economías desarrolladas plantea importantes cuestiones sobre las vulnerabilidades sistémicas de las sociedades altamente digitalizadas.

El análisis de los patrones geográficos también revela asimetrías en las capacidades mundiales de ciberdefensa y oportunidades de arbitraje normativo explotadas por los grupos ciberdelictivos. La capacidad del grupo para operar con impunidad en múltiples jurisdicciones ilustra los límites de los actuales mecanismos de cooperación internacional.

Tendencias emergentes

Una mirada a la evolución de INC Ransom entre 2023 y 2025 revela varias tendencias características del ecosistema de amenazas actual. La creciente profesionalización de sus operaciones, con el desarrollo de herramientas a medida y la adopción de prácticas modernas de desarrollo de software, atestigua la rápida maduración del sector cibercriminal.

El ataque cada vez más preciso a sectores críticos como la sanidad y la educación revela un cambio estratégico hacia la explotación de vulnerabilidades sociales en lugar de puramente técnicas. Este enfoque refleja una sofisticada comprensión del impacto social y económico de los ciberataques.

La rápida adaptación del grupo a las medidas de seguridad desplegadas ilustra la naturaleza fundamentalmente reactiva de muchos planteamientos de ciberseguridad y la necesidad de desarrollar estrategias proactivas capaces de anticiparse a la evolución de las amenazas.

Conclusión: frente a una amenaza en constante evolución

INC Ransom representa la encarnación de los retos que plantea la nueva generación de grupos de ciberdelincuentes: sofisticación técnica documentada por MITRE ATT&CK a través de 25 técnicas distintas, una notable capacidad de adaptación y una comprensión estratégica de las vulnerabilidades de las organizaciones modernas.

Con 325 intentos de ataque confirmados desde octubre de 2023 y más de 165 víctimas publicadas en su sitio de filtraciones, el grupo representa una amenaza persistente y en evolución para las organizaciones mundiales. El análisis en profundidad de sus métodos revela que combatir a este tipo de adversarios requiere una transformación fundamental del enfoque tradicional de la ciberseguridad.

La seguridad ya no puede concebirse como un conjunto de medidas técnicas estáticas, sino que debe evolucionar hacia un modelo de resiliencia adaptativa capaz de anticipar, detectar y responder a amenazas en constante evolución. Esta resiliencia adaptativa debe integrar varias dimensiones complementarias: sofisticación técnica a la altura de la complejidad de los ataques, agilidad organizativa para adaptarse rápidamente a las nuevas amenazas y colaboración intersectorial para compartir conocimientos frente a adversarios que trascienden las fronteras.

La mejor defensa sigue siendo un enfoque preventivo a varios niveles que combine una actualización rigurosa de los sistemas, una formación permanente de los usuarios, una segmentación dinámica de la red y un plan de continuidad de la actividad comprobado periódicamente. Este enfoque debe incorporar ahora una dimensión de aprendizaje continuo y adaptación proactiva que reconozca la naturaleza fundamentalmente evolutiva de las amenazas contemporáneas.

En caso de incidente, la intervención de expertos especializados optimiza las posibilidades de recuperación al tiempo que minimiza el impacto operativo y financiero. Esta respuesta reactiva debe formar parte de una estrategia de resiliencia organizativa más amplia que prepare a la organización para hacer frente a futuros retos y no sólo a las amenazas actuales.

La creciente sofisticación de INC Ransom y su capacidad demostrada para adaptarse a las medidas defensivas subraya la importancia crítica de la inteligencia de seguridad continua y la preparación proactiva frente a esta amenaza en evolución. El futuro de la ciberseguridad de las organizaciones dependerá de la capacidad de los defensores para mantener el ritmo de innovación y adaptación necesario para hacer frente a adversarios cada vez más sofisticados y decididos.

Fuentes del artículo principal :

- Trend Micro: Ransomware Spotlight: INC

- SOCRadae: Perfil de la Dark Web: INC Ransom

- Secureworks: GOLD IONIC despliega el ransomware INC

- SentinelOne : Inc. Ransom

- Ransomware en directo: Incransom

- MITRE ATT&CK : INC Ransom