A pesar del histórico desmantelamiento por parte de la Operación Cronos en febrero de 2024, el grupo de ciberdelincuentes LockBit ha resurgido con la versión 5.0, que presenta importantes mejoras técnicas al tiempo que conserva una base de código escalable. Esta nueva iteración, analizada en profundidad por los investigadores de Trend Micro, confirma la extraordinaria resistencia del grupo de ransomware más prolífico del mundo.

En septiembre de 2025, con motivo de su sexto aniversario, los operadores de LockBit presentaron oficialmente esta quinta versión, que se dirige simultáneamente a entornos Windows, Linux y VMware ESXi. Este enfoque multiplataforma, que comenzó con LockBit 2.0 en 2021, ha alcanzado ahora un nivel de sofisticación sin precedentes que preocupa especialmente a los expertos en ciberseguridad. Los investigadores de Trend Research han analizado los binarios fuente de la última actividad del famoso ransomware LockBit con su versión 5.0, que presenta ofuscación avanzada, técnicas antianálisis y capacidades multiplataforma transparentes para sistemas Windows, Linux y ESXi.

Table des matières

ToggleUn fuerte regreso tras la Operación Cronos

LaOperación Cronos, llevada a cabo en febrero de 2024 por una coalición internacional que incluía al FBI, la Agencia Nacional contra el Crimen del Reino Unido, Europol y fuerzas de seguridad de once países, asestó un duro golpe a la infraestructura de LockBit. Esta iniciativa histórica se saldó con la incautación de los principales servidores del grupo, la revelación de las claves de descifrado y el cierre de sus sitios de comercio.

Esta operación reveló la escala de sus actividades: más de 7.000 ataques construidos utilizando sus servicios entre junio de 2022 y febrero de 2024, según Europol. Sin embargo, como habían anticipado los analistas, el desmantelamiento de un grupo tan organizado sólo podía ser una victoria temporal. La aparición de LockBit 5.0 confirma los temores expresados por la comunidad de seguridad: cortar una cabeza de la hidra de la ciberdelincuencia puede dar lugar al rebrote de nuevas redes, a veces más fuertes. Este resurgimiento ilustra a la perfección la adaptabilidad y resistencia de los grupos de ransomware modernos.

Evolución cronológica de las versiones de LockBit

Para hacernos una mejor idea del alcance de LockBit 5.0, debemos observar cómo ha evolucionado el grupo desde su creación. La siguiente tabla ilustra las principales innovaciones y su impacto estratégico:

| Versión | Periodo | Nombre del código | Innovaciones clave | Impacto estratégico |

|---|---|---|---|---|

| LockBit 1.0 | 2019-2020 | » ABCD | – Extensión .abcd en archivos encriptados– Implementación en C/C – Cifrado rápido básico | Aparición inicial de |

| LockBit 2.0 | 2021 | «Red | – StealBit: herramienta de exfiltración dedicada – Propagación automatizada (SMB, PsExec, WMI) – Compatibilidad con Linux y VMware ESXi – Programa RaaS estructurado | Transición a un modelo industrial |

| LockBit 3.0 | 2022 | «Negro | – Cifrado intermitente optimizado – Primer programa de recompensas por fallos – Herramienta point-and-click para afiliados – Triple extorsión (cifrado + robo + publicación) | Dominio del mercado (40% de los incidentes) |

| LockBit 4.0 | Finales de 2024 – principios de 2025 | «Verde | – Reescritura completa en .NET Core – Arquitectura Stealth-first – Lanzamiento de API anti-EDR avanzada – Infraestructura Tor descentralizada – Cifrado multihilo | Respuesta a la presión de las fuerzas de seguridad |

| LockBit 5.0 | Septiembre de 2025 | N/A | – Arquitectura modular completa – Posible coordinación de cárteles – Velocidad/furtividad optimizadas – Comunicaciones Tor + Tox flexibles – Programa de afiliados renovado | Renacimiento post-Cronos |

Esta progresión revela una estrategia de evolución incremental más que revolucionaria, con importantes puntos de inflexión en 2021 (industrialización), 2022 (dominio del mercado) y 2024-2025 (capacidad de recuperación tras el desmantelamiento).

Mejoras técnicas significativas

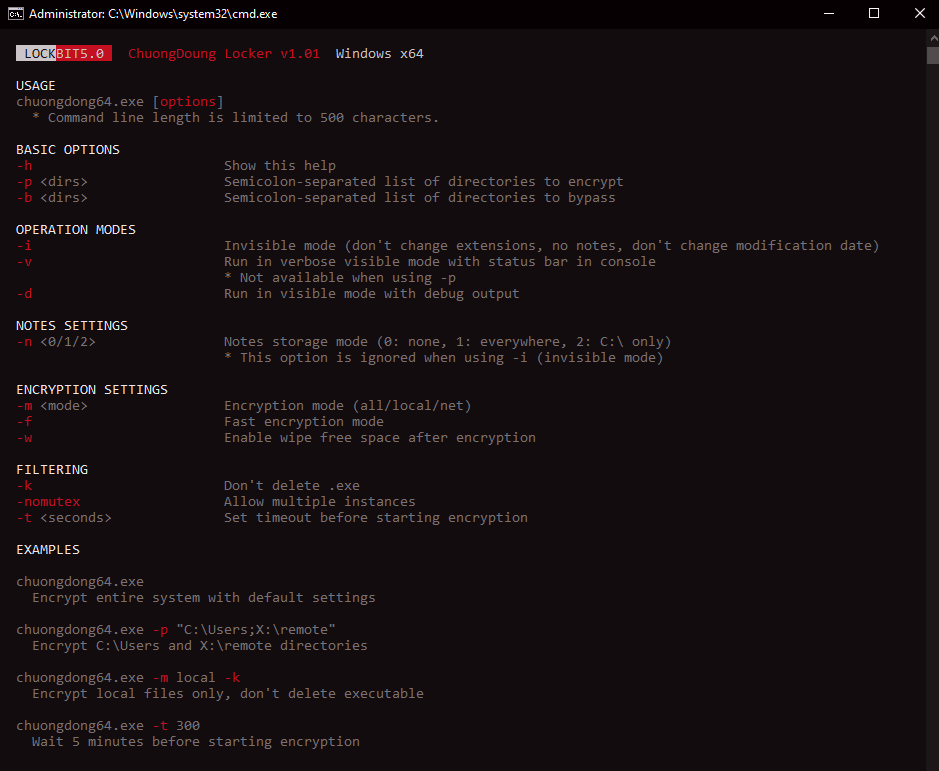

Una interfaz de usuario rediseñada

LockBit 5.0 presenta una interfaz de usuario notablemente mejorada, con un formato claro y profesional que no existía en las versiones anteriores. Este desarrollo, que facilita el uso a los afiliados, refleja la creciente profesionalidad del modelo RaaS (Ransomware-as-a-Service).

La interfaz detalla numerosas opciones y parámetros de ejecución, incluida la especificación de los directorios que deben cifrarse o evitarse, los modos de funcionamiento invisible y verboso, los parámetros de la nota de rescate, los ajustes de cifrado y las opciones avanzadas de filtrado. Esta flexibilidad operativa ofrece a los atacantes una personalización sin precedentes de sus campañas.

Técnicas avanzadas de ofuscación

La variante para Windows de LockBit 5.0 utiliza una ofuscación y empaquetado masivos, cargando su carga útil a través de la reflexión DLL, lo que complica considerablemente el análisis estático. Los investigadores de Trend Research afirman: «La muestra analizada por Trend Research utiliza una ofuscación significativa a través del empaquetado. Durante la depuración, descubrimos que funciona como un cargador binario, descifrando un binario PE en memoria y cargándolo a través de métodos de reflexión DLL. Este sofisticado mecanismo de carga complica considerablemente el análisis estático.

Además de la ofuscación del código, el malware implementa varias técnicas avanzadas de antianálisis, entre las que se incluye el parcheado de la API EtwEventWrite sustituyéndola por una instrucción 0xC3 (return), con lo que se desactivan las funciones de seguimiento de eventos de Windows (ETW). Esta técnica de evasión específica está dirigida directamente a las modernas soluciones de detección basadas en el Rastreo de Eventos para Windows.

Neutralización de las defensas del sistema y borrado forense

Una vez establecida la ejecución, LockBit 5.0 elimina los servicios relacionados con la seguridad comparando los nombres de servicio con hash con una lista de 63 valores codificados y, a continuación, borra todos los registros de eventos mediante la API EvtClearLog una vez finalizado el cifrado. Este enfoque sistemático está diseñado para neutralizar las defensas tradicionales y borrar los rastros forenses del ataque.

El ransomware utiliza un sistema hash idéntico al de LockBit 4.0 para la identificación de servicios, lo que confirma que se trata de una evolución del código original y no de una imitación por parte de otros actores maliciosos.

Una refinada estrategia multiplataforma

Capacidades ampliadas para Linux

La variante Linux de LockBit 5.0 tiene una funcionalidad similar a la de su homólogo Windows, lo que demuestra el compromiso del grupo con las capacidades multiplataforma. La interfaz de línea de comandos refleja el formato y la funcionalidad de la versión para Windows, lo que ofrece a los atacantes la misma flexibilidad operativa en ambas plataformas.

Durante la ejecución, la variante de Linux proporciona un registro detallado de sus actividades, mostrando los archivos que deben cifrarse y las carpetas que deben excluirse. Esta transparencia en los registros de operaciones sugiere que la variante puede ser utilizada en entornos de prueba o por afiliados que requieran información detallada sobre la ejecución.

Amenaza crítica para los entornos virtualizados

La variante ESXi representa una escalada crítica en las capacidades de LockBit, ya que se dirige específicamente a la infraestructura de virtualización de VMware. Como explica Trend Micro: «Esta variante ESXi representa una escalada crítica en las capacidades de LockBit, ya que los servidores ESXi suelen alojar múltiples máquinas virtuales, lo que permite a los atacantes cifrar entornos virtualizados enteros con la ejecución de un único payload «.

Esta capacidad convierte un solo ataque en un desastre organizativo, en el que decenas o cientos de máquinas virtuales pueden verse comprometidas simultáneamente. El impacto en la continuidad del negocio se convierte entonces en exponencial en comparación con los ataques tradicionales dirigidos a estaciones de trabajo individuales.

Características comunes a las tres variantes

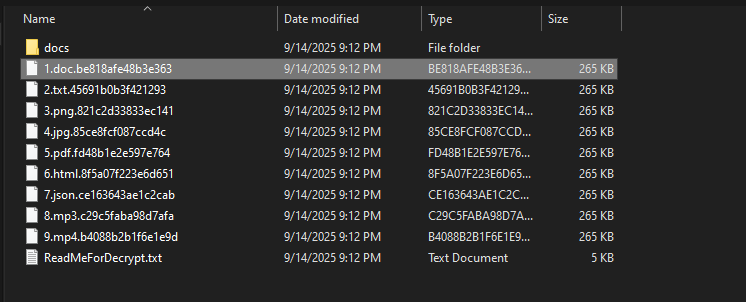

Extensiones de archivo aleatorias

Todas las variantes de LockBit 5.0 utilizan extensiones de archivo aleatorias de 16 caracteres, lo que complica significativamente los esfuerzos de recuperación. A diferencia de algunas variantes de ransomware que utilizan marcadores de infección comunes, LockBit 5.0 omite los marcadores tradicionales al final de los archivos.

Este enfoque hace que la identificación y el análisis de los archivos cifrados sean más complejos para los equipos de respuesta a incidentes. Sin embargo, el análisis de Trend Micro reveló patrones consistentes que incluían el tamaño original del archivo incrustado en el pie de página del archivo cifrado.

Mecanismos de geolocalización

En línea con versiones anteriores, LockBit 5.0 incluye protecciones geopolíticas, terminando la ejecución al detectar configuraciones de idioma ruso o geolocalización rusa. Esta práctica común entre los grupos de ransomware de Europa del Este refleja consideraciones geopolíticas estratégicas en el desarrollo del malware.

Estos mecanismos de protección geográfica sugieren un origen geográfico específico del grupo y constituyen un importante elemento de atribución técnica para los investigadores.

Arquitectura modular y evolución del código

Continuidad con LockBit 4.0

El análisis comparativo entre LockBit 4.0 y 5.0 revela una importante reutilización del código y un desarrollo evolutivo en lugar de una reescritura completa. Ambas versiones comparten algoritmos hash idénticos para las operaciones con cadenas, un componente crítico para la resolución de API y la identificación de servicios.

La estructura del código para la resolución dinámica de API sigue siendo notablemente similar entre versiones, lo que sugiere que los desarrolladores se han basado en la base de código existente de LockBit 4.0. Esta continuidad técnica confirma que LockBit 5.0 representa una continuación de la familia de ransomware LockBit y no una imitación por parte de diferentes actores de amenazas. En palabras de Trend Research: «Estas similitudes son un claro indicio de que LockBit 5.0 representa una continuación de la familia de ransomware LockBit y no una imitación o cambio de marca por parte de diferentes actores de amenazas «.

Enfoque modular avanzado

LockBit 5.0 introduce una arquitectura modular que permite a los afiliados cambiar de componentes por campaña. Esta modularidad optimiza la velocidad y mejora el análisis antidetección, al tiempo que ofrece comunicaciones flexibles durante las negociaciones a través de portales Tor y canales Tox según sea necesario.

El sistema incluye incentivos revisados para que los afiliados reconstruyan la red tras el desmantelamiento de la Operación Cronos, con señales de cooperación con grupos afines y una posible coordinación tipo cártel. El objetivo es reducir el tiempo de impacto al tiempo que se reduce el área de detección.

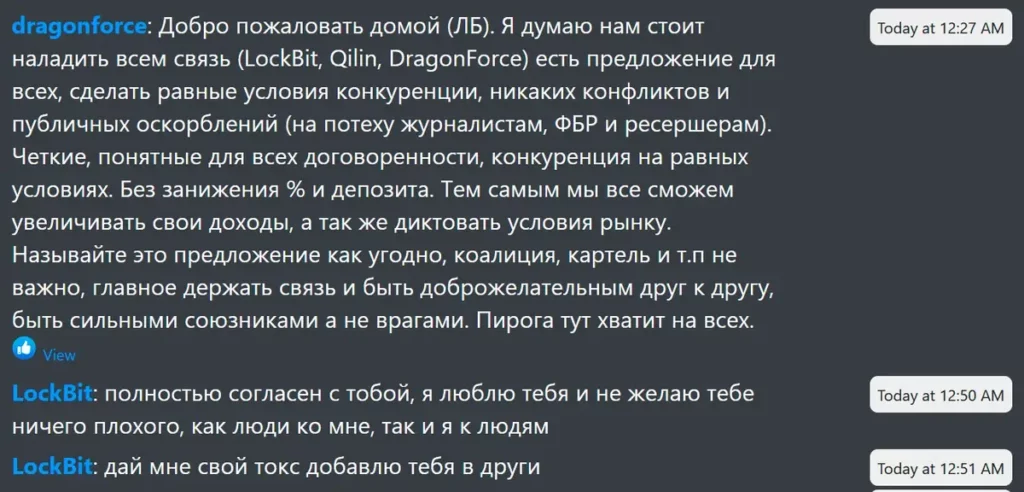

Una dimensión estratégica: hacia un cártel del ransomware

Más allá de las mejoras técnicas, LockBit 5.0 forma parte de una estrategia más amplia para consolidar el mercado delictivo. En el foro RAMP, DragonForce propuso públicamente que LockBit y Qilin formaran un cártel para «crear igualdad de condiciones, sin conflictos ni insultos públicos«. Esta iniciativa refleja la creciente profesionalización del ecosistema de la ciberdelincuencia y el deseo de estabilizar los ingresos ilícitos mediante la cooperación en lugar de la competencia destructiva.

Este enfoque de colaboración podría permitir a los grupos participantes poner en común sus recursos técnicos, compartir información sobre objetivos y coordinar sus campañas para evitar interferencias. La formación de un cártel de este tipo supondría un gran avance en la organización de la ciberdelincuencia, al transformar a los actores individuales en un consorcio estructurado capaz de ejercer una mayor presión sistémica sobre empresas e instituciones.

La consolidación al estilo de los cárteles también facilitaría la estandarización de las prácticas y la optimización de los procesos delictivos, permitiendo que las operaciones de ransomware se industrializaran aún más. Esta evolución preocupa especialmente a los analistas, ya que podría provocar un aumento significativo del volumen y la sofisticación de los ataques.

Impacto en el ecosistema de amenazas

Democratización de las técnicas avanzadas

La reducción de las barreras de los programas de afiliación (inscripción automática, reclutamiento más amplio) hace que las técnicas de intrusión sean más variadas de una campaña a otra. Esto reduce el umbral técnico necesario para llevar a cabo ataques sofisticados, ampliando potencialmente el grupo de actores maliciosos capaces de explotar la plataforma.

Las cargas útiles suelen lanzarse sin archivos a través de PowerShell o de binarios legítimos secuestrados (Living off the Land Binaries – LOLBins), y las construcciones pueden incluir periodos de validez que expiran, lo que dificulta el análisis posterior al incidente. Este enfoque sin archivos complica significativamente la detección por parte de las soluciones de seguridad tradicionales.

Evolución de las tácticas de evasión

LockBit 5.0 introduce listas ampliadas de terminación de procesos, bloqueo avanzado de API y ofuscación integrada en la arquitectura modular. Estas mejoras técnicas se dirigen específicamente a las soluciones de seguridad modernas, incluidas las herramientas de detección y respuesta de puntos finales (EDR) y las plataformas SIEM.

Las técnicas observadas incluyen el cierre de agentes antivirus y de copia de seguridad, el borrado de shadow copies mediante el comando vssadmin delete shadows, el borrado de logs y comprobaciones de detección en entornos sandbox y de máquinas virtuales. Este enfoque holístico de la evasión demuestra un profundo conocimiento de las defensas organizativas contemporáneas.

Recomendaciones defensivas

Enfoque de detección multicapa

Los expertos recomiendan que las organizaciones adopten urgentemente un enfoque de detección multicapa, reconociendo que las firmas estáticas y las reglas tradicionales ya no son suficientes. Los sistemas de detección deben incorporar datos actualizados de inteligencia sobre amenazas, aprender de los ataques en curso y adaptarse dinámicamente a las nuevas técnicas de evasión.

La detección de comportamientos se está convirtiendo en un elemento crucial para identificar actividades de inicio de sesión anómalas, fallos repetidos de autenticación y actividades de scripting sospechosas, en particular los procesos hijo generados por PowerShell. Los equipos SOC también necesitan supervisar el acceso al registro fuera de las líneas de base normales.

Protección mejorada para entornos virtualizados

La variante ESXi de LockBit 5.0 requiere medidas de protección específicas para las infraestructuras de virtualización:

- segmentación estricta de la red de infraestructuras de virtualización para aislar los hipervisores de las redes de producción

- mayor supervisión del acceso del administrador de ESXi, con autenticación multifactor obligatoria y supervisión en tiempo real

- copias de seguridad aisladas de las configuraciones de las máquinas virtuales y de los almacenes de datos, mantenidas fuera de línea con pruebas periódicas de restauración

- supervisión de comandos críticos e instantáneas para detectar manipulaciones sospechosas

- endurecimiento de las interfaces de gestión con desactivación de servicios no esenciales

Ciclos de parches más rápidos

Cuando el tiempo de actividad se mide en horas, la aplicación de parches ya no puede ser un proceso que dure varias semanas. La validación automatizada de parches y las canalizaciones de despliegue se están convirtiendo en esenciales ante la velocidad de funcionamiento de LockBit 5.0.

Las organizaciones también deben vigilar las discusiones en la Web oscura y los foros clandestinos como una aportación defensiva fundamental. Estas señales tempranas proporcionan un tiempo de preparación vital antes de que se desplieguen nuevas técnicas de ataque.

Retos futuros e implicaciones estratégicas

Industrialización de la ciberdelincuencia

LockBit 5.0 representa la encarnación de la industrialización de la ciberdelincuencia, donde procesos que antes eran a pequeña escala se convierten en operaciones a gran escala optimizadas para la eficiencia y la rentabilidad. Esto está transformando la economía sumergida digital mediante la creación de nuevos modelos de negocio basados en la automatización y la escalabilidad.

La capacidad de lanzar ataques simultáneos contra miles de objetivos con un solo operador está revolucionando la economía del ataque. Esta escalabilidad industrial fomenta el ransomware masivo y permite a los ciberdelincuentes enriquecerse rápidamente, al tiempo que comprime drásticamente la ventana de reacción defensiva.

Se espera una evolución continua

La existencia de versiones para Windows, Linux y ESXi confirma la continua estrategia multiplataforma de LockBit, que permite realizar ataques simultáneos en redes corporativas enteras, desde estaciones de trabajo hasta servidores críticos que alojan bases de datos y plataformas de virtualización. Como señala Trend Micro: «la existencia de variantes para Windows, Linux y ESXi confirma la continua estrategia multiplataforma de LockBit, que permite realizar ataques simultáneos en redes empresariales enteras, incluidos los entornos virtualizados*».

La modularidad arquitectónica de LockBit 5.0 también facilita la rápida integración de nuevas funciones y la adaptación a las contramedidas defensivas emergentes, lo que sugiere una capacidad de evolución continua y acelerada.

Conclusión

LockBit 5.0 marca un punto de inflexión en la evolución del ransomware, confirmando que el desmantelamiento temporal de un grupo ciberdelictivo es sólo una victoria efímera contra organizaciones criminales tan resistentes y adaptables. La sofisticación técnica de esta nueva versión, combinada con su enfoque multiplataforma y sus avanzadas capacidades de evasión, la hacen significativamente más peligrosa que sus predecesoras.

Lagran ofuscación y las mejoras técnicas de todas las variantes hacen que LockBit 5.0 sea significativamente más peligroso que sus predecesores, lo que retrasa considerablemente el desarrollo de firmas de detección. Esta evolución está obligando a las organizaciones a replantearse sus estrategias de defensa tradicionales y adoptar enfoques adaptativos impulsados por la inteligencia artificial.

Para los defensores, la urgencia es triple: abordar las vulnerabilidades actuales con una rapidez sin precedentes, prepararse para un futuro en el que la orquestación impulsada por la IA será la norma, y desarrollar contramedidas capaces de competir con la creciente sofisticación de las herramientas ofensivas. Cuanto antes se adapte la comunidad de seguridad -parcheando más rápido, detectando de forma más inteligente y respondiendo a la velocidad de las máquinas-, mayor será nuestra capacidad para mantener el ritmo en esta nueva era de conflictos cibernéticos industrializados.

Fuentes del artículo principal :

- Trend Micro: Nuevo LockBit 5.0 para Windows, Linux y ESXi

- Vectra AI : LockBit ha vuelto: Novedades de la versión 5.0

- Infosecurity Magazine: Una nueva variante del ransomware LockBit se perfila como la más peligrosa hasta la fecha

- Europol: Nuevas medidas contra LockBit

- SocRadar: LockBit 5.0 y el cártel del ransomware: ¿qué necesita saber?

- Trellix: La filtración del panel de administración de LockBit: afiliados, víctimas y millones en criptomonedas