Conocido desde junio de 2022, el ransomware Play (o PlayCrypt) es un importante actor malicioso que causa estragos en el panorama digital.

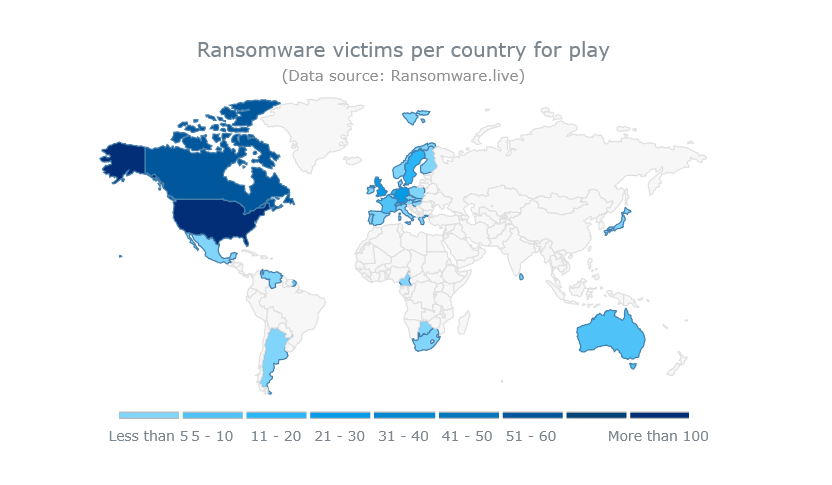

El grupo de ransomware Play se ha establecido como uno de los más amenazantes y formidables, afectando a una amplia gama de empresas e infraestructuras críticas en América del Norte, América del Sur, Europa y Australia, con un total de más de 787 víctimas registradas hasta la fecha.

Este grupo no parece detenerse ahí… según Ransomfeed, ya se ha cobrado nada menos que 47 víctimas en el último mes de febrero de 2025.

Detrás de este nombre casi lúdico se esconde una realidad mucho más oscura para las empresas e instituciones que caen víctimas.

Play ha vuelto a distinguirse por sus técnicas duales de extorsión (exfiltración y cifrado intermitente de datos, cifrando sólo determinadas partes de los archivos), su uso deherramientas personalizadas y su orientación a diversos sectores de todo el mundo.

Recientemente, se han establecido vínculos entre Play y actores estatales norcoreanos (Jumpy Piscis), lo que aumenta la gravedad de esta amenaza. Ver el artículo: Quand les pirates de Pyongyang se mettent au ransomware, en LeMagIt…

Table des matières

ToggleUna estrategia de ataque sofisticada y devastadora

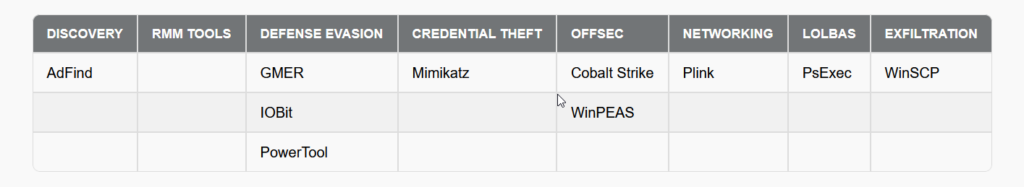

He aquí un resumen de las tácticas, técnicas y procedimientos (TTP) utilizados por el ransomware Play:

- Acceso inicial: el grupo Play obtiene acceso inicial a las redes objetivo a través de cuentas válidas.

- Explotación de vulnerabilidades en aplicaciones disponibles públicamente, en particular vulnerabilidades conocidas en FortiOS (CVE-2018-13379 y CVE-2020-12812) y Microsoft Exchange (ProxyNotShell [CVE-2022-41040 y CVE-2022-41082]). Uso de servicios externos como Remote Desktop Protocol (RDP) y Virtual Private Networks (VPN) para el acceso inicial.

- Movimiento lateral yejecución: los actores del ransomware Play utilizan aplicaciones de mando y control (C2), como Cobalt Strike y SystemBC, así como herramientas como PsExec, para facilitar el movimiento lateral y la ejecución de archivos.

- Una vez establecidos en una red, los autores del ransomware buscan credenciales no seguras. Uso de Mimikatz para obtener acceso de administrador de dominio.

- Uso de Windows Privilege Escalation Awesome Scripts (WinPEAS) para buscar otras rutas de elevación de privilegios.

- Distribución de ejecutables a través de objetos de directiva de grupo.

- Exfiltración y cifrado: los operadores de ransomware suelen dividir los datos comprometidos en segmentos y utilizan herramientas como WinRAR para comprimir los archivos en formato .RAR para su exfiltración.

- Uso de WinSCP para transferir datos desde una red comprometida a cuentas controladas por el actor.

- Cifrado de archivos con cifrado híbrido AES-RSA mediante cifrado intermitente, cifrando todas las porciones de archivo de 0x100000 bytes.

- Se añadeuna extensión .play a los nombres de archivo y se coloca una nota de rescate titulada ReadMe[.]txt en el directorio del archivo.

- Destrucción de copias de seguridad: Play ataca los sistemas de copia de seguridad para privar a las víctimas de otras opciones de recuperación de datos, empleando meticulosas estrategias para eliminar las capacidades de copia de seguridad.

El impacto de los ataques en las organizaciones víctimas del ransomware Play

El grupo de ransomware Play utiliza un modelo de doble extorsión, cifrando los sistemas después de exfiltrar los datos.

En la nota de rescate se indica a las víctimas que se pongan en contacto con el grupo de ransomware Play en una dirección de correo electrónico que termina en @gmx[.]de.

Los pagos de los rescates se realizan en criptomoneda a direcciones de monederos proporcionadas por los actores de Play. Si una víctima se niega a pagar el rescate solicitado, los actores del ransomware amenazan con publicar los datos exfiltrados en su sitio de filtraciones en la red Tor (URL [. ]onion).

- Los sectores atacados son variados: telecomunicaciones, sanidad, medios de comunicación, transporte, construcción y administración pública. También se ataca a los proveedores de servicios gestionados.

- Regiones: se han observado ataques en Norteamérica, Sudamérica, Europa y Australia.

Variante Linux y ESXi como objetivo

Se ha descubierto una nueva variante Linux del ransomware Play, dirigida específicamente a entornos VMware ESXi. Este descubrimiento sugiere una expansión de los ataques de Play a la plataforma Linux.

Ejemplo de ataque del ransomware Play

El grupo de ransomware Play, por ejemplo, reivindicó la autoría de un ciberataque que interrumpió las operaciones de Krispy Kreme en noviembre de 2024. El incidente provocó interrupciones en el sistema de pedidos en línea de la empresa en Estados Unidos. Krispy Kreme detectó actividad no autorizada en algunos de sus sistemas informáticos el 29 de noviembre y tomó medidas para contener y remediar la brecha, contratando a expertos externos en ciberseguridad para investigar el impacto del ataque.

El grupo Play afirmó haber recopilado y robado archivos que contenían datos confidenciales privados y personales, documentos de clientes, presupuestos, nóminas, datos contables, contratos, impuestos, documentos de identidad e información financiera.

A continuación, el grupo amenazó con publicar los datos a menos que se pagara un rescate…

¿Cómo protegerse contra el ransomware Play? Es esencial un enfoque multicapa

Para hacer frente al ransomware Play, es necesario adoptar una estrategia de defensa proactiva y multicapa. Este enfoque puede marcar la diferencia a la hora de mantenerte a salvo.

He aquí algunas medidas esenciales que debes poner en práctica hoy mismo:

Lagestión del acceso es siempre la primera línea de defensa.

Implante la autenticación multifactor en todos sus servicios críticos.

Adopte, por ejemplo, las recomendaciones del CyberFramework del NIST, en particular para sus políticas de contraseñas, dando preferencia a las frases largas (16 caracteres como mínimo).

Configure sus controles de acceso según el principio del menor privilegio y considere el acceso JIT (just-in-time) para las cuentas de administrador.

El mantenimiento sistemático de su infraestructura también es esencial para su seguridad:

Aplique rápidamente parches de seguridad, sobre todo para las vulnerabilidades conocidas en los sistemas expuestos a Internet. Mantenga actualizado su software antivirus, con la detección en tiempo real activada. Segmente sus redes para limitar la propagación potencial y desactive los puertos no utilizados.

Por último, su estrategia de copias de seguridad debe ser impecable. Guarde varias copias de sus datos críticos en un lugar físicamente separado y seguro. Asegúrese de que estas copias de seguridad estén cifradas y sean inmutables (imposibles de modificar por los atacantes). Pruebe regularmente sus procedimientos de restauración.

Gestión de crisis: qué hacer en caso de ataque

Si, a pesar de todas sus precauciones, es víctima de un ataque de Play, la reacción inmediata es crucial. Aísle inmediatamente los sistemas infectados para contener la propagación. Informe del incidente a las autoridades competentes, como el FBI, el CISA o, en Francia, la ANSSI.

Hay un punto esencial a destacar: los expertos en ciberseguridad, incluido el FBI, desaconsejan encarecidamente pagar el rescate. Esto no sólo financia a las organizaciones criminales, sino que no hay garantía de que sus datos se recuperen. En su lugar, llame a especialistas en respuesta a incidentes y prepárese para restaurar a partir de sus copias de seguridad.

El ransomware Play representa la evolución de una sofisticada amenaza cibercriminal que probablemente seguirá atacando con fuerza a las organizaciones en 2025.

La vigilancia, la preparación y una estrategia de defensa en profundidad siguen siendo sus mejores bazas frente a esta amenaza persistente. No espere a ser una víctima para tomar medidas: la prevención sigue siendo su inversión en ciberseguridad más rentable.

PREGUNTAS FRECUENTES

¿Cómo puedo detectar una infección por el ransomware Play?

– Presencia de archivos cifrados con la extensión “.play”.

– Descubrimiento de una nota de rescate llamada “ReadMe.txt”.

– Actividad de red inusual, especialmente conexiones salientes a direcciones IP sospechosas.

– Uso de herramientas como Mimikatz, PsExec, WinRAR o WinSCP.

– Modificación de configuraciones de seguridad, como la desactivación del software antivirus.

– Presencia de malware como SystemBC y DTrack.

¿Qué medidas preventivas puedo tomar para protegerme contra el ransomware Play?

– Implementar una política de contraseñas segura: Utilizar contraseñas largas y complejas, almacenadas de forma segura.

– Activar la autenticación multifactor (MFA): Especialmente para correo web, VPN y cuentas administrativas.

– Actualizar regularmente los sistemas: Corregir rápidamente las vulnerabilidades conocidas en sistemas operativos, software y firmware, especialmente aquellos expuestos a Internet.

– Segmentar la red: Para limitar la propagación del ransomware en caso de infección.

– Implementar una solución de EDR (Endpoint Detection and Response): Para detectar y bloquear actividades sospechosas.

– Filtrar el tráfico de red: Para evitar conexiones no autorizadas a servicios internos.

– Instalar y mantener actualizado un antivirus: En todas las estaciones de trabajo y servidores.

– Auditar regularmente las cuentas de usuario: Especialmente las cuentas con privilegios administrativos, y aplicar el principio de menor privilegio.

– Deshabilitar puertos innecesarios: Para reducir la superficie de ataque.

– Mantener copias de seguridad offline de los datos: Asegurándose de que estén cifradas e inmutables.

¿Qué debo hacer si soy víctima de un ataque de ransomware Play?

– Aislar inmediatamente los sistemas infectados: Para evitar la propagación.

– Reportar el incidente a las autoridades competentes: Como el FBI, CISA, ANSSI, etc.

– No pagar el rescate: No hay garantía de recuperación de datos, y esto fomenta la actividad criminal.

– Restaurar los datos desde copias de seguridad: Asegurándose de que sean recientes y estén libres de infección.

– Analizar el incidente: Para identificar la causa del ataque y fortalecer las medidas de seguridad.

– Consultar con un especialista en respuesta a incidentes: Para recibir asistencia profesional y soluciones personalizadas.