El panorama de las ciberamenazas sigue evolucionando, con actores maliciosos cada vez más decididos y organizados.

Entre estos grupos, el ransomware Qilin ha surgido como una de las amenazas más preocupantes de 2025, especialmente en los meses de marzo y abril de 2025, dirigiéndose a organizaciones de todo el mundo y causando estragos considerables.

Si está buscando información detallada sobre esta ciberamenaza emergente y cómo proteger su organización, este artículo le proporcionará un análisis en profundidad del ransomware Qilin y las soluciones que SOS Ransomware puede proporcionar en caso de ataque.

Table des matières

Toggle¿Qué es el ransomware Qilin?

El ransomware Qilin (también conocido comoAgenda) es un programa malicioso que apareció en julio de 2022 y opera bajo un modelo de Ransomware-as-a-Service (RaaS).

Este modelo permite a los desarrolladores poner su malware a disposición de los afiliados a cambio de una parte de los beneficios generados por los ataques.

El nombre «Qilin» hace referencia a una criatura mitológica china que combina las características de un dragón y un animal con cuernos, a veces comparado con un unicornio. Sin embargo, a pesar de esta referencia a la mitología china, es más probable que el grupo detrás de este ransomware esté vinculado a ciberdelincuentes de habla rusa.

Qilin destaca especialmente por su diseño modular altamente personalizable…

Los afiliados pueden ajustar los parámetros de cada ataque para adaptarlo a sus objetivos específicos.

En particular, pueden determinar el modo de cifrado óptimo para la situación, ya sea un cifrado rápido para maximizar el impacto inmediato o un cifrado más selectivo para evitar la detección.

Esta flexibilidad también se extiende a la elección de las extensiones de archivo que se añadirán tras el cifrado, lo que permite crear una firma única para cada campaña de ataque. El malware también puede configurarse para ignorar determinados archivos o directorios críticos, garantizando que el sistema operativo siga funcionando.

Por último, los afiliados pueden definir qué procesos y servicios deben detenerse antes del ataque para eludir las defensas de seguridad y maximizar la eficacia del cifrado.

Evolución de Qilin desde su aparición

Desde su aparición en 2022, el ransomware Qilin ha evolucionado significativamente, tanto en términos técnicos como en la escala de su actividad:

- Julio de2022: Primer avistamiento por Trend Micro bajo el nombre de «Agenda», con código escrito en lenguaje Go (Golang).

- Octubre de2022: Primera víctima listada en el sitio de filtraciones Qilin dark web.

- Diciembre de2022: Rediseño completo del ransomware en Rust, mejorando su portabilidad y capacidades.

- Marzo de2023: Group-IB se infiltra en el grupo y revela que los afiliados reciben entre el 80% y el 85% de los pagos de los rescates.

- Finales de 2023: La actividad alcanza su punto álgido con el despliegue de uno de los cifradores de Linux más avanzados, dirigido específicamente a las máquinas virtuales VMware ESXi.

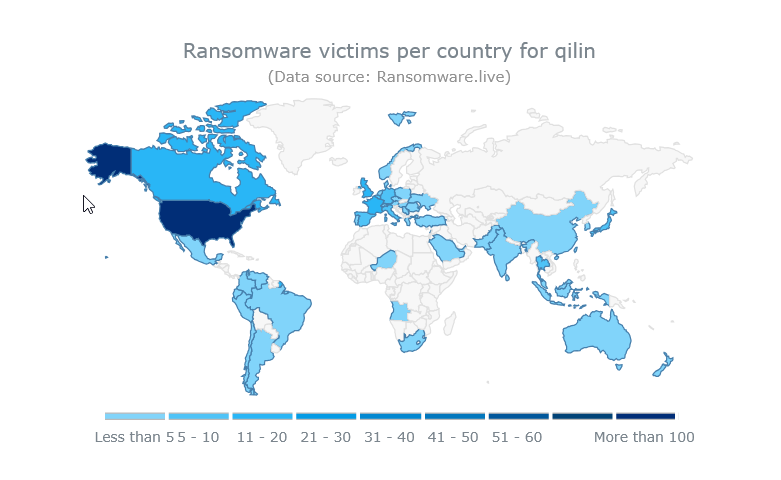

- Principios de 2025: Los ataques se intensifican drásticamente, con más de 310 víctimas declaradas hasta la fecha.

- Marzo de 2025: Microsoft revela que un grupo de hackers norcoreanos, Moonstone Sleet, utiliza ahora el ransomware Qilin en algunos de sus ataques.

Esta evolución constante demuestra la capacidad de adaptación de Qilin y su determinación para seguir siendo una amenaza líder en el panorama de los ciberataques.

Funcionamiento y métodos de ataque

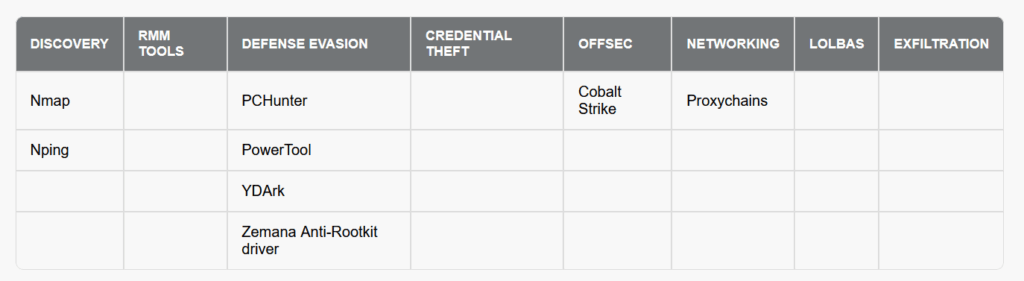

El ransomware Qilin emplea sofisticadas tácticas, técnicas y procedimientos (TTP ) que generalmente siguen un patrón de ataque bien ensayado.

1. Acceso inicial

Para infiltrarse en los sistemas de sus víctimas, los afiliados a Qilin despliegan un arsenal de técnicas de intrusión diversificadas. Sus campañas de phishing están meticulosamente diseñadas, con correos electrónicos convincentes que contienen archivos adjuntos trampa o enlaces a sitios comprometidos.

Los atacantes también son oportunistas a la hora de explotar vulnerabilidades técnicas, centrándose especialmente en fallos de software expuestos en Internet.

La vulnerabilidad CVE-2023-27532 de Veeam Backup & Replication es uno de sus objetivos favoritos, al igual que los dispositivos Fortinet mal protegidos. Los servicios de acceso remoto como RDP también son un vector favorito, especialmente cuando no están protegidos por autenticación multifactor.

Por último, los atacantes no dudan en utilizar credenciales legítimas robadas para eludir los mecanismos de defensa tradicionales.

2. Movimiento lateral y elevación de privilegios

Una vez obtenido el acceso inicial, los atacantes :

- utilizan Mimikatz para extraer credenciales y obtener privilegios de administrador

- Utilizan PsExec para moverse lateralmente en la red

- Ejecutan herramientas como Cobalt Strike para desplegar la carga maliciosa.

- Manipulan los tokens de acceso para elevar sus privilegios al nivel SYSTEM

- etc

3. Exfiltración de datos

Incluso antes del cifrado, los operadores de Qilin aplican una metódica estrategia de exfiltración de datos sensibles. Este paso les permite ejercer una doble presión sobre sus víctimas. Los atacantes empiezan por identificar la información más valiosa -documentos confidenciales, datos personales, propiedad intelectual- que luego transfieren a sus propios servidores.

Para optimizar este proceso, utilizan herramientas de compresión, reduciendo el volumen de datos y minimizando el riesgo de detección durante la transferencia. El software WinSCP se utiliza con frecuencia para orquestar estas transferencias de forma eficaz y discreta. La envergadura de estas operaciones suele ser considerable, ya que a veces se extraen varios cientos de gigabytes de datos, lo que puede representar la totalidad de los activos de información de una organización.

4. Desactivación de las defensas y supresión de las copias de seguridad

Para garantizar el éxito de su ataque, los ciberdelincuentes de Qilin neutralizan meticulosamente todos los mecanismos defensivos y de recuperación presentes en el sistema atacado. Su estrategia comienza con el borrado sistemático de los registros del sistema, eliminando cualquier rastro de su intrusión y dificultando futuros análisis forenses. A continuación, desactivan estratégicamente los servicios de seguridad, como antivirus y soluciones de detección de intrusiones, que podrían obstaculizar el despliegue de su ransomware.

Se presta especial atención a la destrucción de copias de seguridad y puntos de restauración. Se ejecutan comandos PowerShell específicamente diseñados para limpiar los registros de eventos de Windows, eliminando información potencialmente crucial para la detección y la investigación.

Las Shadow copies, un mecanismo de copia de seguridad integrado en Windows, también se eliminan mediante comandos como vssadmin.exe Delete Shadows /all /quiet, privando a las víctimas de su último recurso para recuperar los datos sin pagar el rescate.

5. Cifrado de datos

El proceso de cifrado desplegado por Qilin demuestra una notable sofisticación técnica, diseñada para maximizar los daños y minimizar al mismo tiempo el riesgo de recuperación no autorizada.

Los atacantes adaptan su enfoque criptográfico en función del entorno técnico del objetivo. Cuando el hardware lo permite, prefieren el algoritmo AES-256 en modo CTR, aprovechando la aceleración por hardware para un cifrado rápido y eficaz. En otros casos, recurren a ChaCha20, un algoritmo famoso por su solidez y rendimiento en sistemas sin aceleración de hardware dedicada.

Para aumentar la seguridad de su funcionamiento, las claves de cifrado y los parámetros críticos están protegidos mediante cifrado RSA-4096, lo que crea una capa adicional de protección que es prácticamente imposible de romper con las tecnologías actuales.

En algunos casos especialmente destructivos, el ransomware puede realizar múltiples pasadas de cifrado en los mismos archivos, destruyendo cualquier esperanza de recuperación mediante técnicas convencionales de recuperación de datos. Esta estrategia de cifrado se extiende sistemáticamente tanto a los archivos locales como a los datos almacenados en recursos compartidos de red, maximizando el impacto en toda la infraestructura de la víctima.

6. Petición de rescate

Tras el cifrado, las víctimas encuentran una nota de rescate que :

- Les dirige a un sitio de la red Tor

- Especifica el importe del rescate (que oscila entre 25.000 y varios millones de dólares en función del tamaño de la víctima)

- Amenaza con publicar los datos filtrados si no se paga el rescate.

- Establece un plazo para el pago (normalmente 5 días).

Sectores y organizaciones objetivo

El ransomware Qilin destaca por su enfoque oportunista e indiscriminado en la selección de objetivos. A diferencia de algunos grupos especializados en sectores específicos, los afiliados a Qilin parecen centrarse en la vulnerabilidad más que en la industria, atacando allí donde detectan vulnerabilidades explotables.

En el sector sanitario, el ataque a Synnovis en el Reino Unido tuvo repercusiones catastróficas, perturbando gravemente el funcionamiento de varios hospitales del NHS londinense y provocando la cancelación de cientos de operaciones quirúrgicas. Este caso ilustra perfectamente el impacto potencialmente vital que pueden tener estos ataques cuando se dirigen contra infraestructuras críticas.

El mundo de los medios de comunicación no se ha librado, como demuestra el ataque a Lee Enterprises, un importante grupo mediático estadounidense. Los ciberdelincuentes amenazaron con revelar 350 gigabytes de datos sensibles, que podían incluir información confidencial sobre fuentes periodísticas y actividades editoriales.

La industria del automóvil también ha sido objeto de los ataques de Qilin. El ataque a Yanfeng, un gigante de los componentes de automoción, provocó una cascada de interrupciones que afectaron a la producción del fabricante Stellantis. Esta situación pone de manifiesto la vulnerabilidad de las cadenas de suministro mundiales ante estas amenazas.

El sector público no es inmune, como demuestran los ataques al municipio de Upper Merion, en Estados Unidos, y al servicio judicial australiano Court Services Victoria. Estos incidentes demuestran que ni siquiera las instituciones gubernamentales y los servicios esenciales son inmunes.

Por último, las organizaciones culturales y benéficas también se han visto afectadas, con ataques dirigidos contra The Big Issue, una conocida organización benéfica del Reino Unido, y la Sinfónica de Houston en Estados Unidos. Estos casos demuestran que incluso las organizaciones sin ánimo de lucro pueden convertirse en objetivos lucrativos para los ciberdelincuentes.

Esta diversidad de víctimas pone de manifiesto una realidad preocupante: ninguna organización es demasiado pequeña o demasiado especializada para escapar a la atención de Qilin. La única constante parece ser el oportunismo de los atacantes y su capacidad para explotar las vulnerabilidades técnicas y humanas allí donde se encuentren.

Impacto y consecuencias de un ataque Qilin

Las consecuencias de un ataque de ransomware Qilin pueden ser devastadoras y multidimensionales:

- Parálisis operativa: Paralización total de los sistemas informáticos e interrupción del negocio.

- Pérdida de datos sensibles: Exfiltración y posible publicación de datos confidenciales.

- Impacto financiero significativo: costes de recuperación, interrupción de la actividad empresarial y posible pago de rescates.

- Daño a la reputación: pérdida de confianza de clientes y socios tras la divulgación de un ataque.

- Consecuencias jurídicas: riesgo de sanciones en caso de incumplimiento de la normativa de protección de datos.

Quizá el ejemplo más llamativo sea el ataque a Synnovis en junio de 2024, que provocó:

- La cancelación de más de 800 operaciones en varios hospitales londinenses.

- Importantes trastornos en los servicios de patología

- Una petición de rescate de 50 millones de dólares

- Impacto directo en la salud y el bienestar de muchos pacientes

Cómo protegerse contra el ransomware Qilin

Para protegerse de la creciente amenaza que supone Qilin, es imperativo que las organizaciones establezcan una defensa sólida y proactiva a varios niveles.

1. Gestión de accesos y autenticación

La primera línea de defensa contra Qilin es una gestión rigurosa de la identidad y el acceso. La autenticación multifactor es un baluarte esencial, especialmente para las cuentas administrativas y los servicios expuestos a Internet. Esta sencilla medida puede frustrar muchos intentos de intrusión, incluso cuando las credenciales han sido comprometidas. Las organizaciones también deben replantearse sus políticas de contraseñas, favoreciendo las frases largas de al menos 16 caracteres, que son más resistentes a los ataques de fuerza bruta y más fáciles de recordar que las combinaciones complejas pero cortas.

El principio del mínimo privilegio debe guiar la asignación de derechos de acceso, garantizando que cada usuario sólo tenga los permisos estrictamente necesarios para llevar a cabo sus tareas. Para las cuentas con privilegios elevados, el enfoque de acceso justo a tiempo (JIT) proporciona una capa adicional de protección al limitar la ventana de exposición de los derechos administrativos.

2. Mantener y actualizar los sistemas

La vigilancia técnica es un pilar fundamental de cualquier estrategia de defensa eficaz contra Qilin. La aplicación rápida de parches de seguridad, en particular para las vulnerabilidades conocidas y activamente explotadas, debe ser una prioridad absoluta para los equipos informáticos. Esta disciplina reduce considerablemente la superficie de ataque que puede ser explotada por los ciberdelincuentes.

Las soluciones antivirus deben mantenerse actualizadas y configuradas para la detección en tiempo real, ofreciendo una protección dinámica contra las amenazas emergentes. La segmentación de la red, por su parte, limita la propagación lateral en caso de intrusión, conteniendo los daños potenciales en una parte aislada de la infraestructura. Por último, la desactivación de puertos y servicios no esenciales ayuda a reducir el número de puntos de entrada disponibles para los atacantes, en línea con un enfoque de seguridad por defecto.

3. Vigilancia y detección

Para contrarrestar eficazmente la amenaza Qilin, la detección temprana es crucial. El despliegue de soluciones de detección y respuesta de puntos finales (EDR) permite identificar y neutralizar comportamientos sospechosos antes de que se conviertan en un compromiso en toda regla. Estas modernas herramientas, a menudo mejoradas con inteligencia artificial, pueden detectar patrones de ataque sofisticados que el software antivirus tradicional podría pasar por alto.

La supervisión proactiva de la red completa el cuadro identificando comunicaciones anómalas, intentos de movimientos laterales o exfiltración de datos. Las tecnologías de análisis del comportamiento permiten detectar actividades inusuales, incluso cuando no tienen firma conocida.

Para maximizar la eficacia de estas soluciones, es esencial un registro seguro y centralizado, que garantice la conservación de los rastros de actividades críticas, incluso si los atacantes intentan borrarlos.

4. Una sólida estrategia de copias de seguridad

En la lucha contra Qilin, la última línea de defensa es una estrategia de copias de seguridad bien pensada. Siga el probado principio 3-2-1: conserve al menos tres copias de sus datos críticos, en dos tipos diferentes de soportes, con una copia almacenada fuera de las instalaciones. Esta redundancia garantiza que, incluso en caso de un ataque sofisticado, seguirá teniendo acceso a su información esencial.

Las copias de seguridad deben estar encriptadas para evitar su explotación en caso de robo, pero sobre todo deben estar diseñadas para ser inmutables, es decir, protegidas contra cualquier modificación o eliminación, incluso por usuarios con privilegios elevados. Esta característica es crucial porque los operadores de Qilin se centran activamente en las soluciones de copia de seguridad.

El almacenamiento fuera de línea, desconectado físicamente de la red principal, ofrece una protección adicional contra el ransomware, que busca y destruye sistemáticamente las copias de seguridad accesibles. Por último, no descuide nunca las pruebas de restauración periódicas, ya que es la única forma de garantizar que sus copias de seguridad funcionarán realmente cuando las necesite. Una copia de seguridad no probada no puede considerarse fiable en una situación de crisis.

5. Formación y concienciación

La formación de los empleados es un eslabón esencial en la cadena defensiva contra Qilin. Los ciberdelincuentes explotan con frecuencia el error humano como punto de entrada inicial, especialmente a través de técnicas de phishing cada vez más sofisticadas. Un programa de concienciación eficaz debe ir más allá de las presentaciones teóricas e incluir ejercicios prácticos que simulen ataques reales. Estas simulaciones permiten a los empleados reconocer las señales de alerta y adquirir los reflejos adecuados ante los intentos de phishing.

Las organizaciones también deben establecer canales de denuncia claros y accesibles, que animen a los empleados a informar rápidamente de los correos electrónicos sospechosos sin temor a ser reprendidos. Esta cultura de vigilancia colectiva constituye un valioso sistema de alerta temprana.

La concienciación debe extenderse a las buenas prácticas de gestión de contraseñas, desalentando la reutilización de contraseñas entre departamentos y promoviendo el uso de gestores de contraseñas. Estas herramientas permiten utilizar identificadores únicos y complejos para cada servicio sin comprometer la facilidad de uso.

Soluciones de recuperación con SOS Ransomware

Si, a pesar de todas las precauciones, su organización es víctima del ransomware Qilin, SOS Ransomware puede ayudarle con su experiencia especializada en la recuperación de datos tras un ataque de ransomware.

Nuestro enfoque de los ataques Qilin

Como servicio especializado de Recoveo, líder francés en recuperación de datos con más de 100.000 recuperaciones exitosas, hemos desarrollado una metodología rigurosa para hacer frente a los ataques de ransomware, incluidos los perpetrados por el grupo Qilin.

Nuestra respuesta comienza con una evaluación rápida y precisa del ataque. Nuestro equipo de expertos, disponible 24 horas al día, 7 días a la semana, analiza meticulosamente el alcance de los daños para determinar qué sistemas se han visto afectados y establecer prioridades claras de recuperación. Esta fase inicial es crucial para maximizar las posibilidades de recuperación y minimizar el tiempo de inactividad de los servicios críticos.

A continuación, procedemos a aislar los sistemas infectados y a crear copias forenses. Este cuidadoso enfoque garantiza que ninguna acción de recuperación ponga en peligro los datos o borre pruebas potencialmente importantes. Nuestros técnicos trabajan exclusivamente sobre estas copias, preservando la integridad de los soportes originales.

Nuestra experiencia se extiende a todo tipo de infraestructuras, desde servidores complejos y sistemas RAID hasta entornos virtualizados como VMware, Docker, Citrix y Microsoft. También tenemos experiencia en la recuperación de datos de diversas bases de datos (SQL Server, Oracle, MySQL, Maria DB) y sistemas de copia de seguridad (Veeam, Acronis, Arcserve), que suelen ser los objetivos prioritarios de los atacantes Qilin.

Para llevar a cabo estas misiones de recuperación, utilizamos herramientas especializadas desarrolladas internamente. Estas soluciones propias nos permiten trabajar en los sistemas más complejos y recuperar los datos cifrados por el ransomware, incluso cuando los métodos convencionales fallan.

La fase final consiste en la extracción metódica de los datos recuperados, seguida de rigurosas pruebas de validez para garantizar su integridad. A continuación, se elabora un inventario detallado de los archivos recuperados, que proporciona una visibilidad clara de lo que se ha salvado y permite una planificación eficaz de la recuperación en caso de desastre.

¿Por qué elegir SOS Ransomware en lugar de Qilin?

Nuestra experiencia en el tratamiento de ransomware se ha forjado a lo largo de más de 250 intervenciones con éxito en casos similares. Esta experiencia acumulada nos ha permitido perfeccionar nuestras técnicas y herramientas para responder específicamente a los retos que plantean amenazas sofisticadas como Qilin. Conocemos las peculiaridades técnicas de este ransomware y hemos desarrollado enfoques a medida para maximizar las posibilidades de recuperación.

Hemos dedicado importantes recursos a desarrollar herramientas específicas para la recuperación de archivos de copia de seguridad de Veeam, que suelen ser el objetivo de los ataques de Qilin. Esta especialización nos permite intervenir eficazmente incluso cuando los mecanismos habituales de copia de seguridad se han visto comprometidos.

La rapidez de respuesta es una ventaja crucial en la lucha contra el ransomware. Nuestro equipo de respuesta de emergencia está estructurado para reaccionar en menos de una hora, limitando la propagación de los daños y preservando las posibilidades de recuperación.

No pagues el rescate

Ceder al chantaje de los ciberdelincuentes de Qilin puede parecer la solución más rápida, pero este enfoque conlleva riesgos importantes que debes tener absolutamente en cuenta. Pagar el rescate no garantiza la recuperación de los datos. Muchas organizaciones que cedieron a las exigencias de los atacantes acabaron con herramientas de descifrado defectuosas o incompletas, o peor aún, nunca recibieron las claves prometidas a pesar de la transferencia de fondos.

Más allá de la incertidumbre técnica, el pago de un rescate constituye la financiación directa de actividades delictivas, pudiendo alimentar otras formas de ciberdelincuencia o incluso de terrorismo. Esta realidad explica por qué los expertos en ciberseguridad, incluidos el FBI y la ANSSI, desaconsejan formalmente esta opción.

Un aspecto que a menudo se pasa por alto es que el pago de un rescate no elimina las vulnerabilidades que permitieron el ataque inicial. Sin una reparación completa, su organización permanece expuesta a nuevas intrusiones, potencialmente por los mismos actores que ahora son conscientes de su propensión a pagar.

SOS Ransomware ofrece una alternativa más fiable y ética, que le permite recuperar sus datos por medios legítimos, al tiempo que refuerza su postura de seguridad para prevenir futuros ataques.

Fuente del artículo :

- Sentinelone – El ransomware Agenda (Qilin): análisis en profundidad

- Picus Security – El ransomware Qilin

- Wikipedia – Qilin (grupo de ciberdelincuentes)

- Microsoft – Hackers norcoreanos despliegan ahora el ransomware Qilin

- Darktrace – Operador de ransomware como servicio Qilin

- Industrial Cyber – CISA se reafirma en salvaguardar las infraestructuras críticas de EE.UU.

- Ransomware.live