El panorama de las amenazas informáticas acaba de dar la bienvenida a un nuevo actor especialmente preocupante. SuperBlack, un sofisticado ransomware que apareció a principios de 2025, se está convirtiendo rápidamente en una de las amenazas más preocupantes para empresas y organizaciones de todo el mundo. Detrás de esta nueva cepa de malware se esconde una compleja historia que combina la explotación avanzada de vulnerabilidades y posibles vínculos con notorios grupos criminales.

Table des matières

ToggleUna aparición sorprendente en el panorama de las ciberamenazas

Los primeros indicios de actividad maliciosa atribuidos a SuperBlack se detectaron a finales de enero de 2025, marcando la llegada de un nuevo actor al ya saturado ecosistema del ransomware. El equipo de Forescout Research fue uno de los primeros en identificar una serie de intrusiones que explotaban vulnerabilidades críticas en los cortafuegos de Fortinet(fallos CVE), culminando con el despliegue de este nuevo ransomware.

Lo que hace especialmente peligroso a SuperBlack es la excepcional velocidad con la que sus operadores explotan las vulnerabilidades recién descubiertas. Según los investigadores, se publicó una prueba de concepto (PoC) el 27 de enero de 2025, y los atacantes empezaron a explotarla en las 96 horas siguientes, dejando sólo una ventana muy pequeña para que las organizaciones aplicaran parches… Esta capacidad de reacción demuestra unos conocimientos técnicos avanzados y la voluntad de actuar con rapidez antes de que las organizaciones tengan tiempo de reaccionar.

«Los ataques comenzaron con el compromiso de los dispositivos de cortafuegos Fortigate y, finalmente, condujeron al despliegue de una nueva cepa de ransomware que hemos denominado SuperBlack«, explican los investigadores de Forescout en su detallado informe sobre la amenaza.

El modus operandi: análisis técnico de la explotación de vulnerabilidades de Fortinet

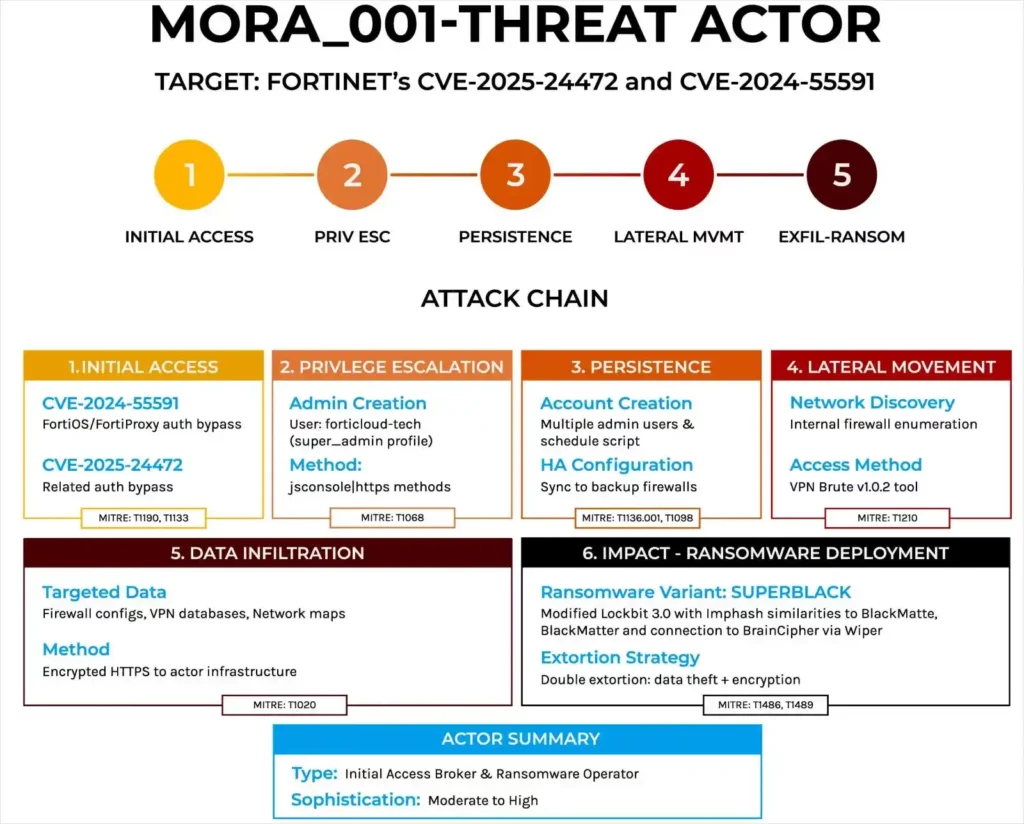

SuperBlack se caracteriza por un modus operandi muy estructurado que comienza con la explotación de dos vulnerabilidades críticas en los productos de Fortinet. Un análisis detallado de estos exploits revela un nivel de sofisticación preocupante.

Análisis en profundidad de las vulnerabilidades explotadas

Las dos vulnerabilidades críticas en el corazón de los ataques SuperBlack son :

- CVE-2024-55591:un fallo de omisión de autenticación en la interfaz de administración de los dispositivos FortiOS, que permite a un atacante obtener privilegios de super_admin a través de peticiones WebSocket especialmente diseñadas, allanando el camino para comprometer por completo el dispositivo.

- CVE-2025-24472: una vulnerabilidad de elevación de privilegios que, cuando se encadena con la primera, permite obtener privilegios de «super_admin» en dispositivos FortiOS (versiones anteriores a la 7.0.16).

Estas vulnerabilidades permiten a los atacantes tomar el control completo de los cortafuegos Fortinet expuestos, que suelen ser un punto de entrada estratégico a las redes corporativas.

El método de explotación es especialmente sofisticado y se desarrolla en varias fases diferenciadas:

Fase 1: reconocimiento e identificación de objetivos

Los operadores de SuperBlack llevan a cabo campañas de exploración masiva para identificar dispositivos Fortinet vulnerables expuestos en Internet. Los investigadores han observado intentos automatizados que utilizan nombres de usuario generados aleatoriamente (cinco caracteres), lo que sugiere el uso de herramientas automatizadas para el descubrimiento de objetivos.

- Exploración masiva de Internet en busca de dispositivos Fortinet vulnerables

- Uso de herramientas automatizadas para identificar versiones de firmware vulnerables

- Mapeo de la red objetivo para preparar movimientos laterales

Fase 2: Explotación inicial y establecimiento de la persistencia

Una vez identificado un objetivo vulnerable, el atacante explota las vulnerabilidades CVE-2024-55591 o CVE-2025-24472 para :

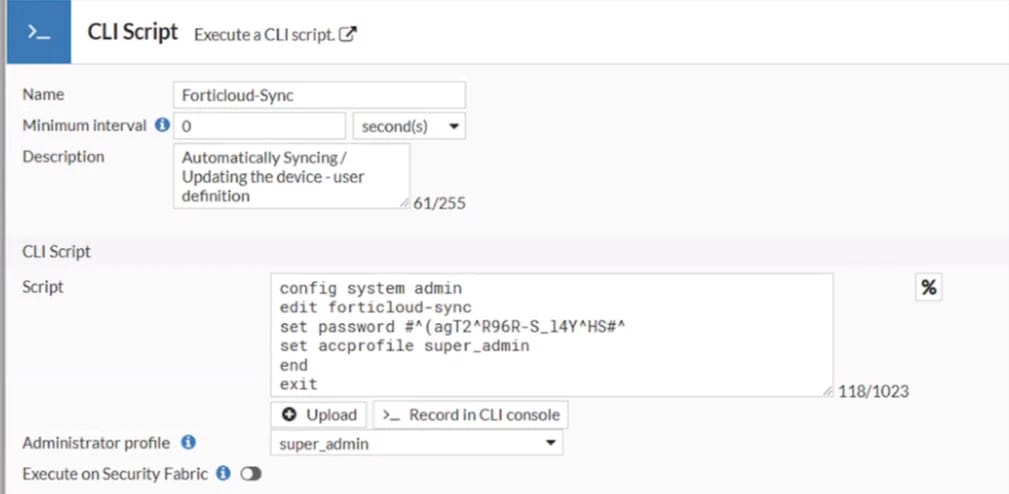

- Crear cuentas de administrador local con nombres como«forticloud-tech«,«fortigate-firewall» o«adnimistrator» (error ortográfico deliberado).

- En algunos casos, crear una cadena de cuentas, en la que cada cuenta creada genera otras cuentas, lo que ralentiza la remediación al complicar su identificación y revocación.

- En algunos casos, se estableció una cadena de cuentas, en la que cada cuenta creada generaba otras cuentas, lo que ralentizaba la reparación al complicar su identificación y revocación.

- Descargar la configuración del cortafuegos, incluyendo políticas, rutas, claves y configuraciones VPN.

- Automatizar la resincronización de la cuenta«forticloud-sync«, asignándole cada día el rol«super_admin» y una contraseña conocida, para garantizar su recreación mediante«system.automation-action» en caso de eliminación.

Además de automatizar la persistencia mediante cuentas de administrador recreadas, el atacante configuró cuentas VPN locales cuyos nombres imitaban a los de los usuarios existentes, con un sufijo numérico. Cuando se añadían al grupo VPN, estas cuentas permitían mantener el acceso de forma discreta.

Fase 3: Reconocimiento interno y elevación de privilegios

Una vez obtenidos los primeros accesos explotando las vulnerabilidades de Fortinet, los atacantes dirigieron sus esfuerzos a explorar la red interna y aumentar sus privilegios.

- Utilizar interfaces de administración de cortafuegos para mapear el entorno de red objetivo, identificando activos críticos como controladores de dominio y servidores críticos.

- Añadir cuentas a los grupos existentes, facilitando el acceso a más sistemas y más datos sensibles.

- Explotar configuraciones poco seguras o errores de implementación para elevar sus privilegios al nivel de dominio.

Esta fase demuestra un conocimiento detallado de los entornos de red corporativos y la capacidad de explotar vulnerabilidades tanto organizativas como técnicas.

Fase 4: Movimiento lateral y despliegue del ransomware

En la fase final, los operadores de SuperBlack extienden su control a través de la red antes de realizar el cifrado final.

- Utilizando protocolos legítimos como WMI (Windows Management Instrumentation) y SSH para moverse lateralmente sin activar alertas.

- Desactivación o elusión de herramientas de seguridad como antivirus, soluciones EDR y procesos de copia de seguridad para garantizar la eficacia del cifrado.

- Exfiltración de datos confidenciales a servidores externos antes de lanzar el ransomware, preparando así una doble extorsión: amenaza con revelar los datos si no se paga el rescate.

- Despliegue del ransomware SuperBlack de forma selectiva y orquestada, a menudo a través de tareas programadas de Windows, lo que permite una distribución rápida y sincronizada en sistemas críticos.

Lo que distingue a SuperBlack es su estrategia de despliegue selectivo: en lugar de cifrar toda la red, los atacantes suelen centrarse en los servidores de archivos que contienen datos confidenciales, lo que aumenta el impacto al tiempo que minimiza el riesgo de detección.

SuperBlack y LockBit: un vínculo técnico probado

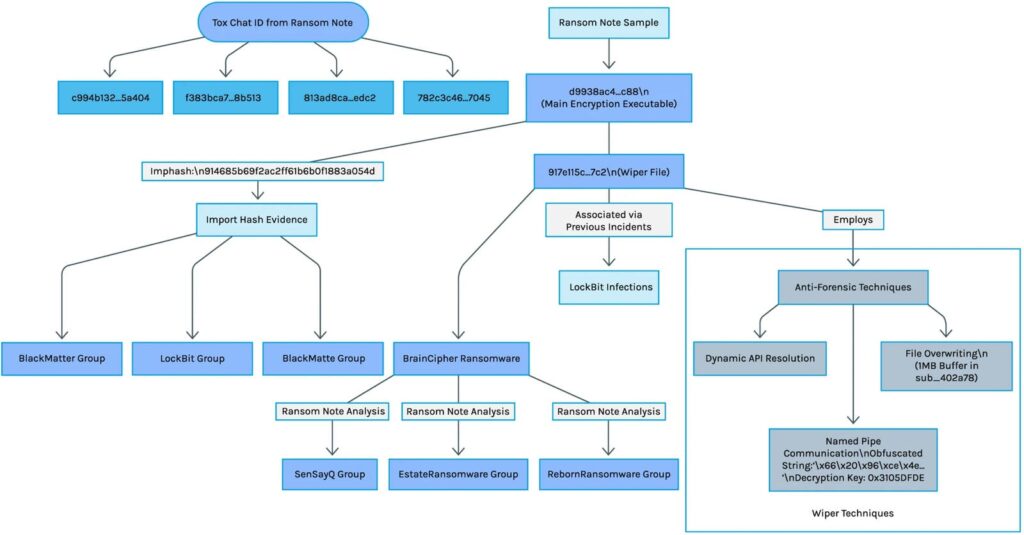

El análisis del código fuente de SuperBlack revela vínculos técnicos innegables con el infame ransomware LockBit 3.0, cuyas operaciones principales fueron interrumpidas por las fuerzas del orden en febrero de 2024. Esta conexión va mucho más allá de las meras similitudes superficiales.

Forescout Research ha identificado varias pruebas convergentes de esta conexión:

- Código fuente basado en el constructor filtrado de LockBit 3. 0: SuperBlack utiliza una estructura de carga útil y métodos de cifrado idénticos a LockBit, pero con todos los elementos de la marca eliminados.

- Estructura de la nota de rescate: mantiene la estructura HTML de LockBit, aunque se han eliminado los elementos de marca

- ID deTox compartido: la nota de rescate de SuperBlack incluye un ID de chat de TOX directamente vinculado a las operaciones de LockBit, lo que sugiere que el operador es un antiguo afiliado de LockBit o un miembro del equipo central que gestiona las negociaciones.

- Métodos operativos comunes: técnicas de persistencia y borrado de instantáneas de Windows idénticas a las de LockBit

- Solapamiento de direcciones IP: las infraestructuras utilizadas muestran un solapamiento significativo con operaciones anteriores de LockBit

- Módulo de limpieza común: WipeBlack, el componente de limpieza de SuperBlack, también fue utilizado por BrainCipher, EstateRansomware y SenSayQ, todos ellos vinculados al ecosistema LockBit.

Esta afiliación técnica sugiere que SuperBlack es una variante desarrollada a partir del constructor de LockBit 3.0, filtrado en septiembre de 2022. Aunque SuperBlack parece operar de forma independiente, esta reutilización del código de LockBit confiere inmediatamente un alto nivel de sofisticación a los atacantes, lo que explica su capacidad para explotar vulnerabilidades de Fortinet recién descubiertas con tanta rapidez.

El constructor de LockBit 3.0 y su legado delictivo

En septiembre de 2022, un desarrollador descontento que trabajaba para LockBit filtró el «constructor de LockBit 3.0» (apodado «Black»), una herramienta para crear instancias personalizadas del ransomware. Esta filtración ha puesto código sofisticado y probado a disposición de muchos actores maliciosos, lo que explica la aparición de variantes como SuperBlack.

El constructor de LockBit 3.0 incluye varios componentes técnicos:

- Un configurador gráfico para personalizar los parámetros del ransomware (objetivos, exclusiones, métodos de cifrado).

- Un generador integrado de pares de claves criptográficas RSA

- Un compilador para crear ejecutables personalizados

- Herramientas de ofuscación para eludir las defensas de seguridad.

El 21 de septiembre de 2022, un desarrollador que trabajaba para el grupo LockBit filtró en Internet el creador del ransomware LockBit 3.0, apodado «Black». La filtración fue el resultado de una disputa entre el desarrollador y la dirección de LockBit», explica RH-ISAC en su análisis técnico.

Esta filtración ha tenido un gran impacto en el ecosistema del ransomware, permitiendo a nuevos grupos criminales desplegar rápidamente variantes sofisticadas sin desarrollar su propio código de cifrado. SuperBlack ilustra perfectamente esta tendencia, demostrando cómo las herramientas delictivas filtradas siguen alimentando nuevas amenazas años después de su divulgación inicial.

Fuentes técnicas :

- RH-ISAC – Análisis técnico de la fuga de código de LockBit 3.0 Builder

- Security Affairs – Análisis de uso del código filtrado de LockBit 3.0

- Kaspersky SecureList – Análisis de LockBit Ransomware Builder

Indicadores de compromiso (IOC) y firmas técnicas

El análisis forense de los ataques SuperBlack realizado por Forescout ha identificado varios indicadores de compromiso (IOC) característicos, que son esenciales para la detección y la prevención.

Firmas en dispositivos Fortinet comprometidos

Cuentas de administrador sospechosas:

- Presencia de cuentas maliciosas previamente descritas con sus mecanismos de persistencia automatizada

- Detección de reglas de automatización sospechosas que mantienen accesos fraudulentos

- Identificación de cuentas VPN comprometidas incrustadas en grupos existentes

Cambios de configuración :

- Descarga no autorizada de la configuración del cortafuegos (políticas, rutas, claves VPN)

- Reglas de automatización añadidas mediante

system.automation-actionpara mantener la persistencia - Modificaciones en los grupos VPN existentes

Firmas de ransomware

Archivos maliciosos identificados :

- Hash SHA-256:

d9938ac4346d03a07f8ce8b57436e75ba5e936372b9bfd0386f18f6d56902c88(ejecutable principal) - Módulo limpiador «WipeBlack» con hash import:

914685b69f2ac2ff61b6b0f1883a054d - Nota de rescate que conserva la estructura HTML de LockBit con el ID de Tox:

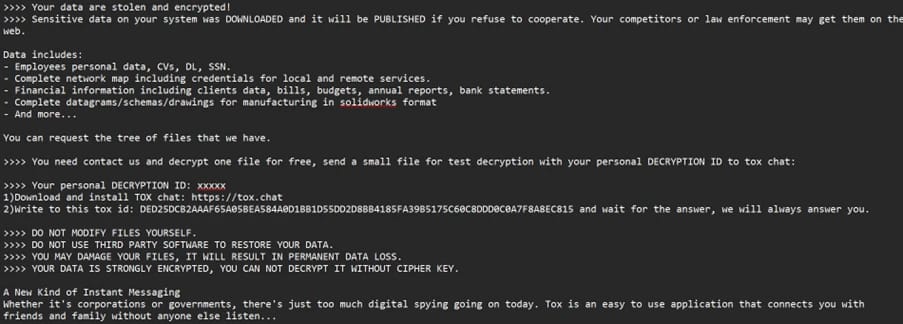

DED25DCB2AAAF65A05BEA584A0D1BB1D55DD2D8BB4185FA39B5175C60C8DD0C0A7F8A8EC815

Técnicas operativas observadas

Fase inicial:

- Explotación de CVE-2024-55591 y CVE-2025-24472 en dispositivos FortiOS

- Intentos de autenticación con nombres de usuario aleatorios (5 caracteres)

- Escaneo automatizado para identificar dispositivos vulnerables

Persistencia y movimiento lateral :

- Explotación de los protocolos legítimos anteriormente detallados para movimientos discretos

- Desactivación sistemática de herramientas de seguridad y soluciones de copia de seguridad

- Orquestación de la exfiltración de datos antes de desplegar el cifrado

«Los ataques comienzan con el compromiso de los dispositivos de cortafuegos FortiGate y, en última instancia, conducen al despliegue de SuperBlack», afirma el informe de Forescout. La organización proporciona una lista completa de indicadores de compromiso (IoC) al final del informe para ayudar a los equipos de seguridad a detectar estas amenazas.

Nota importante: Forescout proporciona una lista exhaustiva de IoC técnicos en su informe original para los equipos de respuesta a incidentes.

El grupo Mora_001: entre la novedad y la herencia LockBit

Forescout Research está siguiendo a este nuevo jugador bajo el nombre «Mora_001», siguiendo su convención de nomenclatura basada en la mitología de diferentes regiones. En este caso, utilizan la mitología eslava porque el actor utiliza artefactos en lengua rusa. Investigación prospectiva

El análisis revela que Mora_001 tiene una firma operativa distintiva que mezcla elementos de ataques oportunistas con vínculos probados con el ecosistema de LockBit. Esta relación con las operaciones más amplias de LockBit pone de manifiesto la creciente complejidad del panorama moderno del ransomware, en el que equipos de especialistas colaboran para explotar capacidades complementarias.

Los investigadores de Forescout identifican tres factores clave que distinguen a Mora_001 como un actor independiente, al tiempo que reconocen sus vínculos con operaciones establecidas:

Patrones de post-explotación consistentes observados en todos los incidentes estudiados, incluyendo la creación de nombres de usuario idénticos en múltiples redes de víctimas, el solapamiento de direcciones IP utilizadas para el acceso inicial y las operaciones de comando y control, y el rápido despliegue del ransomware en 48 horas cuando se dan las condiciones adecuadas.

Personalización del ransomware: el autor aprovechó la filtración del constructor de LockBit, modificando la estructura de la nota de rescate mediante la eliminación de la marca LockBit, al tiempo que empleaba su propia herramienta de exfiltración.

Relación con LockBit: La nota de rescate incluye el mismo TOX ID utilizado por LockBit, lo que sugiere que Mora_001 es o bien un afiliado actual con métodos operativos únicos, o bien un grupo asociado que comparte canales de comunicación.

Esta firma operativa coherente permite a los investigadores atribuir con confianza futuras intrusiones a esta entidad, independientemente de su relación exacta con LockBit.

Impacto global y víctimas objetivo

El análisis de Forescout revela que los dispositivos FortiGate más expuestos se encuentran en Estados Unidos (7.677 dispositivos), India (5.536) y Brasil (3.201), que representan los objetivos prioritarios de Mora_001. Confirmando el enfoque metódico ya observado, el grupo favorece una doble extorsión sistemática en la que la exfiltración precede sistemáticamente al cifrado, en línea con las tendencias recientes entre los operadores de ransomware que favorecen el robo de datos frente a la mera interrupción.

La infraestructura utilizada por Mora_001 también revela el uso de una sofisticada herramienta denominada «VPN Brute v1.0.2» descubierta en la dirección IP 185.147.124[.]34. Esta herramienta, con contenido en ruso, está diseñada para realizar fuerza bruta en varios dispositivos perimetrales, incluidos RDWeb, PulseSecure, OWA, GlobalProtect, Fortinet, Cisco, BIG-IP y Citrix.

Las versiones más recientes (v1.1.0) introducen funciones avanzadas como la capacidad de «continuar la búsqueda después de un descubrimiento exitoso» y «escanear honeypots» para evitar la detección. Los investigadores identificaron 15 direcciones IP adicionales que ejecutaban estas versiones de VPN Brute, lo que demuestra la escala de la infraestructura desplegada.

El preocupante futuro del ransomware en 2025

La aparición de SuperBlack ilustra a la perfección la creciente profesionalización del ecosistema delictivo. Las intrusiones estudiadas por Forescout ponen de manifiesto la creciente tendencia a explotar los dispositivos de seguridad perimetral para obtener un acceso inicial, con una rápida transición entre la revelación de vulnerabilidades y la explotación activa que reduce considerablemente la ventana para aplicar parches críticos.

Para contrarrestar estas amenazas, Forescout recomienda un enfoque de defensa en profundidad que incluya:

- Aplicación inmediata de parches para CVE-2024-55591 y CVE-2025-24472

- Restricción del acceso de administración externa a los cortafuegos

- Auditoría periódica de las cuentas de administrador y eliminación de usuarios no autorizados

- Revisión de la configuración de automatización para detectar tareas no autorizadas

- Habilitar el registro completo, incluidos los registros de auditoría CLI, el tráfico HTTP/S y la auditoría NPS

El informe destaca un fallo crítico en muchas investigaciones: la falta de registro completo. Esto dificulta significativamente la detección, la investigación y la caza proactiva de amenazas.

La historia de SuperBlack demuestra que, a pesar de los esfuerzos de las fuerzas de seguridad por desmantelar grandes grupos como LockBit, están surgiendo rápidamente nuevos actores, a menudo más ágiles y difíciles de localizar. En un panorama en el que el tiempo que transcurre entre el descubrimiento de una vulnerabilidad y su explotación activa se cuenta en horas y no en días, cada vulnerabilidad sin parche representa una puerta abierta para atacantes cada vez más sofisticados.

La resistencia del ecosistema delictivo, ilustrada por la transformación de LockBit en variantes como SuperBlack, es un recordatorio de que la vigilancia y la preparación ya no son opcionales, sino esenciales para la supervivencia digital de las organizaciones.

Fuente: