The Gentlemen, el nuevo ransomware aparecido en el verano de 2025, no ha esperado mucho para hacerse notar, atrayendo toda la atención del otoño de 2025 con su actividad sostenida.

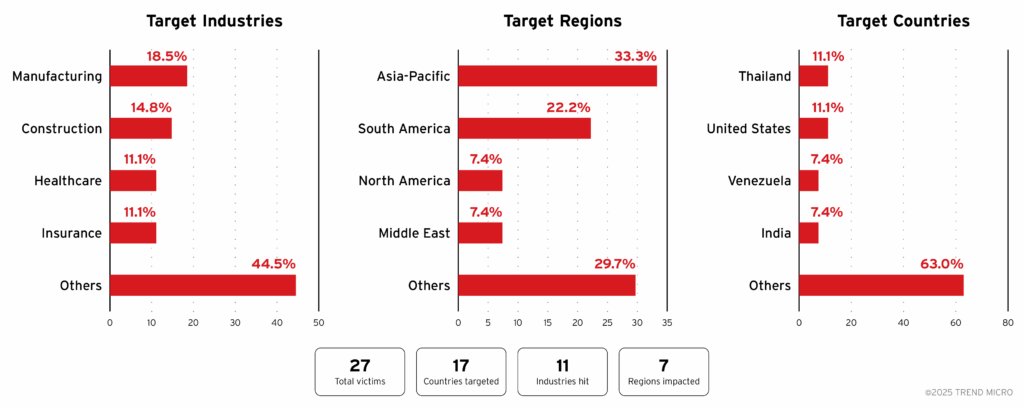

En muy poco tiempo, esta organización criminal ya se ha cobrado más de 30 víctimas en 17 países, poniendo patas arriba el sector con su adaptabilidad y profesionalidad operativa.

El grupo se caracteriza por un enfoque metódico y una notable sofisticación técnica, atacando las defensas de las organizaciones con herramientas personalizadas y técnicas de evasión avanzadas.

Trend Micro fue la primera en proporcionar un estudio detallado del ransomware The Gentlemen, ya el 9 de septiembre de 2025.

Table des matières

ToggleUn nuevo grupo de ransomware con ambiciones globales

The Gentlemen apareció por primera vez en el panorama de la ciberdelincuencia en el tercer trimestre de 2025, pero las pruebas de la investigación sugieren que las operaciones comenzaron a principios de año.

Su primera víctima conocida es JN Aceros, una empresa siderúrgica peruana que fue atacada el 30 de junio de 2025.

A diferencia de los grupos de ransomware oportunistas, The Gentlemen se caracterizan por un enfoque muy metódico.

Como habrás deducido, su nombre recuerda al de la película de Guy Ritchie, y han adoptado una identidad de marca pulida con un logotipo y un lema profesionales en su sitio de filtraciones de la red oscura.

Esta atención a la imagen es testimonio deuna organización disciplinada y orientada al detalle.

La falta de antecedentes, combinada con un elevado número de víctimas en tan corto espacio de tiempo, sugiere que se trata de un cambio de marca de operadores de ransomware experimentados o de un nuevo grupo criminal bien financiado nacido del panorama post-Conti.

Técnicas de ataque: la innovación al servicio de la ciberdelincuencia

Explotación de conductores legítimos y vulnerables (BYOVD)

Una de las innovaciones más preocupantes de The Gentlemen es su explotación del controlador ThrottleStop.sys (rebautizado ThrottleBlood.sys).

Este controlador legítimo y firmado, utilizado normalmente para controlar el rendimiento de los procesadores de los ordenadores portátiles, contiene la vulnerabilidad CVE-2025-7771 que permite a los atacantes obtener privilegios a nivel del kernel.

Esta técnica BYOVD (Bring Your Own Vulnerable Driver) les permite terminar procesos de software de seguridad que normalmente estarían protegidos contra su eliminación.

La herramienta All.exe, y su versión mejorada Allpatch2.exe, aprovechan esta vulnerabilidad para neutralizar las soluciones antivirus y EDR a nivel del núcleo.

Manipulación de las políticas de grupo (GPO)

Los Gentlemen han vuelto a demostrar su impresionante dominio de los entornos Active Directory manipulando objetos de directiva de grupo (GPO) para desplegar su ransomware a escala de dominio.

Esta técnica les permite distribuir su carga maliciosa a través del recurso compartido NETLOGON, garantizando la infección simultánea de todas las máquinas conectadas al dominio.

Reconocimiento y adaptación en profundidad

Lo que también distingue a The Gentlemen es su capacidad de adaptación en el transcurso de una campaña. Una vez identificadas las limitaciones de sus herramientas iniciales, llevan a cabo un reconocimiento detallado de las protecciones existentes y desarrollan variantes personalizadas de sus herramientas de evasión. Este enfoque refleja el paso de ataques oportunistas a campañas muy específicas.

Victimología: un objetivo multisectorial preocupante

Los sectores más afectados

The Gentlemen se dirige principalmente a cuatro sectores críticos:

- Fabricación e industria: con víctimas como Proplastics Ltd (Zimbabue), Grupo Halcón (España) y Kuwait Portland Cement Co.

- Salud: incluidos el Hospital Shifa (Omán) y el Laboratorio Clínico Santa Rita (Costa Rica)

- Construcción: incluido Location Peintures Prestations (Francia)

- Servicios financieros: incluidas Oriental de Seguros (Panamá) y Venezuela Re

Desglose geográfico

Tailandia y Estados Unidos son los países más afectados, seguidos de India, México y Colombia. Esta distribución geográfica sugiere un enfoque oportunista basado en las oportunidades de acceso más que en una estrategia geopolítica explícita.

Incluidas nuevas víctimas de Francia e India

En septiembre de 2025, se añadieron tres nuevas víctimas a la lista del grupo, entre ellas dos empresas francesas:

- Location Peintures Prestations (LPP): empresa francesa fundada en 1991, especializada inicialmente en pintura anticorrosión y hoy proveedor clave de equipos de seguridad y encofrado para los grandes grupos franceses de la construcción.

- Saelen/Heizomat: proveedor experto de maquinaria para el mantenimiento de espacios verdes y soluciones de energías renovables a través de su división Heizomat France, centrada en el sector de la energía de biomasa.

- Surtel Technologies Pvt: empresa india de servicios informáticos que opera en todo el mundo y ofrece soluciones de consultoría de gestión y externalización.

Análisis técnico del ransomware

Características del malware

El ransomware Gentlemen presenta varias características técnicas distintivas:

- Extensión del archivo cifrado: .7mtzhh

- Nota de rescate: README-GENTLEMEN.txt que contiene un ID de víctima e información de contacto

- Parámetro de ejecución obligatorio: una contraseña de 8 bytes necesaria para la activación, que sirve como medida antianálisis

- Autoeliminación: un script por lotes de limpieza final que elimina los rastros tras el cifrado

Preparación del ataque

Antes del cifrado, el ransomware lleva a cabo una metódica secuencia de preparación:

Apagadode servicios críticos: el malware termina sistemáticamente los servicios relacionados con copias de seguridad, bases de datos y seguridad, incluyendo servicios específicos como Veeam, SAP, Oracle, MySQL y varias soluciones de seguridad.

Eliminación de defensas: desactivación de Windows Defender mediante PowerShell, adición de exclusiones globales y eliminación de archivos de soporte.

Impedir la recuperación: borrado de instantáneas, vaciado de registros de eventos de Windows y borrado de archivos de registro RDP.

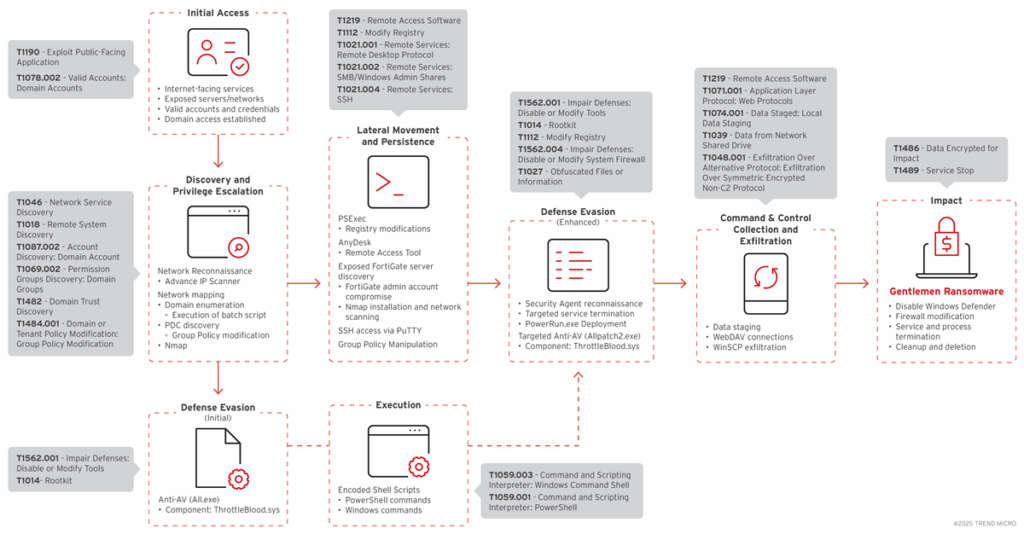

Modus operandi: de la intrusión a la extorsión

Acceso inicial

Por lo general, los Gentlemen obtienen el acceso inicial explotando servicios de Internet expuestos o utilizando cuentas comprometidas. En al menos un caso documentado, explotaron un servidor FortiGate con acceso administrativo abierto, utilizando la cuenta de administrador comprometida para realizar escaneos Nmap internos.

Reconocimiento y descubrimiento

Una vez obtenido el acceso, el grupo desplegó inmediatamente herramientas de reconocimiento:

- Advanced IP Scanner para el mapeo inicial de la red

- Nmap para el descubrimiento detallado de servicios

- Scripts por lotes personalizados para enumerar las cuentas de Active Directory

Un script por lotes denominado 1.bat enumera más de 60 cuentas de usuario en el dominio, consultando grupos administrativos estándar y grupos relacionados con la virtualización.

Movimiento lateral y persistencia

PsExec es la herramienta preferida para el movimiento lateral, acompañado de modificaciones críticas del registro para debilitar la autenticación:

- Modificación de los parámetros NTLM para facilitar la explotación

- Habilitación de RDP con una configuración de seguridad reducida

- Instalación de AnyDesk como canal C2 cifrado persistente

Exfiltración de datos

La exfiltración se realiza principalmente a través de WinSCP, utilizando conexiones SFTP cifradas para evitar la detección por parte de las soluciones de monitorización de red. Los datos se organizan primero en el directorio C:ProgramDatadata antes de ser exfiltrados.

Negociaciones y modelo de negocio

Método de contacto

The Gentlemen destaca por su enfoque OPSEC (seguridad operativa) de las comunicaciones. Proporcionan un TOX ID público (F8E24C7F5B12CD69C44C73F438F65E9BF560ADF35EBBDF92CF9A9B84079F8F04060FF98D098E) para las negociaciones cifradas, evitando los portales de chat centralizados que podrían ser interceptados o cerrados (fuente: Ransomnews).

Doble estrategia de extorsión

El grupo opera con un modelo de doble extorsión: tras el cifrado, se amenaza a las víctimas con publicar los datos robados en su sitio de filtraciones de la darknet. Esta estrategia aumenta considerablemente la presión sobre las víctimas, especialmente las de sectores regulados.

Indicadores técnicos y detección

Indicadores de compromiso (IOC)

Las organizaciones pueden controlar los siguientes indicadores:

Hashes maliciosos:

- c12c4d58541cc4f75ae19b65295a52c559570054 (ransomware payload)

- c0979ec20b87084317d1bfa50405f7149c3b5c5f (All.exe – AV killer)

- df249727c12741ca176d5f1ccba3ce188a546d28 (Allpatch2.exe – AV killer mejorado)

- e00293ce0eb534874efd615ae590cf6aa3858ba4 (PowerRun.exe)

Artefactos de archivo:

- ThrottleBlood.sys (controlador vulnerable explotado)

- README-GENTLEMEN.txt (nota de rescate)

- Extensión .7mtzhh en los archivos cifrados

Técnicas ATT&CK de MITRE

The Gentlemen explota una amplia gama de técnicas documentadas en el marco ATT&CK de MITRE, entre las que se incluyen:

- T1190: Explotación de aplicaciones públicas (servidores FortiGate)

- T1562.001: manipulación de defensas (desactivación de herramientas de seguridad)

- T1014: Rootkit (explotación de controladores vulnerables)

- T1484.001: Modificación de políticas de dominio (manipulación de GPO)

- T1486: Cifrado de datos por impacto

Medidas de protección y recomendaciones

Controles de acceso esenciales

Para contrarrestar la explotación por parte de The Gentlemen de infraestructuras expuestas en Internet, la adopción de principios de Confianza Cero es de suma importancia:

- Eliminación de la exposición directa RDP en Internet

- Aplicación de la autenticación multifactor en todas las interfaces administrativas

- Segmentación de la red entre las herramientas de gestión informática y los sistemas de producción

- Aplicación de parches virtuales para vulnerabilidades conocidas en dispositivos perimetrales

Endurecimiento de los puntos finales

Laprotección contra técnicas documentadas de terminación de procesos también es prioritaria:

- Habilitación de la protección contra manipulaciones con protección contra exploits

- Protección por contraseña para desinstalar agentes

- Habilitación de la protección de autodefensa del agente

- Aprendizaje predictivo automático en los modos de preejecución y ejecución

Supervisión y detección

Las organizaciones deben implantar una supervisión específica:

- Restricción del acceso a los recursos compartidos del controlador de dominio y alerta sobre modificaciones no autorizadas en NETLOGON

- Aislamiento automático de dispositivos que muestren indicadores de ataques basados en controladores.

- Supervisión de los comandos de cierre de servicios dirigidos a procesos de seguridad.

- Control de aplicaciones para restringir herramientas de acceso remoto no autorizadas.

Impacto en el panorama del ransomware

Una evolución hacia ataques a medida

The Gentlemen representa un cambio significativo de los métodos universales a los ataques altamente personalizados. La capacidad de estudiar y adaptarse al software de seguridad desplegado sube el listón de la detección, prevención y respuesta ante incidentes.

Amenaza para las infraestructuras críticas

El impacto del grupo en infraestructuras críticas y el uso de técnicas de doble extorsión subrayan el importante riesgo que este actor de amenazas supone para las organizaciones. Sus ataques a servicios esenciales como la sanidad ponen de manifiesto su desprecio por la seguridad pública.

Contexto mundial del ransomware en 2025

Esta aparición se produce en un contexto preocupante: Check Point ha observado un aumento del 126% en los ataques de ransomware en el primer trimestre de 2025 en comparación con el año anterior, con una media de 275 incidentes diarios que afectan a las organizaciones.

Aplicación de la ley y respuesta internacional

Hasta la fecha, no se ha informado de detenciones o incautaciones de infraestructura pública en relación con The Gentlemen. Su sitio de filtraciones en Tor sigue en línea, y el uso de comunicaciones encriptadas (TOX) hace muy difícil su rastreo.

Es probable que organismos internacionales como Interpol y Europol estén recabando información, pero todavía no se ha anunciado ninguna acción pública coordinada contra este grupo en concreto.

Conclusión: una nueva era de sofisticación criminal

The Gentlemen personifican la evolución del ransomware hacia una sofisticación técnica y operativa sin precedentes. Su enfoque metódico, combinado con su capacidad de adaptación en tiempo real y su dominio de los entornos corporativos, los convierte en uno de los grupos más peligrosos que veremos en 2025.

Este aumento ilustra la tendencia creciente entre los operadores de ransomware a abandonar los métodos de talla única en favor de ataques altamente personalizados. Para las organizaciones, esto significa que las defensas tradicionales ya no son suficientes: ahora hay que adoptar un enfoque proactivo, que incluya la búsqueda de amenazas específicas de grupos, el refuerzo continuo de las protecciones y el perfeccionamiento constante de las estrategias de respuesta a incidentes.

Las organizaciones siguen necesitando revisar su postura de seguridad, centrándose especialmente en la supervisión de la actividad administrativa anómala, la prevención de la explotación de herramientas legítimas para el movimiento lateral y la detección temprana de los intentos de evadir las defensas. La era de los ataques básicos de ransomware ha terminado; estamos entrando en una nueva fase en la que sólo la vigilancia constante y la adaptación continua pueden proteger eficazmente a nuestras organizaciones.

¿Es usted víctima del ransomware? Póngase en contacto con nuestro servicio de asistencia 24/7. Proporcionamos una respuesta técnica exclusiva a los incidentes de ransomware, para ayudarle a recuperar sus datos y volver a funcionar rápidamente.