El grupo cibercriminal Nitrogen acaba de sufrir un vergonzoso percance que convierte su ransomware en una herramienta de destrucción total. Un error de programación en su malware dirigido a entornos VMware ESXi hace que descifrar archivos sea técnicamente imposible, incluso para los propios hackers. Este descubrimiento, revelado por los investigadores de Coveware el 2 de febrero de 2026, es un ejemplo sorprendente de por qué el pago de rescates nunca garantiza la recuperación de los datos.

Table des matières

ToggleUn fallo criptográfico irreversible

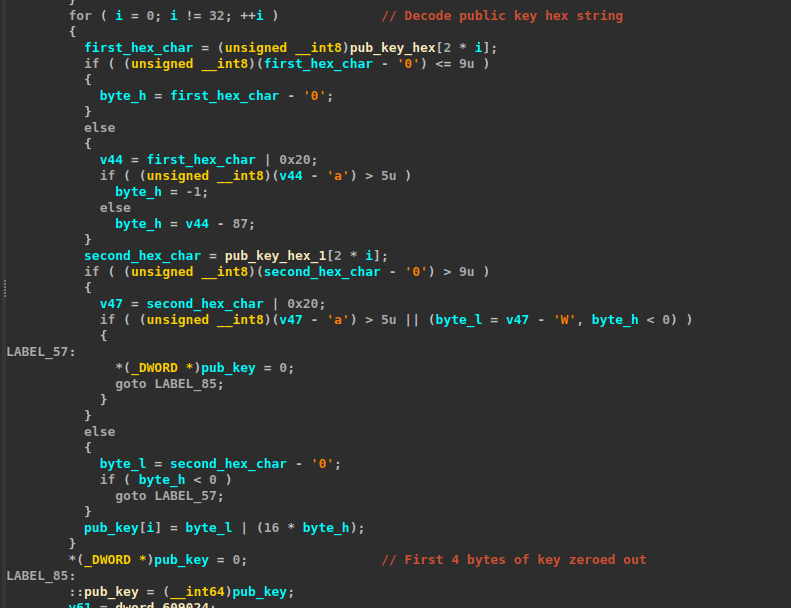

El análisis técnico realizado por los equipos de Coveware reveló un fallo fundamental en el proceso de cifrado utilizado por el ransomware Nitrogen. Derivado del código fuente del Conti 2 divulgado públicamente, el malware contiene un error de gestión de memoria que corrompe sistemáticamente la clave pública utilizada para cifrar los archivos de las víctimas. Esta corrupción no es insignificante: hace que cualquier descifrado posterior sea matemáticamente imposible, incluso si la víctima accede a pagar el rescate solicitado.

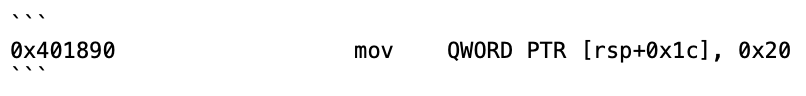

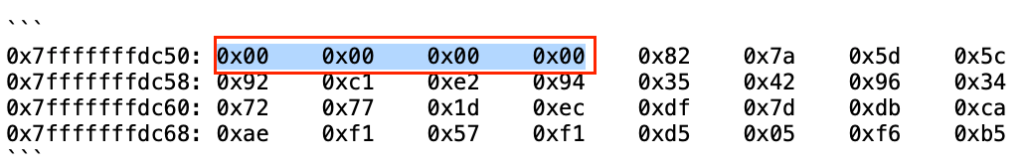

El problema radica precisamente en la manipulación de variables en memoria. Durante el proceso de cifrado, el malware almacena la clave pública en el offset rsp+0x20 de la pila de memoria. Sin embargo, inmediatamente después, el programa escribe otra variable de tipo QWORD (8 bytes) en el offset rsp+0x1c. Esta operación provoca un solapamiento de memoria que sobrescribe los cuatro primeros bytes de la clave pública, sustituyéndolos por ceros.

Los investigadores de Coveware explican que «la clave pública corrupta resultante no se generó a partir de una clave privada, sino sobrescribiendo por error algunos bytes de otra clave pública. El resultado final es que nadie conoce realmente la clave privada que corresponde a la clave pública corrupta». Esta corrupción criptográfica convierte lo que debería ser un proceso reversible en una destrucción permanente.

Comprender el mecanismo de cifrado y su fallo

Para comprender plenamente la gravedad de este error, es necesario entender cómo se espera que funcione una aplicación ransomware que utiliza el cifrado asimétrico Curve25519 junto con el algoritmo ChaCha8. En una implementación correcta, el malware genera un par de claves criptográficas único para cada archivo objetivo basado en el algoritmo Curve25519: una clave privada y su correspondiente clave pública. A continuación, este par de claves se utiliza para crear un «secreto compartido» que sirve para bloquear los datos. Este secreto compartido se convierte en la clave de cifrado del algoritmo simétrico ChaCha8, que bloquea efectivamente el contenido del fichero. Por último, sólo la clave pública generada para este archivo específico se archiva en el pie de página del documento cifrado.

El descifrado se basa en la operación inversa: la herramienta suministrada por los delincuentes contiene su clave privada maestra que, intercambiada con la clave pública almacenada en cada fichero, permite recrear el mismo secreto compartido y desbloquear los datos.

Pero en el caso de Nitrogen, la corrupción de los cuatro primeros bytes de la clave pública rompe esta cadena criptográfica. Dado que la clave pública registrada nunca se derivó matemáticamente de una clave privada legítima, sino que es el resultado de una sobreescritura accidental de la memoria, no se puede utilizar ninguna clave privada existente para generar el secreto compartido necesario para el descifrado: ChaCha8 ha bloqueado los archivos con una clave que nadie conoce, ni siquiera los ciberdelincuentes. El vínculo criptográfico se ha roto de una vez por todas.

Las organizaciones afectadas, en un callejón sin salida

Este descubrimiento pone a las víctimas del ransomware Nitrogen en una situación especialmente trágica. Las organizaciones cuyos servidores ESXi han sido cifrados por esta variante defectuosa y que no disponen de copias de seguridad viables se enfrentan a una pérdida de datos permanente. Coveware es categórico: «Ni siquiera el propio actor de la amenaza es capaz de descifrarlos, y las víctimas sin copias de seguridad viables no tienen forma de recuperar sus servidores ESXi cifrados. Pagar un rescate no ayudará a estas víctimas, ya que la clave/herramienta de descifrado no funcionará.»

El equipo de respuesta a incidentes de Coveware aconseja a las organizaciones afectadas por Nitrogen que extremen la precaución a la hora de analizar sus opciones de recuperación. Cualquier archivo cifrado por la variante ESXi sin una copia de seguridad disponible debe ser analizado junto con la muestra de malware correspondiente para determinar con certeza si está afectado por este fallo criptográfico. Esta verificación técnica es esencial antes de considerar cualquier negociación con los atacantes.

Un grupo de ciberdelincuentes establecido desde 2023

El grupo Nitrogen no es un recién llegado a la escena de la ciberdelincuencia. Identificado por primera vez en 2023, el grupo comenzó como desarrollador y operador de malware facilitando el acceso inicial a otros ciberdelincuentes. En un principio, Nitrogen creó y vendió un sofisticado cargador progresivo, un pequeño fragmento de código incrustado en los programas de instalación de aplicaciones legítimas como WinSCP, Advanced IP Scanner, AnyDesk o PuTTY. Estas aplicaciones se eligieron específicamente porque los equipos informáticos y los usuarios técnicos las descargan con frecuencia.

La estrategia de infección se basaba en malvertising distribuido a través de Google y Bing, una técnica también utilizada en las campañas de ClickFix, redirigiendo a las víctimas a sitios de descarga falsos. Una vez instalada la aplicación comprometida, el malware realizaba un sideloading DLL, cargando una biblioteca de vínculos dinámicos maliciosa en lugar del archivo legítimo del sistema.

El cargador Nitrogen funcionaba con una arquitectura progresiva de varias fases: una vez instalada la aplicación trampa y lanzada en paracaídas la DLL maliciosa, un componente intermedio (stager) se encargaba de descomprimir o descargar la siguiente fase del ataque. Esta fase desplegaba generalmente scripts Python acompañados de balizas de mando y control (C2) como Cobalt Strike o Sliver, estableciendo una comunicación permanente con la infraestructura de los atacantes. Esta arquitectura modular permitía establecer una persistencia robusta en los sistemas comprometidos a la vez que facilitaba los movimientos laterales posteriores en el entorno de la víctima.

La evolución hacia la doble extorsión

El negocio de Nitrogen sufrió una importante transformación en torno a septiembre de 2024, cuando el grupo dejó de vender su malware a terceros y se convirtió en un operador de ransomware en toda regla. Esta transición estuvo marcada por la aparición de sus primeras víctimas públicas en su sitio de divulgación «NitroBlog». El grupo desarrolló su propia cepa de ransomware, derivada del código fuente de Conti 2 que se había divulgado públicamente en 2022 en el contexto de la guerra en Ucrania.

Nitrogen ha adoptado el modelo de doble extorsión, exfiltrando los datos sensibles de las víctimas a su infraestructura antes de cifrar sus sistemas. El ransomware añade la extensión «.nba» a los archivos cifrados y deja caer una nota de rescate llamada «readme.txt» en el escritorio y en cada carpeta afectada. Las víctimas que se niegan a negociar ven sus datos publicados en el sitio de filtraciones, donde el grupo expone públicamente la información robada para presionar a las organizaciones comprometidas.

Una sorprendente ilustración de la ineficacia del pago de rescates

Este descubrimiento es otro argumento especialmente poderoso contra el pago de rescates. Las autoridades y los expertos en ciberseguridad no dejan de repetir este mensaje: no hay ninguna garantía de que los ciberdelincuentes posean realmente los medios técnicos para descifrar sus sistemas, aunque tengan la intención de hacerlo. En el caso de Nitrogen, ya no es una cuestión de buena fe o habilidad de los atacantes, sino de pura imposibilidad matemática.

Este fallo técnico pone patas arriba la lógica económica del ransomware. Donde debería haber un intercambio criminal pero racional (datos por pago), sólo hay un callejón sin salida total. Los archivos se pierden irremediablemente, y los ciberdelincuentes no pueden honrar su parte del «mercado negro», aunque quisieran. Esta situación erosiona profundamente la credibilidad del grupo ante posibles futuras víctimas. El ransomware que no puede cumplir su promesa fundamental de descifrado socava la viabilidad misma del modelo de negocio criminal, ya que las organizaciones objetivo pierden cualquier incentivo racional para negociar si descubren que el descifrado es técnicamente imposible.

Repercusiones en el ecosistema delictivo

Más allá de las víctimas directas, este error de programación podría tener importantes repercusiones sobre la posición de Nitrogen en el ecosistema cibercriminal. La reputación es un elemento central en el funcionamiento de los grupos de ransomware, en particular los que operan bajo el modelo RaaS (Ransomware-as-a-Service) o colaboran con afiliados. Un grupo incapaz de garantizar el descifrado efectivo de los sistemas comprometidos se arriesga a que sus posibles afiliados se decanten por operaciones más fiables.

Esta situación también plantea interrogantes sobre los procesos de desarrollo y control de calidad dentro de los grupos de ciberdelincuentes. Los investigadores describen esta anomalía como un error de codificación obvio que debería haberse detectado durante las pruebas básicas del malware en entornos de laboratorio. El hecho de que escapara a cualquier proceso de verificación sugiere o bien precipitación en el despliegue de esta variante de ESXi, o bien falta de rigor en los procedimientos internos del grupo. Esta negligencia contrasta con la sofisticación típica de las operaciones modernas de ransomware.

Recomendaciones para las organizaciones

Ante esta amenaza, las organizaciones deben reforzar su seguridad, especialmente en lo que respecta a sus entornos de virtualización VMware ESXi, que son los objetivos principales de muchos grupos de ransomware. Las medidas preventivas clave incluyen

- Implantar una sólida estrategia de copias de seguridad que siga como mínimo la regla 3-2-1 (tres copias de los datos, en dos soportes diferentes, con una copia fuera de las instalaciones), con copias de seguridad comprobadas periódicamente y aisladas de la red principal;

- Control estricto de las descargas de software, favoreciendo sistemáticamente los sitios de editores oficiales en lugar de los resultados de búsqueda patrocinados, que pueden verse comprometidos por la publicidad maliciosa;

- Segmentación de la red para limitar los movimientos laterales en caso de un compromiso inicial;

- Actualización periódica de los hipervisores ESXi y aplicación de los parches de seguridad de VMware en cuanto se publican;

- Formación continua de los equipos informáticos en las técnicas de ingeniería social y malvertising utilizadas por Nitrogen y grupos similares;

- despliegue de soluciones EDR (Endpoint Detection and Response) capaces de detectar comportamientos sospechosos relacionados con DLL parachuting y balizas C2 como Cobalt Strike o Sliver.

Para las organizaciones que ya han sido víctimas de Nitrogen, el análisis forense resulta crucial. Es imperativo conservar las muestras de malware que cifraron los sistemas y hacerlas analizar por expertos en respuesta a incidentes para determinar con certeza si están afectadas por el fallo criptográfico. Este análisis evitará negociaciones y pagos innecesarios que no conducirán a ninguna recuperación de datos.

Un caso de manual para el futuro

El caso de Nitrogen forma parte de una serie de fallos técnicos en el ecosistema del ransomware. En diciembre de 2025, otro grupo de ciberdelincuentes hizo pública por error su clave de descifrado, lo que permitió a las víctimas recuperar sus datos de forma gratuita. Estos incidentes son un recordatorio de que los grupos de ciberdelincuentes, a pesar de su creciente sofisticación técnica y aparente profesionalidad, no son inmunes a los errores humanos y la negligencia, que pueden comprometer por completo la eficacia de sus operaciones.

Para los profesionales de la ciberseguridad y los responsables de la toma de decisiones, el caso Nitrogen servirá de ejemplo concreto y documentado a la hora de debatir las políticas de respuesta a incidentes. Demuestra de forma irrefutable que pagar un rescate nunca es garantía de recuperación, ni siquiera cuando los atacantes tienen en teoría la intención de cooperar. Las herramientas pueden ser defectuosas, las claves pueden perderse y, como demuestra dramáticamente este caso, el propio malware puede contener errores que hagan técnicamente imposible el descifrado.

Seguridad a través de la prevención y no del ransomware

El descubrimiento de Coveware refuerza un principio fundamental de la ciberseguridad: la única defensa verdaderamente fiable sigue siendo la prevención y la preparación, con copias de seguridad sólidas que se comprueben periódicamente y un plan de continuidad de negocio probado. Las organizaciones que invierten en arquitecturas resistentes, formación de equipos y procesos de copia de seguridad sólidos son las que sobreviven a los ataques de ransomware, independientemente de las capacidades o intenciones de los atacantes.

El fallo Nitrogen ilustra a la perfección por qué las recomendaciones de los organismos gubernamentales y los expertos en ciberseguridad convergen sistemáticamente hacia la misma conclusión: nunca pagues rescates. El pago no sólo financia directamente las actividades delictivas y fomenta nuevos ataques, sino que además no ofrece absolutamente ninguna garantía de recuperación de los datos. En el caso de Nitrogen, esta falta de garantía llega a su paroxismo: incluso con la mejor voluntad del mundo, los ciberdelincuentes no pueden descifrar lo que su propio malware ha corrompido.

Fuente:

Coveware: Ransomware Nitrogen: ¡el malware ESXi tiene un fallo!

The Register : Nitrogen no puede desbloquear su propio ransomware tras un error de codificación

Barracuda: ransomware Nitrogen: de cargador por etapas a extorsión a gran escala

Sophos : En el tanque con Nitrogen

Ransomware en directo : Nitrogen