Le paysage actuel des ransomwares ne cesse d’évoluer et, on assiste à l’émergence régulière de nouveaux ransomwares toujours plus sophistiqués.

Parmi les acteurs récents qui font le buzz dans monde de la cybersécurité, Anubis s’illustre par une particularité assez inquiétante : Anubis est capable de détruire définitivement les données, même après chiffrement.

Cette nouvelle approche de « double destruction » transforme quelque peu les règles du jeu dans l’univers des rançongiciels.

Notez qu’Anubis ne doit pas être confondu avec le malware Android du même nom, qui comporte un module de ransomware…

Table des matières

ToggleDisneyland Paris dans le viseur : la montée en puissance d’Anubis

L’activité récente d’Anubis confirme l’expansion du groupe sur la scène cybercriminelle internationale.

En effet, le 20 juin 2025, les opérateurs ont revendiqué une cyberattaque contre Disneyland Paris, fixant au 26 juin l’échéance pour la divulgation des données prétendument volées.

L’entreprise de divertissement n’a pas encore confirmé officiellement cet incident, mais cette revendication illustre l’évolution du groupe vers des cibles de plus grande envergure.

Une approche d’analyse approfondie des données

Cette revendication se distingue par le niveau d’analyse des informations présentées. Les opérateurs d’Anubis ont étudié les documents en leur possession, publiant des captures d’écran de ce qui apparaît comme des plans d’attractions, des spécifications techniques et des contenus visuels internes. Cette méthode d’investigation détaillée, moins fréquente chez d’autres groupes criminels, s’accompagne d’un suivi de la communication publique des victimes.

Cette surveillance permet ainsi au groupe d’identifier d’éventuelles contradictions entre les déclarations officielles des entreprises ciblées et la réalité de l’incident telle qu’ils la présentent. Aussi, cette tactique de pression s’appuie sur une compréhension des enjeux de réputation auxquels font face les organisations victimes d’attaques.

Un indicateur de l’évolution des menaces

L’incident présumé de Disneyland Paris témoigne de la capacité d’Anubis à cibler des entreprises de grande notoriété. Cette évolution vers des organisations de premier plan international suggère que le groupe a dépassé sa phase d’émergence initiale pour s’établir comme un acteur significatif de l’univers des ransomwares.

Cette progression souligne encore l’importance pour les organisations de tous secteurs de réévaluer leurs dispositifs de sécurité, indépendamment de leur taille ou de leurs moyens, face à l’évolution constante des tactiques employées par ces groupes criminels. Voir l’article de Le Mag IT pour la couverture complète de cet incident.

Anubis, le ransomware montant aux méthodes destructives

Anubis n’est pas un ransomware comme les autres. Apparu en décembre 2024, ce groupe opère selon un modèle de Ransomware-as-a-Service (RaaS) mais avec une innovation vicieuse : l’intégration d’un module « wiper » qui peut effacer définitivement le contenu de fichiers cibles, si la rançon n’est pas payée par exemple…

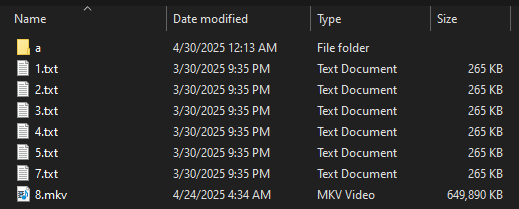

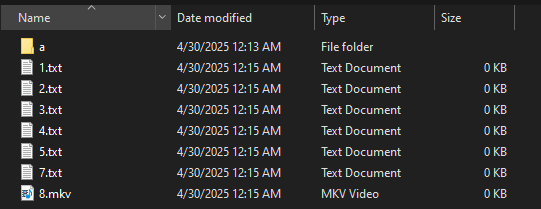

Cette fonctionnalité de destruction, activée par le paramètre /WIPEMODE, ne se contente pas de chiffrer les données. Elle les efface irrémédiablement, réduisant la taille des fichiers à 0 Ko tout en conservant leurs noms et structures. Le résultat est catastrophique : même si la victime paie finalement la rançon, la récupération devient quasi impossible.

On comprend que l’objectif visé par ce module est de réduire les temps de négociation précédant le paiement de la rançon et d’exercer une pression supplémentaire sur les organisations victimes.

On peut considérer que cette approche représente une escalade notable dans l’arsenal des cybercriminels, qui franchissent désormais la ligne rouge entre l’extorsion et la destruction pure et simple.

Une organisation criminelle très structurée

Un modèle d’affaires diversifié

Contrairement aux groupes traditionnels, Anubis innove en proposant plusieurs programmes d’affiliation qui maximisent les revenus criminels :

- Programme ransomware (80/20) : Les affiliés conservent 80% des rançons collectées

- Programme d’extorsion de données (60/40) : Monétisation des données volées avec 60% de revenus pour les affiliés

- Programme de monétisation d’accès (50/50) : Vente d’accès aux réseaux compromis avec partage égal des bénéfices

Cette diversification témoigne donc d’une approche business sophistiquée qui dépasse largement le simple modèle ransomware traditionnel.

Une approche marketing inquiétante

Le groupe démontre ainsi une approche professionnelle troublante dans ses activités criminelles. Leurs opérateurs rédigent des articles d’investigation détaillés sur leurs victimes, analysant en profondeur les vulnérabilités de chaque entreprise ciblée.

Cette méthode leur permet d’identifier les points de pression les plus efficaces lors des négociations. Ils maintiennent également une présence active sur les réseaux sociaux et forums clandestins, utilisant des pseudonymes comme « superSonic » sur le forum RAMP et « Anubis__media » sur XSS.

Analyse technique du ransomware Anubis : un arsenal redoutable

Des méthodes d’infection multiples

Les attaques Anubis débutent généralement par des emails de phishing soigneusement conçus, contenant des pièces jointes ou liens malveillants qui semblent provenir de sources fiables. Le groupe exploite également les vulnérabilités des protocoles RDP par attaques de force brute, et distribue son malware via des logiciels trojanisés et de fausses mises à jour système.

Une capacité techniques avancées

Le ransomware présente des caractéristiques techniques avancée. Il utilise un chiffrement ECIES (Elliptic Curve Integrated Encryption Scheme) similaire à celui observé dans les ransomwares EvilByte et Prince, ce qui amèné à penser à une possible réutilisation de code existant. Le ransomware peut automatiquement élever ses privilèges vers NT AUTHORITY\SYSTEM et se propager à travers les domaines d’entreprise. Sa compatibilité multi-plateforme couvre Windows, Linux, NAS et ESXi, élargit considérablement la surface d’attaque potentielle.

Une fois installé, Anubis supprime méthodiquement les Volume Shadow Copies pour empêcher toute tentative de restauration système, et termine les processus susceptibles d’interférer avec le chiffrement.

Le ransomware modifie également les icônes des fichiers chiffrés pour y apposer son logo distinctif, créant un impact visuel immédiat sur les victimes.

Victimes et impact géographique

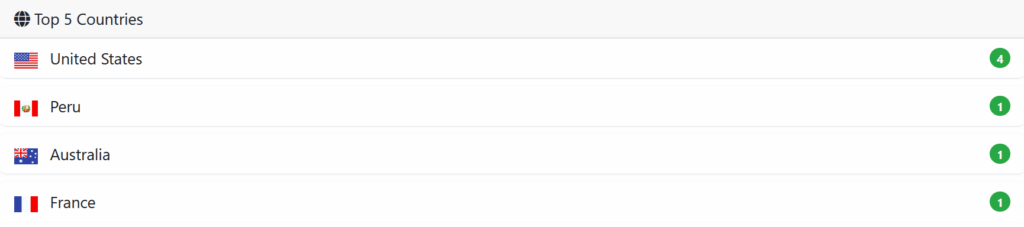

Depuis son émergence, Anubis a déjà revendiqué plusieurs victimes stratégiquement choisies à travers le monde. Le groupe cible principalement les secteurs de la santé, de l’ingénierie et de la construction, avec une approche géographique qui s’étend de l’Australie au Canada, en passant par le Pérou et les États-Unis.

Parmi les victimes confirmées, on retrouve, outre Dyneyland, le Pound Road Medical Centre en Australie, qui a publié un communiqué détaillant l’incident survenu le 13 novembre 2024, et Summit Home Health au Canada. Ces cas illustrent parfaitement l’appétit du groupe pour les données sensibles du secteur médical, particulièrement vulnérable aux chantages en raison de la nature critique des informations patient.

L’évolution inquiétante du paysage des menaces

L’émergence d’Anubis illustre une escalade préoccupante dans les tactiques des cybercriminels modernes.

L’ajout de capacités de destruction définitive des données représente un tournant majeur dans l’histoire des ransomwares : les victimes perdent désormais tout espoir de récupération, même en cas de paiement de la rançon.

Cette évolution brise le contrat tacite qui existait entre criminels et victimes, où le paiement garantissait théoriquement la récupération des données.

Cette transformation s’inscrit dans une tendance plus large observée en 2025, avec une augmentation dramatique de 87% des incidents de ransomware entre janvier et février selon les données de l’industrie. L’arrivée de nouveaux acteurs comme Anubis contribue à cette explosion, apportant des innovations techniques qui repoussent constamment les limites de la destruction numérique.

Conclusion : se préparer à une nouvelle réalité

Anubis ransomware marque l’entrée définitive dans une nouvelle ère de menaces cybercriminelles où la destruction remplace progressivement le simple chiffrement réversible. Cette évolution fondamentale oblige les organisations à repenser entièrement leur approche de la cybersécurité, passant d’une logique de récupération post-incident à une stratégie de prévention absolue.

Pour répondre à cette nouvelle donne, les entreprises et institutions ne peuvent plus se contenter de stratégies défensives traditionnelles. La prévention devient absolument critique car une fois qu’Anubis pénètre un système et active son mode de destruction, même les meilleures stratégies de négociation deviennent caduques. Les fichiers affectés sont perdus à jamais, sans possibilité de retour en arrière.

L’investissement massif dans la prévention et les sauvegardes immuables n’est plus une option stratégique mais une nécessité vitale pour survivre à cette nouvelle génération de menaces destructrices. Les organisations qui ne s’adapteront pas rapidement à cette réalité risquent de découvrir, trop tard, que leurs données les plus précieuses ont été réduites à néant par des criminels qui ne respectent aucune règle du jeu.

Si vous êtes victime d’un ransomware, contactez rapidement nos équipes. Notre cellule d’urgence se tient à votre disposition 24/7.

Consulter les sources principales de l’article :

- Trend Micro : Anubis: A Closer Look at an Emerging Ransomware with Built-in Wiper

- BleepingComputer : Anubis ransomware adds wiper to destroy files beyond recovery

- The Hacker News : Anubis Ransomware Encrypts and Wipes Files, Making Recovery Impossible

- KELA Cyber : Anubis: A New Ransomware Threat

- Foresiet : Inside Anubis Ransomware: Tactics, Impact & Protection