Une nouvelle souche de ransomware baptisée HybridPetya a été révélée par les chercheurs d’ESET Research en septembre 2025. Ce malware sophistiqué représente une fusion préoccupante entre les techniques destructrices de l’infâme NotPetya de 2017 et les capacités de récupération du Petya original, tout en ajoutant des fonctionnalités modernes de contournement du Secure Boot UEFI qui le rendent particulièrement redoutable.

Les échantillons de ce ransomware ont été initialement téléchargés sur VirusTotal en février 2025, provenant de Pologne, sous divers noms de fichiers évocateurs comme « notpetyanew.exe », suggérant immédiatement une filiation avec le malware qui avait causé plus de 10 milliards de dollars de dommages lors de l’attaque de 2017.

Table des matières

ToggleUn héritage technique sophistiqué : de Petya à NotPetya

Pour comprendre la menace que représente HybridPetya, il convient de rappeler l’évolution de ses prédécesseurs. Petya, découvert en mars 2016, était un ransomware novateur qui, contrairement aux souches traditionnelles, ne chiffrait pas les fichiers individuels mais s’attaquait directement à la Master File Table (MFT) des partitions NTFS. Cette approche rendait l’ensemble du système de fichiers inaccessible tout en préservant les données, permettant théoriquement leur récupération après paiement de la rançon.

NotPetya, apparu en juin 2017, marqua un tournant dramatique dans l’histoire des cyberattaques. Bien qu’il partageât de nombreuses caractéristiques avec Petya, NotPetya était en réalité un wiper (logiciel malveillant conçu pour détruire définitivement les données sans possibilité de récupération) destructeur déguisé en ransomware. La récupération des clés de déchiffrement à partir des clés d’installation personnelles des victimes était impossible, rendant la restauration des données impraticable. Cette cyberattaque, considérée comme la plus destructrice de l’histoire, avait initialement ciblé l’Ukraine via une mise à jour piégée du logiciel de comptabilité M.E.Doc avant de se propager mondialement. Selon les analystes d’ESET Research “contrairement au NotPetya original (et au ransomware Petya également), HybridPetya est également capable de compromettre les systèmes modernes basés sur UEFI en installant une application EFI malveillante sur la partition système EFI. »

Les innovations techniques d’HybridPetya

Architecture du malware et composants

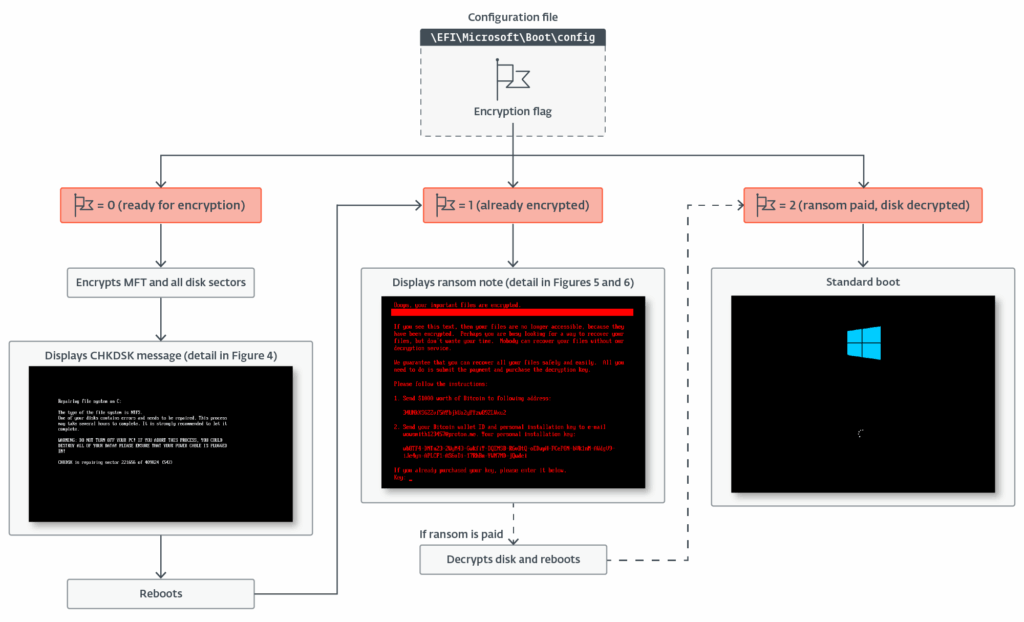

HybridPetya se distingue par son architecture sophistiquée composée de deux éléments principaux : un bootkit et un installateur. Le système utilise un mécanisme de flags de chiffrement pour gérer l’état de l’infection :

- 0 : système prêt pour le chiffrement

- 1 : disque déjà chiffré

- 2 : rançon payée, disque déchiffré

Cette approche structurée permet au malware de gérer efficacement les différentes phases de l’attaque et de maintenir la cohérence de son état même après redémarrage du système.

Exploitation de CVE-2024-7344 : le contournement du Secure Boot

La capacité la plus préoccupante d’HybridPetya réside dans son exploitation de CVE-2024-7344, une vulnérabilité critique de contournement du Secure Boot UEFI découverte par ESET en juillet 2024. Cette faille affecte l’application UEFI « reloader.efi » développée par Howyar Technologies, signée par le certificat tiers Microsoft Corporation UEFI CA 2011.

La vulnérabilité provient de l’utilisation d’un chargeur PE personnalisé au lieu des fonctions UEFI standard LoadImage et StartImage. Cette implémentation défaillante permet à l’application de charger n’importe quel binaire UEFI, même non signé, à partir d’un fichier spécialement conçu nommé « cloak.dat », pendant le démarrage du système, indépendamment de l’état du Secure Boot UEFI.

Le processus d’exploitation suit un schéma précis :

- Remplacement du bootloader Windows légitime par « reloader.efi » vulnérable

- Déploiement du fichier « cloak.dat » contenant l’application UEFI malveillante encodée via XOR

- Exploitation de la vulnérabilité lors du redémarrage pour contourner Secure Boot

- Exécution du code malveillant avec privilèges élevés avant le démarrage du système d’exploitation

Processus d’infection et de chiffrement

Le processus d’infection d’HybridPetya suit une séquence sophistiquée qui commence par l’identification du type de système. L’installateur vérifie si le système utilise UEFI avec partitionnement GPT en récupérant les informations de disque et en recherchant la partition système EFI identifiée par PARTITION_SYSTEM_GUID.

Une fois la partition EFI identifiée, le malware procède aux étapes suivantes :

- Suppression du bootloader de secours : effacement de « \\EFI\\Boot\\Bootx64.efi »

- Déploiement de la configuration de chiffrement : installation du fichier « \\EFI\\Microsoft\\Boot\\config » contenant la clé Salsa20, le nonce de 8 octets et la clé d’installation personnelle de la victime

- Création du fichier de vérification : déploiement de « \\EFI\\Microsoft\\Boot\\verify » contenant un tableau de 0x200 octets avec la valeur 0x07

- Sauvegarde du bootloader légitime : copie de « \\EFI\\Microsoft\\Boot\\bootmgfw.efi » vers « \\EFI\\Microsoft\\Boot\\bootmgfw.efi.old »

Le processus de chiffrement cible spécifiquement les partitions formatées en NTFS en identifiant tous les périphériques de stockage connectés, puis en vérifiant la signature NTFS « NTFS » dans les premiers octets de chaque partition. Le bootkit chiffre ensuite la Master File Table (MFT) à l’aide de l’algorithme Salsa20, rendant l’ensemble du système de fichiers inaccessible.

Interface utilisateur et demandes de rançon

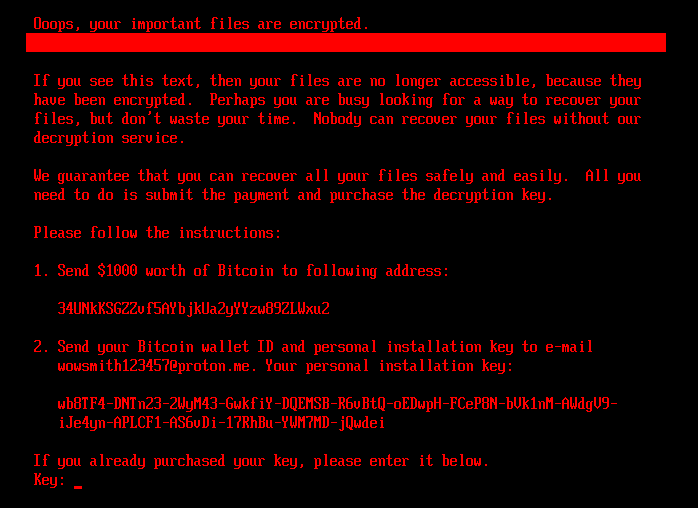

Lorsque le système détecte que le disque est chiffré (flag = 1), HybridPetya affiche une note de rançon exigeant 1 000 dollars en Bitcoin à envoyer à l’adresse de portefeuille spécifiée (34UNkKSGZZvf5AYbjkUa2yYYzw89ZLWxu2). Cette adresse Bitcoin était vide au moment de l’analyse d’ESET, bien qu’elle ait reçu 183,32 dollars entre février et mai 2025 selon The Hacker News.

La note de rançon conserve le format visuel de l’original NotPetya mais présente des variations significatives selon la version. La variante déployée avec contournement du Secure Boot utilise l’adresse email “wowsmith999999@proton[.]me”, tandis que celle déployée par les installateurs standard utilise “wowsmith1234567@proton[.]me”. Cette différenciation suggère soit des groupes distincts, soit une segmentation volontaire des campagnes.

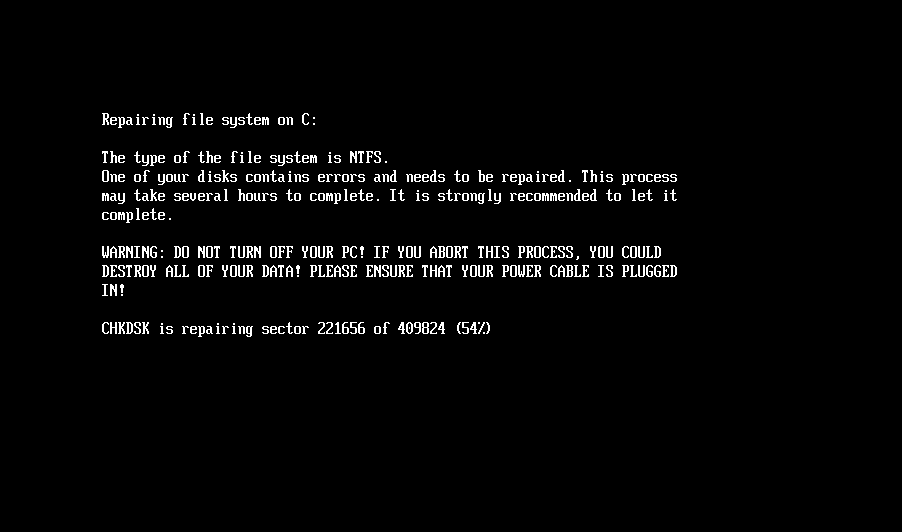

Pendant le processus de chiffrement, HybridPetya affiche de faux messages CHKDSK identiques à ceux de NotPetya, trompant les victimes en leur faisant croire que le système effectue une maintenance de routine plutôt qu’un chiffrement malveillant. Cette technique de désinformation permet au malware d’opérer sans éveiller les soupçons pendant des périodes prolongées.

Une différence cruciale avec NotPetya : la récupération possible

Contrairement à NotPetya, HybridPetya permet véritablement la récupération des données. Les chercheurs d’ESET précisent : « Fait intéressant, malgré les noms de fichiers sur VirusTotal et le format de la note de rançon dans les échantillons actuels suggérant qu’ils pourraient être liés à NotPetya, l’algorithme utilisé pour la génération de la clé d’installation personnelle de la victime, contrairement au NotPetya original, permet à l’opérateur du malware de reconstruire la clé de déchiffrement à partir des clés d’installation personnelles des victimes ». Cette caractéristique fondamentale, inspirée du PoC RedPetyaOpenSSL, fait d’HybridPetya un véritable ransomware commercial plutôt qu’un outil purement destructeur comme NotPetya.

Le processus de déchiffrement suit une logique inverse sophistiquée : après vérification de la clé fournie par la victime via décryptage du fichier « verify », le bootkit lit le nombre de clusters chiffrés depuis le fichier « counter » et procède au déchiffrement précis du même nombre de clusters. Cette approche garantit une restauration complète et cohérente du système de fichiers.

Le contexte des bootkits UEFI et l’escalade des menaces

HybridPetya représente le quatrième exemple publiquement connu d’un bootkit UEFI réel ou de preuve de concept avec fonctionnalité de contournement du Secure Boot. Il rejoint une liste inquiétante comprenant BlackLotus (exploitant CVE-2022-21894), BootKitty (exploitant LogoFail), et le PoC Hyper-V Backdoor (exploitant CVE-2020-26200).

Cette prolifération démontre que les contournements de Secure Boot ne sont plus des menaces théoriques mais deviennent des techniques de plus en plus communes et attractives pour les chercheurs comme pour les attaquants. BlackLotus, par exemple, était commercialisé à 5 000 dollars sur le dark web et pouvait fonctionner sur des systèmes Windows 11 entièrement à jour avec Secure Boot activé.

Les attaques au niveau firmware représentent une escalade significative dans la sophistication des malwares car elles opèrent à un niveau si bas qu’elles survivent aux formatages, réinstallations complètes du système, et même aux changements de disques durs. Cette persistance maximale rend leur détection et suppression extrêmement difficiles pour les solutions de sécurité traditionnelles.

Implications pour la sécurité organisationnelle

L’émergence d’HybridPetya souligne une transformation fondamentale du paysage des menaces. Comme le souligne l’analyse d’Eclypsium, ce malware illustre parfaitement pourquoi les approches traditionnelles de détection échouent face aux menaces au niveau firmware. Quand un malware opère au niveau UEFI, il réside dans les « coins poussiéreux » de l’infrastructure informatique, là où la plupart des outils de sécurité n’offrent pas de visibilité.

Les solutions antivirus traditionnelles, plateformes EDR et outils de threat hunting opèrent typiquement au niveau du système d’exploitation ou plus haut. Ils recherchent des processus malveillants, connexions réseau suspectes et activités anormales du système de fichiers. Mais HybridPetya s’établit avant même que ces systèmes de surveillance commencent à fonctionner.

Statut actuel et évaluation de la menace

Selon la télémétrie d’ESET, aucune utilisation active d’HybridPetya dans la nature n’a été détectée. Les chercheurs soupçonnent qu’il pourrait s’agir d’une preuve de concept développée par un chercheur en sécurité ou un acteur de menace inconnu. Cette hypothèse est renforcée par la découverte récente d’un PoC UEFI Petya par la chercheuse Aleksandra « Hasherezade » Doniec, suggérant une possible relation entre les deux projets.

Contrairement à NotPetya, HybridPetya ne semble pas disposer des capacités de propagation réseau agressives qui avaient permis à son prédécesseur de causer des dégâts massifs en 2017. NotPetya utilisait l’exploit EternalBlue pour se propager de machine en machine, transformant l’attaque en véritable épidémie numérique. HybridPetya privilégie apparemment la persistance sur la propagation, un choix tactique qui favorise la furtivité sur l’impact immédiat.

Mesures de protection et recommandations

La vulnérabilité CVE-2024-7344 a été corrigée par Microsoft dans la mise à jour du Patch Tuesday du 14 janvier 2025. Les systèmes Windows ayant appliqué cette mise à jour ou des versions ultérieures sont protégés contre HybridPetya. Microsoft a également révoqué les binaires vulnérables dans sa base de données de révocation (dbx).

Les organisations peuvent vérifier leur exposition à cette vulnérabilité en utilisant des commandes PowerShell spécifiques pour contrôler l’état des bases de données Secure Boot. Sur les systèmes Linux, l’outil dbxtool permet de vérifier que les révocations nécessaires sont installées.

Les experts recommandent une approche de sécurité multicouche incluant :

- Surveillance de l’intégrité du bootloader : établissement de lignes de base pour le contenu de la partition système EFI et monitoring des changements non autorisés

- Analyse de la chaîne de démarrage : surveillance continue de la séquence de démarrage complète, du firmware à l’OS

- Vérification du statut Secure Boot : validation régulière de l’activation et du bon fonctionnement de Secure Boot

- Gestion des privilèges : limitation des droits administrateur nécessaires pour accéder à la partition système EFI

Conclusion : l’évolution continue des menaces UEFI

HybridPetya représente une étape significative dans l’évolution des ransomwares, marquant l’entrée des techniques de bootkit dans l’écosystème des ransomwares modernes. Bien qu’il ne soit pas activement déployé, ses capacités techniques – chiffrement MFT, compatibilité UEFI et contournement Secure Boot – en font un modèle préoccupant pour les futures menaces.

Cette découverte confirme que la sécurité du firmware ne peut plus être une considération secondaire. L’industrie de la cybersécurité doit adapter ses stratégies pour inclure la surveillance et la protection au niveau firmware, transformant fondamentalement l’approche de la sécurité des endpoints dans un contexte où les attaquants opèrent de plus en plus « sous le système d’exploitation ».

Sources principales de l’article :

- ESET Research : Introducing HybridPetya: Petya/NotPetya copycat with UEFI Secure Boot bypass

- ESET Research : Under the cloak of UEFI Secure Boot: Introducing CVE-2024-7344

- ESET Research : BlackLotus UEFI bootkit: Myth confirmed

- ESET Research : Bootkitty: Analyzing the first UEFI bootkit for Linux

- The Hacker News : New HybridPetya Ransomware Bypasses UEFI Secure Boot With CVE-2024-7344

- Eclypsium : HybridPetya Shows Why Firmware Security Can’t Be an Afterthought

- G Data Software : Ransomware Petya: A Technical Review

- Wired : NotPetya cyberattack Ukraine Russia code crashed the world