Connu dès juin 2022, le rançongiciel Play (ou PlayCrypt) est un acteur malveillant de premier plan qui sème la terreur dans le paysage numérique.

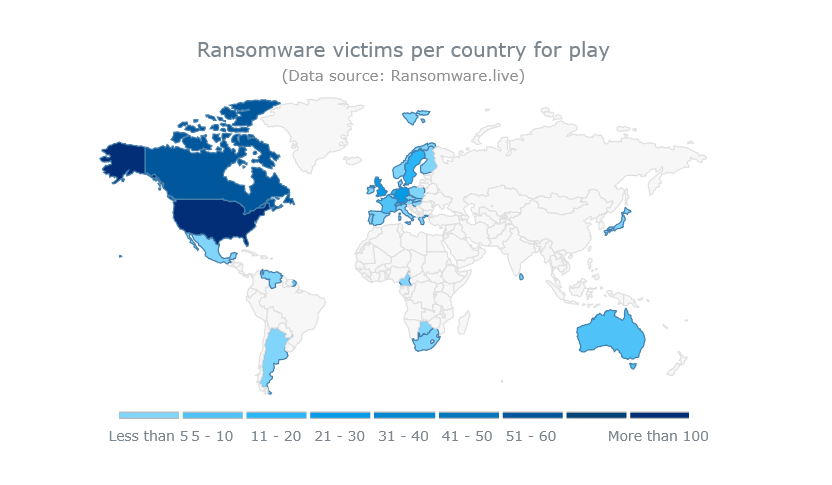

Le groupe de Ransomware Play s’est imposé comme l’une des plus menaçants et les plus redoutables touchant un large éventail d’entreprises et d’infrastructures essentielles en Amérique du Nord, en Amérique du Sud en Europe et en Australie, soit au total plus de 787 victime répertoriées jusqu’à ce jour.

Ce groupe ne semble pas vouloir s’arrêter en si bon chemin… selon Ransomfeed, il aurait déjà fait pas moins de 47 victimes sur ce dernier mois de février 2025.

Aussi, derrière ce nom presque ludique se cache une réalité bien plus sombre pour les entreprises et les institutions victimes.

Play s’est encore distingué par ses techniques d’extorsion double (exfiltration et chiffrement intermittent des données, en n’encryptant que certaines parties des fichiers), son utilisation d’outils personnalisés et son ciblage de divers secteurs à travers le monde.

Récemment, des liens ont été établis entre Play et des acteurs étatiques nord-coréens (Jumpy Pisces), ce qui augmente la gravité de cette menace. Voir l’article : Quand les pirates de Pyongyang se mettent au ransomware, sur LeMagIt…

Table des matières

ToggleUne stratégie d’attaque sophistiquée et dévastatrice

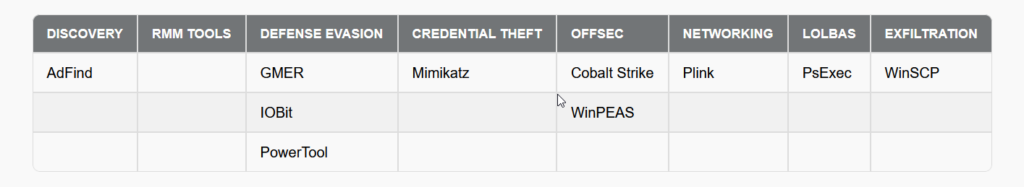

Voici un aperçu de leurs tactiques, techniques et procédures (TTP) utilisées par le ransomware Play :

- Accès initial : le groupe Play obtient un accès initial aux réseaux cibles par le biais de comptes valides.

- Exploitation des vulnérabilités des applications accessibles au public, en particulier les vulnérabilités connues de FortiOS (CVE-2018-13379 et CVE-2020-12812) et de Microsoft Exchange (ProxyNotShell [CVE-2022-41040 et CVE-2022-41082]). Utilisation de services externes tels que le protocole RDP (Remote Desktop Protocol) et les réseaux privés virtuels (VPN) pour l’accès initial.

- Mouvement latéral et exécution : les acteurs du rançongiciel Play utilisent des applications de commande et de contrôle (C2), notamment Cobalt Strike et SystemBC, ainsi que des outils comme PsExec, pour faciliter le mouvement latéral et l’exécution de fichiers.

- Une fois établis sur un réseau, les acteurs du rançongiciel recherchent les informations d’identification non sécurisées. Utilisation de Mimikatz pour obtenir un accès administrateur de domaine.

- Utilisation de Windows Privilege Escalation Awesome Scripts (WinPEAS) pour rechercher d’autres chemins d’élévation de privilèges.

- Distribution des exécutables par le biais d’objets de stratégie de groupe.

- Exfiltration et chiffrement : les opérateurs de rançongiciels divisent souvent les données compromises en segments et utilisent des outils tels que WinRAR pour compresser les fichiers au format .RAR pour l’exfiltration.

- Utilisation de WinSCP pour transférer les données d’un réseau compromis vers des comptes contrôlés par l’acteur.

- Chiffrement des fichiers avec le chiffrement hybride AES-RSA en utilisant un chiffrement intermittent, chiffrant toutes les portions de fichier de 0x100000 octets.

- Une extension .play est ajoutée aux noms de fichiers, et une note de rançon intitulée ReadMe[.]txt est placée dans le répertoire de fichiers

- Destruction des sauvegardes : Play attaque les systèmes de sauvegarde pour priver les victimes d’autres options de récupération de données, en employant des stratégies méticuleuses pour éliminer les capacités de sauvegarde.

L’Impact des attaques sur les organisations victimes du ransomware Play

Le groupe de rançongiciel Play utilise un modèle de double extorsion, chiffrant les systèmes après avoir exfiltré les données.

La note de rançon indique aux victimes de contacter le groupe de rançongiciel Play à une adresse électronique se terminant par @gmx[.]de.

Les paiements de rançon sont versés en cryptomonnaie à des adresses de portefeuille fournies par les acteurs de Play. Si une victime refuse de payer la rançon demandée, les acteurs du rançongiciel menacent de publier les données exfiltrées sur leur site de fuite sur le réseau Tor (URL [. ]onion).

- Les secteurs ciblés sont variés : les télécommunications, la santé, les médias, le transport, la construction et le gouvernement. Les fournisseurs de services gérés (Managed Service Providers) sont également ciblés.

- Régions : les attaques ont été observées en Amérique du Nord, en Amérique du Sud, en Europe et en Australie.

Variante Linux et Ciblage ESXi

Une nouvelle variante Linux du ransomware Play a été découverte, ciblant spécifiquement les environnements VMware ESXi. Cette découverte suggère une expansion des attaques de Play vers la plateforme Linux.

Exemple d’attaque du ransomware Play

Le groupe de rançongiciel Play a, par exemple, revendiqué la responsabilité d’une cyberattaque ayant perturbé les opérations de Krispy Kreme en novembre 2024. L’incident a entraîné des perturbations du système de commande en ligne de l’entreprise aux États-Unis. Krispy Kreme a détecté une activité non autorisée sur certains de ses systèmes informatiques le 29 novembre et a pris des mesures pour contenir et corriger la violation, en engageant des experts externes en cybersécurité pour enquêter sur l’impact de l’attaque.

Le groupe Play a affirmé avoir collecté et volé des fichiers contenant des données confidentielles privées et personnelles, des documents clients, des budgets, des fiches de paie, des données comptables, des contrats, des taxes, des pièces d’identité et des informations financières.

Le groupe a ensuite évidemment menacé de publier ces données si une rançon n’était pas versée…

Comment se protéger contre le ransomware Play ? Une approche multicouche indispensable

Pour faire face au ransomware Play, en amont, privilégiez une stratégie de défense à la fois proactive et multicouche. Cette approche peut faire la différence à vous mettre à l’abri.

Voici quelques mesures essentielles à mettre en place dès aujourd’hui :

La gestion des accès représente toujours votre première ligne de défense.

Implémentez l’authentification multifactorielle sur tous vos services critiques.

Adoptez les recommandations du CyberFramework NIST par exemple, notamment pour vos politiques de mots de passe, en privilégiant des passphrases longues (minimum 16 caractères).

Configurez vos contrôles d’accès selon le principe du moindre privilège et envisagez l’accès JIT (juste-à-temps) pour les comptes administrateurs.

La maintenance systématique de votre infrastructure est également un point de passage obligé pour votre sécurité :

appliquez rapidement les correctifs de sécurité, particulièrement pour les vulnérabilités connues sur les systèmes exposés à Internet. Maintenez vos antivirus à jour avec la détection en temps réel activée. Segmentez vos réseaux pour limiter la propagation potentielle et désactivez les ports inutilisés.

Enfin, votre stratégie de sauvegarde doit être impeccable. Conservez plusieurs copies de vos données critiques dans un emplacement physiquement séparé et sécurisé. Assurez-vous que ces sauvegardes sont chiffrées et immuables (impossibles à modifier par des attaquants). Testez régulièrement vos procédures de restauration.

Gestion de crise : que faire en cas d’attaque

Si malgré toutes vos précautions, vous êtes victime de Play, la réaction immédiate est déterminante. Isolez immédiatement les systèmes infectés pour contenir la propagation. Signalez l’incident aux autorités compétentes comme le FBI, la CISA ou, en France, l’ANSSI.

Soulignons un point essentiel : les experts en cybersécurité, dont le FBI, déconseillent fortement de payer la rançon. Non seulement cela finance des organisations criminelles, mais il n’existe aucune garantie de récupération de vos données. Faites plutôt appel à des spécialistes en réponse aux incidents et préparez-vous à restaurer à partir de vos sauvegardes.

Le rançongiciel Play représente l’évolution d’une menace cybercriminelle sophistiquée qui continuera probablement de cibler fortement les organisations en 2025.

La vigilance, la préparation et une stratégie de défense en profondeur restent vos meilleurs atouts face à cette menace persistante. N’attendez pas d’être victime pour agir – la prévention demeure votre investissement le plus rentable en matière de cybersécurité.

FAQ

Comment puis-je détecter une infection par le ransomware Play ?

– présence de fichiers chiffrés avec l’extension « .play ».

– découverte d’une note de rançon nommée « ReadMe.txt ».

– activité réseau anormale, notamment des connexions sortantes vers des adresses IP suspectes.

– utilisation d’outils tels que Mimikatz, PsExec, WinRAR ou WinSCP.

– modification des paramètres de sécurité, comme la désactivation des logiciels antivirus.

– présence des logiciels malveillants SystemBC et DTrack

Quelles mesures de prévention puis-je mettre en place pour me protéger contre le ransomware Play ?

– mettre en œuvre une politique de mots de passe robuste : utiliser des mots de passe longs et complexes, stockés de manière sécurisée.

– activer l’authentification multifacteur : pour tous les services, en particulier le webmail, les VPN et les comptes d’administration.

– mettre à jour régulièrement les systèmes : patcher rapidement les vulnérabilités connues dans les systèmes d’exploitation, les logiciels et les firmwares, en particulier ceux exposés à Internet.

– segmenter le réseau : pour limiter la propagation du ransomware en cas d’infection.

– mettre en place une solution EDR (Endpoint Detection and Response) : pour détecter et bloquer les activités suspectes.

– filtrer le trafic réseau : pour empêcher les connexions non autorisées vers les services internes.

– installer et maintenir à jour un antivirus : sur tous les postes de travail et serveurs.

– auditer régulièrement les comptes utilisateurs : en particulier les comptes avec privilèges administratifs, et appliquer le principe du moindre privilège.

– désactiver les ports inutilisés : pour réduire la surface d’attaque.

– maintenir des sauvegardes hors ligne des données : en s’assurant qu’elles sont chiffrées et immuables.

Que faire si je suis victime d’une attaque de ransomware Play ?

– isoler immédiatement les systèmes infectés : pour empêcher la propagation du ransomware.

– signaler l’incident aux autorités compétentes : telles que le FBI, CISA, ANSSI, etc

– ne pas payer la rançon : cela n’offre aucune garantie de récupération des données et encourage l’activité criminelle.

– restaurer les données à partir des sauvegardes : en s’assurant que les sauvegardes sont récentes et exemptes de toute infection.

– analyser l’incident : pour identifier la cause de l’attaque et renforcer les mesures de sécurité.

– contacter un spécialiste en réponse aux incidents : pour obtenir une assistance professionnelle dans la gestion de l’attaque et des solutions personnalisées.