Le paysage des menaces informatiques vient d’accueillir un nouvel acteur particulièrement inquiétant. SuperBlack, un ransomware sophistiqué apparu au début de l’année 2025, s’impose rapidement comme l’une des menaces les plus préoccupantes pour les entreprises et organisations du monde entier. Derrière cette nouvelle souche malveillante se cache une histoire complexe mêlant exploitation avancée de vulnérabilités et potentiels liens avec des groupes criminels notoires.

Table des matières

ToggleUne apparition fracassante dans le paysage des cybermenaces

Les premiers signes d’activité malveillante attribués à SuperBlack ont été détectés fin janvier 2025, marquant l’entrée en scène d’un nouvel acteur dans l’écosystème déjà saturé des ransomwares. L’équipe de Forescout Research a été parmi les premières à identifier une série d’intrusions exploitant des vulnérabilités critiques dans les pare-feu Fortinet (failles CVE), culminant avec le déploiement de ce nouveau ransomware.

Ce qui rend SuperBlack particulièrement dangereux est la vitesse exceptionnelle avec laquelle ses opérateurs exploitent les vulnérabilités nouvellement découvertes. Selon les chercheurs, un proof-of-concept (PoC) a été publié le 27 janvier 2025, et les attaquants ont commencé à l’exploiter dans les 96 heures suivantes, ne laissant qu’une fenêtre très réduite aux organisations pour appliquer les correctifs.. Cette réactivité témoigne d’une expertise technique avancée et d’une volonté d’agir rapidement avant que les organisations n’aient le temps de réagir.

« Les attaques ont commencé par la compromission d’appareils de pare-feu Fortigate et ont finalement conduit au déploiement d’une nouvelle souche de ransomware que nous avons baptisée SuperBlack.« , expliquent les chercheurs de Forescout dans leur rapport détaillé sur la menace.

Le modus operandi : analyse technique de l’exploitation des vulnérabilités Fortinet

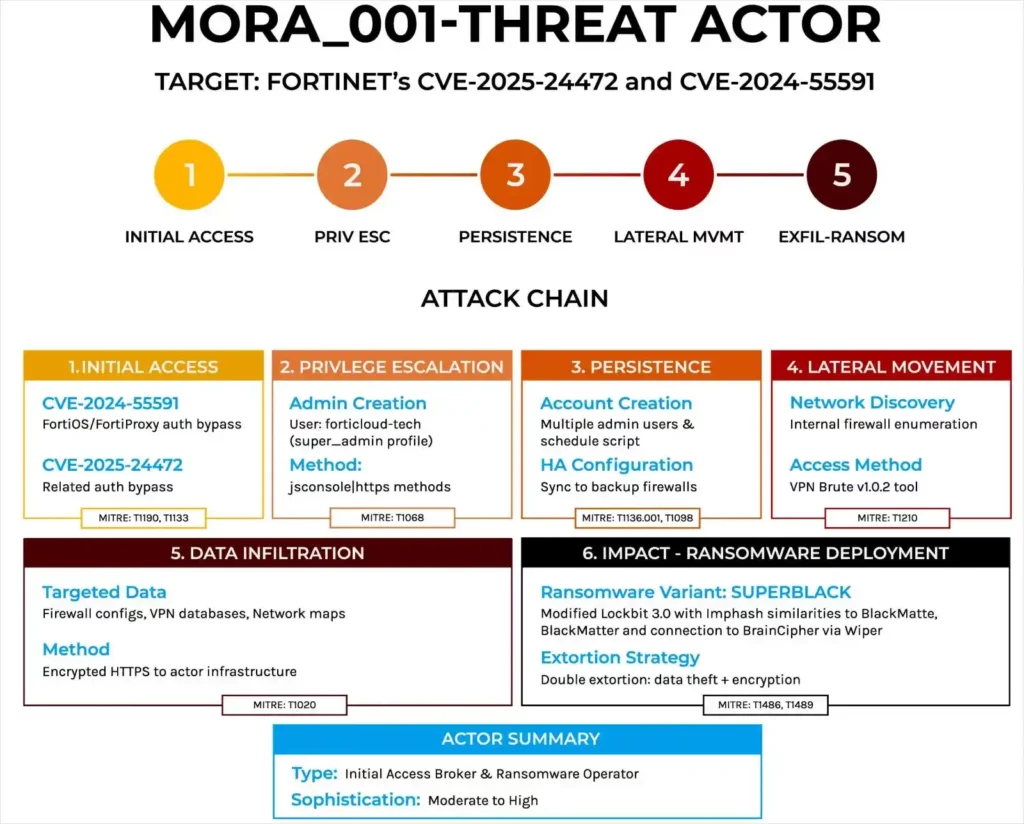

SuperBlack se distingue par un modus operandi hautement structuré qui commence par l’exploitation de deux vulnérabilités critiques dans les produits Fortinet. Une analyse détaillée de ces exploits révèle un niveau de sophistication inquiétant.

Analyse approfondie des vulnérabilités exploitées

Les deux vulnérabilités critiques au cœur des attaques SuperBlack sont :

- CVE-2024-55591 : une faille de contournement d’authentification dans l’interface d’administration des appareils FortiOS, permettant à un attaquant d’obtenir des privilèges super_admin via des requêtes WebSocket spécialement conçues, ouvrant la voie à une compromission complète du dispositif.

- CVE-2025-24472 : une vulnérabilité d’élévation de privilèges qui, lorsqu’elle est chaînée avec la première, permet d’obtenir des privilèges « super_admin » sur les appareils FortiOS (versions antérieures à 7.0.16).

Ces vulnérabilités permettent aux attaquants de prendre le contrôle complet des pare-feu Fortinet exposés, qui constituent souvent un point d’entrée stratégique vers les réseaux d’entreprise.

La méthode d’exploitation est particulièrement sophistiquée et se déroule en plusieurs phases distinctes :

Phase 1 : reconnaissance et identification des cibles

Les opérateurs de SuperBlack mènent des campagnes de balayage massives pour identifier les appareils Fortinet vulnérables exposés sur Internet. Les chercheurs ont observé des tentatives automatisées utilisant des noms d’utilisateurs générés aléatoirement (cinq caractères), suggérant l’utilisation d’outils automatisés pour la découverte de cibles.

- Balayage massif d’Internet à la recherche d’appareils Fortinet vulnérables

- Utilisation d’outils automatisés pour identifier les versions de firmware vulnérables

- Cartographie du réseau cible pour préparer les mouvements latéraux

Phase 2 : exploitation initiale et établissement de persistance

Une fois une cible vulnérable identifiée, l’attaquant exploite les failles CVE-2024-55591 ou CVE-2025-24472 pour :

- Créer des comptes administrateurs locaux avec des noms comme « forticloud-tech« , « fortigate-firewall » ou « adnimistrator » (orthographe erronée volontaire)

- Mettre en place dans certains cas un chaînage de comptes, chaque compte créé générant d’autres comptes, ce qui freine la remédiation en compliquant leur identification et révocation.

- Dans certains cas, un chaînage de comptes a été mis en place, chaque compte créé générant d’autres comptes, ce qui a freiné la remédiation en compliquant leur identification et révocation.

- Télécharger la configuration du pare-feu, y compris les politiques, routes, clés et configurations VPN.

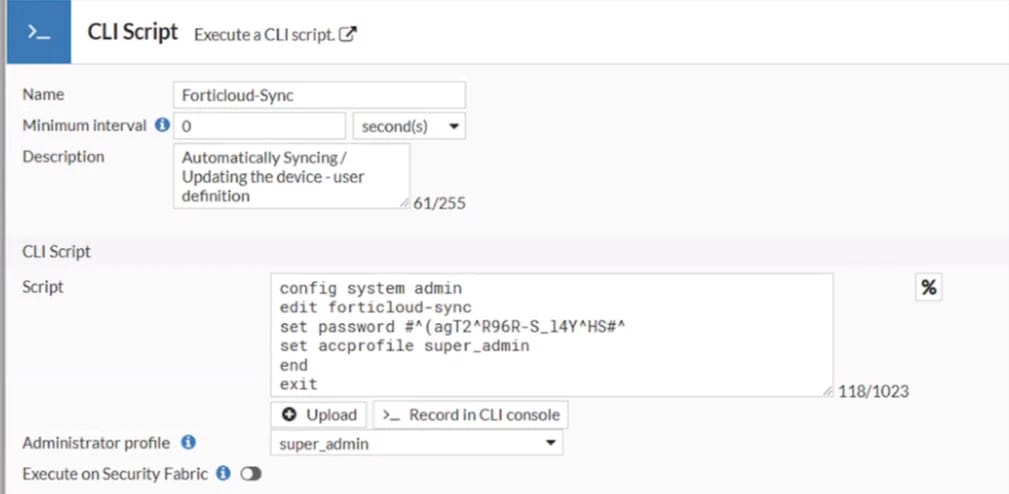

- Automatiser la resynchronisation du compte “forticloud-sync”, lui attribuant chaque jour le rôle “super_admin” et un mot de passe connu, afin de garantir sa recréation via “system.automation-action” en cas de suppression.

Outre l’automatisation de la persistance via des comptes administrateurs recréés, l’attaquant a configuré des comptes VPN locaux dont les noms imitaient ceux d’utilisateurs existants, suffixés d’un chiffre. Ajoutés au groupe VPN, ces comptes permettaient de maintenir l’accès en toute discrétion.

Phase 3 : Reconnaissance interne et élévation de privilèges

Une fois les premiers accès obtenus via l’exploitation des vulnérabilités Fortinet, les attaquants orientent leurs efforts vers l’exploration du réseau interne et l’accroissement de leurs privilèges.

- Emploi des interfaces d’administration du pare-feu pour cartographier l’environnement réseau cible, identifiant ainsi les actifs stratégiques tels que les contrôleurs de domaine et serveurs critiques.

- Ajout de comptes aux groupes existants, facilitant l’accès à davantage de systèmes et de données sensibles.

- Exploitation des configurations mal sécurisées, ou des erreurs d’implémentation pour élever leurs privilèges au niveau du domaine.

Cette phase démontre une compréhension fine des environnements réseau d’entreprise et une capacité à tirer parti des failles organisationnelles autant que techniques.

Phase 4 : mouvement latéral et déploiement du ransomware

Lors de la phase finale, les opérateurs de SuperBlack étendent leur contrôle à travers le réseau avant de procéder au chiffrement final.

- Utilisation des protocoles légitimes comme WMI (Windows Management Instrumentation) et SSH pour se déplacer latéralement sans déclencher d’alertes.

- Désactivation ou contournement des outils de sécurité tels que les antivirus, solutions EDR et processus de sauvegarde, afin de garantir l’efficacité du chiffrement.

- Exfiltration des données sensibles vers des serveurs externes, avant de lancer le ransomware, préparant ainsi une double extorsion – menaçant de divulguer les données si la rançon n’est pas payée.

- Déploiement du ransomware SuperBlack de manière ciblée et orchestrée, souvent via des tâches planifiées Windows, permettant une diffusion rapide et synchronisée sur les systèmes critiques.

Ce qui distingue SuperBlack est sa stratégie de déploiement ciblée – au lieu de chiffrer l’ensemble du réseau, les attaquants privilégient souvent les serveurs de fichiers contenant des données sensibles, augmentant ainsi l’impact tout en minimisant les risques de détection.

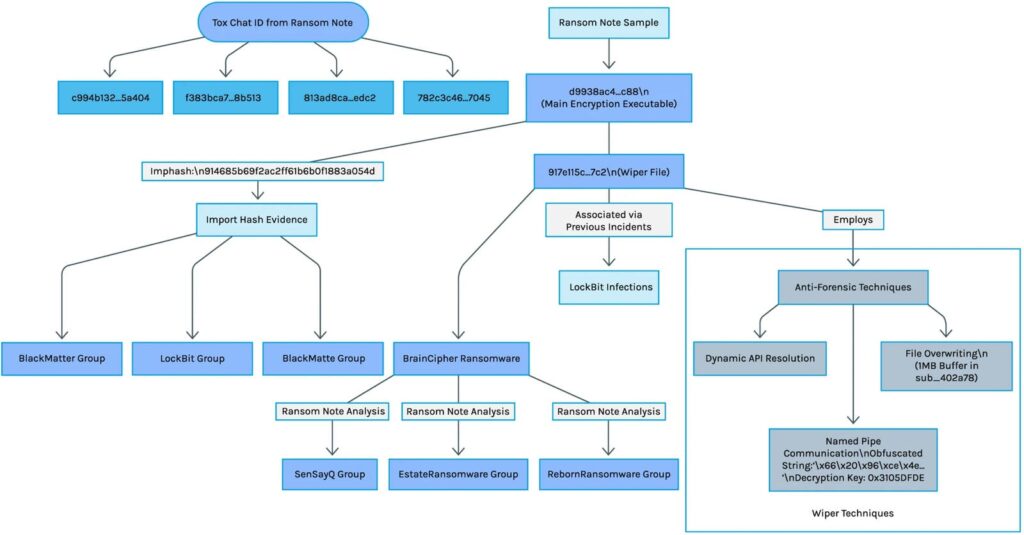

SuperBlack et LockBit : une filiation technique démontrée

L’analyse du code source de SuperBlack révèle des liens techniques indéniables avec le tristement célèbre ransomware LockBit 3.0, dont les opérations principales ont été perturbées par les forces de l’ordre en février 2024. Cette connexion va bien au-delà de simples similarités superficielles.

Forescout Research a identifié plusieurs preuves convergentes de cette filiation :

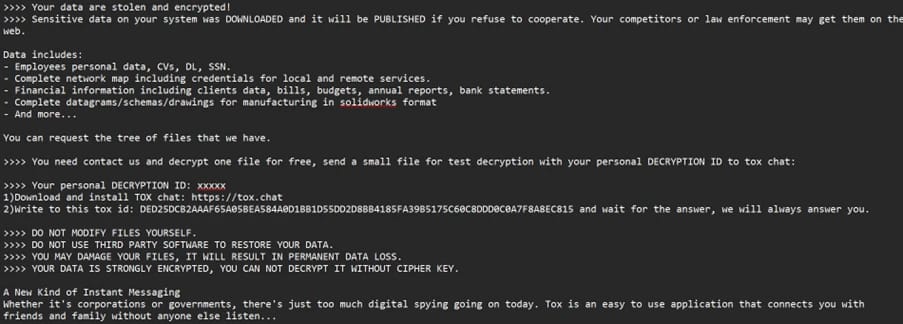

- Code source basé sur le builder LockBit 3.0 fuité : SuperBlack utilise une structure de payload et des méthodes de chiffrement identiques à LockBit, mais avec tous les éléments de marque supprimés

- Structure de la note de rançon : maintient la structure HTML de LockBit, bien que les éléments de marque aient été supprimés

- Identifiant Tox partagé : la note de rançon de SuperBlack inclut un ID de chat TOX directement lié aux opérations LockBit, suggérant que l’opérateur est soit un ancien affilié LockBit, soit un membre de l’équipe centrale gérant les négociations

- Méthodes opérationnelles communes : techniques de persistance et suppression des shadow copies Windows identiques à LockBit

- Chevauchements d’adresses IP : les infrastructures utilisées montrent des recoupements importants avec les précédentes opérations LockBit

- Module wiper commun : WipeBlack, le composant d’effacement de SuperBlack, a également été utilisé par BrainCipher, EstateRansomware et SenSayQ, tous liés à l’écosystème LockBit

Cette filiation technique suggère que SuperBlack est une variante développée à partir du builder LockBit 3.0, fuité en septembre 2022. Bien que SuperBlack semble opérer de manière indépendante, cette réutilisation du code LockBit confère d’emblée un niveau de sophistication élevé aux attaquants, expliquant leur capacité à exploiter si rapidement les vulnérabilités Fortinet nouvellement découvertes.

Le builder LockBit 3.0 et son héritage criminel

En septembre 2022, un développeur mécontent travaillant pour LockBit a divulgué le « LockBit 3.0 builder » (surnommé « Black »), un outil permettant de créer des instances personnalisées du ransomware. Cette fuite a mis à disposition de nombreux acteurs malveillants un code sophistiqué et éprouvé, expliquant l’émergence de variants comme SuperBlack.

Le builder de LockBit 3.0 comprend plusieurs composants techniques :

- Un configurateur graphique permettant de personnaliser les paramètres du ransomware (cibles, exclusions, méthodes de chiffrement)

- Un générateur de paires de clés cryptographiques RSA intégré

- Un compilateur pour créer des exécutables personnalisés

- Des outils d’obfuscation (obfuscation tools) pour contourner les défenses de sécurité

« Le 21 septembre 2022, le builder du ransomware LockBit 3.0 surnommé ‘Black’ a été divulgué en ligne par un développeur travaillant pour le groupe LockBit. La fuite résultait d’un différend entre le développeur et la direction de LockBit », précise RH-ISAC dans son analyse technique.

Cette fuite a eu des conséquences majeures sur l’écosystème des ransomwares, permettant à de nouveaux groupes criminels de déployer rapidement des variants sophistiqués sans développer leur propre code de chiffrement. SuperBlack illustre parfaitement cette tendance, démontrant comment des outils criminels fuités continuent d’alimenter de nouvelles menaces années après leur divulgation initiale.

Sources techniques :

- RH-ISAC – LockBit 3.0 Builder Code Leak Technical Analysis

- Security Affairs – LockBit 3.0 leaked code usage analysis

- Kaspersky SecureList – LockBit Ransomware Builder Analysis

Indicateurs de compromission (IOCs) et signatures techniques

L’analyse forensique des attaques SuperBlack menée par Forescout a permis d’identifier plusieurs indicateurs de compromission (IOCs) caractéristiques, essentiels pour la détection et la prévention.

Signatures sur les appareils Fortinet compromis

Comptes administrateurs suspects :

- Présence des comptes malveillants précédemment décrits avec leurs mécanismes de persistance automatisée

- Détection des règles d’automatisation suspectes maintenant l’accès frauduleux

- Identification des comptes VPN compromis intégrés aux groupes existants

Modifications de configuration :

- Téléchargement non autorisé de la configuration du pare-feu (politiques, routes, clés VPN)

- Ajout de règles d’automatisation via

system.automation-actionpour maintenir la persistance - Modifications des groupes VPN existants

Signatures du ransomware

Fichiers malveillants identifiés :

- Hash SHA-256 :

d9938ac4346d03a07f8ce8b57436e75ba5e936372b9bfd0386f18f6d56902c88(exécutable principal) - Module wiper « WipeBlack » avec import hash :

914685b69f2ac2ff61b6b0f1883a054d - Note de rançon conservant la structure HTML de LockBit avec l’ID Tox :

DED25DCB2AAAF65A05BEA584A0D1BB1D55DD2D8BB4185FA39B5175C60C8DDD0C0A7F8A8EC815

Techniques d’exploitation observées

Phase initiale :

- Exploitation des CVE-2024-55591 et CVE-2025-24472 sur les appareils FortiOS

- Tentatives d’authentification avec des noms d’utilisateurs aléatoires (5 caractères)

- Balayage automatisé pour identifier les appareils vulnérables

Persistance et mouvement latéral :

- Exploitation des protocoles légitimes précédemment détaillés pour les déplacements discrets

- Désactivation systématique des outils de sécurité et solutions de sauvegarde

- Orchestration de l’exfiltration de données avant déploiement du chiffrement

« Les attaques commencent par la compromission d’appareils de pare-feu FortiGate et conduisent finalement au déploiement de SuperBlack », précise le rapport Forescout. L’organisation fournit une liste complète d’indicateurs de compromission (IoC) en fin de rapport pour permettre aux équipes de sécurité de détecter ces menaces.

Note importante : Forescout met à disposition une liste exhaustive d’IOCs techniques dans son rapport original pour les équipes de réponse aux incidents.

Le groupe Mora_001 : entre nouveauté et héritage LockBit

Forescout Research traque ce nouvel acteur sous le nom « Mora_001 », suivant leur convention de nomenclature basée sur la mythologie de différentes régions. Dans ce cas, ils utilisent la mythologie slave car l’acteur emploie des artefacts en langue russe. Forescout Research

L’analyse révèle que Mora_001 présente une signature opérationnelle distincte qui mélange des éléments d’attaques opportunistes avec des liens avérés avec l’écosystème LockBit. Cette relation avec les opérations plus larges de LockBit souligne la complexité croissante du paysage moderne des ransomwares, où des équipes spécialisées collaborent pour exploiter des capacités complémentaires.

Les chercheurs de Forescout identifient trois facteurs clés qui distinguent Mora_001 en tant qu’acteur indépendant tout en reconnaissant ses liens avec les opérations établies :

Modèles post-exploitation cohérents observés dans tous les incidents étudiés, notamment la création de noms d’utilisateurs identiques sur plusieurs réseaux de victimes, le chevauchement d’adresses IP utilisées pour l’accès initial et les opérations de commande et contrôle, et un déploiement rapide du ransomware dans les 48 heures lorsque les conditions sont favorables.

Personnalisation du ransomware : l’acteur a exploité le builder LockBit fuité, modifiant la structure de la note de rançon en supprimant la marque LockBit, tout en employant son propre outil d’exfiltration.

Relation avec LockBit : la note de rançon inclut le même ID TOX utilisé par LockBit ,suggérant que Mora_001 est soit un affilié actuel avec des méthodes opérationnelles uniques, soit un groupe associé partageant des canaux de communication.

Cette signature opérationnelle cohérente permet aux chercheurs d’attribuer avec confiance de futures intrusions à cette entité, indépendamment de sa relation exacte avec LockBit.

Impact global et victimes ciblées

L’analyse de Forescout révèle que les appareils FortiGate les plus exposés se trouvent aux États-Unis (7 677 appareils), en Inde (5 536) et au Brésil (3 201), représentant les cibles prioritaires pour Mora_001. Confirmant cette approche méthodique déjà observée, le groupe privilégie une double extorsion systématique où l’exfiltration précède systématiquement le chiffrement, s’alignant sur les tendances récentes des opérateurs de ransomware qui privilégient le vol de données plutôt que la pure disruption.

L’infrastructure utilisée par Mora_001 révèle également l’utilisation d’un outil sophistiqué baptisé « VPN Brute v1.0.2 » découvert sur l’adresse IP 185.147.124[.]34. Cet outil, contenant du contenu en langue russe, est conçu pour forcer brutalement plusieurs dispositifs de périmètre, notamment RDWeb, PulseSecure, OWA, GlobalProtect, Fortinet, Cisco, BIG-IP et Citrix.

Les versions plus récentes (v1.1.0) introduisent des fonctionnalités avancées comme la capacité de « continuer la recherche après une découverte réussie » et de « scanner les honeypots » pour éviter la détection. Les chercheurs ont identifié 15 adresses IP supplémentaires exécutant ces versions de VPN Brute, témoignant de l’ampleur de l’infrastructure déployée.

L’avenir inquiétant des ransomwares en 2025

L’émergence de SuperBlack illustre parfaitement la professionnalisation croissante de l’écosystème criminel. Les intrusions étudiées par Forescout mettent en évidence la tendance croissante d’exploitation des appliances de sécurité périmétrique pour l’accès initial, avec une transition rapide entre la divulgation de vulnérabilité et l’exploitation active qui réduit considérablement la fenêtre d’application des correctifs critiques.

Pour contrer ces menaces, Forescout recommande une approche de défense en profondeur comprenant :

- Application immédiate des correctifs pour CVE-2024-55591 et CVE-2025-24472

- Restriction de l’accès de gestion externe aux pare-feu

- Audit régulier des comptes administrateurs et suppression des utilisateurs non autorisés

- Examen des paramètres d’automatisation pour détecter les tâches non autorisées

- Activation de la journalisation complète incluant les logs d’audit CLI, le trafic HTTP/S et l’audit NPS

Le rapport souligne un défaut critique dans de nombreuses investigations : l’absence de journalisation complète. Cette lacune entrave considérablement la détection, l’investigation et la chasse proactive aux menaces.

L’histoire de SuperBlack démontre que malgré les efforts des forces de l’ordre pour démanteler les grands groupes comme LockBit, de nouveaux acteurs émergent rapidement, souvent plus agiles et difficiles à traquer. Dans un paysage où le temps entre découverte d’une faille et exploitation active se compte en heures plutôt qu’en jours, chaque vulnérabilité non corrigée représente une porte ouverte pour des attaquants de plus en plus sophistiqués.

La résilience de l’écosystème criminel, illustrée par la transformation de LockBit en variants comme SuperBlack, rappelle que la vigilance et la préparation ne sont plus optionnelles mais essentielles à la survie numérique des organisations.

Source :