Apparu cet été 2025, le nouveau ransomware, The Gentlemen, n’a pas attendu pour se faire remarquer et attirer à lui toute la lumière de cette rentrée 2025, avec une activité très soutenue.

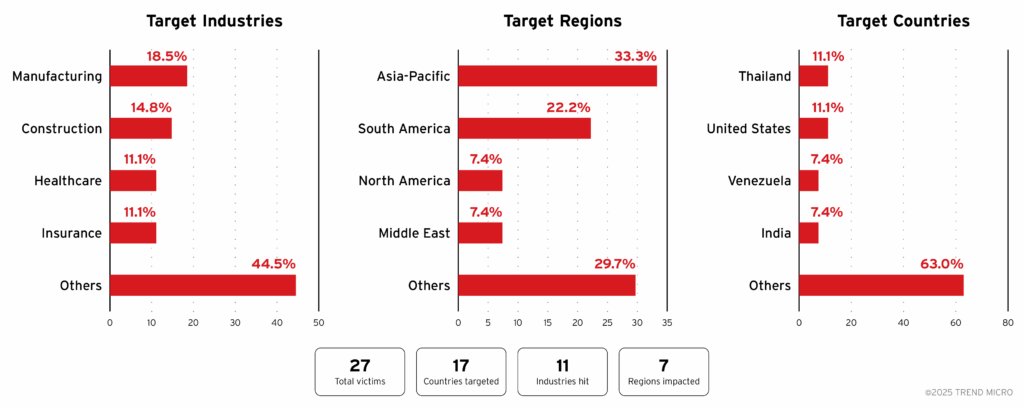

En effet, dans un temps très court, cette organisation criminelle a déjà revendiqué plus de 30 victimes à travers 17 pays, bouleversant les codes du secteur par sa capacité d’adaptation et son professionnalisme opérationnel.

Ce groupe se distingue par une approche méthodique et une sophistication technique remarquable, s’attaquant aux défenses des organisations avec des outils personnalisés et des techniques d’évasion avancées.

Trend Micro a été le premier à fournir une étude détaillée du ransomware The Gentlemen, dès le 9 septembre 2025.

Table des matières

ToggleUn nouveau groupe ransomware aux ambitions mondiales

The Gentlemen a fait son apparition dans le paysage cybercriminel au troisième trimestre 2025, mais des éléments d’investigation laissent penser que les opérations ont commencé plus tôt dans l’année.

Leur première victime connue est JN Aceros, une entreprise péruvienne du secteur de l’acier qui a été compromise dès le 30 juin 2025.

Contrairement aux groupes de ransomware opportunistes, The Gentlemen se caractérise par une approche hautement méthodique.

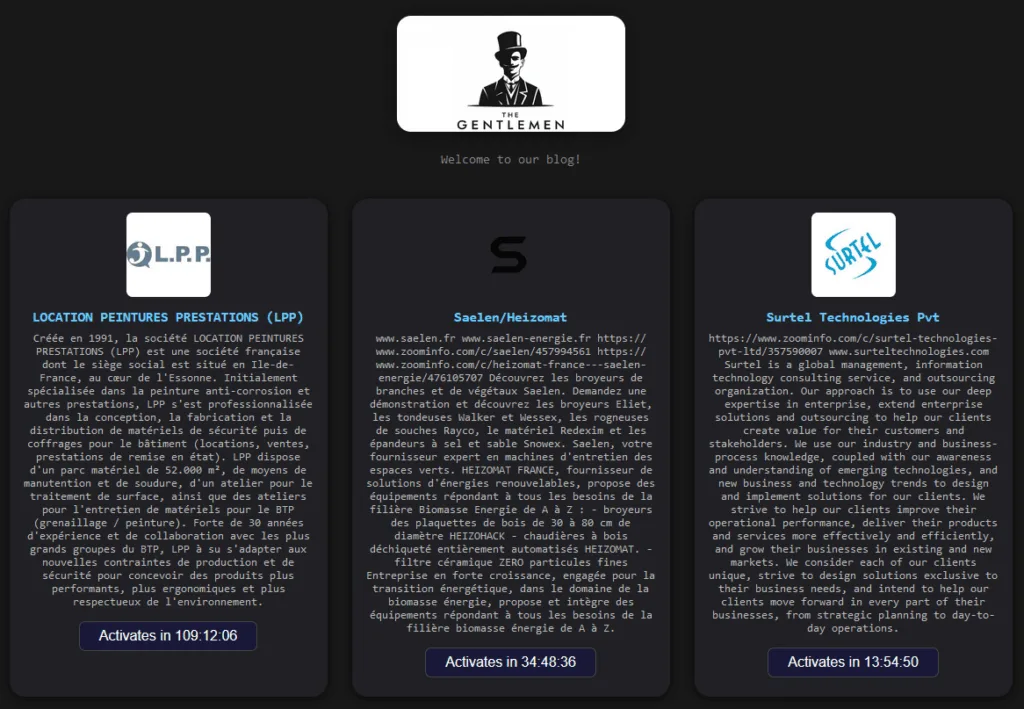

Vous l’aurez compris, leur nom fait écho au film de Guy Ritchie, et ils ont adopté une identité de marque soignée avec un logo professionnel et une devise sur leur site de fuite sur le darknet.

Cette attention portée à l’image témoigne d’une organisation disciplinée et orientée vers le détail.

Le manque d’historique antérieur combiné à un nombre élevé de victimes en si peu de temps suggère soit un rebranding d’opérateurs de ransomware expérimentés, soit une nouvelle équipe criminelle bien financée, née du paysage post-Conti.

Les techniques d’attaque : une innovation au service du cybercrime

L’exploitation de pilotes légitimes, vulnérables (BYOVD)

L’une des innovations les plus préoccupantes de The Gentlemen réside dans leur exploitation du pilote ThrottleStop.sys (renommé ThrottleBlood.sys).

Ce pilote légitime et signé, utilisé normalement pour contrôler les performances des processeurs d’ordinateurs portables, contient la vulnérabilité CVE-2025-7771 qui permet aux attaquants d’obtenir des privilèges au niveau du noyau.

Cette technique BYOVD (Bring Your Own Vulnerable Driver) leur permet de terminer les processus des logiciels de sécurité qui seraient normalement protégés contre la suppression.

Ainsi l’outil All.exe, puis sa version améliorée Allpatch2.exe, exploitent cette vulnérabilité pour neutraliser les solutions antivirus et EDR au niveau du kernel.

Une manipulation des stratégies de groupe (GPO)

The Gentlemen démontre encore une maîtrise impressionnante des environnements Active Directory en manipulant les objets de stratégie de groupe (GPO) pour déployer leur ransomware à l’échelle du domaine.

Cette technique leur permet de distribuer leur charge utile malveillante via le partage NETLOGON, garantissant une infection simultanée de toutes les machines jointes au domaine.

Reconnaissance approfondie et adaptation

Ce qui distingue également The Gentlemen, c’est leur capacité d’adaptation en cours de campagne. Après avoir identifié les limitations de leurs outils initiaux, ils mènent une reconnaissance détaillée des protections en place et développent des variantes personnalisées de leurs outils d’évasion. Cette approche témoigne d’un passage des attaques opportunistes vers des campagnes hautement ciblées.

Victimologie : un ciblage multisectoriel inquiétant

Les secteurs les plus touchés

The Gentlemen cible principalement quatre secteurs critiques :

- Fabrication et industrie : avec des victimes comme Proplastics Ltd (Zimbabwe), Grupo Halcón (Espagne), et Kuwait Portland Cement Co.

- Santé : incluant l’hôpital Shifa (Oman) et le laboratoire clinique Santa Rita (Costa Rica)

- Construction : notamment Location Peintures Prestations (France)

- Services financiers : comme Oriental de Seguros (Panama) et Venezuela Re

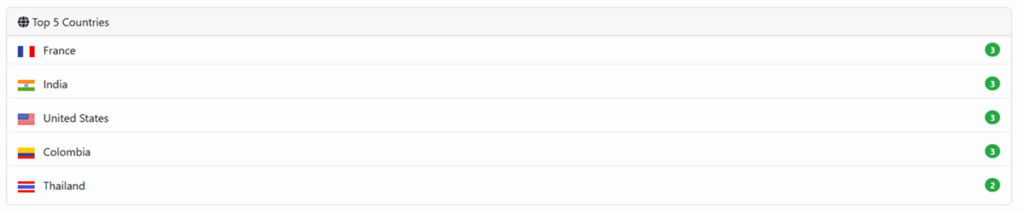

Répartition géographique

La Thaïlande et les États-Unis sont les pays les plus touchés, suivis par l’Inde, le Mexique et la Colombie. Cette répartition géographique suggère une approche opportuniste basée sur les possibilités d’accès plutôt qu’une stratégie géopolitique explicite.

Dont de nouvelles victimes françaises et une indienne

En septembre 2025, trois nouvelles victimes ont été ajoutées à la liste du groupe, dont deux entreprises françaises :

- Location Peintures Prestations (LPP) : entreprise française fondée en 1991, spécialisée initialement dans la peinture anticorrosion et devenue un fournisseur clé d’équipements de sécurité et de coffrage pour les grands groupes BTP français

- Saelen/Heizomat : fournisseur expert en machinerie d’entretien des espaces verts et solutions d’énergie renouvelable via sa division Heizomat France, centrée sur le secteur de l’énergie biomasse

- Surtel Technologies Pvt : entreprise indienne de services informatiques opérant à l’échelle mondiale, proposant du conseil en gestion et des solutions d’externalisation

Analyse technique du ransomware

Caractéristiques du malware

Le ransomware The Gentlemen présente plusieurs caractéristiques techniques distinctives :

- Extension des fichiers chiffrés : .7mtzhh

- Note de rançon : README-GENTLEMEN.txt contenant un ID de victime et les informations de contact

- Paramètre d’exécution obligatoire : un mot de passe de 8 octets requis pour l’activation, servant de mesure anti-analyse

- Auto-suppression : un script batch de nettoyage final qui supprime les traces après le chiffrement

Processus de préparation à l’attaque

Avant le chiffrement, le ransomware exécute une séquence méthodique de préparation :

Arrêt des services critiques : le malware termine systématiquement les services liés aux sauvegardes, bases de données et sécurité, incluant des services spécifiques comme Veeam, SAP, Oracle, MySQL, et diverses solutions de sécurité.

Suppression des défenses : désactivation de Windows Defender via PowerShell, ajout d’exclusions globales, et suppression des fichiers de support.

Entrave à la récupération : suppression des copies de clichés instantanés (shadow copies), vidage des journaux d’événements Windows, et suppression des fichiers de journalisation RDP.

Modus operandi : de l’intrusion à l’extorsion

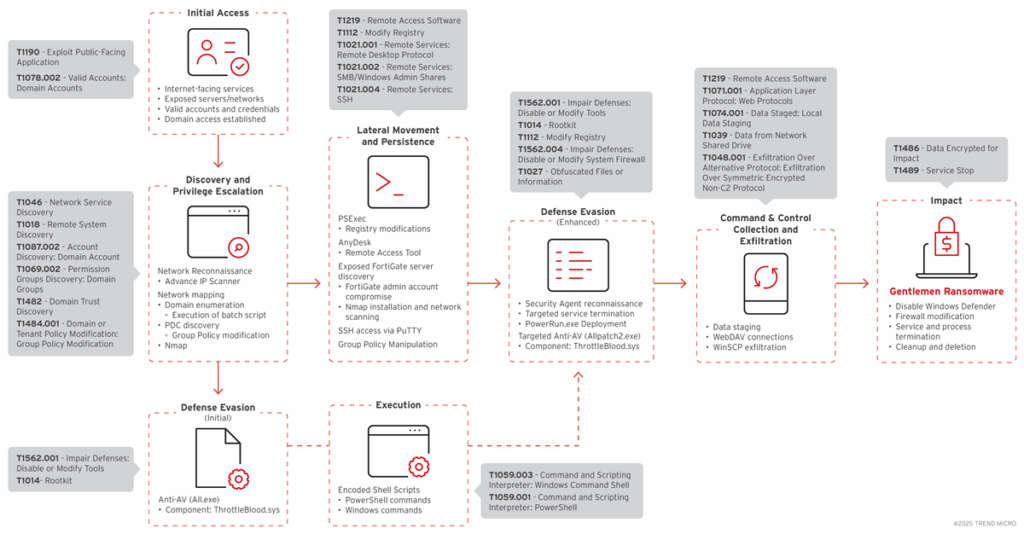

Accès initial

The Gentlemen obtient généralement l’accès initial par l’exploitation de services exposés sur Internet ou l’utilisation de comptes compromis. Dans au moins un cas documenté, ils ont exploité un serveur FortiGate avec un accès administratif ouvert, utilisant le compte administrateur compromis pour effectuer des scans Nmap internes

Reconnaissance et découverte

Une fois l’accès obtenu, le groupe déploie immédiatement des outils de reconnaissance :

- Advanced IP Scanner pour la cartographie réseau initiale

- Nmap pour la découverte de services détaillée

- Scripts batch personnalisés pour l’énumération des comptes Active Directory

Un script batch nommé 1.bat effectue l’énumération de plus de 60 comptes utilisateurs du domaine, interrogeant les groupes administratifs standards et les groupes liés à la virtualisation.

Mouvement latéral et persistence

PsExec est l’outil privilégié pour le mouvement latéral, accompagné de modifications de registre critiques pour affaiblir l’authentification :

- Modification des paramètres NTLM pour faciliter l’exploitation

- Activation de RDP avec des paramètres de sécurité réduits

- Installation d’AnyDesk comme canal C2 persistant chiffré

Exfiltration des données

L’exfiltration s’effectue principalement via WinSCP, utilisant des connexions SFTP chiffrées pour éviter la détection par les solutions de surveillance réseau. Les données sont d’abord organisées dans le répertoire C:\ProgramData\data avant leur exfiltration.

Négociations et modèle économique

Méthode de contact

The Gentlemen se distingue par leur approche OPSEC (sécurité opérationnelle) en matière de communication. Ils fournissent un ID TOX public (F8E24C7F5B12CD69C44C73F438F65E9BF560ADF35EBBDF92CF9A9B84079F8F04060FF98D098E) pour les négociations chiffrées, évitant les portails de chat centralisés qui pourraient être interceptés ou fermés (source : Ransomnews).

Stratégie de double extorsion

Le groupe opère selon le modèle de double extorsion : après le chiffrement, les victimes sont menacées de publication des données volées sur leur site de fuite darknet. Cette stratégie augmente considérablement la pression sur les victimes, particulièrement celles dans des secteurs réglementés.

Indicateurs techniques et détection

Indicateurs de compromission (IOCs)

Les organisations peuvent surveiller les indicateurs suivants :

Hashes malveillants :

- c12c4d58541cc4f75ae19b65295a52c559570054 (charge utile ransomware)

- c0979ec20b87084317d1bfa50405f7149c3b5c5f (All.exe – tueur AV)

- df249727c12741ca176d5f1ccba3ce188a546d28 (Allpatch2.exe – tueur AV amélioré)

- e00293ce0eb534874efd615ae590cf6aa3858ba4 (PowerRun.exe)

Artefacts de fichiers :

- ThrottleBlood.sys (pilote vulnérable exploité)

- README-GENTLEMEN.txt (note de rançon)

- Extension .7mtzhh sur les fichiers chiffrés

Techniques MITRE ATT&CK

The Gentlemen exploite un large éventail de techniques documentées dans le framework MITRE ATT&CK, notamment :

- T1190 : Exploitation d’applications publiques (serveurs FortiGate)

- T1562.001 : Altération des défenses (désactivation des outils de sécurité)

- T1014 : Rootkit (exploitation de pilote vulnérable)

- T1484.001 : Modification des stratégies de domaine (manipulation GPO)

- T1486 : Chiffrement des données pour impact

Mesures de protection et recommandations

Contrôles d’accès essentiels

Pour contrer l’exploitation par The Gentlemen d’infrastructures exposées sur Internet, l’adoption de principes Zero Trust est de la plus haute importance :

- Élimination de l’exposition RDP directe sur Internet

- Application de l’authentification multi-facteurs sur toutes les interfaces administratives

- Segmentation réseau entre les outils de gestion IT et les systèmes de production

- Patching virtuel pour les vulnérabilités connues dans les dispositifs périmétriques

Durcissement des points de terminaison

La protection contre les techniques de terminaison de processus documentées est aussi un élément prioritaire :

- Activation de la protection contre la falsification avec protection anti-exploitation

- Protection par mot de passe de la désinstallation d’agents

- Activation de la protection d’auto-défense des agents

- Apprentissage automatique prédictif en modes pré-exécution et runtime

Surveillance et détection

Les organisations doivent implémenter une surveillance ciblée :

- Restriction de l’accès aux partages de contrôleur de domaine et alerte sur les modifications non autorisées de NETLOGON

- Isolation automatique des dispositifs montrant des indicateurs d’attaques basées sur des pilotes

- Surveillance des commandes d’arrêt de service ciblant les processus de sécurité

- Contrôle d’application pour restreindre les outils d’accès distant non autorisés

Impact sur le paysage ransomware

Une évolution vers des attaques sur mesure

The Gentlemen représente une évolution significative, passant des méthodes universelles vers des attaques hautement personnalisées. La capacité à étudier et à s’adapter aux logiciels de sécurité déployés relève le niveau pour la détection, la prévention et la réponse aux incidents.

Menace pour les infrastructures critiques

L’impact du groupe sur les infrastructures critiques et l’utilisation de techniques de double extorsion soulignent le risque significatif que cet acteur de menace pose aux organisations. Leurs attaques sur des services essentiels comme la santé mettent en évidence leur mépris pour la sécurité publique.

Contexte global des ransomware en 2025

Cette émergence s’inscrit dans un contexte préoccupant : Check Point a observé une hausse de 126% des attaques par ransomware au premier trimestre 2025 par rapport à l’année précédente, avec une moyenne de 275 incidents par jour touchant les organisations.

Actions des forces de l’ordre et réponse internationale

À ce jour, aucune arrestation ni saisie d’infrastructure publique n’a été rapportée concernant The Gentlemen. Leur site de fuite sur Tor reste en ligne, et l’utilisation de communications chiffrées (TOX) complique considérablement la traçabilité.

Les organismes internationaux comme Interpol et Europol collectent vraisemblablement des renseignements, mais aucune action coordonnée publique n’a encore été annoncée contre ce groupe spécifiquement.

Conclusion : une nouvelle ère de sophistication criminelle

The Gentlemen incarne parfaitement l’évolution du ransomware vers une sophistication technique et opérationnelle inédite. Leur approche méthodique, combinée à leur capacité d’adaptation en temps réel et à leur maîtrise des environnements d’entreprise, en fait l’un des groupes les plus dangereux observés en 2025.

Cette montée en puissance illustre la tendance croissante parmi les opérateurs de ransomware à abandonner les méthodes universelles au profit d’attaques hautement personnalisées. Pour les organisations, cela signifie que les défenses traditionnelles ne suffisent plus : il faut désormais adopter une approche proactive incluant la chasse aux menaces spécifiques aux groupes, le renforcement continu des protections, et l’affinement constant des stratégies de réponse aux incidents.

Les organisations doivent encore revoir leur posture de sécurité, en se concentrant particulièrement sur la surveillance des activités administratives anormales, la prévention de l’exploitation d’outils légitimes pour le mouvement latéral, et la détection précoce des tentatives d’évasion des défenses. L’ère des attaques de ransomware basiques est révolue ; nous entrons dans une nouvelle phase où seule une vigilance constante et une adaptation continue peuvent protéger efficacement nos organisations.

Vous êtes victime d’un ransomware ? Contactez notre assistance 24/7. Nous apportons une réponse technique exclusive aux incidentss ransomware, afin de vous aider à retrouver vos données et reprendre rapidement votre activité.