Michelin, Mazda, Canon, Logitech, l’Université de Harvard… Une centaine d’organisations internationales viennent de découvrir que leurs données les plus sensibles ont été exfiltrées pendant des mois. Derrière cette vague d’attaques d’une ampleur exceptionnelle : le groupe cybercriminel Cl0p, qui a exploité une faille zero-day dans Oracle E-Business Suite bien avant même qu’Oracle ne soit informé de son existence.

Cette sixième campagne majeure de Cl0p depuis 2020 confirme la redoutable efficacité de leur stratégie : identifier une plateforme d’entreprise massivement déployée, découvrir une vulnérabilité critique, exfiltrer des téraoctets de données en silence, puis lancer une campagne d’extorsion massive. Après MOVEit Transfer qui a touché plus de 2 700 organisations en 2023, Oracle E-Business Suite devient le nouveau terrain de jeu du groupe. Le 20 novembre 2025, Cl0p a annoncé une nouvelle série de victimes, marquant une accélération spectaculaire de cette campagne qui a débuté cet été.

Table des matières

ToggleUne exploitation invisible pendant des mois

Tout commence discrètement le 10 juillet 2025. Google Threat Intelligence Group et Mandiant détectent une activité suspecte ciblant le composant UiServlet d’Oracle E-Business Suite. À ce stade, personne ne mesure encore l’ampleur de ce qui se prépare. Les requêtes HTTP anormales provenant de l’adresse IP 200.107.207.26 pourraient n’être que des tentatives d’exploitation classiques. Les enquêteurs ne peuvent pas encore confirmer formellement une exploitation réussie, mais l’infrastructure réseau associée présente des caractéristiques cohérentes avec les serveurs de rappel utilisés dans les exploits ultérieurement divulgués.

Entre le 9 et le 12 août, l’attaque passe à la vitesse supérieure. Cl0p déploie sa véritable chaîne d’exploitation en ciblant cette fois le composant SyncServlet, lui offrant un accès direct sans authentification aux environnements Oracle EBS de dizaines d’entreprises. Pendant plusieurs semaines, les attaquants aspirent méthodiquement des volumes massifs de données : dossiers clients, fichiers RH, documents financiers, contrats confidentiels. Les victimes ne se doutent de rien. Les administrateurs systèmes poursuivent leurs tâches quotidiennes, ignorant que leurs serveurs Oracle transmettent leurs secrets vers l’infrastructure de Cl0p.

C’est par email que des centaines de dirigeants découvrent la catastrophe le 29 septembre 2025. Les messages commencent tous par la même formule : “Dearest Executive, We have recently breached your Oracle E-Business Suite application and copied a lot of documents.”

Pour prouver la véracité de leurs affirmations, Cl0p joint des listings de fichiers légitimes extraits mi-août. Le message est limpide : payez, ou vos données seront publiées. Deux adresses email permettent d’initier les négociations. La machine d’extorsion est lancée.

Deux vulnérabilités critiques, CVE-2025-61882 et CVE-2025-61884 exploitées en chaîne

CVE-2025-61882 : la faille qui change tout

Oracle découvre l’ampleur du désastre début octobre. La vulnérabilité exploitée par Cl0p porte désormais le nom CVE-2025-61882 et son score CVSS de 9.8 sur 10 la classe parmi les plus critiques de l’année. Elle affecte le composant BI Publisher Integration au sein du module Concurrent Processing d’Oracle EBS, responsable de l’exécution des tâches en arrière-plan à travers la suite. Ce qui rend cette faille si dévastatrice ? Elle permet l’exécution de code arbitraire à distance via HTTP sans aucune authentification préalable. Aucun mot de passe requis, aucune connexion préalable nécessaire : un simple accès réseau au serveur EBS suffit pour en prendre le contrôle total.

Le 3 octobre 2025, un groupe rival baptisé “Scattered Lapsus Hunters” publie l’exploit complet sur Telegram. L’analyse technique révèle la sophistication de la chaîne d’attaque : l’exploit combine une injection Server-Side Request Forgery (SSRF), une injection Carriage-Return Line-Feed (CRLF), un contournement d’authentification et une injection de template XSL. Concrètement, l’attaquant peut injecter des commandes malveillantes directement dans les templates XSL stockés dans les tables XDO_TEMPLATES_B et XDO_LOBS de la base de données EBS, puis déclencher l’exécution de ces templates via l’endpoint TemplatePreviewPG pour exécuter du code sur le serveur. Cette chaîne d’exploitation permet de déployer des shells inversés Bash ou d’exécuter des commandes arbitraires sur les serveurs EBS compromis.

Dès lors, ce n’est plus seulement Cl0p qui peut exploiter la faille CVE : n’importe quel cybercriminel ayant accès au code peut frapper. La divulgation de cet exploit sur des canaux publics aggrave considérablement la situation en rendant la vulnérabilité accessible à d’autres acteurs malveillants au-delà de Cl0p.

CVE-2025-61884 : la faille secondaire

Le 11 octobre 2025, Oracle publie un second correctif d’urgence pour CVE-2025-61884, une vulnérabilité de sévérité élevée avec un score CVSS de 7.5. Elle affecte le Runtime UI d’Oracle Configurator et permet à des attaquants distants d’accéder à des données de configuration sensibles et de déclencher des requêtes internes via l’endpoint UiServlet, toujours sans authentification. La CISA (Cybersecurity and Infrastructure Security Agency) américaine ajoute immédiatement CVE-2025-61884 à son catalogue des vulnérabilités activement exploitées (Known Exploited Vulnerabilities), confirmant son exploitation active dans la nature et imposant aux agences fédérales américaines un délai de correction impératif fixé au 10 novembre 2025.

Les deux vulnérabilités affectent les versions d’Oracle EBS allant de 12.2.3 à 12.2.14, exposant ainsi une base considérable d’installations d’entreprise à travers le monde.

La chronologie révèle un problème majeur dans la réponse d’Oracle. Le 2 octobre 2025, Oracle publie un premier avis de sécurité suggérant que les attaquants exploitaient des vulnérabilités déjà corrigées dans le Critical Patch Update de juillet 2025. Face à l’accumulation des preuves d’exploitation d’une vulnérabilité zero-day inconnue, Oracle publie le 4 octobre un correctif d’urgence adressant CVE-2025-61882. Cependant, ce premier correctif s’avère défaillant, obligeant Oracle à publier un second correctif le 11 octobre pour adresser CVE-2025-61884. Les clients restent ainsi exposés pendant six jours supplémentaires après avoir déjà été vulnérables pendant plusieurs mois.

Une campagne qui s’intensifie en novembre

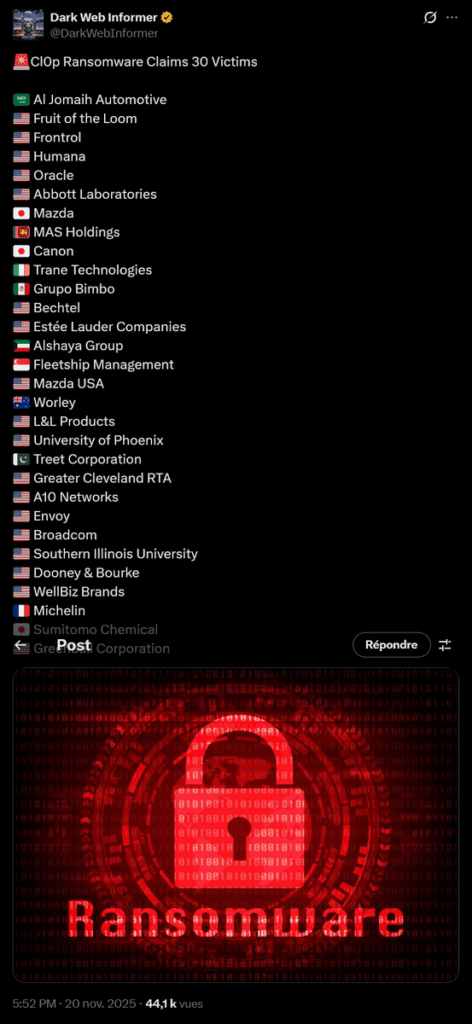

La campagne d’extorsion initiée fin septembre 2025 a connu plusieurs vagues de publications sur le site de fuite de Cl0p au cours du mois de novembre. Les premières victimes avaient été nommées mi-octobre, incluant Harvard University et Envoy Air, filiale d’American Airlines, qui ont rapidement confirmé avoir subi des compromissions. Début novembre, SecurityWeek rapportait que près de 30 organisations figuraient désormais sur le site du groupe. Parmi ces victimes se trouvaient des entreprises de divers secteurs : technologie, automobile, santé, fabrication industrielle et éducation.

Le rythme s’est encore accéléré durant la seconde moitié du mois, de nouvelles victimes confirmaient les compromissions : The Washington Post révélait l’exposition de données d’employés, l’assureur britannique Allianz UK apparaissait également sur la liste. Le service national de santé britannique NHS a également été listé par Cl0p , mais l’organisation n’a pas confirmé de compromission et aucune donnée n’a été publiée à ce jour. Le NHS mène actuellement une investigation avec le National Cyber Security Centre.

Le 20 novembre marque le pic de cette campagne lorsque Cl0p a ajouté une nouvelle vague de victimes de premier plan sur son site. Touchant aussi bien des géants industriels comme Mazda, le constructeur automobile japonais, et sa filiale américaine Mazda USA que Canon spécialiste de l’optique et de l’imagerie. Toutefois Mazda confirme avoir été ciblé et affirme avoir détecté et repoussé l’attaque sans fuite de données tandis que Canon a également confirmé un incident de sécurité, précisant toutefois qu’il semblait limité à une filiale de Canon U.S.A. Inc., affectant uniquement un serveur web.

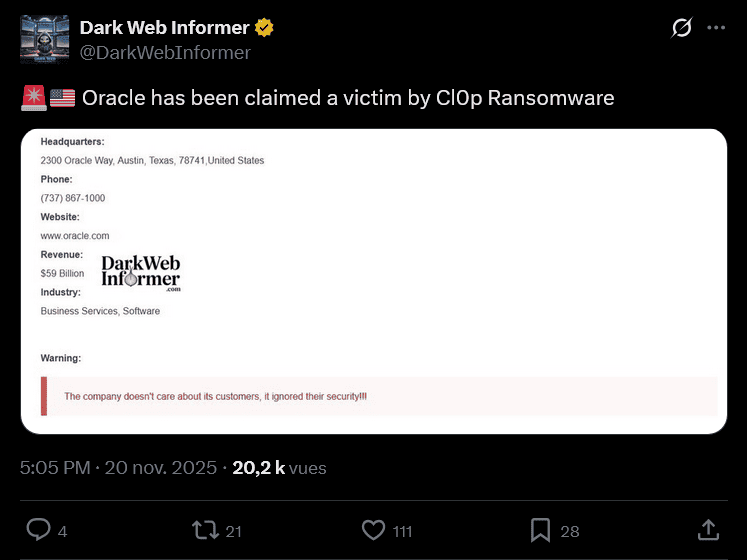

Oracle lui-même est brièvement apparu sur le site de fuite de Cl0p le 20 novembre 2025, avant que l’entrée ne soit rapidement retirée. Cette apparition était accompagné d’un message incriminant Oracle : « The company doesn’t care about its customers. It ignored their security!!! »

Des victimes de tous horizons

Plusieurs organisations ont publiquement confirmé avoir subi une compromission dans le cadre de cette campagne, fournissant des détails sur l’ampleur des violations, tandis que d’autres victimes affichées n’ont toujours pas confirmé cette attaque.

Logitech a été parmi les premières grandes marques à officialiser la compromission. Le 14 novembre, le fabricant suisse confirmait qu’un attaquant avait exploité la vulnérabilité CVE-2025-61882 dans Oracle E-Business Suite pour copier des données internes. Cl0p revendique la possession de 1,8 téraoctet d’informations, incluant des documents financiers, des feuilles de calcul et des données RH. D’autres établissements ont suivi : Dartmouth College a révélé une compromission survenue en août, GlobalLogic a notifié des milliers d’employés.

Dans le secteur privé, les grandes marques se succèdent : le géant des semi-conducteurs Broadcom apparaît aux côtés du fabricant français de pneumatiques Michelin, du conglomérat mexicain Grupo Bimbo, et de groupes du Moyen-Orient comme Aljomaih Automotive (Arabie saoudite) et Alshaya Group (Koweït). Aucun secteur n’est épargné que se soit des marques grand public comme Estée Lauder (cosmétiques) ou des entreprises du secteur de la santé comme Humana (assurance santé). La diversité géographique et sectorielle confirme le caractère opportuniste de la campagne : Oracle EBS étant massivement déployé, Cl0p a pu compromettre indifféremment des constructeurs automobiles japonais, des universités américaines, des industriels français et des éditeurs de logiciels.

Le playbook éprouvé de Cl0p : l’exploitation industrielle de masse

Cette campagne Oracle n’est pas une improvisation. Elle s’inscrit dans une stratégie parfaitement rodée qui a fait de Cl0p l’un des groupes d’extorsion les plus redoutables au monde. Cl0p, actif depuis 2020, a bâti sa réputation sur l’exploitation systématique de vulnérabilités zero-day dans des logiciels d’entreprise largement déployés.

Là où d’autres groupes de ransomware multiplient les attaques ciblées une par une, Cl0p a choisi une approche radicalement différente : l’exploitation massive de plateformes d’entreprise largement déployées. Le groupe identifie des plateformes critiques utilisées par des centaines d’entreprises, y découvre des failles de sécurité non documentées, exfiltre massivement des données, puis lance des campagnes d’extorsion coordonnées plusieurs semaines après l’intrusion initiale. Cette approche industrielle transforme une unique vulnérabilité en levier d’extorsion à l’échelle internationale.

L’historique du groupe témoigne de l’efficacité de cette stratégie. En 2020, l’exploitation de CVE-2021-27104 dans l’appliance Accellion File Transfer Appliance a touché une centaine d’organisations. En 2021, une faille zero-day dans SolarWinds Serv-U FTP (CVE-2021-35211) a servi de tremplin à de nouvelles compromissions. En 2023, la campagne GoAnywhere MFT exploitant CVE-2023-0669 a impacté plus de 100 entreprises, avant que l’exploitation de MOVEit Transfer (CVE-2023-34362) ne devienne l’une des campagnes de vol de données les plus massives jamais documentées, affectant 2 773 organisations dans le monde et exposant près de 96 millions d’individus. Fin 2024, Cl0p exploite les vulnérabilités CVE-2024-50623 et CVE-2024-55956 dans les produits Cleo, revendiquant plus de 400 victimes au cours des trois premiers mois de 2025.

Historiquement connu pour son ransomware découvert début 2019 et originellement attribué au groupe TA505, Cl0p a pris ses distances avec le chiffrement des données de ses victimes depuis 2023, privilégiant l’extorsion simple basée uniquement sur le vol de données et la menace de leur divulgation. Cette évolution stratégique reflète une adaptation aux défenses de plus en plus sophistiquées contre les ransomware traditionnels, tout en maintenant une capacité d’extorsion efficace. Le département d’État américain propose désormais une récompense de 10 millions de dollars pour toute information permettant de relier les activités de Cl0p à un gouvernement étranger.

Comment se défendre face à cette menace

Face à cette campagne, les organisations utilisant Oracle E-Business Suite doivent adopter une posture défensive multicouche. L’application immédiate des correctifs d’urgence Oracle publiés les 4 et 11 octobre 2025 constitue la priorité absolue. Les analystes de Google Threat Intelligence Group estiment que les serveurs Oracle EBS mis à jour avec le correctif du 11 octobre ne sont probablement plus vulnérables aux chaînes d’exploitation connues.

Cependant, patcher ne suffit pas à éradiquer une compromission déjà existante. Si vos systèmes Oracle EBS ont été exposés entre juillet et octobre sans correctif, les attaquants peuvent avoir déjà établi des points d’ancrage dans votre infrastructure.

La chasse aux templates malveillants dans la base de données EBS représente une mesure de détection critique. Les attaquants stockent leurs payloads directement dans les tables XDO_TEMPLATES_B et XDO_LOBS de la base de données EBS. Les administrateurs doivent immédiatement interroger ces tables pour identifier les templates malveillants, en examinant particulièrement ceux dont le TEMPLATE_CODE commence par les préfixes TMP ou DEF.

Les équipes de sécurité doivent également restreindre l’accès internet sortant depuis les serveurs EBS pour perturber la chaîne d’attaque, surveiller les requêtes HTTP anormales vers /OA_HTML/configurator/UiServlet, /OA_HTML/SyncServlet et les endpoints TemplatePreviewPG, bloquer immédiatement les adresses IP sources identifiées dans la campagne, notamment 200.107.207.26 et 161.97.99.49, et procéder à l’analyse forensique de la mémoire des processus Java associés à l’application EBS pour détecter les compromissions.

Au-delà de la réponse immédiate, cette campagne impose une remise en question stratégique. Les organisations doivent segmenter les environnements EBS pour limiter le rayon d’explosion en cas de compromission et accélérer les cycles de déploiement de correctifs via des pipelines automatisés. Le délai entre la découverte d’une faille et son exploitation se compte désormais en jours, pas en semaines.

Un signal d’alarme pour les utilisateurs d’ERP

La campagne Cl0p contre Oracle EBS illsutre l’importance pour les entreprises de veiller scrupuleusement aux mises à jour de leurs logiciels. Les plateformes ERP, véritables colonne vertébrale des organisations modernes, deviennent des cibles de choix pour les opérations d’extorsion de masse. Leur compromission expose simultanément des données clients, RH, financières et opérationnelles.

Cette attaque rappelle une vérité inconfortable : les zero-days dans les logiciels d’entreprise massivement déployés transforment chaque organisation utilisant le produit en victime potentielle, indépendamment de sa propre posture de sécurité. Face à des attaquants qui découvrent et exploitent des vulnérabilités avant même que l’éditeur n’en soit informé, les défenses traditionnelles montrent leurs limites.

La réponse nécessite une approche en profondeur combinant surveillance continue, cycles de patch accélérés, segmentation réseau rigoureuse et capacité de détection avancée. Les 103 organisations identifiées le 21 novembre représentent probablement une fraction des victimes réelles. Selon Google Threat Intelligence, des milliers d’environnements Oracle EBS ont été potentiellement exposés pendant la période d’exploitation.

Sources

Google Cloud : Oracle E-Business Suite Zero-Day Exploited in Widespread Extortion Campaign

Oracle : Security Alert CVE-2025-61882

Oracle : Security Alert CVE-2025-61884

SOCRadar : Cl0p’s Oracle EBS Zero-Day Campaign: What We Know So Far

Cybernews : Cl0p gang hacks Oracle, exploiting Oracle’s own EBS zero-day

BleepingComputer : Clop extortion emails claim theft of Oracle E-Business Suite data

BleepingComputer : Logitech confirms data breach after Clop extortion attack

The Record : At least 35,000 impacted by Dartmouth College breach through Oracle EBS campaign

Ransomware.live : Clop Group