Le paysage cybercriminel de 2025 connaît une évolution majeure avec l’émergence marquante de Safepay.

Safepay est un groupe de ransomware qui s’est imposé comme l’une des menaces les plus notables de l’année 2025, prenant même la tête du nombre d’attaques en mai 2025.

En à peine quelques mois, cette organisation criminelle a réussi à se hisser au sommet des classements mondiaux, détrônant des acteurs historiques comme Qilin et LockBit.

Table des matières

ToggleL’Ascension fulgurante de Safepay

Identifié pour la première fois en novembre 2024, Safepay a rapidement établi sa domination dans l’écosystème du ransomware. Selon les dernières données de Ransomfeed, le groupe a, en effet, pris la tête du classement des ransomwares en mai 2025, revendiquant pas moins de 72 victimes pour ce seul mois.

Cette progression est d’autant plus remarquable que Safepay affirme ne pas fonctionner selon le modèle traditionnel du Ransomware-as-a-Service (RaaS). Contrairement à d’autres groupes qui délèguent leurs opérations à des affiliés, Safepay maintient une structure centralisée et interne, ce qui lui permet d’adopter des tactiques, techniques et procédures (TTP) cohérentes et un ciblage plus précis.

Un modèle opérationnel redoutable

La double extorsion au cœur de la stratégie de SafePay

Safepay emploie une stratégie de double extorsion particulièrement efficace…

En effet, le groupe ne se contente pas de chiffrer les données de ses victimes, mais exfiltre également des informations sensibles avant le chiffrement. Cette approche permet d’exercer une pression maximale sur les victimes, qui risquent non seulement la perte de leurs données, mais aussi leur divulgation publique.

Les analyses de Cyble rapportent que Safepay a déjà revendiqué 198 victimes depuis son apparition à l’automne 2024, avec un pic de 43 victimes en mars 2025 avant d’atteindre son record de 58 victimes en mai, d’après ses propres données qui diffèrent légèrement de celles de Ransomfeed.

Des tactiques d’intimidation agressives

Safepay se distingue particulièrement par l’agressivité de ses méthodes de négociation. Selon les recherches de DCSO, le groupe n’hésite pas à contacter directement ses victimes par téléphone pour accroître la pression psychologique.

Cette approche directe s’accompagne de l’exploitation d’un « site of shame » en .onion où les données volées des victimes qui refusent de payer sont publiées.

Le ciblage géographique spécifique de SafePay

L’Allemagne, particulièrement dans le viseur

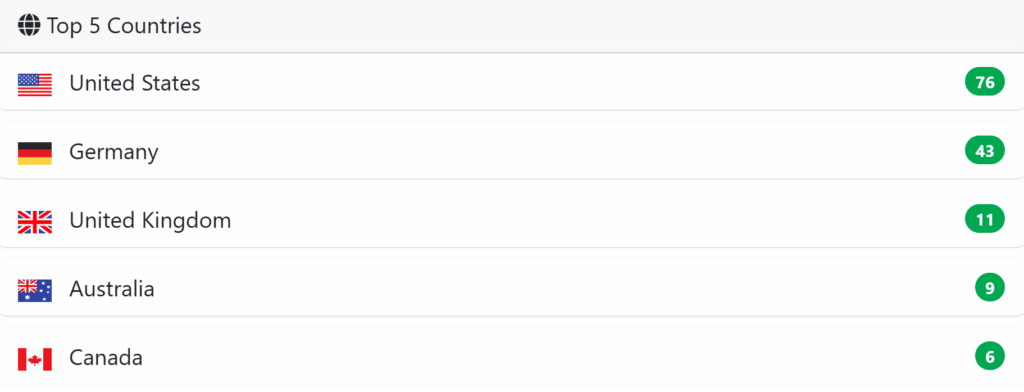

L’une des particularités les plus frappantes de Safepay réside dans son ciblage géographique. Contrairement aux tendances habituelles des ransomwares qui se concentrent principalement sur les États-Unis, Safepay montre une préférence marquée pour l’Allemagne, qui représente près de 18% de ses victimes – un pourcentage bien supérieur à la moyenne des autres groupes de ransomware.

Cette concentration sur le marché allemand suggère une stratégie délibérée, possiblement liée à la prospérité économique du pays et à la valeur des données des entreprises allemandes. Les États-Unis restent néanmoins un target privilégié, confirmant l’approche bilatérale du groupe.

Les secteurs privilégiés

Safepay démontre une capacité d’adaptation remarquable en ciblant une large gamme d’industries, avec une préférence notable pour :

- Le secteur manufacturier (22)

- Les services professionnels (19)

- Le secteur de l’éducation (17)

- Les entreprises de la Tech (14)

- Le secteur médical (13)

À l’inverse, le groupe semble éviter certains secteurs comme la finance, l’informatique et les administrations publiques, suggérant une stratégie de ciblage réfléchie basée sur l’analyse des risques et des retours potentiels.

Analyse Technique du Ransomware Safepay

Architecture et fonctionnement

Les experts de NCC Group ont mené une analyse approfondie du ransomware Safepay, partant d’une attaque réelle et révélant la complexité et la rapidité de l’attaque :

Chronologie de l’attaque

L’incident s’est déroulé sur une période de 2 jours, démontrant la rapidité d’exécution des attaquants :

- T+0 : Accès initial via un pare-feu mal configuré

- T+7 heures : Déploiement de fichiers batch malveillants et reconnaissance réseau

- T+1 jour : Compromission d’identifiants et accès aux fichiers

- T+2 jours : Déploiement du ransomware

Vecteur d’attaque initial

La faille critique

L’attaque a été rendue possible par une mauvaise configuration du firewall Fortigate permettant aux comptes locaux et LDAP de s’authentifier sur le VPN en contournant l’authentification multi-facteur (MFA). Cette erreur de configuration, combinée à des mots de passe faibles, a ouvert la porte aux attaquants.

Escalade de privilèges

Les attaquants ont rapidement escaladé leurs privilèges en compromettant un compte administrateur de domaine, utilisant un dispositif nommé « vultr-guest » – un indicateur connu des infrastructures VPS Vultr utilisées par les cybercriminels.

Arsenal technique du ransomware

Un chiffrement sophistiqué

SafePay utilise l’algorithme ChaCha20 avec un mécanisme d’échange de clés x25519 :

- Chaque fichier est chiffré avec une clé unique

- Chiffrement partiel : seulement 10% des blocs de données (paramètre -enc=1)

- Métadonnées non chiffrées de 65 bytes ajoutées à la fin de chaque fichier

Outils de persistance

- ScreenConnect : Outil d’accès à distance légitime détourné

- QDoor : Porte dérobée sophistiquée avec communication C2 vers 88.119.167[.]239

- Techniques anti-récupération : Suppression des clichés instantanés VSS, désactivation de la réparation automatique Windows

Extensions ciblées

Le ransomware ne chiffre que les fichiers avec des extensions spécifiques (plus de 60 types), incluant les exécutables, bibliothèques, documents, et fichiers multimédias.

Techniques d’évasion

Vérification linguistique

Le ransomware effectue une vérification du langage système et se termine immédiatement si il détecte :

- Russe, Ukrainien, Biélorusse

- Azéri (cyrillique), Arménien, Géorgien, Kazakh

Obfuscation

- Empaquetage UPX modifié pour dissimuler le contenu

- Injection de processus via technique de « process hollowing »

- Communication C2 non chiffrée avec en-tête spécifique : C4 C3 C2 C1

Impact et conséquences

L’attaque SafePay a causé :

- Chiffrement des hyperviseurs, rendant les machines virtuelles inutilisables

- Modification de tous les mots de passe administrateur

- Déploiement de notes de rançon (readme_safepay.txt) sur de nombreux hôtes

- Extension .safepay ajoutée aux fichiers chiffrés

Leçons de sécurité

Cette analyse révèle plusieurs points cruciaux pour la sécurité organisationnelle :

- Configuration rigoureuse : une simple erreur de configuration peut compromettre toute l’infrastructure

- Mots de passe robustes : les mots de passe faibles restent un vecteur d’attaque majeur

- MFA universel : l’authentification multi-facteur doit couvrir tous les comptes, sans exception

- Surveillance réseau : la détection précoce des activités suspectes est essentielle

- Sauvegarde sécurisée : les clichés instantanés VSS ne suffisent pas face aux ransomwares modernes

Le cas SafePay démontre que même des groupes de ransomware émergents peuvent causer des dégâts considérables en exploitant des vulnérabilités basiques. La sophistication technique du malware contraste avec la simplicité du vecteur d’attaque initial, soulignant l’importance d’une approche de sécurité holistique.

Comparaisons techniques

L’analyse comparative menée par DCSO révèle des similarités architecturales avec LockBit3 (LockBit Black), notamment :

- Utilisation de l’I/O superposé (Overlapped I/O)

- Machine d’état similaire pour le chiffrement

- Structure de résolution d’importation comparable

Cependant, les chercheurs estiment que Safepay a été développé de manière indépendante, probablement inspiré par les ransomwares existants plutôt que dérivé directement de leur code source.

Perspectives d’évolution

Les tendances observées

L’évolution rapide de Safepay suggère plusieurs tendances préoccupantes :

- Professionnalisation croissante : le groupe démontre une capacité d’adaptation et d’innovation remarquable

- Ciblage géographique spécialisé : l’accent mis sur l’Allemagne pourrait inspirer d’autres groupes

- Abandon du modèle RaaS : la structure centralisée pourrait devenir un modèle alternatif

Les défis à venir

Les experts anticipent plusieurs défis :

- Évolution technique : développement potentiel de capacités de chiffrement des hyperviseurs

- Expansion géographique : possible élargissement du ciblage à d’autres pays européens

- Sophistication des attaques : amélioration continue des techniques d’intrusion et de persistance

Conclusion

Safepay représente une évolution significative dans le paysage des ransomwares de 2025. Son ascension fulgurante, ses méthodes agressives et son ciblage géographique spécifique en font une menace majeure pour les entreprises, particulièrement en Allemagne et aux États-Unis.

La sophistication technique du groupe, combinée à sa structure centralisée et ses tactiques d’intimidation directe, établit de nouveaux standards dans l’écosystème cybercriminel. Pour contrer cette menace émergente, les organisations doivent impérativement renforcer leurs défenses, adopter une approche de sécurité proactive et maintenir une veille constante sur les évolutions de ce groupe particulièrement dangereux.

L’émergence de Safepay confirme la nécessité d’une collaboration internationale renforcée dans la lutte contre les ransomwares et souligne l’importance d’investissements soutenus dans la cybersécurité pour contrer cette nouvelle génération de menaces.

Les sources principales de l’article :