Table des matières

ToggleRETEX : de l’échec du décrypteur Akira, à une solution sur-mesure

Le contexte de l’attaque

Nous avons récemment été contactés, en urgence, par une entreprise IT située dans le sud des Pays-Bas, après avoir été frappée par une attaque du ransomware Akira.

Cette société, comme tant d’autres, s’est retrouvée confrontée à un scénario malheureusement devenu classique : un chiffrement massif de fichiers sur leur infrastructure VMware ESXi, suivi d’un crash brutal du serveur en plein processus de chiffrement…

L’infrastructure ciblée comprenait plusieurs dizaines de machines virtuelles critiques pour l’activité de l’entreprise. Aussi, le serveur ESXi, pierre angulaire de leur système d’information, hébergeait des données sensibles et des applications métier essentielles.

Quand Akira a frappé, c’est toute l’activité de l’entreprise qui s’est retrouvée paralysée.

Une décision à double tranchant : payer la rançon ?

Devant l’ampleur des dommages et l’urgence opérationnelle, la direction a pris la décision difficile de payer la rançon.

Cette décision, largement compréhensible dans le contexte de pression extrême, illustre le dilemme auquel font face de nombreuses organisations : maintenir l’activité coûte que coûte, même au prix d’alimenter l’économie criminelle sans garantie de résultat ?

Les attaquants ont effectivement fourni un décrypteur officiel accompagné d’une clé de déchiffrement, conformément à leurs « engagements ». L’outil semblait relativement simple d’utilisation, avec des instructions claires :

unlocker.exe -p="path_to_unlock"

unlocker.exe -s="C:\paths.txt"

where "paths.txt" is a list of paths for the decryptor, each path on a new line

ESXi commands:

1) chmod +x unlocker

2) ./unlocker -p="/vmfs/volumes"L’échec innatendu du décrypteur…

Rapidement, la réalité s’est imposée : le décrypteur officiel d’Akira présentait des défaillances majeures. Si le premier fichier a pu être restauré sans difficulté, la situation s’est compliquée dès le second fichier. Notre analyse technique a révélé plusieurs problèmes critiques :

L’absence de footers Akira : les fichiers concernés ne possédaient pas la signature caractéristique ajoutée en fin de fichier par le ransomware. Cette signature, essentielle au bon fonctionnement du décrypteur, était absente en raison du crash brutal du serveur pendant le processus de chiffrement.

Un chiffrement partiel non géré : le décrypteur officiel ne savait pas traiter les fichiers partiellement chiffrés. Quand le serveur ESXi a planté, le processus de chiffrement s’est interrompu au milieu de certaines zones, créant des fichiers dans un état hybride que l’outil n’anticipait pas.

Une gestion d’erreur déficiente : face à ces situations non prévues, le décrypteur générait des erreurs fatales et abandonnait le traitement, laissant les victimes dans l’impasse.

Que faire en cas de défection des cybercriminels ?

La situation s’est encore aggravée quand la société de cybersécurité mandatée a tenté de reprendre contact avec les opérateurs d’Akira pour obtenir une assistance technique. Cette démarche, témoigne du désespoir des victimes face à l’inefficacité de la « solution » payée et l’indifférence des hackers.

Les résultats ont été décevants : les forums Akira sur le darkweb étaient fermés, et aucune réponse n’émanait du groupe. Comme l’a exprimé avec amertume un analyste de la cellule cyber impliquée : « Nos ‘lazy bastards’ sont déjà en train de bronzer au bord de la piscine, mission accomplie ».

Cette attitude révèle une réalité souvent ignorée : une fois la rançon encaissée, les cybercriminels n’ont aucun intérêt à fournir un support technique. Leur « service client » s’arrête au paiement !

La problématique des sauvegardes

Parallèlement aux difficultés avec le décrypteur, l’entreprise faisait face à un autre défi : l’indisponibilité de ses sauvegardes critiques. Le NAS contenant les sauvegardes était lui-même en panne et avait été envoyé chez un spécialiste de récupération de données, probablement à l’étranger d’après les informations recueillies.

Cette situation illustre une vulnérabilité fréquente : les organisations pensent souvent que leurs sauvegardes les protègent contre les ransomwares, mais négligent les aspects de disponibilité et de résilience de ces mêmes sauvegardes.

Les premiers résultats de l’analyse des fichiers .vbk (sauvegardes Veeam) récupérés du NAS étaient initialement optimistes. Un confrère avait classé tous les fichiers comme « bons ». Cependant, notre propre analyse avec des outils spécialisés a révélé une toute autre réalité.

L’analyse technique approfondie

Notre diagnostic précis a montré que seuls trois fichiers sur l’ensemble des sauvegardes étaient réellement exploitables. Ces fichiers, tous de très petite taille (moins de 10 Mo), étaient des sauvegardes incrémentales protégées par mot de passe Veeam.

Bien que nous ayons pu extraire la liste des machines virtuelles contenues dans l’un d’eux, la récupération de données exploitables s’est avérée impossible. Au-delà de 5% de la structure des fichiers, seuls des blocs incohérents et inutilisables subsistaient.

Cette situation met en lumière l’importance des tests de restauration réguliers. Une sauvegarde qui n’a jamais été testée n’est souvent qu’un leurre de sécurité.

Le développement d’une solution sur-mesure

Face à l’échec du décrypteur officiel et l’indisponibilité des sauvegardes, notre équipe a décidé de développer une solution personnalisée. Cette approche nécessitait une analyse forensique approfondie du mécanisme de chiffrement d’Akira.

Reverse engineering du décrypteur : nous avons analysé le fonctionnement interne du décrypteur fourni par les attaquants. Cette analyse nous a permis de comprendre les mécanismes de chiffrement utilisés et d’identifier les points de défaillance.

Identification des patterns de chiffrement : chaque fichier présentait une signature différente due à l’interruption du processus. Nous avons développé des algorithmes capables d’identifier dynamiquement les zones chiffrées et non chiffrées.

Extraction manuelle des clés : le processus de déchiffrement reposait sur des clés qui devaient être extraites et injectées manuellement pour chaque fichier, en s’adaptant aux spécificités de chaque corruption.

Développement d’un décrypteur adaptatif : notre solution finale était capable de s’adapter dynamiquement aux spécificités de chaque fichier, en reconstruisant les blocs de données et en gérant les interruptions de chiffrement.

Résultats et livraison

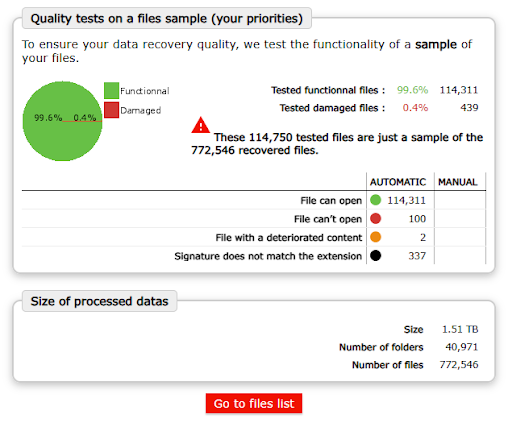

Moins de 48 heures après le début de notre intervention, nous avons pu livrer à notre client l’ensemble des fichiers déchiffrés. Cette performance démontre plusieurs points importants :

Avantage à l’expertise spécialisée : notre solution personnalisée s’est révélée plus efficace que l’outil fourni par les cybercriminels eux-mêmes.

Importance de l’analyse technique : une compréhension approfondie des mécanismes de chiffrement peut surmonter les défaillances des outils automatisés.

Valeur de la réactivité : notre intervention rapide a permis de limiter l’impact de l’attaque sur l’activité de l’entreprise.

Les leçons apprises de cette intervention

Cette expérience illustre plusieurs réalités importantes :

- Le paiement de la rançon ne garantit pas la récupération : même en cédant aux exigences des cybercriminels, les organisations ne sont pas assurées de récupérer leurs données.

- La fiabilité des décrypteurs est questionnable : les outils fournis par les attaquants sont souvent basiques et ne gèrent pas les cas d’usage complexes.

- L’expertise technique fait la différence : dans les situations critiques, l’intervention de spécialistes expérimentés peut faire la différence entre la récupération et la perte définitive des données.

- L’importance des tests de sauvegarde : une stratégie de sauvegarde non testée régulièrement peut s’avérer inutile au moment critique.

Akira ransomware : contexte et analyse technique approfondie

Émergence et positionnement dans l’écosystème

Akira a émergé en mars 2023 dans un contexte de transformation profonde du paysage des ransomwares. Son apparition coïncide avec la disparition progressive de certains groupes établis et illustre la dynamique constante de renouvellement de cet écosystème criminel.

Le groupe s’est rapidement imposé comme une menace majeure, adoptant dès ses débuts un modèle RaaS (Ransomware-as-a-Service) sophistiqué. Cette approche permet aux développeurs de mettre leur logiciel malveillant à disposition d’affiliés en échange d’une part des profits, démultipliant ainsi l’impact et la portée des attaques.

Les connexions présumées avec conti

De nombreux experts en cybersécurité établissent des liens troublants entre Akira et le défunt ransomware Conti, qui a officiellement cessé ses activités en mai 2022. Ces connexions s’appuient sur plusieurs éléments :

Similarités dans les techniques d’attaque : les méthodes d’infiltration, de propagation latérale et de chiffrement présentent de nombreuses similitudes avec celles utilisées par Conti.

Réutilisation d’outils : certains outils et scripts utilisés par Akira montrent des ressemblances frappantes avec ceux développés par l’écosystème Conti.

Expertise technique immédiate : contrairement aux nouveaux groupes qui nécessitent une période d’apprentissage, Akira a démontré dès ses premiers jours une sophistication technique remarquable.

Cette filiation présumée expliquerait en partie la rapidité avec laquelle Akira s’est établi comme une menace majeure, bénéficiant potentiellement de l’expertise accumulée par les anciens opérateurs de Conti.

L’évolution technique : de Windows au multi-plateforme

L’une des caractéristiques les plus remarquables d’Akira réside dans son évolution technique rapide. Initialement conçu pour cibler les environnements Windows, le groupe a rapidement étendu ses capacités aux systèmes Linux, notamment les serveurs VMware ESXi.

Cette transition, opérée dès avril 2023, démontre une compréhension stratégique des infrastructures modernes. Les serveurs ESXi représentent des cibles particulièrement attractives car ils constituent souvent un point de défaillance unique : la compromission d’un seul serveur de virtualisation peut affecter des dizaines de machines virtuelles.

Une architecture cryptographique sophistiquée

Akira utilise une architecture de chiffrement hybride combinant efficacité et sécurité :

ChaCha20 pour le chiffrement symétrique : ce choix n’est pas fortuit. ChaCha20 offre des performances excellentes sur les processeurs modernes tout en maintenant un niveau de sécurité élevé. Cette combinaison permet un chiffrement rapide de volumes importants de données.

RSA pour la protection des clés : les clés ChaCha20 sont elles-mêmes chiffrées avec RSA, créant une architecture à deux niveaux qui complique considérablement toute tentative de récupération sans la clé privée des attaquants.

Gestion des signatures : Akira ajoute des signatures spécifiques (footers) aux fichiers chiffrés, permettant au décrypteur de valider l’intégrité et la complétude du processus de chiffrement.

Évolution des extensions et marqueurs

L’évolution des extensions utilisées par Akira témoigne d’une adaptation continue :

- Phase Initiale (.akira) : les premières versions utilisaient l’extension .akira, facilement identifiable par les solutions de sécurité.

- Diversification (.powerranges) : l’adoption de nouvelles extensions comme .powerranges vise à échapper aux signatures de détection et à compliquer l’identification automatique.

Cette stratégie de diversification s’inscrit dans une logique d’adaptation continue aux contre-mesures déployées par les équipes de sécurité.

Une méthodologie d’attaque sophistiquée

Accès initial et reconnaissance

Les méthodes d’accès initial d’Akira révèlent une approche méthodique et opportuniste :

Exploitation des VPN vulnérables : les systèmes VPN sans authentification multifactorielle constituent la cible privilégiée. Akira exploite particulièrement les vulnérabilités connues dans les solutions Cisco VPN.

Compromission des services d’accès distant : le protocole RDP mal sécurisé représente un autre vecteur d’attaque favori, exploité via des techniques de brute force ou des identifiants compromis.

Phishing ciblé : les campagnes de spear phishing d’Akira se distinguent par leur sophistication, avec des leurres personnalisés adaptés aux spécificités de chaque organisation cible.

Établissement de la persistance

Une fois l’accès initial obtenu, Akira déploie une stratégie de persistance multi-couches :

Création de comptes fictifs : les attaquants créent des comptes administrateurs ou compromettent des comptes existants, assurant un accès maintenu même après découverte initiale.

Utilisation d’outils légitimes : des outils comme AnyDesk, WinSCP, FileZilla et Rclone sont détournés pour maintenir l’accès et faciliter l’exfiltration.

Exploitation active directory : dans les environnements d’entreprise, Akira vise l’obtention de privilèges administrateur de domaine pour une propagation latérale efficace.

Reconnaissance et cartographie

La phase de reconnaissance d’Akira peut s’étaler sur plusieurs semaines. Les attaquants utilisent des outils comme SoftPerfect Network Scanner et Advanced IP Scanner pour cartographier minutieusement :

- Les serveurs critiques et leurs interdépendances

- Les systèmes de sauvegarde et leur localisation

- Les données sensibles et leur emplacement

- Les mesures de sécurité et leurs éventuelles failles

La stratégie de double extorsion

Akira a perfectionné la technique de double extorsion, combinant chiffrement destructeur et menace de divulgation :

Phase d’exfiltration préalable : avant le chiffrement, les attaquants identifient et extraient les données les plus sensibles, processus pouvant représenter plusieurs téraoctets.

Chiffrement sélectif : contrairement aux ransomwares primitifs, Akira applique un chiffrement sélectif, ciblant les fichiers critiques tout en préservant la fonctionnalité minimale.

Négociation personnalisée : le groupe engage une négociation adaptée à chaque victime, modulant ses exigences selon la taille et la capacité financière de l’organisation.

Impact et statistiques alarmantes

Les données de la CISA (Cybersecurity and Infrastructure Security Agency) dressent un portrait inquiétant de l’impact d’Akira. Depuis mars 2023, le groupe a touché plus de 250 organisations, générant approximativement 42 millions de dollars de revenus illicites.

Les statistiques de 2025 confirment cette tendance préoccupante :

- Janvier 2025 : 72 attaques revendiquées

- Février 2025 : 77 attaques revendiquées

Ces chiffres positionnent Akira comme le groupe de ransomware le plus actif mondialement, dépassant ses concurrents en termes de volume et d’impact.

Secteurs ciblés et vulnérabilités spécifiques

Secteur de la Santé

Le secteur médical représente une cible prioritaire pour Akira, au point que le Health Sector Cybersecurity Coordination Center (HC3) a émis un avertissement formel en février 2024. Les établissements de santé présentent plusieurs vulnérabilités attractives :

- Criticité des systèmes : l’interruption des systèmes hospitaliers met directement en danger des vies humaines

- Capacité de paiement : les établissements de santé disposent généralement de budgets conséquents

- Données sensibles : les informations médicales ont une valeur élevée sur le marché noir

Infrastructures critiques

Les services publics, réseaux de transport et systèmes de communication font l’objet d’une attention particulière, créant des risques systémiques importants pour la société.

Secteur manufacturier

Les industries manufacturières, souvent dépendantes de systèmes SCADA et d’automatisation, subissent des interruptions de production particulièrement coûteuses.

Évolution des contre-mesures et adaptations

Face aux efforts de l’industrie de la cybersécurité, Akira démontre une capacité d’adaptation remarquable :

Migration des vecteurs d’attaque : le groupe abandonne progressivement les méthodes devenues moins efficaces pour explorer de nouveaux vecteurs.

Sophistication croissante : intégration de techniques avancées pour automatiser la reconnaissance et améliorer l’efficacité des attaques.

Diversification Géographique : Expansion vers de nouveaux marchés, notamment en Asie-Pacifique et Amérique du Sud.

Défis pour les équipes de sécurité

La sophistication d’Akira pose des défis particuliers aux équipes de sécurité :

Détection complexe : l’utilisation d’outils légitimes et la sophistication des techniques compliquent la détection automatique.

Temps de réponse critique : la rapidité d’exécution d’Akira nécessite des capacités de réponse quasi-instantanées.

Expertise technique : la compréhension des mécanismes d’attaque exige une expertise technique approfondie.

Conclusion :

Notre retour d’expérience avec l’entreprise néerlandaise illustre parfaitement les réalités du ransomware Akira. Malgré le paiement de la rançon, la récupération complète des données n’était pas garantie. C’est uniquement grâce à une expertise technique approfondie et au développement d’une solution personnalisée que nous avons pu surmonter les défaillances du décrypteur officiel.

Cette expérience souligne plusieurs points cruciaux :

- Le paiement n’est jamais une garantie : même en cédant aux exigences des cybercriminels, les organisations ne sont pas assurées de récupérer leurs données intégralement.

- L’expertise technique fait la différence : dans les situations critiques, l’intervention de spécialistes expérimentés peut accomplir ce que les outils automatisés ne parviennent pas à réaliser.

- La préparation préventive est essentielle : une stratégie de défense complète, incluant sauvegardes testées, détection avancée et plan de réponse, reste le meilleur investissement.

- L’adaptabilité est cruciale : face à des menaces sophistiquées comme Akira, les organisations doivent développer des capacités d’adaptation et d’innovation continues.

Akira représente l’évolution des ransomwares vers des formes plus sophistiquées et adaptatives. Sa capacité à évoluer, innover et contourner les contre-mesures traditionnelles en fait un adversaire redoutable. Les organisations qui survivront à cette menace seront celles qui auront investi dans la résilience plutôt que dans la simple protection.

En cas d’incident impliquant Akira ou tout autre ransomware, n’hésitez pas à solliciter l’assistance de spécialistes expérimentés. Comme notre intervention l’a démontré, une approche technique innovante peut parfois réussir là où les solutions conventionnelles échouent.