Table des matières

ToggleRETEX: del fracaso del desencriptador Akira a una solución a medida

Antecedentes del ataque

Recientemente, una empresa de TI del sur de los Países Bajos se puso en contacto con nosotros urgentemente, tras sufrir un ataque del ransomware Akira.

Esta empresa, como tantas otras, se encontró con un escenario que desgraciadamente se ha convertido en clásico: un cifrado masivo de archivos en su infraestructura VMware ESXi, seguido deuna caída repentina del servidor en mitad del proceso de cifrado…

La infraestructura atacada incluía varias docenas de máquinas virtuales críticas para la empresa. El servidor ESXi, la piedra angular de su sistema de información, albergaba datos confidenciales y aplicaciones empresariales esenciales.

Cuando Akira atacó, todo el negocio de la empresa se paralizó.

Una decisión de doble filo: ¿pagar el rescate?

Ante la magnitud de los daños y la urgencia operativa, la dirección tomó la difícil decisión de pagar el rescate.

Esta decisión, en gran medida comprensible en un contexto de presión extrema, ilustra el dilema al que se enfrentan muchas organizaciones: ¿mantener la actividad a toda costa, incluso a costa de alimentar la economía criminal sin garantía de resultados?

En efecto, los atacantes proporcionaron un descifrador oficial acompañado de una clave de descifrado, de acuerdo con sus «compromisos». La herramienta parecía relativamente sencilla de utilizar, con instrucciones claras:

unlocker.exe -p="path_to_unlock"

unlocker.exe -s="C:paths.txt"

where "paths.txt" is a list of paths for the decryptor, each path on a new line

ESXi commands:

1) chmod +x unlocker

2) ./unlocker -p="/vmfs/volumes"El inesperado fallo del desencriptador…

Pronto quedó claro que el desencriptador oficial de Akira tenía grandes defectos. Mientras que el primer archivo pudo restaurarse sin dificultad, la situación se complicó con el segundo. Nuestro análisis técnico reveló varios problemas críticos:

La ausencia de pies de página de Akira: los archivos en cuestión no tenían la firma característica añadida al final del archivo por el ransomware. Esta firma, esencial para que el descifrador funcione correctamente, faltaba porque el servidor se bloqueó repentinamente durante el proceso de cifrado.

Cifrado parcial no gestionado: el descifrador oficial era incapaz de gestionar archivos parcialmente cifrados. Cuando el servidor ESXi se bloqueaba, el proceso de cifrado se detenía en medio de ciertas zonas, creando archivos en un estado híbrido que la herramienta no había previsto.

Mala gestión de errores: ante estas situaciones imprevistas, el descifrador generaba errores fatales y abandonaba el proceso, dejando a las víctimas en la estacada.

¿Qué hacer si los ciberdelincuentes desertan?

La situación empeoró aún más cuando la empresa de ciberseguridad designada intentó ponerse en contacto de nuevo con los operadores de Akira para obtener asistencia técnica. Este planteamiento reflejaba la desesperación de las víctimas ante la ineficacia de la «solución» por la que habían pagado y la indiferencia de los hackers.

Los resultados fueron decepcionantes: los foros de Akira en la darkweb se cerraron y no hubo respuesta por parte del grupo. Como dijo amargamente un analista de la célula cibernética implicada: «Nuestros ‘lazy bastards’ ya están tomando el sol junto a la piscina, misión cumplida».

Esta actitud revela una realidad que a menudo se pasa por alto: una vez pagado el rescate, los ciberdelincuentes no tienen ningún interés en prestar asistencia técnica. Su «servicio al cliente» termina con el pago.

El problema de las copias de seguridad

Además de las dificultades con el desencriptador, la empresa se enfrentaba a otro reto: la indisponibilidad de sus copias de seguridad críticas. El propio NAS que contenía las copias de seguridad se había averiado y había sido enviado a un especialista en recuperación de datos, probablemente en el extranjero según la información recabada.

Esta situación ilustra una vulnerabilidad común: las organizaciones suelen pensar que sus copias de seguridad las protegen contra el ransomware, pero descuidan los aspectos de disponibilidad y resistencia de esas mismas copias.

Los resultados iniciales del análisis de los archivos .vbk (copias de seguridad de Veeam) recuperados del NAS fueron inicialmente optimistas. Un colega había calificado todos los archivos como «buenos». Sin embargo, nuestro propio análisis con herramientas especializadas reveló un panorama muy diferente.

Análisis técnico en profundidad

Nuestro diagnóstico preciso mostró que sólo tres archivos de todas las copias de seguridad eran realmente utilizables. Estos archivos, todos muy pequeños (menos de 10 MB), eran copias de seguridad incrementales protegidas por una contraseña de Veeam.

Aunque pudimos extraer la lista de máquinas virtuales contenida en uno de ellos, la recuperación de los datos utilizables resultó imposible. Quedaba más del 5% de la estructura de archivos, con sólo bloques incoherentes e inutilizables.

Esta situación pone de manifiesto la importancia de realizar pruebas periódicas de recuperación. Una copia de seguridad que nunca se ha probado no suele ser más que un señuelo de seguridad.

Desarrollar una solución a medida

Ante el fracaso del desencriptador oficial y la indisponibilidad de copias de seguridad, nuestro equipo decidió desarrollar una solución a medida. Este enfoque requirió un análisis forense en profundidad del mecanismo de cifrado de Akira.

Ingeniería inversa del des cifrador: analizamos el funcionamiento interno del descifrador suministrado por los atacantes. Este análisis nos permitió comprender los mecanismos de cifrado utilizados e identificar los puntos de fallo.

Identificación de patrones de cifrado: cada archivo tenía una firma diferente debido a la interrupción del proceso. Desarrollamos algoritmos capaces de identificar dinámicamente las zonas cifradas y no cifradas.

Extracción manual de claves: el proceso de descifrado se basaba en claves que debían extraerse e inyectarse manualmente para cada archivo, adaptándose a las características específicas de cada corrupción.

Desarrollo de un descifrador adaptativo: nuestra solución final era capaz de adaptarse dinámicamente a las características específicas de cada archivo, reconstruyendo bloques de datos y gestionando las interrupciones del cifrado.

Resultados y entrega

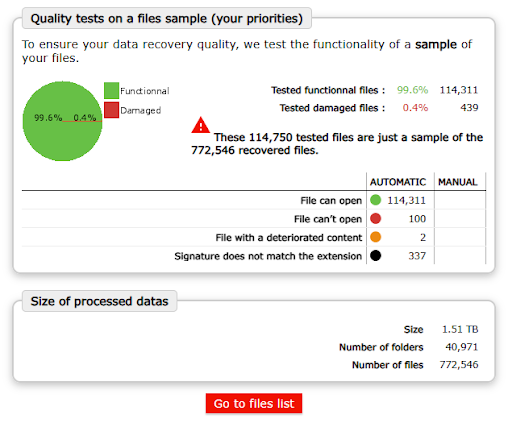

Menos de 48 horas después del inicio de nuestra intervención, pudimos entregar todos los archivos descifrados a nuestro cliente. Este resultado demuestra varios puntos importantes:

Ventaja sobre el peritaje especializado: nuestra solución personalizada resultó más eficaz que la herramienta proporcionada por los propios ciberdelincuentes.

Importancia del análisis técnico: un conocimiento profundo de los mecanismos de cifrado puede superar las deficiencias de las herramientas automatizadas.

Valor de la capacidad de reacción: nuestra rápida intervención limitó el impacto del ataque en la actividad de la empresa.

Lecciones aprendidas de esta intervención

Esta experiencia ilustra varias realidades importantes:

- Pagar el rescate no garantiza la recuperación: aunque cedan a las exigencias de los ciberdelincuentes, las organizaciones no tienen garantizada la recuperación de sus datos.

- Lafiabilidad de los descifradores es cuestionable: las herramientas proporcionadas por los atacantes suelen ser básicas y no manejan casos de uso complejos.

- Los conocimientos técnicos marcan la diferencia: en situaciones críticas, la intervención de especialistas experimentados puede marcar la diferencia entre la recuperación de los datos y su pérdida definitiva.

- La importancia de las pruebas de copia de seguridad: una estrategia de copia de seguridad que no se pruebe con regularidad puede resultar inútil en el momento crítico.

El ransomware Akira: antecedentes y análisis técnico en profundidad

Surgimiento y posicionamiento en el ecosistema

Akira surgió en marzo de 2023 en un contexto de profundos cambios en el panorama del ransomware. Su aparición coincidió con la paulatina desaparición de algunos grupos ya establecidos e ilustra la constante dinámica de renovación de este ecosistema delictivo.

El grupo se ha establecido rápidamente como una amenaza importante, adoptando desde el principio un sofisticado modelo RaaS (Ransomware-as-a-Service). Este enfoque permite a los desarrolladores poner su software malicioso a disposición de los afiliados a cambio de una parte de los beneficios, multiplicando así el impacto y el alcance de los ataques.

Supuestas conexiones con conti

Muchos expertos en ciberseguridad están estableciendo vínculos preocupantes entre Akira y el extinto ransomware Conti, que cesó oficialmente sus operaciones en mayo de 2022. Estas conexiones se basan en varios elementos:

Similitudes en las técnicas de ataque: los métodos de infiltración, propagación lateral y cifrado comparten muchas similitudes con los utilizados por Conti.

Reutilización de herramientas: algunas de las herramientas y scripts utilizados por Akira guardan sorprendentes similitudes con los desarrollados por el ecosistema Conti.

Experiencia técnica inmediata: a diferencia de los nuevos grupos que requieren un periodo de aprendizaje, Akira demostró una notable sofisticación técnica desde el principio.

Esta presunta filiación explica en parte la rapidez con la que Akira se estableció como una amenaza importante, beneficiándose potencialmente de la experiencia acumulada por los antiguos operadores de Conti.

Evolución técnica: de Windows a la multiplataforma

Una de las características más notables de Akira es su rápida evolución técnica. Inicialmente diseñado para entornos Windows, el grupo amplió rápidamente sus capacidades a los sistemas Linux, en particular a los servidores VMware ESXi.

Esta transición, que tuvo lugar en abril de 2023, demuestra una comprensión estratégica de las infraestructuras modernas. Los servidores ESXi son objetivos especialmente atractivos porque suelen representar un único punto de fallo: el compromiso de un único servidor de virtualización puede afectar a docenas de máquinas virtuales.

Sofisticada arquitectura criptográfica

Akira utiliza una arquitectura de cifrado híbrida que combina eficacia y seguridad:

ChaCha20 para el cifrado simétrico: esta elección no es casual. ChaCha20 ofrece un excelente rendimiento en los procesadores modernos al tiempo que mantiene un alto nivel de seguridad. Esta combinación permite cifrar rápidamente grandes volúmenes de datos.

RSA para la protección de claves: las propias claves de ChaCha20 se cifran con RSA, creando una arquitectura de dos niveles que dificulta considerablemente cualquier intento de recuperación sin la clave privada del atacante.

Gestión de firmas: Akira añade firmas específicas (pies de página) a los archivos cifrados, lo que permite al descifrador validar la integridad e integridad del proceso de cifrado.

Evolución de las extensiones y los marcadores

La evolución de las extensiones utilizadas por Akira atestigua una adaptación continua:

- Fase inicial (.akira): las primeras versiones utilizaban la extensión .akira, fácilmente identificable por las soluciones de seguridad.

- Diversificación (.powerranges): la adopción de nuevas extensiones como .powerranges tiene por objeto eludir las firmas de detección y complicar la identificación automática.

Esta estrategia de diversificación forma parte de un esfuerzo continuo para adaptarse a las contramedidas desplegadas por los equipos de seguridad.

Una sofisticada metodología de ataque

Acceso inicial y reconocimiento

Los métodos de acceso inicial de Akira revelan un enfoque metódico y oportunista:

Explotación de VPN vulnerables: los sistemas VPN sin autenticación multifactor son el objetivo preferido. En particular, Akira explota vulnerabilidades conocidas en las soluciones VPN de Cisco.

Servicios de acceso remoto comprometidos: el protocolo RDP poco seguro es otro de los vectores de ataque favoritos, explotado mediante técnicas de fuerza bruta o credenciales comprometidas.

Phishing selectivo: las campañas de phishing selectivo de Akira se distinguen por su sofisticación, con señuelos adaptados a las especificidades de cada organización objetivo.

Establecer la persistencia

Una vez obtenido el acceso inicial, Akira despliega una estrategia de persistencia de varios niveles:

Creación de cuentas ficticias: los atacantes crean cuentas de administrador o comprometen cuentas existentes, asegurando que el acceso se mantiene incluso después del descubrimiento inicial.

Uso de herramientas legítimas: herramientas como AnyDesk, WinSCP, FileZilla y Rclone son secuestradas para mantener el acceso y facilitar la exfiltración.

Explotación de Active Directory: en entornos corporativos, Akira pretende obtener privilegios de administrador de dominio para una propagación lateral eficaz.

Reconocimiento y mapeo

La fase de reconocimiento de Akira puede durar varias semanas. Los atacantes utilizan herramientas como SoftPerfect Network Scanner y Advanced IP Scanner para mapear cuidadosamente :

- Servidores críticos y sus interdependencias

- Sistemas de copia de seguridad y su ubicación

- Datos sensibles y su ubicación

- Medidas de seguridad y posibles lagunas

La estrategia de la doble extorsión

Akira ha perfeccionado la técnica de la doble extorsión, que combina el cifrado destructivo con la amenaza de divulgación:

Fase de preexfiltración: antes del cifrado, los atacantes identifican y extraen los datos más sensibles, un proceso que puede representar varios terabytes.

Cifrado selectivo: a diferencia del ransomware primitivo, Akira aplica un cifrado selectivo, dirigido a los archivos críticos preservando una funcionalidad mínima.

Negociación personalizada: el grupo entabla una negociación a medida de cada víctima, modulando sus exigencias en función del tamaño y la capacidad financiera de la organización.

Impacto y estadísticas alarmantes

Los datos de la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA) dibujan un panorama preocupante del impacto de Akira. Desde marzo de 2023, el grupo ha afectado a más de 250 organizaciones, generando aproximadamente 42 millones de dólares en ingresos ilícitos.

Las estadísticas de 2025 confirman esta preocupante tendencia:

- Enero de 2025: 72 ataques reivindicados

- Febrero de2025: 77 ataques reivindicados

Estas cifras sitúan a Akira como el grupo de ransomware más activo en todo el mundo, superando a sus competidores en volumen e impacto.

Sectores objetivo y vulnerabilidades específicas

El sector sanitario

El sector médico representa un objetivo prioritario para Akira, hasta el punto de que el Centro de Coordinación de Ciberseguridad del Sector Sanitario (HC3) emitió una advertencia formal en febrero de 2024. Los establecimientos sanitarios presentan varias vulnerabilidades atractivas:

- Criticidad de los sistemas: la interrupción de los sistemas hospitalarios pone directamente en peligro vidas humanas

- Capacidad de pago: los centros sanitarios suelen disponer de presupuestos considerables.

- Datos sensibles: la información médica tiene un alto valor en el mercado negro

Infraestructuras críticas

Los servicios públicos, las redes de transporte y los sistemas de comunicación son objeto de especial escrutinio, lo que genera importantes riesgos sistémicos para la sociedad.

Sector manufacturero

Las industrias manufactureras, a menudo dependientes de sistemas SCADA y de automatización, sufren interrupciones de la producción especialmente costosas.

Evolución de las contramedidas y adaptaciones

En respuesta a los esfuerzos del sector de la ciberseguridad, Akira ha demostrado una notable capacidad de adaptación:

Migración de los vectores de ataque: el grupo abandona progresivamente los métodos que han perdido eficacia para explorar nuevos vectores.

Sofisticación creciente: integración de técnicas avanzadas para automatizar el reconocimiento y mejorar la eficacia de los ataques.

Diversificación geográfica: expansión a nuevos mercados, especialmente en Asia-Pacífico y Sudamérica.

Retos para los equipos de seguridad

La sofisticación de Akira plantea retos particulares a los equipos de seguridad:

Detección compleja: el uso de herramientas legítimas y la sofisticación de las técnicas complican la detección automática.

Tiempo de respuesta crítico: la velocidad de ejecución de Akira requiere una capacidad de respuesta casi instantánea.

Conocimientos técnicos: la comprensión de los mecanismos de ataque requiere profundos conocimientos técnicos.

Conclusiones:

Nuestra experiencia con la empresa holandesa ilustra a la perfección la realidad del ransomware Akira. A pesar del pago del rescate, la recuperación total de los datos no estaba garantizada. Sólo gracias a unos profundos conocimientos técnicos y al desarrollo de una solución personalizada pudimos superar las deficiencias del desencriptador oficial.

Esta experiencia pone de relieve varios puntos cruciales:

- El pago nunca es una garantía: incluso cediendo a las exigencias de los ciberdelincuentes, las organizaciones no tienen garantizada la recuperación total de sus datos.

- Los conocimientos técnicos marcan la diferencia: en situaciones críticas, los especialistas experimentados pueden hacer lo que las herramientas automatizadas no pueden.

- Lapreparación preventiva es esencial: una estrategia de defensa completa, que incluya copias de seguridad comprobadas, detección avanzada y un plan de respuesta, sigue siendo la mejor inversión.

- Laadaptabilidad es crucial: frente a amenazas sofisticadas como Akira, las organizaciones deben desarrollar la capacidad de adaptarse e innovar continuamente.

Akira representa la evolución del ransomware hacia formas más sofisticadas y adaptables. Su capacidad para evolucionar, innovar y eludir las contramedidas tradicionales lo convierte en un adversario formidable. Las organizaciones que sobrevivan a esta amenaza serán las que hayan invertido en resiliencia y no sólo en protección.

En caso de incidente relacionado con Akira o cualquier otro ransomware, no dude en solicitar la ayuda de especialistas experimentados. Como demostró nuestra intervención, un enfoque técnico innovador a veces puede tener éxito donde las soluciones convencionales fracasan.