En apenas unos meses, DragonForce se ha consolidado como uno de los grupos de ransomware más temidos de 2025. Tras este nombre se esconde un cártel de ciberdelincuentes capaz de combinar la potencia técnica de variantes derivadas de LockBit y Conti con un novedoso modelo de ransomware como servicio (RaaS ). Lejos de las estructuras tradicionales, DragonForce ofrece a sus afiliados una completa infraestructura de marca blanca, gestión centralizada de campañas y una agresiva estrategia de expansión. El resultado: la industrialización del ransomware, que está redefiniendo las reglas del juego y amenaza ya tanto a grandes empresas como a instituciones públicas de todo el mundo.

Table des matières

ToggleOrígenes de DragonForce

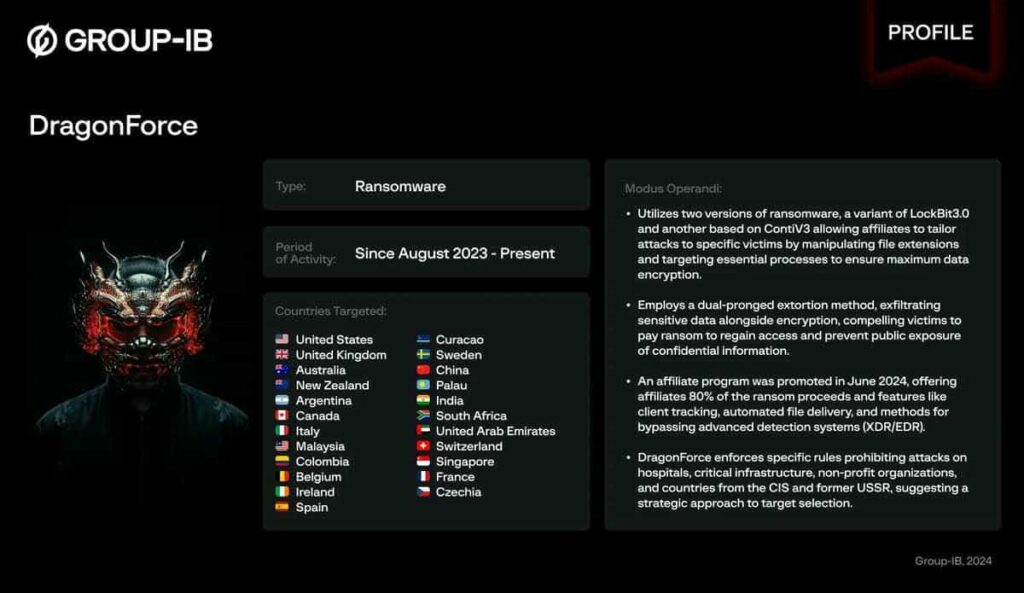

El grupo DragonForce surgió a finales de 2023 como un actor importante en el ecosistema del ransomware. Los primeros ataques documentados se remontan a agosto de 2023, con variantes técnicas iniciales derivadas de LockBit 3.0, seguidas en 2024 por versiones modificadas de ContiV3, que ilustran una sofisticada estrategia de doble extorsión.

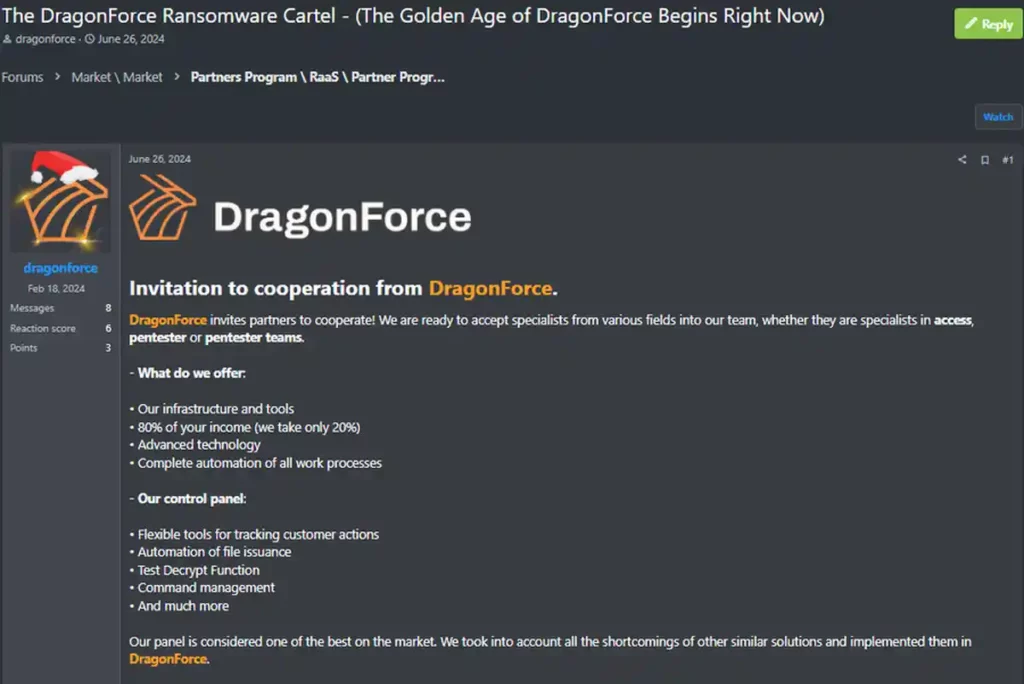

A mediados de 2024, DragonForce lanzó un programa de ransomware como servicio (RaaS), ofreciendo a sus afiliados herramientas llave en mano -paneles de administración, infraestructura de fuga de datos, soporte técnico- a cambio de una comisión de hasta el 20-30% del rescate.

Activa desde 2023, la amenaza se extendió rápidamente a escala internacional. Entre agosto de 2023 y agosto de 2024, DragonForce se cobró 82 víctimas, sobre todo en los sectores manufacturero, inmobiliario, del transporte y de los servicios gubernamentales. Su presencia es ahora global, con campañas dirigidas a Estados Unidos, Italia, Australia, Reino Unido y otros países.

DragonForce ya no se considera simplemente un grupo clandestino, sino un cártel del ransomware: su fuerza reside en su modelo de marca blanca, su capacidad para atraer y estructurar afiliados y su amplia presencia en el mercado de la ciberdelincuencia organizada.

Arquitectura técnica: dos variantes para dominar el mercado

DragonForce opera con dos variantes principales de ransomware, una estrategia que refleja su sofisticación técnica y su deseo de atraer a distintos tipos de afiliados.

Variante basada en LockBit 3.0

La primera variante se basa en el constructor revelado LockBit 3. 0 (también conocido como LockBit Black). Este enfoque pragmático permite a los antiguos afiliados de LockBit adaptarse rápidamente a la infraestructura de DragonForce. El algoritmo de cifrado utiliza AES para el cifrado primario de archivos y RSA para asegurar las claves, un método probado en el ecosistema del ransomware.

Variante «original» basada en Conti v3

La segunda variante, más sofisticada, se presenta como «original», pero en realidad se basa en el código fuente filtrado de Conti v3, mejorado con nuevas funciones. Esta variante utiliza el algoritmo ChaCha8 para un cifrado más rápido e incorpora técnicas de evasión avanzadas, en particular el método «Bring Your Own Vulnerable Driver» (BYOVD).

La técnica BYOVD permite al ransomware explotar controladores vulnerables pero firmados digitalmente para terminar los procesos de las soluciones de seguridad a nivel de kernel. DragonForce utiliza :

- TrueSight.sys: un controlador de Adlice Software (RogueKiller Antirootkit Driver v3.3)

- RentDrv.sys: desarrollado por Hangzhou Shunwang Technology

Estos controladores exponen comandos IOCTL con funcionalidad privilegiada pero carecen de controles de acceso adecuados, lo que permite terminar procesos críticos a través de ZwOpenProcess() y ZwTerminateProcess().

Objetivos de DragonForce: desde la diversificación global hasta los principales minoristas del Reino Unido

Evolución global de las víctimas desde 2023

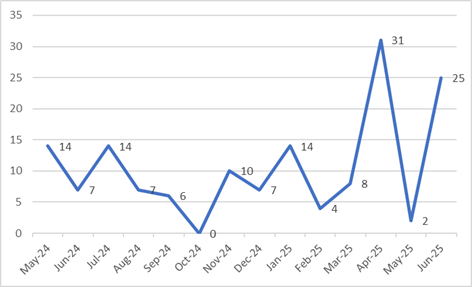

Desde sus primeros ataques a finales de 2023, DragonForce ha experimentado un rápido crecimiento de su actividad. Aunque en sus inicios sólo se cobró un puñado de víctimas, el grupo está identificado ahora como uno de los colectivos de ransomware más activos de 2025.

Según un informe del segundo trimestre de 2025 de GuidePoint Security, DragonForce se ha cobrado más de 120 víctimas en todo el mundo desde su creación, con una marcada aceleración en junio de 2025, cuando se publicaron casi 20 nuevas víctimas en su sitio de filtraciones. Esta tendencia confirma el creciente poder del cártel, a pesar de la fragmentación general del panorama RaaS.

Objetivos globales diversificados

Fuera del Reino Unido, DragonForce ha diversificado sus ataques dirigiéndose a distintos sectores a escala internacional. En particular, el grupo atacó la atención sanitaria con el Heart Centre en Australia, donde se publicaron alrededor de 5 GB de datos de pacientes a principios de 2025, y los servicios al consumidor con elataque a 5àSec en Francia, que afectó a la red internacional de tintorerías. DragonForce también tiene en el punto de mira la fabricación industrial, la logística y el comercio minorista.

En total, según Check Point Research, el sitio de filtraciones DragonForce contaba con más de 250 víctimas publicadas a mediados de 2025, con un notable pico de actividad durante las campañas de primavera.

Estas cifras atestiguan una estrategia ofensiva más amplia que la de 2024: DragonForce apunta ahora a marcas de medios de comunicación occidentales, así como a empresas industriales y comerciales más discretas, pero igualmente estratégicas.

Campaña contra el sector minorista británico

En la primavera de 2025, DragonForce orquestó una campaña coordinada contra los principales minoristas británicos, demostrando su capacidad para llevar a cabo operaciones a gran escala:

Marks & Spencer sufrió un importante ataque a finales de abril de 2025, que interrumpió los sistemas de pedidos, pagos y logística en línea. Los atacantes enviaron correos electrónicos de extorsión directamente al CEO, amenazando con divulgar información sensible. La operación, atribuida a DragonForce a través del colectivo Scattered Spider, tuvo un enorme impacto económico: unos 15 millones de libras en pérdidas semanales, un déficit estimado de 300 millones de libras en los beneficios de 2025/26 y una caída de 750 millones de libras en la capitalización bursátil.

Co-op ha confirmado que los datos personales de más de 10.000 socios han quedado expuestos tras un ataque a sus sistemas de back-office.

Harrods, los prestigiosos almacenes londinenses, tuvo que restringir su acceso a Internet y poner en marcha medidas de mitigación tras un ataque también atribuido a DragonForce .

Métodos de acceso inicial y técnicas de ataque

DragonForce emplea un variado arsenal de técnicas de acceso inicial:

Explotación de vulnerabilidades

El grupo explota activamente varias vulnerabilidades críticas:

- CVE-2021-44228: Log4Shell (Apache Log4j2)

- CVE-2023-46805 y CVE-2024-21887: vulnerabilidades de Ivanti Connect Secure

- CVE-2024-21412: Solución de Microsoft Windows SmartScreen

- CVE-2024-21893: Vulnerabilidad de Ivanti Path Traversal

Sofisticada cadena de ataque

El análisis forense revela una metodología de ataque estructurada:

- Acceso inicial mediante phishing o explotación de vulnerabilidades

- Despliegue de Cobalt Strike para la gestión de campañas

- Instalación de SystemBC como puerta trasera de persistencia

- Elevación de privilegios y escalada a SYSTEM

- Reconocimiento activo con herramientas como Mimikatz, ADFind y SoftPerfect Network Scanner

- Movimiento lateral a través de RDP y explotación de herramientas RMM legítimas

- Exfiltración de datos antes del cifrado

- Despliegue de ransomware con borrado de registros de eventos

Abuso de herramientas RMM legítimas

DragonForce ha explotado recientemente vulnerabilidades en SimpleHelp, una herramienta de gestión remota, para llevar a cabo ataques contra proveedores de servicios gestionados. Esta técnica de «vivir del cuento» permite a los atacantes utilizar aplicaciones legítimas que suelen estar autorizadas en los entornos corporativos.

El modelo de cártel: revolucionar el ecosistema del ransomware

En marzo de 2025, DragonForce anunció oficialmente su transformación en un «cártel del ransomware «, una evolución que va más allá del modelo tradicional de ransomware como servicio (RaaS). En lugar de una organización centralizada que controle directamente las operaciones, DragonForce opera ahora como una coalición de afiliados, cada uno de los cuales puede ejecutar sus propias campañas al tiempo que se beneficia de la infraestructura, las herramientas y el apoyo proporcionados por el grupo. Este modelo híbrido atrae a nuevos socios, aumenta la resistencia de la red criminal y refuerza su capacidad de expansión mundial.

Servicio de marca blanca y expansión

Uno de los principales puntos fuertes del cártel DragonForce es su oferta de marca blanca. En términos prácticos, los afiliados pueden utilizar la infraestructura de DragonForce mientras operan con su propia identidad, como si dirigieran su propio grupo de ransomware. Este enfoque transforma a DragonForce en una verdadera industria del cibercrimen, donde la marca y la autonomía desempeñan un papel central.

La operación se basa en varios pilares

- Atractivo reparto de beneficios: los afiliados se quedan con hasta el 80% del dinero del rescate, mientras que DragonForce se lleva una comisión del 20%. Esta tasa es más competitiva que la de grupos más antiguos como LockBit, lo que facilita la captación de nuevos jugadores(Group-IB).

- Infraestructura llave en mano: alojamiento de sitios de fuga, gestión de pagos seguros, servidores de mando y control y herramientas de negociación integradas.

- Personalización avanzada: creación de muestras de ransomware a medida, elección del tipo de cifrado (total, parcial, encabezado), modificación de las notas de rescate y configuración de las extensiones de archivo objetivo.

- Soporte técnico y actualizaciones continuas: DragonForce mantiene sus herramientas para eludir las defensas de seguridad, en particular mediante técnicas BYOVD y la integración periódica de nuevas vulnerabilidades explotadas.

Este modelo atrae a afiliados con perfiles muy variados: antiguos operadores de LockBit o Conti, grupos emergentes en busca de una infraestructura fiable o ciberdelincuentes que buscan profesionalizarse rápidamente. Al establecerse como una plataforma delictiva abierta, DragonForce refuerza su atractivo y aumenta su cuota de mercado en el ecosistema del ransomware.

Panel de afiliados avanzado

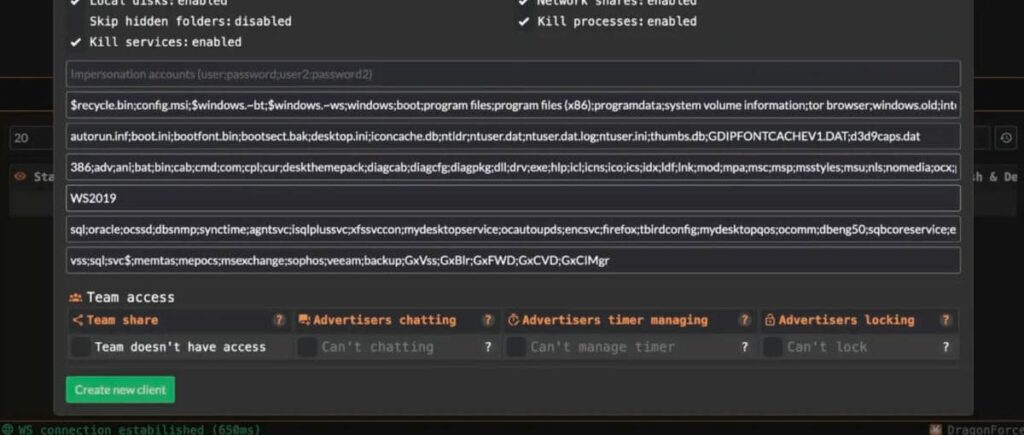

En el corazón del modelo DragonForce se encuentra un panel de administración que ilustra el nivel de profesionalidad alcanzado por el cártel. Diseñado como una auténtica interfaz de gestión de campañas, permite a los afiliados controlar cada etapa de sus operaciones:

- Gestión jerárquica de equipos: posibilidad de crear subcuentas con niveles de acceso diferenciados, reflejando una organización casi corporativa.

- Publicación automatizada de los datos robados: programe la publicación progresiva en línea de la información exfiltrada para maximizar la presión sobre las víctimas.

- Monitorización en tiempo real: visualice las infecciones activas, el estado de las negociaciones y los pagos en curso.

Este nivel de sofisticación acerca a DragonForce al funcionamiento de una plataforma criminal SaaS, en la que cada afiliado dispone de su propio cuadro de mandos y de herramientas integradas para gestionar su negocio. Esta profesionalidad da fe de la industrialización del ransomware, donde la tecnología, la organización y la comunicación están diseñadas para maximizar la eficacia y el atractivo del cártel.

Guerra de cárteles y eliminación de la competencia

El auge de DragonForce ha provocado un aumento de la rivalidad con otros grupos de ransomware. El paso a un modelo de cártel, atractivo para muchos afiliados, pone al grupo en competencia directa con colectivos rivales que también buscan reclutar y retener socios.

Ataques a RansomHub

En abril de 2025, la repentina desaparición de RansomHub dejó el campo libre para que lo ocupara DragonForce. El cártel afirmó inmediatamente que RansomHub se «unía» a sus filas, una declaración destinada a atraer afiliados en tránsito.

El conflicto se materializó entonces en ataques cruzados contra infraestructuras. El sitio de filtraciones de RansomHub se vio comprometido y mostró brevemente el mensaje «RansomHub R.I.P 03/03/2025», marcando simbólicamente el fin del grupo. En represalia,el portavoz de RansomHub, «koley», desfiguró el sitio de DragonForce, acusando al cártel de colaborar con las fuerzas de seguridad rusas y de estar infiltrado por «traidores», lo que obligó a DragonForce a suspender temporalmente el reclutamiento de nuevos afiliados antes de que el sitio de filtraciones volviera a estar en línea.

Desfiguración de sitios competidores

Al mismo tiempo, DragonForce llevó a cabo ataques selectivos contra los sitios de filtraciones de grupos rivales como BlackLock y Mamona, utilizando su propio logotipo. En el caso de BlackLock, estas desfiguraciones permitieron filtrar los registros de comunicación interna y exponer los archivos de configuración, desestabilizando a estos actores y reforzando al mismo tiempo la posición de DragonForce en la jerarquía de los grupos de ransomware.

Impacto económico y tendencias de los rescates

El análisis de las peticiones de rescate revela un sofisticado planteamiento de precios basado en una investigación en profundidad de las víctimas. DragonForce utiliza herramientas como ZoomInfo para evaluar los ingresos de las organizaciones objetivo y ajustar sus demandas en consecuencia.

Los importes observados varían considerablemente:

- Mínimo: varios cientos de miles de dólares

- Máximo estimado: 7 millones de dólares durante una negociación en 2024

Este enfoque dinámico de los precios refleja la creciente profesionalidad del grupo y su comprensión de las realidades económicas de sus víctimas.

Retos para la recuperación de datos

Frente al ransomware DragonForce, las organizaciones víctimas tienen varias opciones, cada una de las cuales presenta retos específicos:

Análisis técnico de las variantes

Las técnicas de cifrado empleadas complican la recuperación sin claves de descifrado:

- La variante LockBit utiliza AES con RSA para la protección de claves.

- La variante Conti utiliza ChaCha8 para optimizar el rendimiento.

- Haytres modos de cifrado disponibles: total, parcial y sólo encabezado

Métodos de recuperación

Expertos en recuperación de datos como SOS Ransomware han desarrollado métodos especializados:

- Análisis de vulnerabilidades en la implementación del cifrado

- Recuperación de datos eliminados antes del cifrado

- Ingeniería inversa de algoritmos de cifrado

- Reparación de archivos parcialmente dañados

Estas técnicas patentadas permiten a menudoevitar el pago del rescate al tiempo que se recuperan datos críticos.

Medidas de protección y recomendaciones

Dada la creciente sofisticación de DragonForce, las organizaciones deben adoptar un enfoque de seguridad multicapa:

Prevención técnica

- Gestión rigurosa de parches, en particular para las vulnerabilidades explotadas por el grupo

- Segmentación de la red para limitar la propagación lateral

- Supervisión del comportamiento para detectar técnicas BYOVD

- Protección de las herramientas RMM y autenticación reforzada

Preparación organizativa

- Copias de seguridad offline comprobadas periódicamente

- Planes de continuidad de la actividad que incluyan escenarios de ransomware

- Formación del personal en técnicas avanzadas de phishing

- Procedimientos de incidentes con contactos de emergencia establecidos

El camino a seguir

DragonForce representa la evolución natural del ransomware hacia modelos más flexibles y descentralizados. Están surgiendo varias tendencias:

Innovación en los modelos de negocio

- Servicios de marca blanca que permiten una personalización completa

- Ecosistema descent ralizado que reduce el riesgo de desmantelamiento

- Guerra económica entre cárteles para atraer a los mejores afiliados

Aumento de la sofisticación técnica

- Integración de la IA para automatizar los ataques

- Técnicas avanzadas de evasión contra las soluciones de seguridad modernas

- Amplia personalización de las cargas útiles por víctima

Conclusión

DragonForce encarna la nueva generación de amenazas de ransomware: técnicamente sofisticada, organizativamente ágil y estratégicamente agresiva. Su transformación de un posible grupo hacktivista en un cártel de ciberdelincuentes ilustra la fluidez del panorama de las ciberamenazas y la adaptabilidad de los actores maliciosos.

Para las organizaciones, esta evolución implica una revisión fundamental de las estrategias de ciberseguridad. La defensa ya no puede contentarse con planteamientos reactivos; debe anticiparse a las innovaciones delictivas y adaptarse constantemente.

Frente a estos adversarios, los conocimientos especializados se vuelven cruciales. Ya sea para la prevención, la detección o la recuperación tras un incidente, sólo un enfoque profesional que combine inteligencia tecnológica, análisis de comportamientos y capacidades avanzadas de recuperación puede ofrecer una protección eficaz contra esta amenaza en constante evolución.

SOS Ransomware está disponible 24 horas al día, 7 días a la semana, para ayudar a las organizaciones afectadas por estas nuevas amenazas. Nuestros conocimientos técnicos y experiencia sobre el terreno nos permiten ofrecer soluciones de recuperación a medida, incluso para las variantes más sofisticadas como las desplegadas por DragonForce.

Fuentes del artículo principal :

- Group-IB: Grupo de ransomware DragonForce

- Bitdefender : DragonForce: El cártel de ransomware que vigila su madriguera

- Bridewell: ¿Quiénes son Dragonforce Ransomware Group?

- Blog de Barracuda Networks: El cártel del ransomware DragonForce contra todo el mundo

- SentinelOne : DragonForce Ransomware Gang | De hacktivistas a extorsionadores de alto nivel

- Specops Software : DragonForce: Dentro del grupo del ransomware como servicio

- Sophos : DragonForce apunta a sus rivales en un juego por el dominio