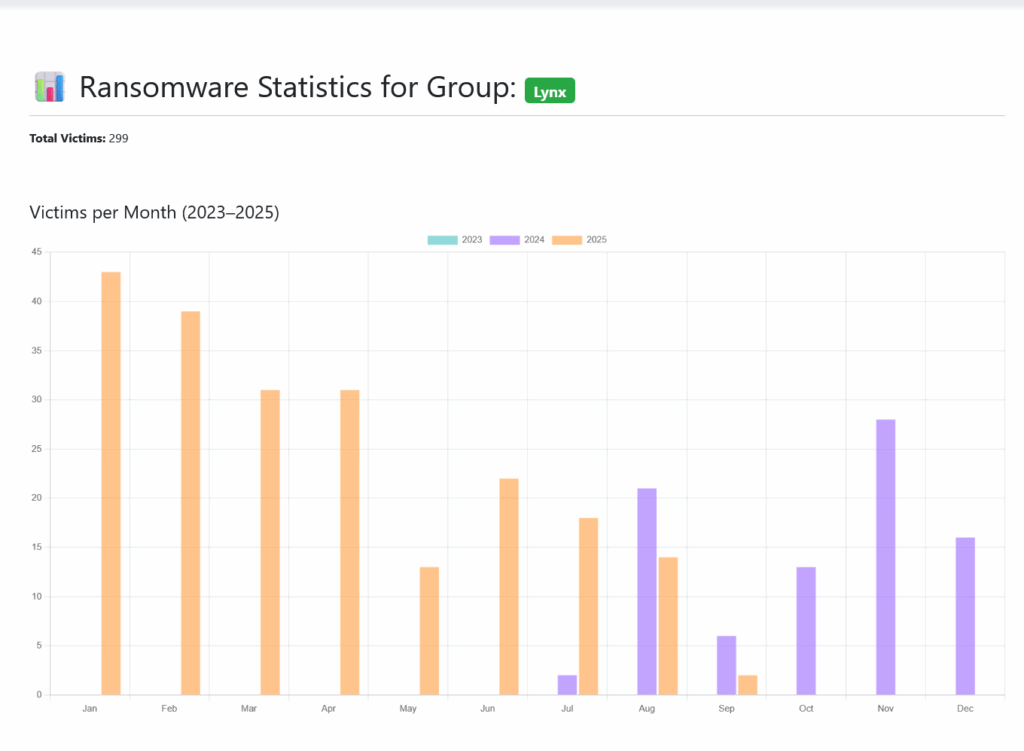

Desde julio de 2024, el ransomware Lynx se ha convertido en una de las amenazas más sofisticadas del ecosistema de la ciberdelincuencia mundial. Nacido del rebranding del notorio ransomware INC, este grupo opera bajo un modelo de Ransomware-as-a-Service (RaaS ) particularmente exitoso, combinando técnicas avanzadas de cifrado, infraestructura multi-arquitectura y estrategias quirúrgicas de doble extorsión. Con casi 300 víctimas reclamadas y un enfoque estratégico en los MSP (proveedores de servicios gestionados), Lynx está redefiniendo los estándares del ransomware profesional.

Table des matières

ToggleDe las raíces de INC al imperio Lynx: la historia de la transformación de un ciberdelincuente

El grupo de ransomware Lyn x surgió a mediados de 2024 y es ampliamente considerado como un rebranding del ransomware INC. Esta afiliación no es accidental: los dos comparten partes sustanciales de su código fuente, lo que indica una fuerte conexión entre las organizaciones. Los informes sugieren que el código fuente del ransomware INC estaba a la venta en foros de la web oscura, lo que potencialmente facilitó el desarrollo de Lynx como una variante más avanzada.

El paso al modelo RaaS representa una importante transformación estratégica. A diferencia de INC, que operaba principalmente como un grupo cerrado, Lynx ha desarrollado una sofisticada plataforma de afiliados que atrae a esclavistas experimentados con un atractivo reparto 80/20 a favor de los afiliados. Este enfoque refleja la creciente profesionalización del sector de la ciberdelincuencia.

Desde su aparición, Lynx se ha cobrado alrededor de 300 víctimas, estableciendo rápidamente su presencia como un actor importante en el ecosistema del ransomware. Este rápido crecimiento ilustra la eficacia de su modelo de negocio y el atractivo de su plataforma para los ciberdelincuentes que buscan una infraestructura fiable.

Arquitectura técnica: el arte del cifrado multiplataforma

Sofisticación criptográfica avanzada

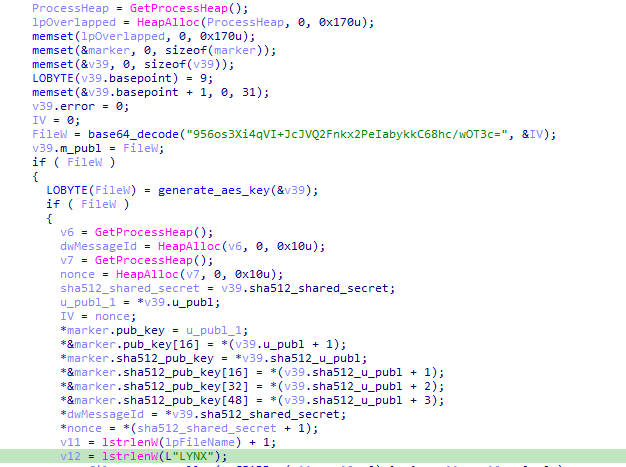

El ransomware Lynx emplea una sofisticada combinación de algoritmos criptográficos, lo que demuestra su alto nivel técnico. El malware utiliza AES-128 en modo CTR combinado con Curve25519 Donna para el cifrado, un enfoque que garantiza tanto la velocidad como una robusta seguridad criptográfica.

El proceso de generación de claves es especialmente sofisticado. La muestra descodifica una clave pública ECC almacenada en formato Base64 y, a continuación, genera un secreto compartido que se hashea con SHA512 para derivar la clave AES final. El sistema también incorpora un marcador de 116 bytes que contiene la clave pública ECC (32 bytes), el hash SHA512 de la clave pública (64 bytes), el identificador «LYNX» y diversa información de configuración, como el tamaño del bloque de cifrado (1MB), el paso de cifrado y el número de bloques ignorados.

Una innovación importante introducida en las últimas versiones se refiere a los modos de cifrado variables. Lynx ofrece ahora cuatro modos distintos: rápido (5% del archivo), medio (15%), lento (25%) y completo (100%), lo que permite a los operadores adaptar la relación velocidad/cobertura en función de sus objetivos tácticos.

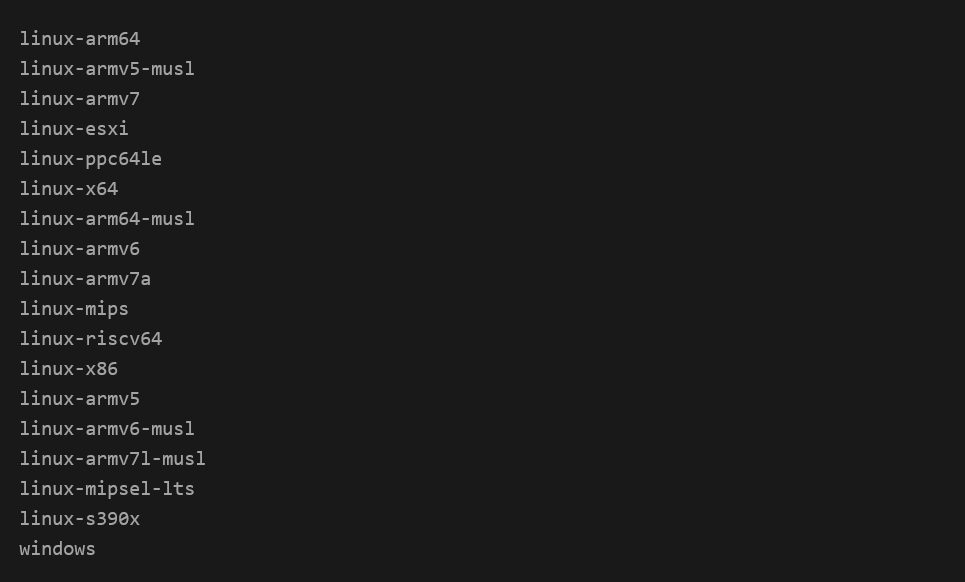

Revolucionario arsenal multiarquitectura

Una de las características más notables de Lynx es su completo arsenal multiarquitectura. En lugar de centrarse en una única arquitectura, el grupo proporciona a sus afiliados un archivo «Todo en uno» que contiene ejecutables aptos para Linux x64, Linux ARM, MIPS, ESXi y muchas otras plataformas.

Este enfoque estratégico reconoce que las redes empresariales modernas rara vez son homogéneas. Pueden incluir infraestructuras virtualizadas (ESXi), servidores x86_64 con Linux o Windows y sistemas integrados basados en ARM. Disponer de varias versiones listas para usar aumenta enormemente la eficacia del ransomware, ya que puede desplegarse en prácticamente cualquier sistema que se encuentre en la red objetivo.

El archivo incluye :

- linux-arm64, linux-armv5-musl, linux-armv7: compatibilidad ampliada con ARM

- linux-esxi: orientación específica a entornos de virtualización

- linux-mips, linux-ppc64le, linux-riscv64: compatibilidad con arquitecturas especializadas

- windows: versión estándar de Windows

Los binarios musl del archivo merecen especial atención. Identificados por el sufijo «-musl», están vinculados a la biblioteca musl C, lo que los hace más portables a entornos periféricos y contenedores que pueden no tener instaladas las bibliotecas glibc estándar.

Modelo RaaS profesional: una infraestructura criminal de nivel empresarial

Panel de socios revolucionario

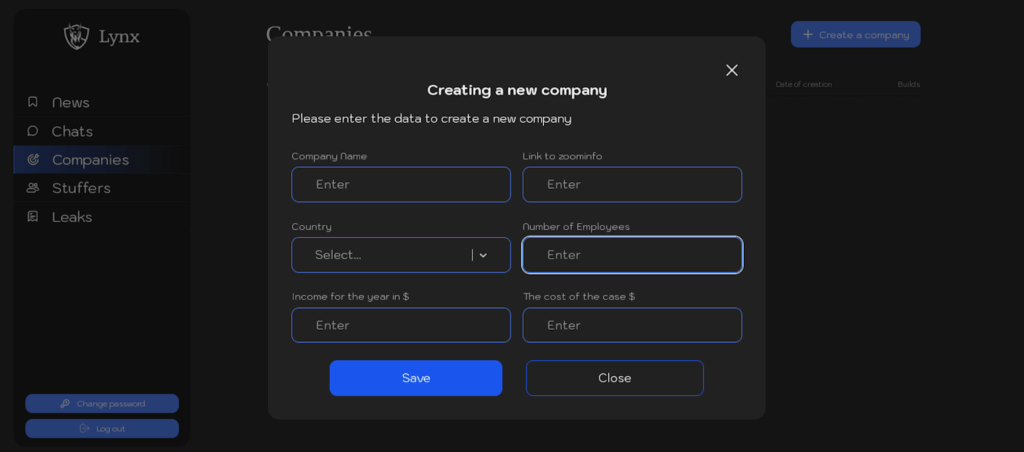

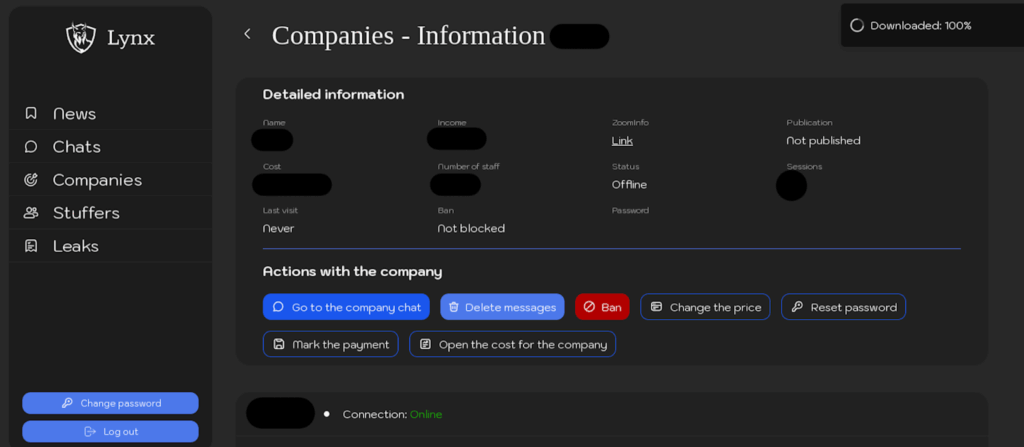

El corazón del modelo Lynx reside en su sofisticado panel de administración, que ilustra el nivel de profesionalidad alcanzado por el grupo de ciberdelincuentes. Diseñado como una auténtica interfaz de gestión de campañas, permite a los afiliados controlar cada etapa de sus operaciones a través de cinco secciones principales: Noticias, Empresas, Chats, Stuffers y Filtraciones.

La sección «Empresas » ofrece una interfaz completa para la gestión de las víctimas. Los afiliados pueden configurar información detallada sobre cada objetivo: nombre de la empresa, enlace a ZoomInfo, país, número de empleados, ingresos anuales en dólares y coste estimado del caso. Este enfoque metódico refleja una estrategia de selección de objetivos basada en la inteligencia empresarial.

La sección «Leaks » permite a los afiliados crear y programar publicaciones sobre las empresas atacadas que no han pagado el rescate. Las funciones incluyen la programación de publicaciones, la personalización del logotipo de la empresa atacada, la selección de la lista de empresas, la especificación de una hora de publicación, la elección de una categoría y la adición de descripciones detalladas de las filtraciones.

Modelo de negocio atractivo y competitivo

Además del atractivo desglose financiero ya mencionado, elestudio de los investigadores de Group-IB reveló que el ecosistema empresarial de Lynx está notablemente bien desarrollado. El grupo ha estructurado una oferta de servicios completa que va mucho más allá del simple acceso a una herramienta de cifrado, transformando su modelo en una verdadera plataforma de infraestructura delictiva. Lynx también ofrece a sus afiliados una remuneración tentadora, con una tasa más atractiva que la de grupos más antiguos como LockBit, lo que facilita el reclutamiento de nuevos jugadores experimentados.

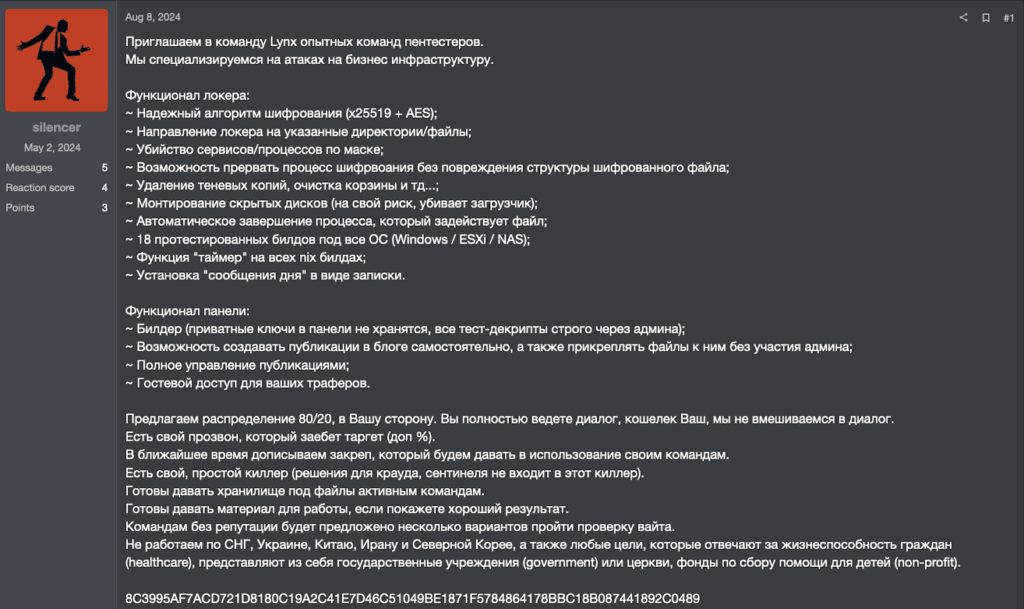

El proceso de reclutamiento revela un enfoque profesional. En el foro clandestino de RAMP, el usuario «silencer» publicó el 8 de agosto de 2024 un anuncio detallado dirigido a equipos de pentesting experimentados. La oferta incluye una infraestructura completa: constructor con claves privadas no almacenadas en el panel, capacidad de creación independiente de entradas de blog, gestión completa de la publicación y acceso de invitados para los traficantes.

Los servicios adicionales que se ofrecen incluyen un servicio de llamadas para acosar a los objetivos, una herramienta persistente que se está ultimando, un «asesino simple» (que no cubre CrowdStrike ni Sentinel cuando se publica el post) y la provisión de almacenamiento para los equipos activos. Este enfoque de servicio completo transforma a Lynx en una verdadera plataforma SaaS criminal.

Lainfraestructura duplicada revelada incluye 29 dominios .onion divididos entre paneles de administración (7 réplicas), blogs de filtraciones (7 réplicas), paneles de invitados (7 réplicas) y réplicas corporativas (8 réplicas), lo que garantiza una resistencia operativa excepcional.

Estrategia de segmentación moderna: MSP y diversificación sectorial

Focus MSP, el objetivo preferido

Según el análisis de Acronis de agosto de 2025, los proveedores de servicios gestionados (MSP ) son los objetivos preferidos de los ciberdelincuentes porque proporcionan acceso a una red de otros clientes, lo que amplifica la recompensa potencial. Esta estrategia de ataque no es específica de Lynx, pero el grupo la ha perfeccionado especialmente, al igual que Akira, que está demostrando ser muy activo en 2025.

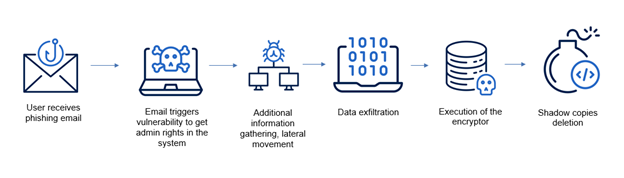

Un análisis de las técnicas de acceso revela enfoques diferentes para cada grupo. Mientras queAkira utiliza principalmente credenciales de administrador robadas o compradas, Lynx utiliza correos electrónicos de phishing para propagar su malware a las víctimas. Una vez que han obtenido acceso, los ciberdelincuentes desactivan sistemáticamente el software de seguridad. Si esto falla, lanzan la exfiltración remota, seguida de la encriptación mediante herramientas legítimas que suelen estar en la lista blanca y fuera del alcance de la vigilancia tradicional.

La sofisticación de este enfoque reside en el uso de herramientas legítimas secuestradas de su función original, una estrategia que complica significativamente la detección porque estas herramientas están presentes de forma natural en los entornos corporativos.

Amplia victimología global

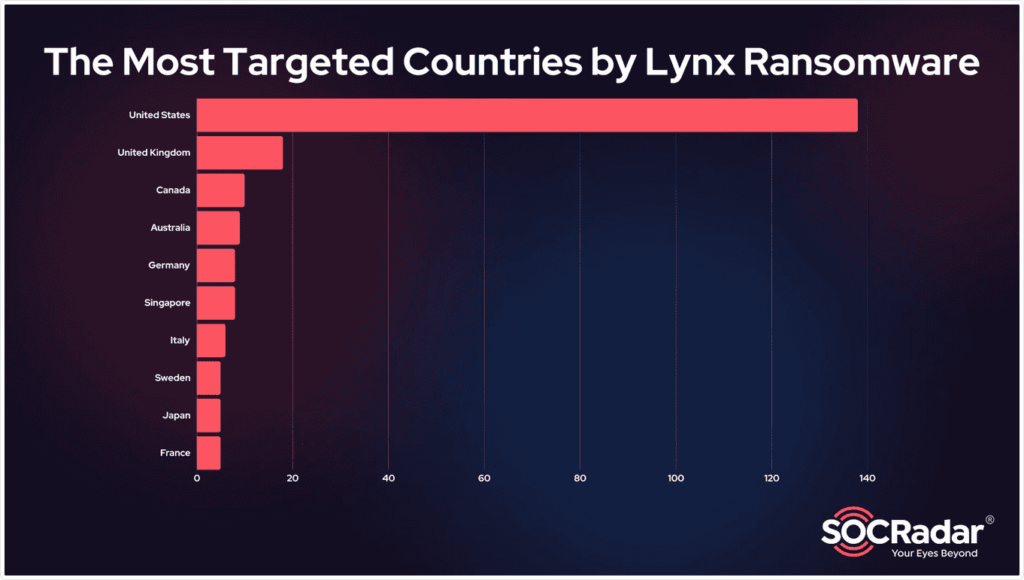

Según los últimos datos disponibles, Lynx se ha cobrado alrededor de 300 víctimas desde su aparición, lo que marca un crecimiento rápido y sostenido. Esta expansión demuestra la eficacia de su modelo operativo y el atractivo de su plataforma para las filiales de ciberdelincuentes.

El desglose geográfico revela una concentración estratégica: Estados Unidos representa la mayoría de las víctimas, seguido del Reino Unido, Canadá, Australia y Alemania. Esta selección refleja una comprensión estratégica de los mercados económicos desarrollados, donde las empresas gestionan grandes volúmenes de datos sensibles y, por lo general, disponen de recursos financieros para responder a las demandas de ransomware.

Desde una perspectiva sectorial, la industria manufacturera destaca como el sector más atacado, seguido de los servicios profesionales, la tecnología y el transporte. La energía, la agricultura y el turismo también se encuentran entre los sectores afectados, lo que demuestra un enfoque oportunista diversificado que explota vulnerabilidades sectoriales específicas.

Algunos casos emblemáticos son elataque a Electrica Group en diciembre, una de las principales empresas energéticas de Europa del Este, y a Hunter Taubman Fischer & Li LLC en enero, un bufete de abogados estadounidense especializado en derecho mercantil y de valores. Estos incidentes ilustran la capacidad de Lynx para atacar organizaciones críticas con importantes repercusiones económicas y sociales.

Tácticas, técnicas y procedimientos: sofisticación quirúrgica

Cadena de infección avanzada y metódica

Lynx despliega diversas técnicas de acceso, con los correos electrónicos de phishing como principal vector. Una vez obtenido el acceso inicial, Lynx despliega una metodología de ataque estructurada que demuestra una considerable pericia técnica. La fase de reconocimiento utiliza herramientas como CreateToolhelp32Snapshot con la bandera TH32CS_SNAPPROCESS para crear una instantánea de todos los procesos en ejecución.

Las técnicas específicas de persistencia incluyen la creación de servicios de Windows maliciosos, la inserción de tareas programadas y la modificación de claves de registro de ejecución automática. El malware también establece conexiones de red persistentes con servidores de mando y control, lo que permite un control continuo incluso después de reiniciar los sistemas.

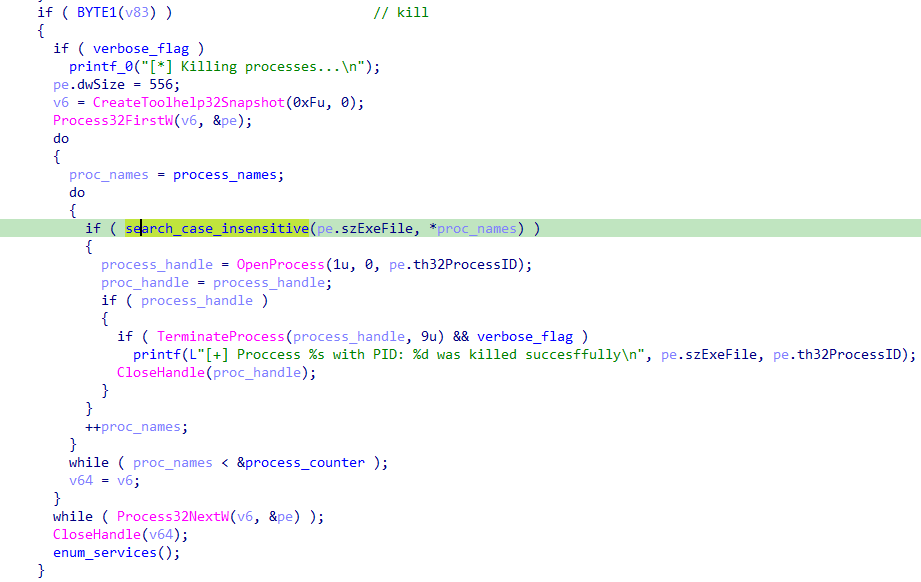

El proceso de terminación revela un enfoque quirúrgico. El malware compara cada nombre de proceso con una lista predefinida utilizando una función de búsqueda que no distingue entre mayúsculas y minúsculas.

Los procesos atacados incluyen sistemáticamente :

- sql

- veeam

- copia de seguridad

- intercambio

- java

- bloc de notas

Esta selección estratégica tiene como objetivo desactivar los mecanismos de recuperación y las herramientas de copia de seguridad que podrían permitir a las víctimas restaurar sus datos sin pagar el rescate. El hecho de dirigirse específicamente a soluciones como Veeam demuestra el deseo del grupo de neutralizar las soluciones de copia de seguridad empresariales más comunes.

Técnicas de evasión y persistencia

Lynx utiliza la API Restart Manager para terminar los procesos que mantienen bloqueados los archivos que se van a cifrar. Este enfoque técnico elude las protecciones tradicionales que impiden la modificación de los archivos en uso.

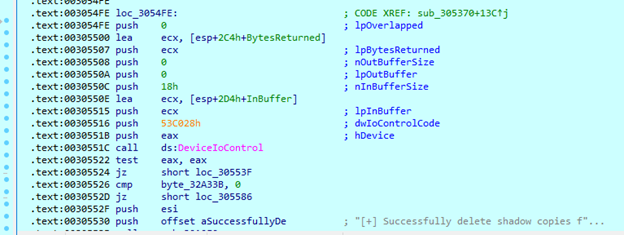

El borrado de copias Shadow utiliza una técnica a través de DeviceIoControl con el parámetro ’53C028h’ (IOCTL_VOLSNAP_SET_MAX_DIFF_AREA_SIZE). Al definir un tamaño máximo de 1 byte, esta operación fuerza el borrado de todas las instantáneas existentes, dificultando significativamente las capacidades de recuperación estándar.

La optimización multihilo es un signo de investigación del rendimiento. El malware crea un número de hilos igual al número de procesadores multiplicado por cuatro, utilizando el mecanismo I/O Completion Port de Windows para gestionar eficazmente las operaciones de E/S asíncronas.

Infraestructura de doble extorsión: el ecosistema de presión

Sitios de filtración sofisticados y resistentes

Lynx mantiene una infraestructura de filtraciones especialmente sofisticada que constituye el núcleo de su estrategia de extorsión. El sitio principal accesible a través de clearnet (lynxblog[.]net) sirve de escaparate público, mientras que una red de numerosos dominios .onion garantiza la resistencia operativa.

Esta arquitectura distribuida refleja un profundo conocimiento de los riesgos operativos. En caso de que un dominio sea bloqueado o incautado, la infraestructura puede cambiar rápidamente a espejos alternativos, manteniendo la presión sobre las víctimas y la continuidad del negocio.

En el panel de administración de Lynx se crea una página dedicada a cada víctima, en la que se detallan los documentos robados, los ingresos de la organización atacada y la fecha de publicación de los datos.

Sofisticados mecanismos de presión psicológica

Lynx puede enviar automáticamente la nota de rescate a las impresoras disponibles, lo que añade un elemento inesperado a su estrategia de ataque. La función enumera todas las impresoras conectadas al sistema y les envía la nota de rescate para que la impriman.

El ransomware también modifica el fondo del escritorio creando un archivo de imagen temporal llamado «background-image.jpg» en la carpeta temporal. Este archivo contiene la nota de rescate como imagen y se establece como fondo de escritorio.

El panel de afiliados puede utilizarse para programar la publicación de los datos robados y para comunicarse con las víctimas mediante una ventana de chat accesible a través de navegadores normales.

Recomendaciones para protegerse contra el ransomware Lynx

Reforzar las estrategias de copia de seguridad

La protección de los sistemas de copia de seguridad es la cuestión crítica frente a Lynx. Segúnel análisis técnico de Nextron Systems, el grupo se dirige especialmente a los procesos de copia de seguridad, intercambio y veeam.

Implantar copias de seguridad desconectadas: la regla 3-2-1 debe completarse con copias fuera de línea físicamente aisladas. Como Lynx puede explorar los recursos compartidos de la red, sólo las copias de seguridad aisladas ofrecen una protección absoluta.

Pruebe regularmente sus restauraciones: una copia de seguridad no probada no es más que una ilusión de seguridad. Planifique ejercicios de restauración trimestrales en entornos aislados para validar la integridad y funcionalidad de sus copias de seguridad.

Asegure el acceso privilegiado: utilice cuentas dedicadas para las operaciones de copia de seguridad, con autenticación multifactor obligatoria y rotación periódica de los identificadores. La implantación de una arquitectura de confianza cero refuerza este enfoque al aplicar el principio de verificación continua para todos los accesos, incluso los internos.

Detección precoz y supervisión

Supervisar indicadores específicos: Lynx genera firmas de comportamiento distintivas: finalización masiva de procesos, eliminación de copias en la sombra a través de DeviceIoControl y comunicaciones a dominios .onion.

Despliegue la supervisión de la red: las comunicaciones salientes anómalas, especialmente hacia dominios registrados recientemente o rangos de direcciones sospechosos, son indicadores tempranos de infección.

Refuerce la detección del correo electrónico: dado que el phishing es el principal vector de acceso de Lynx, implante soluciones de filtrado avanzadas con análisis de comportamiento y un sandbox dinámico.

Refuerce su infraestructura

Segmente su red: limite la propagación lateral microsegmentando los entornos críticos. Aísle especialmente los servidores de virtualización y los sistemas de almacenamiento.

Aplique parches prioritarios: mantenga un programa riguroso de gestión de parches, con una priorización basada en la exposición a los vectores de ataque identificados.

Forme a sus equipos: organice regularmente ejercicios de simulación que incluyan técnicas específicas de Lynx (doble extorsión, cifrado multiarquitectura).

En caso de ataque: recuperación de datos

La realidad sobre el terreno

El descifrado oficial nunca está garantizado, incluso si se paga un rescate. Nuestra experiencia sobre el terreno demuestra regularmente las carencias de las herramientas proporcionadas por los ciberdelincuentes, especialmente en caso de interrupción de procesos o de configuraciones complejas del sistema.

Cómo recuperamos y restauramos los datos cifrados por ransomware

Los sistemas informáticos están formados por múltiples capas complejas, lo que los hace vulnerables a los ataques rápidos y sofisticados de los ciberdelincuentes.

Utilizamos software propio para aplicar cuatro técnicas de recuperación de datos: descifrado, recuperación de datos borrados, ingeniería inversa de algoritmos de cifrado y reparación de archivos dañados.

Entraron a través de un fallo en su sistema, nosotros encontramos el fallo en sus acciones.

Por razones de seguridad, limitamos voluntariamente la divulgación de información detallada sobre nuestras herramientas específicas.

Nuestro proceso de intervención

Evaluación técnica inmediata: nuestros expertos analizan la huella del ataque, identifican la variante Lynx y evalúan las posibilidades de recuperación sin pago de rescate.

Clonación segura: clonamos sistemáticamente los soportes afectados para preservar las pruebas y evitar daños mayores durante los intentos de recuperación.

Desarrollo de soluciones personalizadas: cuando los desencriptadores estándar fallan, nuestros ingenieros desarrollan herramientas a medida adaptadas a las especificidades de cada ataque, como demuestra nuestro trabajo sobre el ransomware Akira.

Conclusión

El ransomware Lynx ilustra a la perfección laavanzada evolución técnica de las amenazas cibercriminales modernas. Su modelo profesional RaaS, su arquitectura multiplataforma y sus técnicas quirúrgicas de doble extorsión están reposicionando los estándares de la industria criminal hacia la industrialización a nivel empresarial.

Esta transformación tecnológica y organizativa va acompañada de una notable resistencia operativa, reflejada en una infraestructura de 29 sitios espejo y un ecosistema de afiliados experimentados. Frente a esta creciente complejidad, los enfoques defensivos tradicionales están mostrando sus límites.

Los conocimientos técnicos especializados se están convirtiendo en un factor decisivo en la lucha contra estas amenazas avanzadas. Como demuestran nuestros trabajos sobre el terreno, la recuperación de datos requiere a menudo soluciones innovadoras que van más allá de las herramientas convencionales, incluidas las que proporcionan los propios ciberdelincuentes.

Las organizaciones que sobrevivan a esta nueva generación de ransomware serán las que hayan invertido en resiliencia más que en mera protección, desarrollando la capacidad de adaptación e innovación continuas.

¿Su empresa se ha visto paralizada por el ransomware?

SOS Ransomware está a su lado 24/7/365 para recuperar sus datos cifrados. Con más de 100.000 recuperaciones con éxito y una experiencia reconocida en todos los tipos de ransomware, nuestros especialistas intervienen rápidamente en sus sistemas afectados.

Nuestros servicios de urgencia:

- Recuperación de datos de servidores, máquinas virtuales, bases de datos y copias de seguridad

- Experiencia especializada en Veeam y sistemas RAID complejos

- Respuesta remota o in situ según sus necesidades

- Evaluación gratuita para demostrar nuestra experiencia

No pague el rescate sin consultar a nuestros expertos. Nuestra tasa de éxito de más del 80% y nuestras soluciones a medida pueden recuperar sus datos incluso si los desencriptadores oficiales fallan.

Fuentes principales del artículo :

- SOCRadar: Perfil de la Dark Web: Lynx Ransomware

- Acronis TRU: Los MSP, objetivo principal del ransomware Akira y Lynx

- Group-IB: El gato está fuera de la bolsa: Lynx Ransomware

- Fortinet: Resumen de ransomware – Lynx

- Picus Security: El ransomware Lynx

- Nextron Systems : Análisis en profundidad del ransomware Lynx

- Palo Alto Unit 42: El ransomware Lynx: una nueva versión del ransomware INC

- Bleeping Computer : El código fuente del ransomware INC se vende en foros de hacking por 300.000 dólares

- Darktrace : Nueva amenaza al acecho: investigando el ransomware Lynx

- Ransomware en directo : Lynx