Le 5 septembre 2025 marque l’apparition de Yurei, un nouveau groupe de ransomware dont le nom évoque les esprits du folklore japonais. Cette émergence illustre une réalité préoccupante du paysage cybercriminel actuel : la facilité avec laquelle des acteurs peu expérimentés peuvent désormais déployer des campagnes sophistiquées en s’appuyant sur des malwares open source. Selon Check Point Research : « cela souligne comment le malware open source abaisse considérablement les barrières d’entrée pour les cybercriminels, permettant même aux acteurs moins qualifiés de lancer des opérations de ransomware.«

Les analyses des chercheurs révèlent une réalité préoccupante : Yurei n’est qu’une version légèrement modifiée du ransomware Prince-Ransomware, librement accessible sur GitHub. Cette découverte souligne une tendance inquiétante où les cybercriminels exploitent des malwares open source pour réduire considérablement les barrières techniques d’entrée dans l’économie criminelle.

Table des matières

TogglePrince-Ransomware : l’arsenal open source à l’origine de Yurei ransomware

Pour comprendre pleinement la menace que représente Yurei, il convient de présenter Prince-Ransomware, le projet open source qui lui sert de fondation technique. Prince-Ransomware, développé par le chercheur SecDbg et publié sur GitHub, est un ransomware écrit intégralement en Go qui utilise un mélange de chiffrements ChaCha20 et ECIES pour assurer un chiffrement robuste des fichiers. Bien que présenté officiellement comme un outil pédagogique, ce projet illustre parfaitement la démocratisation des capacités offensives via l’open source.

Le builder automatisé de Prince-Ransomware permet à des cybercriminels aux compétences limitées de créer et déployer des ransomwares en utilisant des méthodes de chiffrement avancées. Comme l’analysent les experts d’Halcyon : « Les barrières d’entrée pour devenir un opérateur de ransomware efficace ont pratiquement disparu, et avec cela, le volume d’attaques va probablement augmenter ». Cette facilité de personnalisation a généré plusieurs variantes, telles que Black (Prince), Wenda et UwU, ne différant que par les extensions et les notes de rançon. Cette prolifération rappelle l’évolution d’autres ransomwares majeurs comme LockBit 5.0, qui ont également démocratisé leurs outils.

L’impact réel de Prince-Ransomware dépasse le cadre théorique. Dès mi-septembre 2024, Proofpoint avait identifié une campagne où des acteurs usurpaient l’identité de Royal Mail pour distribuer Prince-Ransomware au Royaume-Uni et aux États-Unis. Plus tard, en février 2025, l’hôpital Mackay Memorial de Taipei a été ciblé par une attaque utilisant CrazyHunter, un dérivé de Prince-Ransomware qui a chiffré plus de 600 appareils sur deux sites. Ces incidents démontrent l’adoption croissante de cet outil par différents groupes criminels.

Yurei ransomware : émergence et stratégie de double extorsion

Premières opérations et victimes documentées

Yurei a commencé ses opérations en ciblant une entreprise de fabrication alimentaire au Sri Lanka comme première victime répertoriée sur son blog darknet le 5 septembre 2025. Dès les premiers jours d’activité, le groupe avait répertorié trois victimes confirmées réparties entre le Sri Lanka, l’Inde et le Nigeria, témoignant d’une présence opérationnelle sur plusieurs continents.

Cette approche reflète l’efficacité du modèle de double extorsion mis en œuvre par le groupe, similaire aux stratégies employées par DragonForce et d’autres groupes modernes. Au-delà du simple chiffrement des systèmes, Yurei procède simultanément à l’exfiltration de données sensibles pour exercer une double pression : paiement d’une rançon pour le déchiffrement et pour éviter la divulgation publique des informations dérobées. Cette méthode transforme radicalement la nature de la menace, rendant insuffisantes les stratégies défensives traditionnelles basées uniquement sur la sauvegarde et la restauration.

Mécanismes de pression psychologique

Le groupe exploite la peur des fuites de données et leurs répercussions comme levier principal de coercition sur les victimes. Cette stratégie psychologique cible particulièrement les entreprises dont l’activité pourrait impacter la sécurité alimentaire et les chaînes logistiques nationales, à l’instar de leur première victime sri-lankaise.

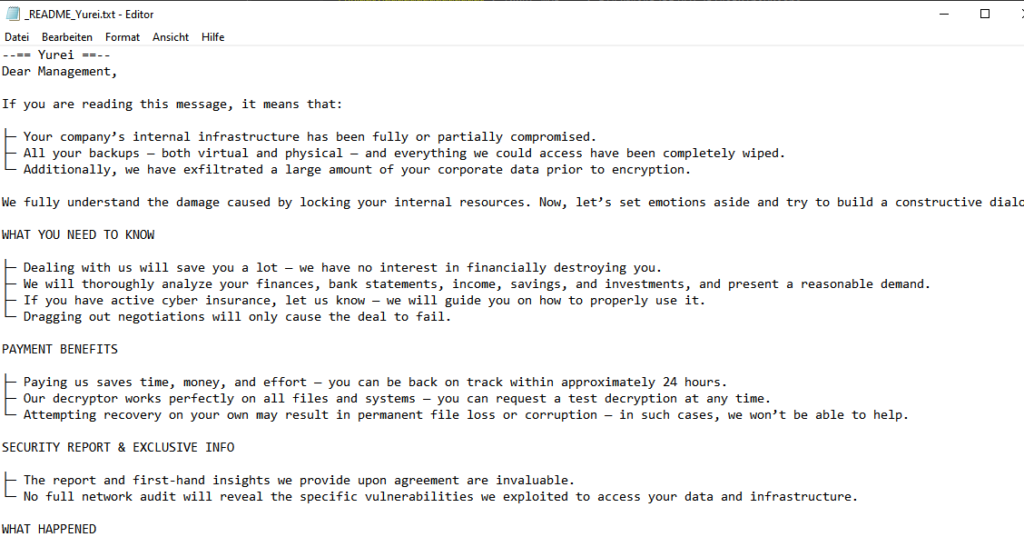

Le fichier de rançon, déployé sous l’appellation _README_Yurei.txt, adopte une tonalité à la fois professionnelle et menaçante, s’adressant directement aux dirigeants des organisations ciblées. Il propose même un « audit de sécurité » détaillant les vulnérabilités exploitées, similaire à un test de pénétration.

Architecture technique de Yurei : un dérivé de Prince-Ransomware

Code source hérité et modifications mineures

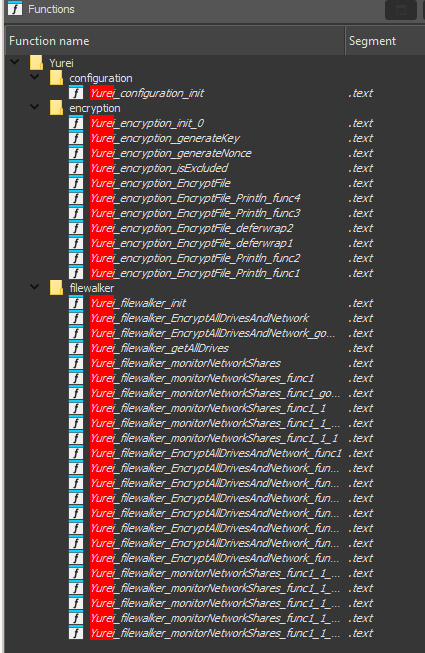

L’analyse forensique de Yurei révèle une réutilisation massive du code de Prince-Ransomware, un projet open source développé en langage Go. Les développeurs de Yurei ont commis l’erreur critique de ne pas nettoyer les symboles du binaire, permettant aux chercheurs d’identifier clairement les noms de fonctions et modules identiques entre les deux projets. Cette approche forensique, similaire à celle utilisée pour analyser HybridPetya et ses techniques UEFI avancées, permet d’identifier les patterns de développement et les vulnérabilités héritées.

CYFIRMA précise : « l’analyse du ransomware Yurei révèle un degré significatif possible de réutilisation du code source du projet open-source Prince-Ransomware. Le lien est établi par la rétention de symboles, les schémas cryptographiques correspondants, les similitudes structurelles dans la gestion des fichiers, et les bizarreries comportementales héritées« . Les modules filewalker, encryption et configuration présents dans Yurei correspondent exactement aux fichiers sources de Prince-Ransomware disponibles sur GitHub. Cette correspondance parfaite confirme que les acteurs malveillants ont simplement téléchargé, légèrement modifié et redéployé le code existant sans développement substantiel.

Améliorations techniques spécifiques

Malgré la base commune, Yurei présente quelques modifications notables par rapport à Prince-Ransomware qui améliorent son efficacité opérationnelle :

- Chiffrement parallélisé : contrairement à l’approche monotâche du code original, Yurei utilise les goroutines de Go pour chiffrer plusieurs lecteurs simultanément, accélérant considérablement le processus de chiffrement.

- Surveillance continue des lecteurs réseau : le malware active une routine de surveillance permanente qui détecte automatiquement les nouveaux lecteurs réseau connectés pour les ajouter à la file de chiffrement.

- Capacités de propagation étendues : Yurei implémente des mécanismes de mouvement latéral via les partages SMB (partages de fichiers réseau), les supports amovibles et l’exécution distante basée sur les identifiants (style PsExec)

Mécanisme de chiffrement ChaCha20 + ECIES

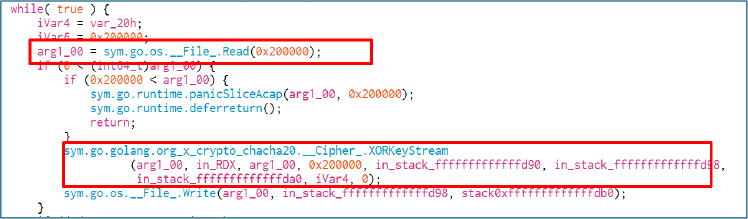

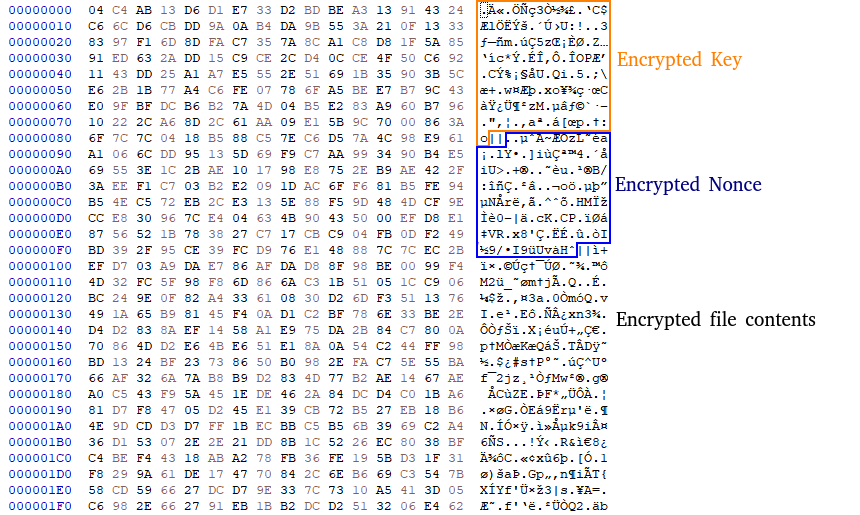

Yurei utilise l’algorithme ChaCha20 pour le chiffrement des fichiers, générant une clé et un nonce uniques pour chaque fichier. Ces éléments sont ensuite chiffrés avec ECIES (Elliptic Curve Integrated Encryption Scheme) utilisant la clé publique de l’attaquant.

La structure des fichiers chiffrés suit un format standardisé : (ENCRYPTED_KEY + NONCE) || CIPHERTEXT, les éléments étant séparés par les caractères || (0x7c7c). Cette architecture garantit un déchiffrement optimal tout en rendant techniquement impossible la récupération sans coopération des opérateurs.

Failles critiques héritées et opportunités défensives

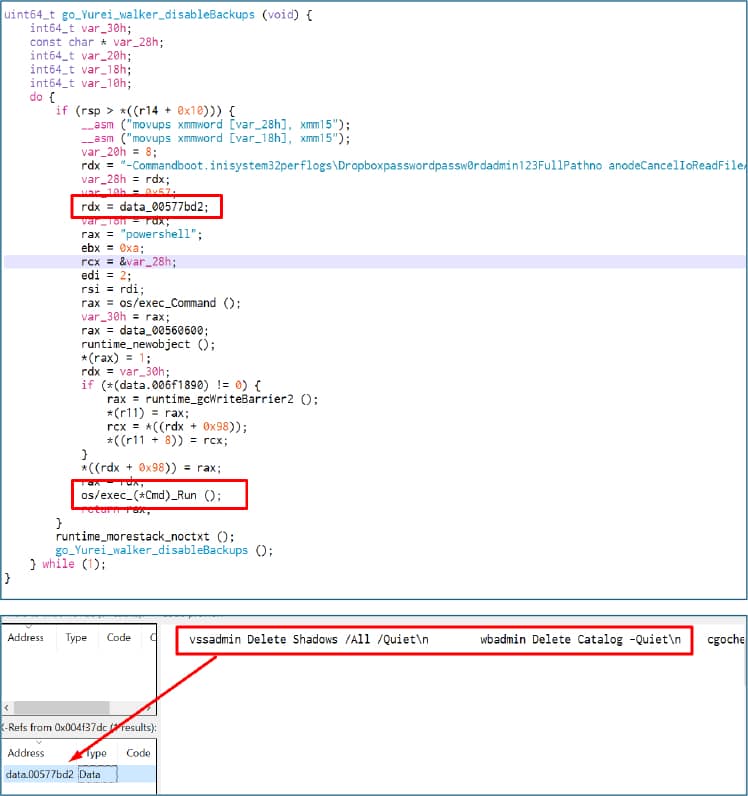

Échec de suppression des Volume Shadow Copies

L’une des vulnérabilités les plus significatives de Yurei réside dans son incapacité à supprimer les Volume Shadow Copies (VSS) de Windows. Cette fonctionnalité, habituellement ciblée et détruite par les ransomwares avancéés, permet la restauration des fichiers à des instantanés antérieurs sans négociation avec les attaquants.

Cette faille technique majeure, directement héritée de Prince-Ransomware, révèle le niveau de compétence relativement limité des opérateurs de Yurei. Les chercheurs de Check Point Research précisent : « En réutilisant la base de code de Prince-Ransomware, le groupe a réussi à lancer ses opérations rapidement mais a également hérité de ses défauts, notamment l’échec de suppression des Volume Shadow Copies. ». Les organisations ayant activé le service VSS peuvent potentiellement récupérer leurs fichiers chiffrés en restaurant les instantanés système antérieurs.

Cependant, cette possibilité de récupération ne protège que contre l’aspect chiffrement de l’attaque et n’empêche nullement l’extorsion liée à l’exfiltration de données. L’activation du VSS constitue une mesure de protection hautement recommandée contre des menaces comme Yurei, mais ne dispense pas d’une stratégie complète incluant la gestion proactive des vulnérabilités CVE et la protection contre l’exfiltration.

Erreurs de configuration révélatrices

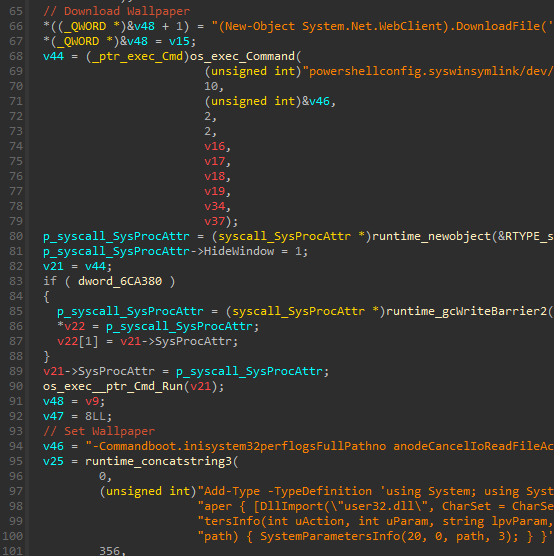

L’analyse du code révèle d’autres défauts techniques significatifs. Les commandes PowerShell héritées de Prince-Ransomware sont censées télécharger et définir un fond d’écran personnalisé, mais les développeurs de Yurei n’ont fourni aucune URL fonctionnelle pour le téléchargement.

Cette omission provoque l’échec de la commande PowerShell, généran un fond d’écran noir uniforme au lieu d’un message de rançon visuel. Cette erreur, combinée à la conservation des symboles de débogage dans le binaire, confirme que les acteurs ont vraisemblablement utilisé le générateur Prince-Ransomware sans comprendre ni modifier sa fonctionnalité principale.

Techniques de propagation et persistance du ransomware Yurei

Déploiement de charges utiles et mouvement latéral

Yurei utilise des méthodes de propagation sophistiquées qui dépassent les capacités du code original Prince-Ransomware. Le malware dépose des exécutables dans des répertoires temporaires et utilise des scripts PowerShell pour faciliter la propagation réseau.

Les mécanismes de mouvement latéral incluent l’utilisation de PSCredential, des sessions CIM, et l’exécution distante de type PsExec pour propager l’infection à travers les réseaux d’entreprise. Le malware copie ses charges utiles sur les partages SMB accessibles en écriture sous des appellations trompeuses comme System32_Backup.exe.

Concernant les supports amovibles, Yurei se réplique automatiquement sur les lecteurs USB sous le nom WindowsUpdate.exe, exploitant la familiarité des utilisateurs avec les processus système légitimes.

Techniques anti-forensiques avancées

Malgré ses origines open source, Yurei implémente des routines anti-forensiques élaborées via sa fonction selfDestruct qui appelle séquentiellement secureDelete, cleanTraces et wipeMemory pour effacer ses traces après post-exécution.

Le processus de suppression sécurisée effectue trois passes d’écrasement avec des données aléatoires, renomme l’exécutable à deux reprises sous des noms générés au hasard, puis supprime définitivement le fichier et nettoie les métadonnées système.

Les routines de nettoyage mémoire incluent l’effacement de l’historique de console, le déclenchement forcé du garbage collector Go (système automatique de libération mémoire de Go), et l’écrasement d’1 Mo de données mémoire aléatoires pour empêcher la récupération d’artefacts par les outils forensiques.

Attribution géographique et indices d’origine du ransomware Yurei

Éléments d’attribution technique

L’analyse des échantillons soumis à VirusTotal révèle des indices géographiques convergents vers une origine marocaine. Tous les échantillons de Yurei ont été initialement soumis depuis des adresses IP marocaines, avec un échantillon dépourvu d’ID de ticket, suggérant un build de test potentiellement téléchargé par les développeurs eux-mêmes.

L’examen du code HTML de la page .onion de négociation révèle des commentaires en arabe, renforçant l’hypothèse d’une origine géographique au Maghreb ou au Moyen-Orient. Ces éléments linguistiques constituent des marqueurs d’attribution technique significatifs.

Les artefacts de chemin récupérés montrent des références à D:\\\\\\\\\\\\\\\\satanlockv2\\\\\\\\\\\\\\\\*, suggérant des liens possibles avec le ransomware SatanLockV2. Ce dernier, également basé sur Prince-Ransomware, avait été initialement soumis depuis le Maroc, renforçant l’hypothèse géographique. Cette attribution, estimée avec un faible niveau de confiance, repose principalement sur la convergence de plusieurs indices techniques plutôt que sur des preuves définitives.

Niveau de sophistication opérationnelle limité

L’utilisation possible de VirusTotal pour tester le taux de détection du ransomware suggère que les opérateurs manquent d’expérience dans les opérations de sécurité opérationnelle (OPSEC). Cette pratique, révélatrice d’acteurs de niveau débutant, contraste avec les groupes de ransomwares établis qui disposent d’infrastructures de test privées.

Conséquences de Yurei pour l’écosystème des menaces cybercriminelles

Démocratisation du cybercrime via l’open source

L’émergence de Yurei illustre une évolution préoccupante de l’écosystème cybercriminel où les malwares open source abaissent significativement les barrières d’entrée. Cette démocratisation permet à des acteurs moins qualifiés d’accéder à des capacités offensives avancées sans investissement substantiel en développement.

Cette tendance accélère la prolifération des variantes de ransomwares tout en compliquant l’attribution pour les équipes de sécurité. D’autres groupes émergents comme INC Ransom et Lynx ransomware illustrent également cette évolution rapide de l’écosystème. Les groupes peuvent désormais lancer des opérations rapidement en héritant des capacités techniques d’autres développeurs, mais aussi de leurs vulnérabilités et défauts.

La réutilisation de code malveillant génère paradoxalement des opportunités pour les analystes en cybersécurité, qui peuvent développer des signatures de détection couvrant plusieurs familles dérivées du même code source. Néanmoins, comme le démontre le succès initial de Yurei, même les opérations peu sophistiquées peuvent obtenir des résultats significatifs.

Impact sur les stratégies défensives

L’évolution vers des modèles d’extorsion basés sur le vol de données transforme fondamentalement les exigences défensives. Les stratégies traditionnelles de sauvegarde et restauration, bien qu’essentielles contre le chiffrement, deviennent insuffisantes face à la menace de publication de données.

Les organisations doivent désormais intégrer la protection contre l’exfiltration dans leurs architectures de sécurité, incluant la surveillance du trafic sortant, la classification des données sensibles, et la préparation aux scénarios de publication de données.

La rapidité d’expansion de Yurei (trois victimes en quelques jours) souligne l’importance de la détection précoce et de la réponse rapide. Les équipes de sécurité doivent surveiller les indicateurs de compromission associés à cette menace émergente et préparer des procédures de réponse spécifiquement adaptées aux scénarios de double extorsion.

Recommandations défensives contre Yurei ransomware

Mesures de protection techniques

L’activation du Volume Shadow Copy Service (VSS) constitue une mesure de protection critique contre Yurei et les ransomwares similaires présentant cette vulnérabilité. Les organisations doivent configurer des instantanés réguliers et tester périodiquement les procédures de restauration.

La détection comportementale devient cruciale pour identifier les activités de Yurei, notamment les commandes PowerShell suspectes, les tentatives de propagation SMB, et les modèles de chiffrement en parallèle. Les équipes SOC doivent surveiller les créations de fichiers avec l’extension .Yurei et les nouveaux fichiers nommés WindowsUpdate.exe ou System32_Backup.exe.

La segmentation réseau limite l’impact de la propagation latérale de Yurei. Les organisations doivent restreindre l’accès SMB aux sous-réseaux connus, désactiver l’accès anonyme aux partages, et surveiller les activités d’écriture SMB inhabituelles. En cas de compromission malgré ces mesures préventives, il est alors crucial de disposer d’un plan de récupération de données efficace et de procédures de réponse d’incident testées.

Stratégies organisationnelles

Pour une défense robuste, les organisations doivent adopter des stratégies organisationnelles complémentaires :

- L’adoption d’une architecture de sécurité connectée intégrant la protection des endpoints, du réseau et des identités devient essentielle, particulièrement dans les environnements hybrides et multi-cloud.

- Les organisations doivent déployer des mesures anti-phishing à grande échelle, incluant des programmes de sensibilisation utilisateur, l’analyse des emails et des analyses comportementales capables de détecter les leurres générés par IA.

- Le déploiement de honeypots et de threat hunting permet de découvrir précocement l’activité des affiliés et les mouvements latéraux dans la chaîne d’attaque. Les sauvegardes doivent être segmentées et les processus de récupération testés régulièrement.

Indicateurs de compromission (IoC)

Pour faciliter la surveillance opérationnelle, voici les IoC clés conseillés par CYFIRMA à intégrer aux systèmes de détection :

- Domaine .onion de négociation :

fewcriet5rhoy66k6c4cyvb2pqrblxtx4mekj3s5l4jjt4t4kn4vheyd[.]onion - Hash de fichiers connus :

- YureiRansomware.exe (SHA256: 4f88d3977a24fb160fc3ba69821287a197ae9b04493d705dc2fe939442ba6461)

- Script PowerShell associé (SHA256: 1263280c916464c2aa755a81b0f947e769c8a735a74a172157257fca340e1cf4)

- Artefacts comportementaux : fichiers avec extension

.Yurei, copies nomméesWindowsUpdate.exe(USB) etSystem32_Backup.exe(SMB) - Règles YARA : intégrer les signatures couvrant Yurei et les indicateurs hérités de Prince-Ransomware pour une couverture élargie

Évolution attendue et surveillance continue

Trajectoire de développement

Bien que Yurei présente actuellement des failles techniques significatives, son adoption du modèle de double extorsion et ses premiers succès opérationnels suggèrent un potentiel d’évolution. Les opérateurs pourraient corriger les vulnérabilités héritées de Prince-Ransomware dans les futures versions.

L’amélioration des techniques anti-forensiques et la correction de l’erreur de suppression des Volume Shadow Copies transformeraient significativement la dangerosité de cette menace. L’intégration future de technologies émergentes, comme l’IA observée dans HexStrike ou les capacités automatisées de Promptlock, pourrait transformer significativement les capacités de Yurei. Les équipes de sécurité doivent surveiller l’évolution de cette famille pour détecter de telles améliorations.

Surveillance des indicateurs

Les organisations doivent surveiller les domaines .onion associés à Yurei et détecter les communications vers le domaine de négociation identifié. La surveillance des hash de fichiers connus et des patterns de comportement spécifiques permet une détection précoce.

L’intégration de règles YARA couvrant les signatures de Yurei et les indicateurs hérités de Prince-Ransomware offre une couverture étendue contre cette famille et ses variantes futures.

Conclusion

Yurei incarne parfaitement les défis posés par l’accessibilité croissante des outils cybercriminels via les malwares open source. Ce groupe, malgré ses limitations techniques manifestes, prouve que même des opérations peu sophistiquées peuvent obtenir des succès significatifs dans l’écosystème actuel.

L’exploitation de Prince-Ransomware par Yurei illustre comment les codes sources publiquement disponibles peuvent accélèrer la prolifération des menaces tout en abaissant les seuils d’entrée pour les cybercriminels novices. Cette évolution transforme fondamentalement la nature de l’attribution et de la défense dans le domaine de la cybersécurité.

Pour les équioes de cybersécurtié, Yurei offre paradoxalement des opportunités grâce à ses vulnérabilités techniques, notamment l’échec de suppression des Volume Shadow Copies. Cependant, le modèle de double extorsion adopté par le groupe rappelle que les stratégies de récupération traditionnelles ne suffisent plus face aux menaces modernes.

L’émergence et la croissance rapide de Yurei constituent un signal d’alarme pour la communauté sécuritaire : la vigilance continue, l’adaptation des stratégies défensives et la préparation aux scénarios de double extorsion deviennent des impératifs absolus face à cette nouvelle génération de menaces accessibles et réplicables.

Sources principales de l’article :

- Check Point Research : Yurei & The Ghost of Open Source Ransomware

- CYFIRMA : Yurei Ransomware : The Digital Ghost

- Industrial Cyber : Yurei ransomware exploits open-source tools, raising double extortion risks

- GBHackers : Yurei Ransomware Uses PowerShell to Deploy ChaCha20 File Encryption

- Halcyon AI : Open-Source Builder for Prince Ransomware Discovered Available on GitHub

- Foresiet : Understanding Prince Ransomware: A Comprehensive Overview

- Proofpoint : Royal Mail Lures Deliver Open Source Prince Ransomware

- WithSecure Labs : CrazyHunter: The Rising Threat of Open-Source Ransomware