Michelin, Mazda, Canon, Logitech, la Universidad de Harvard… Un centenar de organizaciones internacionales acaban de descubrir que sus datos más sensibles habían sido exfiltrados durante meses. Detrás de esta oleada de ataques a escala excepcional se encuentra el grupo de ciberdelincuentes Cl0p, que explotó una vulnerabilidad de día cero en Oracle E-Business Suite mucho antes de que Oracle supiera siquiera de su existencia.

Esta sexta gran campaña de Cl0p desde 2020 confirma la formidable eficacia de su estrategia: identificar una plataforma empresarial desplegada masivamente, descubrir una vulnerabilidad crítica, exfiltrar silenciosamente terabytes de datos y luego lanzar una campaña de extorsión masiva. Tras MOVEit Transfer, que afectó a más de 2.700 organizaciones en 2023, Oracle E-Business Suite se convierte en el nuevo terreno de juego del grupo. El 20 de noviembre de 2025, Cl0p anuncia una nueva serie de víctimas, lo que supone una aceleración espectacular de esta campaña iniciada este verano.

Table des matières

ToggleMeses de explotación invisible

Todo empezó discretamente el 10 de julio de 2025. Google Threat Intelligence Group y Mandiant detectaron una actividad sospechosa dirigida al componente UiServlet de Oracle E-Business Suite. En ese momento, nadie era plenamente consciente de la magnitud del problema. Las peticiones HTTP anómalas procedentes de la dirección IP 200.107.207.26 podrían no ser más que intentos de explotación clásicos. Los investigadores aún no pueden confirmar formalmente el éxito de la explotación, pero la infraestructura de red asociada tiene características coherentes con los servidores de devolución de llamada utilizados en exploits revelados posteriormente.

Entre el 9 y el 12 de agosto, el ataque dio un paso adelante. Cl0p desplegó su cadena de explotación completa, esta vez dirigida al componente SyncServlet, lo que le permitió acceder directamente y sin autenticación a los entornos Oracle EBS de decenas de empresas. Durante varias semanas, los atacantes succionaron metódicamente enormes volúmenes de datos: archivos de clientes, de recursos humanos, documentos financieros y contratos confidenciales. Las víctimas no tenían ni idea. Los administradores de sistemas se dedicaban a sus tareas cotidianas sin saber que sus servidores Oracle transmitían sus secretos a la infraestructura de Cl0p.

Fue por correo electrónico como cientos de ejecutivos descubrieron el desastre el 29 de septiembre de 2025. Todos los mensajes empezaban con la misma fórmula: «Estimado ejecutivo, recientemente hemos violado su aplicación Oracle E-Business Suite y hemos copiado un montón de documentos.

Para demostrar la veracidad de sus afirmaciones, Cl0p adjuntó listados de archivos legítimos extraídos a mediados de agosto. El mensaje es claro: pague o sus datos serán publicados. Se utilizan dos direcciones de correo electrónico para iniciar las negociaciones. La máquina de extorsión se puso en marcha.

Dos vulnerabilidades críticas, CVE-2025-61882 y CVE-2025-61884 explotadas en cadena

CVE-2025-61882: el fallo que lo cambia todo

Oracle descubrió la magnitud del desastre a principios de octubre. La vulnerabilidad explotada por Cl0p se llama ahora CVE-2025-61882 y su puntuación CVSS de 9,8 sobre 10 la convierte en una de las más críticas del año. Afecta al componente BI Publisher Integration dentro del módulo Oracle EBS Concurrent Processing, responsable de ejecutar tareas en segundo plano en toda la suite. ¿Qué hace que este fallo sea tan devastador? Permite la ejecución remota de código arbitrario a través de HTTP sin autenticación previa. No se necesita contraseña ni conexión previa: un simple acceso de red al servidor EBS es suficiente para tomar el control total del mismo.

El 3 de octubre de 2025, un grupo rival llamado «Scattered Lapsus Hunters» publicó el exploit completo en Telegram. El análisis técnico revela la sofisticación de la cadena de ataque: el exploit combina una inyección Server-Side Request Forgery (SSRF), una inyección Carriage-Return Line-Feed (CRLF), un bypass de autenticación y una inyección de plantilla XSL. En concreto, el atacante puede inyectar comandos maliciosos directamente en las plantillas XSL almacenadas en las tablas XDO_TEMPLATES_B y XDO_LOBS de la base de datos de EBS y, a continuación, desencadenar la ejecución de estas plantillas a través del endpoint TemplatePreviewPG para ejecutar código en el servidor. Esta cadena de exploits puede utilizarse para desplegar shells inversos Bash o ejecutar comandos arbitrarios en servidores EBS comprometidos.

Como resultado, ya no es sólo Cl0p quien puede explotar el fallo CVE: cualquier ciberdelincuente con acceso al código puede atacar. La divulgación de este exploit en canales públicos empeora considerablemente la situación al hacer la vulnerabilidad accesible a otros actores maliciosos más allá de Cl0p.

CVE-2025-61884: el fallo secundario

El 11 de octubre de 2025, Oracle publicó un segundo parche de emergencia para CVE-2025-61884, una vulnerabilidad de alta gravedad con una puntuación CVSS de 7,5. Afecta a la interfaz de usuario en tiempo de ejecución de Oracle Configurator y permite a los atacantes remotosacceder a datos de configuración confidenciales y activar solicitudes internas a través del punto final UiServlet, de nuevo sin autenticación. La Agencia de Ciberseguridad y Seguridad de Infraestructuras de EE.UU. (CISA) añadió inmediatamente CVE-2025-61884 a su catálogo de Vulnerabilidades Explotadas Conocidas, confirmando su explotación activa en la naturaleza e imponiendo un plazo obligatorio de aplicación de parches hasta el 10 de noviembre de 2025 a las agencias federales estadounidenses.

Ambas vulnerabilidades afectan a las versiones de Oracle EBS comprendidas entre la 12.2.3 y la 12.2.14, exponiendo una base significativa de instalaciones empresariales en todo el mundo.

La cronología revela un problema importante en la respuesta de Oracle. El 2 de octubre de 2025, Oracle publicó un primer aviso de seguridad que sugería que los atacantes estaban explotando vulnerabilidades ya parcheadas en la Actualización de Parches Críticos de julio de 2025. Ante la creciente evidencia de la explotación de una vulnerabilidad de día cero desconocida, Oracle publicó un parche de emergencia que abordaba CVE-2025-61882 el 4 de octubre. Sin embargo, este primer parche falló, obligando a Oracle a publicar un segundo parche el 11 de octubre para abordar CVE-2025-61884. De este modo, los clientes siguen expuestos durante otros seis días después de haber sido vulnerables durante varios meses.

Una campaña que se intensifica en noviembre

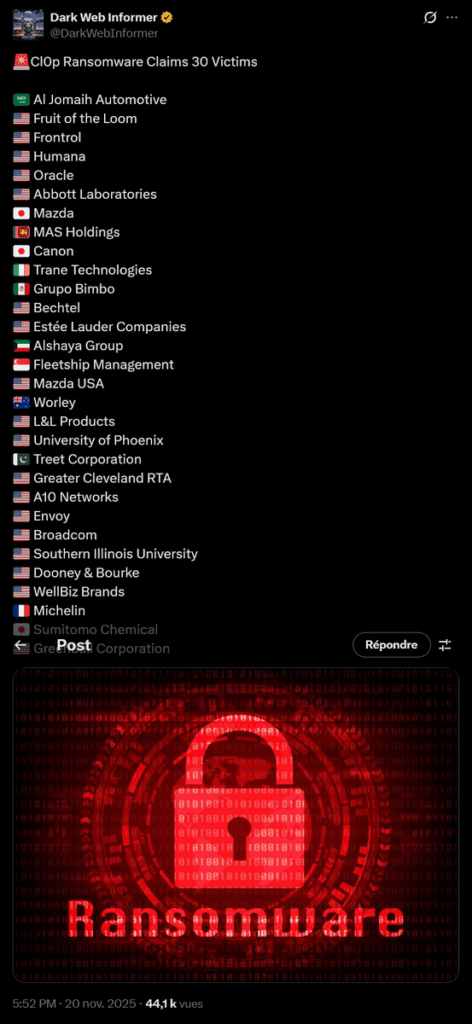

La campaña de extorsión iniciada a finales de septiembre de 2025 conoció varias oleadas de publicaciones en el sitio de filtraciones Cl0p durante el mes de noviembre. A mediados de octubre se dieron a conocer los nombres de las primeras víctimas, entre ellas la Universidad de Harvard y Envoy Air, filial de American Airlines, que no tardaron en confirmar que habían sido comprometidas. A principios de noviembre, SecurityWeek informó de que casi 30 organizaciones figuraban ya en el sitio web del grupo. Entre las víctimas había empresas de diversos sectores: tecnología, automoción, sanidad, fabricación industrial y educación.

El ritmo volvió a acelerarse en la segunda mitad del mes, con nuevas víctimas que confirmaban los compromisos: The Washington Post reveló la exposición de datos de empleados, y la aseguradora británica Allianz UK también apareció en la lista. El Servicio Nacional de Salud británico (NHS) también apareció en la lista de Cl0p , pero la organización no ha confirmado ningún compromiso y hasta la fecha no se ha publicado ningún dato. El NHS está llevando a cabo una investigación con el Centro Nacional de Ciberseguridad.

El 20 de noviembre marcó el punto álgido de la campaña, cuando Cl0p añadió una nueva oleada de víctimas de alto perfil a su sitio. Entre las víctimas se encontraban gigantes industriales como Mazda, el fabricante japonés de automóviles, y su filial estadounidense Mazda USA, así como Canon, especialista en óptica e imagen. Sin embargo, Mazda confirma que fue blanco del ataque y afirma haberlo detectado y repelido sin que se produjera ninguna fuga de datos, mientras que Canon también ha confirmado un incidente de seguridad, pero especifica que al parecer se limitó a una filial de Canon U.S.A. Inc. y sólo afectó a un servidor web.

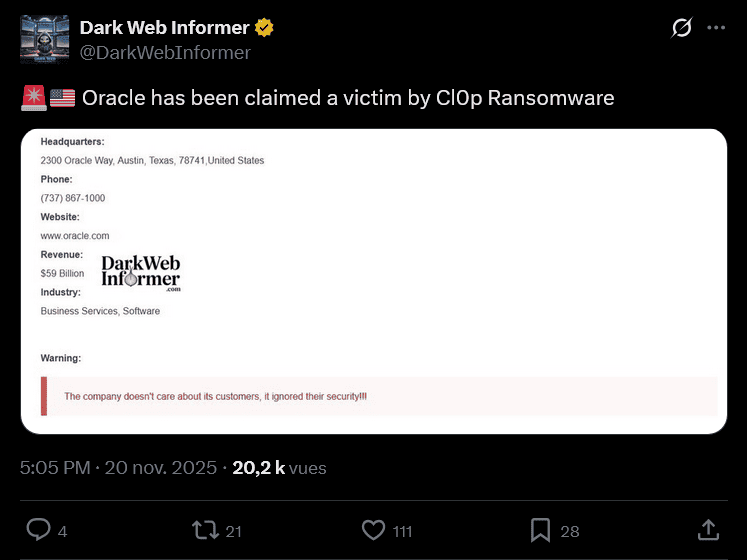

El propio Oracle apareció brevemente en el sitio de filtraciones Cl0p el 20 de noviembre de 2025, antes de que la entrada fuera rápidamente eliminada. Esta aparición iba acompañada de un mensaje que incriminaba a Oracle: «A la empresa no le importan sus clientes. ¡Ignoró su seguridad!

Víctimas de todo tipo

Varias organizaciones han confirmado públicamente que se han visto comprometidas como parte de esta campaña, proporcionando detalles sobre el alcance de las brechas, mientras que otras víctimas aún no han confirmado el ataque.

Logitech fue una de las primeras grandes marcas en hacer oficial el ataque. El 14 de noviembre, el fabricante suizo confirmó que un atacante había explotado la vulnerabilidad CVE-2025-61882 en Oracle E-Business Suite para copiar datos internos. Cl0p afirmó estar en posesión de 1,8 terabytes de información, incluidos documentos financieros, hojas de cálculo y datos de recursos humanos. Otras instituciones siguieron su ejemplo: el Dartmouth College reveló un ataque en agosto, y GlobalLogic notificó a miles de empleados.

En el sector privado, le siguieron los grandes nombres: el gigante de los semiconductores Broadcom apareció junto al fabricante francés de neumáticos Michelin, el conglomerado mexicano Grupo Bimbo y grupos de Oriente Medio como Aljomaih Automotive (Arabia Saudí) y Alshaya Group (Kuwait). No se ha librado ningún sector, desde marcas de consumo como Estée Lauder (cosméticos) hasta empresas sanitarias como Humana (seguros médicos). La diversidad geográfica y sectorial confirma el carácter oportunista de la campaña: con Oracle EBS desplegado a gran escala, Cl0p pudo comprometer por igual a fabricantes de automóviles japoneses, universidades estadounidenses, fabricantes franceses y editores de software.

El manual de Cl0p: explotación industrial masiva

Esta campaña de Oracle no es una improvisación. Forma parte de una estrategia perfectamente perfeccionada que ha convertido a Cl0p en uno de los grupos de extorsión más formidables del mundo. Activo desde 2020, Cl0p ha construido su reputación sobre la explotación sistemática de vulnerabilidades de día cero en software empresarial ampliamente desplegado.

Mientras que otros grupos de ransomware multiplican los ataques dirigidos uno a uno, Cl0p ha elegido un enfoque radicalmente diferente: la explotación masiva de plataformas empresariales ampliamente desplegadas. El grupo identifica plataformas críticas utilizadas por cientos de empresas, descubre fallos de seguridad no documentados, exfiltra datos de forma masiva y, a continuación, lanza campañas de extorsión coordinadas varias semanas después de la intrusión inicial. Este enfoque industrial convierte una única vulnerabilidad en una palanca para la extorsión a escala internacional.

El historial del Grupo da fe de la eficacia de esta estrategia. En 2020, la explotación de CVE-2021-27104 en Accellion File Transfer Appliance afectó a un centenar de organizaciones. En 2021, un fallo de día cero en SolarWinds Serv-U FTP (CVE-2021-35211) sirvió de trampolín para nuevos ataques. En 2023, la campaña GoAnywhere MFT que explotaba CVE-2023-0669 afectó a más de 100 organizaciones, antes de que el exploit MOVEit Transfer (CVE-2023-34362) se convirtiera en una de las campañas de robo de datos más masivas jamás documentadas, afectando a 2.773 organizaciones de todo el mundo y exponiendo a casi 96 millones de individuos. A finales de 2024, Cl0p explotó las vulnerabilidades CVE-2024-50623 y CVE-2024-55956 en los productos Cleo, cobrándose más de 400 víctimas en los tres primeros meses de 2025.

Históricamente conocido por su ransomware descubierto a principios de 2019 y originalmente atribuido al grupo TA505, Cl0p se ha distanciado de cifrar los datos de sus víctimas desde 2023, favoreciendo la simple extorsión basada únicamente en el robo de datos y la amenaza de su divulgación. Este cambio estratégico refleja una adaptación a las defensas cada vez más sofisticadas contra el ransomware tradicional, al tiempo que mantiene una capacidad de extorsión eficaz. El Departamento de Estado estadounidense ofrece ahora una recompensa de 10 millones de dólares por cualquier información que vincule las actividades de Cl0p con un gobierno extranjero.

Cómo defenderse de esta amenaza

Ante esta campaña, las organizaciones que utilizan Oracle E-Business Suite deben adoptar una postura defensiva de varios niveles. La aplicación inmediata de los parches de emergencia de Oracle publicados los días 4 y 11 de octubre de 2025 es la máxima prioridad. Los analistas de Google Threat Intelligence Group creen que los servidores Oracle EBS actualizados con el parche del 11 de octubre probablemente ya no sean vulnerables a las cadenas de exploits conocidas.

Sin embargo, los parches no bastan para erradicar un compromiso existente. Si sus sistemas Oracle EBS estuvieron expuestos entre julio y octubre sin parches, es posible que los atacantes ya hayan establecido puntos de apoyo en su infraestructura.

Labúsqueda de plantillas maliciosas en la base de datos EBS es una medida de detección crítica. Los atacantes almacenan sus cargas útiles directamente en las tablas XDO_TEMPLATES_B y XDO_LOBS de la base de datos EBS. Los administradores deben consultar inmediatamente estas tablas para identificar las plantillas maliciosas, en particular aquellas cuyo TEMPLATE_CODE comienza con los prefijos TMP o DEF.

Los equipos de seguridad también deben restringir el acceso saliente a Internet desde los servidores EBS para interrumpir la cadena de ataque, supervisar las solicitudes HTTP anormales a los puntos finales /OA_HTML/configurator/UiServlet, /OA_HTML/SyncServlet y TemplatePreviewPG, bloquear inmediatamente las direcciones IP de origen identificadas en la campaña, incluidas 200.107.207.26 y 161.97.99.49, y analizar de forma forense la memoria de los procesos Java asociados a la aplicación EBS para detectar cualquier compromiso.

Además de la respuesta inmediata, esta campaña exige un replanteamiento estratégico. Las organizaciones necesitan segmentar los entornos EBS para limitar el radio de explosión en caso de compromiso y acelerar los ciclos de despliegue de parches mediante pipelines automatizados. El tiempo que transcurre entre el descubrimiento de una vulnerabilidad y su explotación se mide ahora en días, no en semanas.

Una llamada de atención para los usuarios de ERP

La campaña Cl0p contra Oracle EBS subraya la importancia de que las empresas vigilen escrupulosamente las actualizaciones de su software. Las plataformas ERP, la columna vertebral de las organizaciones modernas, se están convirtiendo en los principales objetivos de las operaciones de extorsión masiva. Su compromiso expone simultáneamente datos de clientes, recursos humanos, financieros y operativos.

Este ataque nos recuerda una verdad incómoda: los «días cero» en el software empresarial desplegado masivamente convierten a todas las organizaciones que utilizan el producto en víctimas potenciales, independientemente de su propia postura de seguridad. Frente a atacantes que descubren y explotan vulnerabilidades antes incluso de que el proveedor de software sea consciente de ellas, las defensas tradicionales están mostrando sus limitaciones.

La respuesta requiere un enfoque en profundidad que combine la supervisión continua, ciclos acelerados de parches, una segmentación rigurosa de la red y capacidades avanzadas de detección. Las 103 organizaciones identificadas el 21 de noviembre representan probablemente una fracción de las víctimas reales. Según Google Threat Intelligence, miles de entornos Oracle EBS estuvieron potencialmente expuestos durante el periodo de explotación.

Fuentes

Google Cloud: Oracle E-Business Suite Zero-Day explotado en una campaña de extorsión generalizada

Oracle: Alerta de seguridad CVE-2025-61882

Oracle: Alerta de seguridad CVE-2025-61884

SOCRadar: Campaña de Cl0p contra el día cero de Oracle EBS: lo que sabemos hasta ahora

Cybernews: La banda Cl0p hackea Oracle, explotando el propio día cero de Oracle EBS

BleepingComputer : Los correos de extorsión de Clop afirman haber robado datos de Oracle E-Business Suite

BleepingComputer : Logitech confirma una violación de datos tras el ataque de extorsión de Clop

Ransomware.live : Clop Group