Apparu en octobre 2025, Genesis s’est rapidement imposé comme un nouvel acteur redoutable dans le paysage des ransomwares. Ce groupe cybercriminel émergent a su attirer l’attention des experts en cybersécurité par son approche méthodique, ciblant principalement des organisations américaines détenant des données sensibles ou réglementées. Spécialisé dans l’exfiltration de données et la double extorsion, Genesis représente une menace croissante pour les entreprises de tous secteurs.

Table des matières

ToggleUn nouvel acteur aux ambitions affirmées

L’émergence de Genesis dans l’écosystème des ransomwares ne doit rien au hasard. Selon le rapport CYFIRMA d’octobre 2025, ce groupe a fait surface avec une structure opérationnelle manifestement rodée, revendiquant 12 victimes confirmées dès son premier mois d’activité. Cette entrée en scène remarquée suggère l’implication d’acteurs expérimentés, possiblement issus d’autres groupes de ransomware ou du milieu cybercriminel organisé.

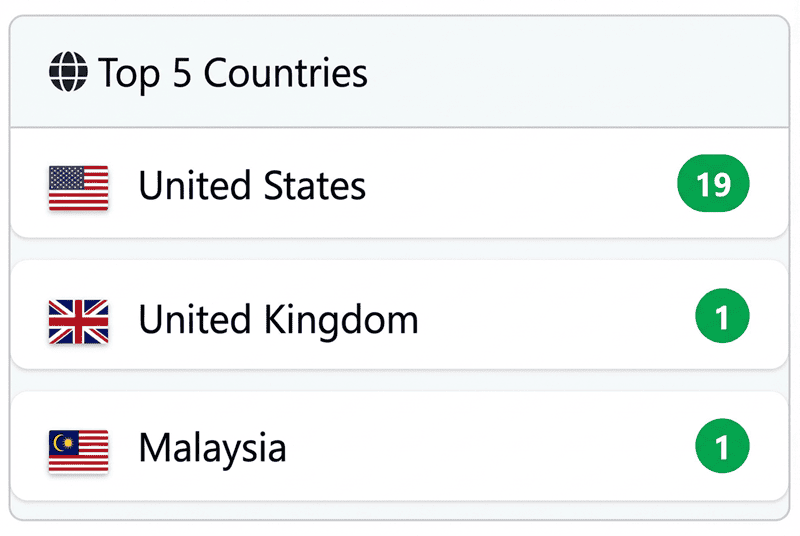

Le tracker de ransomware.live recense à ce jour plus de 21 victimes réparties principalement aux États-Unis (19 victimes), au Royaume-Uni (1 victime) et en Malaisie (1 victime). Cette concentration géographique témoigne d’une stratégie de ciblage délibérée, privilégiant les économies développées où les organisations détiennent des données à haute valeur et disposent de ressources financières substantielles.

La reconnaissance rapide de Genesis par les analystes de cybersécurité confirme son potentiel disruptif. Dès les premières semaines de son activité, le groupe a été identifié par CYFIRMA comme « un entrant notable avec un fort potentiel d’escalade au sein de l’écosystème ransomware », soulignant l’importance stratégique de cette nouvelle menace dans l’analyse des risques cyber contemporains.

Stratégie de ciblage : précision et opportunisme

Contrairement aux opérateurs de ransomware opportunistes qui déploient des campagnes d’attaque de masse indiscriminées, Genesis privilégie une approche stratégique et sélective. Le groupe cible délibérément les organisations gérant des données sensibles ou réglementées, maximisant ainsi le levier de pression exercé sur ses victimes.

Secteurs économiques visés

L’analyse des victimes révèle une stratégie de ciblage multisectorielle particulièrement réfléchie :

- Services juridiques : Cabinets d’avocats comme Ronemus & Vilensky (New York), Kipp & Christian (Salt Lake City), Roth & Scholl, détenteurs d’informations confidentielles client

- Santé : River City Eye Care (Portland), Claimlinx (assurance santé), exposant des dossiers médicaux sensibles

- Finance : Austin Capital Trust, Advantage CDC (prêts à long terme), ciblés pour leurs données financières critiques

- Industrie manufacturière : Southern Specialty and Supply (offshore/onshore), Heimbrock Inc (construction réfractaire)

- Commerce de détail : Healthy Living Market & Café, exposant données RH et financières

- Construction : Manusos General Contracting, S.B. Conrad Inc, ciblés pour leurs informations contractuelles

Profil type des victimes

Genesis cible principalement des PME et organisations de taille moyenne américaines, un segment souvent caractérisé par des ressources de cybersécurité limitées mais une capacité financière suffisante pour envisager le paiement d’une rançon. Cette stratégie permet au groupe d’optimiser son ratio effort/rendement tout en évitant l’attention médiatique massive que génèrent les attaques contre les grandes entreprises.

Modus operandi : l’extorsion par l’exposition

Une approche centrée sur l’exfiltration

La particularité de Genesis réside dans son focus sur l’exfiltration de données plutôt que sur le chiffrement. Selon CYFIRMA, le groupe « se concentre principalement sur l’exfiltration de données et les fuites publiques plutôt que sur le chiffrement, utilisant l’exposition pour exercer une pression financière et réputationnelle sur ses victimes ».

Cette approche s’inscrit dans l’évolution plus large du ransomware moderne, où la menace de divulgation des données constitue souvent un levier plus efficace que le simple blocage des systèmes. En effet, même les organisations disposant de sauvegardes robustes restent vulnérables à la pression réputationnelle et aux obligations légales de notification de violation de données.

Volume de données exfiltrées

Les premières attaques documentées révèlent l’ampleur des opérations de Genesis. Selon Comparitech, le groupe revendique avoir exfiltré 2,2 téraoctets de données lors de ses neuf premières attaques publiquement annoncées. Des exemples spécifiques illustrent cette capacité d’extraction massive :

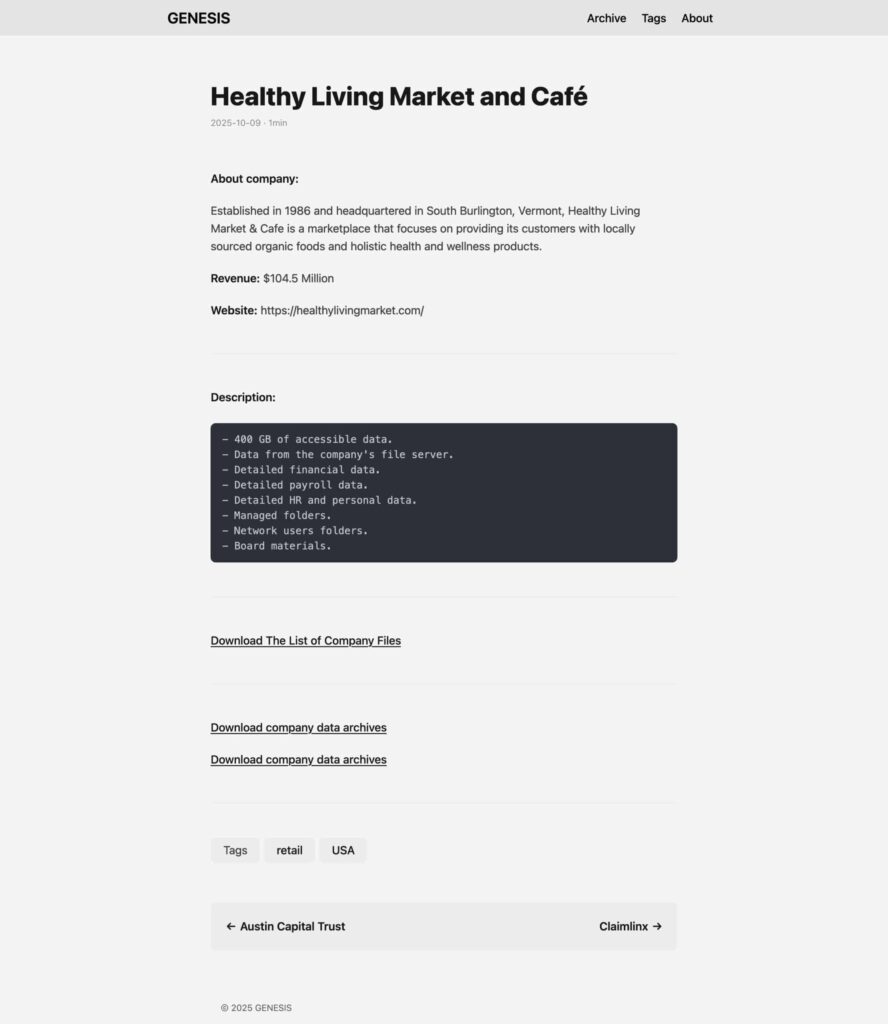

400 Go de données de Healthy Living Market & Café (informations financières, paie, RH) :

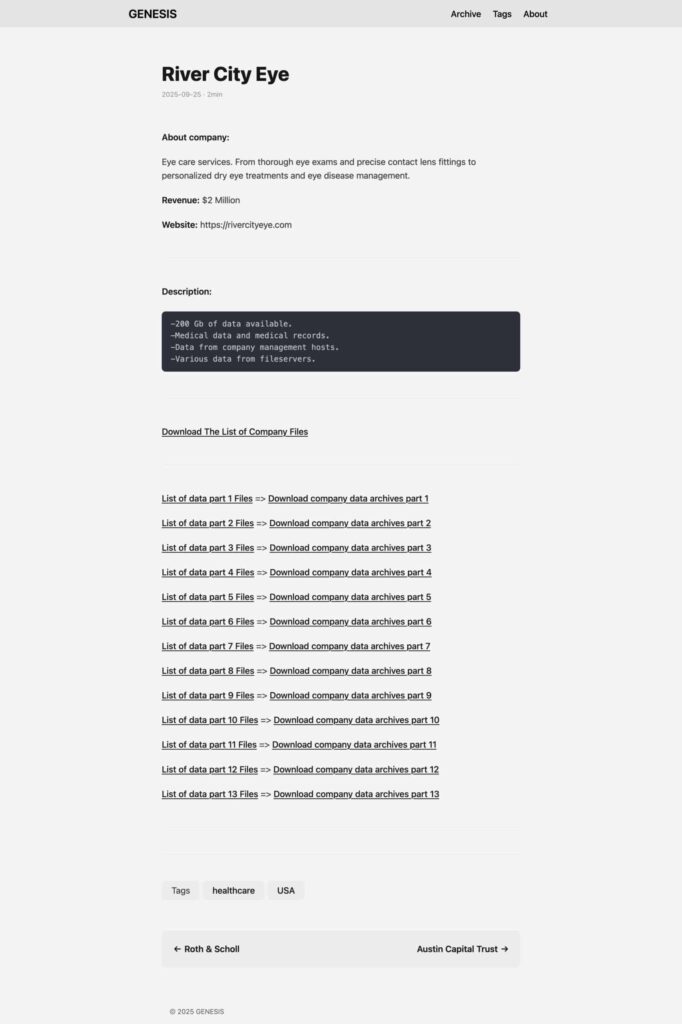

200 Go de données de River City Eye Care (dossiers médicaux, numéros de sécurité sociale) :

Infrastructure d’extorsion

Genesis maintient une présence active sur le dark web via un site de fuite dédié accessible sur le réseau TOR. Cette plateforme constitue le cœur stratégique de leurs opérations d’extorsion, où le groupe publie périodiquement des informations sur ses victimes et les preuves de compromission.

Selon WatchGuard Technologies, Genesis emploie plusieurs tactiques d’extorsion :

- Extorsion directe : Demande de rançon contre la non-publication des données

- Double extorsion : Combinaison chiffrement et menace de divulgation

- Escalade tarifaire : Augmentation progressive du montant de la rançon

Victimes emblématiques : études de cas révélatrices

L’examen des victimes spécifiques de Genesis offre un aperçu précieux de leurs méthodes opérationnelles et de l’impact réel de leurs activités.

Healthy Living Market & Café

Cette chaîne d’épiceries biologiques (Road to Hana, Inc) a été victime d’une attaque en septembre 2025 qui a compromis des informations financières, paie et RH. La notification officielle de l’entreprise confirme : « Le 22 septembre 2025 environ, Healthy Living a été victime d’une attaque ransomware au cours de laquelle un acteur malveillant a obtenu un accès non autorisé à l’un de nos serveurs locaux ».

River City Eye Care

Cette clinique d’optométrie de Portland (Oregon) a signalé une violation de données suite à une intrusion datée du 8 septembre 2025. Les données compromises incluent noms, numéros de téléphone, dates de naissance, adresses, ainsi que des numéros de sécurité sociale et de permis de conduire pour certains patients. Genesis revendique l’exfiltration de 200 Go de dossiers médicaux.

Cabinets juridiques ciblés

Fait notable : certaines victimes de Genesis, comme les cabinets Roth & Scholl et Ronemus & Vilensky, ont également été revendiquées par d’autres groupes de ransomware (respectivement Play et Kraken). Cette situation illustre soit des attaques multiples simultanées, soit des revendications potentiellement frauduleuses dans l’écosystème compétitif du ransomware.

Chronologie des attaques documentées

Le tableau suivant recense les principales victimes connues de Genesis :

| Victime | Secteur | Date découverte | Pays |

|---|---|---|---|

| Healthy Living Market & Café | Commerce/Alimentation | 21/10/2025 | USA |

| River City Eye Care | Santé | 21/10/2025 | USA |

| Ronemus & Vilensky | Juridique | 21/10/2025 | USA |

| Claimlinx | Assurance santé | 21/10/2025 | USA |

| Austin Capital Trust | Finance | 21/10/2025 | USA |

| Roth & Scholl | Juridique | 21/10/2025 | USA |

| Southern Specialty and Supply | Industrie | 21/10/2025 | USA |

| Kipp & Christian | Juridique | 28/10/2025 | USA |

| Advantage CDC | Finance | 28/10/2025 | USA |

| Manusos General Contracting | Construction | 11/11/2025 | USA |

| S.B. Conrad, Inc | Construction | 11/11/2025 | USA |

| Lows Orkney | Services juridiques/comptables | 11/11/2025 | UK |

Contexte : un écosystème ransomware en mutation

L’émergence de Genesis s’inscrit dans un contexte de recrudescence mondiale des attaques ransomware. Selon le rapport CYFIRMA d’octobre 2025, le nombre de victimes a atteint 738 ce mois-là, contre 545 en septembre, soit une augmentation de 35%. Cette hausse témoigne d’une reprise significative après une période de stabilité relative au milieu de l’année 2025.

Le rapport CheckPoint Research confirme cette tendance, notant une moyenne de 1 938 cyberattaques par semaine par organisation en octobre 2025, soit une augmentation de 5% par rapport à octobre 2024. Cette escalade est alimentée par la sophistication croissante des opérations ransomware et l’expansion des risques liés à l’adoption de l’IA générative.

L’apparition de Genesis coïncide également avec l’émergence d’autres nouveaux groupes comme Black Shrantac et Coinbase Cartel, illustrant la fragmentation continue de l’écosystème ransomware suite aux actions des forces de l’ordre contre des acteurs majeurs comme LockBit et ALPHV/BlackCat.

Stratégies défensives : vers une résilience adaptative

Protection des données et prévention de l’exfiltration

Face à un groupe comme Genesis dont la stratégie repose sur l’exfiltration, la prévention de la fuite de données devient primordiale :

- Déploiement de solutions DLP (Data Loss Prevention) : Surveillance et blocage des transferts de données non autorisés

- Segmentation réseau avancée : Isolation des données sensibles pour limiter la propagation latérale

- Chiffrement des données au repos : Protection des fichiers sensibles contre l’exfiltration exploitable

- Surveillance du trafic sortant : Détection des transferts de données volumineux inhabituels

Gestion des accès et authentification

- Authentification multi-facteurs (MFA) : Obligatoire pour tous les comptes, particulièrement les comptes privilégiés

- Principe du moindre privilège : Limitation stricte des permissions aux besoins opérationnels réels

- Surveillance des comptes : Détection des comportements anormaux et des accès suspects

Préparation et réponse aux incidents

- Plan de réponse aux incidents : Procédures documentées et testées régulièrement

- Sauvegardes hors ligne : Copies déconnectées du réseau et testées pour la restauration

- Surveillance continue : Monitoring des sites de leak et du dark web pour détecter les compromissions

- Formation des employés : Sensibilisation au phishing et aux techniques d’ingénierie sociale

Perspectives d’évolution

L’évolution de Genesis au cours des prochains mois sera déterminante pour évaluer sa place dans l’écosystème des menaces. Plusieurs facteurs suggèrent un potentiel de croissance significatif :

- Structure organisée : L’efficacité opérationnelle dès le premier mois suggère une équipe expérimentée

- Ciblage stratégique : Focus sur des secteurs à haute valeur avec des obligations réglementaires

- Modèle économique éprouvé : L’approche double extorsion maximise les chances de paiement

- Contexte favorable : L’augmentation globale des attaques ransomware crée un environnement propice

La communauté de cybersécurité surveillera particulièrement l’évolution des tactiques, techniques et procédures (TTP) de Genesis, ainsi que tout indice révélant des liens avec d’autres groupes cybercriminels établis.

Conclusion : vigilance face à une menace émergente

Genesis représente l’incarnation des défis posés par la nouvelle génération de groupes cybercriminels : une émergence rapide, une organisation structurée et une stratégie d’extorsion sophistiquée centrée sur l’exfiltration de données sensibles.

Avec plus de 12 victimes confirmées en seulement quelques semaines d’activité et 2,2 téraoctets de données revendiquées comme exfiltrées, le groupe constitue une menace réelle et croissante pour les organisations mondiales, particulièrement celles opérant aux États-Unis dans des secteurs manipulant des données sensibles ou réglementées.

La meilleure défense reste une approche préventive multicouche combinant protection contre l’exfiltration de données, gestion rigoureuse des accès, segmentation réseau, formation continue des utilisateurs et plan de continuité d’activité régulièrement testé. Cette approche doit intégrer une dimension de veille continue sur l’évolution de cette menace émergente.

En cas d’incident, l’engagement d’experts spécialisés en récupération de données ransomware permet d’optimiser les chances de récupération tout en minimisant l’impact opérationnel et financier. SOS Ransomware accompagne les organisations victimes dans la gestion de crise et la restauration de leurs systèmes.

Sources principales de l’article

- CYFIRMA : Tracking Ransomware: October 2025

- Comparitech : New ransomware gang Genesis claims 9 data breaches

- WatchGuard Technologies : Genesis Ransomware Tracker

- Ransomware.live : Genesis Group Profile

- CheckPoint Research : Global Cyber Attacks Surge in October 2025

- DeXpose : Genesis Ransomware Attack Reports