Table des matières

ToggleUne alerte internationale majeure

Le 13 novembre 2025, une coalition sans précédent d’agences de cybersécurité internationales a publié une mise à jour conjointe d’alerte sur le ransomware Akira.

Cette mise à jour regroupant les informations et conseils à destination des responsables de réseaux informatiques, émise par le FBI, la CISA (Cybersecurity and Infrastructure Security Agency), le DC3 (Department of Defense Cyber Crime Center), le HHS (Department of Health and Human Services), ainsi que par Europol, l’Office Anti-Cybercriminalité français (OFAC), les autorités allemandes et le NCSC néerlandais, met en évidence le niveau de risque alarmant évalué par ces agences.

L’annonce intervient alors que le groupe Akira continue d’intensifier ses opérations à l’échelle mondiale. Ses techniques d’attaque deviennent de plus en plus sophistiquées et la vitesse d’exécution inquiète fortement les experts.

Selon les dernières estimations du FBI datant de fin septembre 2025, le groupe Akira aurait extorqué environ 244,17 millions de dollars en rançons depuis sa première apparition en mars 2023, faisant d’Akira l’un des cinq groupes de ransomware les plus actifs parmi les 130 variants identifiés ciblant les États-Unis. (Cybersecuritydive)

Pour nuancer ce tableau, les données de Coretelligent révèlent cependant une évolution notable du paysage des demandes de rançon : seulement 25% des victimes acceptent désormais de payer, le taux le plus bas observé depuis trois ans. Pour contrer cette résistance croissante, les acteurs malveillants s’appuient donc de plus en plus sur le vol de données sensibles comme levier d’extorsion, menaçant de publier les informations sur leur site de fuite hébergé sur le réseau Tor.

42 jours d’intrusion silencieuse : anatomie d’une attaque dévastatrice

Une analyse détaillée publiée par Unit 42 de Palo Alto Networks le 18 novembre 2025 offre un éclairage saisissant sur l’évolution des méthodes d’Akira. L’incident concerne une entreprise mondiale de stockage de données et d’infrastructure, victime d’une attaque orchestrée par Howling Scorpius, le groupe qui distribue le ransomware Akira. Ce qui a commencé par un simple clic sur ce qui semblait être une vérification CAPTCHA de routine s’est transformé en 42 jours de compromission qui ont exposé des failles critiques dans le dispositif de sécurité de l’organisation.

L’attaque a débuté lorsqu’un employé a visité un site web compromis de concessionnaire automobile. Ce qui ressemblait à une vérification anti-bot standard, le familier « cliquez pour prouver que vous êtes humain », était en réalité une tactique d’ingénierie sociale appelée ClickFix. Cette technique déguise la livraison de malware en vérification de sécurité légitime, trompant les utilisateurs qui pensent simplement vérifier leur identité alors qu’ils téléchargent en réalité une charge malveillante.

Lorsque l’employé a interagi avec le faux CAPTCHA, il a involontairement téléchargé le malware SectopRAT, un cheval de Troie d’accès à distance basé sur .NET qui permet aux attaquants de masquer leur code. Ce malware offre aux cybercriminels la capacité de contrôler à distance un système infecté, de surveiller l’activité, de voler des données et d’exécuter des commandes en mode furtif. À partir de cette tête de pont initiale, le groupe a établi une porte dérobée sur un serveur pour le commandement et le contrôle avant de procéder à une reconnaissance pour cartographier l’infrastructure virtuelle.

Les attaquants ont compromis plusieurs comptes privilégiés, notamment des administrateurs de domaine, et se sont déplacés latéralement en utilisant les protocoles RDP (Remote Desktop Protocol), SSH (Secure Shell) et SMB (Server Message Block). Pendant 42 jours, les acteurs malveillants ont accédé aux contrôleurs de domaine et préparé des archives massives de données en utilisant WinRAR sur plusieurs partages de fichiers. Ils ont pivoté d’un domaine d’unité commerciale vers l’environnement d’entreprise et finalement vers les ressources cloud, franchissant des frontières qui auraient dû les contenir.

Avant de déployer le ransomware, ils ont supprimé les conteneurs de stockage du fournisseur cloud qui contenaient les sauvegardes et les ressources de calcul, puis ont exfiltré près d’1 To de données en utilisant FileZillaPortable. Ensuite, ils ont déployé le ransomware Akira sur les serveurs de trois réseaux distincts. Les machines virtuelles se sont éteintes, les opérations se sont arrêtées et la demande de rançon est arrivée…

Le paradoxe de la sécurité : des outils qui enregistrent sans alerter

L’incident analysé par Unit 42 soulève une question centrale sur l’efficacité des solutions de sécurité. L’entreprise victime avait déployé deux solutions EDR (Endpoint Detection and Response) d’entreprise différentes sur son environnement. Ces outils ont enregistré l’activité malveillante dans leurs journaux de données : chaque connexion suspecte, chaque mouvement latéral, chaque fichier préparé pour l’exfiltration. Pourtant, ils n’ont généré que très peu d’alertes.

L’équipe de sécurité disposait d’une visibilité en théorie, mais pas en pratique. Tandis que les journaux contenaient un enregistrement complet de l’attaque, l’absence d’alertes a fait que ces données sont restées cachées en pleine lumière jusqu’à ce qu’il soit trop tard. Cette situation reflète une tendance plus large révélée dans le rapport Global Incident Response 2025 de Palo Alto Networks : dans 75% des incidents analysés, des preuves claires d’activité malveillante existaient dans les logs mais sont passées inaperçues.

Ce constat souligne l’importance non seulement de déployer des outils de sécurité, mais aussi de les configurer correctement et de garantir une visibilité actionnable de l’environnement. Investir dans la cybersécurité ne suffit pas : les organisations doivent garantir que leurs solutions sont correctement configurées, activement surveillées et génèrent des alertes actionnables.

Une nouvelle menace stratégique : l’exploitation des fusions-acquisitions (M&A)

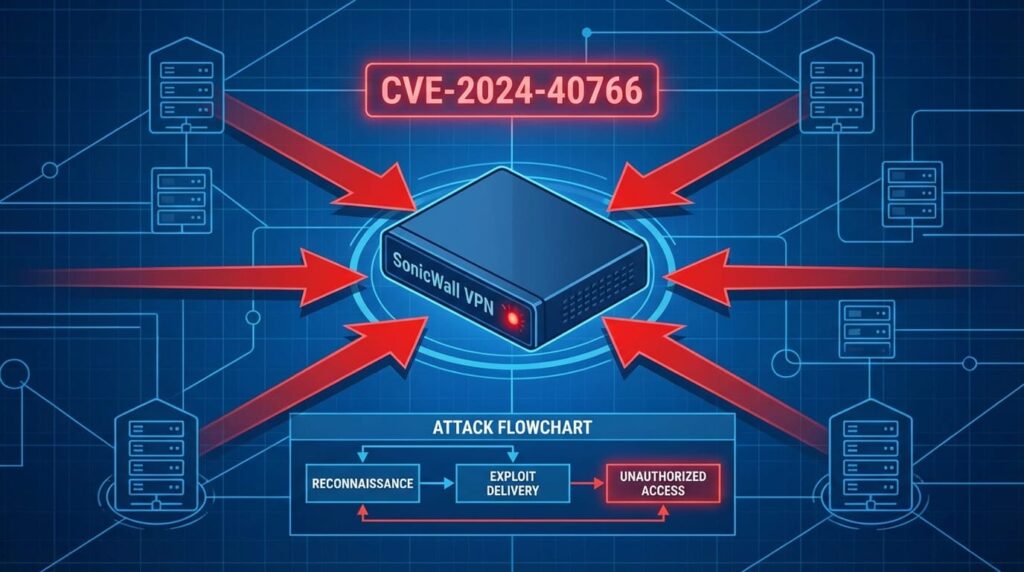

L’une des révélations les plus préoccupantes de novembre 2025 concerne une nouvelle stratégie ciblée par Akira : l’exploitation des vulnérabilités pendant les opérations de fusion-acquisition (M&A). Une enquête approfondie de ReliaQuest analysant des attaques entre juin et octobre 2025 a découvert qu’Akira cible systématiquement les appliances SonicWall SSL VPN héritées lors d’acquisitions de petites et moyennes entreprises.

Dans chaque incident analysé, les opérateurs d’Akira ont pris pied dans des entreprises plus grandes en compromettant des dispositifs SonicWall hérités de petites entreprises acquises lors d’opérations de M&A. Ces entreprises acquérantes ignoraient que ces dispositifs existaient dans leurs nouveaux environnements, laissant des vulnérabilités critiques exposées. Il ne s’agit pas simplement de l’histoire habituelle de technologies cachées passant entre les mailles du filet lors de M&A. Ces attaques faisaient partie d’une campagne délibérée et ciblée contre les dispositifs SonicWall, rares dans les grandes organisations mais courants dans les plus petites.

Le groupe Akira, également connu sous les noms de Gold Sahara, Howling Scorpius, Punk Spider et Storm-1567, pourrait avoir des liens avec le défunt groupe Conti. Cette filiation potentielle expliquerait en partie la sophistication de leurs méthodes et leur capacité à identifier et exploiter rapidement les failles organisationnelles.

Trois facteurs clés d’exploitation post-acquisition

L’analyse de ReliaQuest a identifié trois facteurs liés aux M&A qui ont permis aux attaques de progresser : les identifiants privilégiés obsolètes, les noms d’hôtes prévisibles et la protection endpoint incohérente. Ces facteurs ont créé une conjonction parfaite pour le succès d’Akira, transformant les environnements hérités en risques pour leurs nouveaux propriétaires.

Dans chaque incident analysé entre juin et octobre 2025, la compromission initiale d’Akira remontait à un dispositif SonicWall SSL VPN hérité d’une petite ou moyenne entreprise acquise. Une fois à l’intérieur, les attaquants recherchaient immédiatement des comptes privilégiés, tels que ceux provenant d’anciens logins MSP (Managed Service Provider) ou d’administrateurs, qui avaient été transférés pendant le processus de M&A. Ces identifiants étaient souvent inconnus de l’entreprise acquérante et restés non surveillés et non renouvelés après l’acquisition.

En exploitant un identifiant administrateur hérité, les opérateurs d’Akira ont obtenu l’accès à des systèmes sensibles et navigué vers un contrôleur de domaine en moyenne en seulement 9 heures. Dans certains incidents, ce temps était encore plus rapide, avec une progression en moins de cinq heures. Cette escalade rapide a été possible parce que les comptes hérités sont restés non vérifiés, donnant aux attaquants la persistance dont ils avaient besoin pour pénétrer plus profondément dans le réseau avant que les défenseurs ne puissent réagir.

Les opérateurs d’Akira n’ont pas eu à travailler dur pour identifier les cibles de haute valeur dans les réseaux hérités. Dans plusieurs enquêtes, ils ont scanné les réseaux à la recherche d’hôtes avec des noms par défaut ou prévisibles. Ces conventions de nommage, héritées de l’entreprise acquise, n’avaient pas été standardisées lors de l’intégration M&A, facilitant l’identification rapide des cibles prioritaires comme les contrôleurs de domaine et les serveurs d’applications. Dans un cas documenté, Akira a identifié un serveur de fichiers avec un nom de style par défaut et, quelques minutes seulement après avoir obtenu l’accès initial, a commencé les tentatives de connexion FTP et les énumérations de comptes, suivies peu après par l’exfiltration réussie de données.

| Métrique | Temps |

|---|---|

| Temps minimal documenté entre l’accès initial et l’atteinte du contrôleur de domaine | 5 heures |

| Temps moyen pour atteindre le contrôleur de domaine | 9,3 heures |

| Temps moyen entre le mouvement latéral et le déploiement du ransomware | 1 heure |

| Temps minimal entre l’accès initial et l’exfiltration | 2 heures |

| Durée maximale d’opération sans détection | 42 jours |

Pourquoi SonicWall est une cible privilégiée

Bien qu’il soit impossible de connaître les motivations exactes d’Akira, l’enquête de ReliaQuest pointe vers plusieurs raisons pour lesquelles les dispositifs SonicWall SSL VPN sont devenus des cibles de choix. Ces appareils sont largement déployés par les petites et moyennes entreprises en raison de leur prix abordable et de leur facilité d’utilisation, ce qui en fait une présence courante dans de nombreux environnements et un point d’entrée fiable pour les attaquants.

L’accessibilité et la facilité de déploiement de SonicWall entraînent souvent des pratiques de sécurité précipitées ou incohérentes, notamment en ce qui concerne la gestion des identifiants et l’application des correctifs. De plus, les capacités d’accès à distance de SonicWall, comme le SSL VPN, sont fréquemment exposées sur Internet et peuvent être laissées mal configurées ou non surveillées, créant des opportunités pour les attaquants d’exploiter des vulnérabilités connues ou des paramètres par défaut.

Ces faiblesses sont exploitées par les attaquants comme rampe de lancement pour le ransomware. Les dispositifs SonicWall sont fréquemment déployés avec des mots de passe par défaut, des comptes privilégiés hérités ou des paramètres obsolètes. S’ils sont négligés lors de l’intégration, ils deviennent une voie d’accès facile pour les attaquants. De nombreuses organisations ajoutent des appliances SonicWall à leur réseau sans correctifs réguliers ni revues de sécurité, laissant les vulnérabilités connues exposées à l’exploitation. Dans la précipitation de l’activité M&A, les dispositifs peuvent parfois être laissés hors des inventaires ou des processus de surveillance, permettant aux attaquants d’utiliser ces dispositifs comme points d’entrée cachés pour passer des entreprises acquises aux organisations plus grandes sans être détectés.

L’exploitation massive de CVE-2024-40766

Plus globalement, à partir de juillet 2025, les chercheurs en cybersécurité ont observé une recrudescence significative des attaques Akira exploitant la vulnérabilité CVE-2024-40766 affectant les pare-feu SonicWall SSL VPN. Cette faille de contrôle d’accès inapproprié permet aux attaquants de voler des identifiants de connexion VPN, de contourner l’authentification multifacteur (MFA) lorsqu’elle n’est pas correctement configurée, et d’obtenir un accès initial aux réseaux d’entreprise.

Arctic Wolf a notamment signalé une augmentation marquée de l’activité Akira ciblant les comptes SonicWall SSL VPN depuis fin juillet 2025, une campagne qui reste active à ce jour. Les analyses de Sophos indiquent que 149 victimes ont été liées à des attaques Akira au cours des 90 derniers jours, avec une prédominance dans les secteurs de la fabrication, des services juridiques et professionnels, ainsi que de la construction et de l’ingénierie.

En octobre 2025 uniquement, le groupe a compromis plus de 70 victimes en exploitant des dispositifs accessibles publiquement comme les VPN SSL SonicWall.

Expansion des capacités techniques : les VM Nutanix désormais ciblées

L’une des révélations techniques les plus significatives de novembre 2025 concerne l’expansion des capacités d’Akira au-delà de VMware ESXi et Hyper-V. Le bulletin que la CISA consacre à ce ransomware vient d’être mis à jour pour intégrer une information capitale : en juin 2025, les acteurs du groupe ont réussi pour la première fois à chiffrer des fichiers de disques virtuels Nutanix AHV. Cette évolution démontre la capacité d’adaptation rapide du groupe et sa volonté de cibler un éventail toujours plus large de systèmes de virtualisation.

Au début de la chaîne d’attaque de cet incident, il semble y avoir eu l’exploitation de la faille CVE-2024-40766, une vulnérabilité de contrôle d’accès défaillant dans les pare-feu SonicWall. Cette expansion vers Nutanix est particulièrement préoccupante compte tenu des prédictions récentes de Gartner qui estime qu’à l’horizon 2028, 35% des workloads VMware auront migré vers une autre plateforme, Nutanix étant suggéré comme alternative de premier choix non pas tant pour les prix que pour les capacités fonctionnelles.

Le bulletin mis à jour révèle également une technique sophistiquée de contournement de la protection des disques virtuels. Dans un incident documenté, la protection VMDK a été contournée en éteignant temporairement la machine virtuelle du contrôleur de domaine. Les fichiers VMDK ont alors été copiés et attachés à une nouvelle VM, ce qui a permis d’extraire le fichier NTDS.dit et la ruche SYSTEM, pour finalement compromettre un compte d’administrateur de domaine. Cette méthode illustre l’ingéniosité croissante des affiliés d’Akira dans leur capacité à contourner les mécanismes de protection.

Des vecteurs d’accès initial diversifiés

La mise à jour de novembre 2025 révèle que le groupe Akira exploite désormais un large éventail de vulnérabilités pour accéder aux réseaux. La version initiale du bulletin d’avril 2024 évoquait principalement un accès initial via des VPN sans MFA, essentiellement de marque Cisco. D’après la nouvelle version du bulletin, à laquelle a contribué l’OFAC, l’arsenal d’accès initial s’est considérablement diversifié.

| CVE | Produit affecté | Description |

|---|---|---|

| CVE-2020-3259 | Cisco ASA/FTD | Exposition d’informations sensibles – permet de récupérer du contenu en mémoire sans authentification |

| CVE-2023-20269 | Cisco ASA/FTD | Contournement d’authentification – ouvre la voie à des attaques de force brute ou à la mise en place de sessions VPN SSL non autorisées |

| CVE-2020-3580 | Cisco ASA/FTD | Cross-Site Scripting (XSS) sans authentification sur l’interface web |

| CVE-2023-28252 | Windows CLFS | Faille dans le service de journalisation Windows utilisée pour l’élévation de privilèges |

| CVE-2024-37085 | VMware ESXi | Contournement d’authentification via Active Directory |

| CVE-2023-27532 | Veeam Backup | Absence d’authentification pour fonction critique – permet d’exfiltrer des authentifiants chiffrés depuis la base de config |

| CVE-2024-40711 | Veeam Backup | Désérialisation de données non fiables permettant une RCE |

| CVE-2024-40766 | SonicWall | Contrôle d’accès inapproprié dans les pare-feu SSL VPN |

Arsenal d’outils et techniques d’attaque

La mise à jour de novembre 2025 documente l’utilisation par Akira d’une vaste gamme d’outils couvrant l’ensemble du cycle d’attaque. Pour l’accès à distance et la persistance, les affiliés utilisent AnyDesk, LogMeIn, RustDesk et MobaXterm, leur permettant d’établir une persistance et de se fondre dans l’activité d’administration légitime. La version initiale du bulletin signalait déjà le recours à un outil légitime, Zemana AntiMalware, pour stopper les processus liés aux antivirus.

Pour la reconnaissance, les affiliés d’Akira s’appuient sur AdFind, Advanced IP Scanner, SoftPerfect NetScan et BloodHound avec Invoke-BloodHound. La mise à jour ajoute également l’utilisation de nltest /dclist: et nltest /DOMAIN_TRUSTS pour cartographier l’environnement Active Directory. Le vol d’identifiants repose sur des outils classiques comme Mimikatz et LaZagne, ainsi que sur le dumping LSASS via comsvcs.dll en PowerShell et SharpDomainSpray pour la pulvérisation de mots de passe.

L’exfiltration des données est réalisée au moyen de FileZilla, WinSCP, RClone et du stockage cloud Mega, tandis que les données sont compressées avec 7-zip ou WinRAR avant leur transfert. Pour le tunneling et le commandement et contrôle, les attaquants utilisent Ngrok, Cloudflare Tunnel, SystemBC, Cobalt Strike et Impacket. Dans certains cas, à peine 2 heures se sont écoulées entre l’accès initial et l’exfiltration, une rapidité qui laisse peu de temps aux équipes de sécurité pour réagir.

Double extorsion et schéma de chiffrement

Akira utilise systématiquement une stratégie de double extorsion qui combine l’exfiltration massive de données, pouvant atteindre 1 To dans les cas documentés, avec le chiffrement des systèmes. Les données sont compressées avec WinRAR ou 7-zip avant exfiltration, puis les attaquants menacent de publier les données volées sur leur site de leak Tor. Une pression supplémentaire est exercée via des appels téléphoniques directs aux victimes.

Le schéma de chiffrement utilisé par Akira est hybride, associant un cipher ChaCha20 et un système à clé RSA publique. L’ensemble permet un chiffrement total ou partiel, tout en le personnalisant selon le type et la taille des fichiers. Afin de compliquer la récupération et l’analyse forensique, des commandes PowerShell sont utilisées pour supprimer les copies VSS (Volume Shadow Copy). Les fichiers chiffrés reçoivent l’extension .akira, .powerranges, .akiranew ou .aki selon la variante utilisée, et les notes de rançon nommées akira_readme.txt ou fn.txt apparaissent dans le répertoire racine et les répertoires utilisateurs.

Évolution des variantes

Akira a démontré une capacité d’évolution constante depuis son apparition. La première version du ransomware était écrite en C++ et utilisait l’extension .akira. Sa deuxième incarnation, repérée à l’été 2023 sous le nom de Megazord, était écrite en Rust et utilisait l’extension .powerranges, mais semble avoir été abandonnée depuis 2024.

La variante actuelle, Akira_v2, est une version améliorée en Rust qui offre des fonctionnalités avancées. Elle dispose d’un contrôle granulaire sur l’utilisation des cœurs CPU et d’une protection via Build ID pour entraver l’analyse dynamique. Elle propose également des options de déploiement ciblé sur les machines virtuelles uniquement via le paramètre –vmonly, ainsi que la capacité d’arrêter les VMs en cours d’exécution avec le paramètre –stopvm. Cette capacité de cibler spécifiquement les environnements virtualisés explique en partie l’efficacité du groupe contre les infrastructures d’entreprise modernes.

Cas concrets d’attaques en novembre 2025

Les données de suivi des victimes révèlent une activité particulièrement intense du groupe Akira durant le mois de novembre 2025, avec des dizaines de victimes revendiquées dans des secteurs variés.

Le 11 novembre 2025, le groupe a revendiqué une attaque contre Rhodes Young Black & Duncan, un cabinet d’expertise comptable de Duluth, Minnesota. Les attaquants menacent de publier des documents d’entreprise incluant des documents personnels des clients tels que passeports scannés, permis de conduire et numéros de sécurité sociale, ainsi que des informations médicales sensibles, des dossiers RH complets, des documents financiers et contrats, et quelques fichiers liés à des projets militaires. Cette attaque illustre la diversité des données exfiltrées et le risque réputationnel majeur pour les cabinets de conseil traitant des informations sensibles de clients.

Le 28 novembre 2025, American Public Television, distributeur historique de programmes télévisés publics ayant introduit des figures emblématiques comme Julia Child et Fred Rogers, a été ciblé par Akira. Le groupe revendique l’exfiltration de 22 Go de données incluant des informations personnelles des employés et clients, de nombreux projets et accords, ainsi que des fichiers juridiques confidentiels. L’attaque a également touché simultanément plusieurs autres organisations : Morton LTC Home (solutions pharmaceutiques), Reed Pope (cabinet juridique), Benchmark Connector Corporation (connecteurs aérospatiaux et militaires), et Radtke Contractors (entreprise de construction).

Le même jour, Panini Kabob Grill, une chaîne de restauration méditerranéenne, a vu 60 Go de documents d’entreprise sensibles compromis, incluant des informations personnelles des employés, des documents financiers et des données opérationnelles. Design Team Sign Company, entreprise de fabrication de signalétique graphique personnalisée, a subi l’exfiltration de 108 Go de documents d’entreprise.

| Victime | Secteur | Données exfiltrées |

|---|---|---|

| Rhodes Young Black & Duncan | Expertise comptable | Documents personnels clients, informations médicales, dossiers RH |

| American Public Television | Média | 22 Go – données employés, projets, fichiers juridiques |

| Panini Kabob Grill | Restauration | 60 Go – documents financiers et opérationnels |

| Design Team Sign Company | Fabrication | 108 Go – documents d’entreprise |

| Lone Rock Timber | Foresterie | 25 Go |

| Parrish Tire | Distribution | Non spécifié |

| Zoetis | Pharmaceutique vétérinaire | Non spécifié |

| Crucible Industries | Métallurgie | Non spécifié |

| Hitech | Sport automobile | Non spécifié |

Secteurs les plus ciblés

Les autorités identifient le secteur de la fabrication et du manufacturing comme le plus ciblé par le groupe Akira. Les institutions éducatives ainsi que le secteur de la santé et de la santé publique, incluant hôpitaux et organisations de soins, figurent également parmi les cibles prioritaires. Les technologies de l’information, les services financiers, l’alimentation et l’agriculture, ainsi que la construction et l’ingénierie sont en forte augmentation récemment. Les services juridiques et professionnels complètent ce tableau des secteurs à risque. Bien qu’Akira cible principalement les petites et moyennes entreprises, le groupe a également compromis des organisations de plus grande taille dans ces différents secteurs.

Recommandations de mitigation

Face à cette menace croissante, les autorités recommandent une série d’actions prioritaires que les organisations doivent mettre en œuvre immédiatement.

Mesures immédiates

La correction des vulnérabilités connues exploitées constitue la priorité absolue, particulièrement CVE-2024-40766 pour SonicWall, CVE-2024-40711 et CVE-2023-27532 pour Veeam, ainsi que toutes les CVE Cisco listées précédemment. L’authentification multifacteur résistante au phishing doit être activée et imposée sur tous les services VPN, tous les comptes d’administration et les services d’accès à distance comme RDP et SSH. Les organisations doivent maintenir des sauvegardes régulières en conservant des copies hors ligne, en testant régulièrement les processus de restauration et en protégeant les serveurs de sauvegarde contre les accès non autorisés.

Mesures spécifiques pour les fusions-acquisitions

Les organisations engagées dans des opérations de M&A doivent procéder à un inventaire immédiat des actifs hérités en déployant des outils de découverte automatisée, en identifiant tous les dispositifs d’accès à distance comme les VPN et RDP, et en cartographiant les appliances SonicWall héritées. Une hygiène stricte des identifiants post-acquisition s’impose avec une rotation obligatoire de tous les mots de passe, un audit des comptes privilégiés hérités, la révocation des comptes MSP et administrateurs obsolètes, et le renouvellement du compte KRBTGT pour Kerberos.

La standardisation des contrôles de sécurité est essentielle, avec le déploiement EDR unifié sur tous les systèmes hérités, la standardisation des conventions de nommage pour éviter les noms d’hôtes prévisibles, et l’activation de la protection anti-falsification sur tous les endpoints. ReliaQuest recommande également l’utilisation d’outils de découverte automatisée pour inventorier chaque dispositif dans l’environnement fusionné, aidant ainsi à identifier rapidement les angles morts et les systèmes mal configurés après une acquisition.

Mesures de durcissement

La segmentation réseau doit isoler les infrastructures critiques, restreindre l’accès administratif à des VLAN de gestion dédiés et limiter les mouvements latéraux. Le durcissement des endpoints implique l’élimination des systèmes en fin de vie, le maintien des niveaux de correctifs à jour et la désactivation des services inutiles.

En matière de surveillance et détection, les organisations doivent déployer une surveillance cloud robuste, monitorer les connexions VPN inhabituelles, surveiller les activités de comptes privilégiés et implémenter des règles d’alerte efficaces. Il est crucial de ne pas se contenter de collecter des logs, mais de s’assurer qu’ils génèrent des alertes actionnables, comme l’a douloureusement démontré l’incident des 42 jours.

La sensibilisation des utilisateurs aux techniques d’ingénierie sociale comme ClickFix et les faux CAPTCHA, aux risques de phishing et l’établissement de procédures de signalement des activités suspectes complètent ces recommandations. L’incident du faux CAPTCHA sur le site du concessionnaire automobile illustre parfaitement comment une action apparemment anodine peut constituer le point d’entrée d’une compromission majeure.

Perspectives et conclusion

Les révélations de novembre 2025 concernant le groupe Akira confirment que cette menace continue d’évoluer et de s’intensifier. Avec 244 millions de dollars extorqués, des temps d’exfiltration de moins de 2 heures, l’exploitation systématique des fusions-acquisitions, et l’expansion vers de nouvelles plateformes comme Nutanix AHV, Akira représente un danger majeur pour les organisations de toutes tailles.

ReliaQuest prévoit que le risque lié aux ransomwares pour les organisations engagées dans des M&A est susceptible de croître à mesure que les acteurs malveillants affinent ce qui fonctionne. Le résultat sera des attaques plus larges et plus rapides, avec davantage de groupes susceptibles de copier le manuel de jeu éprouvé d’Akira pour automatiser l’exploitation des technologies négligées et à faible coût. Ce niveau d’efficacité et de récompense est susceptible d’inspirer d’autres groupes de ransomware à adopter des stratégies similaires, intensifiant la compétition et augmentant l’impact global de ces campagnes.

Le paradoxe révélé par l’incident Unit 42, des outils de sécurité qui enregistrent mais n’alertent pas, souligne qu’investir dans la cybersécurité ne suffit pas. Les organisations doivent garantir que leurs solutions sont correctement configurées, activement surveillées et génèrent des alertes actionnables. Quarante-deux jours, c’est long. Quand les attaquants ont autant de temps pour opérer sans être détectés, ils trouveront vos actifs les plus précieux, compromettront les comptes privilégiés et se positionneront pour un impact maximum.

Face à un adversaire capable d’opérer pendant 42 jours sans détection, de voler 1 To de données avant le chiffrement, et de compromettre des systèmes hérités en quelques heures, la prévention, la détection rapide et la préparation à l’incident deviennent des impératifs absolus. Les recommandations des autorités doivent être appliquées immédiatement, en particulier le correctif des vulnérabilités connues, le déploiement de l’authentification multifacteur résistante au phishing, et l’audit rigoureux des environnements hérités lors d’acquisitions.

Références et sources

CISA Advisory AA24-109A – Mise à jour du 13 novembre 2025

Unit 42 Palo Alto Networks – Anatomy of an Akira Ransomware Attack: When a Fake CAPTCHA Led to 42 Days of Compromise

ReliaQuest – Threat Spotlight: Akira Ransomware’s SonicWall Campaign Creates Enterprise M&A Risk

Silicon.fr – Akira : l’évolution d’un ransomware qui chiffre jusqu’aux VM Nutanix

HIPAA Journal – Alerte Akira novembre 2025

Cybersecurity Dive – Attaques secteurs critiques

Coretelligent – Rapport novembre 2025

DExpose.io – Suivi des victimes en temps réel

Ransomware.live – Base de données des victimes Akira

Les indicateurs de compromission (IoCs) et signatures de détection sont disponibles dans l’avis CISA complet et les rapports des différents éditeurs de solutions de sécurité.