La sofisticación del malware Deadglyph y su capacidad para eludir la detección lo convierten en una amenaza particularmente formidable.

Una vez instalado, puede recopilar datos confidenciales del sistema comprometido y dar a los ciberdelincuentes un amplio control sobre el ordenador infectado.

Se utilizó en un ataque de ciberespionaje contra una agencia gubernamental de Oriente Próximo. El malware se atribuye al grupo de hacking Stealth Falcon APT (también conocido como Project Raven o FruityArmor), un grupo respaldado por el estado de los Emiratos Árabes Unidos (EAU). Este grupo es conocido por atacar a activistas, periodistas y disidentes desde hace casi una década.

En la conferencia LABScon dedicada a la ciberseguridad, el experto de ESET Filip Jurčacko reveló sus hallazgos sobre un reciente malware modular y cómo infecta los sistemas Windows. Aunque ESET no dispone de detalles exactos sobre cómo se inicia la infección, es probable que se trate de un archivo ejecutable malicioso, como un instalador. No obstante, gracias a los elementos clave de la cadena de infección recuperados, ESET ha podido descifrar cómo funciona el malware y sus técnicas de evasión.

Las empresas deben permanecer vigilantes y aplicar medidas preventivas para protegerse de esta creciente amenaza. Estas medidas incluyen

- Actualizar periódicamente los sistemas operativos y el software para corregir vulnerabilidades.

- Utilizar soluciones antivirus eficaces para detectar y bloquear amenazas como Deadglyph.

- Sensibilizar a los empleados sobre las técnicas de ingeniería social que suelen utilizar los delincuentes para propagar sus programas maliciosos.

Table des matières

ToggleLa cadena de carga de Deadglyph

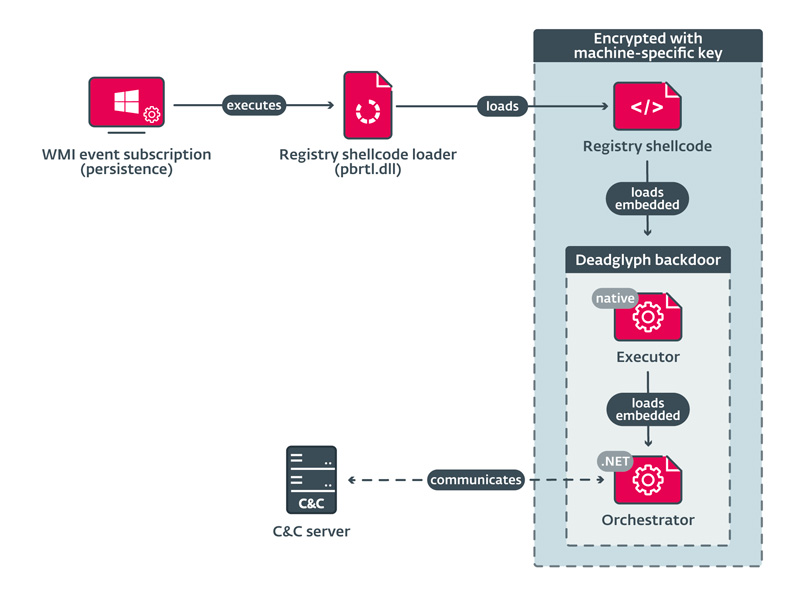

La cadena de carga Deadglyph, una amenaza emergente en el ciberespacio, utiliza técnicas sofisticadas para infectar los sistemas Windows. Comienza con un cargador de shellcode del registro que extrae código del registro de Windows para cargar el componente Executor. A continuación, éste carga el componente Orchestrator.

Una de las técnicas de engaño utilizadas es el ataque homoglífico encontrado en el recurso VERSIONINFO. Los actores maliciosos utilizan distintos caracteres Unicode griegos y cirílicos para imitar la información de Microsoft y aparecer como un archivo legítimo de Windows.

La naturaleza modular del malware Deadglyph

Lo que hace que Deadglyph sea especialmente peligroso es su naturaleza modular. Descarga nuevos módulos del servidor C2 (comando y control) que contienen diferentes códigos shell para ser ejecutados por el componente Executor. Estos módulos tienen acceso a las API de Windows y a las API personalizadas de Executor, estas últimas ofrecen 39 funciones que permiten operaciones con archivos, carga de ejecutables, acceso a Token Impersonation, cifrado y hashing.

El recopilador de información

El recopilador de información utiliza peticiones WMI (Windows Management Instrumentation) para reunir información diversa sobre el sistema comprometido. Esto incluye detalles del sistema operativo, adaptadores de red, software instalado, unidades, servicios, controladores, procesos, usuarios, variables de entorno y software de seguridad.

El creador de procesos

Uno de los pasos clave es utilizar el creador de procesos, una herramienta que permite ejecutar comandos específicos en forma de nuevos procesos. Los resultados de estos comandos se envían al componente Orchestrator. Este método permite a los actores maliciosos controlar eficazmente el sistema infectado, lanzando discretamente diversas acciones sobre él.

Métodos de evasión utilizados por el malware Deadglyph

Además de su ingenioso diseño modular, el malware Deadglyph también utiliza técnicas avanzadas para ocultarse dentro del sistema comprometido y evadir la detección. Principalmente emplea un ataque homoglífico, una técnica de suplantación de identidad que utiliza caracteres Unicode visualmente similares (normalmente de diferentes sistemas de escritura) para engañar al usuario o a los mecanismos de seguridad.

Al imitar la información de Microsoft a través de estos caracteres, el malware es capaz de hacerse pasar por un archivo legítimo de Windows. Para operar sin ser detectado, el malware también cifra sus datos sensibles y su comunicación con el servidor C2. Esto dificulta a los investigadores de seguridad el análisis del comportamiento del malware y la detección de su presencia.

En pocas palabras

El malware Deadglyph es un ejemplo impresionante de la complejidad y la rápida evolución de las amenazas informáticas contemporáneas. Es una ilustración perfecta de los retos de ciberseguridad a los que se enfrentan particulares y empresas.