En 2024 se descubrieron más de 40.000 nuevas vulnerabilidades informáticas, un espectacular aumento del 38% respecto al año anterior.

Detrás de cada CVE se esconde un punto de entrada potencial para los ciberdelincuentes, en particular los grupos de ransomware, que explotan metódicamente estas vulnerabilidades para paralizar empresas enteras.

Pero, ¿qué es exactamente un CVE y por qué este sistema de referencias se ha convertido en la columna vertebral de la ciberseguridad mundial?

CVE esel acrónimo de Common Vulnerabilities and Exposures (vulnerabilidades y exposiciones comunes), una lista pública de fallos de seguridad informática descubiertos. Cuando alguien menciona un CVE, se está refiriendo a una vulnerabilidad específica a la que se ha asignado un identificador (ID) CVE único.

Este sistema permite a los equipos informáticos coordinar sus esfuerzos para priorizar y tratar las vulnerabilidades, con el objetivo de que los sistemas informáticos sean lo más seguros posible.

El impacto concreto de este sistema de referenciación se hizo especialmente patente en diciembre de 2021 con la publicación de CVE-2021-44228. Esta vulnerabilidad, conocida en realidad desde 2013 con el nombre de «Log4Shell«, afecta a una biblioteca Java de Apache Log4j.

La exposición del fallo causó un gran revuelo en su momento, provocando una rápida respuesta de los editores de software de todo el mundo. El Washington Post llegó a calificarla de la vulnerabilidad más grave jamás encontrada…

Table des matières

ToggleEl sistema CVE, una norma esencial para la comunicación

El sistema CVE fue creado en 1999 por la corporación MITRE en respuesta a un problema creciente: la falta de una nomenclatura común para identificar los fallos de seguridad.

Antes de esta normalización, cada editor, investigador u organización utilizaba sus propias referencias, lo que dificultaba el seguimiento y la comunicación sobre vulnerabilidades.

Hoy en día, cada CVE sigue un formato preciso: CVE-AAAA-NNNNN, donde el año corresponde generalmente al año en que se asignó el identificador, no necesariamente al año en que se descubrió la vulnerabilidad.

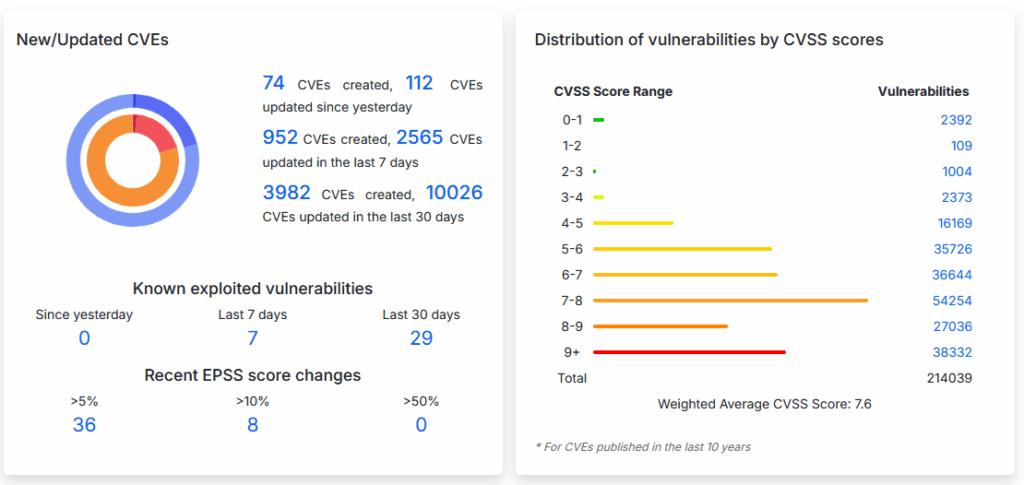

Esta numeración secuencial también permite estimar el volumen anual de vulnerabilidades listadas, que supera regularmente las 20.000 nuevas entradas al año. En el año 2024 se alcanzó un máximo de 40.000 nuevas inscripciones.

El proceso de asignación de identificadores CVE

Laasignación de un identificador CVE no se hace al azar. Los organismos especializados denominados CVE Numbering Authorities(CNA) están autorizados a examinar y validar las vulnerabilidades notificadas.

Entre estas CNA se encuentran los principales editores de software, como Microsoft o Adobe, institutos de investigación y organizaciones de seguridad.

Cuando se descubre una vulnerabilidad, puede permanecer confidencial mientras el editor de software en cuestión desarrolla y distribuye un parche. Este es el principio de la «divulgación coordinada», cuyo objetivo es evitar la explotación malintencionada de vulnerabilidades no parcheadas. Por lo general, el identificador CVE sólo se hace público una vez concluida esta etapa.

Evaluación de vulnerabilidades

Obtener un identificador CVE es sólo el primer paso. A continuación hay que evaluar la vulnerabilidad para determinar su criticidad. Este es el papel del Instituto Nacional de Estándares yTecnología de EE.UU.(NIST), que mantiene la Base de Datos Nacional de Vulnerabilidades (NVD) de vulnerabilidades CVE que sirve como marco de referencia mundial.

El NIST asigna una puntuación CVSS (Common Vulnerability Scoring System) de entre 0 y 10 a cada CVE. Esta puntuación tiene en cuenta varios factores: la facilidad de explotación, el impacto en la confidencialidad, integridad y disponibilidad de los datos, y la complejidad de un posible ataque.

Las vulnerabilidades calificadas entre 9 y 10 se consideran críticas.

Los límites del sistema

A pesar de su reconocida utilidad, el sistema CVE tiene ciertas limitaciones:

El tiempo que transcurre entre el descubrimiento de una vulnerabilidad y la asignación de su identificador puede prolongarse a veces varios meses, lo que crea zonas grises en la comunicación sobre seguridad.

Además, no todas las vulnerabilidades descubiertas reciben automáticamente un identificador CVE. Algunas vulnerabilidades, consideradas menores o demasiado específicas, pueden ser excluidas del repositorio.

Esta selección, aunque necesaria para mantener la pertinencia de la base de datos, puede a veces dejar fuera vulnerabilidades que pueden explotarse en determinados contextos específicos.

Una herramienta indispensable para la seguridad moderna

A pesar de sus imperfecciones, el sistema CVE sigue siendo la columna vertebral de la comunicación en materia de ciberseguridad. Permite a los profesionales de todo el mundo compartir un lenguaje común y a las herramientas de seguridad automatizadas correlacionar información procedente de diversas fuentes.

Para las organizaciones, dominar este repositorio es extremadamente importante en un momento en que los ciberataques se multiplican y se vuelven más sofisticados. La capacidad de identificar rápidamente las vulnerabilidades que afectan a su infraestructura y dar prioridad a los parches es ahora tanto una ventaja competitiva como una necesidad operativa.

CVE y ransomware: cuando la vulnerabilidad se convierte en un arma

El año 2025 ilustra a la perfección cómo los grupos de ransomware explotan metódicamente las CVE para llevar a cabo sus ataques.

Un caso reciente pone de manifiesto esta realidad: CVE-2025-29824, una vulnerabilidad de día cero en el sistema de archivos de registro común (CLFS) de Windows con una puntuación CVSS de 7,8, fue explotada activamente por un grupo vinculado a Play incluso antes de que se divulgara públicamente.

Explotación sofisticada en tiempo real

Este fallo, descubierto por Microsoft y corregido el 8 de abril de 2025, es un ejemplo perfecto de la carrera contrarreloj entre el descubrimiento y la explotación. El ransomware Play, explotado por el grupo Balloonfly activo desde junio de 2022 (también conocido como PlayCrypt), utilizó esta vulnerabilidad de elevación de privilegios como día cero -es decir, antes de que hubiera un parche disponible- para infiltrarse en organizaciones de Estados Unidos, Venezuela, España y Arabia Saudí.

El modus operandi era especialmente elaborado:

- Acceso inicial a través de un cortafuegos Cisco ASA expuesto al público.

- despliegue del infostealer Grixba, una herramienta específica del grupo Play

- Explotación de CVE-2025-29824 para escalar privilegios

- Preparación del entorno para el despliegue del ransomware

Una cadena de ataque reveladora

El análisis técnico revela que los atacantes crearon archivos en C:ProgramDataSkyPDF, incluido un archivo PDUDrv.blf -un artefacto de explotación- y una DLL clssrv.inf inyectada en el proceso winlogon.exe. A continuación, esta DLL desplegaba dos archivos por lotes :

servtask.bat: para elevar privilegios y crear un usuario administrador ocultocmdpostfix.bat: para borrar todo rastro del exploit.

Esta metodología demuestra la creciente sofisticación de los grupos de ransomware, que desarrollan o adquieren exploits de día cero para eludir las defensas tradicionales.

Un fenómeno creciente

CVE-2025-29824 no es un caso aislado. En 2024, el análisis de incidentes mostró que los grupos de ransomware explotaban cada vez más vulnerabilidades recién descubiertas:

- Black Basta también explotó una vulnerabilidad de Windows (CVE-2024-26169) como día cero en 2024.

- El78% de los ciberataques se dirigen ahora a los controladores de dominio, según Microsoft, y el 35% de los ataques de ransomware utilizan el controlador de dominio como principal punto de propagación (véase el último post de Alon Rosental sobre este tema).

Repercusiones prácticas para las organizaciones

Esta evolución está transformando radicalmente la gestión de los ciberriesgos. Cuando un grupo como Play explota una CVE antes de que se publique, significa que :

- Ninguna firma antivirus puede detectar el ataque

- Lossistemas de detección tradicionales son ciegos

- La ventana de vulnerabilidad puede durar meses antes de ser descubierta.

Para las empresas, esta realidad exige un enfoque profundo de la seguridad, en el que la supervisión del comportamiento y la detección de anomalías se convierten en elementos tan críticos como la aplicación de parches.

CVE-2025-29824 es un recordatorio de que en la era del ransomware moderno, cada nueva vulnerabilidad puede convertirse rápidamente en un vector de ataque. Esta dinámica refuerza la importancia crucial del sistema CVE, no sólo para catalogar vulnerabilidades, sino también para permitir una respuesta coordinada a amenazas que evolucionan más rápido que nunca.

¿Cómo vigilar los CVE en su organización?

Supervisar las vulnerabilidades CVE dentro de una organización es un reto complejo que requiere un enfoque estructurado adaptado a los recursos disponibles. Aunque los métodos varían considerablemente en función del tamaño y los recursos de cada estructura, pueden identificarse ciertos principios fundamentales.

Ante todo, conozca su entorno

La primera etapa consiste siempre en realizar un inventario exhaustivo de sus recursos informáticos. Sin esta cartografía previa, es imposible determinar qué CVE son realmente pertinentes para la organización. Esto implica no sólo enumerar los sistemas operativos y las aplicaciones, sino también identificar los elementos críticos cuyo compromiso tendría un impacto importante en el negocio.

Estrategias adaptadas a escala

Naturalmente, los enfoques difieren en función de los recursos disponibles. Las organizaciones más grandes tienden a la automatización total, con escáneres desplegados a gran escala, integración con sistemas de gestión de tickets y procesos de notificación automatizados para los equipos afectados.

Esta industrialización permite gestionar flotas de decenas de miles de dispositivos con equipos proporcionalmente más pequeños.

Por el contrario, las organizaciones más pequeñas suelen favorecer un enfoque pragmático centrado en la aplicación sistemática de los parches disponibles, centrándose únicamente en las vulnerabilidades más críticas sin parcheo inmediato. Este método, menos sofisticado en apariencia, puede resultar más eficaz que los complejos procesos de supervisión difíciles de mantener con una plantilla reducida.

El ecosistema de la tecnología de supervisión

El mercado actual ofrece una amplia gama de herramientas, desde escáneres de vulnerabilidades hasta plataformas de gestión unificada, soluciones de detección y respuesta y servicios de inteligencia sobre amenazas. La elección depende en gran medida del presupuesto, de la experiencia interna y de la complejidad de la infraestructura a proteger.

Más allá de la puntuación CVSS

Las organizaciones maduras ya no se contentan con una simple puntuación de criticidad CVSS para priorizar sus acciones. Incluyen elementos contextuales: exposición real de los sistemas afectados, criticidad para la empresa, existencia de exploits activos o incluso objetivos de grupos de amenazas específicos. Esta contextualización permite distinguir las alertas que requieren una respuesta inmediata del volumen diario de notificaciones menos urgentes.

Un enfoque integrado

La vigilancia de la CVE no puede considerarse de forma aislada. Forma parte de una estrategia de seguridad más global que incluye la supervisión del comportamiento, la segmentación de la red, la formación de los usuarios y los planes de continuidad de la actividad. Este enfoque defensivo de múltiples capas reconoce queuna sola vulnerabilidad rara vez conduce a un compromiso importante.

Procesos y gobernanza

Más allá de los aspectos técnicos, el éxito de un programa de supervisión de CVE depende de procesos claros: definición de funciones y responsabilidades, establecimiento de plazos de corrección en función de la criticidad, procedimientos de escalado y gestión de excepciones cuando determinados parches no puedan aplicarse inmediatamente.

El objetivo final sigue siendo transformar el flujo continuo de nuevas vulnerabilidades en acciones concretas y proporcionadas, sin paralizar a los equipos técnicos ni comprometer la seguridad global del sistema de información. Es un equilibrio delicado que requiere una adaptación constante a la evolución tecnológica y a las nuevas amenazas.

Cuando la prevención ya no es suficiente

La gestión proactiva de la CVE es un baluarte esencial contra los ciberataques, pero incluso las organizaciones mejor preparadas pueden ser víctimas de un ataque. Hemos visto que entre la publicación de una CVE y el despliegue real de los parches se abre una ventana de tiempo crítica que los ciberdelincuentes aprovechan con una eficacia formidable.

A pesar de que los programas de gestión de vulnerabilidades son cada vez más sofisticados, los incidentes se multiplican. Los ataques de día cero, que aprovechan los fallos antes de que aparezcan referenciados en el CVE, recuerdan que ninguna seguridad es absoluta, máxime cuando recientemente se ha puesto en tela de juicio la propia durabilidad del sistema…

Esta realidad exige un enfoque equilibrado: si bien la supervisión de los CVE sigue siendo esencial para reducir la superficie de ataque, las organizaciones también deben estar preparadas para el escenario de un ataque con éxito.

Cuando, a pesar de todas las precauciones, un ataque tiene éxito, la capacidad de restaurar rápidamente los sistemas y los datos a menudo marca la diferencia entre un incidente controlado y un desastre corporativo. En este contexto, contar con un socio experto en recuperación tras un ataque ya no es una opción, sino una necesidad estratégica.

En caso de incidente, póngase en contacto con nuestros equipos de emergencia 24/7 para una rápida recuperación de sus datos y sistemas tras un ataque de ransomware.