Como sabes, las amenazas a la ciberseguridad evolucionan constantemente, y no dejan de aparecer nuevos actores.

Hoy nos centraremos en el grupo de ransomware Akira, que se ha consolidado como un grupo muy peligroso, sobre todo a principios de este año, con nada menos que 72 ataques en enero y 77 en febrero.

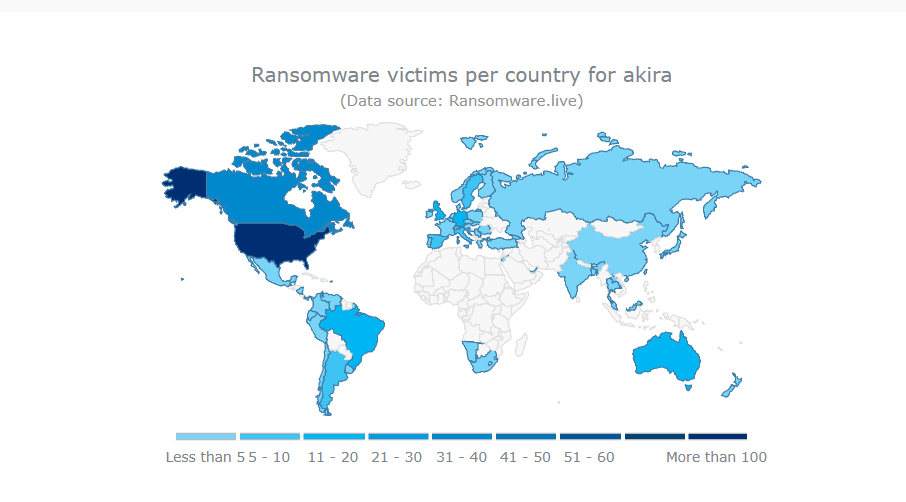

Akira es especialmente activo en Norteamérica, pero está presente en todos los continentes y ataca a organizaciones de todos los tamaños y sectores.

Si desea proteger su organización, este análisis le proporcionará elementos concretos para reforzar sus defensas contra el ransomware Akira.

Table des matières

ToggleEl fenómeno Akira en el ecosistema del ransomware

Akira apareció en marzo de 2023 como parte de la preocupante tendencia hacia el ransomware como servicio (RaaS). Este modelo, que permite a los desarrolladores poner su software malicioso a disposición de los afiliados a cambio de una parte de los beneficios, ha amplificado considerablemente el impacto de esta amenaza.

Se ha especulado en cierta medida sobre su vinculación con el ransomware CONTI, cuando este último cesó sus operaciones.

Lo que hace a Akira tan especial es su versatilidad: se dirige tanto a sistemas Windows como Linux, con un cifrado híbrido que combina algoritmos ChaCha20 y RSA.

Cuando Akira ataca, los archivos comprometidos terminan con extensiones distintivas como .akira o .powerranges. Esta firma visual es sólo la punta de un sofisticado proceso de ataque que perjudica a empresas de todos los tamaños.

Los investigadores creen que el nombre «Akira» está inspirado en la película de animación ciberpunk de 1988 del mismo nombre, en la que el protagonista es una fuerza incontrolable y perturbadora. La teoría predominante es que la banda utiliza este nombre para presentarse de la misma manera.

La banda también ha adoptado una estética retro terminal con una pantalla verde para su página web y su logotipo.

Anatomía de un ataque de Akira

El modus operandi de Akira revela una metodología bien establecida. El acceso inicial suele obtenerse aprovechando las vulnerabilidades de las redes privadas virtuales (VPN), especialmente las que carecen de autenticación multifactor. Los atacantes también utilizan técnicas de phishing selectivo y la explotación de protocolos deacceso remoto como RDP.

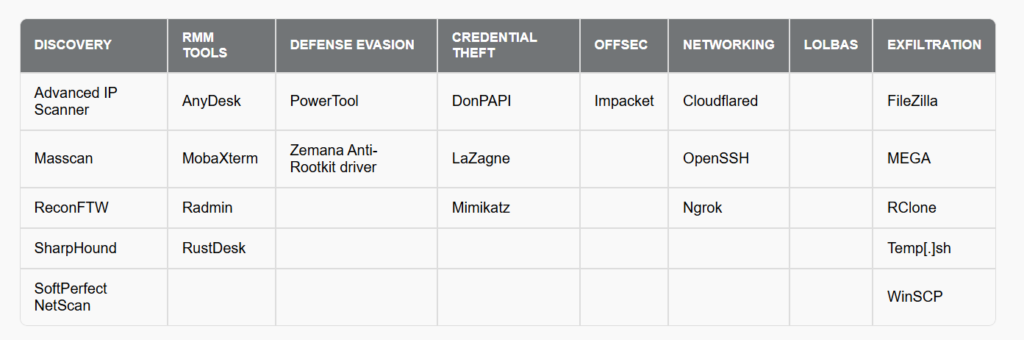

Una vez dentro de la red, los operadores de Akira se dedican a establecer una presencia duradera. Crean cuentas ficticias o comprometen las cuentas de administrador existentes y, a continuación, utilizan herramientas de reconocimiento de red para mapear la infraestructura e identificar objetivos prioritarios.

La siguiente fase demuestra la perfidia de este grupo: incluso antes del cifrado, los atacantes exfiltran datos sensibles.

Este doble método de extorsión les permite ejercer una presión adicional sobre las víctimas, amenazándolas con revelar la información si no se paga el rescate. Para la exfiltración, utilizan herramientas como WinSCP, FileZilla y Rclone.

El proceso termina con una petición de rescate atípica. A diferencia de otros grupos, Akira no muestra una nota inicial detallada, sino que dirige a las víctimas a un sitio de la red Tor donde se exige el pago en Bitcoin.

El creciente impacto de Akira en las noticias recientes

El año 2025 ha confirmado el auge de Akira. En enero, los informes de seguridad lo identificaron como el ransomware más activo a nivel mundial.

Este dominio quedó tristemente ilustrado en noviembre de 2024, cuando el grupo reveló los datos de más de 30 víctimas en un solo día, un hecho sin precedentes que da fe de la escala de sus operaciones.

El sector sanitario estadounidense se vio especialmente afectado por los ataques de Akira, hasta el punto de que el Centro de Coordinación de Ciberseguridad del Sector Sanitario (HC3) tuvo que emitir una advertencia formal en febrero de 2024.

Más recientemente, en febrero de 2025, una empresa de ingeniería australiana se añadió a la lista de víctimas, lo que demuestra el alcance internacional de esta amenaza.

Otro acontecimiento significativo fue la explotación por parte de Akira de vulnerabilidades críticas en los sistemas Veeam Backup & Replication en octubre de 2024. Este suceso pone de manifiesto la importancia crítica de la aplicación rápida de parches, ya que los atacantes explotan sistemáticamente las vulnerabilidades conocidas antes de que las organizaciones tengan tiempo de protegerse.

Estrategias de protección eficaces contra Akira

Para contrarrestar esta amenaza, se requiere un enfoque defensivo multicapa. La autenticación multifactor es una primera línea de defensa esencial, especialmente para el acceso VPN, los servicios de correo web y las cuentas con privilegios elevados. Esta sencilla medida puede neutralizar muchos intentos de acceso iniciales.

La gestión de vulnerabilidades y la rápida aplicación de parches de seguridad también desempeñan un papel decisivo. Las organizaciones deben poner en marcha un proceso riguroso para identificar y corregir las vulnerabilidades, dando prioridad a las que explotan activamente grupos como Akira.

La segmentación de la red es una valiosa estrategia defensiva complementaria. Al limitar las comunicaciones entre diferentes partes de la red, las organizaciones pueden contener la propagación lateral del ransomware y reducir significativamente el impacto potencial de una intrusión.

La supervisión proactiva de la red, combinada con soluciones de detección y respuesta de puntos finales (EDR), puedeidentificar comportamientos sospechosos antes de que se conviertan en un compromiso en toda regla. Esta detección temprana suele marcar la diferencia entre un incidente menor y una catástrofe mayor.

El filtrado del tráfico de red, en particular bloqueando el acceso de fuentes no autorizadas a servicios internos críticos, completa esta protección. Esta medida limita considerablemente la superficie de ataque explotable.

Una sólida estrategia de copias de seguridad sigue siendo la última línea de defensa contra la pérdida de datos. Las copias de seguridad deben ser regulares, encriptadas y, sobre todo, mantenerse fuera de línea para evitar que se vean comprometidas en caso de ataque. Su restauración debe probarse periódicamente para garantizar su fiabilidad en situaciones reales.

Por último, la sensibilización de los empleados sigue siendo un elemento fundamental de toda estrategia de ciberseguridad. Los empleados que conocen los riesgos y las técnicas de ataque, como el phishing, están mejor preparados para identificar y denunciar los intentos de intrusión.

Preparación y resistencia para hacer frente a la amenaza

La creciente sofisticación de Akira y otros ransomware similares hace ilusoria la idea de una protección absoluta. Por ello, las organizaciones también deben prepararse ante la posibilidad de un ataque.

Un plan de respuesta a incidentes claramente definido, actualizado y probado con regularidad puede reducir significativamente el tiempo de reacción y el impacto de un ataque. Este plan debe identificar responsabilidades, establecer canales de comunicación y prever las fases de contención, erradicación y recuperación.

Los recursos disponibles en sitios institucionales como stopransomware.gov proporcionan información valiosa para comprender las amenazas actuales y adoptar las mejores prácticas.

Recientemente, el investigador de seguridad Yohanes Nugroho desarrolló un descifrador para la versión Linux del ransomware Akira. Esta herramienta utiliza la capacidad de procesamiento de la GPU para recuperar la clave de descifrado y desbloquear los archivos de forma gratuita.

En caso de incidente, SOS Ransomware ofrece asistencia de emergencia las 24 horas del día.

La última palabra

El ransomware Akira ilustra la continua evolución de las ciberamenazas a las que se enfrentan las organizaciones hoy en día. Su sofisticada metodología, que combina el compromiso de la red, la exfiltración de datos y el cifrado destructivo, lo convierte en un adversario formidable.

Dado que están en primera línea, las organizaciones no pueden permitirse no hacer nada. Una estrategia de defensa en profundidad, que combine medidas técnicas, procesos organizativos y concienciación humana, es el mejor enfoque para reducir el riesgo.

Lavigilancia constante, la aplicación rigurosa de buenas prácticas de seguridad y la preparación ante incidentes son las piedras angulares de una postura de seguridad adaptada a este tipo de ataques de ransomware.

La lucha contra grupos como Akira requiere un esfuerzo sostenido y una adaptación constante a los cambios en sus tácticas. Es un reto cotidiano que los responsables de TI, los equipos de seguridad y los líderes empresariales deben afrontar colectivamente.

Fuente del artículo :

StopRansomware: El ransomware Akira en el sitio web de la Agencia de Ciberdefensa de EE.UU.

El nuevo desencriptador del ransomware Akira descifra las claves de cifrado utilizando GPUs

Ransomfeed: estadísticas mensuales

PF

¿Cómo accede Akira inicialmente a los sistemas de las víctimas?

– Vulnerabilidades conocidas en los VPN de Cisco, a menudo en ausencia de autenticación multifactor (MFA).

– Servicios expuestos a Internet, como el Protocolo de Escritorio Remoto (RDP).

– Spear-phishing (a través de archivos adjuntos o enlaces maliciosos).

– El uso de credenciales válidas comprometidas.

¿Qué técnicas utiliza Akira una vez que ha accedido a una red?

– Crear nuevas cuentas de dominio para asegurar la persistencia.

– Extraer credenciales de la memoria LSASS (Local Security Authority Subsystem Service) mediante técnicas como Kerberoasting o herramientas como Mimikatz y LaZagne.

– Usar herramientas de descubrimiento de red como SoftPerfect y Advanced IP Scanner para mapear la red de la víctima.

– Eliminar las copias instantáneas de volumen (volume shadow copies) en sistemas Windows para evitar la restauración de los datos.