Los atacantes del grupo Qilin han llevado sus operaciones a un nuevo nivel de sofisticación desplegando una variante Linux de su ransomware directamente en sistemas Windows. Esta técnica de ejecución multiplataforma, combinada con la explotación de controladores vulnerables y el ataque sistemático a infraestructuras de copia de seguridad, ilustra la preocupante evolución de las tácticas del ransomware en 2025.

Table des matières

ToggleUna amenaza incesante en 2025

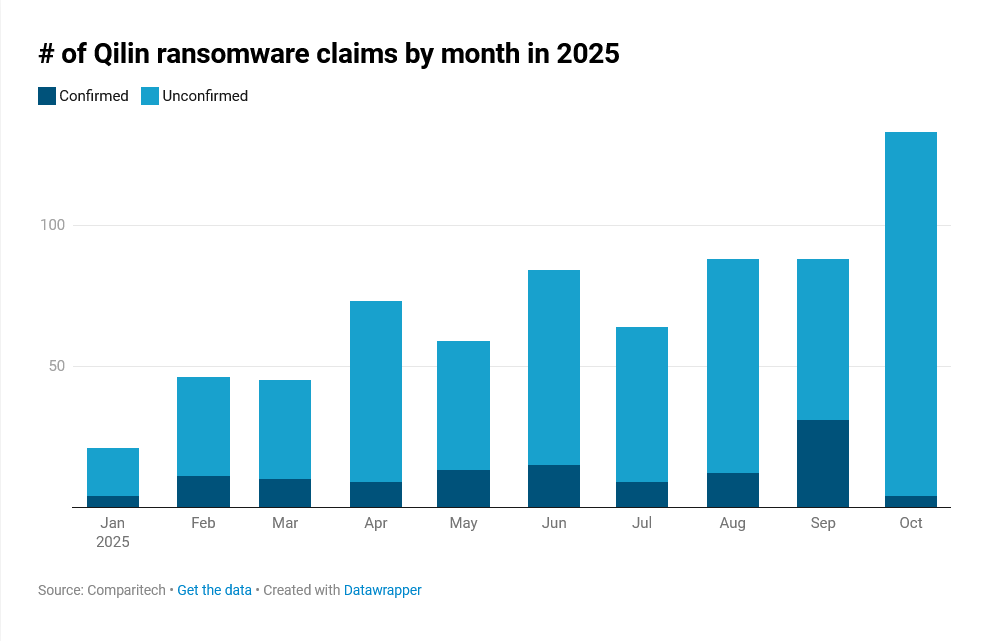

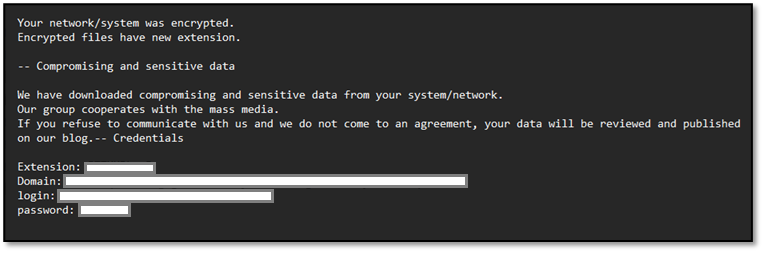

El grupo Qilin, también conocido como Agenda, Gold Feather y Water Galura, ha surgido como una de las operaciones de ransomware como servicio (RaaS) más activas de 2025. Activo desde julio de 2022, este grupo de habla rusa utiliza una doble estrategia de extorsión que combina el cifrado de datos y la amenaza de publicación de la información robada para aumentar la presión sobre sus víctimas. Desde enero, la operación se ha cobrado más de 40 víctimas al mes en su sitio de filtraciones, con un impresionante pico de 100 casos registrados en junio. Agosto y septiembre registraron 84 víctimas cada uno, lo que confirma la trayectoria ascendente del grupo.

Según los datos recopilados por Cisco Talos a partir de las víctimas que figuran en el sitio de filtraciones Qilin, los sectores más afectados fueron el manufacturero (23% de los casos), los servicios profesionales y científicos (18%) y el comercio mayorista (10%). Los sectores de la sanidad, la construcción, el comercio minorista, la educación y las finanzas muestran niveles de impacto similares, con una media de alrededor del 5% cada uno.

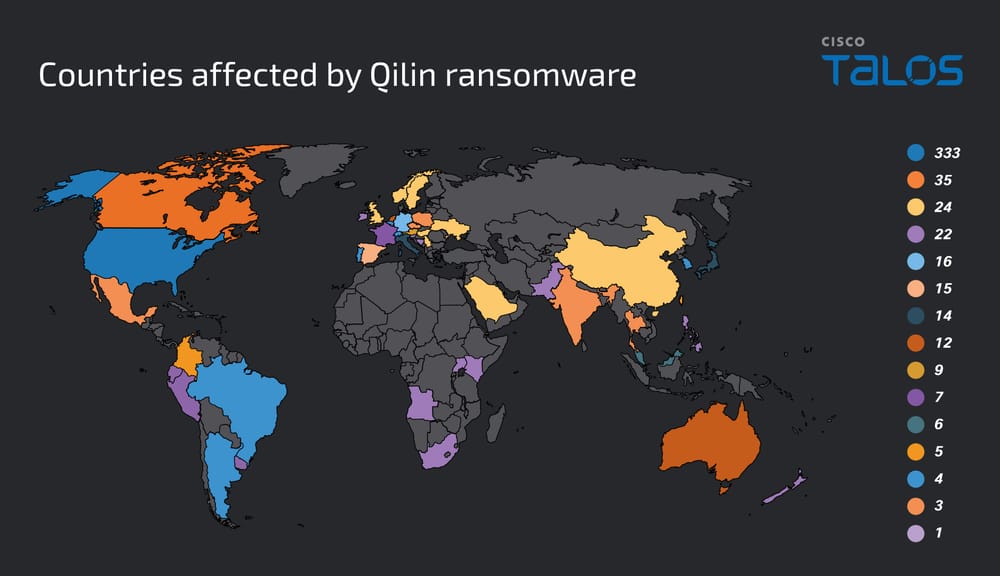

Con más de 700 víctimas registradas en 62 países desde principios de año, Qilin está resultando especialmente formidable. Geográficamente, Estados Unidos, Canadá, Reino Unido, Francia y Alemania son los territorios más afectados.

El auge del modelo RaaS de Qilin

Este crecimiento explosivo puede explicarse en parte por el modelo RaaS (ransomware-as-a-service) de Qilin. Tras la desaparición de RansomHub en abril de 2025, los afiliados a este grupo se pasaron en masa a Qilin, provocando un aumento del 280% en las reclamaciones de ataques entre finales de abril y octubre. De las 701 víctimas reclamadas en 2025, 118 fueron confirmadas, lo que representa 788.377 registros comprometidos y 116 terabytes de datos robados en total (47 TB sólo en el caso de los ataques confirmados).

Las peticiones de rescate documentadas demuestran la escala financiera de estas operaciones: 10 millones de dólares exigidos a Malaysia Airports Holdings en marzo, 4 millones de dólares al Tribunal Municipal de Cleveland en febrero y hasta 50 millones de dólares exigidos a la empresa británica Synnovis en 2024, estableciendo un récord para el grupo.

Como señala Rebecca Moody, analista de Comparitech: «La empresa británica Synnovis ha sido demandada por la friolera de 50 millones de dólares. La empresa sanitaria se negó a pagar el rescate, pero el ataque le ocasionó unos costes de unos 33 millones de libras (44 millones de dólares) y una violación de datos que afectó a 900.000 personas».

Incluso cuando las víctimas se niegan a pagar, los costes de reparación siguen siendo considerables: la Oficina del Sheriff del Condado de Hamilton gastó 48.000 dólares en restaurar sus sistemas tras rechazar una petición de 300.000 dólares, lo que ilustra que negarse a pagar el rescate no elimina el impacto financiero del ataque.

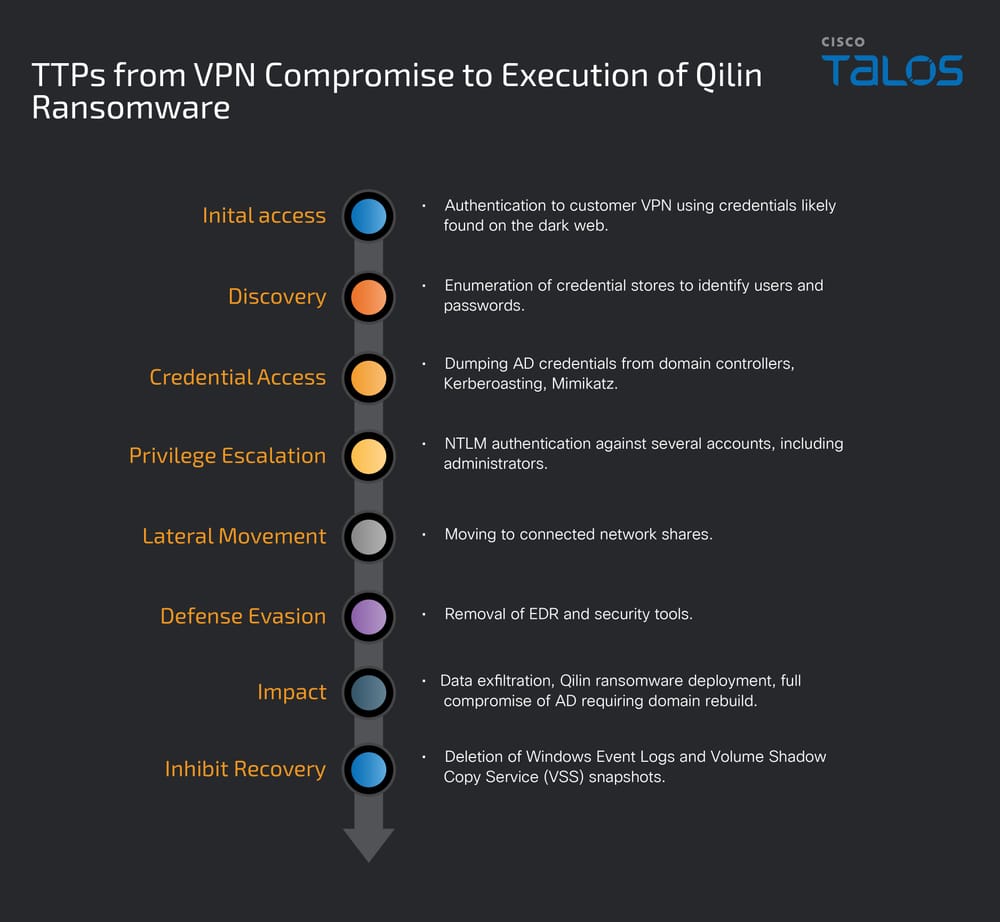

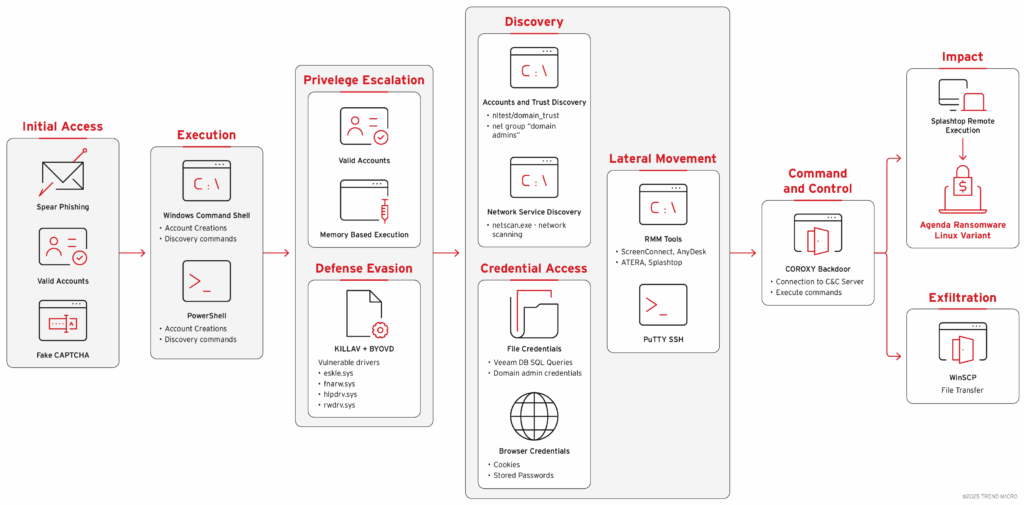

Acceso inicial: las puertas de entrada al ataque

Para comprender esta expansión meteórica, es esencial examinar los métodos de intrusión iniciales que permiten a los operadores de Qilin establecer su primer control sobre las infraestructuras objetivo.

Falsos CAPTCHA e ingeniería social

Aunque las técnicas posteriores al ataque son sofisticadas, el acceso inicial suele basarse en la ingeniería social a través de páginas CAPTCHA falsas. Los investigadores identificaron varios puntos finales comprometidos que se conectaban a páginas alojadas en la infraestructura Cloudflare R2, presentando réplicas convincentes de las comprobaciones CAPTCHA de Google.

El análisis del código JavaScript ofuscado incrustado en estas páginas revela un sistema de entrega de carga útil en varias etapas, que descarga malware adicional desde servidores secundarios de mando y control. Estas páginas entregan infostealers que recogen tokens de autenticación, cookies del navegador y credenciales almacenadas en los sistemas infectados.

Las credenciales recogidas de este modo proporcionan a los operadores de Qilin las cuentas válidas necesarias para el acceso inicial al entorno. Esta evaluación se ve reforzada por la capacidad de los atacantes para eludir la autenticación multifactor (MFA) y moverse lateralmente utilizando sesiones de usuario legítimas, lo que indica que poseían credenciales recolectadas en lugar de confiar en técnicas de explotación tradicionales.

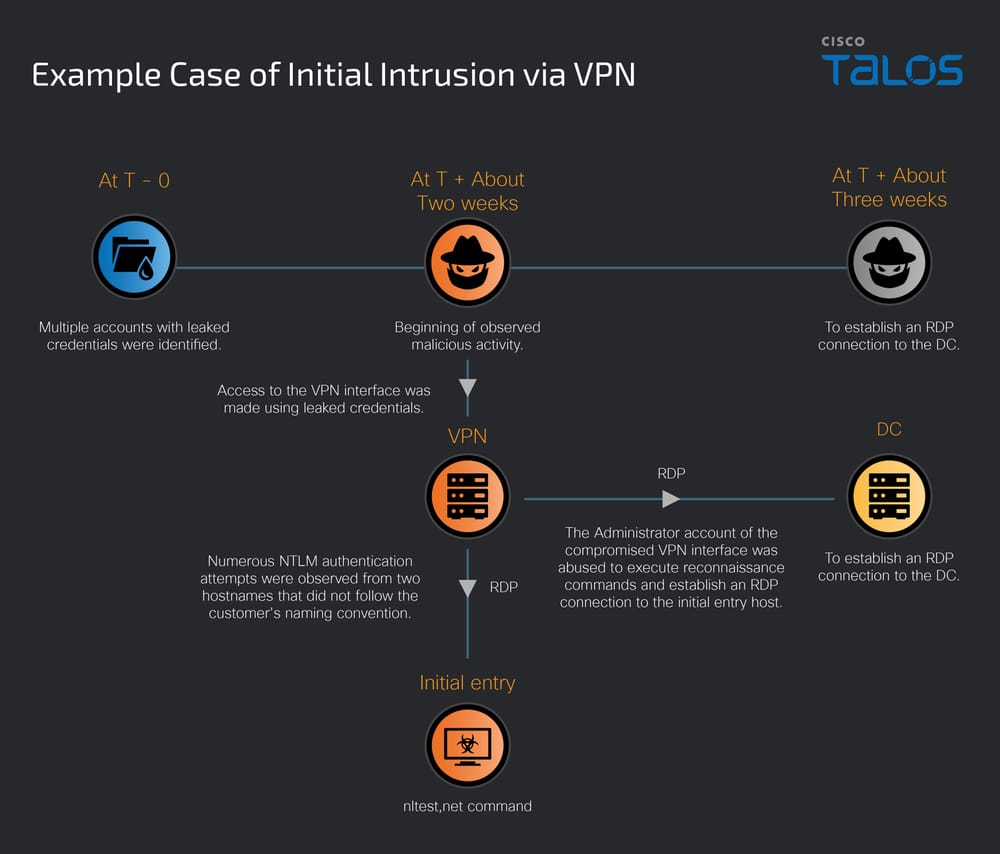

Acceso a VPN mediante credenciales robadas en la Web oscura

Los investigadores no pudieron identificar con certeza un único vector de intrusión inicial. Sin embargo, en algunos casos, se considera con un grado de confianza moderado la hipótesis del acceso a través de VPN mediante la explotación de credenciales administrativas expuestas en la dark web. La cronología observada revela un patrón recurrente: alrededor de dos semanas después de la filtración de credenciales, los intentos masivos de autenticación NTLM tienen como objetivo el acceso a través de VPN, hasta la intrusión con éxito.

Aunque esta actividad está correlacionada temporalmente con la filtración de credenciales observada anteriormente, no hay pruebas suficientes para establecer una relación causal definitiva entre ambos sucesos. Sin embargo, se confirmó un factor agravante: la VPN implicada no tenía configurada la autenticación multifactor (MFA), lo que habría permitido a un atacante con credenciales un acceso sin restricciones.

Una cadena de ataque completa y orquestada

Una vez dentro del sistema objetivo, los atacantes despliegan inmediatamente una compleja infraestructura diseñada para mantener su presencia de forma sigilosa y cartografiar el entorno comprometido.

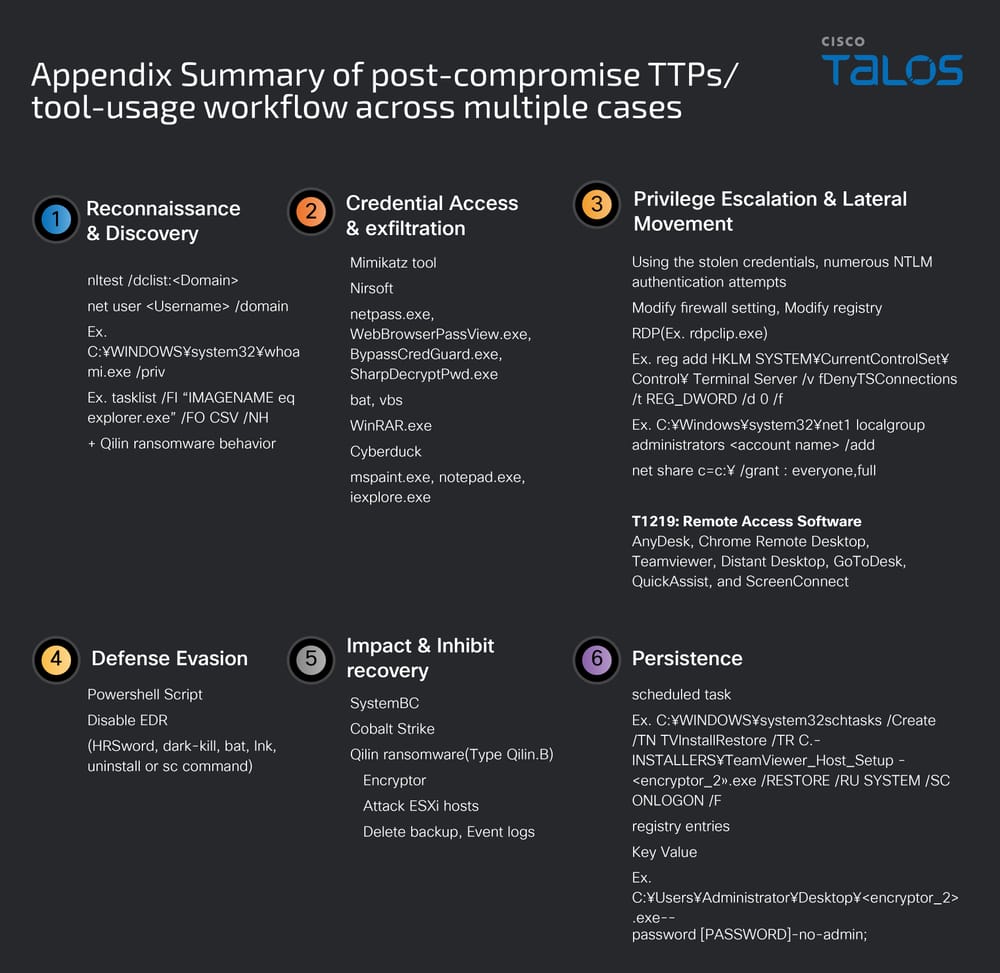

Reconocimiento y descubrimiento

Tras el acceso inicial, los atacantes llevan a cabo un amplio reconocimiento abusando de ScreenConnect (una solución basada en la nube para gestionar operaciones de soporte remoto) para ejecutar comandos de descubrimiento a través de scripts temporales. Los comandos nltest /domain_trusts y net group "domain admins" /domain enumeran las relaciones de aprobación de dominio e identifican las cuentas privilegiadas, al tiempo que se mezclan con la actividad administrativa normal.

La utilidad NetScan se despliega desde varias ubicaciones (Escritorio y Documentos) para realizar una enumeración completa de la red e identificar objetivos potenciales de movimiento lateral.

Herramientas legítimas de gestión remota

Los atacantes instalan estratégicamente varias herramientas RMM (Remote Monitoring and Management) a través de plataformas legítimas para garantizar un acceso persistente: AnyDesk versión 9.0.5 se despliega a través del agente de ATERA Networks, mientras que ScreenConnect proporciona un vector de ejecución de comandos adicional. Este doble enfoque RMM proporciona capacidades de acceso remoto redundantes que parecen legítimas a los sistemas de supervisión de seguridad.

Cisco Talos también observó rastros de Chrome Remote Desktop, Distant Desktop, GoToDesk y QuickAssist en varios incidentes, lo que ilustra la diversificación de las herramientas utilizadas.

Proxies SOCKS e infraestructura C2 distribuida

Para mantener las comunicaciones ocultas, los atacantes despliegan múltiples instancias de la puerta trasera COROXY (proxies SOCKS) en varios directorios del sistema. Estos proxies se colocan sistemáticamente en directorios asociados con software empresarial legítimo:

- C:ProgramDataVeeamsocks64.dll

- C:ProgramDataVMwarelogssocks64.dll

- C:ProgramDataAdobesocks64.dll

- C:ProgramDataUSOSharedsocks64.dll

Esta estrategia de colocación mezcla el tráfico malicioso C2 con las comunicaciones normales de las aplicaciones, aprovechando la confianza que generalmente se deposita en estos conocidos proveedores de software en los entornos empresariales. La naturaleza distribuida de este despliegue proporciona canales de comunicación redundantes, asegurando capacidades C2 persistentes incluso si los proxies individuales son descubiertos y eliminados.

Cobalt Strike y SystemBC

Antes de la ejecución del ransomware, los investigadores observaron el despliegue del cargador Cobalt Strike y la puerta trasera SystemBC para mantener el acceso remoto persistente. El cargador Cobalt Strike analizado descifra una carga útil cifrada contenida en la sección .bss del binario y, a continuación, despliega y ejecuta el Beacon Cobalt Strike en memoria.

El Beacon está configurado en la versión 4.x con Malleable C2 para falsear las cabeceras HTTP, incluyendo «Host: ocsp.verisign(.)com» para hacer que el tráfico parezca legítimo OCSP (Online Certificate Status Protocol) o tráfico de distribución de certificados. Las comunicaciones utilizan HTTPS en el puerto TCP 443 hacia el Servidor de Equipo (C2).

Elevación de privilegios y movimiento lateral

Armado con esta infraestructura de mando y control, el grupo puede ahora elevar privilegios para extender su control sobre el entorno comprometido.

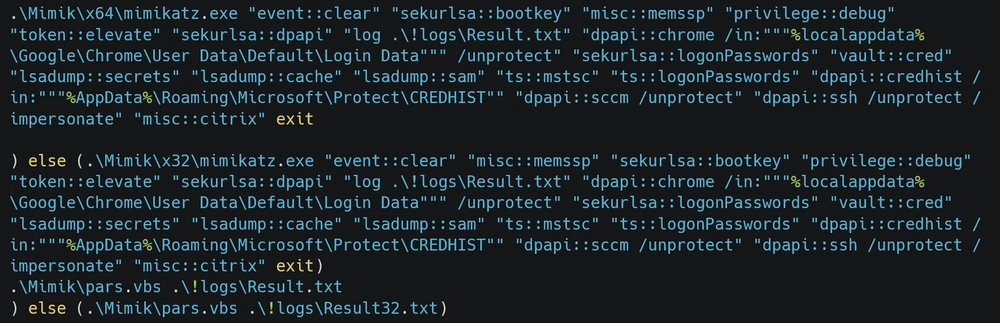

Robo de identidad: recopilación industrializada

El arsenal de credenciales robadas por los operadores de Qilin revela un enfoque metódico y automatizado. Los investigadores descubrieron una carpeta protegida con contraseña que contenía un conjunto de herramientas especializadas dedicadas al robo de identificadores: Mimikatz, varias utilidades de recuperación de contraseñas de NirSoft y scripts personalizados que orquestan todo el proceso.

La secuencia de ataque comienza con una manipulación del registro de Windows destinada a forzar la retención de identificadores en texto claro en la memoria. El archivo por lotes !light.bat modifica la configuración de WDigest, creando las condiciones ideales para la posterior extracción por parte de Mimikatz.

La orquestación continúa con la ejecución secuencial de netpass.exe, WebBrowserPassView.exe, BypassCredGuard.exe y SharpDecryptPwd. SharpDecryptPwd analiza sistemáticamente las aplicaciones empresariales: clientes FTP (WinSCP, FileZilla), herramientas de gestión de bases de datos (Navicat), clientes de correo electrónico (Foxmail) y gestores de acceso remoto (TeamViewer, RDCMan). Cada aplicación se convierte en una fuente de identificadores adicionales.

A continuación, Mimikatz extrae los identificadores de las sesiones activas, centrándose especialmente en los accesos privilegiados RDP, SSH y Citrix. La herramienta también borra los registros de eventos de Windows para ocultar cualquier rastro de esta colección masiva.

La exfiltración final tiene lugar a través de un script VBScript (pars.vbs) que consolida todos los datos robados en un archivo result.txt antes de su transmisión a un servidor SMTP controlado por los atacantes. Un detalle intrigante: el script utiliza la codificación windows-1251 (cirílico), lo que sugiere un origen de Europa del Este o de habla rusa, aunque puede tratarse de una bandera falsa deliberada.

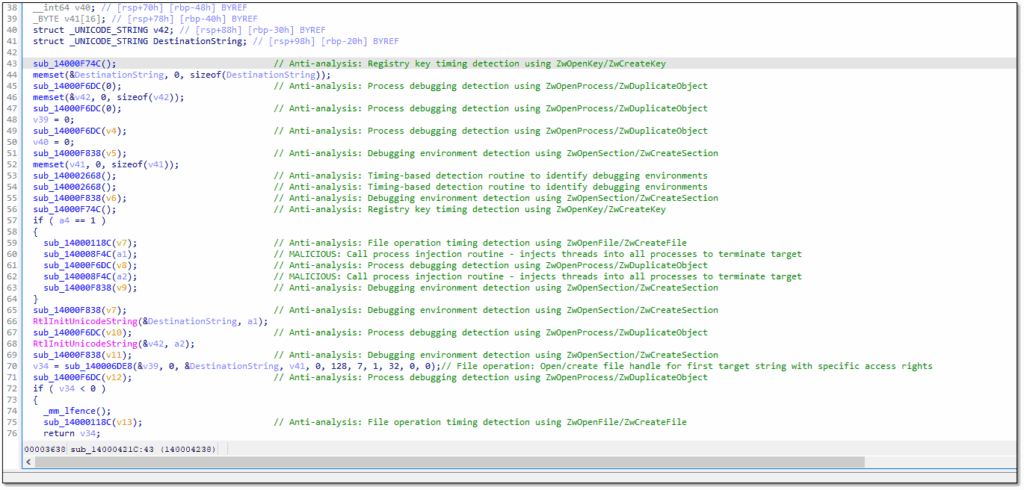

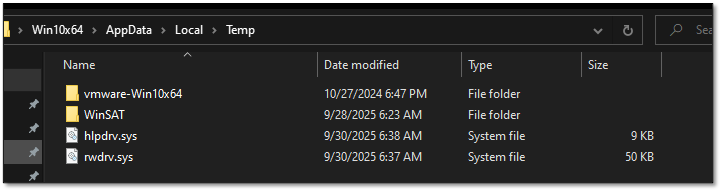

BYOVD: cuando los pilotos legítimos se convierten en armas

Además de la ejecución multiplataforma, los operadores de Qilin utilizan ampliamente la técnica BYOVD (Bring Your Own Vulnerable Driver) para neutralizar las soluciones de seguridad y mantener el sigilo. Este método aprovecha controladores legítimos pero vulnerables para obtener privilegios en el núcleo de Windows, lo que permite desactivar el software de protección, terminar los procesos de seguridad y eludir la detección.

Se han identificado varios controladores vulnerables en esta campaña: eskle.sys, cuya firma digital apunta a una empresa china de juegos (Thumb World Beijing Network Technology), parece ser un controlador secuestrado diseñado originalmente para eludir los sistemas antitrampas. El análisis de este controlador revela sofisticadas capacidades de detección antivirus, verificación de depuradores y, sobre todo, terminación forzada de procesos de seguridad.

Otro componente malicioso, msimg32.dll, funciona como un dropper (también conocido como programa jeringuilla o virus dropper), utilizando la técnica DLL sideloading. Cuando se ejecuta junto a un binario legítimo como FoxitPDFReader.exe, esta librería deposita dos controladores adicionales en el directorio temporal: rwdrv.sys y hlpdrv.sys, ambos previamente documentados en campañas de ransomware Akira para obtener acceso a nivel de kernel y neutralizar los EDR (Endpoint detection and response) tradicionales.

Los investigadores también observaron tres ejecutables adicionales (cg6.exe, 44a.exe, aa.exe) sospechosos de utilizar un controlador vulnerable diferente (fnarw.sys), aunque el análisis completo no pudo completarse en ausencia del controlador. Estos privilegios elevados obtenidos a través de BYOVD permitieron a los atacantes atacar un objetivo estratégico: la infraestructura de copia de seguridad.

Ataque metódico a la infraestructura de Veeam

Una de las características más preocupantes de esta campaña es el ataque sistemático y especializado a la infraestructura de backup de Veeam. Los atacantes han identificado que estos sistemas de backup constituyen una auténtica bóveda de identificadores privilegiados, que almacenan el acceso a toda la infraestructura crítica de la empresa. Esta comprensión estratégica convierte las copias de seguridad en un punto de entrada privilegiado para la elevación de privilegios y el movimiento lateral.

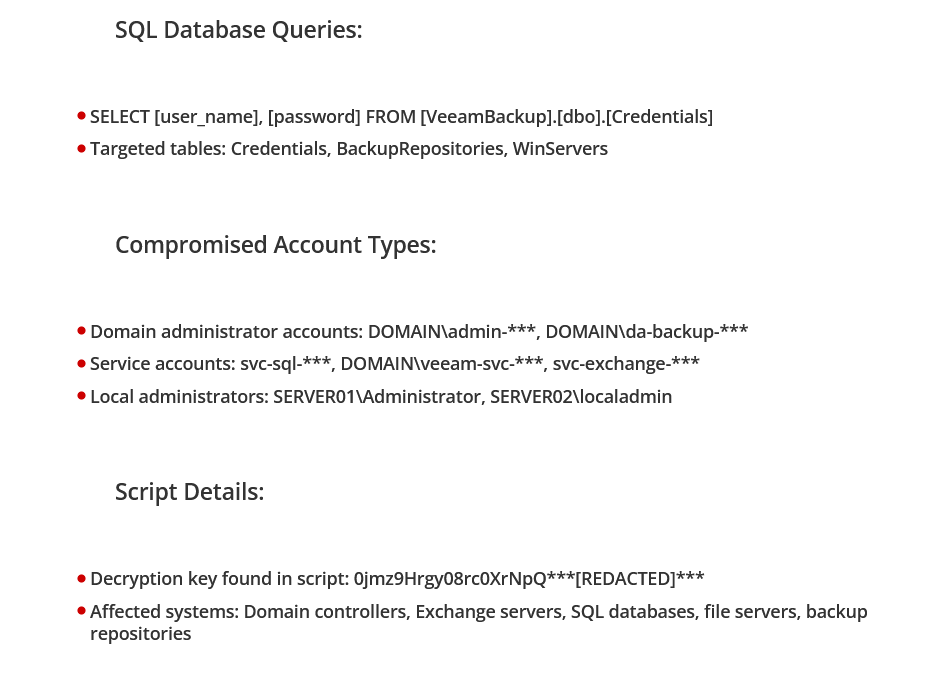

La metodología de extracción se basa en sofisticados scripts PowerShell, codificados en Base64 para eludir la detección, desarrollados específicamente para consultar las bases de datos SQL de Veeam. Los operadores tienen como objetivo tres tablas estratégicas que, combinadas, proporcionan un acceso casi total a la infraestructura:

- la tabla Credentials, que centraliza todos los identificadores de conexión ;

- la tabla BackupRepositories, que da acceso a las ubicaciones de almacenamiento de las copias de seguridad;

- la tabla WinServers, que enumera el inventario completo de los servidores Windows de los que se han realizado copias de seguridad.

Esta extracción masiva proporciona a los atacantes un conjunto completo de credenciales privilegiadas: cuentas de administrador de dominio, cuentas de servicio (especialmente para SQL, Exchange y los propios servicios de Veeam) y cuentas de administrador local para servidores críticos. Los investigadores observaron claves de descifrado incrustadas directamente en los scripts, lo que facilitaba el acceso inmediato a controladores de dominio, servidores Exchange, bases de datos SQL y servidores de archivos.

Según el informe de Trend Micro,«los atacantes se centraron específicamente en la infraestructura de copia de seguridad de Veeam utilizando herramientas especializadas de extracción de credenciales, recopilando sistemáticamente credenciales de múltiples bases de datos de copia de seguridad para comprometer las capacidades de recuperación de desastres de la organización antes de desplegar la carga útil del ransomware«.

Este enfoque permite a los atacantes comprometer las capacidades de recuperación de desastres de la organización incluso antes de que se despliegue el ransomware, haciendo que la recuperación sea significativamente más compleja y aumentando la presión para pagar el rescate. En caso de que sus copias de seguridad de Veeam se vean comprometidas, existen soluciones de recuperación especializadas para recuperar sus datos incluso cuando los archivos han sido cifrados.

PowerShell ofuscado: tres cambios críticos

Además de explotar controladores vulnerables, los atacantes despliegan comandos PowerShell ofuscados y codificados digitalmente para eludir la detección. Una vez descodificados, estos comandos revelan tres sabotajes estratégicos de las defensas del sistema:

- AMSI desactivado: al desactivar la interfaz de exploración antimalware se impide que Windows inspeccione los scripts y cargas útiles en ejecución, lo que crea un punto ciego en la detección.

- Validación TLS desactivada: al eliminar la verificación de certificados TLS, las comunicaciones a servidores C2 (Mando y Control de Infraestructuras) maliciosos pasan a ser indetectables por las soluciones que se basan en la inspección de certificados.

- Administración restringida activada: este cambio obliga a la autenticación RDP a utilizar hashes NT en lugar de contraseñas. Estos hashes, almacenados en memoria, pueden ser reutilizados por los atacantes para moverse lateralmente sin conocer nunca las contraseñas reales (técnica pass-the-hash).

Preparar el cifrado

Inhibir la recuperación

Antes del cifrado, el ransomware elimina metódicamente todas las capacidades de recuperación: cambia el tipo de inicio del Volume Shadow Copy Service (VSS) a Manual, elimina todas las shadow copies (instantáneas de volumen) mantenidas por VSS con vssadmin.exe Delete Shadows /all /quiet y, a continuación, detiene el servicio y desactiva por completo VSS.

El ransomware también ejecuta comandos PowerShell para borrar por completo todos los registros de eventos de Windows enumerando todos los registros del sistema con Get-WinEvent -ListLog * y llamando al método .NET EventLogSession.GlobalSession.ClearLog() para limpiarlos por completo, eliminando posibles rastros forenses.

Para entornos virtualizados, un script PowerShell codificado establece una conexión con el servidor vCenter, enumera todos los centros de datos y clústeres, desactiva HA y DRS en las configuraciones de clúster, cambia la contraseña raíz de todos los hosts ESXi, habilita el acceso SSH y descarga y ejecuta un binario arbitrario en el directorio ‘/tmp’ de todos los hosts identificados.

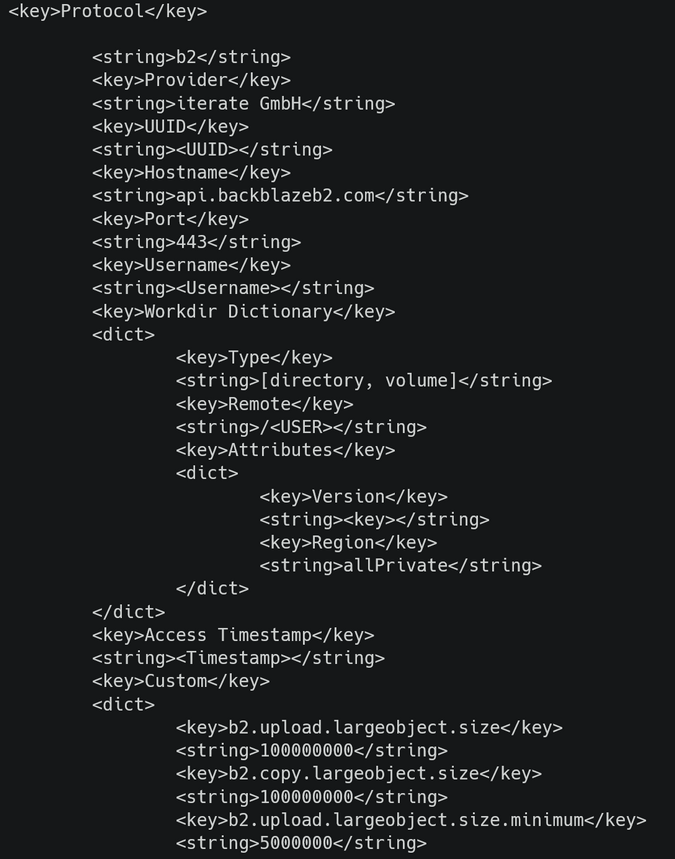

Robo de datos con Cyberduck

Para la exfiltración de datos, los atacantes utilizan la herramienta de código abierto Cyberduck, que permite la transferencia de archivos a servidores en la nube. Los investigadores informan de que, en las últimas tendencias, Cyberduck se ha utilizado ampliamente en casos relacionados con el ransomware Qilin.

La captura de pantalla del archivo de historial de Cyberduck, a continuación,«indica que se especificó un host de Backblaze como destino y se habilitó una configuración personalizada para descargas divididas/multipartidas con el fin de transferir archivos de gran tamaño.» Al abusar de servicios legítimos en la nube para la exfiltración, el atacante puede camuflar sus actividades entre dominios de confianza y tráfico web legítimo.

Los registros de artefactos también revelaron el uso de notepad.exe y mspaint.exe para inspeccionar archivos que contenían información altamente sensible antes de la exfiltración.

Despliegue del ransomware Qilin: la variante Linux multiplataforma

Una técnica de ejecución novedosa: Linux en Windows

La principal innovación táctica observada por los investigadores de Trend Micro radica en el despliegue de un binario de ransomware Linux en hosts Windows a través de herramientas legítimas de gestión remota. Este enfoque multiplataforma elude eficazmente las defensas tradicionales centradas en Windows, incluidas las soluciones tradicionales de detección y respuesta de puntos finales (EDR).

El proceso de despliegue consta de dos fases distintas: En primer lugar, se utiliza WinSCP para transferir de forma segura el binario del ransomware de Linux (denominado mmh_linux_x86-64) al sistema Windows de destino. A continuación, el servicio de gestión remota Splashtop (SRManager.exe) ejecuta directamente este binario Linux en la infraestructura Windows, un método especialmente retorcido ya que la mayoría de los sistemas de detección no están configurados para supervisar o bloquear la ejecución de binarios Linux a través de herramientas legítimas de gestión remota en plataformas Windows.

Los investigadores de Trend Micro señalan que«este ataque desafía los controles de seguridad tradicionales centrados en Windows. El despliegue de ransomware Linux en sistemas Windows demuestra cómo los actores maliciosos se adaptan para eludir los sistemas de detección de puntos finales que no están configurados para detectar o impedir la ejecución de binarios Linux a través de canales de gestión remota. «

Esta capacidad multiplataforma permite a los atacantes afectar simultáneamente a sistemas Windows y Linux dentro del mismo entorno utilizando una única carga útil, lo que simplifica enormemente su operación al tiempo que maximiza el alcance de los daños.

La variante Linux: arquitectura y capacidades

El análisis del binario del ransomware para Linux revela una carga útil multiplataforma avanzada con amplias capacidades de configuración. El ransomware requiere autenticación de contraseña para ejecutarse y muestra una salida de configuración detallada que enumera los procesos incluidos en la lista negra, las extensiones de archivo bloqueadas y las rutas excluidas.

Al igual que otros ransomware, evita atacar directorios esenciales del sistema. Los expertos de Trend Micro afirman que«la configuración muestra una amplia selección de rutas de VMware ESXi (/vmfs/, /dev/, /lib64/) mientras que excluye directorios críticos del sistema, lo que demuestra estrategias de despliegue centradas en el hipervisor«.

Las variantes anteriores implementaban la detección del sistema operativo para FreeBSD, VMkernel (ESXi) y distribuciones estándar de Linux, permitiendo un comportamiento de cifrado específico de la plataforma. Las muestras actualizadas han incorporado la detección de Nutanix AHV, ampliando el objetivo para incluir plataformas de infraestructura hiperconvergente. Esta evolución demuestra la adaptación de los actores maliciosos a los entornos modernos de virtualización empresarial más allá de las implantaciones tradicionales de VMware.

La comparación de las rutinas de registro revela mejoras incrementales en la gestión de errores, con variantes más recientes que implementan un registro mejorado de las operaciones de archivo y mecanismos de reserva para la creación fallida de archivos de registro.

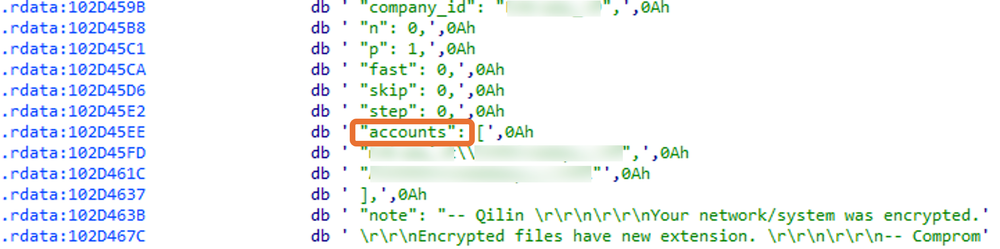

Configuración a medida para cada víctima

El análisis del ransomware revela un alto nivel de personalización. El archivo de configuración contiene listas precisas que definen lo que se salvará (archivos críticos del sistema, directorios de Windows) y lo que se atacará explícitamente (extensiones de copia de seguridad .vbk, .vmdk, máquinas virtuales).

Particularmente reveladora, la configuración incluye una lista white_symlink_subdirs que contiene sólo «ClusterStorage», el directorio utilizado por Windows Server Failover Cluster (Cluster Shared Volumes o CSV). Los CSV suelen alojar archivos muy importantes para las organizaciones, como máquinas virtuales Hyper-V (VHDX) y bases de datos. Al dirigirse explícitamente a los subdirectorios ClusterStorage, el ransomware demuestra su intención de aumentar el impacto atacando directamente la virtualización y la infraestructura de clúster. Según Cisco Talos:«Los archivos de los subdirectorios ClusterStorage aparecen explícitamente en la lista de objetivos de cifrado. El hecho de que white_symlink_dirs esté vacío probablemente pretende evitar seguir enlaces simbólicos que podrían causar bucles infinitos o doble cifrado.»

Y lo que es aún más preocupante, se descubrieron identificadores de dominio, nombres de usuario y contraseñas codificados en la configuración específica del entorno de la víctima. Según los investigadores:«Esto indica que los atacantes han precargado credenciales en el ransomware para facilitar la escalada de privilegios y actividades relacionadas.»

Métodos de ejecución y propagación de Qilin

Los atacantes a veces despliegan un programa de cifrado, pero también se han observado casos en los que se despliegan dos programas simultáneamente. En estas configuraciones, el primero (encryptor_1.exe) se distribuye por todo el entorno mediante PsExec, se copia en máquinas remotas, se eleva para que se ejecute con privilegios administrativos antes de lanzarse con las opciones –spread y –spread-process.

El segundo encriptador (encryptor_2.exe) se ejecuta desde un único sistema y se dirige a múltiples recursos compartidos de red, maximizando el impacto con un enfoque centralizado.

Para ampliar el alcance del acceso a los archivos, el ransomware habilita evaluaciones de enlaces simbólicos con los comandos fsutil behavior set SymlinkEvaluation R2R:1 (Remote to Remote, que permite que un enlace simbólico en el servidor A haga referencia a archivos en el servidor B) y R2L:1 (Remote to Local, que permite que un enlace simbólico compartido apunte a archivos locales en el host).

Persistencia posterior al cifrado

Tras ejecutar el ransomware, los atacantes mantienen su persistencia programando tareas y modificando el registro. Se crea una tarea programada llamada «TVInstallRestore», configurada para ejecutarse en conexión con el argumento /SC ONLOGON. Para camuflarse como una herramienta legítima, el archivo del ransomware se renombra como «TeamViewer_Host_Setup <encryptor_2>.exe», aprovechando TeamViewer, que se había instalado como herramienta RMM (monitorización y gestión remotas) antes del ataque.

Al mismo tiempo, se añadió una entrada a la clave de registro HKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run, que iniciaba automáticamente el ransomware cada vez que se arrancaba el sistema.

Este doble mecanismo -tarea programada y modificación del registro- garantiza que el ransomware se reactive incluso después de un intento de limpieza, ya sea durante un reinicio completo o una simple reconexión del usuario.

Recomendaciones defensivas

Ante esta evolución táctica, los investigadores de Trend Micro y Check Point recomiendan que los equipos de seguridad adopten un enfoque urgente y multicapa:

- Proteger el acceso remoto y las herramientas RMM: restringir las plataformas RMM a los hosts de gestión autorizados e imponer la autenticación multifactor. Supervisar las actividades anómalas, como las conexiones fuera del horario laboral o los movimientos laterales entre endpoints inesperados;

- endurecer la infraestructura de copia de seguridad: segmentar las redes de copia de seguridad, aplicar el principio del mínimo privilegio, rotar periódicamente las credenciales de administrador y vigilar el uso sospechoso de herramientas administrativas como PowerShell o consultas SQL que interactúen con credenciales de copia de seguridad;

- detectar amenazas BYOVD y multiplataforma: vigilar las cargas de controladores no firmados o inesperados, la carga lateral de DLL y la ejecución de binarios de Linux en Windows a través de herramientas remotas. Amplíe las reglas de detección para cubrir cargas útiles que no sean nativas del sistema;

- Amplíe la visibilidad a los entornos híbridos: asegúrese de que las soluciones EDR y las guías SOC incluyen telemetría de Windows y Linux, y supervise activamente el movimiento lateral interno para detectar las primeras fases de los ataques híbridos de ransomware;

- acortar drásticamente los ciclos de aplicación de parches: cuando el tiempo de actividad se mide en horas, la aplicación de parches ya no puede ser un proceso que dure varias semanas. La validación automatizada de parches y los canales de despliegue se están convirtiendo en algo esencial.

Un cambio de paradigma en la amenaza del ransomware

Esta campaña de Qilin marca una ruptura con las tácticas de ransomware vistas hasta la fecha. La ventana entre la revelación de una vulnerabilidad y su explotación masiva se está reduciendo drásticamente, transformando el ecosistema de la ciberseguridad en una permanente carrera contrarreloj en la que los equipos defensivos tienen cada vez menos tiempo para reaccionar.

El despliegue de ransomware Linux en sistemas Windows demuestra cómo los actores maliciosos se adaptan para eludir los sistemas de detección de endpoints que no están configurados para detectar o impedir la ejecución de binarios Linux a través de canales de gestión remota. Este ataque desafía los controles de seguridad tradicionales centrados en Windows.

La combinación de técnicas BYOVD,ingeniería social a través de CAPTCHA falsos y el ataque estratégico a la infraestructura de copia de seguridad demuestra un enfoque metódico para garantizar el despliegue con éxito del ransomware, eliminando al mismo tiempo las opciones de recuperación. El uso de herramientas legítimas y métodos de ejecución multiplataforma dificulta considerablemente su detección.

Como concluyen los expertos de Trend Micro, «este ataque Qilin (Agenda) muestra cómo los operadores de ransomware utilizan cada vez más herramientas de TI legítimas y entornos híbridos para eludir discretamente la seguridad convencional. Las defensas deben controlar los puntos ciegos operativos y reforzar la visibilidad y el control sobre los activos críticos. «

Las organizaciones necesitan urgentemente reevaluar su postura de seguridad para tener en cuenta estos vectores de ataque no convencionales e implementar una mejor supervisión de las herramientas de gestión remota y el acceso a los sistemas de copia de seguridad. Las defensas deben estar ahora más atentas que nunca y reforzar la visibilidad y el control sobre los activos críticos.

Fuente:

- Trend Micro Research: El ransomware Agenda despliega una variante de Linux en sistemas Windows a través de herramientas de gestión remota y técnicas BYOVD

- Cisco Talos Intelligence: Descubrimiento de los métodos de ataque de Qilin expuestos a través de múltiples casos

- Comparitech: ransomware Qilin: estadísticas sobre ataques, rescates y violaciones de datos

- The Hacker News: El ransomware Qilin combina una carga útil Linux con un exploit BYOVD en un ataque híbrido.

- Security Affairs: La variante Linux del ransomware Qilin ataca Windows a través de herramientas de gestión remota y BYOVD