Imagina un ransomware que ya no cifra tus datos pero te aterroriza igual. Esta es la realidad de Worldleaks, el grupo criminal que revoluciona la extorsión digital en 2025. Al abandonar el cifrado en favor del chantaje puro y duro, los ciberdelincuentes se aprovechan de un defecto psicológico formidable: el miedo a que tus secretos salgan a la luz a plena luz del día. Más rápido, más discreto y más difícil de detectar, este nuevo modelo de ataque trastoca todos los códigos establecidos hasta ahora en el panorama del ransomware.

Table des matières

ToggleUna aparición estratégica en un entorno represivo

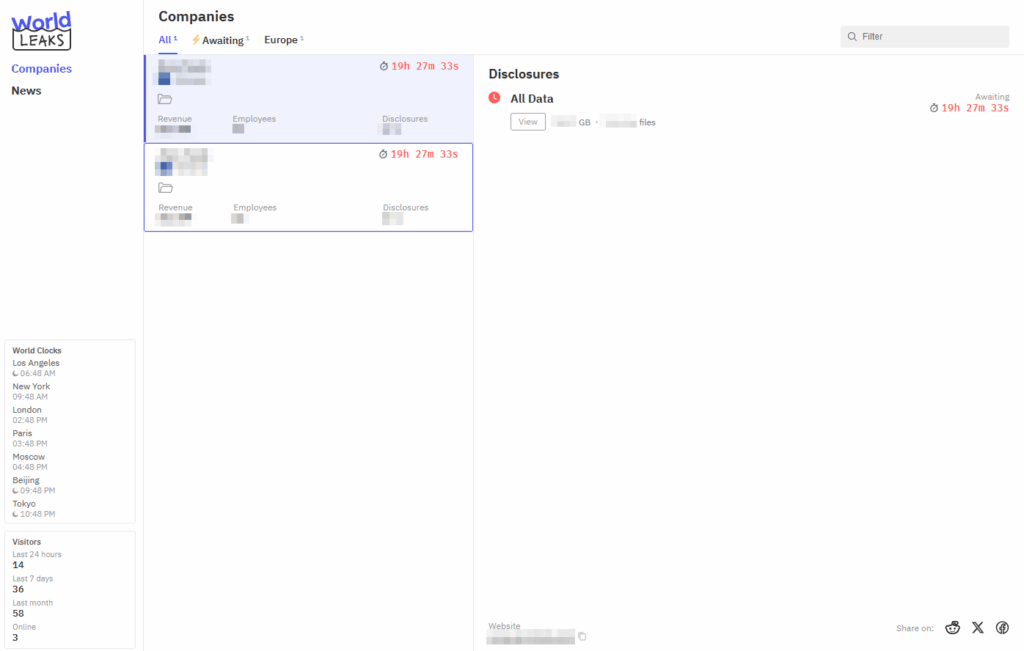

Worldleaks surgió oficialmente el 1 de enero de 2025, según los análisis de Group-IB, primera organización en documentar públicamente esta amenaza. Hunters International anunció en noviembre de 2024 que ponía fin a su proyecto inicial, al considerar que el sector del ransomware era «demasiado arriesgado y poco rentable» debido a la acción de los gobiernos y al impacto geopolítico mundial.

El grupo justificó esta transición por la necesidad de adaptarse a las nuevas limitaciones del mercado delictivo: los pagos por ransomware cayeron un 35% en 2024, según un informe de Chainalysis, mientras que, paradójicamente, los ataques de extorsión no cifrados vieron aumentar sus pagos un 41% en el cuarto trimestre de 2024, según Coveware.

El legado de Hunters International: de Hive a Worldleaks

Hunters International, el predecesor de Worldleaks, era a su vez sospechoso de ser un rebranding del grupo Hive, que fue desmantelado por las fuerzas de seguridad a principios de 2023. Esta filiación técnica puede apreciarse en las similitudes de código e infraestructura entre las distintas iteraciones del grupo.

Los operadores de Worldleaks han conservado la sofisticada arquitectura técnica desarrollada por Hunters International, en particular una herramienta similar al Software de Almacenamiento de Hunters International, que les permite gestionar los metadatos de los archivos exfiltrados sin almacenarlos directamente en los servidores del grupo. Este enfoque tiene la ventaja de reducir el riesgo de exposición de los operadores, manteniendo al mismo tiempo el control sobre los datos robados.

Un modelo operativo revolucionario: extorsión sin cifrado

La filosofía de la «extorsión única

A diferencia del ransomware tradicional que cifra Y roba datos, Worldleaks se centra exclusivamente en la exfiltración y la amenaza de publicación. Este enfoque, conocido como«extorsión única» o«sólo extorsión«, ofrece una serie de ventajas estratégicas para los ciberdelincuentes:

- Reducción de rastros técnicos: la ausencia de cifrado limita el número de artefactos detectables por las soluciones de seguridad.

- Operaciones más rápidas: los atacantes pueden exfiltrar y amenazar más rápidamente sin la fase de cifrado.

- Reducción de los riesgos legales: algunas jurisdicciones tratan de forma diferente la extorsión y el sabotaje informático

Infraestructura de cuatro niveles

Worldleaks despliega una sofisticada arquitectura técnica que comprende cuatro plataformas distintas:

1. El sitio principal de filtraciones: escaparate público para las víctimas y cuenta atrás para la publicación de los datos

2. El panel de negociación: una interfaz segura para que las víctimas se comuniquen con los delincuentes

3. La plataforma Insider: acceso privilegiado para periodistas con 24 horas de ventaja sobre las filtraciones

4. Elpanel de afiliación: herramienta de gestión para los ciberdelincuentes afiliados

Análisis de las víctimas y de los sectores afectados

Geografía e industrias afectadas

Desde su lanzamiento, Worldleaks se ha cobrado 62 víctimas según los datos de Ransomware.live a 19 de agosto de 2025. El desglose geográfico muestra una concentración en :

- 50% de las víctimas en Estados Unidos

- Presencia significativa en Canadá y Europa

- Algunos casos en Asia, a pesar de las restricciones anunciadas

Los sectores más afectados reflejan una estrategia oportunista:

- Sanidad: 12 víctimas (19,7%)

- Tecnología: 9 víctimas (14,8%)

- Industria: 8 víctimas (13,1%)

- Energía: 4 víctimas (6,6%)

Víctimas emblemáticas

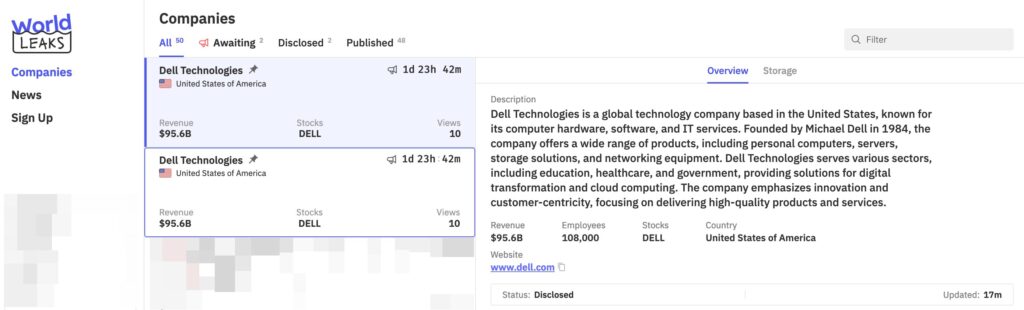

Dell Technologies fue una de las víctimas más destacadas, con 1,3 TB de datos robados y 416.103 archivos publicados en julio de 2025. Dell restó importancia al impacto, describiendo los datos como «principalmente sintéticos».

L3Harris Technologies, un contratista de defensa estadounidense que participa en el sistema de defensa antimisiles Golden Dome, también fue blanco de los ataques, lo que demuestra la capacidad del grupo para atacar infraestructuras críticas.

Técnicas, tácticas y procedimientos (TTP)

Métodos de acceso inicial

El análisis de los incidentes atribuidos a Worldleaks revela varios vectores de intrusión preferidos:

- Phishing dirigido con archivos adjuntos maliciosos (T1566.001)

- Explotación de aplicaciones expuestas en Internet (T1190)

- Compromiso de VPN inseguras sin autenticación multifactor

- Uso de cuentas válidas comprometidas (T1078.002)

Progresión a través del sistema

Una vez obtenido el acceso inicial, el grupo despliega una metodología probada:

Reconocimiento y escalada de privilegios:

- Recopilación de información a través de PowerShell (T1059.001)

- Explotación de controladores vulnerables (BYOVD – T1068)

- Drenaje de credenciales de la memoria LSASS (T1003.001)

Movimiento lateral:

- Uso del protocolo RDP con credenciales robadas (T1021.001)

- Explotación de recursos compartidos SMB y WMI

- Descubrimiento de recursos compartidos de red (T1135)

Exfiltración:

- Utilización de herramientas como Rclone, Mega.io o FTP (T1567)

- Software de almacenamiento personalizado para catalogar y organizar los datos robados

Herramientas técnicas especializadas

El software de almacenamiento representa la mayor innovación técnica de Worldleaks. Esta herramienta, compatible con Windows y Linux (x86, x64), permite :

- Indexar los metadatos de los archivos exfiltrados sin cargarlos

- Establecer un puente entre los servidores controlados por los delincuentes y los paneles de gestión

- Utilizar conexiones SOCKSv5 a través de Tor para proteger las comunicaciones

- Proporcionar a las víctimas acceso directo para descargar y eliminar sus propios datos

Indicadores de compromiso (IOC)

Firmas técnicas

Hashes de archivos:

- 6a9c0f3f2c7d9e9fd2e33e71b91d5e5f6cbd27ef

- e4c1a3e345a2f5d872ea04cd1fd3a7725b927ffa

Infraestructura de mando y control:

- 185.217.69.101

- worldleaksbackup[.]onion

- filesharevault[.]net

Extensiones de archivo: .worldleaks (cuando se utiliza cifrado)

Cambios en el registro: HKCUSoftwareMicrosoftWindowsCurrentVersionRunwldboot

Direcciones específicas de Onion

Según el análisis de Lexfo Security, Worldleaks utiliza varios servicios Tor distintos:

- worldleaksartrjm3c6vasllvgacbi5u3mgzkluehrzhk2jz4taufuid[.]onion (sitio principal)

- vw6vklsuotptwdbiwqfvd7y4b57wdbfm6ypxduzzgbt62snti6jm76yd[.]onion (panel de víctimas)

- 3jguvp6xhyypdjgxhxweu4zklse66v3awjj2zljpftcjyeoimepnwtyd[.]onion (plataforma Insider)

Estrategias de defensa y mitigación

Medidas preventivas esenciales

Gestión de acceso y autenticación:

- Implantación obligatoria de la autenticación multifactor (MFA) en todos los puntos de acceso remoto, en particular VPN y RDP.

- Auditoría periódica de privilegios y aplicación del principio del menor privilegio

- Segmentación estricta de la red para limitar los movimientos laterales

Comunicaciones seguras:

- Filtrado avanzado del correo electrónico con análisis de comportamiento antiphishing

- Supervisión de las transferencias externasde datos, en particular a servicios en la nube.

- Detección de conexiones Tor y otros proxies anonimizadores

Detección y respuesta

Supervisión del comportamiento:

- Supervisión de scripts PowerShell y detección de balizas Cobalt Strike

- Análisis de accesos anómalos a recursos compartidos de red y bases de datos

- Correlación de eventos a través de SIEM para identificar patrones de exfiltración

Reglas de detección específicas:

- Uso inusual de herramientas como Rclone a servicios externos en la nube

- Acceso repetido a múltiples recursos compartidos de red en un corto periodo de tiempo

- Conexiones RDP desde geolocalizaciones inusuales

Protección de datos críticos

Estrategia de copia de seguridad mejorada para proteger contra el riesgo de copias de seguridad dañadas:

- Copias de seguridad offline inmutables con pruebas de restauración periódicas

- Cifrado de copias de seguridad con gestión segura de claves

- Planes de continuidad de negocio probados y documentados

El ecosistema delictivo: afiliaciones y colaboraciones

El modelo de «extorsión como servicio» (EaaS)

Worldleaks opera con un modelo de afiliación en el que ciberdelincuentes independientes utilizan las herramientas y la infraestructura del grupo a cambio de un porcentaje de los beneficios. Este enfoque presenta una serie de ventajas

- Escalabilidad de las operaciones sin ampliación directa del equipo central

- Dilución de los riesgos legales y operativos

- Especialización de funciones entre desarrolladores de herramientas y operadores de campo

Colaboración con Secp0

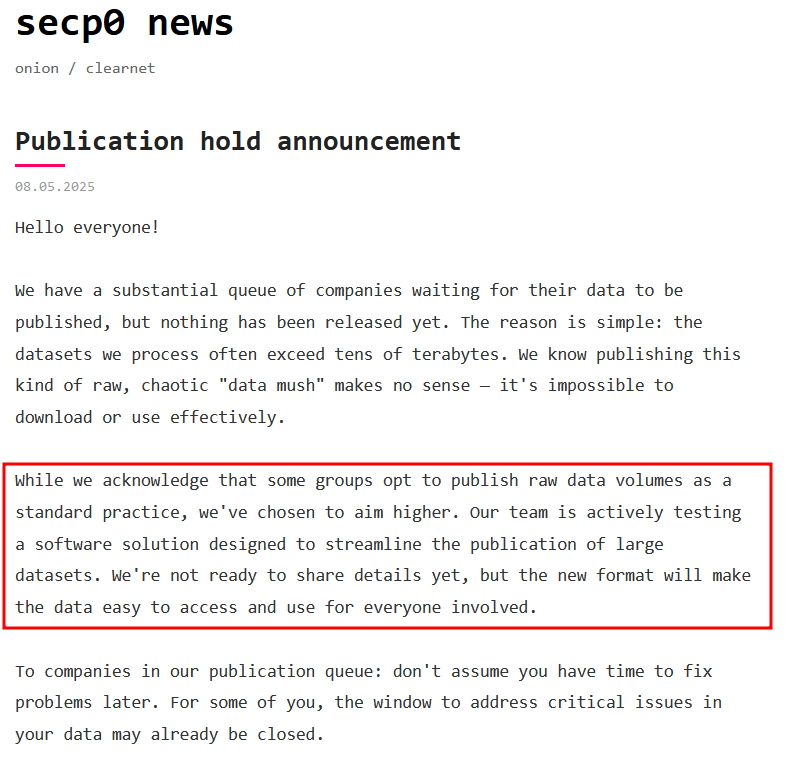

El análisis de Lexfo Security revela una colaboración confirmada con el grupo Secp0, que sigue utilizando el ransomware tradicional mientras publica a sus víctimas a través de la plataforma Worldleaks. Esta hibridación muestra el creciente atractivo del modelo para otros actores maliciosos.

Impacto económico y tendencias del mercado

Tendencias de los pagos

Las estadísticas de pagos revelan una transformación del mercado delictivo. Mientras que los pagos del ransomware tradicional están disminuyendo, los ataques de extorsión pura están viendo aumentar sus tasas de éxito. Hay varias razones que explican esta tendencia:

- Se mantiene la presión psicológica sin las complicaciones técnicas del descifrado

- Negociaciones más flexibles sin las limitaciones de las claves de descifrado

- Riesgos legales percibidos como menores por algunas organizaciones

Coste medio de los incidentes

Según nuestros análisis en SOS Ransomware, el coste de recuperación de un ataque Worldleaks es generalmente de 2 a 10 veces inferior al importe del rescate exigido. Este importante ahorro justifica el uso de servicios de recuperación especializados en lugar de pagar directamente a los delincuentes.

Retos técnicos para la recuperación

Especificidades de la extorsión sin cifrado

Laausencia de cifrado no significa la ausencia de daños. Las víctimas de Worldleaks se enfrentan a retos particulares:

Corrupción del sistema: incluso sin cifrado, las intrusiones suelen causar daños colaterales a la infraestructura.

Compromiso prolongado: la exfiltración requiere un acceso prolongado, lo que multiplica el riesgo de puertas traseras persistentes

Contaminación de las copias de seguridad: las copias de seguridad pueden corromperse o contener malware durante el periodo de infiltración.

Soluciones de recuperación especializadas

En SOS Ransomware, hemos desarrollado metodologías de recuperación de datos específicas para hacer frente a los incidentes de Worldleaks:

- Restauración selectiva a partir de copias de seguridad previas a la intrusión

- Reconstrucción de bases de datos a partir de fragmentos no comprometidos

- Recuperación de archivos utilizando nuestras herramientas forenses patentadas

- Investigación de soluciones específicaspara amenazas emergentes

Previsiones y evolución del ransomware Worldleaks

Tendencias en el primer semestre de 2025

Un informe de Sophos publicado en junio de 2025 confirma la aparición de una nueva estrategia criminal centrada en el robo y la amenaza de publicar datos sin cifrar los sistemas. Los ciberdelincuentes están adaptando sus métodos frente a organizaciones mejor preparadas y capaces de restaurar sus datos a partir de copias de seguridad. Esta tendencia podría acelerarse si resulta más rentable y menos arriesgada para los ciberdelincuentes.

Riesgos de la expansión

Varios factores sugieren que el modelo Worldleaks podría expandirse potencialmente:

- Simplicidad operativa, atrayendo a nuevos actores menos técnicos.

- Menores barreras de entrada gracias al modelo de afiliación

- Adaptación a la crecientepresión regulatoria sobre el ransomware tradicional

Impacto en el ecosistema de seguridad

Esta evolución nos obliga a adaptar nuestras estrategias defensivas:

- Mayor vigilancia de la exfiltración en lugar de la mera detección del cifrado

- Evolución de los ciberseguros para cubrir las nuevas formas de extorsión

- Adaptación de la normativa para tratar específicamente la extorsión mediante el robo de datos.

Recomendaciones estratégicas

Para las organizaciones

Evaluación de riesgos:

- Auditoría completa de los datos sensibles y clasificación por nivel de criticidad

- Mapeo de accesos privilegiados y áreas de exposición

- Evaluación de los procesos de copia de seguridad y su resistencia a intrusiones prolongadas

Refuerzo defensivo:

- Despliegue de EDR avanzados con detección de comportamientos

- Creación de honeypots para detectar movimientos laterales

- Formación especializada de los equipos SOC en las nuevas TTP de extorsión

Para la respuesta a incidentes

En caso de confirmarse un incidente Worldleaks:

- Aislamiento inmediato de los sistemas sospechosos sin extinción (preservación de pruebas)

- Contacto con SOS Ransomware para evaluar el alcance del compromiso

- Documentación completa de los primeros indicadores de compromiso

- Preservación de registros y artefactos forenses antes de que se corrompan

Evitar errores críticos:

- Nunca restaurar copias de seguridad directamente sin un análisis previo

- No reformatear nunca los servidores antes de extraer pruebas

- No negociar directamente con delincuentes sin conocimientos jurídicos.

Conclusión: hacia una nueva era de ciberamenazas

Worldleaks representa algo más que una evolución técnica: es un cambio de paradigma en la economía criminal digital. El paso de la encriptación a la extorsión pura y dura marca una adaptación estratégica a las nuevas limitaciones del mercado delictivo y a la presión de las autoridades.

Esta evolución plantea nuevos retos a la ciberseguridad: ¿cómo detectar y contrarrestar los ataques que no dejan las huellas tradicionales del cifrado? ¿Cómo adaptar nuestras estrategias defensivas a amenazas más sigilosas pero igual de devastadoras?

La experiencia de SOS Ransomware se adapta constantemente a estas nuevas realidades. Nuestros equipos desarrollan constantemente nuevas herramientas y metodologías para hacer frente a estos nuevos tipos de incidentes, y nuestros 20 años de experiencia en el sector nos permiten anticiparnos y responder eficazmente a los cambios en la amenaza.

Frente a Worldleaks y grupos similares, la prevención sigue siendo la mejor defensa, pero cuando se produce el incidente, los conocimientos especializados se vuelven esenciales. Los retos ya no se limitan a la recuperación técnica de datos: abarcan la gestión de crisis, la comunicación y la reconstrucción completa de la confianza digital.

El futuro de la ciberseguridad reside hoy en nuestra capacidad colectiva para comprender, anticipar y neutralizar estas nuevas formas de delincuencia digital. Worldleaks es solo el principio de una transformación más profunda del panorama de las amenazas, y solo un enfoque proactivo y experto nos permitirá hacer frente a los retos que nos esperan.

Póngase en contacto con SOS Ransomware ahora para una evaluación gratuita en caso de un ataque del ransomware Worldleaks. Nuestros expertos están disponibles 24/7.

Principales fuentes del artículo :

- Group-IB: El principio del fin: la historia de Hunters International

- Lexfo: World Leaks: una plataforma de extorsión

- Ransomware en directo: Grupo Worldleaks