Los ciberdelincuentes redoblan su ingenio para burlar la protección convencional, y la adopción de la técnica FileFix por el grupo de ransomware Interlock ilustra a la perfección esta preocupante tendencia. Este nuevo método de ataque, demostrado por el investigador de seguridad mr.d0x y desplegado operativamente por Interlock desde julio de 2025, representa una evolución significativa en las técnicas de ingeniería social, explotando la confianza que depositamos en las interfaces habituales de Windows.

A diferencia de los ataques tradicionales que se basan en vulnerabilidades de software, FileFix arma (transforma en un arma ofensiva con fines maliciosos) funciones legítimas del sistema operativo para engañar a los usuarios. Este enfoque convierte el Explorador de archivos de Windows -una herramienta cotidiana- en un vector de infección, marcando un punto de inflexión en las estrategias de acceso inicial de los ciberdelincuentes.

Table des matières

ToggleLa anatomía de FileFix: una sofisticación formidable

De los cimientos de ClickFix a la innovación de FileFix

La técnica FileFix tiene sus orígenes en el método ClickFix. Introducido por primera vez a principios de 2024, este método de ingeniería social explota mecanismos conocidos de Windows para manipular a las víctimas y desplegar cargas útiles maliciosas con una eficacia desconcertante.

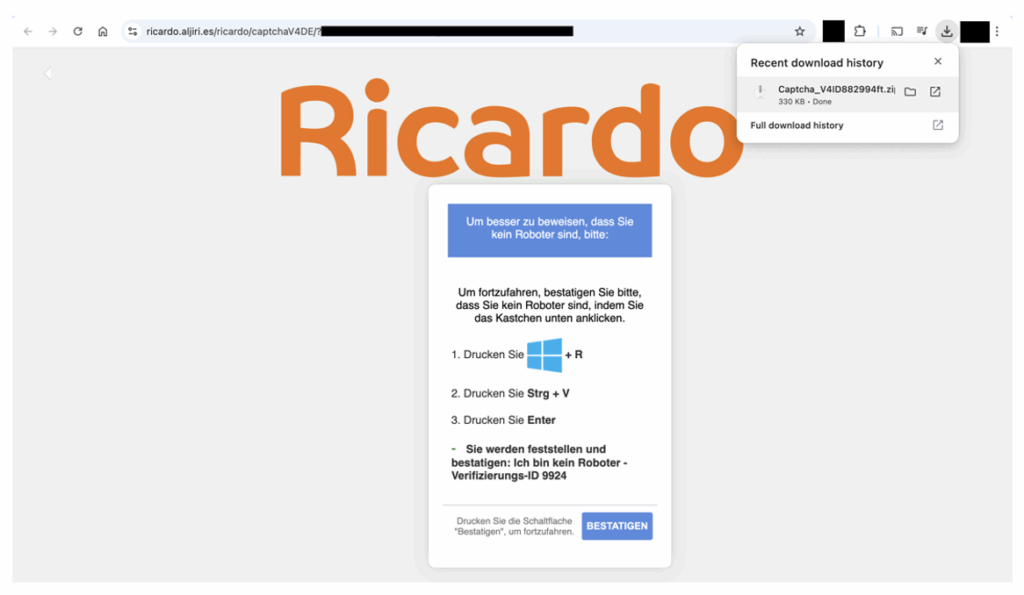

El principio básico de ClickFix se basa en señuelos visuales que imitan interfaces legítimas, normalmente mensajes de error del sistema, comprobaciones CAPTCHA o protecciones anti-bot. Estos elementos de interfaz falsos se presentan a los usuarios a través de sitios web comprometidos, archivos HTML adjuntos o campañas de phishing. Cuando la víctima interactúa con estos señuelos haciendo clic en un botón como «Verificar» o «Resolver», se copia automáticamente un script malicioso en el portapapeles. Simultáneamente, aparecen instrucciones convincentes que guían al usuario para que abra el cuadro de diálogo Ejecutar de Windows (Win+R) para pegar y ejecutar el contenido del portapapeles.

En septiembre de 2024, por ejemplo, los investigadores de Proofpoint observaron una campaña en alemán que utilizaba la técnica ClickFix con un CAPTCHA falso para dirigirse específicamente a organizaciones suizas haciéndose pasar por el popular mercado Ricardo.

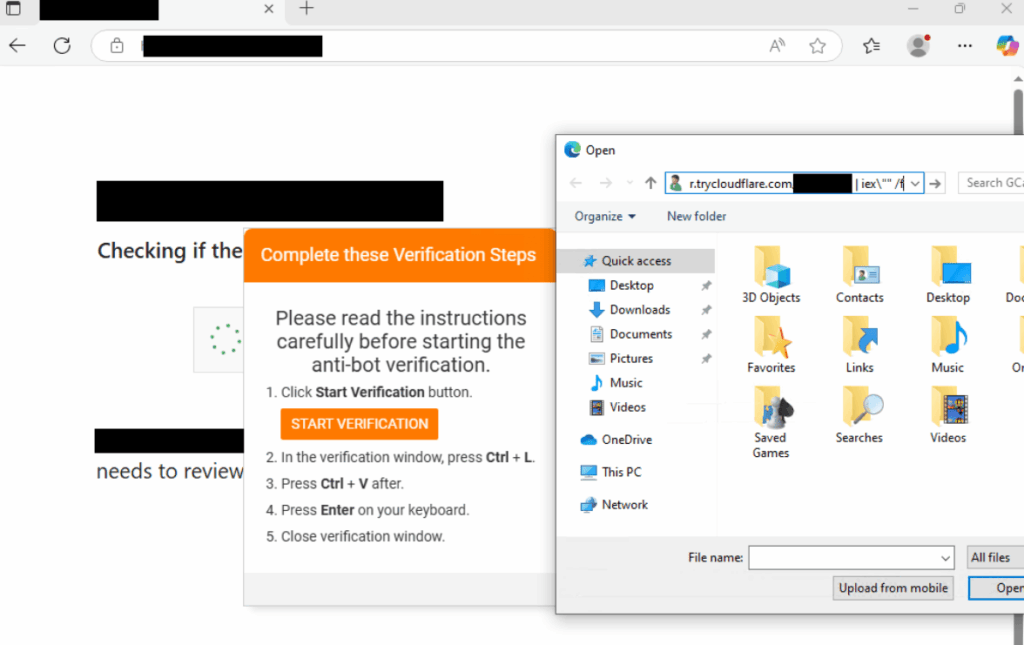

FileFix perfecciona este enfoque trasladando el ataque al entorno familiar y tranquilizador del Explorador de archivos de Windows. La investigación original de mr.d0x, publicada el 23 de junio de 2025, demuestra cómo una página web maliciosa puede abrir simultáneamente una ventana del Explorador de Windows y cargar silenciosamente un comando PowerShell camuflado desde el portapapeles del usuario.

Mecanismo de ejecución altamente sofisticado

El proceso de infección de FileFix despliega una secuencia meticulosamente orquestada, diseñada según principios avanzados de psicología del comportamiento para aumentar las posibilidades de compromiso. Esta técnica explota nuestra confianza en las interfaces habituales del sistema, creando una experiencia tan natural que incluso los usuarios más sofisticados apenas pueden distinguir el ataque de una interacción legítima con el sistema.

En este vídeo, John Hammond ofrece un análisis detallado y una demostración práctica de FileFix, ilustrando de forma concreta los mecanismos utilizados para explotar el Explorador de Windows y las técnicas empleadas para eludir las protecciones del sistema.

secuencia de ataque detallada :

- Arranque psicológico: la víctima visita una página web comprometida que muestra una comprobación CAPTCHA falsa o un mensaje de error convincente.

- Apertura automática: un script JavaScript activa la apertura de una ventana del Explorador de archivos de Windows.

- Manipulación del portapapeles: al mismo tiempo, el script carga un comando PowerShell malicioso en el portapapeles.

- Instrucciones engañosas: se indica al usuario que «solucione» un supuesto problema pegando el contenido del portapapeles en la barra de direcciones del Explorador.

- Ejecución silenciosa: cuando el usuario pulsa «Intro», Windows interpreta y ejecuta el comando PowerShell, desencadenando la infección.

Adopción operativa de FileFix por Interlock

Asociación con la infraestructura KongTuke

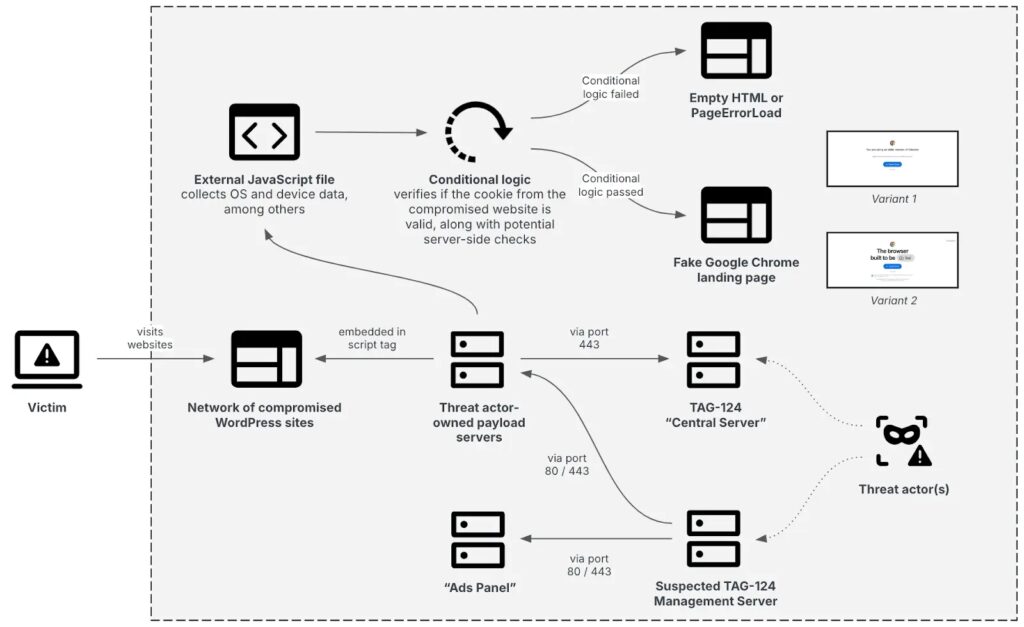

La adopción de FileFix por parte de Interlock no se ha producido en el vacío. Según el análisis detallado de The DFIR Report, el grupo ha establecido una asociación estratégica con el sistema de distribución de tráfico KongTuke (TDS), también conocido como LandUpdate808.

Esta infraestructura permite distribuir masivamente cargas útiles a través de sitios web legítimos comprometidos, mantener la resistencia operativa mediante la rotación automática de dominios, evitar la detección por los sistemas de seguridad tradicionales y dirigirse específicamente a las víctimas según criterios geográficos y técnicos.

La investigación de Recorded Future sobre TAG-124 revela que KongTuke sirve a múltiples grupos ciberdelictivos, entre ellos Rhysida, SocGholish y ahora Interlock, lo que demuestra la profesionalización de los servicios de infraestructuras delictivas.

Evolución hacia la variante PHP del RAT (troyano de acceso remoto)

La implementación de FileFix por Interlock va acompañada de una importante evolución técnica en su arsenal malicioso. Los investigadores de The DFIR Report y Proofpoint han identificado una nueva variante de la RAT de Interlock basada en PHP, que sustituye a las versiones anteriores que utilizaban Node.js (NodeSnake).

Esta migración a PHP ofrece varias ventajas estratégicas: mayor portabilidad, ya que PHP es un lenguaje interpretado ampliamente soportado, lo que permite que el malware se ejecute en una variedad de plataformas con modificaciones mínimas. Aumenta la discreción, ya que el uso de PHP puede dificultar la detección por parte de los sistemas de seguridad tradicionales, especialmente los optimizados para detectar ejecutables tradicionales de Windows. Por último, el mantenimiento se simplifica porque los scripts PHP son más fáciles de modificar y adaptar que las aplicaciones Node.js, lo que permite que las capacidades maliciosas evolucionen rápidamente.

Capacidades técnicas avanzadas de la RAT PHP de Interlock

Reconocimiento automatizado y perfilado del sistema

El análisis técnico revela que la nueva variante de PHP realiza un reconocimiento inmediato y exhaustivo del sistema en cuanto se ejecuta. El malware recopila automáticamente información detallada del sistema a través del comando systeminfo, un inventario de procesos y servicios en ejecución, configuración de red y tabla ARP para identificar sistemas adyacentes, nivel de privilegios (USUARIO, ADMINISTRADOR o SISTEMA) y mapeo de unidades montadas y accesibles.

Esta recopilación de información permite a los operadores evaluar inmediatamente el valor del objetivo y adaptar su estrategia de ataque en consecuencia.

Infraestructura C2 resistente y enmascarada

La RAT PHP de Interlock implementa una arquitectura de mando y control especialmente robusta. Los dominios Cloudflare Tunnel permiten al malware enmascarar la ubicación real de los servidores de mando y control, aprovechando la infraestructura legítima para evitar la detección. Se incorporan direcciones IP de respaldo para garantizar que las comunicaciones continúen incluso si se cierran los túneles principales. El cifrado de las comunicaciones preserva la confidencialidad de los comandos y los datos filtrados entre la RAT y la infraestructura C2 (Mando y Control).

Capacidades de ejecución ampliadas

Las capacidades operativas de la RAT PHP son complejas: descarga y ejecución de archivos EXE o DLL arbitrarios, establecimiento de persistencia a través de claves de registro de Windows, ejecución de comandos shell para la administración del sistema, facilitación del movimiento lateral a través de RDP y autodestrucción bajo comando para evitar el análisis forense.

FileFix 2.0: bypass MOTW y aplicaciones HTML maliciosas

Evolución hacia aplicaciones HTML (.hta)

Una investigación adicional de mr.d0x, publicada el 30 de junio de 2025, revela una importante evolución de FileFix que explota las aplicaciones HTML (.hta) para eludir las protecciones de Windows. Esta innovadora técnica utiliza la funcionalidad «Guardar como» de los navegadores para crear archivos ejecutables sin activar las alertas de seguridad.

El proceso se basa en una peculiaridad técnica: cuando se guarda una página HTML utilizando Ctrl+S con los tipos «Página web, archivo único» o «Página web, completa», el archivo descargado no recibe la marca de Windows de la Web (MOTW). Esta falta de marcado permite la ejecución directa sin advertencias de seguridad.

Ver la demo en mayor calidad en el sitio web mr.d0x

Técnicas de elusión de la marca de la Web

El bypass MOTW representa un gran avance en la evasión de las defensas de Windows. Los archivos .hta pueden procesar contenido HTML y ejecutar JScript directamente, lo que permite ejecutar comandos del sistema a través de ActiveX. Este método convierte un simple archivo HTML en un ejecutable sigiloso, invisible para los mecanismos de protección tradicionales.

La técnica también explota las URI de datos con tipo MIME text/html, lo que permite a los atacantes codificar la carga maliciosa directamente en la URL y hacer que los navegadores la guarden sin MOTW.

Nuevos señuelos de ingeniería social

FileFix 2.0 introduce algunos señuelos deingeniería social especialmente sofisticados, como el guardado de «códigos de recuperación» o «códigos de copia de seguridad» para la autenticación multifactor. Estos señuelos aprovechan la familiaridad de los usuarios con los procedimientos legítimos de seguridad para engañarlos y hacer que descarguen y ejecuten archivos maliciosos.

La eficacia de estos nuevos pretextos reside en su credibilidad: los usuarios están acostumbrados a guardar códigos de recuperación de gran tamaño, por lo que la solicitud de descarga resulta perfectamente natural.

El ecosistema de ataque de FileFix en acción

Filtrado y selección sofisticados

El análisis revela que las campañas FileFix de Interlock aplican mecanismos de filtrado avanzados para maximizar la eficacia y minimizar al mismo tiempo la exposición a los sistemas de seguridad.

El código malicioso incrustado en los sitios comprometidos utiliza filtrado avanzado de IP para servir cargas útiles sólo a las víctimas objetivo, detección de entornos virtuales para evitar el análisis por parte de los investigadores, geolocalización para adaptar los señuelos a diferentes regiones y huella digital del navegador para personalizar el ataque.

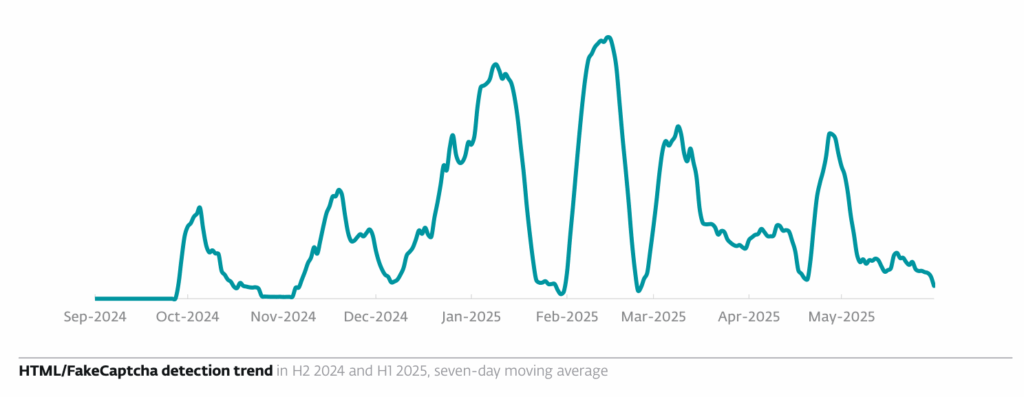

Crecimiento explosivo y profesionalización

La técnica ClickFix, de la que FileFix es una evolución, está experimentando un crecimiento explosivo en el panorama de las amenazas. Según el Informe de Amenazas de ESET H1 2025, las detecciones de ClickFix y HTML/FakeCaptcha aumentaron un 517% entre la segunda mitad de 2024 y la primera mitad de 2025, lo que confirma la adopción masiva de estas técnicas por parte de los ciberdelincuentes.

Este rápido crecimiento se explica por la probada efectividad de estas técnicas de ingeniería social, tal y como explica Dušan Lacika, Ingeniero Senior de Detección de ESET: «Lo que hace efectiva a esta nueva técnica de ingeniería social es que es lo suficientemente simple como para que la víctima siga las instrucciones, lo suficientemente creíble como para dar la impresión de que podría resolver un problema inventado, y aprovecha la probabilidad de que las víctimas no presten mucha atención a los comandos exactos que se les pide que peguen y ejecuten en su dispositivo.»

Estrategias de defensa y medidas de protección

Enfoque técnico preventivo

Frente a la evolución de las técnicas de FileFix, las organizaciones deben adoptar un enfoque de seguridad multicapa que combine medidas técnicas y formación humana. La configuración del sistema requiere una serie de ajustes críticos: desactivar la ejecución automática de PowerShell desde el Explorador de archivos, establecer reglas de AppLocker para controlar la ejecución de aplicaciones, configurar Windows Defender Application Guard para aislar los navegadores y habilitar el registro detallado para PowerShell y los scripts.

La seguridad de la red también requiere adaptaciones específicas: filtrado de DNS para bloquear dominios sospechosos de Cloudflare Tunnel, supervisión del tráfico hacia direcciones IP de infraestructuras maliciosas conocidas, segmentación de la red para limitar los movimientos laterales y supervisión de las conexiones RDP salientes.

Formación y concienciación críticas

La eficacia de los ataques FileFix depende totalmente de la ingeniería social, por lo que la formación de los usuarios es esencial. Los elementos clave de concienciación incluyen: reconocer las páginas de verificación CAPTCHA falsas, desconfiar de las instrucciones para pegar contenido en el Explorador de archivos, informar inmediatamente de comportamientos sospechosos en sitios web y comprender los riesgos de ejecutar comandos no verificados.

Detección de incidentes y respuesta

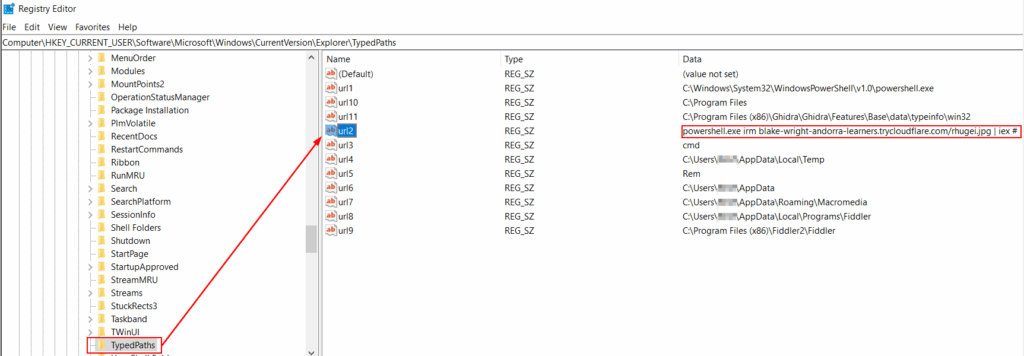

La detección temprana implica prestar atención a algunos indicadores específicos: ejecución inusual de php.exe desde carpetas de usuario, conexiones a dominios dudosos como trycloudflare.com, por ejemplo, cambios no autorizados en claves de registro de inicio automático y actividad sospechosa de PowerShell que implique descargas.

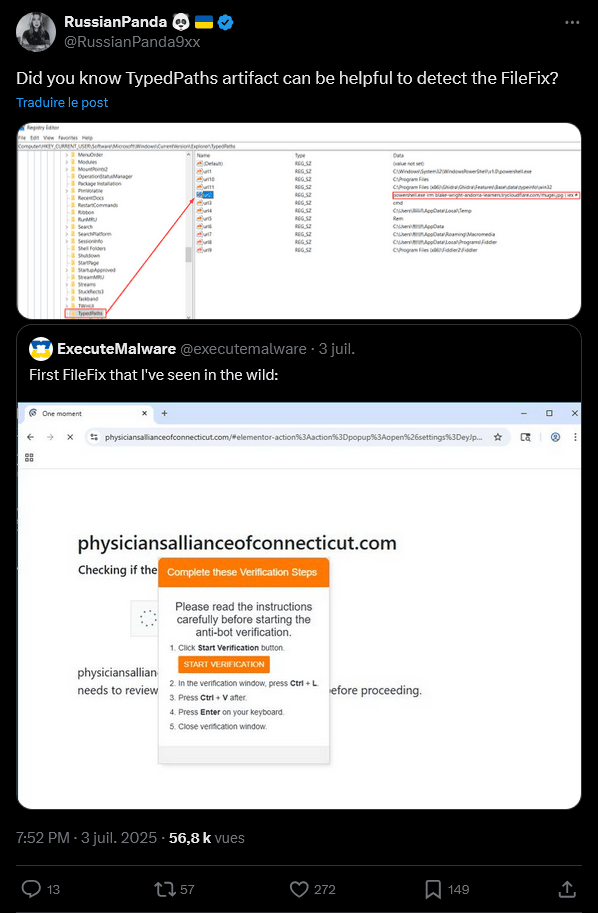

También puede ser útil monitorizar las entradas TypedPaths en el registro de Windows, que registran automáticamente las rutas tecleadas en el Explorador de Archivos, permitiendo la detección forense posterior al incidente, como señaló RussianPanda en X.

FileFix: por qué las empresas necesitan adaptarse urgentemente

La adopción de FileFix por grupos como Interlock revela la notable capacidad de los ciberdelincuentes para adaptarse a las defensas establecidas. Esta técnica ilustra la capacidad de los atacantes para secuestrar funcionalidades legítimas del sistema con el fin de eludir las protecciones existentes.

Las empresas y organizaciones deben ahora anticiparse a estos cambios tecnológicos reforzando simultáneamente sus capacidades de detección de comportamientos y sus programas de concienciación. El reto consiste en anticiparse a amenazas más rápidas que las actualizaciones de seguridad tradicionales.

Fuentes :

- mr.d0x: FileFix – Una alternativa a ClickFix

- mr.d0x: FileFix (Parte 2)

- Proofpoint: Informe de seguridad: La técnica de ingeniería social ClickFix inunda el panorama de amenazas

- Group-ib: ClickFix: La técnica de ingeniería social que utilizan los hackers para manipular a las víctimas

- Sekoia : Táctica ClickFix: El encuentro fantasma

- The DFIR Report : KongTuke FileFix conduce a una nueva variante del RAT Interlock

- Recorded Future : Infraestructura TDS multicapa de TAG-124

- Quorum Cyber : Informe sobre el malware NodeSnake (pdf)

- Check Point Research : FileFix: el nuevo ataque de ingeniería social basado en ClickFix

- The Hacker News : Nueva variante de Interlock RAT basada en PHP utiliza la entrega de FileFix

- BleepingComputer : El ransomware Interlock adopta el método FileFix para distribuir malware

- ESET : Informe sobre amenazas H1 2025

- Departamento de Salud y Servicios Humanos (HHS’.’gov): Alerta sectorial sobre ataques ClickFix [PDF, 707 KB] (en inglés)