Identifié pour la première fois en février 2025, le groupe Kraken s’est rapidement distingué dans l’écosystème cybercriminel par une approche technique sophistiquée. Issu des cendres du cartel HelloKitty, ce ransomware russophone cible les environnements Windows, Linux et VMware ESXi avec une particularité rare : il évalue les performances de chaque machine avant de lancer le chiffrement, optimisant ainsi l’impact de ses attaques tout en minimisant les risques de détection.

Table des matières

ToggleUne filiation directe avec HelloKitty

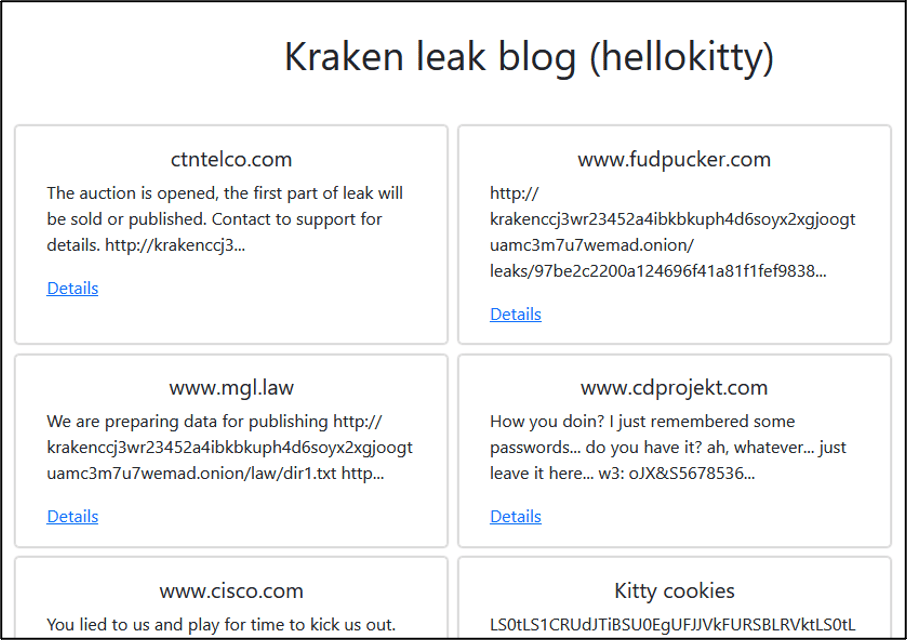

Kraken n’émerge pas de nulle part. Les chercheurs de Cisco Talos ont établi des liens solides entre ce nouveau groupe et l’opération HelloKitty, un ransomware actif depuis novembre 2020 et rendu célèbre par son attaque contre CD Projekt Red en 2021, lors de laquelle le code source de Cyberpunk 2077 et The Witcher 3 avait été dérobé. Plusieurs éléments techniques établissent un lien direct entre les deux opérations : le portail d’extorsion de Kraken affiche une référence explicite à HelloKitty, et l’analyse comparative révèle que les notes de rançon des deux groupes portent un nom de fichier identique, un marqueur rarement fortuit dans cet écosystème.

Cette connexion s’inscrit dans la continuité des turbulences qu’a connues HelloKitty. En octobre 2023, un acteur malveillant utilisant les pseudonymes kapuchin0 et Gookee avait divulgué le code source complet du ransomware sur un forum russophone, annonçant vouloir développer « quelque chose de plus intéressant que LockBit ». L’archive publiée contenait une solution Microsoft Visual Studio permettant de compiler le chiffreur et le déchiffreur HelloKitty, ainsi que la bibliothèque NTRUEncrypt utilisée pour les routines cryptographiques. Le chercheur 3xp0rt avait alors identifié cette personne comme le développeur présumé de HelloKitty.

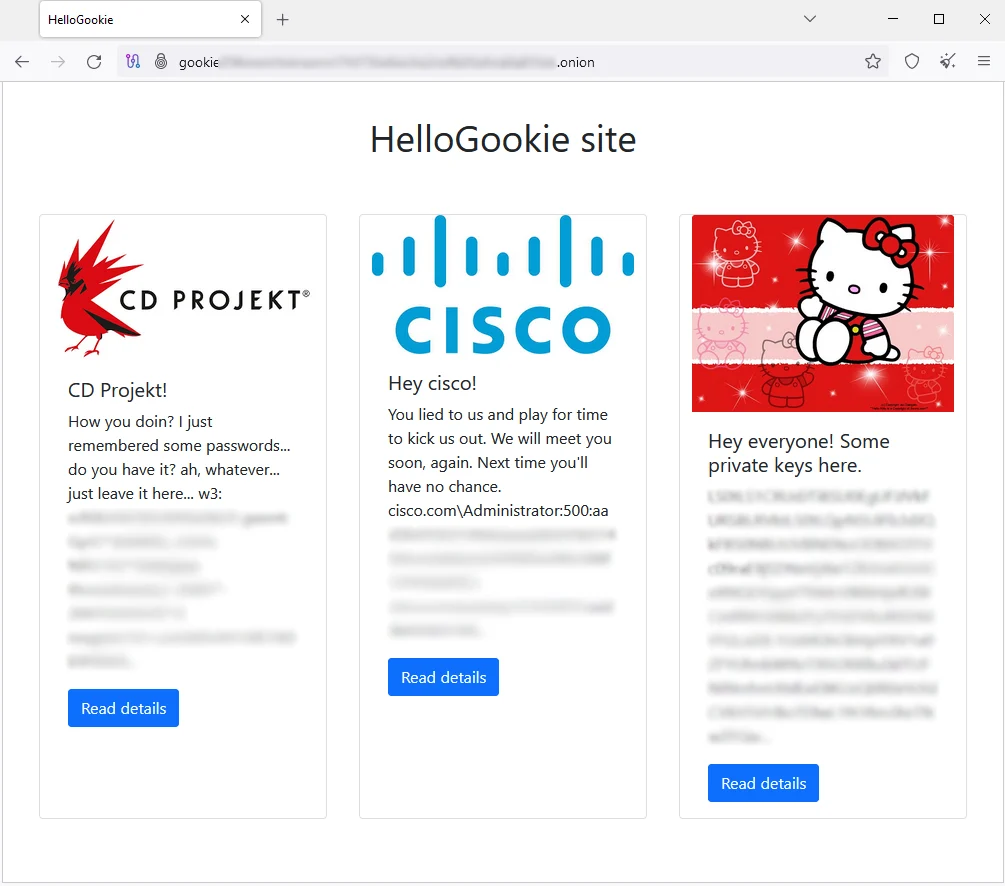

En avril 2024, HelloKitty s’est rebaptisé HelloGookie, publiant à cette occasion des clés de déchiffrement pour d’anciennes versions et des données volées lors des attaques contre CD Projekt Red et Cisco. Comme l’a démontré la fuite du code source de Babuk qui a engendré plus de neuf opérations ransomware distinctes, la publication de ce type de matériel alimente généralement de nouvelles variantes. L’émergence de Kraken en 2025 représente ainsi une nouvelle évolution de cette lignée criminelle, confirmant que les marques ransomware bien établies ne disparaissent pas véritablement mais se réinventent sous de nouvelles formes.

Chaîne d’infection et méthodologie d’attaque du ransomware Kraken

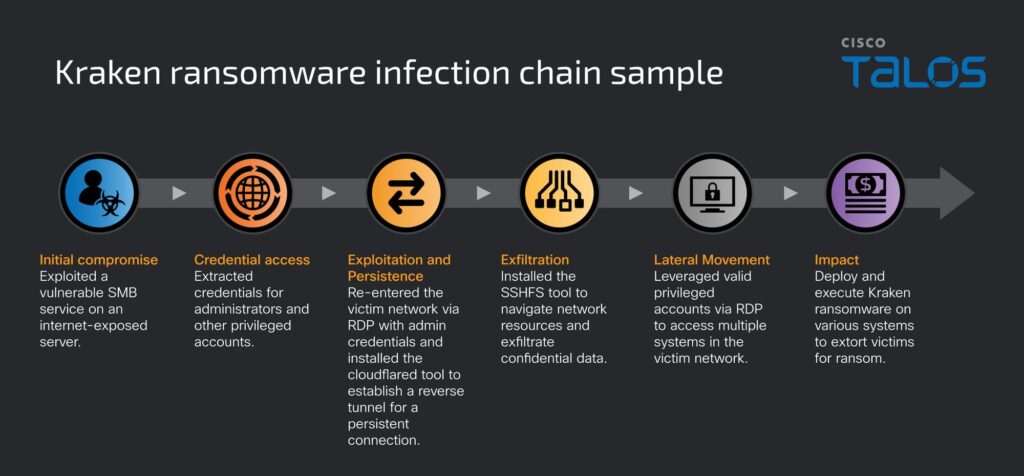

En août 2025, l’équipe Cisco Talos Incident Response a documenté une intrusion caractéristique du groupe Kraken, révélant une méthodologie d’attaque méthodique et sophistiquée qui s’inscrit dans la tradition du « big-game hunting », ces attaques ciblant spécifiquement les grandes organisations capables de payer des rançons conséquentes.

L’accès initial s’effectue par l’exploitation de vulnérabilités du protocole SMB (Server Message Block) sur des serveurs mal sécurisés et accessibles depuis Internet pour pénétrer les réseaux d’entreprise. Une fois cette tête de pont établie, les attaquants extraient les identifiants des comptes administrateurs et autres comptes privilégiés de la victime. Ils quittent ensuite temporairement l’environnement pour y réentrer via une connexion Remote Desktop Protocol (RDP) en utilisant les identifiants volés, une technique qui leur confère une apparence de légitimité.

Pour maintenir un accès persistant, les opérateurs Kraken déploient Cloudflared, l’outil de tunneling de Cloudflare, qu’ils configurent pour créer un tunnel inverse depuis la machine victime vers leur infrastructure. Parallèlement, ils installent SSHFS (SSH Filesystem), qui leur permet de naviguer dans l’environnement de la victime et d’exfiltrer les données sensibles via des systèmes de fichiers montés à distance. Cette combinaison d’outils légitimes détournés de leur usage normal complique considérablement la détection par les solutions de sécurité traditionnelles.

Utilisant ces connexions persistantes, les attaquants se déplacent latéralement vers toutes les machines accessibles du réseau, volent les données précieuses et préparent le terrain pour le déploiement des binaires ransomware. Le chiffreur est ensuite propagé via RDP en utilisant les comptes privilégiés compromis, permettant l’exécution coordonnée du ransomware sur l’ensemble des systèmes ciblés.

Le benchmarking : une innovation technique rare dans l’écosystème ransomware

La caractéristique la plus distinctive de Kraken réside dans sa capacité à évaluer les performances du système avant de lancer le chiffrement. Cette fonctionnalité, rarement observée dans les ransomwares modernes, permet d’optimiser l’attaque selon les capacités matérielles de chaque machine victime.

Concrètement, le ransomware effectue un test préalable pour mesurer la vitesse à laquelle la machine peut chiffrer des données. À partir de ce résultat, il adapte automatiquement sa stratégie : chiffrement intégral si la machine est suffisamment puissante, ou chiffrement partiel par blocs si les ressources sont limitées. Dans les deux cas, les fichiers deviennent inutilisables pour la victime.

Fonctionnement technique du benchmark de Kraken

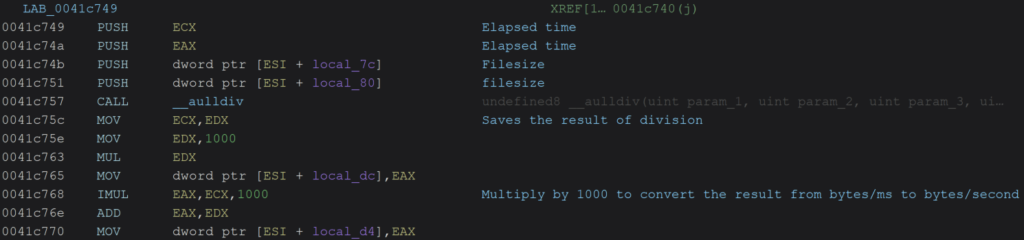

Le processus de benchmarking s’articule autour d’une séquence précise. L’attaquant peut activer cette fonctionnalité via les options de ligne de commande -tests, -tempfile et -tempsize. Le ransomware crée alors un fichier temporaire au chemin spécifié, le remplit avec des données aléatoires par blocs de 1 Mo jusqu’à atteindre la taille définie, puis enregistre le temps de départ via la fonction clock_gettime avant de procéder au chiffrement test.

Une fois l’opération terminée, il calcule le temps écoulé et la vitesse de chiffrement en Mo/s selon la formule : Speed = ((total bytes / elapsed time) * 1000) / 1048576. Cela permet le calcul d’un débit (par exemple en Mo/s) qui reflète la capacité réelle de chiffrement de la machine (CPU, disque, I/O). Le fichier test est ensuite supprimé via la fonction unlink().

Sur les systèmes Linux et ESXi, la logique reste identique : un test de performance est exécuté avant le chiffrement effectif, avec prise en compte du multithreading pour évaluer jusqu’où la machine peut être sollicitée sans provoquer d’instabilité. Cette étape est rare dans les familles de ransomware actuelles, ce qui fait la particularité de Kraken.

Chiffrement complet ou partiel : une décision automatisée

Selon les résultats du benchmark, le ransomware opte automatiquement pour un chiffrement complet ou un chiffrement partiel par blocs. Si la machine est jugée suffisamment performante, Kraken procède au chiffrement intégral de chaque fichier, rendant toute récupération extrêmement difficile. Si le débit mesuré s’avère insuffisant, le ransomware se rabat sur un chiffrement partiel qui ne touche qu’une portion de chaque fichier – une approche plus rapide mais tout aussi efficace pour rendre les données inexploitables.

Cette adaptation permet de mener l’attaque à terme dans un délai raisonnable, même sur des infrastructures lourdes comme des serveurs de fichiers volumineux ou des hyperviseurs ESXi hébergeant de nombreuses machines virtuelles, et permet ainsi d’augmenter les chances de succès de l’attaque.

Intérêt tactique pour les attaquants

Cette évaluation préalable poursuit plusieurs objectifs stratégiques. En adaptant le mode de chiffrement aux capacités réelles de la machine, Kraken évite la surcharge système qui pourrait déclencher des alertes de sécurité ou dégrader visiblement les performances, attirant ainsi l’attention des administrateurs. Le groupe peut ainsi augmenter considérablement les dégâts en un minimum de temps tout en maintenant un profil discret jusqu’à la révélation finale de l’attaque.

Ce benchmark aide Kraken à trouver un équilibre entre impact maximal et discrétion opérationnelle : suffisamment d’activité pour paralyser l’entreprise, mais pas au point de provoquer des crashs ou des pics de charge anormaux qui alerteraient immédiatement les systèmes de détection. En adaptant dynamiquement les paramètres de chiffrement à chaque machine, les opérateurs gagnent également en prévisibilité sur la durée de l’attaque et peuvent mieux coordonner leurs actions avec les autres phases de l’intrusion (exfiltration, arrêt de services, propagation latérale).

Neutralisation des mécanismes de récupération

Avant de déclencher le chiffrement proprement dit, Kraken prépare méticuleusement le terrain en supprimant les copies shadow, en vidant la corbeille via la fonction Windows SHEmptyRecycleBinA, et en désactivant les services de sauvegarde. Ces actions préventives visent à éliminer toute possibilité de récupération des données sans paiement de la rançon.

Architecture technique multiplateforme

Kraken se distingue par son architecture multiplateforme avec des chiffreurs distincts optimisés pour Windows, Linux et VMware ESXi, permettant de cibler l’ensemble des environnements d’entreprise modernes, des serveurs traditionnels aux infrastructures virtualisées.

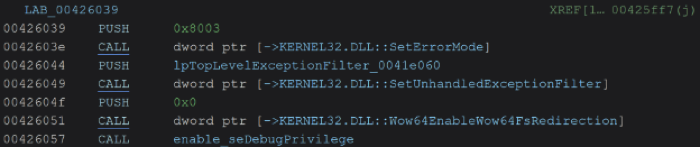

Le chiffreur Windows de Kraken

La version Windows est un exécutable 32 bits écrit en C++, probablement protégé par un empaqueteur (packer) reposant sur Golang. Pour garantir son efficacité sur les systèmes 64 bits, le ransomware désactive la redirection du système de fichiers WoW64 via la fonction Wow64EnableWow64FsRedirection avec l’argument False. Cette manipulation permet au binaire 32 bits d’accéder directement au dossier C:\Windows\System32 au lieu d’être redirigé vers SysWoW64, une étape essentielle pour désactiver les services de sauvegarde et chiffrer les fichiers système sur les machines 64 bits. Le ransomware élève ensuite ses privilèges en modifiant son token de processus pour obtenir SeDebugPrivilege, lui donnant accès aux fichiers verrouillés par d’autres processus.

Le chiffreur Windows intègre quatre modules de chiffrement parallèles hautement spécialisés :

- Module SQL Database : cible les serveurs Microsoft SQL en consultant le registre Windows pour identifier les instances MSSQLSERVER et SQLEXPRESS, puis récupère les chemins des fichiers de bases de données via la valeur SQLDataRoot avant de les chiffrer.

- Module Network Share : parcourt les partages réseau accessibles via les API Windows WNet, en ciblant les ressources de type RESOURCETYPE_DISK et RESOURCETYPE_ANY, tout en ignorant systématiquement les partages système ADMIN$ et IPC$.

- Module Local Drive : énumère tous les lecteurs disponibles via GetLogicalDrives, puis filtre les volumes amovibles, fixes et distants avec GetDriveTypeW, en excluant les CD-ROM.

- Module Hyper-V : découvre les machines virtuelles Hyper-V via des commandes PowerShell, récupère les chemins de leurs disques durs virtuels, force l’arrêt des VM en cours d’exécution, puis chiffre les fichiers VHD/VHDX.

Le ransomware déploie plusieurs techniques d’anti-analyse sophistiquées : obfuscation du flux de contrôle via de multiples boucles conditionnelles, suppression des boîtes de dialogue d’erreur Windows (SetErrorMode 0x8003), et délais d’exécution basés sur sleep pour échapper aux sandboxes. Le malware supprime également les points de restauration (vssadmin delete shadows) et vide la corbeille via l’API SHEmptyRecycleBinA.

Le chiffreur Linux/ESXi

La version Linux/ESXi est un exécutable ELF 64 bits développé en C++ et compilé avec crosstool-NG version 1.26.0. Elle intègre un module de détection de plateforme capable d’identifier les systèmes ESXi (via esxcli system version get) et les NAS Synology (via cat /etc/defaults/VERSION).

Sur les environnements ESXi, le ransomware inventorie et arrête de force les machines virtuelles actives pour déverrouiller leurs fichiers disque avant le chiffrement. Le variant Linux implémente le même mécanisme de benchmarking que la version Windows et réalise un chiffrement multi-thread en mode complet (solid) ou partiel (step) selon les paramètres de l’attaquant.

Le variant ELF peut s’exécuter en mode daemon via la fonction fork_as_daemon(), fonctionnant discrètement en arrière-plan. Après le chiffrement, un processus de nettoyage automatique entre en action : le ransomware génère un script bash (bye_bye.sh) qui supprime les fichiers log, l’historique du shell, le binaire du ransomware et le script lui-même, assurant l’auto-suppression complète du malware et minimisant les traces forensiques.

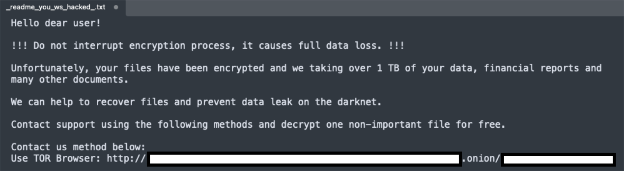

Caractéristiques communes

Les fichiers chiffrés reçoivent l’extension .zpsc et une note de rançon intitulée readme_you_ws_hacked.txt est déposée dans les répertoires impactés. Le ransomware utilise une combinaison de RSA-4096 pour le chiffrement asymétrique des clés et ChaCha20 pour le chiffrement symétrique des fichiers, offrant une protection cryptographique robuste. Pour permettre aux victimes de communiquer avec les attaquants et négocier le paiement, Kraken exclut intentionnellement les fichiers exécutables (.exe) et les bibliothèques (.dll), ainsi que les dossiers Program Files, Program Files (x86) et ProgramData du processus de chiffrement.

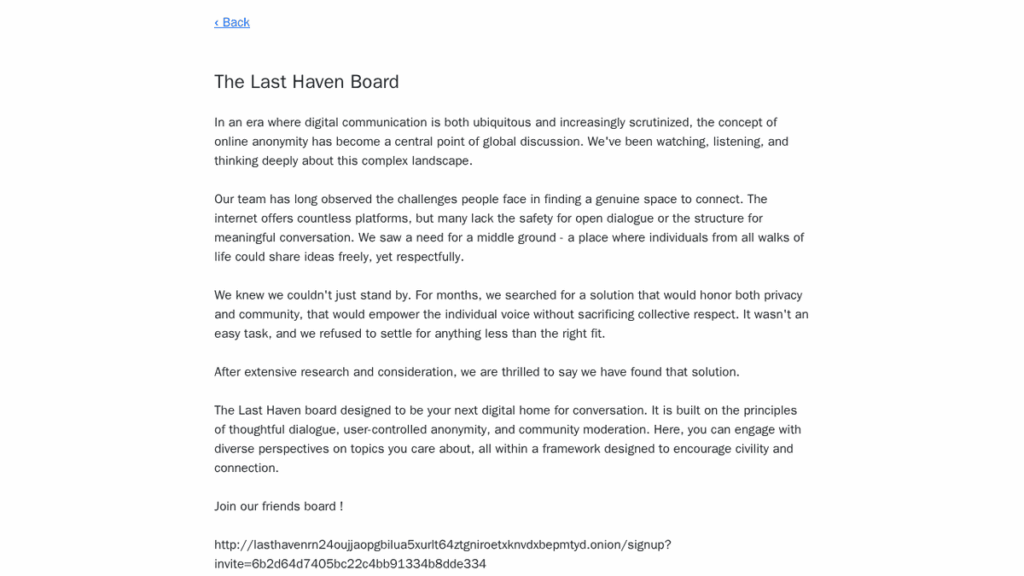

The Last Haven Board : ambitions au-delà du ransomware

En septembre 2025, Kraken a franchi une étape supplémentaire en dévoilant « The Last Haven Board », une plateforme de discussion clandestine présentée comme un espace de communication sécurisé destiné aux acteurs de l’underground cybercriminel. Cette initiative témoigne d’ambitions allant au-delà de simples opérations ransomware : Kraken cherche à construire un écosystème structuré capable de soutenir et fédérer d’autres acteurs malveillants.

L’annonce du soutien officiel des opérateurs HelloKitty et de WeaCorp, un collectif spécialisé dans le négoce d’exploits, vient conforter l’hypothèse d’une continuité directe entre les deux organisations. Kraken semble ainsi vouloir transformer son héritage HelloKitty en véritable plateforme de services pour l’écosystème cybercriminel.

Profil des victimes

Le groupe Kraken emploie la technique de double extorsion désormais standard dans l’écosystème ransomware : après avoir exfiltré les données sensibles, les attaquants chiffrent l’environnement de la victime et menacent de publier les informations volées sur leur site de fuite si la rançon n’est pas payée. Dans un cas documenté par Cisco Talos, la demande de rançon s’élevait à environ 1 million de dollars en Bitcoin, avec la promesse de déchiffrer l’environnement et de garantir la non-divulgation des données après paiement réussi.

Le groupe semble adopter une approche opportuniste sans concentration sur des secteurs d’activité spécifiques. Les victimes référencées sur le site de fuite de Kraken proviennent principalement des États-Unis, qui représentent la majorité des cas, suivis du Canada, du Royaume-Uni, du Danemark, du Panama et du Koweït. Les données de Ransomware.live indiquent également des victimes en Espagne, en Pologne et en Italie, avec une prédominance des secteurs technologiques, des services aux entreprises et des télécommunications.

Il convient de noter que lors de l’émergence initiale de Kraken en février 2025, le groupe avait revendiqué des attaques contre Cisco et CD Projekt Red sur son site de fuite. Cisco a cependant précisé que ces données provenaient d’une compromission de 2022 et étaient simplement republiées, suggérant que le groupe cherchait à établir sa crédibilité en s’appropriant d’anciens exploits de HelloKitty.

Recommandations de protection

Face à la sophistication de Kraken, les organisations doivent adopter une approche défensive multicouche qui adresse chaque étape de la chaîne d’attaque documentée.

1. Réduire la surface d’attaque exposée

La première priorité concerne la réduction de la surface d’attaque exposée. L’accès initial de Kraken s’effectuant systématiquement via l’exploitation de vulnérabilités SMB sur des serveurs exposés à Internet, il est impératif d’éliminer toute exposition directe de ce protocole sur le périmètre externe. Les services RDP doivent également être strictement limités aux connexions authentifiées et autorisées, idéalement protégées par une passerelle VPN ou une solution d’accès Zero Trust. L’application rigoureuse des correctifs de sécurité sur l’ensemble des systèmes, particulièrement ceux exposés, constitue un prérequis fondamental.

2. Protéger les identités et les accès privilégiés

La protection des identités et des accès représente le second axe critique. Le vol d’identifiants privilégiés constituant un pivot central de la méthodologie Kraken, le déploiement de l’authentification multifacteur sur toutes les interfaces administratives devient indispensable. Une politique de mots de passe robuste combinée à une surveillance active des activités RDP anormales et des connexions inattendues permettra de détecter les tentatives de réentrée via identifiants compromis. La segmentation réseau stricte limitera par ailleurs les possibilités de mouvement latéral en cas de compromission initiale.

3. Détecter les outils de persistance détournés

La détection des outils de persistance utilisés par Kraken mérite une attention particulière. Les équipes de sécurité doivent surveiller activement les connexions Cloudflared et SSHFS inattendues dans leur environnement, ces outils légitimes étant détournés par les attaquants pour maintenir leur accès et exfiltrer les données. La création de fichiers temporaires suivie d’opérations de chiffrement puis de suppression rapide peut également signaler un benchmarking en cours, offrant potentiellement une fenêtre de détection avant le déploiement du chiffrement réel.

4. Garantir la résilience des sauvegardes

Enfin, la résilience des sauvegardes demeure le dernier rempart contre les attaques ransomware. Les systèmes de sauvegarde doivent impérativement être isolés du réseau de production pour résister à la suppression systématique des copies shadow et à la désactivation des services de backup que Kraken effectue avant tout chiffrement. Des tests de restauration réguliers garantiront l’efficacité réelle de cette ligne de défense ultime.

Pour accompagner la mise en œuvre de ces mesures défensives, Cisco Talos a publié les indicateurs de compromission détaillés associés à Kraken, incluant les signatures de détection pour les principales solutions de sécurité. Ces éléments techniques sont disponibles dans leur étude complète.

Conclusion

Kraken illustre une tendance préoccupante dans l’écosystème ransomware : la résilience des groupes criminels qui, malgré les fuites de code source et les opérations de démantèlement, parviennent à se réinventer sous de nouvelles formes souvent plus sophistiquées. La filiation directe avec HelloKitty démontre que les marques ransomware établies ne disparaissent pas véritablement mais évoluent, capitalisant sur l’expertise accumulée et les connexions tissées dans l’underground cybercriminel.

La capacité de benchmarking adaptatif de Kraken représente une évolution significative dans la sophistication des ransomwares. En calibrant dynamiquement le processus de chiffrement aux capacités de chaque système, le groupe maximise l’impact tout en minimisant les risques de détection précoce. Cette approche « intelligente » pourrait inspirer d’autres acteurs malveillants et se généraliser dans les mois à venir.

La création du forum Last Haven Board avec le soutien affiché des opérateurs HelloKitty et de WeaCorp témoigne d’une volonté de structurer un écosystème criminel durable. Kraken ne se contente plus d’être une simple opération ransomware mais aspire à devenir une plateforme de services pour la communauté cybercriminelle, un modèle qui rappelle l’évolution d’autres groupes majeurs comme LockBit ou ALPHV/BlackCat vers des structures de type Ransomware-as-a-Service.

Pour les organisations, le message est clair : les défenses traditionnelles ne suffisent plus face à des adversaires qui combinent exploitation de vulnérabilités connues, détournement d’outils légitimes et optimisation algorithmique de leurs attaques. Une posture défensive proactive, combinant la sécurisation des services exposés, la protection des identités, la détection comportementale et des sauvegardes véritablement isolées, constitue désormais le minimum requis pour faire face à cette nouvelle génération de menaces.

Vous êtes victime d’un ransomware ? Contactez notre assistance 24/7. Nous apportons une réponse technique exclusive aux incidents ransomware, afin de vous aider à retrouver vos données et reprendre rapidement votre activité.

Sources :

- Cisco Talos : Unleashing the Kraken ransomware group

- BleepingComputer : Kraken ransomware benchmarks systems for optimal encryption choice

- BleepingComputer : HelloKitty ransomware behind CD Projekt Red cyberattack, data theft

- Infosecurity Magazine : Kraken Uses Benchmarking to Enhance Ransomware Attacks

- CYJAX : Kraken onto the extortion scene

- Ransomware.live : Kraken