Le groupe cybercriminel Nitrogen vient de connaître une mésaventure embarrassante qui transforme son ransomware en outil de destruction pure et simple. Une erreur de programmation dans leur malware ciblant les environnements VMware ESXi rend le déchiffrement des fichiers techniquement impossible, y compris pour les pirates eux-mêmes. Cette découverte, révélée par les chercheurs de Coveware le 2 février 2026, illustre de manière éclatante pourquoi le paiement des rançons ne garantit jamais la récupération des données.

Table des matières

ToggleUne faille cryptographique irréversible

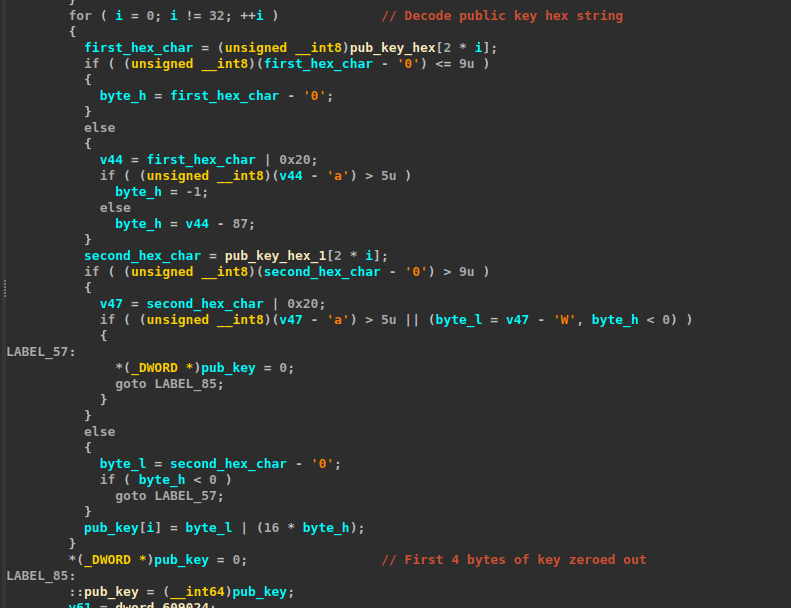

L’analyse technique menée par les équipes de Coveware révèle un dysfonctionnement fondamental dans le processus de chiffrement du ransomware Nitrogen. Le malware, qui dérive du code source de Conti 2 divulgué publiquement, contient une erreur de gestion de la mémoire qui corrompt systématiquement la clé publique utilisée pour chiffrer les fichiers des victimes. Cette corruption n’est pas anodine : elle rend mathématiquement impossible tout déchiffrement ultérieur, même si la victime accepte de payer la rançon demandée.

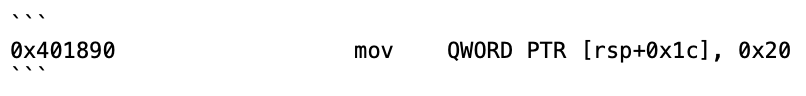

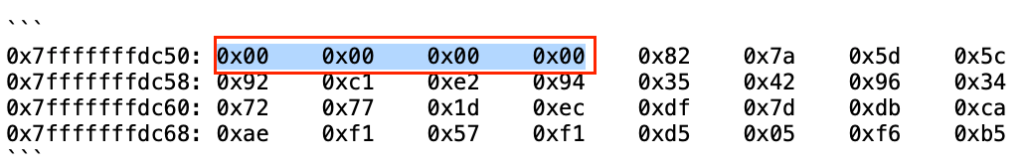

Le problème se situe précisément au niveau de la manipulation des variables en mémoire. Lors du processus de chiffrement, le malware stocke la clé publique à l’offset rsp+0x20 dans la pile mémoire. Cependant, immédiatement après, le programme écrit une autre variable de type QWORD (8 octets) à l’offset rsp+0x1c. Cette opération provoque un chevauchement mémoire qui écrase les quatre premiers octets de la clé publique, les remplaçant par des zéros.

Les chercheurs de Coveware expliquent que “la clé publique corrompue résultante n’a pas été générée à partir d’une clé privée, elle a été générée en écrasant par erreur quelques octets d’une autre clé publique. Le résultat final est que personne ne connaît réellement la clé privée qui correspond à la clé publique corrompue.” Cette corruption cryptographique transforme ce qui devrait être un processus réversible en destruction définitive.

Comprendre le mécanisme de chiffrement et son échec

Pour saisir toute la gravité de cette erreur, il faut comprendre le fonctionnement attendu d’un ransomware utilisant le chiffrement asymétrique Curve25519 couplé à l’algorithme ChaCha8. Dans une implémentation correcte, le malware génère pour chaque fichier ciblé une paire de clés cryptographiques unique basée sur l’algorithme Curve25519 : une clé privée et sa clé publique correspondante. Cette paire de clés permet ensuite de créer un “secret partagé” qui servira de verrou pour les données. Ce secret partagé devient la clé de chiffrement pour l’algorithme symétrique ChaCha8, qui verrouille effectivement le contenu du fichier. Enfin, seule la clé publique générée pour ce fichier spécifique est archivée dans le pied de page (footer) du document chiffré.

Le déchiffrement repose sur l’opération inverse : l’outil fourni par les criminels contient leur clé privée maîtresse qui, échangée avec la clé publique stockée dans chaque fichier, permet de recréer le même secret partagé et donc de déverrouiller les données.

Mais dans le cas de Nitrogen, la corruption des quatre premiers octets de la clé publique brise cette chaîne cryptographique. Puisque la clé publique enregistrée n’a jamais été mathématiquement dérivée d’une clé privée légitime mais résulte d’un écrasement mémoire accidentel, aucune clé privée existante ne peut être utilisée pour générer le secret partagé nécessaire au déchiffrement : ChaCha8 a verrouillé les fichiers avec une clé que personne ne connaît, pas même les cybercriminels. Le lien cryptographique est définitivement rompu.

Les organisations touchées dans une impasse totale

Cette découverte place les victimes du ransomware Nitrogen dans une situation particulièrement tragique. Les organisations dont les serveurs ESXi ont été chiffrés par cette variante défectueuse et qui ne disposent pas de sauvegardes viables se retrouvent face à une perte de données définitive. Coveware est catégorique : “même l’acteur de la menace lui-même est incapable de les déchiffrer, et les victimes sans sauvegardes viables n’ont aucune possibilité de récupérer leurs serveurs ESXi chiffrés. Payer une rançon n’aidera pas ces victimes, car la clé/l’outil de déchiffrement ne fonctionnera pas.”

L’équipe de réponse aux incidents de Coveware recommande aux organisations impactées par Nitrogen de faire preuve d’une extrême prudence dans l’analyse de leurs options de récupération. Tout fichier chiffré par la variante ESXi sans sauvegarde disponible doit être analysé en collaboration avec l’échantillon de malware correspondant pour déterminer avec certitude s’il est affecté par ce bug cryptographique. Cette vérification technique devient indispensable avant d’envisager quelque négociation que ce soit avec les attaquants.

Un groupe cybercriminel établi depuis 2023

Le groupe Nitrogen n’est pas un acteur novice du paysage cybercriminel. Identifié pour la première fois en 2023, le groupe a débuté comme développeur et opérateur de malware facilitant l’accès initial pour d’autres cybercriminels. À l’origine, Nitrogen créait et vendait un loader progressif sophistiqué, un petit bout de code intégré aux programmes d’installation d’applications légitimes comme WinSCP, Advanced IP Scanner, AnyDesk ou PuTTY. Ces applications étaient spécifiquement choisies parce qu’elles sont fréquemment téléchargées par les équipes informatiques et les utilisateurs techniques.

La stratégie d’infection reposait sur de la publicité malveillante (malvertising) diffusée via Google et Bing, une technique également utilisée dans les campagnes ClickFix, redirigeant les victimes vers de faux sites de téléchargement. Une fois l’application compromise installée, le malware procédait à un parachargement de DLL (DLL sideloading), chargeant une bibliothèque de liens dynamiques malicieuse au lieu du fichier système légitime.

Le loader Nitrogen fonctionnait selon une architecture multi-étapes progressive : après l’installation de l’application piégée et le parachargement de la DLL malveillante, un composant intermédiaire (stager) prenait le relais pour décompresser ou télécharger la phase suivante de l’attaque. Cette phase déployait généralement des scripts Python accompagnés de beacons de commande et contrôle (C2) comme Cobalt Strike ou Sliver, établissant ainsi une communication permanente avec l’infrastructure des attaquants. Cette architecture modulaire permettait d’établir une persistance robuste sur les systèmes compromis tout en facilitant les mouvements latéraux ultérieurs dans l’environnement de la victime.

L’évolution vers la double extorsion

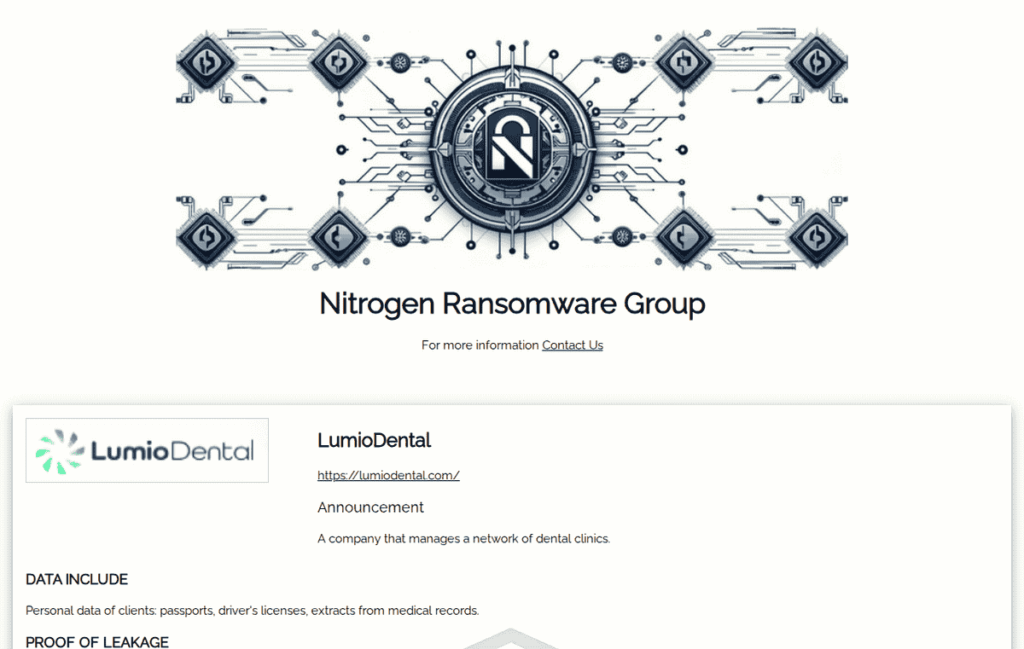

L’activité de Nitrogen a connu une transformation significative autour de septembre 2024, lorsque le groupe a cessé de vendre son malware à des tiers pour devenir un opérateur de ransomware à part entière. Cette transition a été marquée par l’apparition de leurs premières victimes publiques sur leur site de divulgation baptisé “NitroBlog”. Le groupe a développé sa propre souche de ransomware, dérivée du code source de Conti 2 qui avait été divulgué publiquement en 2022 dans le contexte de la guerre en Ukraine.

Nitrogen a adopté le modèle de la double extorsion, exfiltrant les données sensibles des victimes vers leur infrastructure avant de procéder au chiffrement des systèmes. Le ransomware ajoute l’extension “.nba” aux fichiers chiffrés et dépose une demande de rançon nommée “readme.txt” sur le bureau et dans chaque dossier affecté. Les victimes qui refusent de négocier voient leurs données publiées sur le site de leaks, où le groupe expose publiquement les informations volées pour faire pression sur les organisations compromises.

Une illustration frappante de l’inefficacité du paiement des rançons

Cette découverte constitue un argument supplémentaire et particulièrement percutant contre le paiement des rançons. Les autorités et les experts en cybersécurité répètent inlassablement ce message : rien ne garantit que les cybercriminels possèdent effectivement les moyens techniques de déchiffrer vos systèmes, même s’ils ont l’intention de le faire. Dans le cas de Nitrogen, il ne s’agit plus d’une question de bonne foi ou de compétence des attaquants, mais d’une impossibilité mathématique pure et simple.

Cette défaillance technique bouleverse la logique économique du ransomware. Là où il devrait exister un échange criminel mais rationnel (données contre paiement), il ne subsiste qu’une impasse totale. Les fichiers sont irrémédiablement perdus, et les cybercriminels ne peuvent honorer leur part du “marché noir”, même s’ils le souhaitaient. Cette situation érode profondément la crédibilité du groupe auprès de futures victimes potentielles. Un ransomware qui ne peut pas tenir sa promesse fondamentale de déchiffrement mine la viabilité même du modèle économique criminel, car les organisations ciblées perdent toute incitation rationnelle à négocier si elles découvrent que le déchiffrement est techniquement impossible.

Des répercussions sur l’écosystème criminel

Au-delà des victimes directes, cette erreur de programmation pourrait avoir des répercussions significatives sur la position de Nitrogen dans l’écosystème cybercriminel. La réputation est un élément central dans le fonctionnement des groupes de ransomware, particulièrement pour ceux qui opèrent selon le modèle RaaS (Ransomware-as-a-Service) ou qui collaborent avec des affiliés. Un groupe incapable de garantir le déchiffrement effectif des systèmes compromis risque de voir ses affiliés potentiels se tourner vers des opérations plus fiables.

Cette situation soulève également des questions sur les processus de développement et de contrôle qualité au sein des groupes cybercriminels. Les chercheurs qualifient cette anomalie d’erreur de codage manifeste qui aurait dû être détectée lors de tests basiques du malware sur des environnements de laboratoire. Le fait qu’elle ait échappé à tout processus de vérification suggère soit une précipitation dans le déploiement de cette variante ESXi, soit un manque de rigueur dans les procédures internes du groupe. Cette négligence contraste avec la sophistication généralement observée dans les opérations de ransomware modernes.

Recommandations pour les organisations

Face à cette menace, les organisations doivent renforcer leur posture de sécurité, particulièrement concernant leurs environnements de virtualisation VMware ESXi qui constituent des cibles privilégiées pour de nombreux groupes de ransomware. Les mesures préventives essentielles incluent :

- la mise en œuvre d’une stratégie de sauvegarde robuste suivant la règle 3-2-1 au minimum (trois copies des données, sur deux supports différents, avec une copie hors site), avec des sauvegardes régulièrement testées et isolées du réseau principal ;

- la surveillance stricte des téléchargements de logiciels, en privilégiant systématiquement les sites officiels des éditeurs plutôt que les résultats de recherche sponsorisés qui peuvent être compromis par du malvertising ;

- la segmentation du réseau pour limiter les mouvements latéraux en cas de compromission initiale ;

- la mise à jour régulière des hyperviseurs ESXi et l’application des correctifs de sécurité VMware dès leur publication ;

- la formation continue des équipes informatiques aux techniques d’ingénierie sociale et de malvertising utilisées par Nitrogen et d’autres groupes similaires ;

- le déploiement de solutions EDR (Endpoint Detection and Response) capables de détecter les comportements suspects liés au parachargement de DLL et aux beacons C2 comme Cobalt Strike ou Sliver.

Pour les organisations déjà victimes de Nitrogen, l’analyse forensique devient capitale. Il est impératif de conserver les échantillons de malware qui ont chiffré les systèmes et de les faire analyser par des experts en réponse aux incidents pour déterminer avec certitude s’ils sont affectés par le bug cryptographique. Cette analyse permettra d’éviter des négociations inutiles et des paiements qui ne mèneront à aucune récupération de données.

Un cas d’école pour l’avenir

L’affaire Nitrogen s’inscrit dans une série de dysfonctionnements techniques survenus dans l’écosystème des ransomwares. En décembre 2025, un autre groupe de cybercriminels avait laissé par inadvertance leur clé de déchiffrement accessible publiquement, permettant aux victimes de récupérer leurs données gratuitement. Ces incidents rappellent que les groupes cybercriminels, malgré leur sophistication technique croissante et leur professionnalisation apparente, ne sont pas à l’abri d’erreurs humaines et de négligences qui peuvent compromettre totalement l’efficacité de leurs opérations.

Pour les professionnels de la cybersécurité et les décideurs, le cas Nitrogen servira d’exemple concret et documenté lors des discussions sur les politiques de réponse aux incidents. Il démontre de manière irréfutable que le paiement d’une rançon ne constitue jamais une garantie de récupération, même lorsque les attaquants auraient théoriquement l’intention de coopérer. Les outils peuvent être défectueux, les clés peuvent être perdues, et comme le prouve spectaculairement cette affaire, le malware lui-même peut contenir des bugs rendant le déchiffrement techniquement impossible.

La sécurité par la prévention plutôt que par la rançon

Cette découverte de Coveware renforce un principe fondamental de la cybersécurité : la seule défense véritablement fiable reste la prévention et la préparation, avec des sauvegardes solides régulièrement testées et un plan de continuité d’activité éprouvé. Les organisations qui investissent dans des architectures résilientes, dans la formation de leurs équipes et dans des processus de sauvegarde robustes sont celles qui survivent aux attaques de ransomware, indépendamment des capacités ou des intentions des attaquants.

Le bug de Nitrogen illustre parfaitement pourquoi les recommandations des agences gouvernementales et des experts en cybersécurité convergent systématiquement vers la même conclusion : ne jamais payer les rançons. Non seulement le paiement finance directement les activités criminelles et encourage de nouvelles attaques, mais il ne garantit absolument pas la récupération des données. Dans le cas de Nitrogen, cette absence de garantie atteint son paroxysme : même avec la meilleure volonté du monde, les cybercriminels ne peuvent pas déchiffrer ce que leur propre malware a corrompu.

Sources :

Coveware : Nitrogen Ransomware: ESXi malware has a bug!

The Register : Nitrogen can’t unlock its own ransomware after coding error

Barracuda : Nitrogen ransomware: From staged loader to full-scale extortion

Sophos : Into the tank with Nitrogen

Ransomware live : Nitrogen