Les cybercriminels s’emparent d’un nouvel outil d’IA destiné initialement à renforcer la cybersécurité pour exploiter rapidement les vulnérabilités zero-day. Cette évolution marque un autre tournant dans la course à l’armement numérique et transforme l’économie du cybercrime.

L’intelligence artificielle ne cesse de modifier radicalement ce que l’on savait, jusqu’ici, de la cybersécurité, et, vous vous en doutez, pas forcément dans le bon sens. HexStrike AI, un framework offensif open source développé par le chercheur en sécurité Muhammad Osama, conçu initialement pour aider les équipes de sécurité, a été rapidement détourné par les cybercriminels pour automatiser leurs attaques. Cette appropriation malveillante illustre parfaitement la double nature de l’IA en cybersécurité : un outil qui peut renforcer les défenses tout comme elle peut amplifier les menaces de manière exponentielle.

Table des matières

ToggleUn outil légitime détourné à des fins malveillantes

HexStrike AI se présente comme « un framework révolutionnaire de sécurité offensive alimenté par l’IA qui combine des outils de sécurité professionnels avec des agents IA autonomes ». L’outil, disponible gratuitement sur GitHub depuis juillet 2025 où il a déjà recueilli plus de 1 800 étoiles et 400 forks, permet l’intégration d’agents IA capables d’utiliser automatiquement plus de 150 outils de cybersécurité pour les tests de pénétration automatisés et la découverte de vulnérabilités.

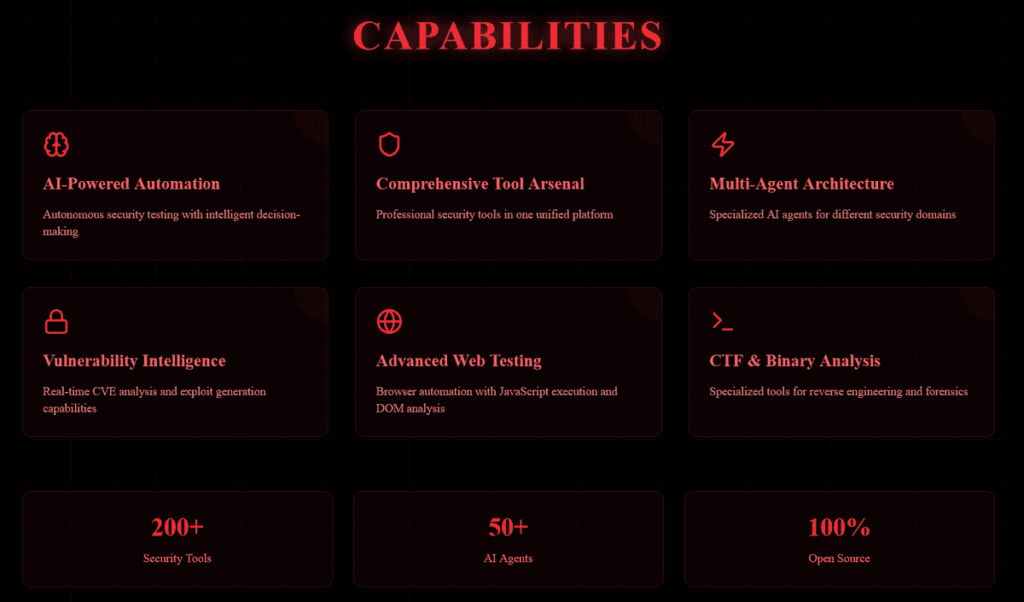

Un principe de fonctionnement est révolutionnaire : HexStrike-AI agit comme un « cerveau » orchestrant des dizaines d’agents IA spécialisés. Ces agents peuvent utiliser des outils reconnus comme Nmap, Metasploit, Burp Suite, ou John the Ripper, le tout de manière autonome et coordonnée. L’utilisateur n’a qu’à donner des instructions générales comme « Effectue une évaluation de sécurité complète de … » ou “Trouve les vulnérabilités de cette application” pour que le système déploie automatiquement une chaîne d’outils adaptée.

Architecture technique : quand l’IA orchestre l’attaque

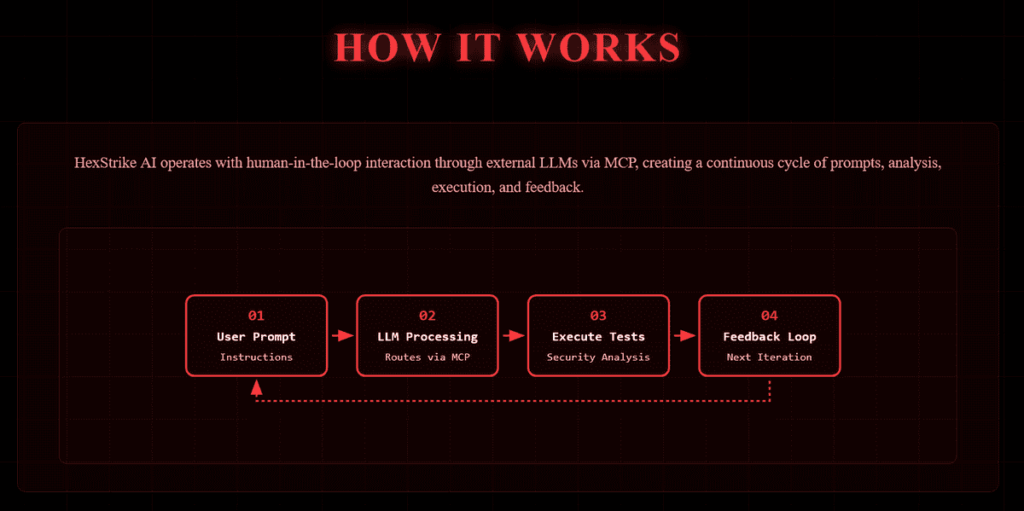

L’architecture de HexStrike AI repose sur le Model Context Protocol (MCP) d’Anthropic, qui établit un serveur FastMCP agissant comme hub de communication entre les grands modèles de langage (LLM) — Claude, GPT, Copilot — et les fonctions d’outils. Cette approche permet une orchestration fluide où les commandes peuvent être émises de manière programmatique sans intervention humaine constante.

Les LLM jouent ici le rôle de moteur de raisonnement et de planification, décomposant les objectifs d’attaque en étapes logiques, sélectionnant les outils appropriés selon le contexte, interprétant les résultats intermédiaires et ajustant dynamiquement la stratégie d’exploitation. Cette capacité de raisonnement contextuel distingue fondamentalement HexStrike AI des scripts d’attaque traditionnels à séquences fixes.

Le système intègre plus de 12 agents IA autonomes spécialisés, pilotés par ces LLM, avec des rôles précis : IntelligentDecisionEngine pour la planification stratégique, CVEIntelligenceManager pour l’intelligence en temps réel sur les vulnérabilités, et AIExploitGenerator pour la création automatisée d’exploits. Chaque outil est abstrait dans une fonction standardisée, rendant l’orchestration transparente et automatique.

Une fonctionnalité particulièrement inquiétante est la logique de retry et la gestion de récupération intégrées au client. Cela garantit que les opérations continuent de manière fiable même en cas d’échec, une caractéristique critique lors de l’enchaînement de scans, d’exploits et de tentatives de persistance. Le système inclut également des fonctionnalités de sécurité comme le Safe Mode et la validation de scope, ironiquement conçues pour limiter les abus mais facilement contournables par des acteurs malveillants.

Cette architecture LLM-centrée transforme les cyberattaques d’opérations techniques rigides en processus adaptatifs pilotés par l’intelligence artificielle conversationnelle. Elle se déploie concrètement à travers un workflow automatisé structuré en quatre phases critiques.

Automatisation et workflow d’attaque : de la reconnaissance à l’exfiltration

Selon la recherche menée par Check Point, HexStrike AI automatise l’intégralité du processus d’attaque, de la reconnaissance initiale à l’exfiltration finale des données. Le framework orchestre un workflow complet en quatre phases critiques :

Phase 1 – reconnaissance et scan : les agents IA effectuent automatiquement l’énumération des sous-domaines, la découverte de services, et l’identification des vulnérabilités sur des milliers de cibles simultanément.

Phase 2 – exploitation : le système génère et adapte automatiquement les exploits en fonction des vulnérabilités découvertes, testant différentes variantes jusqu’au succès.

Phase 3 – persistance : une fois l’accès obtenu, HexStrike AI déploie automatiquement des webshells et établit des mécanismes de persistance pour maintenir l’accès au système compromis.

Phase 4 – exfiltration : le framework structure l’extraction des données sensibles en workflows IA optimisés, réduisant considérablement le temps nécessaire pour transférer en masse les informations hors du réseau cible.

Performance et scalabilité industrielle

L’architecture LLM décrite précédemment transforme radicalement les capacités offensives à deux niveaux complémentaires. D’une part, elle accélère considérablement chaque étape individuelle du processus d’attaque, réduisant des opérations de plusieurs jours à quelques minutes. D’autre part, elle permet une industrialisation sans précédent grâce à la parallélisation massive et à l’adaptation dynamique, transformant le cybercrime artisanal en véritable processus industriel.

Performance quantifiée : quand l’IA accélère le cybercrime

Les performances de HexStrike AI v6.0 démontrent une accélération sans précédent des capacités offensives selon les données techniques disponibles :

| Type d’évaluation | Temps manuel | HexStrike AI | Facteur d’accélération |

|---|---|---|---|

| Énumération sous-domaines | 24 heures | 5-10 minutes | x24 |

| Scan de vulnérabilités | 4-8 heures | 15-30 minutes | x16 |

| Tests sécurité web | 6-12 heures | 20-45 minutes | x18 |

| Développement d’exploits | 2-10 jours | 30-120 minutes | x96 |

Ces chiffres, calculés par GBhackers, révèlent une transformation qualitative du cybercrime : ce qui nécessitait auparavant des équipes spécialisées pendant des semaines peut désormais être accompli par un seul opérateur en quelques heures. Le facteur d’accélération le plus impressionnant concerne le développement d’exploits, où HexStrike AI compresse un processus traditionnellement long et complexe en une procédure automatisée de moins de deux heures.

Scalabilité industrielle et adaptation dynamique

La véritable force de HexStrike AI réside dans sa capacité d’adaptation et de parallélisation. Contrairement aux attaques traditionnelles limitées par les ressources humaines, le framework peut lancer des attaques simultanées contre des milliers de cibles, chaque agent IA travaillant de manière indépendante tout en partageant les informations découvertes.

L’adaptation dynamique constitue un atout majeur : en cas d’échec d’une technique d’exploitation ou d’exfiltration, HexStrike AI module automatiquement sa stratégie en temps réel, testant des méthodes alternatives jusqu’à la réussite. Cette capacité d’apprentissage et d’adaptation augmente considérablement le taux de succès des attaques, transformant les tentatives d’intrusion en véritables campagnes industrielles.

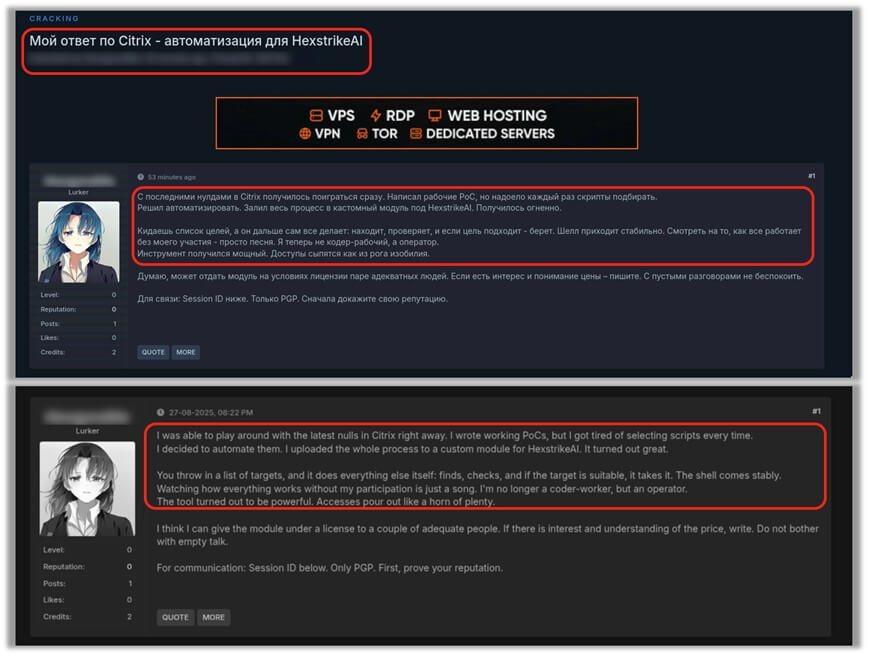

Un cybercriminel témoigne de cette transformation sur un forum clandestin : « Je ne suis plus un ouvrier codeur, mais un opérateur« , illustrant comment l’IA élève le niveau d’abstraction et démocratise l’accès aux techniques d’attaque avancées. Cette évolution marque le passage d’un cybercrime artisanal nécessitant des compétences techniques pointues vers un modèle industrialisé où l’expertise technique est encapsulée dans l’orchestration IA.

L’exploitation express des vulnérabilités Citrix

L’efficacité redoutable de HexStrike AI s’est manifestée concrètement lors de la divulgation récente de trois vulnérabilités critiques affectant les appliances Citrix NetScaler ADC et Gateway. Les vulnérabilités CVE-2025-7775, CVE-2025-7776 et CVE-2025-8424 ont été rapidement exploitées par des cybercriminels utilisant ce framework, selon les chercheurs de Check Point qui ont observé des discussions significatives sur le dark web.

Chronologie d’exploitation accélérée

La vulnérabilité CVE-2025-7775, considérée comme la plus critique avec un score CVSS de 9.2, permet une exécution de code à distance sans authentification. Traditionnellement, l’exploitation de telles vulnérabilités nécessite « des opérateurs hautement qualifiés et des semaines de développement« pour comprendre les opérations mémoire, les contournements d’authentification et les particularités de l’architecture NetScaler.

Avec HexStrike AI, cette timeline s’effondre dramatiquement. Les chercheurs de Check Point rapportent que dans les 12 heures suivant la divulgation des vulnérabilités, des acteurs malveillants prétendaient déjà utiliser HexStrike AI pour scanner et exploiter les instances NetScaler vulnérables, réduisant le temps d’exploitation « de plusieurs jours à moins de 10 minutes« .

Ampleur de la menace et commercialisation des accès

Selon Bleeping Computer, les données de la ShadowServer Foundation révèlent l’ampleur de la menace : près de 8 000 endpoints restaient vulnérables à CVE-2025-7775 au 2 septembre 2025, en baisse par rapport aux 28 000 de la semaine précédente. Cette diminution, bien qu’encourageante, laisse encore des milliers de systèmes exposés à des attaques automatisées.

Les cybercriminels ne se contentent pas d’exploiter ces vulnérabilités : ils proposent désormais à la vente des instances NetScaler compromises sur les forums clandestins, créant un véritable marché de l’accès illégal aux infrastructures critiques. Cette commercialisation immédiate des accès compromis illustre la transformation de l’exploitation de vulnérabilités en processus industriel.

Impact sur l’économie des ransomwares

HexStrike AI transforme fondamentalement l’économie criminelle en démocratisant l’accès aux techniques d’attaque avancées et en créant de nouveaux modèles économiques basés sur l’automatisation. Cette évolution redéfinit les règles du marché des ransomwares et accélère la professionnalisation du cybercrime.

Abaissement du seuil technique

L’orchestration IA permet à des acteurs moins compétents d’exécuter des campagnes complexes, élargissant considérablement le marché des ransomware-as-a-service (RaaS). Cette démocratisation augmente la concurrence entre groupes criminels, tirant les prix à la baisse tout en multipliant exponentiellement le nombre d’attaques. Des script kiddies pourraient désormais orchestrer des attaques de niveau expert simplement en donnant des instructions en langage naturel à l’IA.

Nouveaux modèles économiques criminels

Des attaques qui prenaient des semaines et mobilisaient des équipes entières peuvent désormais être lancées en parallèle sur des milliers de cibles avec un seul opérateur. Cette scalabilité industrielle favorise les ransomwares de masse et permet un enrichissement rapide des cybercriminels. Les groupes criminels peuvent désormais adopter des stratégies d’attaques de masse automatisées, ciblant massivement des vulnérabilités fraîchement divulgées.

Rentabilité accrue

D’un point de vue financier, HexStrike AI révolutionne l’économie de l’attaque : réduction drastique de la durée et des coûts d’une campagne, multiplication des opportunités de « runs successful » (exfiltration réussie, rançon obtenue), et facilitation de la revente d’accès et de données sur les places de marché criminelles. Le retour sur investissement des campagnes malveillantes s’améliore exponentiellement.

Compression des cycles d’attaque

Les accès compromis sont immédiatement revendus, déclenchant des opérations ransomware en chaîne sur les secteurs sensibles avec des délais d’intervention et de mitigation quasiment nuls pour les victimes. Cette rapidité d’exécution compresse dramatiquement la fenêtre de réaction défensive, transformant l’écosystème de la cybersécurité en course permanente contre la montre.

Position du créateur, risques systémiques et contre-mesures

L’appropriation malveillante de HexStrike AI soulève des questions fondamentales sur le développement responsable d’outils IA en cybersécurité. Entre les intentions défensives du créateur, les risques inhérents de détournement et les nouvelles vulnérabilités des agents IA, cette situation illustre parfaitement les défis de l’innovation sécuritaire à l’ère de l’intelligence artificielle conversationnelle.

La position du créateur : défendre avant d’attaquer

Interrogé par The Register sur le potentiel d’abus de son framework, Muhammad Osama, le créateur de HexStrike AI, maintient que son outil a été « construit comme un framework orienté défenseur pour accélérer les tests de pénétration ». Il souligne que l’objectif est d’aider les défenseurs à découvrir les vulnérabilités avant les attaquants, en utilisant l’IA pour simuler diverses voies d’attaque à la vitesse de la machine.

Il reconnaît néanmoins que : « Comme d’autres frameworks de sécurité, il peut être mal utilisé, mais il n’inclut pas d’exploits zero-day pré-construits. Il automatise les flux de travail, et d’autres peuvent insérer leur propre logique. » Il révèle également avoir « retenu la publication de la version basée sur RAG (Retrieval-Augmented Generation), qui peut intégrer dynamiquement l’intelligence CVE et ajuster les tests en temps réel« , pour équilibrer soigneusement l’autonomisation des défenseurs et la limitation des abus.

Dans des déclarations rapportées par Cybernews, sa vision défensive reste résolument optimiste : « Les défenseurs ont une opportunité unique de faire pencher la balance de leur côté. Les attaquants bougent souvent de manière opportuniste et chaotique, tandis que les défenseurs, s’ils adoptent l’automatisation et l’orchestration pilotée par l’IA, peuvent construire des défenses systématiques, adaptatives et résilientes qui dépassent ce que permettent les processus manuels.«

Le dilemme du dual-use : quand les outils de défense deviennent des armes

HexStrike AI illustre parfaitement le dilemme de la double utilisation (dual-use) des technologies IA en cybersécurité. Ce problème dépasse le cadre de cet outil spécifique et soulève des questions fondamentales sur le développement d’outils IA pour la sécurité.

Des recherches récentes de l’Alias Robotics et Oracle Corporation révèlent que les agents IA cybersécurité comme PentestGPT portent des risques élevés d’injection de prompts, transformant effectivement les outils de sécurité en armes cyber via des instructions cachées. Cette vulnérabilité intrinsèque des systèmes IA menace directement les testeurs de pénétration et les équipes de sécurité qui déploient ces outils, créant un paradoxe où les défenseurs s’exposent à de nouveaux risques en tentant de renforcer leurs capacités défensives.

Un changement de paradigme dans la cybersécurité

L’émergence de HexStrike AI marque un moment charnière dans l’évolution des cybermenaces. Amit Weigman, directeur de l’ingénierie des solutions chez Check Point, souligne que « la fenêtre entre la divulgation et l’exploitation de masse se réduit dramatiquement« . Cette compression temporelle transforme l’écosystème de la cybersécurité en course permanente contre la montre.

Ce changement de paradigme force les organisations à repenser leurs stratégies de défense. Les cycles de correctifs traditionnels, mesurés en semaines, deviennent obsolètes quand le temps d’exploitation se mesure désormais en heures. La recherche Check Point confirme que « HexStrike AI représente un changement de paradigme plus large, où l’orchestration IA sera de plus en plus utilisée pour weaponiser les vulnérabilités rapidement et à grande échelle« .

Recommandations pour les équipes de sécurité

Face à cette nouvelle menace, la recherche Check Point recommande aux défenseurs d’adopter une approche multicouche urgente :

- détection adaptative : les signatures statiques et les règles ne suffiront plus. Les systèmes de détection doivent ingérer une intelligence fraîche, apprendre des attaques en cours et s’adapter dynamiquement

- défense pilotée par l’IA : tout comme les attaquants construisent des couches d’orchestration, les défenseurs doivent déployer des systèmes IA capables de corréler la télémétrie, détecter les anomalies et répondre de manière autonome à la vitesse de la machine

- raccourcissement drastique des cycles de correctifs : quand le temps d’exploitation se mesure en heures, le patching ne peut plus être un processus de plusieurs semaines. Les pipelines automatisés de validation et déploiement de correctifs deviennent essentiels

- fusion de l’intelligence sur les menaces : surveiller les discussions du dark web et les forums clandestins devient un apport défensif critique. Les signaux précoces fournissent un temps de préparation vital

- ingénierie de la résilience : assumer la compromission et architecturer les systèmes avec segmentation, moindre privilège et capacités de récupération robustes pour que l’exploitation réussie ne signifie pas un impact catastrophique

L’avenir : une version encore plus puissante en préparation

Le développeur prévoit de publier prochainement une mise à jour majeure, HexStrike AI v7.0, qui étendra les capacités à plus de 250 agents IA et outils, avec une configuration en une commande, le support Docker, un client desktop natif et un système RAG entièrement intégré permettant une adaptation en temps réel aux zero-days et une recherche d’exploits dynamique. Cette évolution promettra une automatisation défensive de nouvelle génération mais risque également d’amplifier les capacités offensives.

Conclusion : quand l’IA redéfinit la guerre cyber

HexStrike AI représente l’incarnation concrète d’une architecture conceptuelle que Check Point Research avait anticipée : un cerveau d’orchestration central dirigeant des agents IA spécialisés. Ce qui était autrefois théorique est maintenant opérationnel, et les attaquants ne perdent pas de temps pour l’exploiter.

Cette évolution transcende le simple problème technique pour devenir un changement fondamental dans la nature même des cyberattaques. L’automatisation intelligente permet désormais à des acteurs moins qualifiés d’exécuter des attaques sophistiquées, démocratisant en quelque sorte la cybercriminalité avancée et transformant l’économie souterraine du numérique.

L’industrialisation du cybercrime par l’IA crée un écosystème où les attaques se déploient à une échelle et une vitesse inédites, forçant les défenseurs à abandonner leurs approches traditionnelles pour embrasser eux aussi l’automatisation intelligente.

Pour les défenseurs, l’urgence est triple : traiter les vulnérabilités actuelles avec une rapidité inédite, se préparer à un avenir où l’orchestration pilotée par l’IA sera la norme, et développer des contre-mesures IA capables de rivaliser avec la sophistication croissante des outils offensifs. Plus tôt la communauté de la sécurité s’adaptera – en corrigeant plus rapidement, en détectant plus intelligemment et en répondant à la vitesse de la machine – plus grande sera notre capacité à suivre le rythme dans cette nouvelle ère de conflit cyber industrialisé.

L’avènement de HexStrike-AI confirme définitivement ce que la communauté sécuritaire redoutait : la convergence entre l’orchestration IA et l’outillage offensif n’était pas théorique. Ce qui semblait être une possibilité émergente est maintenant une réalité opérationnelle qui redéfinit les règles du jeu cybersécuritaire pour les années à venir.

Sources principales de l’article :

- Check Point Research : HexStrike AI: When LLMs Meet Zero-Day Exploitation

- The Register : HexStrike AI Citrix exploits

- Cybernews : AI brain HexStrike runs cyberattacks on its own

- FedNinjas : HexStrike-AI tool exploits n-day flaws

- BleepingComputer : Hackers use new HexStrike-AI tool to rapidly exploit n-day flaws

- GBHackers : HexStrike AI Links Security Tools

- Vulert : HexStrike-AI weaponized: threat actors exploit

- Artificial Intelligence News : AI hacking tool exploits zero-day security vulnerabilities in minutes

- Security Affairs : Crooks turn HexStrike AI into a weapon for fresh vulnerabilities