Les cybercriminels redoublent d’ingéniosité pour contourner les protections classiques, et l’adoption de la technique FileFix par le groupe de ransomware Interlock illustre parfaitement cette tendance inquiétante. Cette nouvelle méthode d’attaque, démontrée par le chercheur en sécurité mr.d0x et déployée opérationnellement par Interlock depuis juillet 2025, représente une évolution notable des techniques d’ingénierie sociale, en exploitant la confiance que nous accordons aux interfaces usuelles de Windows.

A le différence des attaques traditionnelles qui s’appuient sur des vulnérabilités logicielles, FileFix weaponise (transforme en arme offensive à des fins malveillantes) des fonctionnalités légitimes du système d’exploitation pour tromper les utilisateurs. Cette approche transforme l’Explorateur de fichiers Windows – un outil quotidien- en vecteur d’infection, marquant un tournant dans les stratégies d’accès initial des cybercriminels.

Table des matières

ToggleL’anatomie de FileFix : une sophistication redoutable

Des fondements ClickFix à l’innovation FileFix

La technique FileFix trouve ses origines dans la méthode ClickFix. Apparue début 2024, cette méthode d’ingénierie sociale exploite les mécanismes familiers de Windows pour manipuler les victimes et déployer des charges malveillantes avec une efficacité déconcertante.

Le principe fondamental de ClickFix repose sur des leurres visuels qui imitent des interfaces légitimes – généralement des messages d’erreur système, des vérifications CAPTCHA ou des protections anti-bot. Ces éléments d’interface falsifiés sont présentés aux utilisateurs via des sites web compromis, des pièces jointes HTML ou des campagnes de phishing. Lorsque la victime interagit avec ces leurres en cliquant sur un bouton comme « Vérifier » ou « Résoudre », un script malveillant est automatiquement copié dans le presse-papiers. Simultanément, des instructions convaincantes apparaissent, guidant l’utilisateur vers l’ouverture de la boîte de dialogue d’exécution Windows (Win+R) pour y coller et exécuter le contenu du presse-papiers.

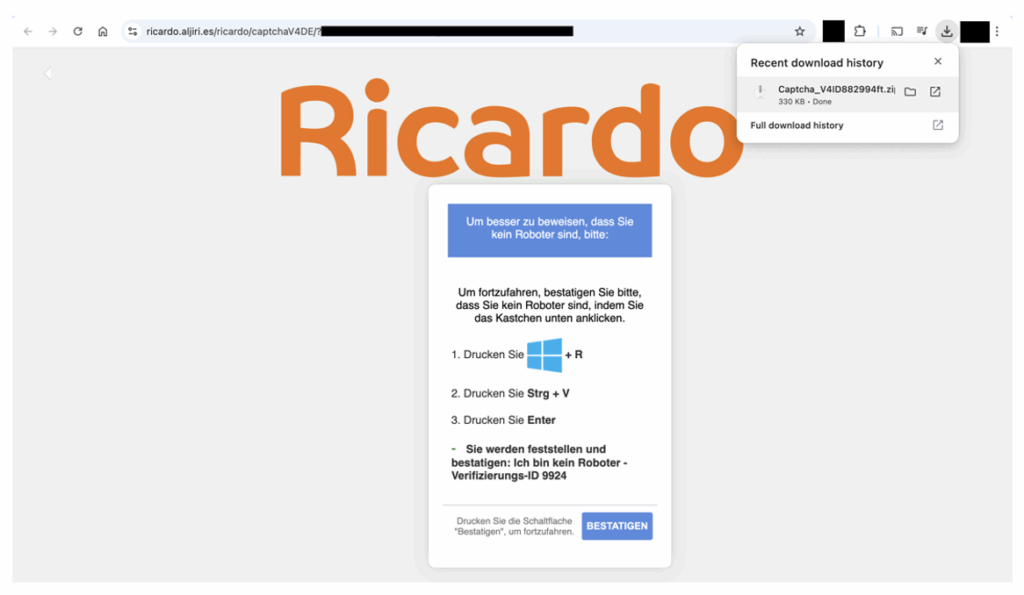

En septembre 2024, par exemple, les chercheurs de Proofpoint ont observé une campagne en allemand utilisant la technique ClickFix avec un faux CAPTCHA pour cibler spécifiquement des organisations suisses se faisant passer pour la populaire place de marché Ricardo.

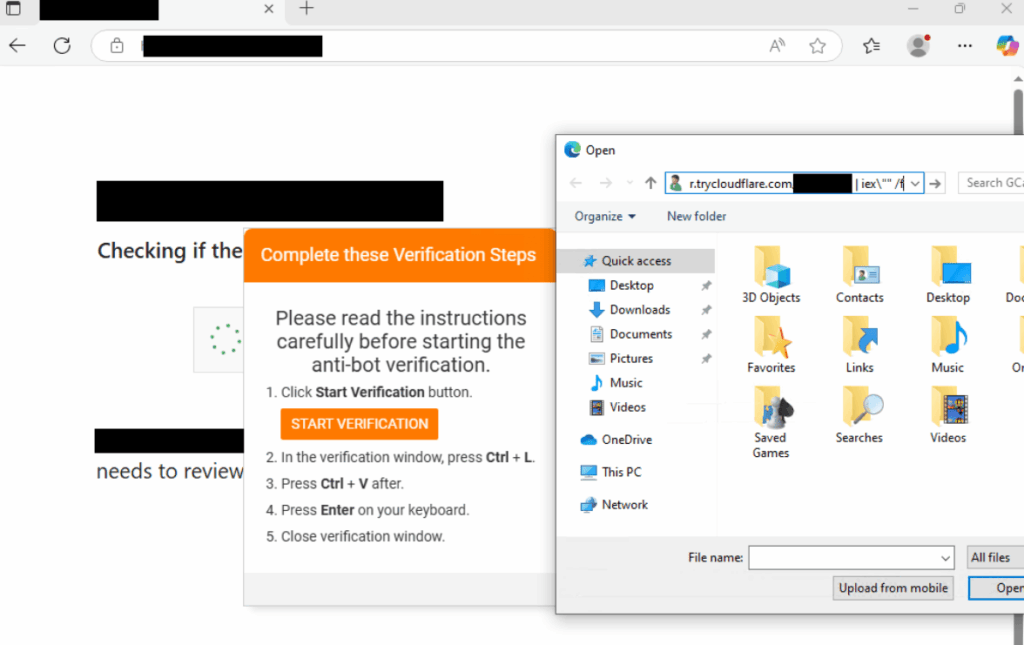

FileFix perfectionne cette approche en déplaçant l’attaque vers l’environnement familier et rassurant de l’Explorateur de fichiers Windows. La recherche originale de mr.d0x, publiée le 23 juin 2025, démontre comment une page web malveillante peut simultanément ouvrir une fenêtre de l’Explorateur Windows et charger silencieusement une commande PowerShell déguisée dans le presse-papiers de l’utilisateur.

Mécanisme d’exécution très élaboré

Le processus d’infection FileFix déploie une séquence méticuleusement orchestrée, conçue selon des principes avancés de psychologie comportementale pour augmenter les chances de compromission. Cette technique exploite notre confiance envers les interfaces système habituelles, créant une expérience si naturelle que même des utilisateurs avertis peuvent difficilement distinguer l’attaque d’une interaction système légitime.

Dans cette vidéo John Hammond propose une analyse détaillée ainsi qu’une démonstration pratique de FileFix qui illustre concrètement les mécanismes d’exploitation de l’Explorateur Windows et les techniques de contournement des protections système.

équence d’attaque détaillée :

- Amorçage psychologique : la victime visite une page web compromise qui affiche une fausse vérification CAPTCHA ou un message d’erreur convaincant

- Ouverture automatique : un script JavaScript déclenche l’ouverture d’une fenêtre d’Explorateur de fichiers Windows

- Manipulation du presse-papiers : parallèlement, le script charge une commande PowerShell malveillante dans le presse-papiers

- Instructions trompeuses : l’utilisateur reçoit des instructions pour « corriger » un prétendu problème en collant le contenu du presse-papiers dans la barre d’adresse de l’Explorateur

- Exécution silencieuse : lorsque l’utilisateur appuie sur ‘Entrée’, Windows interprète et exécute la commande PowerShell, déclenchant l’infection

L’adoption opérationnelle de FileFix par Interlock

Partenariat avec l’infrastructure KongTuke

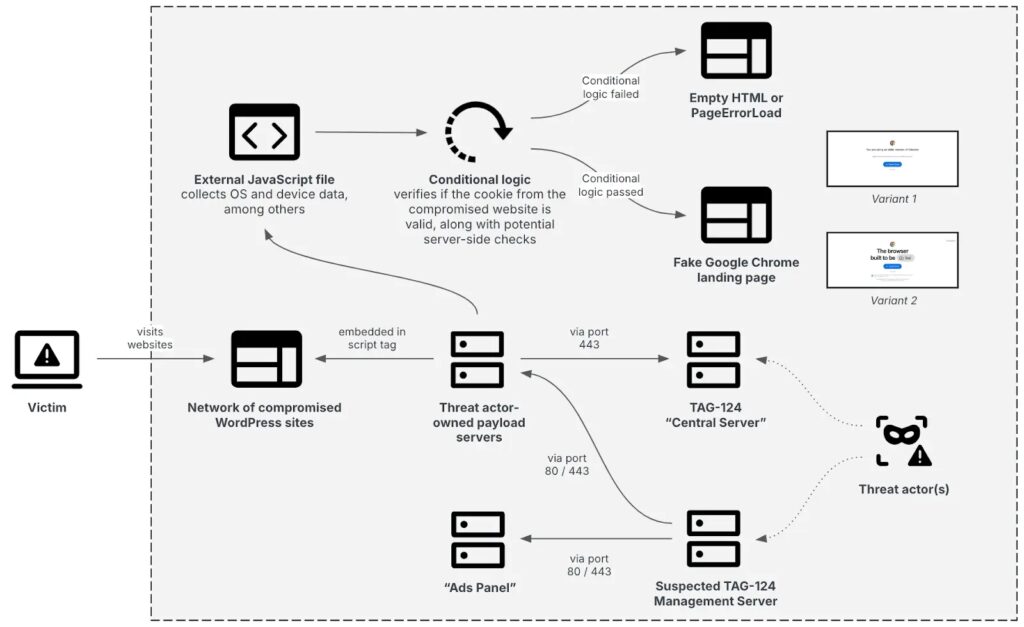

L’adoption de FileFix par Interlock ne s’est pas faite en vase clos. Selon l’analyse détaillée de The DFIR Report, le groupe a établi un partenariat stratégique avec le système de distribution de trafic (TDS) KongTuke, également connu sous le nom de LandUpdate808.

Cette infrastructure permet de diffuser massivement les charges utiles via des sites web légitimes compromis, maintenir une résilience opérationnelle grâce à la rotation automatique des domaines, éviter la détection par les systèmes de sécurité traditionnels et cibler spécifiquement les victimes selon des critères géographiques et techniques.

Les recherches de Recorded Future sur TAG-124 révèlent que KongTuke dessert multiple groupes cybercriminels, incluant Rhysida, SocGholish et désormais Interlock, témoignant de la professionnalisation des services d’infrastructure criminelle.

Évolution vers la variante PHP du RAT (Remote Access Trojan)

L’implémentation de FileFix par Interlock s’accompagne d’une évolution technique majeure de leur arsenal malveillant. Les chercheurs de The DFIR Report et Proofpoint ont identifié une nouvelle variante du RAT Interlock basée sur PHP, remplaçant les versions précédentes utilisant Node.js ( NodeSnake).

Cette migration vers PHP présente plusieurs avantages stratégiques : une portabilité accrue car PHP étant un langage interprété largement supporté, le malware peut s’exécuter sur une variété de plateformes avec des modifications minimales. La discrétion se trouve renforcée car l’utilisation de PHP peut rendre la détection plus difficile pour les systèmes de sécurité traditionnels, particulièrement ceux optimisés pour détecter les exécutables Windows classiques. Enfin, la maintenance est simplifiée car les scripts PHP sont plus faciles à modifier et à adapter que les applications Node.js, permettant une évolution rapide des capacités malveillantes.

Capacités techniques avancées du RAT PHP d’Interlock

Reconnaissance automatisée et profilage système

L’analyse technique révèle que la nouvelle variante PHP effectue une reconnaissance système immédiate et exhaustive dès son exécution. Le malware collecte automatiquement des informations système détaillées via la commande systeminfo, un inventaire des processus et services en cours d’exécution, la configuration réseau et table ARP pour identifier les systèmes adjacents, le niveau de privilèges (USER, ADMIN ou SYSTEM) et la cartographie des lecteurs montés et accessibles.

Cette collecte d’informations permet aux opérateurs d’évaluer immédiatement la valeur de la cible et d’adapter leur stratégie d’attaque en conséquence.

Infrastructure C2 résiliente et masquée

Le RAT PHP d’Interlock implémente une architecture de commande et contrôle particulièrement robuste. Les domaines Cloudflare Tunnel permettent au malware de masquer la localisation réelle des serveurs de commande et contrôle, exploitant l’infrastructure légitime pour éviter la détection. Des adresses IP de secours sont intégrées pour assurer la continuité des communications même en cas de fermeture des tunnels principaux. Le chiffrement des communications préserve la confidentialité des commandes et des données exfiltrées entre le RAT et l’infrastructure C2 (Command and Control).

Capacités d’exécution étendues

Les capacités opérationnelles du RAT PHP sont complexes : téléchargement et exécution de fichiers EXE ou DLL arbitraires, établissement de persistance via les clés de registre Windows, exécution de commandes shell pour l’administration système, facilitation des mouvements latéraux via RDP et auto-destruction sur commande pour éviter l’analyse forensique.

FileFix 2.0 : contournement MOTW et applications HTML malveillantes

Évolution vers les HTML Applications (.hta)

La recherche complémentaire de mr.d0x, publiée le 30 juin 2025, révèle une évolution significative de FileFix exploitant les HTML Applications (.hta) pour contourner les protections Windows. Cette technique innovante utilise la fonctionnalité « Enregistrer sous » des navigateurs pour créer des fichiers exécutables sans déclenchement d’alertes de sécurité.

Le processus repose sur une particularité technique : lorsqu’une page HTML est sauvegardée via Ctrl+S avec les types « Webpage, Single File » ou « Webpage, Complete », le fichier téléchargé ne reçoit pas la marque Mark of the Web (MOTW) de Windows. Cette absence de marquage permet l’exécution directe sans avertissements de sécurité.

Voir la démo en qualité supérieure sur le site de mr.d0x

Techniques de contournement Mark of the Web

Le contournement MOTW représente une avancée majeure dans l’évasion des défenses Windows. Les fichiers .hta peuvent traiter du contenu HTML et exécuter des scripts JScript directement, permettant l’exécution de commandes système via ActiveX. Cette approche transforme un simple fichier HTML en exécutable furtif, invisible aux mécanismes de protection traditionnels.

La technique exploite également les Data URIs avec type MIME text/html, permettant aux attaquants d’encoder directement le payload malveillant dans l’URL et de le faire sauvegarder sans MOTW par les navigateurs.

Nouveaux leurres d’ingénierie sociale

FileFix 2.0 introduit des leurres d’ingénierie sociale particulièrement sophistiqués, notamment la sauvegarde de « codes de récupération » ou « codes de sauvegarde » pour l’authentification multi-factorielle. Ces leurres exploitent la familiarité des utilisateurs avec les procédures de sécurité légitimes pour les inciter à télécharger et exécuter des fichiers malveillants.

L’efficacité de ces nouveaux prétextes réside dans leur crédibilité : les utilisateurs sont habitués à sauvegarder des codes de récupération importants, rendant la demande de téléchargement parfaitement naturelle.

L’écosystème d’attaque FileFix en action

Filtrage et ciblage sophistiqués

Les analyses révèlent que les campagnes FileFix d’Interlock implémentent des mécanismes de filtrage avancés pour optimiser l’efficacité tout en réduisant l’exposition aux systèmes de sécurité.

Le code malveillant intégré dans les sites compromis utilise un filtrage IP poussé pour servir les charges utiles uniquement aux victimes ciblées, une détection d’environnements virtuels pour éviter l’analyse par les chercheurs, la géolocalisation pour adapter les leurres selon les régions et les empreintes digitales des navigateurs pour personnaliser l’attaque.

Croissance explosive et professionnalisation

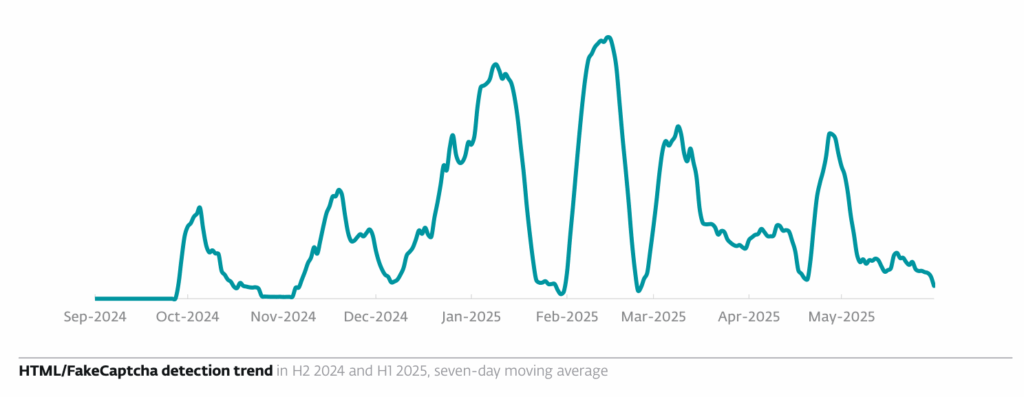

La technique ClickFix, dont FileFix constitue l’évolution, connaît une croissance explosive dans le paysage des menaces. Selon le rapport ESET Threat Report H1 2025, les détections pour ClickFix, HTML/FakeCaptcha, ont augmenté de 517% entre le second semestre 2024 et le premier semestre 2025, confirmant l’adoption massive de ces techniques par les cybercriminels.

Cette croissance rapide s’explique par l’efficacité éprouvée de ces techniques d’ingénierie sociale, comme l’explique Dušan Lacika, ingénieur senior de détection chez ESET : « Ce qui rend cette nouvelle technique d’ingénierie sociale efficace, c’est qu’elle est suffisamment simple pour que la victime puisse suivre les instructions, suffisamment crédible pour donner l’impression qu’elle pourrait résoudre un problème inventé, et qu’elle exploite la probabilité que les victimes ne prêtent pas beaucoup d’attention aux commandes exactes qu’on leur demande de coller et d’exécuter sur leur appareil. »

Stratégies de défense et mesures de protection

Approche technique préventive

Face à l’évolution des techniques FileFix, les organisations doivent adopter une approche de sécurité multicouche combinant mesures techniques et formation humaine. La configuration système nécessite plusieurs ajustements critiques : la désactivation de l’exécution automatique de PowerShell depuis l’Explorateur de fichiers, la mise en place de règles AppLocker pour contrôler l’exécution d’applications, la configuration de Windows Defender Application Guard pour isoler les navigateurs et l’activation du logging détaillé pour PowerShell et les scripts.

La sécurité réseau exige également des adaptations spécifiques : le filtrage DNS pour bloquer les domaines Cloudflare Tunnel suspects, la surveillance du trafic vers les adresses IP connues d’infrastructure malveillante, la segmentation réseau pour limiter les mouvements latéraux et le monitoring des connexions RDP sortantes.

Formation et sensibilisation critique

L’efficacité des attaques FileFix repose entièrement sur l’ingénierie sociale, rendant la formation des utilisateurs indispensable. Parmi les éléments clés de sensibilisation on trouve : la reconnaissance des fausses pages de vérification CAPTCHA, la méfiance envers les instructions demandant de coller du contenu dans l’Explorateur de fichiers, le signalement immédiat des comportements suspects des sites web et la compréhension des risques liés à l’exécution de commandes non vérifiées.

Détection et réponse aux incidents

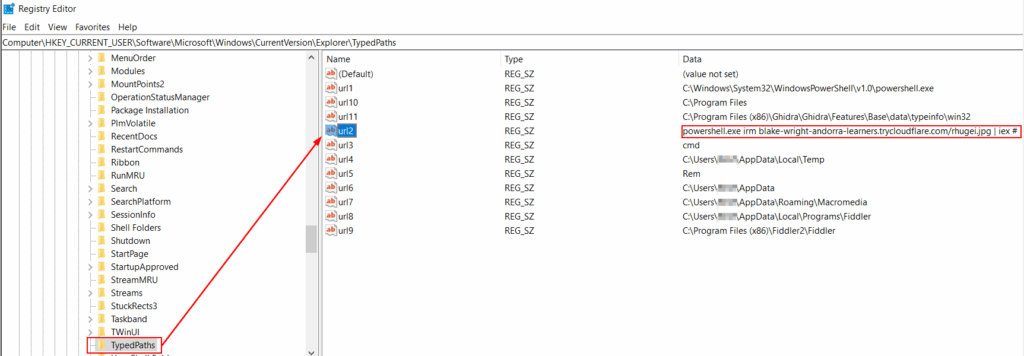

La détection précoce nécessite d’être attentif à certains indicateurs spécifiques : l’exécution inhabituelle de php.exe depuis les dossiers utilisateur, les connexions vers des domaines douteux tels que trycloudflare.com par exemple, les modifications non autorisées des clés de registre de démarrage automatique et l’activité PowerShell suspecte impliquant des téléchargements.

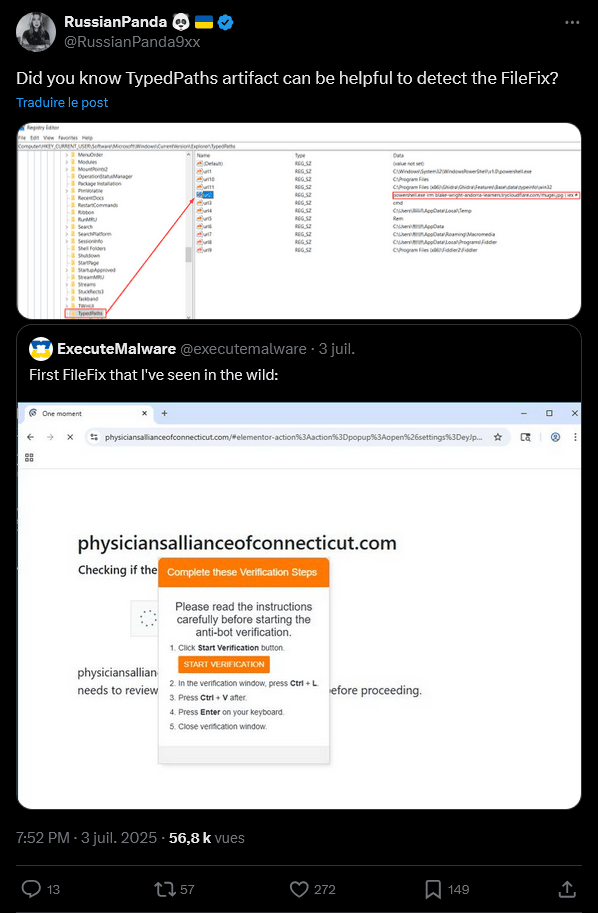

Il peut être également utile de surveiller les entrées TypedPaths du registre Windows, qui enregistrent automatiquement les chemins tapés dans l’Explorateur de fichiers, permettant une détection forensique post-incident ainsi que l’a relevé RussianPanda sur X.

FileFix : pourquoi l’adaptation des entreprises est urgente

L’adoption de FileFix par des groupes comme Interlock révèle la capacité d’adaptation remarquable des cybercriminels face aux défenses mises en place. Cette technique illustre la capacité des attaquants à détourner des fonctionnalités système légitimes pour contourner les protections existantes.

Les entreprises et les organisations doivent désormais anticiper ces mutations technologiques en renforçant simultanément leurs capacités de détection comportementale et leurs programmes de sensibilisation. L’enjeu : rester en avance sur des menaces plus rapides que les mises à jour de sécurité traditionnelles

Sources :

- mr.d0x : FileFix – A ClickFix Alternative

- mr.d0x : FileFix (Part 2)

- Proofpoint : Security Brief: ClickFix Social Engineering Technique Floods Threat Landscape

- Group-ib : ClickFix: The Social Engineering Technique Hackers Use to Manipulate Victims

- Sekoia : ClickFix tactic: The Phantom Meet

- The DFIR Report : KongTuke FileFix Leads to New Interlock RAT Variant

- Recorded Future : TAG-124’s Multi-Layered TDS Infrastructure

- Quorum Cyber : NodeSnake Malware Report (pdf)

- Check Point Research : FileFix: The New Social Engineering Attack Building on ClickFix

- The Hacker News : New PHP-Based Interlock RAT Variant Uses FileFix Delivery

- BleepingComputer : Interlock ransomware adopts FileFix method to deliver malware

- ESET : Threat Report H1 2025

- Department of Health and Human Services (HHS’.’gov) : ClickFix Attacks Sector Alert[PDF, 707 KB]