Les chevaux de Troie, loin d’être de simples vecteurs d’infection, jouent un rôle prépondérant dans l’orchestration d’attaques élaborées. Si traditionnellement, le cheval de Troie est perçu comme un vecteur d’infection, cette vision s’avère particulièrement réductrice. En réalité, le cheval de Troie est souvent le prélude à une attaque bien plus élaborée, servant de tremplin pour déployer des charges utiles supplémentaires, ou payloads, ces dernières étant des éléments de malware distincts introduits discrètement dans les systèmes cibles. Ces payloads peuvent mener à l’espionnage, au vol de données sensibles, ou encore au contrôle total de l’infrastructure infectée.

Table des matières

ToggleComprendre les chevaux de Troie

Définition et origine

Le terme « cheval de Troie » tire son origine de l’antique stratagème grec utilisé pendant la guerre de Troie, où les Grecs offrirent aux Troyens un grand cheval en bois cachant en son sein des soldats. Cette histoire illustre parfaitement la méthode d’attaque des chevaux de Troie modernes : des logiciels malveillants se faisant passer pour inoffensifs pour infiltrer les défenses ennemies. À l’instar de leur homonyme mythologique, les chevaux de Troie numériques dissimulent leur nature malveillante pour pénétrer les systèmes informatiques et déployer leur charge nocive.

Méthodes d’infection et ingénierie sociale

Les cybercriminels recourent fréquemment à l’ingénierie sociale pour propager les chevaux de Troie, exploitant la confiance ou la curiosité des utilisateurs. Ces malwares peuvent être masqués en pièces jointes d’email apparemment légitimes (phishing), en téléchargements gratuits séduisants ou même en mises à jour logicielles nécessaires. Une fois l’utilisateur dupé en exécutant le fichier, le cheval de Troie active son code malveillant, accomplissant des actions allant de l’espionnage à l’extraction de données sensibles, en passant par l’installation d’autres malwares.

Parmi les outils utilisés pour disséminer les chevaux de Troie, on trouve les binders et droppers, essentiels pour la phase initiale d’infection. Les binders fusionnent des fichiers malveillants avec des fichiers légitimes, tandis que les droppers installent discrètement le malware sur le système cible, sans nécessiter d’interaction supplémentaire de l’utilisateur. Ces techniques facilitent l’entrée du malware dans le système, préparant le terrain pour des actions malveillantes plus élaborées. Une fois l’infection initiale établie, les injecteurs et téléchargeurs prennent le relais pour déployer des charges utiles supplémentaires comme nous le verrons par la suite.

Types de chevaux de Troie et leurs objectifs

Les chevaux de Troie, ou Trojans, se déclinent en plusieurs catégories, chacune conçue avec des objectifs malveillants spécifiques. Ces malwares polyvalents peuvent causer des dommages considérables, allant du vol d’informations confidentielles à la prise de contrôle totale d’un système. Voici une classification des types de Trojans les plus couramment utilisés par les cybercriminels :

- Trojan de porte dérobée (Backdoor Trojan) : permet à l’attaquant d’accéder et de contrôler à distance l’ordinateur infecté, souvent utilisé pour intégrer un réseau dans un botnet ou pour installer d’autres malwares.

- Trojan bancaire : spécialement conçu pour voler les informations financières des utilisateurs, comme les détails de connexion bancaire et les numéros de cartes de crédit.

- Trojan DDoS (Distributed Denial of Service) : utilise l’ordinateur infecté pour participer à une attaque en déni de service distribué, surchargeant les serveurs cibles avec des requêtes excessives.

- Trojan de téléchargement (Downloader Trojan) : télécharge et installe de nouveaux malwares sur le système infecté, souvent sans le consentement ou la connaissance de l’utilisateur.

- Trojan Exploit : contient des données ou du code qui exploite une vulnérabilité spécifique dans les logiciels ou les systèmes d’exploitation.

- Trojan espion (Spy Trojan) : collecte des informations depuis l’ordinateur infecté, telles que les frappes clavier, l’historique de navigation, et les fichiers utilisateurs, et les envoie à l’attaquant.

- Trojan de messagerie instantanée : vole les informations d’identification et les données personnelles à travers des applications de messagerie instantanée.

- Trojan de rançon (Ransomware) : bloque l’accès aux fichiers ou au système jusqu’à ce que l’utilisateur paie une rançon à l’attaquant.

- Rootkit Trojan : conçu pour cacher certains objets ou activités dans votre système, rendant le malware ou l’activité malveillante indétectable par les logiciels de sécurité normaux.

Chaque type de Trojan représente une menace unique et nécessite une approche spécifique pour la détection et l’élimination. La compréhension de ces différentes catégories est essentielle pour développer des stratégies de défense efficaces contre les attaques de Trojans. Les attaques orchestrées par des chevaux de Troie peuvent souvent être classées comme des menaces persistantes avancées (APT), qui désignent des campagnes de cyberespionnage ou de cyberattaques ciblées, menées sur le long terme et visant à rester indétectées afin d’extraire le maximum d’informations ou de causer un impact significatif sur le système cible.

Charges utiles secondaires, le cœur réel de l’attaque

Les chevaux de Troie se distinguent par leur capacité à déployer non seulement une, mais souvent plusieurs charges malveillantes au sein d’un système cible. Ces charges, conçues pour exécuter une gamme d’actions malveillantes spécifiques, peuvent inclure l’installation de logiciels espions, le détournement de ressources système pour le minage de cryptomonnaies, ou le déploiement de ransomwares.

Pour comprendre pleinement l’impact et la sophistication de ces attaques, il est essentiel de distinguer entre les charges utiles et les charges utiles secondaires.

Charges utiles : le point de départ

La charge utile agit comme le mécanisme initial par lequel le malware atteint son objectif malveillant, qu’il s’agisse de voler des données, d’installer des logiciels espions, ou de chiffrer des fichiers pour une demande de rançon. Elle est souvent dissimulée au sein d’un programme apparemment légitime ou livrée via un document infecté qui exploite une vulnérabilité spécifique dans le logiciel cible. Cette charge utile représente le premier niveau d’attaque dès l’infiltration réussie dans le système. Une fois que le cheval de Troie a réussi à s’introduire dans le système sans être détecté, il peut alors télécharger et exécuter la charge utile secondaire.

Charges utiles secondaires : l’évolution de l’attaque

Les charges utiles secondaires prennent le relais après l’infection initiale, permettant aux cybercriminels d’introduire des malwares supplémentaires, d’escalader leurs privilèges, ou de compromettre davantage le système de manière discrète et ciblée. Cette approche modulaire permet aux attaquants de mettre à jour ou de remplacer les charges utiles sans redéployer le cheval de Troie, offrant une flexibilité, une capacité d’évasion et une durabilité accrues face aux défenses de cybersécurité. Les techniques de déploiement, telles que le chiffrement et le polymorphisme, ainsi que l’exploitation de vulnérabilités zero-day, permettent aux charges utiles de rester actives et opérationnelles, même en cas de détection du vecteur d’infection initial. C’est une méthode qui rend ces charges utiles particulièrement dangereuses, car elles peuvent être adaptées en fonction de l’environnement cible ou mises à jour en réponse aux mesures de sécurité mises en place pour les contrer.

Cette stratégie d’attaque en deux étapes offre plusieurs avantages tactiques :

- Flexibilité : les attaquants peuvent adapter leur stratégie en fonction de l’environnement cible, choisissant des charges utiles secondaires spécifiques pour maximiser l’impact de l’attaque.

- Évasion : en séparant l’infection initiale de l’exécution des activités malveillantes, les charges utiles secondaires aident à contourner les mécanismes de détection et d’analyse des logiciels de sécurité.

- Durabilité : même si la charge utile initiale est détectée et supprimée, les charges utiles secondaires peuvent rester actives, permettant à l’attaque de continuer à opérer sous le radar.

En déployant des charges utiles secondaires, les chevaux de Troie révèlent leur véritable nature : non pas de simples vecteurs d’infection, mais des outils sophistiqués de cyberespionnage, de sabotage, et de vol d’informations. Cette capacité à orchestrer des attaques complexes et à évoluer en réponse aux défenses de cybersécurité fait des charges utiles secondaires le cœur réel des cyberattaques modernes. Une fois l’infection initiale établie, les injecteurs et téléchargeurs prennent le relais pour déployer des charges utiles supplémentaires comme nous le verrons par la suite.

Exemple marquant : Emotet et les attaques de ransomware

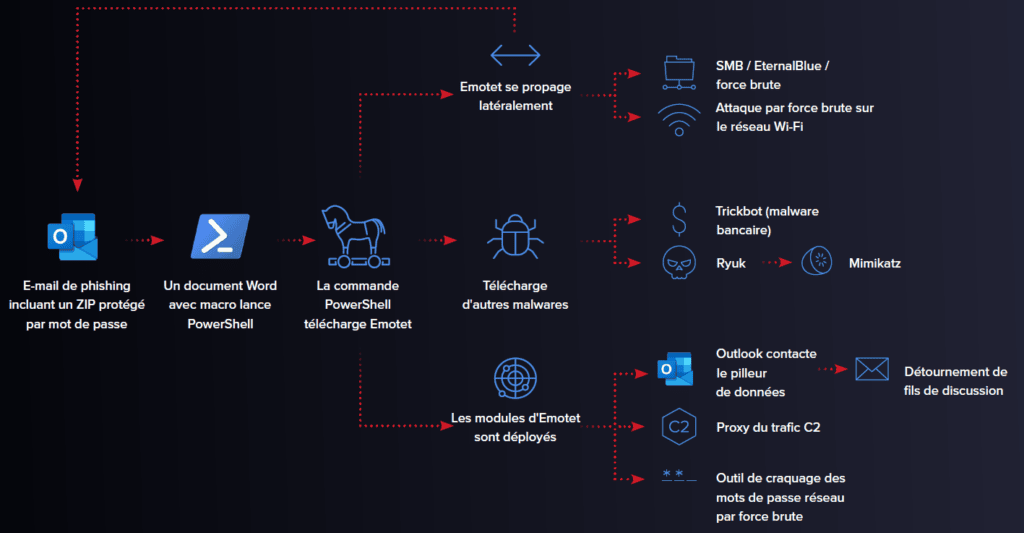

Un exemple marquant de l’utilisation des chevaux de Troie comme vecteurs d’attaques de ransomware est le cas d’Emotet. Initialement connu comme un cheval de Troie bancaire, Emotet a évolué pour devenir une menace majeure, capable de servir de plateforme pour le déploiement de divers malwares, notamment des ransomwares redoutables tels que Ryuk et Conti. En infectant d’abord un système, Emotet crée une brèche sécuritaire permettant ensuite l’introduction de ransomwares, qui chiffrent les données de la victime et exigent une rançon pour leur déchiffrement. Cette stratégie illustre la complexité des attaques modernes, où un malware peut ouvrir la voie à des conséquences encore plus dévastatrices, soulignant l’importance cruciale d’une défense informatique robuste et réactive. Pour une analyse détaillée de l’attaque Emotet, l’article de Varonis en offre un aperçu approfondi.

Injecteurs et téléchargeurs, des outils de déploiement automatisé

Les mécanismes de déploiement des charges utiles supplémentaires entrent en jeu après l’infection initiale et se divisent en deux catégories principales : l’intégration et le téléchargement.

- Injecteurs : ces outils sont conçus pour incorporer directement la charge utile malveillante au sein du système cible, la transformant souvent en une forme exécutable pour faciliter son exécution. Les injecteurs peuvent également employer des techniques d’évasion avancées, telles que le polymorphisme ou le chiffrement, pour masquer la charge utile et échapper aux solutions antimalware traditionnelles.

- Téléchargeurs : à l’opposé, les téléchargeurs récupèrent la charge utile secondaire depuis une source externe, généralement via Internet. Cette méthode a l’avantage de minimiser la taille initiale du fichier malveillant et de réduire les chances de générer un trafic réseau suspect qui pourrait alerter les systèmes de sécurité. Néanmoins, elle expose la charge utile à un risque accru de détection lors du processus de téléchargement par les défenses réseau.

Ces outils de déploiement automatisé jouent un rôle fondamental dans l’efficacité et la furtivité des cyberattaques, permettant aux malwares de s’adapter et de réagir aux environnements de sécurité en constante évolution.

Éviter la détection : un jeu du chat et de la souris

Pour rester indétectables, les cybercriminels innovent sans cesse, transformant la sécurité informatique en un véritable jeu du chat et de la souris. Les injecteurs, qui opèrent sans générer de trafic réseau notable, esquivent efficacement les firewalls. À l’inverse, les téléchargeurs, malgré leur discrétion en termes de taille, risquent d’être détectés par les systèmes de sécurité durant le téléchargement des charges utiles. Cette dynamique oblige les professionnels de la cybersécurité à constamment affiner leurs méthodes de détection.

L’évolution des attaques et la flexibilité des malwares

L’avènement des malwares-as-a-service, notamment popularisés par les ransomwares, a révolutionné la création et la diffusion de malwares sur mesure. Désormais, les attaquants n’ont plus besoin d’être des experts en programmation pour mener des attaques d’envergure. Cette mutation a favorisé une spécialisation accrue et une division des tâches dans l’élaboration des cyberattaques, rendant les malwares plus flexibles et difficiles à détecter. Les vecteurs d’infection courants, tels que les documents Microsoft Office et les PDF, sont fréquemment exploités pour disséminer injecteurs et téléchargeurs, complexifiant la tâche des solutions des solutions de sécurité, qui doivent s’adapter pour détecter ces menaces de plus en plus sophistiquées.

Une menace en constante évolution bien plus sophistiquée qu’il n’y paraît

Les chevaux de Troie, avec leurs charges utiles supplémentaires, incarnent une composante de plus en plus complexe et évolutive des cyberattaques modernes. La compréhension approfondie de leur fonctionnement, de la tactique d’infection à l’évasion des défenses, est indispensable pour élaborer des stratégies de défense robustes. Face à l’innovation continue des cybercriminels, la cybersécurité doit être proactive, nécessitant une vigilance et une adaptation permanentes de la part des experts et des utilisateurs. Ainsi, demeurer informé et réactif face aux nouvelles méthodes d’attaque est essentiel pour préserver la sécurité de notre environnement numérique.

Pour les dernières tendances en matière de malwares, consultez le rapport de Checkpoint de décembre 2023 sur l’activité des malwares les plus répandus ici.