Desde finales de 2023, KillSec se ha ido estableciendo gradualmente en el ecosistema mundial de la ciberdelincuencia, ilustrando a la perfección la transformación moderna de los grupos hacktivistas hacia operaciones con motivación financiera. Nacido bajo la bandera del colectivo Anonymous, este grupo evolucionó rápidamente hacia un sofisticado modelo de ransomware como servicio (RaaS ), dirigido principalmente al sector sanitario a pesar de sus declaraciones oficiales. Con un programa de afiliación accesible, KillSec representa una nueva generación de amenazas híbridas que combinan ideología política y beneficio cibercriminal.

Table des matières

ToggleDe las raíces hacktivistas al ecosistema criminal: la evolución de KillSec

La historia de KillSec comienza en otoño de 2023 con la aparición de su primer mensaje en Telegram, que revela inmediatamente sus ambiciones más allá del mero hacktivismo. En este anuncio inicial, el grupo reclutaba abiertamente a individuos con habilidades específicas en «penetración de redes», «penetración web» y «creación de malware», señalando claramente una orientación hacia operaciones cibercriminales ofensivas más que hacia el activismo tradicional.

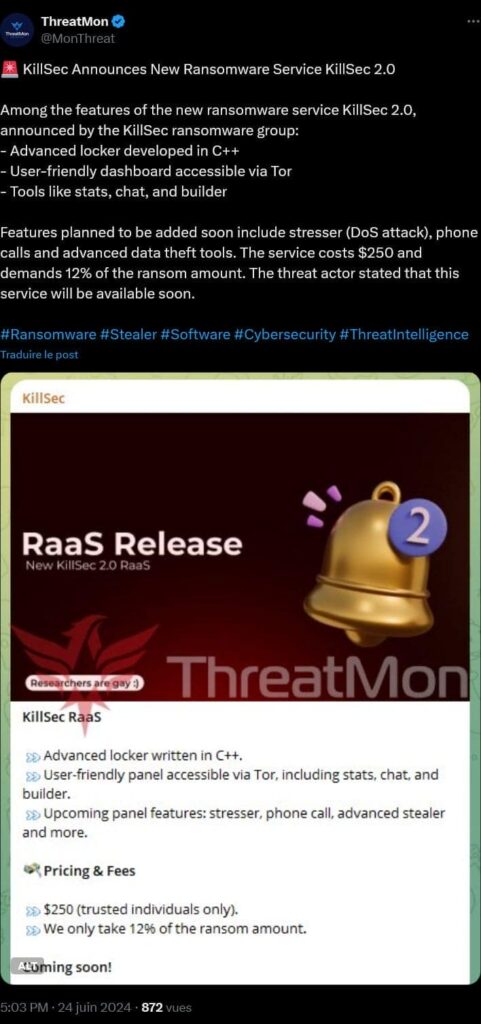

Esta predicción se hizo realidad en junio de 2024, aproximadamente un año después de la creación del canal de Telegram, cuando el grupo presentó oficialmente su nuevo servicio RaaS. Esta transición ilustra perfectamente el fenómeno descrito por los expertos de ReliaQuest:«Hoy en día, muchos grupos hacktivistas están pasando de la desfiguración de sitios web y la divulgación de documentos a tácticas más lucrativas como el ransomware«. en resumen, el hacktivismo moderno está evolucionando de la protesta al beneficio, transformando las herramientas digitales de protesta en lucrativas infraestructuras criminales.

Basándose en los temas, idiomas e ideas debatidos en las comunicaciones del grupo, los analistas sitúan a KillSec en la región de Europa del Este-Rusia. Esta probable ubicación geográfica coincide con las tendencias observadas en otros grupos de ransomware de habla rusa, aunque KillSec destaca por su estrategia internacional y sus comunicaciones bilingües inglés-ruso. Esta rápida evolución refleja la acelerada profesionalización característica de las nuevas amenazas cibercriminales híbridas. Esta profesionalización ha dado lugar al desarrollo de una arquitectura criminal diversificada.

Arquitectura criminal: servicios y ofertas ilegales de KillSec

KillSec opera actualmente en tres ámbitos distintos, lo que revela la amplitud de sus actividades delictivas y su estrategia de diversificación de ingresos. Este enfoque multiservicios posiciona al grupo como un verdadero «proveedor de servicios de ciberdelincuencia» y no simplemente como un operador de ransomware, lo que demuestra una madurez organizativa preocupante para un grupo relativamente nuevo.

Servicio malicioso de «prueba de penetración

KillSec comercializa sus servicios de «pentest» como medio para obtener acceso no autorizado a sistemas o datos. A diferencia de las pruebas de penetración legítimas, cuyo objetivo es identificar y corregir vulnerabilidades de seguridad, el servicio de KillSec se promociona como un método para que los clienteslleven a cabo una intrusión ilegal en redes específicas o roben información sensible. Este enfoque de puerta trasera a las prácticas legítimas de ciberseguridad ilustra la sofisticación de su modelo de negocio delictivo y su capacidad para explotar la terminología profesional para cometer actividades ilícitas.

Servicio OSINT (Open Source Intelligence) secuestrado

El servicio OSINT de KillSec se dirige a individuos u organizaciones que buscan descubrir información detallada y a menudo privada. Aunque la OSINT es una práctica legítima utilizada en ciberseguridad e investigación, KillSec la está secuestrando con fines maliciosos. Este servicio puede atraer a clientes interesados en el doxxing (divulgación de datos personales), el espionaje industrial o los ataques selectivos, lo que lo convierte en una amenaza significativa para la privacidad y la seguridad de las personas y organizaciones objetivo.

Programa de afiliados al ransomware como servicio (RaaS)

Sin embargo, fue con el lanzamiento de su programa de afiliados cuando KillSec se lanzó de lleno a la delincuencia organizada a gran escala. En junio de 2024, KillSec lanzó oficialmente su programa de afiliados RaaS, ofreciendo una plataforma para que los ciberdelincuentes desplegaran ataques de ransomware a cambio de una parte de los beneficios de las campañas de extorsión exitosas. Aunque las publicaciones del grupo a menudo mostraban la extorsión más que el uso de ransomware per se, esta iniciativa RaaS (Ransomware-as-a-Service) permite a personas con menos conocimientos técnicos llevar a cabo ataques de ransomware, ampliando así su alcance. Esta democratización de la ciberdelincuencia, como se ha visto recientemente con el secuestro de la herramienta de IA HexStrike, representa un avance especialmente preocupante en el panorama de las amenazas.

Modelo técnico RaaS: sofisticación y accesibilidad

La arquitectura técnica desarrollada por KillSec para su programa RaaS revela un enfoque particularmente reflexivo en el diseño de su oferta criminal. En junio de 2024, el grupo destacó un «armario avanzado» desarrollado en C++ y un panel de control accesible a través de Tor. Esta interfaz proporciona a los afiliados estadísticas en tiempo real, una función de chat y una herramienta de construcción que facilita la personalización y el despliegue de sus propias campañas de ransomware sin necesidad de conocimientos técnicos profundos.

El modelo de negocio de KillSec establece una cuota de entrada de 250 dólares para su programa RaaS, con una comisión del 12% sobre el ransomware recaudado. Este porcentaje, inferior al de muchos competidores de RaaS, podría ser una ventaja competitiva diseñada para atraer a nuevos afiliados con atractivas condiciones de reparto de beneficios ****. Sin embargo, el acceso sigue estando limitado a «personas de confianza» según los criterios no especificados del grupo, lo que sugiere una selección de afiliados.

KillSec anunció el desarrollo de funcionalidades adicionales: una herramienta aparentemente dedicada a **** ataques DDoS (ataques distribuidos de denegación de servicio), **** una función de llamada telefónica para ingeniería social o acoso a las víctimas, y un robador avanzado para extraer información sensible.

Estrategia de ataque e impacto operativo: una amenaza global polifacética

El análisis de las 242 víctimas documentadas por ransomware.live revela una estrategia de ataque metódica y geográficamente diversa, que demuestra una capacidad operativa en constante evolución desde el otoño de 2023.

Análisis geográfico: Estados Unidos e India en la línea de fuego

La distribución geográfica actual de las víctimas de KillSec revela una concentración en India y Estados Unidos, que dominan ampliamente el catálogo de organizaciones comprometidas. El Reino Unido, Brasil y Bélgica completan el top 5 de los países más atacados, pero están muy por detrás de estos dos líderes en cuanto al número de víctimas.

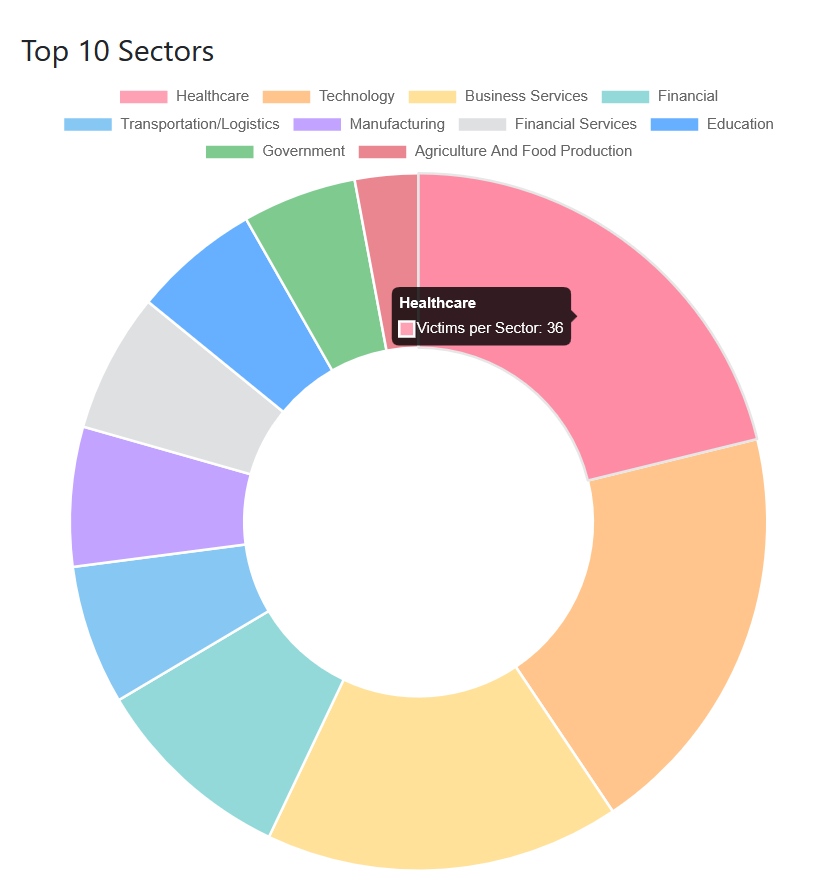

Desglose por sectores: de infraestructuras sensibles a servicios críticos

Un análisis sectorial de las víctimas revela una marcada concentración en sectores críticos. El sector sanitario es el principal objetivo, con un 14,9% de los ataques, seguido de cerca por el tecnológico, con un 13,6%, y el de servicios a empresas, con un 11,6%. Esta concentración en sectores críticos revela una importante contradicción con las normas oficiales del programa de afiliación KillSec.

Contradicciones de la afiliación: prohibiciones teóricas frente a objetivos reales

Las normas del programa de afiliación de KillSec prohíben explícitamente a los socios atacar infraestructuras críticas. Esta política declarada contrasta con la realidad operativa. Sin embargo, según datos de ransomware.live, el sector sanitario es uno de sus principales objetivos, con 36 víctimas documentadas, la categoría más atacada de su catálogo de víctimas. Esta discrepancia pone de manifiesto un desfase flagrante entre las normas que promueven entre sus afiliados y las acciones que están dispuestos a respaldar o a llevar a cabo ellos mismos.

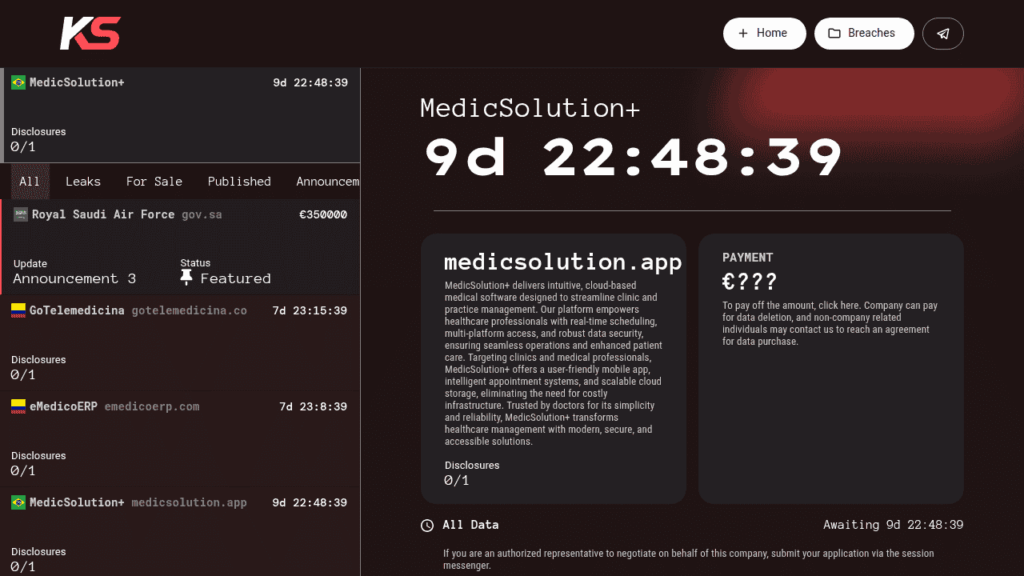

Campañas 2025: escalada de ataques contra el sector sanitario

El año 2025 fue testigo de una intensificación significativa de las operaciones de KillSec contra el sector sanitario, que culminó con varios ataques importantes. Elataque a MedicSolution, el 8 de septiembre de 2025, ilustra perfectamente el cambio táctico del grupo hacia los ataques a la cadena de suministro. Este ataque al proveedor brasileño de software sanitario comprometió más de 34 GB de datos que contenían 94.818 archivos, incluidos resultados de laboratorio, radiografías, imágenes no anonimizadas de pacientes y registros de menores.

El ataque a MedicSolution revela una estrategia multiplicadora especialmente preocupante. Al comprometer a un único proveedor de servicios, KillSec expuso potencialmente datos de múltiples centros sanitarios clientes, entre ellos Vita Exame, Clínica Especo Vida, Centro Diagnóstico Toledo, Labclinic y Laboratório Alvaro. Este enfoque de «ataque a la cadena de suministro » demuestra una creciente sofisticación operativa y un profundo conocimiento de las vulnerabilidades estructurales del sector.

Septiembre de 2025 resultó especialmente destructivo con una serie de ataques coordinados contra instituciones sanitarias en Latinoamérica. Además de MedicSolution en Brasil, el grupo atacó simultáneamente Archer Health en Estados Unidos, Suiza Lab en Perú, GoTelemedicina en Colombia y eMedicoERP en Colombia.

Modus operandi y adaptabilidad

Las investigaciones sobre ataques recientes revelan que KillSec prefiereexplotar configuraciones defectuosas en lugar de sofisticadas técnicas de intrusión. El análisis de Resecurity del ataque a MedicSolution puso de relieve la explotación de buckets S3 de AWS mal configurados, lo que permitió la exfiltración masiva de datos sin necesidad de capacidades técnicas avanzadas. Este enfoque pragmático ilustra que la sofisticación técnica del casillero C++ coexiste con una estrategia oportunista que prioriza la eficiencia operativa sobre la demostración de proezas técnicas.

Este enfoque de «fruta al alcance de la mano» (centrado en vulnerabilidades fácilmente explotables) refleja una estrategia de eficiencia operativa que maximiza el rendimiento de la inversión. En lugar de desarrollar exploits complejos, el grupo se centra en identificar y explotar vulnerabilidades de configuración fácilmente accesibles pero que las víctimas pasan por alto.

La resistencia de la infraestructura del grupo ha quedado demostrada por su capacidad para mantener las operaciones a pesar de las interrupciones. Tras la pérdida de su canal principal de Telegram en noviembre de 2024, KillSec cambió inmediatamente a canales de respaldo y mantuvo la publicación regular de sus afirmaciones a través de su sitio web accesible desde Tor, lo que demuestra una planificación operativa madura que incorpora mecanismos de continuidad de negocio.

Tácticas, técnicas y procedimientos (TTP)

El análisis de las tácticas, técnicas y procedimientos de KillSec revela un enfoque metódico que combina un reconocimiento profundo, un acceso inicial sofisticado y una exfiltración sistemática de datos. Según el análisis ATT&CK de MITRE, las TTP más probables de KillSec incluyen:

- Adquirir Acceso (T1650): adquirir acceso inicial por varios métodos

- Cuentas válidas (T1078): uso de cuentas válidas comprometidas

- Servicio Web (T1102): explotar servicios web legítimos

- Servicios Remotos(T1021): explotar servicios remotos

- Intérprete de Comandos y Scripts(T1059): uso de intérpretes de comandos y scripts

- Datos de Repositorios de Información(T1213): extracción de datos de repositorios de información

- Datos del Sistema Local (T1005): recopilación de datos del sistema local

Esta lista de TTP indica un enfoque metódico que favorece el sigilo y la persistencia, característicos de grupos experimentados a pesar de la relativa juventud de KillSec.

Recomendaciones para la protección contra KillSec

Estrategias de defensa especializadas

Frente a la amenaza de KillSec y grupos similares, las organizaciones deben adoptar un enfoque defensivo de múltiples capas que se adapte especialmente bien a las técnicas de este grupo. Los expertos recomiendan aplicar estrategias de defensa en profundidad, estableciendo un enfoque de seguridad multicapa que incorpore cortafuegos, sistemas de detección de intrusos, protección de puntos finales y copias de seguridad de datos para garantizar que, si una defensa se ve comprometida por un ataque de ransomware, otras la bloqueen.

Medidas preventivas específicas

Restricción de Power Shell: utilice objetos de directiva de grupo (GPO) para restringir el acceso a PowerShell únicamente a los usuarios necesarios, evitando así que los autores del ransomware lo utilicen para escribir scripts maliciosos.

Estrategias de engaño: aplique tecnología de engaño desplegando honeypots y honeytokens para imitar activos valiosos. Esto distraerá a los atacantes de ransomware y alertará a los equipos de seguridad en una fase temprana del ciclo de ataque.

Vigilancia reforzada de los indicadores de peligro: los ataques recientes revelan tiempos de detección variables que van desde unas horas a varios días. Las organizaciones necesitan implantar una supervisión 24/7 con alertas automatizadas sobre los IoC conocidos de KillSec.

Copias de seguridad desconectadas: ante laactividad sostenida en 2025, es fundamental mantener copias de seguridad desconectadas comprobadas periódicamente y almacenadas en entornos aislados.

Segmentación de la red: dada la prioridad que tienen las infraestructuras críticas, la microsegmentación de las redes sensibles puede limitar la propagación lateral en caso de un ataque inicial.

Conclusión

KillSec representa ahora una amenaza cibercriminal madura y persistente, que ilustra perfectamente la transformación de los grupos hacktivistas en sofisticadas y lucrativas operaciones criminales. Con su accesible modelo RaaS, su problemático enfoque en el sector sanitario a pesar de las afirmaciones en sentido contrario, y su capacidad para adaptarse a medidas disruptivas, el grupo representa una amenaza significativa y en evolución.

Es probable que elhíbrido entre motivaciones ideológicas y financieras observado en KillSec prefigure el futuro del panorama de la ciberdelincuencia, en el que los límites tradicionales entre hacktivismo, ciberdelincuencia y posibles operaciones estatales siguen difuminándose. Las organizaciones, especialmente en los sectores de la sanidad y las infraestructuras críticas, deben adaptar sus estrategias defensivas para hacer frente a esta nueva generación de amenazas híbridas, que explotan las contradicciones entre el discurso público y la práctica real.

El seguimiento continuo de la evolución de KillSec sigue siendo esencial, ya que el grupo continúa perfeccionando sus técnicas, expandiendo su red de afiliados y ampliando potencialmente su impacto destructivo en todo el ecosistema digital global. Comprender sus TTP, motivaciones y modelo de negocio es crucial para desarrollar contramedidas eficaces contra esta amenaza emergente y otros grupos similares que puedan seguir su trayectoria de profesionalización criminal.

Fuentes principales del artículo :

- Ransomware.live: Estadísticas del grupo KillSec

- SOCRadar: Perfil de la Dark Web: KillSec

- ReliaQuest: 5 actores de amenazas críticas que debes conocer –

- Blackwired: Hacktivist Groups Transition to Ransomware-as-a-Service Operations (Grupos hacktivistas en transición hacia operaciones de ransomware como servicio)