DragonForce s’est imposé en quelques mois comme l’un des groupes de ransomware les plus redoutés de 2025. Derrière ce nom se cache un cartel cybercriminel capable de combiner la puissance technique de variantes issues de LockBit et Conti avec un modèle Ransomware-as-a-Service (RaaS) inédit. Loin des structures classiques, DragonForce offre à ses affiliés une infrastructure complète en marque blanche, une gestion centralisée des campagnes et une stratégie d’expansion agressive. Résultat : une industrialisation du ransomware qui redéfinit les règles du jeu et menace désormais aussi bien les grandes entreprises que les institutions publiques à travers le monde.

Table des matières

ToggleOrigines de DragonForce

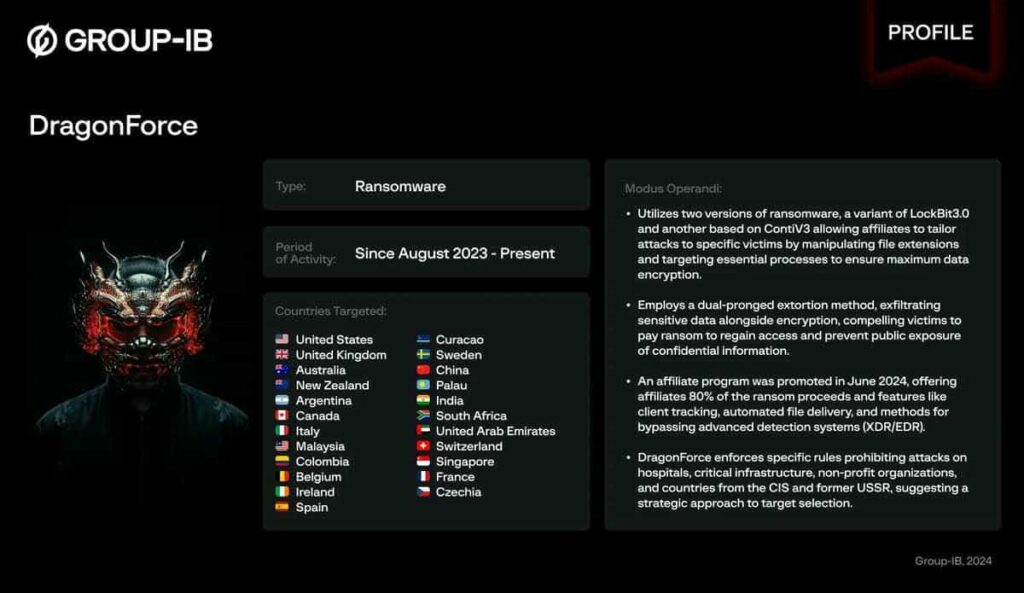

Le groupe DragonForce est apparu pour la première fois à la fin de 2023 comme acteur notable dans l’écosystème des ransomware. Les premières attaques documentées datent d’août 2023, avec des variantes techniques initiales issues de LockBit 3.0, suivies dès 2024 par des versions modifiées de ContiV3, illustrant une stratégie de double extorsion sophistiquée.

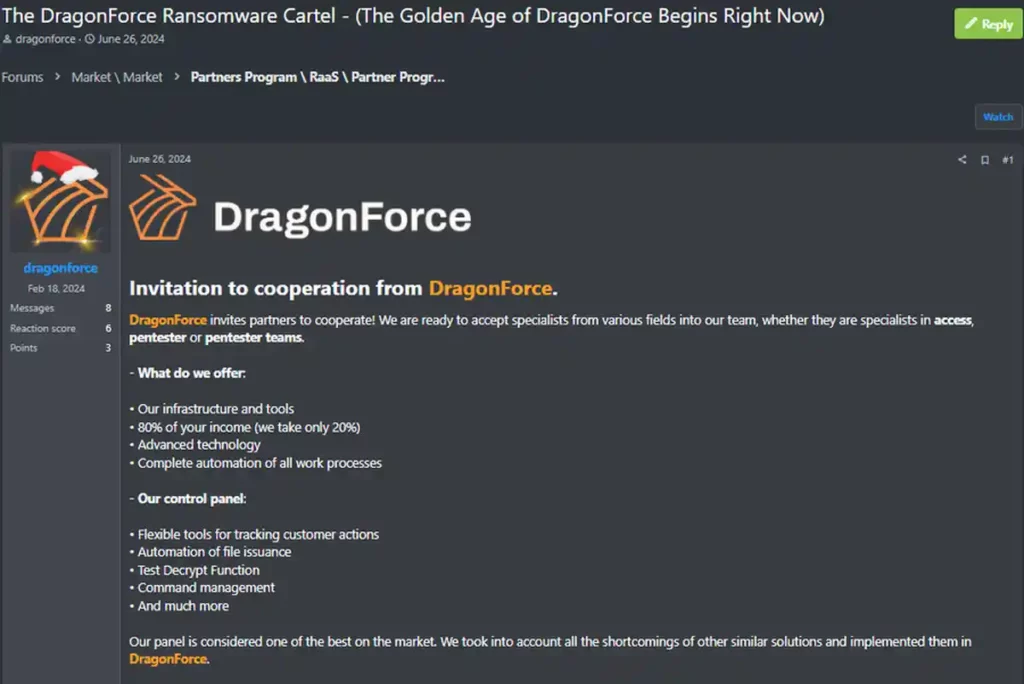

Dès mi-2024, DragonForce a lancé un programme Ransomware-as-a-Service (RaaS), proposant à ses affiliés des outils clés en main — panneaux d’administration, infrastructure de fuite de données, assistance technique — en échange d’une commission pouvant atteindre 20 à 20–30 % des rançons.

Active depuis 2023, la menace s’est rapidement étendue à l’échelle internationale. Entre août 2023 et août 2024, DragonForce revendiquait 82 victimes, notamment dans les secteurs de la fabrication, de l’immobilier, des transports et des services gouvernementaux . Sa présence est désormais globale, avec des campagnes ciblant les États-Unis, l’Italie, l’Australie, le Royaume-Uni, et au-delà.

DragonForce est aujourd’hui perçu non comme un simple groupe clandestin, mais comme un cartel de ransomware : sa force réside dans son modèle marque blanche, sa capacité à séduire et à structurer des affiliés, et sa présence étendue sur le marché du cybercrime organisé .

Architecture technique : deux variants pour dominer le marché

DragonForce opère avec deux variants principaux de ransomware, une stratégie qui témoigne de sa sophistication technique et de sa volonté d’attirer différents types d’affiliés.

Variant basé sur LockBit 3.0

Le premier variant s’appuie sur le constructeur divulgué de LockBit 3.0 (également connu sous le nom de LockBit Black). Cette approche pragmatique permet aux anciens affiliés de LockBit de s’adapter rapidement à l’infrastructure DragonForce. L’algorithme de chiffrement utilise AES pour le chiffrement primaire des fichiers et RSA pour sécuriser les clés, une méthode éprouvée dans l’écosystème ransomware.

Variant « original » basé sur Conti v3

Plus sophistiqué, le second variant est présenté comme « original » mais repose en réalité sur le code source divulgué de Conti v3, enrichi de nouvelles fonctionnalités. Ce variant utilise l’algorithme ChaCha8 pour un chiffrement plus rapide et intègre des techniques avancées d’évasion, notamment la méthode « Bring Your Own Vulnerable Driver » (BYOVD).

La technique BYOVD permet au ransomware d’exploiter des pilotes vulnérables mais signés numériquement pour terminer les processus des solutions de sécurité au niveau kernel. DragonForce utilise notamment :

- TrueSight.sys : un pilote d’Adlice Software (RogueKiller Antirootkit Driver v3.3)

- RentDrv.sys : développé par Hangzhou Shunwang Technology

Ces pilotes exposent des commandes IOCTL avec des fonctionnalités privilégiées mais manquent de contrôles d’accès adéquats, permettant la terminaison de processus critiques via ZwOpenProcess() et ZwTerminateProcess() .

Les cibles de DragonForce : de la diversification mondiale aux grandes enseignes britanniques

Évolution globale des victimes depuis 2023

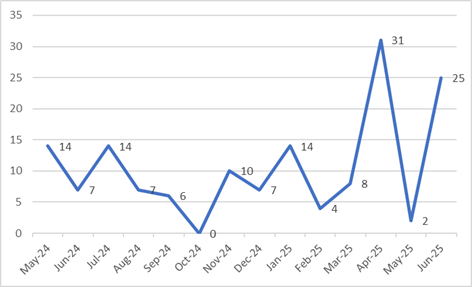

Depuis ses premières attaques fin 2023, DragonForce a connu une croissance rapide de son activité. Alors qu’il ne revendiquait qu’une poignée de victimes lors de ses débuts, le groupe est aujourd’hui identifié comme l’un des collectifs de ransomware les plus actifs de 2025.

Selon un rapport Q2 2025 de GuidePoint Security, DragonForce a revendiqué plus de 120 victimes à travers le monde depuis sa création, avec une accélération marquée en juin 2025 où près de 20 nouvelles victimes ont été publiées sur son site de fuite. Cette dynamique confirme la montée en puissance du cartel malgré un contexte de fragmentation générale du paysage RaaS.

Ciblage mondial diversifié

En dehors du Royaume-Uni, DragonForce a diversifié ses attaques en visant différents secteurs à l’international. Le groupe a notamment frappé la santé avec l’Heart Centre en Australie, où environ 5 GB de données patient ont été publiées début 2025, et les services aux consommateurs avec l’attaque contre 5àSec en France, touchant le réseau international de pressings. DragonForce cible également la fabrication industrielle, la logistique et le commerce de détail.

Au total, selon Check Point Research, le site de fuite de DragonForce comptait plus de 250 victimes publiées mi-2025, avec un pic d’activité notable lors des campagnes de printemps.

Ces éléments témoignent d’une stratégie offensive plus large que celle de 2024 : DragonForce cible désormais aussi bien des enseignes médiatiques occidentales que des entreprises industrielles et commerciales plus discrètes, mais tout aussi stratégiques.

Campagne contre le secteur retail britannique

Au printemps 2025, DragonForce a orchestré une campagne coordonnée contre de grandes enseignes britanniques, démontrant sa capacité à mener des opérations d’envergure :

Marks & Spencer a subi une attaque majeure fin avril 2025, perturbant les systèmes de commande en ligne, de paiement et de logistique. Les attaquants ont envoyé des emails d’extorsion directement au PDG, menaçant de divulguer des informations sensibles. L’opération, attribuée à DragonForce via le collectif Scattered Spider, a eu un impact économique massif : environ £15 millions de pertes hebdomadaires, un déficit estimé à £300 millions sur les profits 2025/26, et une chute de £750 millions de la capitalisation boursière.

Co-op a confirmé l’exposition des données personnelles de plus de 10 000 membres à la suite d’une compromission de ses systèmes back-office .

Harrods, le prestigieux grand magasin londonien, a dû restreindre son accès internet et mettre en place des mesures d’atténuation après une attaque également attribuée à DragonForce .

Méthodes d’accès initial et techniques d’attaque

DragonForce emploie un arsenal diversifié de techniques d’accès initial :

Exploitation de vulnérabilités

Le groupe exploite activement plusieurs vulnérabilités critiques :

- CVE-2021-44228 : Log4Shell (Apache Log4j2)

- CVE-2023-46805 et CVE-2024-21887 : vulnérabilités Ivanti Connect Secure

- CVE-2024-21412 : contournement Microsoft Windows SmartScreen

- CVE-2024-21893 : traversée de chemin Ivanti

Chaîne d’attaque sophistiquée

L’analyse forensique révèle une méthodologie d’attaque structurée :

- Accès initial via phishing ou exploitation de vulnérabilités

- Déploiement de Cobalt Strike pour la gestion de campagne

- Installation de SystemBC comme backdoor de persistance

- Élévation de privilèges et escalade vers SYSTEM

- Reconnaissance active avec des outils comme Mimikatz, ADFind et SoftPerfect Network Scanner

- Mouvement latéral via RDP et exploitation d’outils RMM légitimes

- Exfiltration de données avant chiffrement

- Déploiement du ransomware avec effacement des logs d’événements

Abus d’outils RMM légitimes

DragonForce a récemment exploité des vulnérabilités dans SimpleHelp, un outil de gestion à distance, pour mener des attaques contre des fournisseurs de services managés. Cette technique « Living off the Land » permet aux attaquants d’utiliser des applications légitimes généralement autorisées dans les environnements d’entreprise.

Le modèle cartel : révolutionner l’écosystème ransomware

En mars 2025, DragonForce a officiellement annoncé sa transformation en « cartel de ransomware », une évolution qui dépasse le modèle traditionnel du Ransomware-as-a-Service (RaaS). Plutôt qu’une organisation centralisée contrôlant directement les opérations, DragonForce fonctionne désormais comme une coalition d’affiliés, chacun pouvant mener ses propres campagnes tout en profitant de l’infrastructure, des outils et du support fournis par le groupe. Ce modèle hybride attire de nouveaux partenaires, accroît la résilience du réseau criminel et renforce sa capacité d’expansion mondiale.

Service de marque blanche et expansion

L’un des atouts majeurs du cartel DragonForce réside dans son offre de marque blanche. Concrètement, les affiliés peuvent utiliser l’infrastructure DragonForce tout en opérant sous leur propre identité, comme s’ils dirigeaient leur propre groupe de ransomware. Cette approche transforme DragonForce en une véritable industrie du cybercrime, où le branding et l’autonomie jouent un rôle central.

Le fonctionnement repose sur plusieurs piliers :

- Partage des profits attractif : les affiliés conservent jusqu’à 80 % des rançons, tandis que DragonForce prélève une commission de 20 %. Ce taux est plus compétitif que celui d’anciens groupes comme LockBit, ce qui facilite le recrutement de nouveaux acteurs (Group-IB).

- Infrastructure clé en main : hébergement des sites de fuite, gestion sécurisée des paiements, serveurs de commande-et-contrôle et outils de négociation intégrés.

- Personnalisation avancée : création d’échantillons de ransomware adaptés, choix du type de chiffrement (complet, partiel, en-tête), modification des notes de rançon et configuration des extensions de fichiers ciblés.

- Support technique et mise à jour continue : DragonForce maintient ses outils pour contourner les défenses de sécurité, notamment grâce aux techniques BYOVD et à l’intégration régulière de nouvelles vulnérabilités exploitées.

Ce modèle attire des affiliés aux profils variés : anciens opérateurs de LockBit ou Conti, groupes émergents en quête d’infrastructure fiable, ou cybercriminels cherchant à se professionnaliser rapidement. En s’imposant comme une plateforme criminelle ouverte, DragonForce renforce son attractivité et accroît sa part de marché dans l’écosystème ransomware.

Panneau d’affiliation avancé

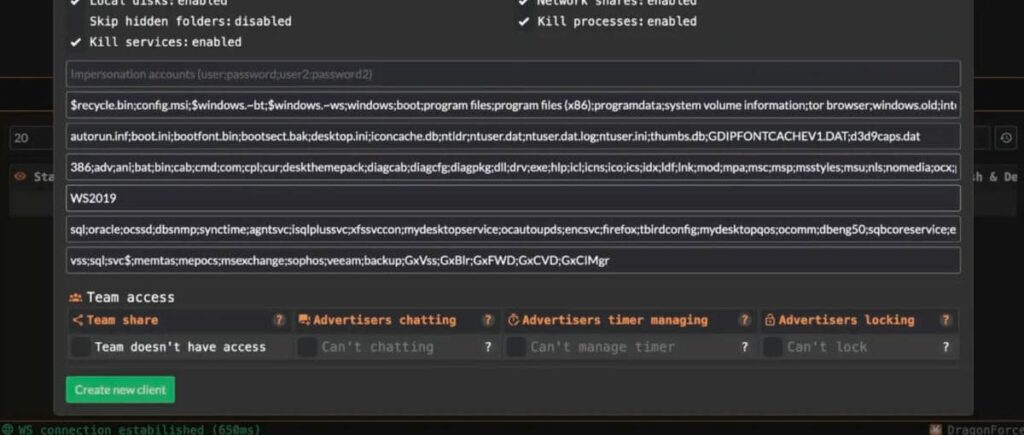

Au cœur du modèle DragonForce se trouve un panneau d’administration qui illustre le niveau de professionnalisation atteint par le cartel. Conçu comme une véritable interface de gestion de campagnes, il permet aux affiliés de contrôler chaque étape de leurs opérations :

- Gestion hiérarchisée des équipes : possibilité de créer des sous-comptes avec des niveaux d’accès différenciés, reflétant une organisation quasi-corporate.

- Publication automatisée des données volées : programmation de la mise en ligne progressive des informations exfiltrées pour maximiser la pression sur les victimes.

- Suivi en temps réel : visualisation des infections actives, du statut des négociations et des paiements en cours.

Ce niveau de sophistication rapproche DragonForce du fonctionnement d’une plateforme SaaS criminelle, où chaque affilié dispose de son tableau de bord et d’outils intégrés pour gérer son “business”. Ce professionnalisme témoigne d’une industrialisation du ransomware, où la technologie, l’organisation et la communication sont pensées pour maximiser à la fois l’efficacité et l’attractivité du cartel.

Guerre des cartels et élimination de la concurrence

La montée en puissance de DragonForce a entraîné une rivalité accrue avec d’autres groupes de ransomware. Le passage au modèle cartel, attractif pour de nombreux affiliés, place le groupe en concurrence frontale avec des collectifs rivaux qui cherchent eux aussi à recruter et fidéliser leurs partenaires.

Attaques contre RansomHub

En avril 2025, la disparition soudaine de RansomHub a laissé le champ libre à DragonForce pour occuper le terrain. Le cartel a aussitôt affirmé que RansomHub « rejoignait » ses rangs, une communication taillée pour attirer des affiliés en transit.

Le conflit s’est ensuite matérialisé par des attaques croisées sur les infrastructures. Le site de fuite de RansomHub a été compromis et a brièvement affiché le message « RansomHub R.I.P 03/03/2025 », marquant symboliquement la fin du groupe. En représailles, “koley”, porte-parole de RansomHub, a défacé le site de DragonForce en accusant le cartel de collaboration avec les forces de l’ordre russes et d’être infiltré par des « traîtres », forçant DragonForce à suspendre temporairement le recrutement de nouveaux affiliés avant que le site de leaks ne revienne en ligne.

Défacement de sites concurrents

Simultanément, DragonForce a mené des attaques ciblées contre les sites de fuite de groupes rivaux tels que BlackLock et Mamona, y apposant son propre logo. Chez BlackLock, ces défacements ont permis de leaker des logs de communication interne et d’exposer des fichiers de configuration, ce qui déstabilise ces acteurs tout en renforçant la position de DragonForce dans la hiérarchie des groupes ransomware.

Impact économique et évolution des rançons

L’analyse des demandes de rançon révèle une approche sophistiquée de tarification basée sur la recherche approfondie des victimes. DragonForce utilise des outils comme ZoomInfo pour évaluer les revenus des organisations cibles et ajuster ses demandes en conséquence.

Les montants observés varient considérablement :

- Minimum : plusieurs centaines de milliers de dollars

- Maximum estimé : 7 millions de dollars lors d’une négociation en 2024

Cette approche de tarification dynamique témoigne de la professionnalisation croissante du groupe et de sa compréhension des réalités économiques de ses victimes.

Défis pour la récupération de données

Face au ransomware DragonForce, les organisations victimes disposent de plusieurs options, chacune présentant des défis spécifiques :

Analyse technique des variants

Les techniques de chiffrement employées rendent la récupération complexe sans les clés de déchiffrement :

- Le variant LockBit utilise AES avec RSA pour la protection des clés

- Le variant Conti emploie ChaCha8 pour une performance optimisée

- Trois modes de chiffrement sont disponibles : complet, partiel et en-tête uniquement

Approches de récupération

Les experts en récupération de données comme SOS Ransomware développent des méthodes spécialisées :

- Analyse des vulnérabilités dans l’implémentation du chiffrement

- Récupération de données supprimées avant chiffrement

- Rétro-ingénierie des algorithmes de chiffrement

- Réparation de fichiers partiellement endommagés

Ces techniques propriétaires permettent souvent d’éviter le paiement de la rançon tout en récupérant les données critiques.

Mesures de protection et recommandations

Face à la sophistication croissante de DragonForce, les organisations doivent adopter une approche de sécurité multicouche :

Prévention technique

- Gestion rigoureuse des correctifs, particulièrement pour les vulnérabilités exploitées par le groupe

- Segmentation réseau pour limiter la propagation latérale

- Surveillance comportementale pour détecter les techniques BYOVD

- Protection des outils RMM et authentification renforcée

Préparation organisationnelle

- Sauvegardes hors ligne régulièrement testées

- Plans de continuité d’activité incluant les scénarios de ransomware

- Formation du personnel aux techniques de phishing avancées

- Procédures d’incident avec contacts d’urgence établis

Perspective d’évolution

DragonForce représente l’évolution naturelle du ransomware vers des modèles plus flexibles et décentralisés. Plusieurs tendances se dessinent :

Innovation dans les modèles économiques

- Services de marque blanche permettant la personnalisation complète

- Écosystème décentralisé réduisant les risques de démantèlement

- Guerre économique entre cartels pour attirer les meilleurs affiliés

Sophistication technique croissante

- Intégration de l’IA pour l’automatisation des attaques

- Techniques d’évasion avancées contre les solutions de sécurité modernes

- Personnalisation poussée des charges utiles par victime

Conclusion

DragonForce incarne la nouvelle génération de menaces ransomware : techniquement sophistiqué, organisationnellement agile et stratégiquement agressif. Sa transformation d’un possible groupe hacktiviste en cartel cybercriminel illustre la fluidité du paysage des cybermenaces et la capacité d’adaptation des acteurs malveillants.

Pour les organisations, cette évolution impose une révision fondamentale des stratégies de cybersécurité. La défense ne peut plus se contenter d’approches réactives ; elle doit anticiper les innovations criminelles et s’adapter en permanence.

Face à de tels adversaires, l’expertise spécialisée devient cruciale. Que ce soit pour la prévention, la détection ou la récupération post-incident, seule une approche professionnelle combinant veille technologique, analyse comportementale et capacités de récupération avancées peut offrir une protection efficace contre cette menace en constante évolution.

SOS Ransomware reste mobilisé 24h/24 et 7j/7 pour accompagner les organisations victimes de ces nouvelles menaces. Notre expertise technique et notre expérience terrain nous permettent d’offrir des solutions de récupération adaptées, même face aux variants les plus sophistiqués comme ceux déployés par DragonForce.

Sources principales de l’article :

- Group-IB : DragonForce Ransomware Group

- Bitdefender : DragonForce: The Ransomware Cartel Guarding Its Burrow

- Bridewell : Who are Dragonforce Ransomware Group?

- Barracuda Networks Blog : DragonForce Ransomware Cartel vs. Everybody

- SentinelOne : DragonForce Ransomware Gang | From Hacktivists to High Street Extortionists

- Specops Software : DragonForce: Inside the Ransomware-as-a-Service group

- Sophos : DragonForce targets rivals in a play for dominance