Depuis août 2023, INC Ransom s’est imposé comme un acteur cybercriminel majeur dans l’arène internationale de la sécurité informatique. Spécialisé dans la double extorsion, ce groupe a développé un modus operandi particulièrement redoutable, combinant vol de données sensibles et chiffrement des systèmes pour maximiser la pression exercée sur ses victimes.

Table des matières

ToggleUn acteur majeur aux multiples visages

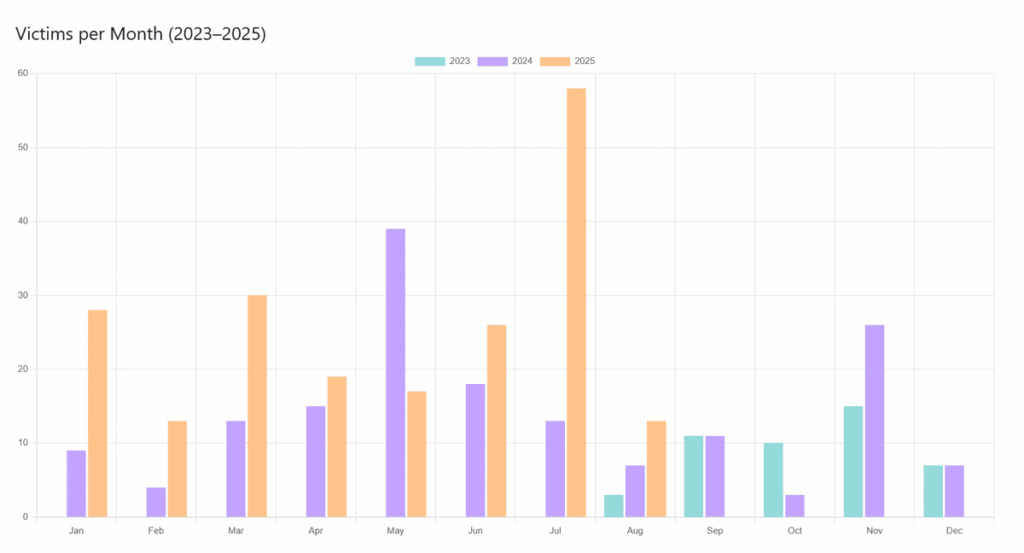

La notoriété d’INC Ransom dans l’univers cybercriminel ne doit rien au hasard. Leur ascension fulgurante repose sur une capacité d’adaptation remarquable et des attaques ciblées d’une précision chirurgicale. Les chiffres parlent d’eux-mêmes : selon les données de Trend Micro, le groupe a orchestré au moins 325 tentatives d’attaque entre octobre 2023 et août 2024.

Cette frénésie d’activité révèle une constance opérationnelle remarquable, le groupe maintenant un rythme d’attaque soutenu depuis son émergence. On peut relever une intensification spectaculaire en 2025, avec un pic d’activité atteint en juillet où près de 60 victimes ont été recensées en un seul mois. Cette régularité dans la production d’attaques témoigne d’une infrastructure robuste et d’une organisation criminelle parfaitement rodée, capable de s’adapter aux cycles de vulnérabilité et aux périodes de moindre vigilance des organisations cibles.

La reconnaissance d’INC Ransom comme menace émergente par Secureworks dès août 2023 confirme la pertinence de cette nouvelle force cybercriminelle. Cette identification précoce par les spécialistes de la sécurité informatique illustre l’importance stratégique que représente désormais ce groupe dans l’analyse des risques cyber contemporains, marquant son entrée définitive dans le cercle fermé des menaces de premier plan.

Stratégie de ciblage : précision et rentabilité

Contrairement aux opérateurs de ransomware opportunistes qui déploient des campagnes d’attaque de masse indiscriminées, INC Ransom privilégie une approche méthodique et sélective. Le groupe cible délibérément les entités disposant de ressources financières substantielles et gérant des volumes significatifs de données sensibles.

Cette stratégie ciblée leur permet de maximiser leurs profits tout en optimisant leurs efforts, une approche qui témoigne de leur professionnalisation croissante dans le paysage du cybercrime moderne. Plutôt que de disperser leurs efforts sur de multiples cibles de faible valeur, ils concentrent leurs ressources sur des victimes sélectionnées selon des critères économiques et stratégiques précis.

Arsenal d’intrusion : diversité et sophistication

Vecteurs d’accès multiples et adaptatifs

La sophistication d’INC Ransom se manifeste dès les phases initiales de leurs opérations, où le groupe démontre une maîtrise de multiples vecteurs d’intrusion. L’exploitation de vulnérabilités constitue leur méthode de prédilection, avec une attention particulière portée à la faille CVE-2023-3519 affectant Citrix NetScaler.

Cette vulnérabilité critique, documentée par Trend Micro, a été exploitée massivement par le groupe, illustrant leur capacité à identifier et exploiter rapidement les failles de sécurité émergentes dans les infrastructures d’entreprise. Cette réactivité face aux vulnérabilités zero-day témoigne d’une veille technologique active et d’une expertise technique considérable.

Parallèlement à cette approche technique, INC Ransom n’hésite pas à recourir aux techniques d’ingénierie sociale. Leurs campagnes de spear-phishing, particulièrement élaborées, visent à compromettre les identifiants des utilisateurs en exploitant les failles humaines plutôt que techniques. Ces attaques personnalisées révèlent une phase de reconnaissance approfondie des organisations ciblées, permettant au groupe de créer des leurres d’une crédibilité remarquable.

Le groupe révèle également sa dimension économique en ayant recours à l’achat d’identifiants valides auprès de courtiers d’accès initial, ces fameux « Initial Access Brokers » qui constituent un maillon essentiel de l’économie souterraine du cybercrime. Cette approche pragmatique illustre la professionnalisation du secteur, où l’accès initial à une infrastructure peut être acheté plutôt que développé, permettant aux groupes spécialisés de se concentrer sur leurs compétences fondamentales en matière de chiffrement et d’extorsion.

Méthodologie d’attaque : une chaîne d’infection rodée

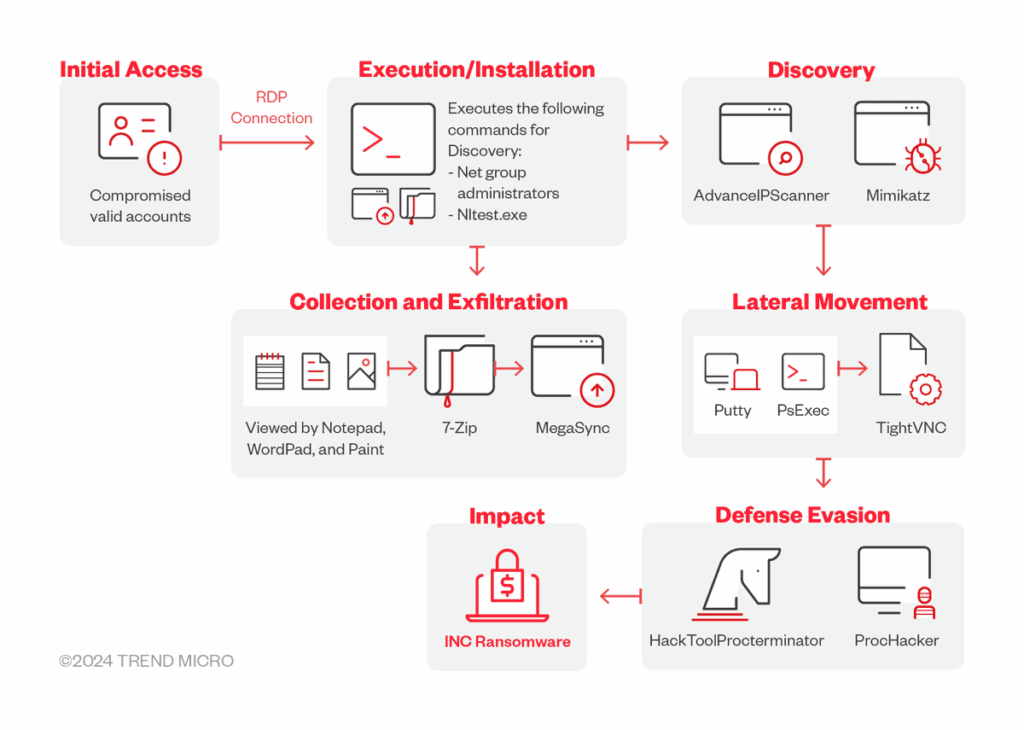

Une fois l’accès initial obtenu, INC Ransom déploie une méthodologie d’attaque en plusieurs étapes parfaitement rodée, qui témoigne d’une expertise technique considérable et d’une compréhension approfondie des environnements d’entreprise modernes.

La phase de reconnaissance constitue la première étape cruciale de cette chaîne d’infection. Le groupe utilise des outils spécialisés comme NetScan et Advanced IP Scanner pour cartographier minutieusement l’architecture réseau de leurs victimes, identifiant les systèmes critiques, les points de vulnérabilité et les chemins potentiels de propagation.

Le mouvement latéral représente l’étape suivante de cette progression méthodique. INC Ransom déploie une panoplie d’outils pour se propager dans l’infrastructure compromise : PSExec pour l’exécution de commandes distantes, AnyDesk pour l’accès à distance, et TightVNC pour le contrôle des systèmes. Cette diversité d’outils révèle une stratégie de redondance sophistiquée, où plusieurs mécanismes de persistence et de propagation sont mis en place simultanément.

L’escalade de privilèges démontre une expertise technique particulièrement avancée. Le groupe utilise des outils spécialisés comme lsassy.py, un outil Python sophistiqué permettant l’extraction d’identifiants depuis la mémoire des systèmes Windows. Plus remarquable encore, Trend Micro a documenté l’utilisation par INC Ransom de nouveaux outils développés spécifiquement pour extraire les identifiants des gestionnaires Veeam Backup and Replication, révélant une adaptation constante aux technologies de sauvegarde modernes.

Techniques d’évasion : l’art de l’invisibilité

La sophistication d’INC Ransom se manifeste également dans leur maîtrise des techniques d’évasion, essentielles pour maintenir leur présence dans les systèmes compromis tout en évitant la détection par les solutions de sécurité modernes.

Le groupe excelle dans l’utilisation d’outils légitimes détournés de leur fonction originale, une approche connue sous le nom de « Living off the Land ». Cette stratégie consiste à exploiter des outils natifs du système comme PowerShell, WMIC et cmd.exe, qui sont naturellement présents dans les environnements Windows et dont l’utilisation n’éveille pas immédiatement les soupçons des systèmes de surveillance.

Le déguisement d’outils malveillants constitue une autre facette de leur expertise en matière d’évasion. Par exemple, le groupe procède systématiquement au renommage de PSExec, un outil légitime de Microsoft, en « winupd » pour imiter une mise à jour Windows authentique. Cette attention aux détails dans la dissimulation révèle une compréhension approfondie des processus système habituels.

La suppression des preuves constitue un aspect crucial de leur méthodologie post-intrusion. INC Ransom utilise systématiquement wevtutil, un utilitaire Windows légitime, pour effacer les logs de sécurité et ainsi éliminer les traces de leur activité. Cette approche méthodique de nettoyage complique significativement le travail d’investigation des équipes de réponse aux incidents.

Particulièrement révélateur de leur adaptation aux menaces spécifiques, le groupe déploie des outils comme HackTool.ProcTerminator spécifiquement conçus pour terminer les processus liés aux solutions de sécurité, notamment ceux de TrendMicro. Cette approche ciblée démontre une veille active sur les solutions de protection du marché.

Géographie de la menace : ciblage stratégique

Concentration géographique et implications stratégiques

L’analyse de la distribution géographique des victimes d’INC Ransom révèle des patterns stratégiques significatifs qui éclairent les motivations du groupe. Les États-Unis dominent largement les statistiques, représentant 57,9% des victimes selon SOC Radar, une proportion qui reflète l’attractivité particulière de ce marché pour les cybercriminels.

Cette concentration géographique s’explique par plusieurs facteurs convergents : la richesse relative des entreprises américaines, leur dépendance critique aux technologies numériques, et paradoxalement, leur capacité financière présumée à payer des rançons substantielles.

L’Europe constitue le second théâtre d’opérations privilégié du groupe, avec une présence notable au Royaume-Uni, en France, en Allemagne et aux Pays-Bas. Cette sélection révèle une compréhension stratégique des marchés économiques développés, où les entreprises gèrent des volumes importants de données sensibles et disposent généralement des ressources financières nécessaires pour répondre aux demandes de rançon.

Secteurs économiques : vulnérabilités ciblées

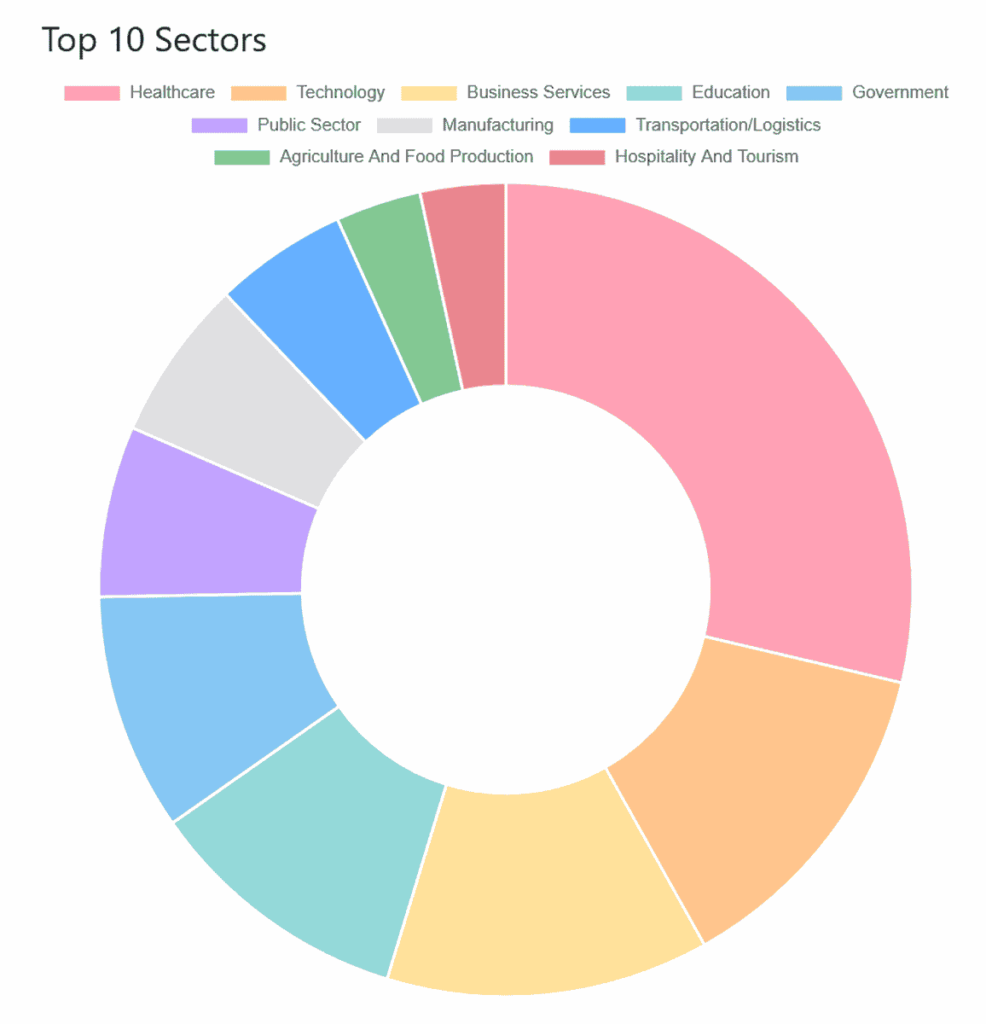

L’analyse sectorielle des victimes révèle une stratégie de ciblage particulièrement réfléchie qui exploite les vulnérabilités spécifiques de certains domaines d’activité. Selon SOC Radar, les services professionnels, la fabrication et la construction constituent les secteurs les plus fréquemment ciblés.

Les services professionnels présentent une attractivité particulière en raison de leur dépendance critique aux données client et de leur obligation de confidentialité. Les cabinets d’avocats, les consultants et les entreprises de services financiers gèrent des volumes considérables d’informations sensibles dont la divulgation publique pourrait avoir des conséquences catastrophiques.

Le secteur manufacturier attire l’attention pour des raisons différentes mais complémentaires. Ces entreprises dépendent souvent d’infrastructures industrielles critiques dont l’interruption peut entraîner des pertes financières considérables et des délais de production inacceptables.

Trend Micro identifie également la santé et l’éducation parmi les secteurs privilégiés, deux domaines qui présentent des vulnérabilités spécifiques particulièrement exploitables. Le secteur de la santé combine la gestion de données personnelles extrêmement sensibles avec des impératifs opérationnels critiques.

Victimes emblématiques : études de cas révélatrices

L’examen des victimes spécifiques d’INC Ransom offre un aperçu précieux de leurs méthodes opérationnelles et de l’impact réel de leurs activités.

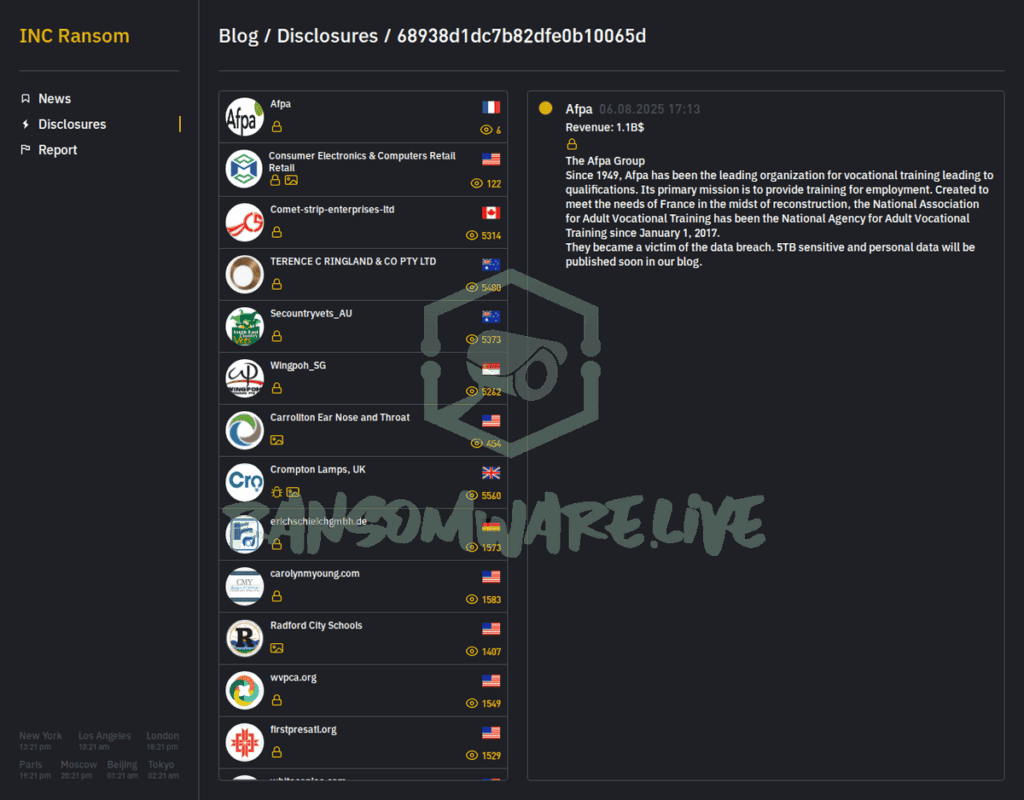

Le cas de l’AFPA, l’organisme français de formation professionnelle, illustre parfaitement la capacité du groupe à cibler des institutions publiques ou para-publiques. INC Ransom revendique avoir volé 5 téraoctets de données sensibles de cette organisation, une quantité considérable qui témoigne de la durée et de l’ampleur de leur présence dans les systèmes compromis.

L’attaque contre NHS Dumfries & Galloway en Écosse représente un cas particulièrement préoccupant qui illustre l’impact potentiel sur les services publics essentiels. Confirmée en mars 2024, cette attaque a résulté en la compromission de données patients et la menace de publication de 3 téraoctets d’informations médicales sensibles.

Le cas de Yamaha Motor Philippines offre une perspective différente, démontrant leur capacité à cibler des filiales d’entreprises multinationales. L’attaque confirmée le 25 octobre s’est concentrée sur un serveur spécifique gérant des données d’employés, révélant une approche chirurgicale capable de cibler des composants particuliers de l’infrastructure.

Les attaques plus récentes contre les écoles publiques de Radford en Virginie et La Biennale de Venise témoignent de la continuité opérationnelle du groupe en 2025, touchant aussi bien l’éducation publique que les institutions culturelles prestigieuses.

Infrastructure d’extorsion : sophistication criminelle

Architecture technique de la double extorsion

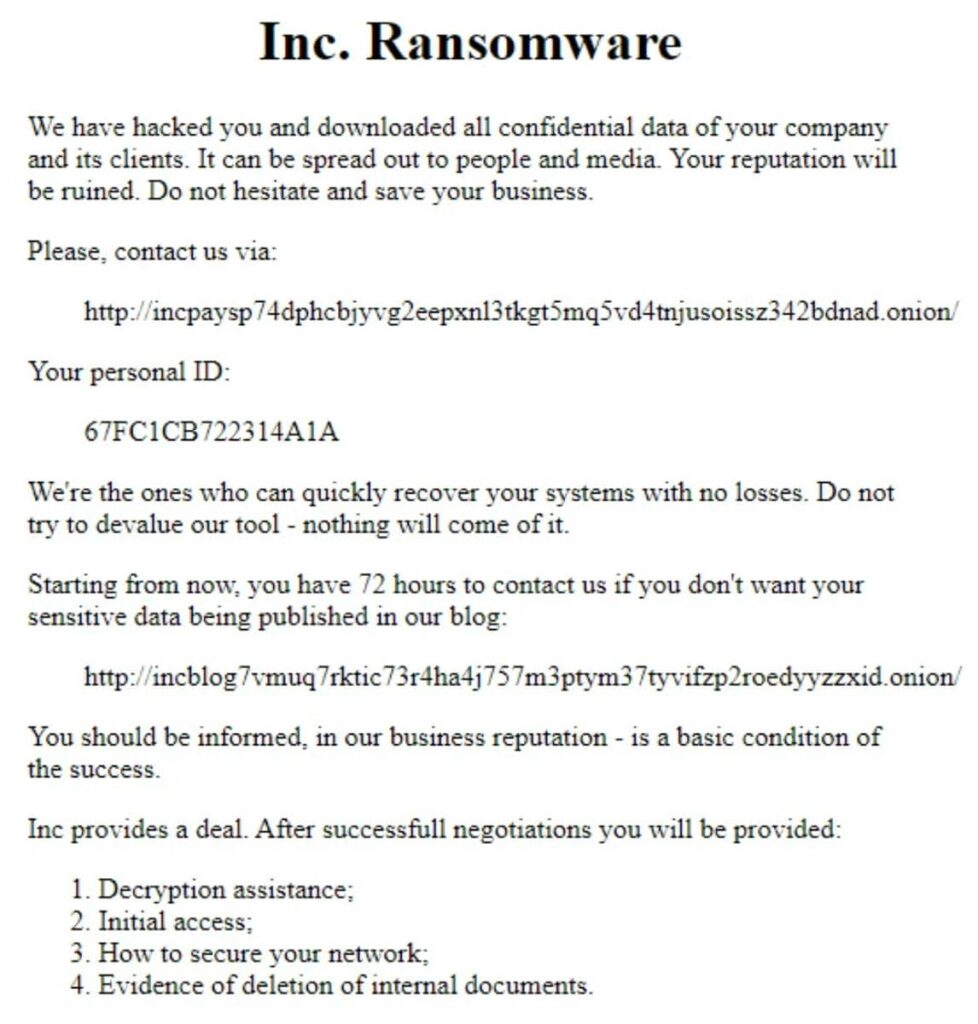

La sophistication d’INC Ransom s’étend à l’infrastructure élaborée qu’ils ont développée pour maximiser l’efficacité de leurs stratégies d’extorsion. Cette infrastructure numérique constitue bien plus qu’un simple site web : elle représente le cœur stratégique de leurs opérations d’extorsion. Le groupe maintient une présence active sur le dark web à travers une plateforme TOR où il publie périodiquement des informations relatives à ses cyberattaques réussies, transformant chaque compromission en outil de pression supplémentaire.

L’architecture de cette plateforme révèle une compréhension approfondie de la psychologie de l’extorsion. En rendant publiques les informations sur leurs victimes et les preuves de compromission, INC Ransom crée une pression sociale et réputationnelle qui complète efficacement la pression technique exercée par le chiffrement des systèmes, augmentant ainsi leurs chances d’obtenir le paiement des rançons demandées

Mécanismes de pression psychologique

Au-delà de l’infrastructure numérique, INC Ransom déploie des mécanismes de pression psychologique particulièrement élaborés. L’impression automatique des notes de rançon sur toutes les imprimantes du réseau compromis représente une tactique efficace qui transforme chaque périphérique d’impression en vecteur de communication de la menace.

La modification systématique du fond d’écran de tous les postes de travail compromis avec un message de compromission constitue une autre facette de cette stratégie de saturation communicationnelle. En rendant visible la compromission sur chaque écran de l’organisation, INC Ransom s’assure que l’impact de leur attaque ne peut être minimisé ou dissimulé.

La menace de publication de données sensibles représente le levier de pression le plus sophistiqué dans l’arsenal du groupe. INC Ransom cible spécifiquement les types d’informations dont la divulgation publique aurait l’impact le plus dévastateur : passeports et documents d’identité, accords de confidentialité révélant des informations stratégiques sensibles, et documents financiers internes.

Évolution technique : adaptation constante

Développement multi-plateforme

L’évolution technique d’INC Ransom témoigne d’une sophistication croissante et d’une capacité d’adaptation remarquable. L’analyse détaillée menée par Trend Micro révèle encore un développement progressif qui illustre la maturation rapide du groupe.

La première version Windows, apparue en juillet 2023, établissait déjà les fondements techniques de leur approche. L’introduction d’une version Linux en décembre 2023 marque une étape significative, révélant leur compréhension de l’importance des environnements Unix dans les infrastructures d’entreprise modernes.

La version Windows la plus récente, détectée en mars 2024, incorpore des fonctionnalités significativement améliorées qui reflètent l’apprentissage continu du groupe. Cette évolution rapide, avec des mises à jour majeures tous les quatre à six mois, témoigne d’un processus de développement organisé.

Granularité opérationnelle avancée

La sophistication technique se manifeste particulièrement dans la granularité des options de configuration développées pour leur ransomware. L’analyse des arguments de ligne de commande supportés révèle un niveau de sophistication opérationnelle remarquable.

La fonctionnalité de chiffrement sélectif, accessible via l’argument « –file », permet au groupe de cibler spécifiquement des fichiers critiques plutôt que de procéder à un chiffrement aveugle de l’ensemble du système. Cette approche chirurgicale peut s’avérer particulièrement efficace dans des contextes spécifiques.

L’option « –mode » introduite dans les versions récentes illustre cette recherche d’optimisation opérationnelle. Les trois modes disponibles – rapide, moyen et lent – permettent au groupe d’adapter leur approche selon les contraintes temporelles et les objectifs tactiques spécifiques.

| Argument | Fonction |

|---|---|

| –debug | Affiche les logs de débogage dans le terminal |

| –file | Chiffre un fichier spécifique |

| –dir | Chiffre un répertoire |

| –sup | Arrête l’utilisation des processus |

| –ens | Chiffre les partages réseau |

| –lhd | Chiffre les volumes cachés et de récupération |

| –mode | Choix du mode de chiffrement (rapide/moyen/lent) |

| –hide | Masque la fenêtre de console |

| –safe-mode | Termine les processus/services par masque |

| –help | Affiche les arguments disponibles |

| –kill | Démarre la machine victime en mode sans échec |

| –daemon | Transforme l’échantillon en processus daemon (Linux) |

| –motd | Modifie le message du jour (Linux) |

| –skip | Évite la terminaison des VMs (Linux) |

Stratégies défensives : vers une résilience adaptative

Architecture de sécurité holistique

La lutte contre des adversaires sophistiqués comme INC Ransom nécessite une approche de sécurité qui transcende les mesures techniques traditionnelles pour embrasser une vision holistique de la résilience organisationnelle.

La gestion rigoureuse des comptes privilégiés constitue le fondement de cette approche défensive, car ces comptes représentent les cibles prioritaires des groupes de ransomware avancés. La limitation stricte des permissions des comptes de service nécessite une analyse granulaire des besoins opérationnels réels.

L’authentification multi-facteurs, désormais obligatoire pour tous les comptes administrateur, ne constitue qu’un élément d’une stratégie d’authentification plus large. Cette approche doit intégrer des mécanismes d’authentification adaptative qui tiennent compte du contexte, de la géolocalisation et des patterns comportementaux.

La sécurisation du réseau exige une approche de segmentation qui va bien au-delà de la simple isolation technique. La segmentation réseau efficace doit refléter les flux de données réels de l’organisation, créant des zones de confiance graduées qui limitent naturellement la propagation latérale.

Stratégies de sauvegarde et continuité

La conception de stratégies de sauvegarde résistantes aux attaques nécessite une approche qui reconnaît la nature évoluée des menaces contemporaines. Les sauvegardes régulières hors ligne et déconnectées du réseau ne constituent que le minimum vital.

Le test régulier des procédures de restauration représente un aspect critique souvent négligé. Ces tests ne doivent pas se limiter à la vérification technique de la récupération des données, mais doivent simuler des scénarios réalistes d’attaque, incluant la compromission partielle des systèmes de sauvegarde.

La continuité opérationnelle face à une attaque exige également le développement de procédures de fonctionnement dégradé qui permettent à l’organisation de maintenir ses fonctions critiques même en cas de compromission étendue de son infrastructure numérique.

Détection avancée et réponse adaptative

La détection efficace des activités d’INC Ransom nécessite une compréhension approfondie de leurs techniques spécifiques. Selon les recommandations de Trend Micro, la surveillance doit se concentrer sur l’utilisation anormale d’outils légitimes comme PowerShell et WMIC.

La détection des connexions RDP suspectes et des mouvements latéraux exige des capacités d’analyse de trafic en temps réel qui peuvent corréler des événements apparemment indépendants pour identifier des patterns d’attaque sophistiqués.

L’identification de l’archivage inhabituel de grandes quantités de données représente un défi particulier dans des environnements où la manipulation de volumes importants d’informations constitue une activité normale. Les systèmes de détection doivent intégrer une compréhension contextuelle des flux de données organisationnels.

Implications géopolitiques et perspectives d’évolution

Contextualisation géopolitique

L’activité d’INC Ransom s’inscrit dans un contexte géopolitique complexe où les cyberattaques transcendent les frontières nationales et remettent en question les concepts traditionnels de souveraineté et de juridiction. La concentration géographique de leurs attaques sur les économies développées soulève des questions importantes sur les vulnérabilités systémiques des sociétés hautement numérisées.

L’analyse des patterns géographiques révèle également les asymétries dans les capacités de cyberdéfense mondiales et les opportunités d’arbitrage réglementaire exploitées par les groupes cybercriminels. La capacité du groupe à opérer impunément à travers de multiples juridictions illustre les limites des mécanismes de coopération internationale actuels.

Tendances émergentes

L’observation de l’évolution d’INC Ransom entre 2023 et 2025 révèle plusieurs tendances caractéristiques de l’écosystème des menaces contemporaines. La professionnalisation croissante de leurs opérations, avec le développement d’outils sur mesure et l’adoption de pratiques de développement logiciel modernes, témoigne de la maturation rapide du secteur cybercriminel.

Le ciblage de plus en plus précis des secteurs critiques comme la santé et l’éducation révèle une évolution stratégique vers l’exploitation des vulnérabilités sociétales plutôt que purement techniques. Cette approche témoigne d’une compréhension sophistiquée de l’impact social et économique des cyberattaques.

L’adaptation rapide du groupe aux mesures de sécurité déployées illustre la nature fondamentalement réactive de nombreuses approches de cybersécurité et la nécessité de développer des stratégies proactives capables d’anticiper l’évolution des menaces.

Conclusion : face à l’évolution perpétuelle de la menace

INC Ransom représente l’incarnation des défis posés par la nouvelle génération de groupes cybercriminels : une sophistication technique documentée par MITRE ATT&CK à travers 25 techniques distinctes, une capacité d’adaptation remarquable et une compréhension stratégique des vulnérabilités organisationnelles modernes.

Avec 325 tentatives d’attaque confirmées depuis octobre 2023 et plus de 165 victimes publiées sur leur site de leak, le groupe constitue une menace persistante et évolutive pour les organisations mondiales. L’analyse approfondie de leurs méthodes révèle que la lutte contre de tels adversaires nécessite une transformation fondamentale de l’approche traditionnelle de la cybersécurité.

La sécurité ne peut plus être conçue comme un ensemble de mesures techniques statiques, mais doit évoluer vers un modèle de résilience adaptative capable d’anticiper, de détecter et de répondre à des menaces en constante évolution. Cette résilience adaptative doit intégrer plusieurs dimensions complémentaires : la sophistication technique pour égaler la complexité des attaques, l’agilité organisationnelle pour s’adapter rapidement aux nouvelles menaces, et la collaboration intersectorielle pour partager les connaissances face à des adversaires qui transcendent les frontières.

La meilleure défense reste une approche préventive multicouche qui combine mise à jour rigoureuse des systèmes, formation continue des utilisateurs, segmentation réseau dynamique et plan de continuité d’activité régulièrement testé. Cette approche doit désormais intégrer une dimension d’apprentissage continu et d’adaptation proactive qui reconnaît la nature fondamentalement évolutive des menaces contemporaines.

En cas d’incident, l’engagement d’experts spécialisés permet d’optimiser les chances de récupération tout en minimisant l’impact opérationnel et financier. Cette réponse réactive doit s’inscrire dans une stratégie plus large de résilience organisationnelle qui prépare l’organisation à faire face aux défis futurs plutôt qu’aux seules menaces actuelles.

La sophistication croissante d’INC Ransom et sa capacité démontrée à s’adapter aux mesures défensives soulignent l’importance cruciale d’une veille sécuritaire continue et d’une préparation proactive face à cette menace en constante évolution. L’avenir de la cybersécurité organisationnelle dépendra de la capacité des défenseurs à maintenir le rythme d’innovation et d’adaptation nécessaire pour faire face à des adversaires de plus en plus sophistiqués et déterminés.

Sources principales de l’article :

- Trend Micro : Ransomware Spotlight: INC

- SOCRadae : Dark Web Profile: INC Ransom

- Secureworks : GOLD IONIC Deploys INC Ransomware

- SentinelOne : Inc. Ransom

- Ransomware live : Incransom

- MITRE ATT&CK : INC Ransom