Depuis la fin de l’année 2023, KillSec s’impose progressivement dans l’écosystème cybercriminel mondial, illustrant parfaitement la transformation moderne des groupes hacktivistes vers des opérations financièrement motivées. Né sous la bannière du collectif Anonymous, ce groupe a rapidement évolué vers un modèle Ransomware-as-a-Service (RaaS) sophistiqué, ciblant prioritairement le secteur de la santé malgré ses déclarations officielles. Avec un programme d’affiliation accessible, KillSec représente une nouvelle génération de menaces hybrides alliant idéologie politique et profit cybercriminel.

Table des matières

ToggleDes racines hacktivistes à l’écosystème criminel : l’évolution de KillSec

L’histoire de KillSec commence à l’automne 2023 avec l’apparition de son premier message Telegram, révélant immédiatement ses ambitions au-delà du simple hacktivisme. Dans cette annonce initiale, le groupe recrutait ouvertement des individus possédant des compétences spécifiques en « pénétration réseau », « pénétration web » et « création de malwares », signalant clairement une orientation vers des opérations cybercriminelles offensives plutôt que vers l’activisme traditionnel.

Cette prédiction s’est concrétisée en juin 2024, soit environ un an après la création du canal Telegram, lorsque le groupe a officiellement présenté son nouveau service RaaS. Cette transition illustre parfaitement le phénomène décrit par les experts de ReliaQuest : “Aujourd’hui, de nombreux groupes hacktivistes délaissent le défacement de sites web et la divulgation de documents au profit de tactiques plus lucratives telles que les ransomwares.” en somme l’hacktivisme moderne évolue de la protestation vers le profit, transformant les outils de protestation numérique en infrastructures criminelles lucratives.

Basé sur les sujets, langues et idées discutés dans les communications du groupe, les analystes situent KillSec dans la région Europe de l’Est-Russie. Cette localisation géographique probable s’aligne avec les tendances observées chez d’autres groupes de ransomware russophones, bien que KillSec se distingue par sa stratégie de ciblage internationale et sa communication bilingue anglais-russe. Cette évolution rapide témoigne d’une professionnalisation accélérée caractéristique des nouvelles menaces cybercriminelles hybrides. Cette professionnalisation s’est concrétisée par le développement d’une architecture criminelle diversifiée.

Architecture criminelle : services et offres illégales de KillSec

KillSec opère désormais dans trois domaines distincts qui révèlent l’ampleur de ses activités criminelles et sa stratégie de diversification des revenus. Cette approche multi-services positionne le groupe comme un véritable « fournisseur de services cybercriminels » plutôt qu’un simple opérateur de ransomware, démontrant une maturité organisationnelle inquiétante pour un groupe relativement récent.

Service de « test de pénétration » malveillant

KillSec commercialise ses services de « pentest » comme un moyen d’obtenir un accès non autorisé à des systèmes ou des données. Contrairement aux tests de pénétration légitimes visant à identifier et corriger les vulnérabilités de sécurité, le service de KillSec est promu comme une méthode permettant aux clients d’accomplir une intrusion illégale dans des réseaux spécifiques ou de voler des informations sensibles. Cette approche détournée des pratiques de cybersécurité légitimes illustre la sophistication de leur modèle commercial criminel et leur capacité à exploiter la terminologie professionnelle pour commettre des activités illicites.

Service OSINT (Open Source Intelligence) détourné

Le service OSINT de KillSec cible les individus ou organisations cherchant à découvrir des informations détaillées et souvent privées. Bien que l’OSINT soit une pratique légitime utilisée dans les domaines de la cybersécurité et de l’investigation, KillSec le détourne à des fins malveillantes. Ce service peut attirer des clients intéressés par le doxxing (divulgation de données personnelles), l’espionnage industriel ou les attaques ciblées, en faisant une menace significative pour la vie privée et la sécurité des individus et organisations visés.

Programme d’affiliation Ransomware-as-a-Service (RaaS)

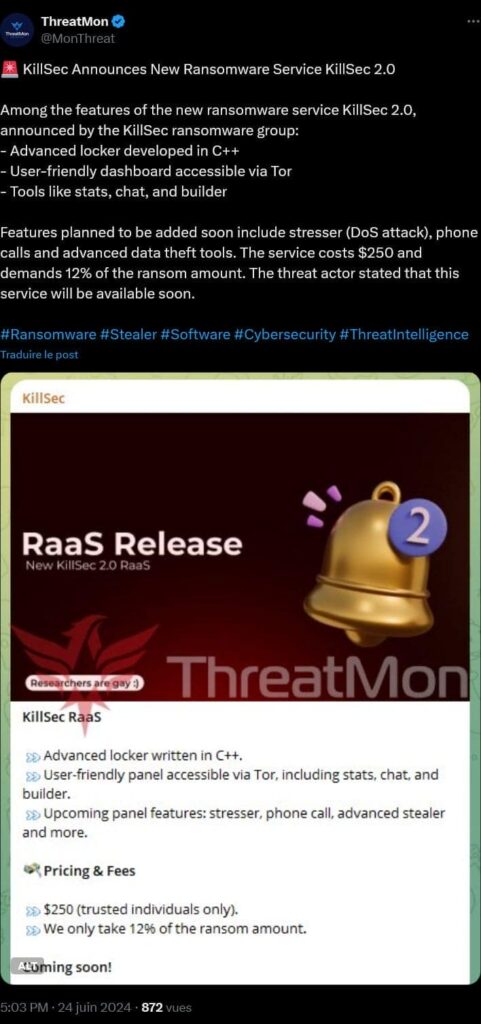

Cependant, c’est avec le lancement de son programme d’affiliation que KillSec a véritablement franchi le cap vers la criminalité organisée à grande échelle. En juin 2024, KillSec a officiellement lancé son programme d’affiliation RaaS, proposant une plateforme permettant aux cybercriminels de déployer des attaques de ransomware en échange d’une part des profits des campagnes d’extorsion réussies. Bien que les publications du groupe montraient souvent de l’extorsion plutôt qu’une utilisation de ransomware à proprement parler, cette initiative RaaS (Ransomware-as-a-Service) permet à des individus moins qualifiés techniquement de mener des attaques de ransomware, élargissant ainsi leur portée. Cette démocratisation du cybercrime, comme on pu le voir récemment avec le détournement de l’outil HexStrike AI, représente une évolution particulièrement préoccupante du paysage des menaces.

Modèle technique RaaS : sophistication et accessibilité

L’architecture technique développée par KillSec pour son programme RaaS révèle une approche particulièrement réfléchie dans la conception de son offre criminelle. En juin 2024, le groupe mettait en avant un « locker avancé » développé en langage C++ et un panneau de contrôle accessible via Tor. Cette interface propose aux affiliés des statistiques en temps réel, une fonction de chat et un outil de construction permettant de personnaliser et déployer facilement leurs propres campagnes de ransomware sans expertise technique approfondie.

Le modèle économique de KillSec établi un coût d’entrée de son programme RaaS à 250 dollars avec une commission de 12% sur les rançons collectées. Ce pourcentage, inférieur à de nombreux concurrents RaaS pourrait constituer un avantage concurrentiel destiné à attirer de nouveaux affiliés avec des conditions ****de partage des profits attractives. L’accès reste cependant limité aux « individus de confiance » selon les critères non précisés du groupe, suggérant une sélection des affiliés.

KillSec annonçait le développement de fonctionnalités complémentaires : un outil apparemment voué aux **** attaques DDoS (attaques par déni de service distribué), ****une fonction d’appels téléphoniques destinée à l’ingénierie sociale ou au harcèlement des victimes, et un stealer avancé pour l’extraction d’informations sensibles.

Stratégie de ciblage et impact opérationnel : une menace globale aux multiples facettes

L’analyse des 242 victimes documentées par ransomware.live révèle une stratégie de ciblage méthodique et géographiquement diversifiée, témoignant d’une capacité opérationnelle en constante évolution depuis l’automne 2023.

Analyse géographique : les États-Unis et l’Inde en ligne de mire

La répartition géographique actuelle des victimes de KillSec révèle une concentration sur l’Inde et les États-Unis qui dominent largement le catalogue des organisations compromises. Le Royaume-Uni, le Brésil et la Belgique complètent le top 5 des pays les plus ciblés, mais se situent très largement derrière ces deux leaders en termes de nombre de victimes.

Répartition sectorielle : des infrastructures sensibles aux services critiques

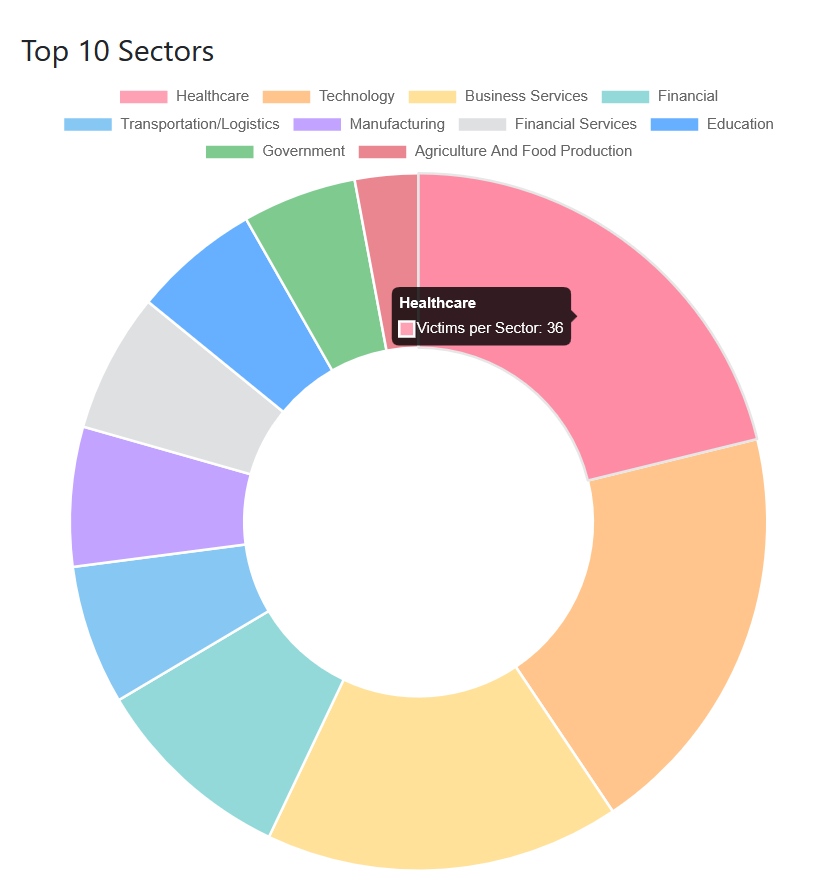

L’analyse sectorielle des victimes révèle une priorisation marquée pour les secteurs critiques. Le secteur de la santé constitue la cible principale avec 14,9% des attaques, suivi de près par la technologie à 13,6% et les services aux entreprises à 11,6%. Cette concentration sur les secteurs critiques révèle une contradiction majeure avec les règles officielles du programme d’affiliation de KillSec.

Contradictions d’affiliation : interdictions théoriques vs ciblage réel

Les règles du programme d’affiliation de KillSec interdisent explicitement aux partenaires d’attaquer les infrastructures critiques. Cette politique affichée contraste de manière flagrante avec la réalité opérationnelle. Cependant, selon les données de ransomware.live, le secteur de la santé représente une de leurs cibles principales avec 36 victimes documentées, soit la catégorie la plus attaquée de leur catalogue de victimes. Cette discordance souligne un écart flagrant entre les règles qu’ils promeuvent auprès des affiliés et les actions qu’ils sont disposés à cautionner ou exécuter eux-mêmes.

Campagnes 2025 : escalade des attaques contre le secteur de la santé

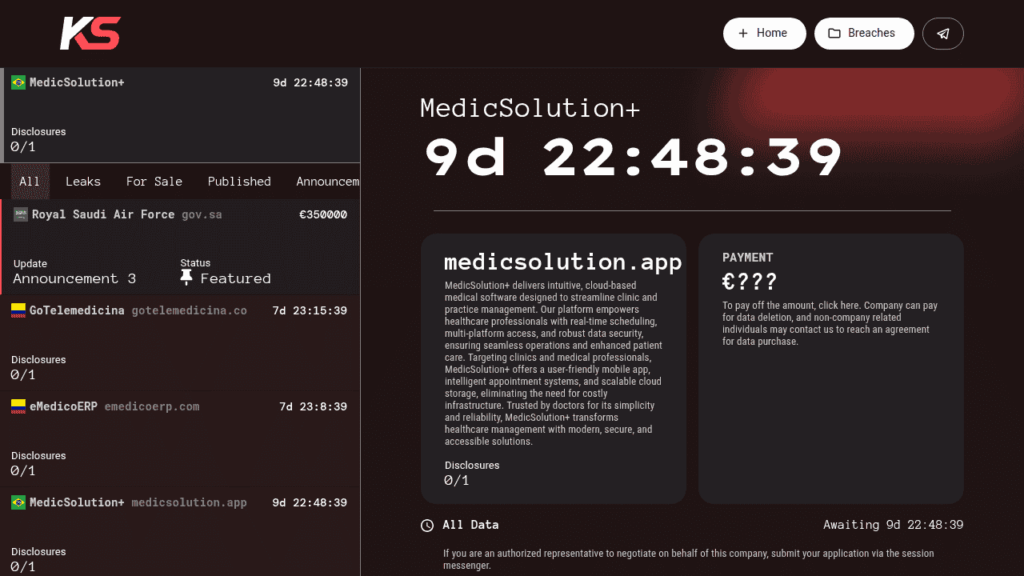

L’année 2025 a marqué une intensification significative des opérations de KillSec contre le secteur de la santé, culminant avec plusieurs attaques majeures. L’attaque contre MedicSolution le 8 septembre 2025 illustre parfaitement l’évolution tactique du groupe vers les attaques de chaîne d’approvisionnement. Cette offensive contre le fournisseur brésilien de logiciels de santé a compromis plus de 34 Go de données contenant 94 818 fichiers, incluant des résultats de laboratoire, des radiographies, des images de patients non anonymisées et des dossiers de mineurs.

L’attaque de MedicSolution révèle une stratégie d’effet multiplicateur particulièrement préoccupante. En compromettant un seul fournisseur de services, KillSec a potentiellement exposé les données de multiples établissements de santé clients, notamment Vita Exame, Clinica Especo Vida, Centro Diagnostico Toledo, Labclinic et Laboratório Alvaro. Cette approche de « supply chain attack » démontre une sophistication opérationnelle croissante et une compréhension fine des vulnérabilités structurelles du secteur.

Septembre 2025 s’est révélé particulièrement destructeur avec une série d’attaques coordonnées contre des institutions de santé en Amérique latine. Outre MedicSolution au Brésil, le groupe a simultanément frappé Archer Health aux États-Unis, Suiza Lab au Pérou, GoTelemedicina en Colombie et eMedicoERP en Colombie.

Modus operandi et capacités d’adaptation

Les investigations sur les attaques récentes révèlent que KillSec privilégie l’exploitation de configurations défaillantes plutôt que des techniques d’intrusion sophistiquées. L’analyse de Resecurity sur l’attaque MedicSolution a mis en évidence l’exploitation de buckets AWS S3 mal configurés, permettant l’exfiltration massive de données sans nécessiter de capacités techniques avancées. Cette approche pragmatique illustre que la sophistication technique du locker C++ coexiste avec une stratégie opportuniste privilégiant l’efficacité opérationnelle sur la démonstration de prouesses techniques.

Cette approche de « low-hanging fruit » (ciblage des vulnérabilités facilement exploitables) témoigne d’une stratégie d’efficacité opérationnelle maximisant le retour sur investissement. Plutôt que de développer des exploits complexes, le groupe se concentre sur l’identification et l’exploitation de vulnérabilités de configuration facilement accessibles mais négligées par les victimes.

La résilience infrastructurelle du groupe s’est manifestée par sa capacité à maintenir ses opérations malgré les disruptions. Après la perte de leur canal Telegram principal en novembre 2024, KillSec a immédiatement basculé vers des canaux de sauvegarde et maintenu la publication régulière de leurs revendications via leur site web accessible par Tor, démontrant une planification opérationnelle mature intégrant des mécanismes de continuité d’activité.

Tactiques, techniques et procédures (TTPs)

L’analyse des tactiques, techniques et procédures de KillSec révèle une approche méthodique combinant reconnaissance approfondie, accès initial sophistiqué, et exfiltration de données systématique. Selon l’analyse MITRE ATT&CK, les TTPs les plus probables pour KillSec incluent :

- Acquire Access (T1650) : acquisition d’accès initial par diverses méthodes

- Valid Accounts (T1078) : utilisation de comptes valides compromis

- Web Service (T1102) : exploitation de services web légitimes

- Remote Services (T1021) : exploitation de services distants

- Command and Scripting Interpreter (T1059) : utilisation d’interpréteurs de commandes et de scripts

- Data from Information Repositories (T1213) : extraction de données des dépôts d’information

- Data from Local System (T1005) : collecte de données du système local

Cette liste de TTPs indique une approche méthodique qui privilégie la discrétion et la persistance, caractéristique des groupes expérimentés malgré la relative jeunesse de KillSec.

Recommandations de protection contre KillSec

Stratégies de défense spécialisées

Face à la menace KillSec et des groupes similaires, les organisations doivent adopter une approche de défense multicouche particulièrement adaptée aux techniques de ce groupe. Les experts recommandent l’implémentation de stratégies de défense en profondeur, établissant une approche de sécurité multicouche incorporant pare-feu, systèmes de détection d’intrusion, protection des endpoints et sauvegardes de données pour s’assurer que si une défense est compromise par une attaque de ransomware, d’autres la bloqueront.

Mesures préventives ciblées

Restriction PowerShell : utiliser les objets de stratégie de groupe (GPO) pour limiter l’accès PowerShell aux utilisateurs nécessaires uniquement, empêchant les acteurs de ransomware de l’utiliser pour écrire des scripts malveillants.

Stratégies de leurre : implémenter une technologie de déception en déployant des honeypots et honeytokens pour imiter des actifs précieux. Cela distraira les attaquants de ransomware et alertera les équipes de sécurité tôt dans le cycle d’attaque.

Surveillance renforcée des indicateurs de compromission : les récentes attaques révèlent des délais de détection variables allant de quelques heures à plusieurs jours. Les organisations doivent implémenter une surveillance 24/7 avec des alertes automatisées sur les IoCs connus de KillSec.

Sauvegardes déconnectées : face à l’activité soutenue observée en 2025, il est critique de maintenir des sauvegardes hors ligne testées régulièrement et stockées dans des environnements isolés.

Segmentation réseau : compte tenu du ciblage prioritaire des infrastructures critiques, la microsegmentation des réseaux sensibles peut limiter la propagation latérale en cas de compromission initiale.

Conclusion

KillSec représente désormais une menace cybercriminelle mature et persistante, illustrant parfaitement la transformation des groupes hacktivistes vers des opérations criminelles sophistiquées et lucratives. Avec son modèle RaaS accessible, sa concentration problématique sur le secteur de la santé malgré ses déclarations contraires, et sa capacité d’adaptation face aux mesures de disruption, le groupe constitue une menace significative et évolutive.

L’hybridation entre motivations idéologiques et financières observée chez KillSec préfigure probablement l’avenir du paysage cybercriminel, où les frontières traditionnelles entre hacktivisme, cybercriminalité et potentiellement opérations étatiques continuent de s’estomper. Les organisations, particulièrement dans les secteurs de la santé et des infrastructures critiques, doivent adapter leurs stratégies défensives pour faire face à cette nouvelle génération de menaces hybrides qui exploitent les contradictions entre discours public et pratiques réelles.

La surveillance continue de l’évolution de KillSec reste essentielle, car le groupe continue de raffiner ses techniques, d’étendre son réseau d’affiliés et potentiellement d’élargir son impact destructeur dans l’écosystème numérique mondial. La compréhension de ses TTPs, de ses motivations et de son modèle économique s’avère cruciale pour développer des contremesures efficaces contre cette menace émergente et les groupes similaires qui pourraient suivre sa trajectoire de professionnalisation criminelle.

Sources principales de l’article :

- Ransomware.live : KillSec Group Statistics

- SOCRadar : Dark Web Profile: KillSec

- ReliaQuest : 5 Critical Threat Actors You Need to Know About –

- Blackwired : Hacktivist Groups Transition to Ransomware-as-a-Service Operations