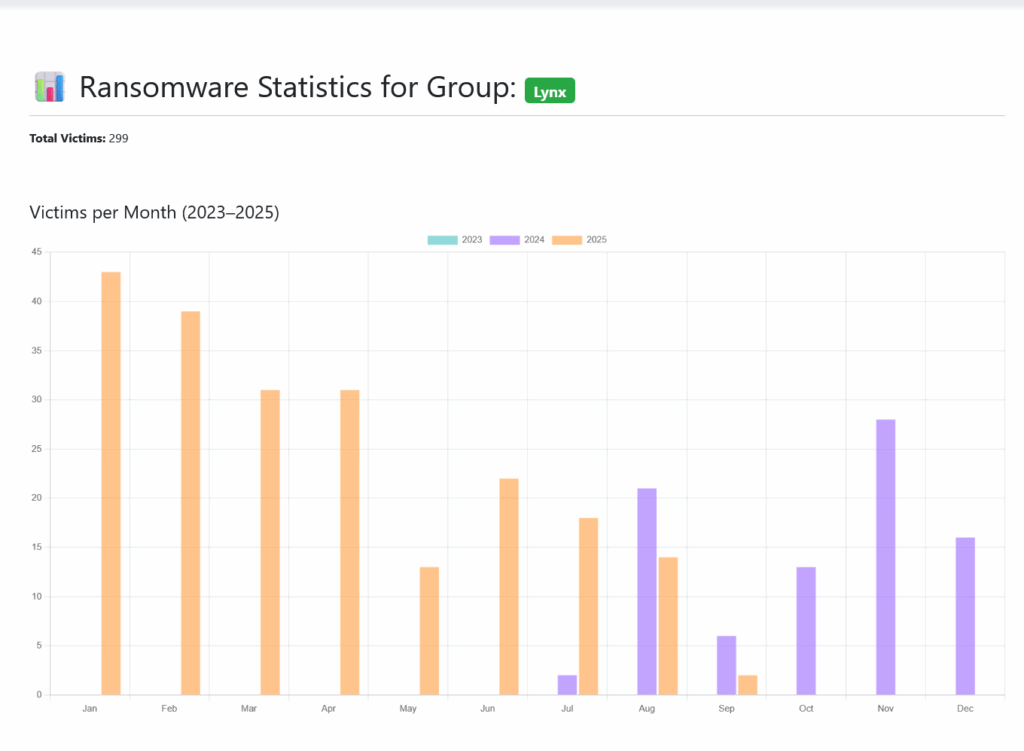

Depuis juillet 2024, Lynx ransomware s’impose comme l’une des menaces les plus sophistiquées de l’écosystème cybercriminel mondial. Né du rebranding du célèbre INC ransomware, ce groupe opère sous un modèle Ransomware-as-a-Service (RaaS) particulièrement abouti, combinant techniques d’encryption avancées, infrastructure multi-architectures et stratégies de double extorsion chirurgicales. Avec près de 300 victimes revendiquées et un focus stratégique sur les MSP (Managed Service Provider), Lynx redéfinit les standards du ransomware professionnel.

Table des matières

ToggleDes racines d’INC à l’empire Lynx : histoire d’une mutation cybercriminelle

Le groupe Lynx ransomware est apparu à la mi-2024 et est largement considéré comme un rebranding du ransomware INC. Cette filiation n’est pas accidentelle : les deux partagent des portions substantielles de leur code source, indiquant une connexion forte entre les organisations. Les rapports suggèrent que le code source d’INC ransomware était en vente sur les forums du dark web, ce qui a potentiellement facilité le développement de Lynx comme une variante plus avancée.

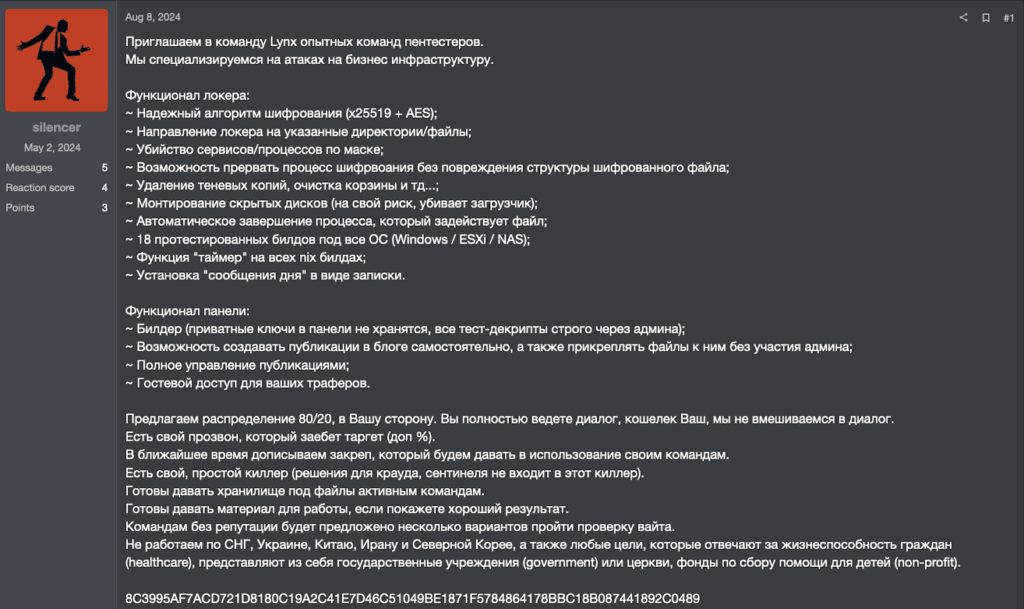

L’évolution vers le modèle RaaS représente une transformation stratégique majeure. Contrairement à INC qui opérait principalement comme un groupe fermé, Lynx a développé une plateforme d’affiliation sophistiquée qui attire les pentesteurs expérimentés avec une répartition attractive de 80/20 en faveur des affiliés. Cette approche témoigne d’une professionnalisation croissante du secteur cybercriminel.

Depuis son émergence, Lynx a revendiqué environ 300 victimes, établissant rapidement sa présence comme un acteur majeur dans l’écosystème ransomware. Cette croissance rapide illustre l’efficacité de son modèle économique et l’attractivité de sa plateforme pour les cybercriminels cherchant une infrastructure fiable.

Architecture technique : l’art du chiffrement multi-plateforme

Sophistication cryptographique avancée

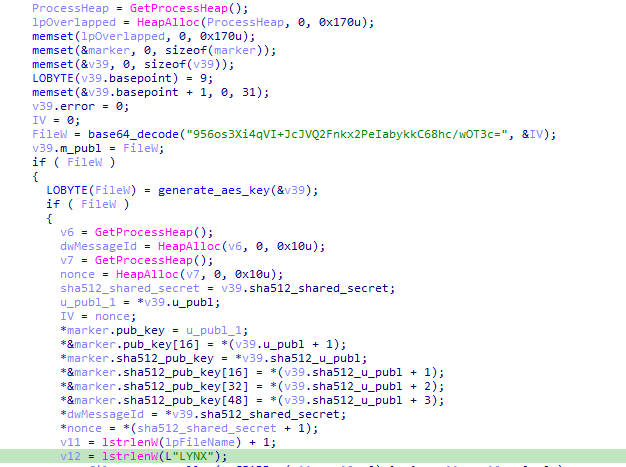

Lynx ransomware emploie une combinaison sophistiquée d’algorithmes cryptographiques qui témoigne de son niveau technique élevé. Le malware utilise AES-128 en mode CTR combiné avec Curve25519 Donna pour le chiffrement, une approche qui assure à la fois rapidité et sécurité cryptographique robuste.

Le processus de génération de clés révèle une sophistication particulière. L’échantillon décode une clé publique ECC stockée au format Base64, puis génère un secret partagé qui est haché avec SHA512 pour dériver la clé AES finale. Le système intègre également un marqueur de 116 octets qui contient la clé publique ECC (32 octets), le hash SHA512 de la clé publique (64 octets), l’identifiant « LYNX » et diverses informations de configuration incluant la taille du bloc de chiffrement (1MB), le pas de chiffrement et le nombre de blocs ignorés.

Une innovation majeure introduite dans les versions récentes concerne les modes de chiffrement variables. Lynx propose désormais quatre modes distincts : fast (5% du fichier), medium (15%), slow (25%) et entire (100%), permettant aux opérateurs d’adapter le rapport vitesse/couverture selon leurs objectifs tactiques.

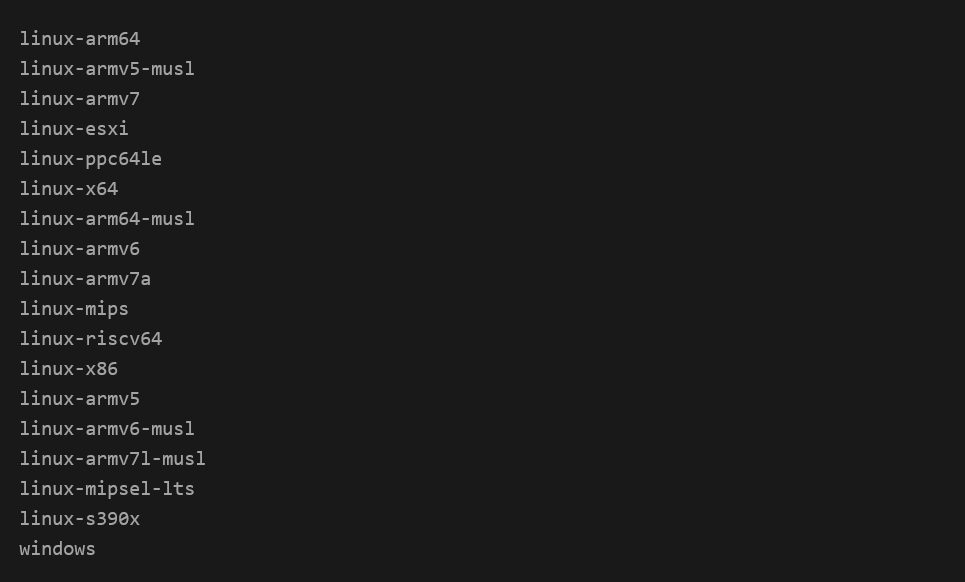

Arsenal multi-architectures révolutionnaire

L’une des caractéristiques les plus remarquables de Lynx réside dans son arsenal multi-architectures complet. Plutôt que de cibler une seule architecture, le groupe fournit à ses affiliés une archive « All-in-One » contenant des exécutables adaptés pour Linux x64, Linux ARM, MIPS, ESXi et bien d’autres plateformes.

Cette approche stratégique reconnaît que les réseaux d’entreprise modernes sont rarement homogènes. Ils peuvent inclure des infrastructures virtualisées (ESXi), des serveurs x86_64 exécutant Linux ou Windows, et des systèmes embarqués basés sur ARM. Avoir plusieurs versions prêtes à l’emploi augmente considérablement l’efficacité du ransomware, car il peut être déployé sur pratiquement n’importe quel système découvert dans le réseau cible.

L’archive comprend notamment :

- linux-arm64, linux-armv5-musl, linux-armv7 : compatibilité étendue ARM

- linux-esxi : ciblage spécifique des environnements de virtualisation

- linux-mips, linux-ppc64le, linux-riscv64 : support des architectures spécialisées

- windows : version Windows standard

Les binaires musl présents dans l’archive méritent une attention particulière. Identifiés par le suffixe ‘-musl’, ils sont liés à la bibliothèque C musl, ce qui les rend plus portables vers les environnements périphériques et les containers qui pourraient ne pas avoir les bibliothèques glibc standard installées.

Modèle RaaS professionnel : une infrastructure criminelle de niveau entreprise

Panel d’affiliation révolutionnaire

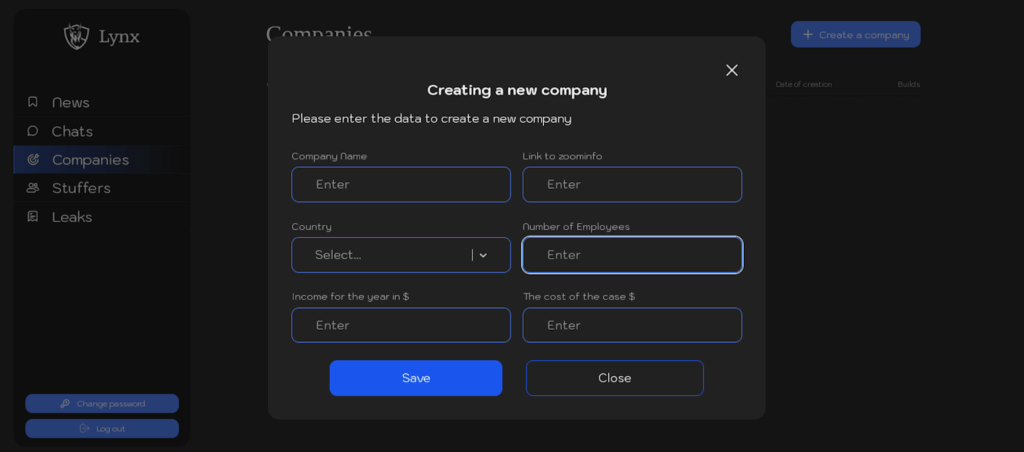

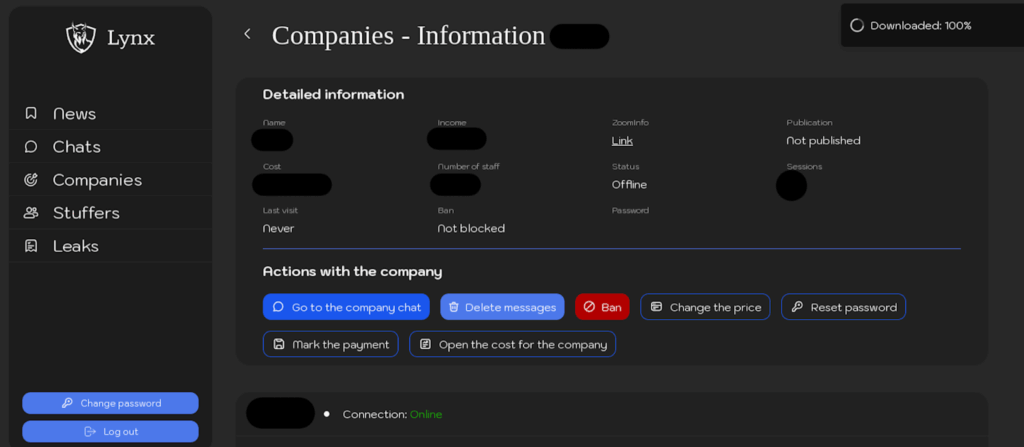

Le cœur du modèle Lynx réside dans son panel d’administration sophistiqué qui illustre le niveau de professionnalisation atteint par le groupe de cybercriminels. Conçu comme une véritable interface de gestion de campagnes, il permet aux affiliés de contrôler chaque étape de leurs opérations à travers cinq sections principales : News, Companies, Chats, Stuffers et Leaks.

La section « Companies » offre une interface complète pour la gestion des victimes. Les affiliés peuvent configurer des informations détaillées sur chaque cible : nom de l’entreprise, lien vers ZoomInfo, pays, nombre d’employés, revenus annuels en dollars et coût estimé du cas. Cette approche méthodique témoigne d’une stratégie de ciblage basée sur l’intelligence économique.

La section « Leaks » permet aux affiliés de créer et programmer des publications concernant les entreprises attaquées qui n’ont pas payé la rançon. Les fonctionnalités incluent la planification temporelle des publications, la personnalisation du logo de l’entreprise attaquée, la sélection depuis la liste des entreprises, la spécification d’un temps de publication, le choix d’une catégorie et l’ajout de descriptions détaillées des fuites.

Modèle économique attractif et compétitif

Au-delà de la simple répartition financière attractive déjà évoquée, l’étude des chercheurs du Group-IB a dévoilé que l’écosystème économique de Lynx révèle une élaboration remarquable. Le groupe a structuré une offre de services complète qui dépasse largement le simple accès à un outil de chiffrement, transformant son modèle en véritable plateforme d’infrastructure criminelle. Lynx propose également une répartition alléchante à ses affiliés, avec un taux plus attractif que celui d’anciens groupes comme LockBit, facilitant ainsi le recrutement de nouveaux acteurs expérimentés.

Le processus de recrutement révèle une approche professionnelle. Sur le forum underground RAMP, l’utilisateur « silencer » a publié le 8 août 2024 une annonce détaillée ciblant les équipes de pentesting expérimentées. L’offre comprend une infrastructure complète : builder avec clés privées non stockées dans le panel, capacité de création indépendante de posts sur le blog, gestion complète des publications et accès invité pour les « traffickers ».

Les services additionnels proposés incluent un service d’appels pour harceler les cibles, un outil persistant en cours de finalisation, un « simple killer » (ne couvrant pas CrowdStrike ou Sentinel lors de la parution du post), et la fourniture de stockage pour les équipes actives. Cette approche de service complet transforme Lynx en véritable plateforme SaaS criminelle.

L’infrastructure miroirs révélée comprend 29 domaines .onion répartis entre panels d’administration (7 miroirs), blogs de fuite (7 miroirs), panels invités (7 miroirs) et mirrors corporatifs (8 miroirs), garantissant une résilience opérationnelle exceptionnelle.

Stratégie de ciblage moderne : MSP et diversification sectorielle

Focus MSP, la cible privilégiée

Selon une analyse d’Acronis en août 2025, les fournisseurs de services managés (MSP) représentent des cibles de choix pour les cybercriminels car ils donnent accès à un réseau d’autres clients, amplifiant ainsi la prime potentielle. Cette stratégie de ciblage n’est pas spécifique à Lynx, mais le groupe l’a particulièrement perfectionnée, tout comme Akira qui s’avère très actif en 2025.

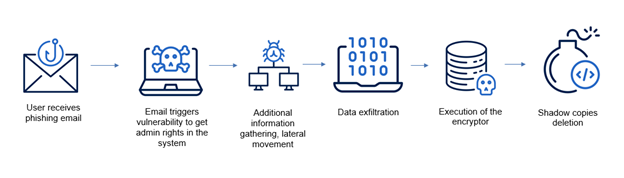

L’analyse des techniques d’accès révèle des approches différentes selon les groupes. Tandis qu’Akira utilise principalement des identifiants d’administrateur volés ou achetés, Lynx privilégie les e-mails de phishing pour diffuser ses malwares aux victimes. Une fois l’accès obtenu, les cybercriminels désactivent systématiquement les logiciels de sécurité. En cas d’échec, ils lancent l’exfiltration à distance puis le chiffrement à l’aide d’outils légitimes souvent mis sur liste blanche et échappant à la surveillance traditionnelle.

La sophistication de cette approche réside dans l’utilisation d’outils légitimes détournés de leur fonction originale, une stratégie qui complique significativement la détection car ces outils sont naturellement présents dans les environnements d’entreprise.

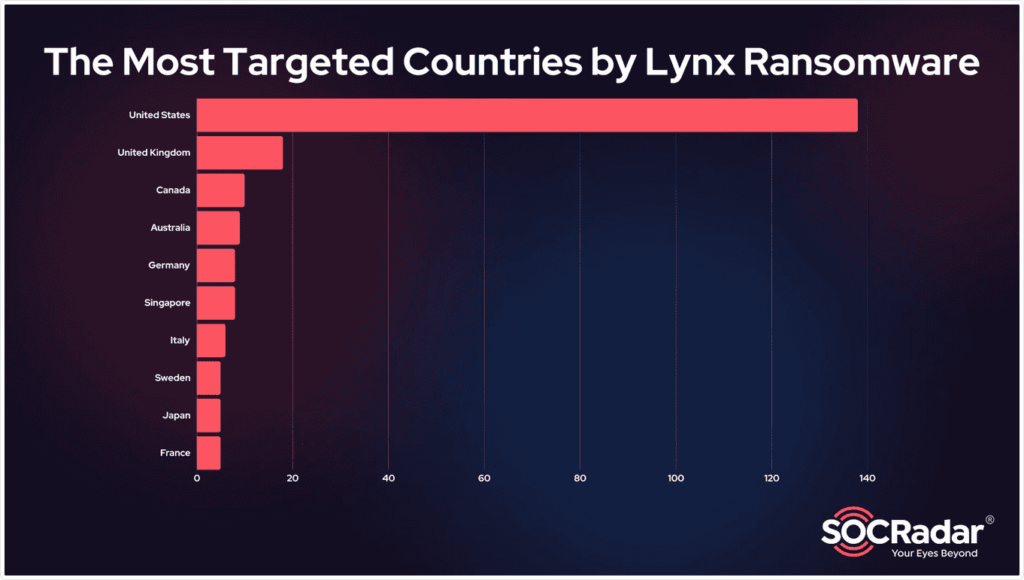

Victimologie mondiale extensive

Selon les dernières données disponibles, Lynx a revendiqué environ 300 victimes depuis son émergence, marquant une croissance rapide et soutenue. Cette expansion témoigne de l’efficacité de son modèle opérationnel et de l’attractivité de sa plateforme pour les affiliés cybercriminels.

La répartition géographique révèle une concentration stratégique : les États-Unis représentent la majorité des victimes, suivis par le Royaume-Uni, le Canada, l’Australie et l’Allemagne. Cette sélection reflète une compréhension stratégique des marchés économiques développés, où les entreprises gèrent des volumes importants de données sensibles et disposent généralement des ressources financières nécessaires pour répondre aux demandes de rançon.

Du point de vue sectoriel, la manufacture se distingue comme le secteur le plus ciblé, suivi des services professionnels, de la technologie et des transports. L’énergie, l’agriculture et le tourisme figurent également parmi les secteurs affectés, démontrant une approche opportuniste diversifiée qui exploite les vulnérabilités sectorielles spécifiques.

Les cas emblématiques incluent l’attaque contre Electrica Group en décembre, l’une des principales compagnies d’énergie d’Europe de l’Est, et Hunter Taubman Fischer & Li LLC en janvier, un cabinet d’avocats américain spécialisé en droit corporatif et des valeurs mobilières. Ces incidents illustrent la capacité de Lynx à cibler des organisations critiques aux impacts économiques et sociaux significatifs.

Tactiques, techniques et procédures : une sophistication chirurgicale

Chaîne d’infection avancée et méthodique

Lynx déploie des techniques d’accès diversifiées avec les emails de phishing comme vecteur principal. Une fois l’accès initial obtenu, Lynx déploie une méthodologie d’attaque structurée qui témoigne d’une expertise technique considérable. La phase de reconnaissance utilise des outils comme CreateToolhelp32Snapshot avec le flag TH32CS_SNAPPROCESS pour créer un instantané de tous les processus en cours d’exécution.

Les techniques de persistance spécifiques incluent la création de services Windows malveillants, l’insertion de tâches planifiées et la modification des clés de registre d’autorun. Le malware établit également des connexions réseau persistantes vers des serveurs de commande et contrôle, permettant un contrôle continu même après redémarrage des systèmes.

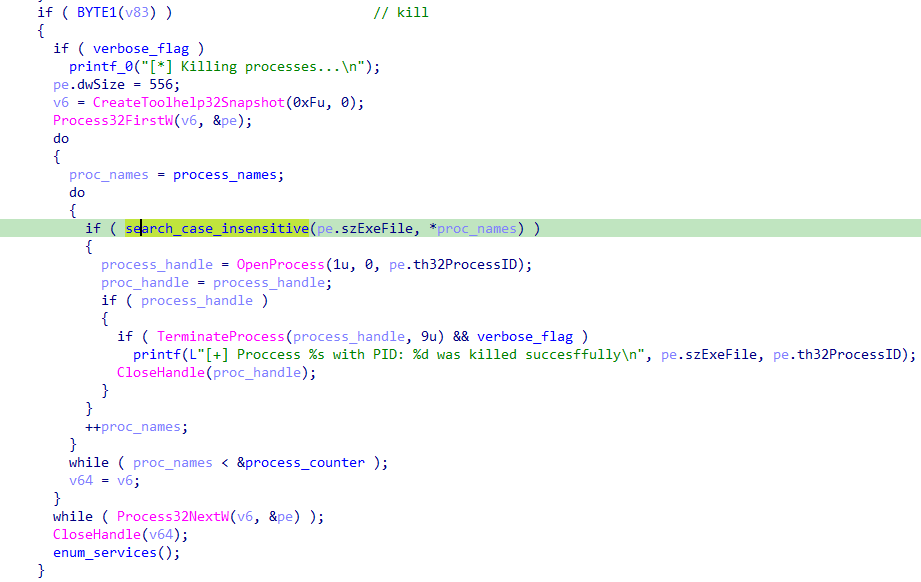

Le processus de terminaison révèle une approche chirurgicale. Le malware compare chaque nom de processus à une liste prédéfinie utilisant une fonction de recherche insensible à la casse.

Les processus ciblés incluent systématiquement :

- sql

- veeam

- backup

- exchange

- java

- notepad

Cette sélection stratégique vise à désactiver les mécanismes de récupération et les outils de sauvegarde qui pourraient permettre aux victimes de restaurer leurs données sans payer la rançon. Le ciblage spécifique de solutions comme Veeam témoigne de la volonté du groupe de neutraliser les solutions de sauvegarde d’entreprise les plus courantes.

Techniques d’évasion et de persistance

Lynx utilise l’API Restart Manager pour terminer les processus qui maintiennent des verrous sur les fichiers à chiffrer. Cette approche technique permet de contourner les protections traditionnelles qui empêchent la modification de fichiers en cours d’utilisation.

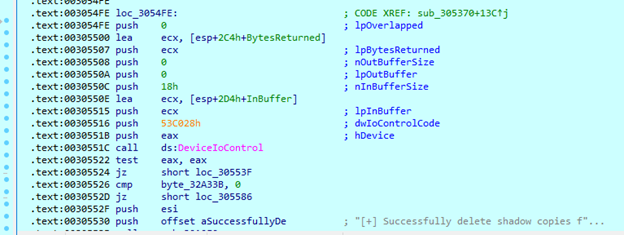

La suppression des shadow copies utilise une technique via DeviceIoControl avec le paramètre ’53C028h’ (IOCTL_VOLSNAP_SET_MAX_DIFF_AREA_SIZE). En définissant une taille maximale de 1 octet, cette opération force la suppression de tous les clichés instantanés existants, entravant significativement les capacités de récupération standard.

L’optimisation multi-threading témoigne d’une recherche de performance. Le malware crée un nombre de threads égal au nombre de processeurs multiplié par quatre, utilisant le mécanisme Windows I/O Completion Port pour gérer efficacement les opérations d’E/S asynchrones.

Infrastructure de double extorsion : l’écosystème de la pression

Sites de fuite sophistiqués et résilients

Lynx maintient une infrastructure de fuite particulièrement élaborée qui constitue le cœur de sa stratégie d’extorsion. Le site principal accessible via clearnet (lynxblog[.]net) sert de vitrine publique, tandis qu’un réseau de nombreux domaines .onion assure la résilience opérationnelle.

Cette architecture distribuée témoigne d’une compréhension approfondie des risques opérationnels. En cas de blocage ou de saisie d’un domaine, l’infrastructure peut rapidement basculer vers des miroirs alternatifs, maintenant ainsi la pression sur les victimes et la continuité des opérations.

Une page dédiée à chaque victime, détaillant les documents volés, les revenus de l’organisation ciblée et la date de publication des données est crée dans la panneau d’administration de Lynx.

Mécanismes de pression psychologique raffinés

Lynx peut envoyer automatiquement la note de rançon aux imprimantes disponibles, ajoutant un élément inattendu à sa stratégie d’attaque. La fonction énumère toutes les imprimantes connectées au système et leur envoie la note de rançon à imprimer.

Le ransomware modifie également le fond d’écran en créant un fichier image temporaire nommé « background-image.jpg » dans le dossier temp. Ce fichier contient la note de rançon sous forme d’image et est défini comme fond d’écran du bureau.

Le panel d’affiliation permet de programmer la publication des données volées ainsi que la communication avec les victimes via un chat accessible par le biais de navigateurs normaux.

Recommandations de protection contre Lynx ransomware

Stratégies de sauvegarde renforcées

La protection des systèmes de sauvegarde constitue l’enjeu critique face à Lynx. Le groupe cible notamment les processus backup, exchange et veeam selon l’analyse technique de Nextron Systems.

Implémentez des sauvegardes déconnectées : la règle 3-2-1 doit être complétée par des copies hors ligne physiquement isolées. Lynx étant capable de parcourir les partages réseau, seules les sauvegardes air-gapped offrent une protection absolue.

Testez régulièrement vos restaurations : une sauvegarde non testée n’est qu’une illusion de sécurité. Planifiez des exercices de restauration trimestriels sur des environnements isolés pour valider l’intégrité et la fonctionnalité de vos backups.

Sécurisez les accès privilégiés : utilisez des comptes dédiés pour les opérations de sauvegarde, avec authentification multi-facteurs obligatoire et rotation régulière des identifiants. L’implémentation d’une architecture Zero Trust renforce cette approche en appliquant le principe de vérification continue pour tous les accès, même internes.

Détection précoce et surveillance

Surveillez les indicateurs spécifiques : Lynx génère des signatures comportementales distinctives : terminaisons massives de processus, suppression de shadow copies via DeviceIoControl, et communications vers des domaines .onion.

Déployez une surveillance réseau : les communications sortantes anormales, particulièrement vers des domaines récemment enregistrés ou des plages d’adresses suspectes, constituent des indicateurs précoces d’infection.

Renforcez la détection sur les emails : le phishing étant le vecteur d’accès principal de Lynx, implémentez des solutions de filtrage avancées avec analyse comportementale et sandbox dynamique.

Durcissement infrastructure

Segmentez votre réseau : limitez la propagation latérale par une microsegmentation des environnements critiques. Isolez particulièrement les serveurs de virtualisation et les systèmes de stockage.

Appliquez les correctifs prioritaires : maintenez un programme de patch management rigoureux, avec priorisation basée sur l’exposition aux vecteurs d’attaque identifiés.

Formez vos équipes : organisez des exercices de simulation réguliers incluant les techniques spécifiques de Lynx (double extorsion, chiffrement multi-architectures).

En cas d’attaque : la récupération de données

La réalité du terrain

Le décryptage officiel n’est jamais garanti, même en cas de paiement de rançon. Notre expérience terrain démontre régulièrement les défaillances des outils fournis par les cybercriminels, particulièrement lors d’interruptions de processus ou de configurations système complexes.

Comment nous récupérons et restaurons les données cryptées par ransomware

Les systèmes informatiques sont composés de multiples couches complexes, ce qui les rend vulnérables aux attaques rapides et sophistiquées des cybercriminels.

Nous utilisons des logiciels propriétaires pour mettre en œuvre quatre techniques de récupération de données : le décryptage, la récupération de données effacées, la rétro-ingénierie des algorithmes de chiffrement et la réparation de fichiers endommagés.

Ils sont rentrés par une faille dans votre système, nous trouvons la faille dans leurs actions.

Pour des raisons de sécurité, nous limitons volontairement la divulgation d’informations détaillées sur nos outils spécifiques.

Notre processus d’intervention

Évaluation technique immédiate : nos experts analysent l’empreinte de l’attaque, identifient la variante de Lynx et évaluent les possibilités de récupération sans paiement de rançon.

Clonage sécurisé : nous réalisons un clonage systématique des supports affectés pour préserver les preuves et éviter toute détérioration supplémentaire lors des tentatives de récupération.

Développement de solutions personnalisées : quand les décrypteurs standards échouent, nos ingénieurs développent des outils sur-mesure adaptés aux spécificités de chaque attaque, comme démontré dans notre intervention sur Akira ransomware.

Conclusion

Lynx ransomware illustre parfaitement l’évolution technique avancée des menaces cybercriminelles modernes. Son modèle RaaS professionnel, son architecture multi-plateforme et ses techniques de double extorsion chirurgicales repositionnent les standards du secteur criminnel vers une industrialisation de niveau entreprise.

L’innovation technique continue se manifeste dans l’adaptation permanente aux mesures défensives déployées, avec des cycles de développement qui intègrent rapidement les contournements des nouvelles protections Cette mutation technologique et organisationnelle s’accompagne d’une résilience opérationnelle remarquable, matérialisée par une infrastructure de 29 sites miroirs et un écosystème d’affiliés expérimentés. Face à cette complexité croissante, les approches défensives traditionnelles montrent leurs limites.

L’expertise technique spécialisée devient déterminante dans la lutte contre ces menaces avancées. Comme l’illustrent nos interventions terrain, la récupération de données nécessite souvent des solutions innovantes dépassant les outils conventionnels, y compris ceux fournis par les cybercriminels eux-mêmes.

Les organisations qui survivront à cette nouvelle génération de ransomwares seront celles qui auront investi dans la résilience plutôt que dans la simple protection, en développant des capacités d’adaptation et d’innovation continues.

Votre activité est paralysée par un ransomware ?

SOS Ransomware est à vos côtés 24/7/365 pour la récupération de vos données chiffrées. Avec plus de 100 000 récupérations réussies et une expertise reconnue sur tous types de ransomwares, nos spécialistes interviennent rapidement sur vos systèmes affectés.

Nos services d’urgence :

- Récupération de données sur serveurs, machines virtuelles, bases de données et sauvegardes

- Expertise spécialisée Veeam et systèmes RAID complexes

- Intervention à distance ou sur site selon vos besoins

- Évaluation gratuite pour prouver notre savoir-faire

Ne payez pas de rançon sans consulter nos experts. Notre taux de succès supérieur à 80% et nos solutions sur-mesure peuvent récupérer vos données même en cas d’échec des décrypteurs officiels.

Sources principales de l’article :

- SOCRadar : Dark Web Profile: Lynx Ransomware

- Acronis TRU : MSPs a top target for Akira and Lynx ransomware

- Group-IB : Cat’s out of the bag: Lynx Ransomware

- Fortinet : Ransomware Roundup – Lynx

- Picus Security : Lynx Ransomware

- Nextron Systems : In-Depth Analysis of Lynx Ransomware

- Palo Alto Unit 42 : Lynx Ransomware: A Rebranding of INC Ransomware

- Bleeping Computer : INC ransomware source code selling on hacking forums for $300,000

- Darktrace : New Threat on the Prowl: Investigating Lynx Ransomware

- Ransomware live : Lynx